浅谈局域网内部网络安全问题

李永娜

摘要:随着计算机网络技术的飞进发展,越来越多的公司会选择组建自己的局网络,已实现办公无纸化,提高办公效率。局域网的内网安全性就成为影响公司正常运营的一个关键因素。该文从计算机网络安全出发,介绍如何利用网络安全枝术解决公司内网安全问题的方法。

关键词:内部网络;ARP攻击;访问控制

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2015)03-0032-02

1 概述

对中小企业而言,通常会组建内部网络以实现OA办公自动化、对外宣传的网站服务、仓储管理、人事管理和客户关系管理等方面的信息化管理,这些信息化管理系统都是基于WEB的应用系统,所有数据都存储在数据库系统服务器中。而大型企业一般已经迈过基础设施建设阶段,进入深化应用的新时期。无论是中小企业还是大型企业对IT应用服务的需求会逐步细化与提升,信息安全和风险管理与控制将成为当前企业信息化应用中所面临的首要挑战。内网的安全风险将直接引发企业核心系统的瘫痪、重要信息外泄等重大安全事故。比如,大部分公司内网用户具有多样性,由于用户计算机安全意识的参差不齐,内部网络很容易被病毒或入侵者侵袭;内部工作人员从网络和计算机查询有关信息资料(如个人资料档案、涉密信息等)导致泄密现象发生;部分涉密部门业务数据会被不该访问的人访问到;由于公司有无线网络和很多移动设备,存在外来人员乱接入公司网络的风险,等等。以上情况的发生,不可避免会对公司的正常运营产生影响甚至严重危害,因此,保证公司内网安全至关重要。

2 内网安全问题的实例解决方案

2.1 内网安全技术简述

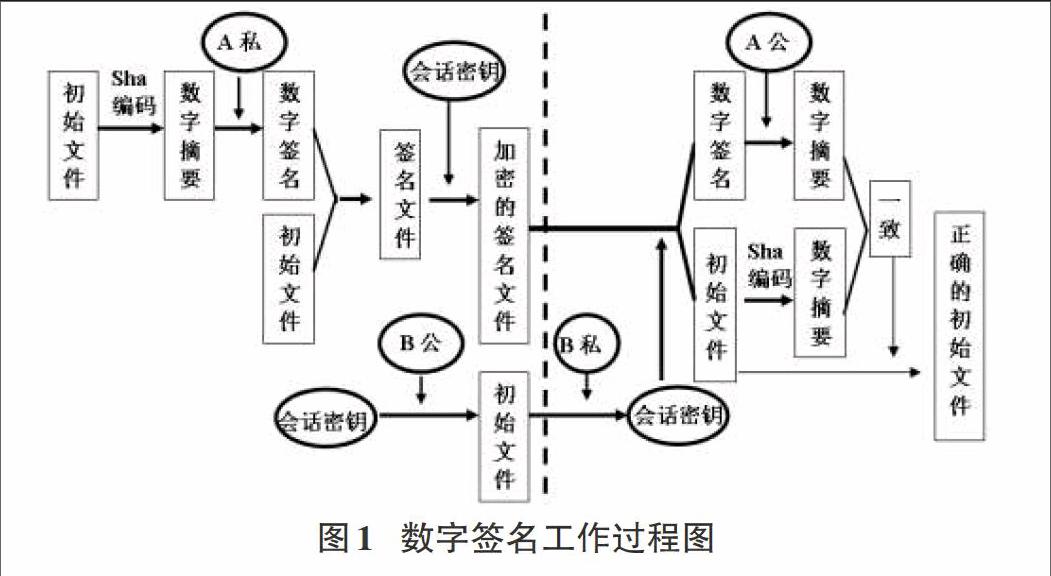

为了进一步提高公司内网的安全性,可以采用多种网络安全技术和协议,如防火墙技术、数据加密技术、数字证书、数字签名等。这些技术和协议各自有一定的使用范围,结合使用可以给公司内网提供不同程度的安全保障。例如,防火墙技术是一种被动的防卫技术,加密技术则属于一种主动安全措施,二者结合可以为内网提供更好的保护。数字证书又称数字标识,是互联网通讯中标志通讯各方身份信息的一系列数据,提供了一种在Internet上验证个人身份的方式,是一个经证书授权中心数字签名的包含公开密钥拥有者信息以及公开密钥的文件。最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。而数字签名是一种类似于传统的手写签名或印章的电子标记,随着计算机网络的发展,电子商务、电子政务、电子金融等系统得到广泛应用。使用数字签名能够解决通信双方由于否认、伪造、冒充和篡改等引起的争端。图1给出了数字签名工作过程。

图1 数字签名工作过程图

2.2 如何防范ARP攻击

ARP,全称Address Resolution Protocol,中文名为地址解析协议,它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。ARP病毒造成网络瘫痪的原因可以分为对路由器ARP表的欺骗,和对内网PC的网关欺骗两种。第一种必须先截获网关数据。它使路由器就收到一系列错误的内网MAC地址,并按照一定的频率不断更新学习进行,使真实的地址信息无法通过更新保存在路由器中,造成的PC主机无法正常收到回应信息。第二种是通过交换机的MAC地址学习机制,当局域网内某台主机已经感染ARP欺骗的木马程序,就会欺骗局域网内所有主机和路由器,让所有上网的流量都必须经过病毒主机。

目前对于ARP攻击防护问题出现最多是绑定IP和MAC和使用ARP防护软件,也出现了具有ARP防护功能的交换路由设备,可以使用具有ARP防护功能的交换路由设备做ARP防护。解决方案如下:

步骤一:为交换机配置IP地址

为实现与汇聚层和核心层之家的路由以及远程管理的需要,对接入层交换路由器配置ip地址,根据ip地址的规划,配置相应的ip地址:172.17.1.1/24。配置命令如下:

Switch(config)#interface vlan 1

Switch(Config-if-Vlan1)#ip address 172.17.1.1 255. 255.255.0

Switch(Config-if-Vlan1)#exit

相同的命令,根据IP地址规划,为其他接入层交换设备配置管理IP。

步骤二: 实现远程管理安全

为实现远程管理,可以启用telnet服务、也可以启用http服务、也可以启用ssh服务,出于安全考虑,telnet服务使用明文传输,http服务容易受攻击,安全性都不高,shh服务采用加密的方式实现安全连接,因此采用shh来远程管理接入层。配置命令如下:

Switch(config)#ssh-server enable

Switch(config)#ssh-user admin password 0 12345678@qq.com

在这里举例配置ssh用户和密码,为安全起见,ssh用户和密码可根据需要做修改,同样操作对其他接入层交换路由器启动ssh服务。

步骤三:为端口划分VLAN

为实现不同部门之间不相互影响,减少设计范围,将网络分成多个VLAN,,为实现与汇聚交换路由器的连接,需要在接入层交换路由器上配置TRUNK接口,根据VLAN规划,划分VLAN和配置TRUNK接口,同时关闭没有使用的接口。

步骤四:实现vlan1的路由

为实现与汇聚层设备和核心层设备之间的通信,需要对接入层交换路由设备做默认路由配置,假设接入层交换路由设备的默认网关与硬件防护墙的内部接口地址为172.17.1.254/24,配置命令如下:

Switch #config

Switch (config)# ip default-gateway 172.17.1.254

Switch (config)#exit

步骤五:启用端口防ARP欺骗

接入层交换路由器是网络接入第一线,容易受ARP病毒的影响,导致整个接入层网络瘫痪,为使网络不受ARP病毒影响而整个网络瘫痪,需要在接入层交换路由器上每个端口启用防ARP欺骗,配置命令如下:

SwitchA(config)#anti-arpscan enable

SwitchA(config)#anti-arpscan recovery time 3600

SwitchA(config)#anti-arpscan trust ip 172.17.1.254 255.255.255.0

SwitchA(config)#interface ethernet0/1/1

SwitchA (Config-If-Ethernet0/1/1)#anti-arpscan trust supertrust-port

Switch A(Config-If-Ethernet0/1/1)#exit

汇聚层交换路由器

SwitchB(config)#anti-arpscan enable

SwitchB(config)#interface ethernet0/0/1

SwitchB(Config-If-Ethernet0/0/1)#anti-arpscan trust port

SwitchB(Config-If-Ethernet0/0/1)exit

2.3 如何防范内网内部攻击

对于开通内网的公司而言,有些部门需要保密,比如财务部门、总裁办、销售部门等。这些部门的机密信息一旦泄露,可能会对公司产生巨大的影响。而现在的商业竞争无孔不入,不排除有竞争对手从公司内部瓦解盗取商业秘密的可能。对于部分网络设备需要控制访问的请求,可以用三层设备的ACL来实现。

访问控制列表IP ACL技术是Access Control List的简写,简单说便是数据包过滤。配置在网络设备中的访问控制列表实际上是一张规则检查表,这些表中包含很多指令规则,告诉交换机或者路由器设备,哪些数据包可以接收,哪些数据包需要拒绝,实施对网络中通过的数据包过滤,从而实现对网络资源进行访问输入和输出的访问控制。

基于IP ACL规则实现汇聚层设备接入安全实例:

步骤一至步骤四:参考防范ARP攻击设置。

步骤五:配置mac地址绑定

汇聚层交换机连接接入层交换设备,提供一定的链路连接,只允许教职工的电脑可以接入我们的内部网络,不允许其他人使用内部网络,网络的可控性就显得更为重要,为限制某些无权使用内部网络连接企业内网,我们可以在校园网络已经架设好一段时间后,进行mac地址绑定,将端口的自动学习mac地址功能关闭,这样就可以限制其他计算机或设备非法使用我们的内部网络,配置命令如下:

1) 启用端口mac地址绑定功能

Switch(Config)#interface Ethernet 0/0/1-12

Switch(Config-port-range)#switchport port-security

2) 将端口学习到的动态MAC地址转化为静态安全MAC地址

Switch(Config)#interface Ethernet 0/0/1-12

Switch(Config-port-range)#switchport port-security convert

3) 关闭端口mac地址自动学习功能

Switch(Config)#interface Ethernet 0/0/1-12

Switch(Config-port-range)#switchport port-security lock

4) 如果以后有个别需要,需要添加个别计算机连接校园网络,可以使用手动添加mac地址来达到使用内部网络的目的。例如添加mac地址00-03-0f-fe-2e-d3。

Switch(Config)#interface Ethernet 0/0/1

Switch(Config-Ethernet0/0/1)#switchport port-security mac-address 00-03-0F-FE-2E-D3

步骤六:使用acl限制常见病毒端口的访问

为了降低网络病毒与bt下载对网络性能的影响,我们可以通过acl阻止一些比较常见的病毒使用的端口和bt下载使用的端口,控制使用病毒端口和bt端口的数据不允许通过,这样就可以更有利于网络的稳定性,配置命令如下:

1) 启用交换机的防火墙功能

Switch(Config)# firewall enable

2) 配置acl默认动作为允许

Switch(Config)# firewall default permit

3)创建访问控制列表virus

Switch(Config)#ip access-list extended virus

4)配置访问控制列表virus,这里列举一些比较常见的病毒很bt端口,如果有新病毒或bt端口更改的,我们的访问控制列表也要相应做修改。比如:

Switch(Config)#ip access-list extended virus

Switch(Config-IP-Ext-Nacl-virus)#deny udp 0.0.0.0 255.255.255.255 0.0.0.0 255.255.255.255 d-port 69

5)permit ip 0.0.0.0 255.255.255.255 0.0.0.0 255.255.255.255

在端口上应用访问控制列表

Switch(Config)#internet Ethernet 0/0/1-12

Switch (Config-Port-Range)#ip access-group virus in

3 小结

随着内部网络的逐渐普及应用,其安全要求越来越高,不但要求防治病毒,还要提高系统反抗外部或内部攻击的能力,以及对远程数据传输的保密性,避免在传输途中遭受非法窃取等。当然,任何一个安全技术都不会提供永远和绝对的安全,因为网络在变化.应用在变化,入侵和破坏的手段也在变化,只有技术的不断进步才是真正的安全保障。

参考文献:

[1] 段钢.加密与解密[M].3版.北京:电子工业出版社,2008.

[2] 万立夫.木马攻防全攻略深入剖析[M].北京:电子音像出版社,2009.

[3] 祝陈,沈松,孙高海.浅析网络入侵检测系统[J].民营科技,2009(6).