内外网隔离中ACL技术的运用

◆王茂钢

(广东省工业贸易职业技术学校 广东 528237)

0 引言

网络管理人员通常会利用防火墙技术、包过滤技术等来保护网络设备,以防止其受到网络攻击,从而确保用户正常使用网络资源。而从网络建设方来讲,在大量使用多个厂商提供的网络设备产品的情况下,如果仅仅购买防火墙技术来达到隔离内外网的目的,成本相对较高。尤其是在后续网络升级扩展时,需要更多的费用投入,这种方式不适用于中小型企业单位。随着网络通信技术的快速发展与应用,很多厂商研发生产的路由设备都对访问控制列表的包过滤技术存在基本支持,从而在很大程度上提高了网络安全水平。

1 访问控制列表概述

1.1 访问控制列表及其工作原理

ACL即访问控制列表,其功能是通过在网络设备中设定有限语句序列,以实现对网络设备中数据包的有效过滤。具体来讲,访问控制列表就是充分利用包过滤技术,将网络设备中报文的协议号、源端及目的端地址、源端及目的端口号等,同应用过的访问控制列表进行表相对比,以实现允许报文通过,或拒绝报文通过的功能[1]。当报文到达目的端后,网络设备会全面检查收到的报文,如果报文符合访问控制列表中的一定规则,就将该语句动作执行。而若报文与访问控制列表中的规则不符,就对访问表内下一条语句进行检查,如果所有语句都与访问列表中的规则不符,就以缺省规则允许或拒绝该报文通过。

1.2 访问控制列表的分类

从访问控制列表数据包过滤对象的角度来看,可将访问列表分为标准访问控制列表、扩展访问控制列表、命名访问控制列表、基于时间访问控制列表以及自反访问控制列表等类型。

1.3 访问控制列表的配置方法

对于访问控制列表的运用,一定要做好两点工作:第一点是从具体需要出发,进行访问控制列表的精准编写。第二点是要在对应接口中应用访问控制列表。若要运用具有时间段的访问控制列表,就应先对时间段进行合理定义,并在访问控制列表规则编写过程中,将所定义时间段加入进去。

2 标准访问控制列表实验设计

本文只通过标准访问控制列表来表述内外网隔离的实现过程,不再赘述其余类型的访问控制列表。标准访问控制列表过滤命令序列的设计,建立在数据包源 IP地址信息基础上,该访问控制列表主要用于对特定源网段的数据包进行有效过滤,采用访问控制列表表号允许或通过源地址反向掩码作为命令格式,来执行特定源网段的允许和通过动作,从而实现对数据包的过滤[2]。

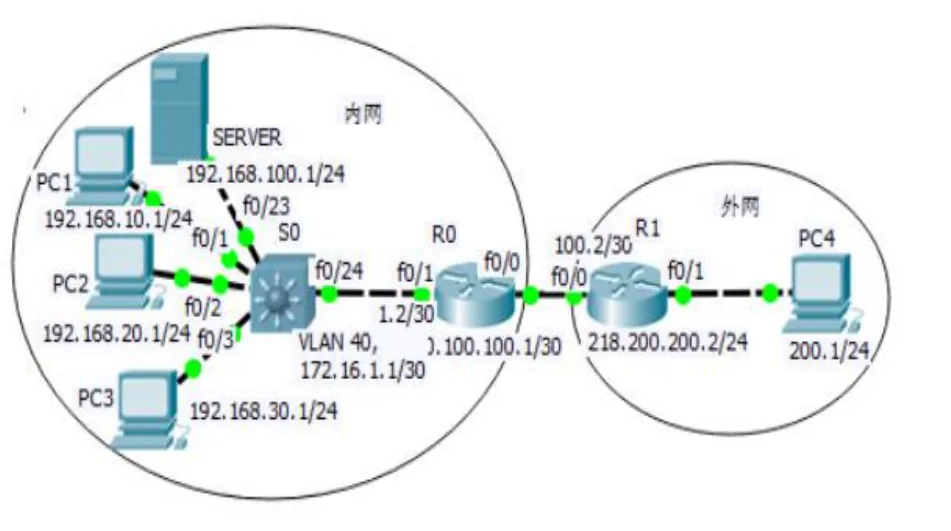

网络仿真的首要任务是进行网络拓扑结构的搭建。在利用Cisco Packet Tracer 6.0软件进行网络拓扑结构搭建过程中,通过R0、S0、SERVER、PC1—PC3进行内网模拟,通过R1和PC4进行外网模拟,并利用R0和R1实现内网与外网间的连接(如图1)。

PC1—PC3地址网段使用私有性质的,也就是192.168.0.0/24,PC4地址网段使用公有性质的,也就是服务提供商提供的地址,本例所用地址的网段为210.100.100.0/30、218.200.200.0/30。在合理配置后实现了以下几点:第一点,通过在内网PC机间进行虚拟局域网划分,实现对广播风暴的隔离。第二点,可通过内网PC进行外网访问。第三点,可通过外网PC对R0公有地址进行访问,但不能对内网PC机也就是私有地址进行访问。

3 标准访问控制列表仿真实验结果分析

3.1 访问控制列表在内网访问外网PC机时的运用

内网PC1—PC3、SERVER所用地址来自私有网段,经过PAT(即端口地址转换)进行地址转换,并通过转换后的公网地址(210.100.100.1)进行外网访问。但从外网 PC的情况来看,在执行过标准访问控制列表后,内外网之间是处于隔离状态的,也就是说外网PC机无法对内网PC进行访问,但可对内网公有IP地址210.100.100.1进行访问。PC1所发出的ICMP探测报文跟踪到达PC4所经过的路径,通过四跳之后成功到达218.200.200.1,也就是PC4,这就可以看出内网PC1与PC4之间是能够实现连通的[3]。以此类推,PC2—PC3与PC4之间也能够实现连通。究其原因,是由于内网R0向PC1—PC3发出的报文先传送到R0,通过访问控制列表行有效转换,然后再将其传递给下一跳路由,也就是外网R1的f0/0接口(210.100.100.2)。

图1 标准访问控制列表实现内外网隔离示意图

3.2 访问控制列表在外网访问内网PC机时的运用

PC4将4个ICMP探测报文发送到PC1,最终返回的是目的主机不可达(Destinationhost unreachable)的4个报文,从这里可以得知,外网是无法主动发送数据包给内网的。究其原因,是由于外网R1通过访问控制列表,先对PC4所发来的数据包先进行规则匹配,但192.168.10.1所在网段始终处于被拒绝状态,因此无法通过R1进行转发,也就是说R1拒绝转发到192.168.0.0/24、172.16.0.0/24网段的数据包。以此类推,PC4发送到PC2—PC3的数据包也是处于被拒绝状态的。

3.3 访问控制列表在访问内网所提供服务时的运用

在内外网处于隔离状态时,达到访问控制目的。例如内网SERVER发布WWW、FTP服务,内网PC机与SERVER可在同一个区域内进行自由访问,因此PC1—PC3可利用“Desktop-Web Broswer”对SERVER所提供的WWW服务进行有效访问,利用PC4的“Desktop-CommandPrompt”对FTP服务进行有效访问[4]。但外网PC要想达成访问目的,就只能充分运用访问控制列表与PAT转换后的公网地址(210.100.100.1)。

对内外网主机之间的连通性进行测试后能够得知,内网 PC能够在访问控制列表与PAT技术转换之后,有效利用公有IP对外网进行访问,而外网PC能够对内网公有IP地址终端(也就是R0的f0/0接口)进行访问,但对于内网主机却不可以进行访问。当内网与外网处于隔离状态时,内网通过网络服务发布,外网通过访问公有IP,都能实现对内网终端与服务进行隔离的最终目的。

4 结束语

访问控制列表是控制网络访问的主要方式之一,加强对访问控制列表的研究,对进一步保护网络设备安全等方面,有着十分重要的意义。因此,网络管理人员必须充分了解和掌握访问控制列表的工作原理,并从网络设备的实际性能出发,对访问控制列表进行灵活配置,从而充分发挥访问控制列表的实际功能,将内外网有效隔离,进而有效增强网络设备的性能。