信息安全合规性的实施路线探讨

谢宗晓(南开大学商学院)

信息安全合规性的实施路线探讨

谢宗晓(南开大学商学院)

本文在分析现有规范性文件的基础上,探讨了信息安全合规性的实施路线,主要给出了信息安全管理体系或/和信息系统安全等级保护两条比较可行的思路。

信息安全 信息安全管理体系 信息系统安全等级保护

专栏

信息安全管理系列之一

内外合规是组织在部署信息安全时须面对的问题,如何既能满足政府的监管要求,又能切实有效的提升组织的管理能力?面对众多的规范性文件,组织通常会陷入无所适从的境地,下文从应用信息安全管理体系或/和信息系统安全等级保护的角度探讨了合规性问题。

谢宗晓(特约编辑)

原则上讲,信息安全是信息化发展到一定阶段的必然产物,是一种自然而然的需求。但是与个体需求理论不同之处在于,信息安全的部署主体与受害的客体往往是不一致的。这种情形广泛的发生在诸多领域,例如,银行泄露了用户的隐私,直接损害的是用户的利益,而不是银行所有者,对银行而言,保障安全需要付出额外的费用,对于用户而言,却只能将隐私信息交给银行,自身并没有保护能力。一旦出现这种不对称的情形,政府就需要对企业进行监管,这时政府代表的是公众或弱势群体的利益。有了政府的监管,就出现了企业的信息安全合规性。

实际上,在国内,政府监管是信息安全的主要推动力量之一,作为合法性的一部分,内外合规成为组织须首要面对的问题。如何既能满足政府的监管要求,又能切实有效的提升组织的管理能力?本文从信息安全管理体系或/和信息系统安全等级保护这两个标准族的角度探讨了这一问题。

一、合规性、合法性和有效性

(一)合规性与合法性

早期的制度学家已经指出,组织之所以能够长期生存,最重要的就是要获取合法性。合法性是个很广泛的概念,不但包括了法律、法规等正式制度,也包括社会习俗等隐性制度。合规性的概念则要狭窄很多,一般更关注正式制度的符合性,在国内也常被称为“内外合规”。

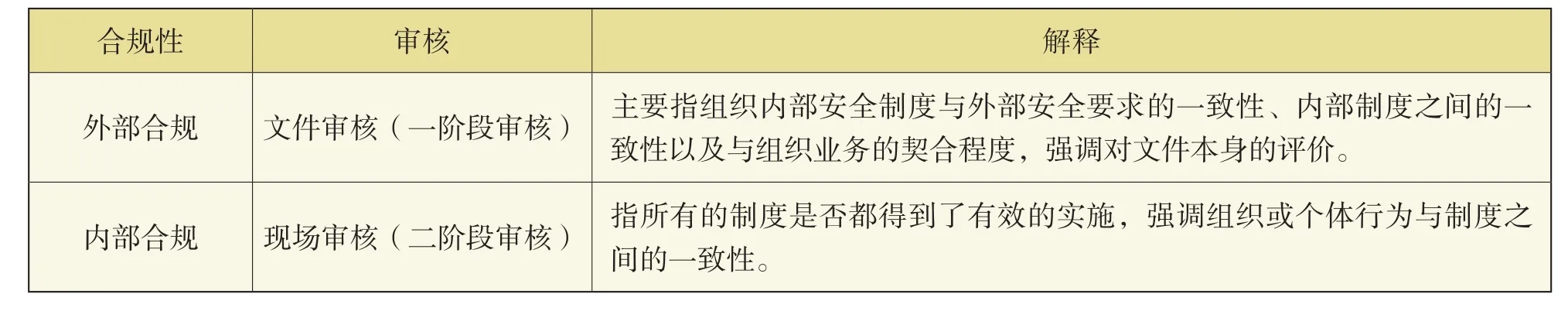

我们将合规性一般定义为两个层次:

1)外部合规,外部合规是指企业的内部制度与外部监管制度的符合程度,可以认为是制度对制度的映射。企业作为一个实体,本身是有制度的,这些制度首先要保证与外部监管制度保持一致性,不能有冲突。这个逻辑只是将法律体系延伸至更微观的领域,各个省/自治区也有地方立法权,但是这些法律不能与国家立法冲突。

2)内部合规,内部合规是指企业内部制度的执行情况,关注的是行为,而不再停留在制度层面。与外部合规相对应的是,内部合规是制度到具体行为的映射。

显然,内外合规的定义与管理体系的两阶段审核是一一对应的,如表1所示。

表1 内外合规与管理体系审核的对应

(二)合规性与有效性

内部合规的程度(即制度的落地)不太容易判断,但是外部合规的程度(即内外制度一致性)却可以一目了然,因此,监管部门也会产生“判断捷径”,于是和个体行为的逻辑一致,组织也会选择更省事的合规性部署方式,重外部合规,轻内部合规。这样的部署方式会严重的损害文件的有效性,在现行的监管制度中已经表现的非常明显。

在所有的制度设计中,前提都应该是人是自利的。如果失去这个前提,制度就完全没有存在的必要了。所以有效性不能依靠执行者的自觉,而应该靠体系化的手段去解决。在这个层面讲,有效性是合规性的更高要求。但是,有效性如同人的能力一样,很难直接测量,没人有觉得自己能力低下,如果没有客观的判断依据,“要让有能力的人脱颖而出”其实是一句空话。

二、合规性的实施路线

截至2014年9月,我国已经正式公布了216项信息安全国家标准(包含1项强制标准),12项行政法规,17项部门规章,30项其他国家部委公文。面对这么多的规范性文件,组织的信息安全合规性也变得越来越复杂。

经过梳理,这其中真正独成体系的信息安全实施路线实际就有两个标准族:1)信息安全管理体系(Information Security Management System, ISMS)标准族,其中标准多等同或修改采用ISO/IEC27000标准族;2)信息系统安全等级保护标准族。

(一)信息安全管理体系(ISMS)

ISMS包括了ISO/IEC 27000至ISO/IEC 27059的60个标准,不但给出了“建立、实施、运行、监视、评审、保持和改进信息安全的”“基于业务风险(的)方法”,而且还给出了要求、实用规则、第三方认证审核指南以及相关安全域的具体指南等,第三方认证机构的存在为信息安全管理有效性提供了客观的评价数据。

新版的ISO/IEC 27001:2013虽然不再借用Plan-Do-Check-Act框架,但是修改后的框架本质还是PDCA。此外,ISO/IEC 27003:2010《信息技术安全技术 信息安全管理体系 应用指南》,有比较详尽的部署过程描述。

目前已经发布的相关国家标准主要包括:

● GB/T 29246—2012《信息技术 安全技术 信息安全管理体系 概述和词汇》(ISO/IEC 27000: 2009,IDT)

● GB/T 22080—2008《信息技术 安全技术 信息安全管理体系 要求》(ISO/IEC 27001: 2005,IDT)

● GB/T 22081—2008《信息技术 安全技术 信息安全管理实用规则》(ISO/IEC 27002: 2005,IDT)

● GB/T 25067—2010《信息技术 安全技术 信息安全管理体系审核认证机构的要求》(ISO/IEC 27006, MOD)

● GB/T 28450—2012《信息安全技术 信息安全管理体系审核指南》(ISO/IEC 27007,MOD)

(二)信息系统安全等级保护

信息系统安全等级保护是以GB 17859—1999(强制标准)为基础的一系列标准族,《关于信息安全等级保护工作的实施意见》公通字[2004]66描述其应用范围主要为国家重点保护涉及国家安全、经济命脉、社会稳定的基础信息网络和重要信息系统,主要包括:国家事务处理信息系统(党政机关办公系统);财政、金融、税务、海关、审计、工商、社会保障、能源、交通运输、国防工业等关系到国计民生的信息系统;教育、国家科研等单位的信息系统;公用通信、广播电视传输等基础信息网络中的信息系统;网络管理中心、重要网站中的重要信息系统和其他领域的重要信息系统。

ISMS的安全需求是组织自己识别的,然后按照相关的标准去部署,审核主要是为了确认组织自圆其说的ISMS。等级保护虽然也是自主定级,但是须经主管部门确认,实施和测评都是根据定级进行的。

目前已经发布的信息系统安全等级保护标准特别多,最相关的有:

● GB/T 22239—2008《信息安全技术 信息系统安全等级保护基本要求》

● GB/T 22240—2008 《信息安全技术 信息系统安全等级保护定级指南》

● GB/T 25058—2010《信息安全技术 信息系统安全等级保护实施指南》

● GB/T 28448—2012《信息安全技术 信息系统安全等级保护测评要求》

● GB/T 28449—2012《信息安全技术 信息系统安全等级保护 测评过程指南》

(三)ISMS与等级保护的整合实施

许多组织可能同时要满足ISMS和信息系统安全等级保护的要求,或者更多的监管文件,这意味着需要整合实施。首先,如果将所有的控制措施拆散,ISMS与信息系统安全等级保护并无本质的区别,这意味着在控制措施级别的整合是无障碍的。其次,对框架来说,ISMS的框架更为经典,建议在实施的过程中采用PDCA循环,示例如图1。

图1 整合实施

三、结语

无论是采用信息安全安全管理体系(ISMS)还是信息系统安全等级保护,或者整合实施,都能够满足绝大部分的信息安全监管要求。通过满足信息安全的合规性,真正达到信息安全管理的有效性,这才是最重要的目的。

此外,除这两个标准族,我们也推荐考虑NIST(National Institute of Standard and Technology, NIST)的RMF(Risk Management Framework, RMF)框架,虽然这超出了合规性本身的含义,但是就其体系设计的有效性而言,具有很大的借鉴意义。

[1] 谢宗晓. 《政府部门信息安全管理基本要求》理解与实施[M]. 北京:中国标准出版社,2014.

[2] 林润辉,等. 信息安全管理 理论与实践[M]. 北京:中国标准出版社,2015.

[3] 谢宗晓,刘斌. ISO/IEC27001与等级保护的整合应用指南[M]. 北京:中国标准出版社,2015.

[4] http://csrc.nist.gov/,NIST 计算机安全资料中心.

Discuss of Information Security External and Internal Conformity

Xie Zong-xiao ( Business School, Nankai University )

Analyzed existing normative documents, this study discuss of information security external and internal conformity. We have mainly proposed two feasible way including Information Security Management System (ISMS) and/or Classif ed Protection of Information System (CPIS).

information security, Information Security Management System (ISMS), Classi f ed Protection of Information System (CPIS)