基于压缩感知的鲁棒可分离的密文域水印算法

肖 迪邓秘密 张玉书

(重庆大学信息物理社会可信服务计算教育部重点实验室 重庆 400044)

(重庆大学计算机学院 重庆 400044)

基于压缩感知的鲁棒可分离的密文域水印算法

肖 迪*邓秘密 张玉书

(重庆大学信息物理社会可信服务计算教育部重点实验室 重庆 400044)

(重庆大学计算机学院 重庆 400044)

为了满足密文域水印嵌入的需要,该文基于压缩感知技术,提出一种鲁棒可分离的密文域水印算法。首先,内容拥有者将图像进行不重叠分块,利用边缘检测手段划分重要块和非重要块。重要块用传统加密方式进行加密,非重要块用压缩感知技术进行加密,同时为水印嵌入留出一定空间,然后根据嵌入密钥,实现二值水印的密文嵌入。在接收端获取图像内容和水印的方式是可分离的,同时根据含水印的密文图像块的像素分布特性可重新判断块的属性,避免了传输块属性信息。此外,水印信息重复4次嵌入在密文图像的不同区域,保证了水印的鲁棒性。实验结果显示所提方案在抵抗适度攻击时具有鲁棒性和安全性。

图像加密;数字水印;压缩感知;鲁棒性;可分离

1 引言

在传统的加密和水印结合方案中,水印嵌入通常在数据加密前或解密后。然而某些场合需要先将数据加密,再进行水印嵌入。由于图像加密后其信息熵被最大化,像素间相关性被改变,因此传统的水印嵌入方法并不可行,目前在密文水印嵌入方向有一些尝试。文献[1]提出了一种顺序可交换的数字水印和加密方法,实现了部分密文域嵌入水印,但由于图像只是部分加密,不太安全。文献[2]提出了一种密文域可逆水印。文献[3]通过边缘匹配技术改进了文献[2]算法,提高了嵌入比特的提取正确率。但文献[2,3]要提取嵌入信息,都必须依赖原图像,且其密文水印嵌入方法是空域的,容量很小,且鲁棒性不强。

压缩感知可同时进行压缩、采样和加密[4],并可用少量数据进行恢复,因此开始被应用在数字水印领域。文献[5]利用压缩感知对所嵌水印压缩和加密,增加了水印的安全性。文献[6]通过对嵌入水印后的图像压缩感知,同时满足了水印和载体图像的安全性要求。文献[7]提出了基于分块自适应压缩感知的可逆水印算法。但以上研究都限于明文水印,而本文则将压缩感知用于密文域水印。由于图像不同区域重要性不同,并非每个区域都适合嵌入,在水印嵌入前可将图像块进行分类。

2 压缩感知基本理论

本文中采用迭代加权最小二乘算法(IRLS)来解决上述问题。

3 算法具体实现

本文提出的基于压缩感知的密文域水印方案如图1所示。本节主要介绍了图像加密、水印嵌入和图像解密与水印提取3部分。整个加密过程的流程图如图2所示。

3.1 图像加密过程

设载体是NN×的灰度图像,水印是MM×的二值图像。

步骤1 用Prewitt边缘检测算子生成原图像I的检测结果,并对所有像素求和得tE;

步骤2 将原始图像I和边缘检测结果分别按TT×进行不重叠分块,则分块数量并计算每块能量的平均值

步骤4 当重要块和非重要块分类完成后,再用猫映射对图像的像素块进行块置乱,并相应置乱MT表,并将置乱迭代次数t和猫映射周期y作为密钥进行保存;

步骤5 根据置乱后的MT表,对重要块用传统加密方式,对非重要块用压缩感知进行加密(文献[10]证明了压缩感知加密的安全性,避免了文献[1]中部分加密泄漏信息的可能)。

(1)重要块进行加密

(a)将每块8个位平面分别进行1t次猫映射置乱,将猫映射周期1y和迭代次数1t作为密钥1K的一部分。置乱完成后重新组合位平面。

图1 密文域嵌水印的流程图

图2 算法的加密和嵌水印流程图

(b)随机选择某个0~1的小数作为初值,迭代Logistic混沌映射产生T2个随机值,乘以大整数M并模255。同时将初值和大整数M作为密钥K1的另一部分。

(c)将子步骤(a)中置乱后的像素值与子步骤(b)中生成的随机数异或(XOR)。

(2)非重要块进行加密

(b)对测量值xi进行量化,找到其中的最大值Max(x1, x2,…)和最小值M in(x1, x2,…)。用式(3)量化到0~255,并将Max和M in值作为辅助信息传给接收端。

3.2 密文图像水印嵌入过程

步骤 1 对水印W作t3次猫映射置乱得到W',将映射周期y3和迭代次数t3作为密钥K3。

步骤 3 分别统计密文图像中非重要块4个部分中可嵌水印块的个数(由于使用了块置乱,因此4部分中非重要块数相差不大),分别用TnonIm_UL,Tnon Im_UR ,Tnon Im_LL ,Tnon Im_LR表示。

步骤4 找出4部分中非重要块个数最小值M in(TnonIm),计算出非重要块的压缩率α:

其中,β表示非重要块压缩率的临时变量,M2表示水印的总比特数量,T2表示分块的大小,R表示压缩采样后重新转换成矩阵的行数。为了保证测量值xi能重新恢复成大小为R× T的矩阵,则最终非重要块压缩率α=R/ T。假设则由式非重要块压缩率

步骤5 用水印的总比特数分别除以每部分非重要块的个数,即可得到各非重要块需要嵌入水印的比特数量(每个非重要块进行均衡嵌入水印,可达到负载平衡)。

步骤6 根据EBw,从第1个非重要块的第1个空闲位置开始嵌入水印,嵌入方式采用随机函数rand:

完成水印嵌入后,将未嵌水印的空闲位置用高斯随机数填满。

步骤 7 水印嵌入完毕后,使用密钥K对整幅密文含水印图像与Logistic混沌映射迭代的值进行XOR操作得到最终的含水印的密文图像I'。

3.3 解密和提取水印过程

步骤 1 将含水印的密文图像I'与在密钥K指导下生成的Logistic混沌迭代值XOR操作。

步骤2 将图像进行不重叠分块,分块大小与加密过程中一致,即T× T。

步骤 3 根据密文图像块的像素分布特性(详见3.4节)确定重要块和非重要块。重新生成一个0,1映射表MT来存储重要块与非重要块的索引,非重要块与重要块分别用0,1表示。

步骤4 根据步骤3中得到的MT映射表,解密重要块,解密非重要块并提取水印。

(1)重要块解密

(a)从密钥K1中取出初值和大整数M,迭代Logistic混沌映射产生T2个随机值,将T2个随机值乘以大整数M并模255,与重要块的像素值进行XOR操作。

(b)从密钥K1中再取出猫映射的迭代次数t1和周期y1,将XOR后的重要块分成8个位平面,分别进行y1- t1次迭代的猫映射置乱,再重新位平面组合,得到了重要块解密的图像块。

(2)水印提取过程

(a)先将图像平分成4部分,再根据映射表MT计算出4部分中非重要块的个数,按照式(4)和式(5)分别计算出非重要块的压缩率α与每块中嵌入水印的比特数EBw( i)。

(b)根据压缩率α找到每个非重要块嵌入水印的起始位置,同时根据EBw( i)分别提取出4部分中嵌入的4个水印W1, W2, W3, W4,在水印嵌入位置根据提取强度阈值提取水印,根据经验数据,该强度一般取Th= max(w =0)+(m in(w=1)-m ax(w= 0))/2= 100+(200- 100)/2= 150。

(3)非重要块解密

(a)根据式(4)计算出的压缩率α找到每个非重要块中的压缩感知数据。

步骤5 对解密后的重要块与非重要块进行猫映射块反置乱,则得到最终的解密图像。

3.4 密文图像块的像素分布特性

由于非重要块采用高斯随机矩阵进行随机采样,因此其密文数据分布特性呈现高斯分布。而重要块是用流密码进行加密,因此其密文数据分布特性呈现类均匀分布特性。由于不同块的分布特性是一个统计特性,经实验测试,加入椒盐噪声和高斯噪声对其分布特性基本没有影响,故可由此确定重要块和非重要块。

4 实验结果

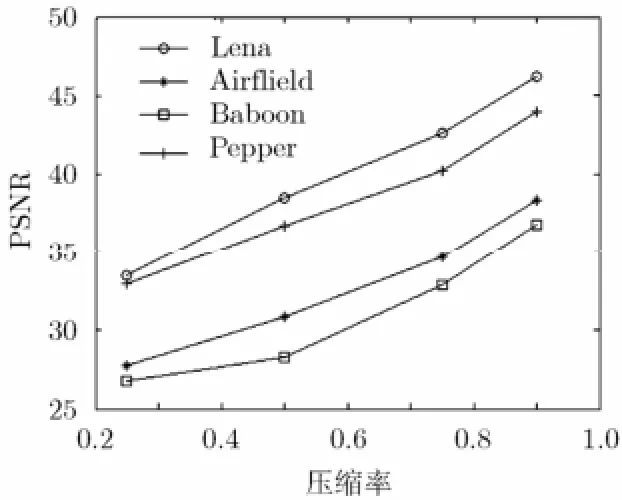

实验平台为MATLAB 2010a,测试图像为512× 512的Lena, Baboon, Pepper, A irfield等常用图像,分块大小bs× bs= 16× 16。64× 64的原始和置乱水印图像如图3所示。

图3 测试水印图像

4.1 嵌入容量分析

图4 不同压缩率下图像恢复后的PSNR

4.2 密文含水印图像的加密效果分析

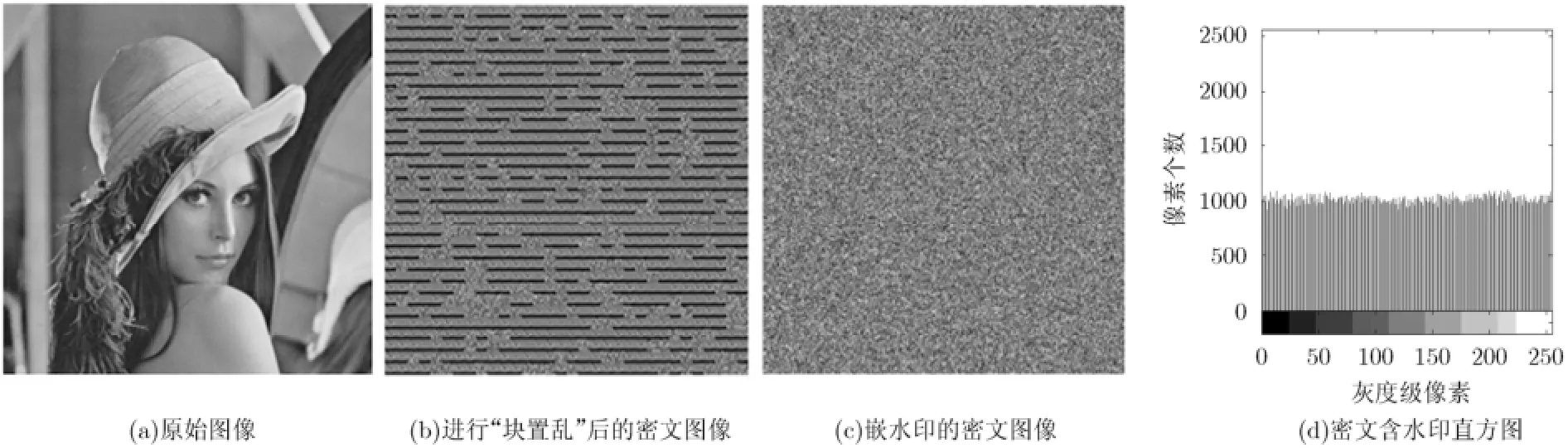

以Lena图像为例,从图5(d)中可以看出,其密文含水印的直方图分布均匀、平坦,因此密码破译者不能从密文的直方图中获得原图像和密钥的任何信息,同时也不能察觉密文里嵌入了水印信息,达到了载体图像安全性和水印隐蔽性的要求。

4.3 水印的鲁棒性分析

由于密文域可逆水印不考虑鲁棒性,与本文所研究的密文域鲁棒水印在鲁棒性上没有可比性,因此本文选择与非密文域水印的鲁棒性作比较,实验表明本文的密文域水印的鲁棒性效果较好。用归一化相关系数(NC)判定不同水印间的相似程度,越接近1,相似度越高。

4.3.1 剪切攻击 图6表示了对含水印的密文图像进行75%剪切强度提取的水印和解密的图像。

4.3.2 JPEG压缩 表1是不同程度的JPEG压缩后提取出的水印和其NC值与文献[11,12]的比较结果。

表1 JPEG压缩后提取的水印

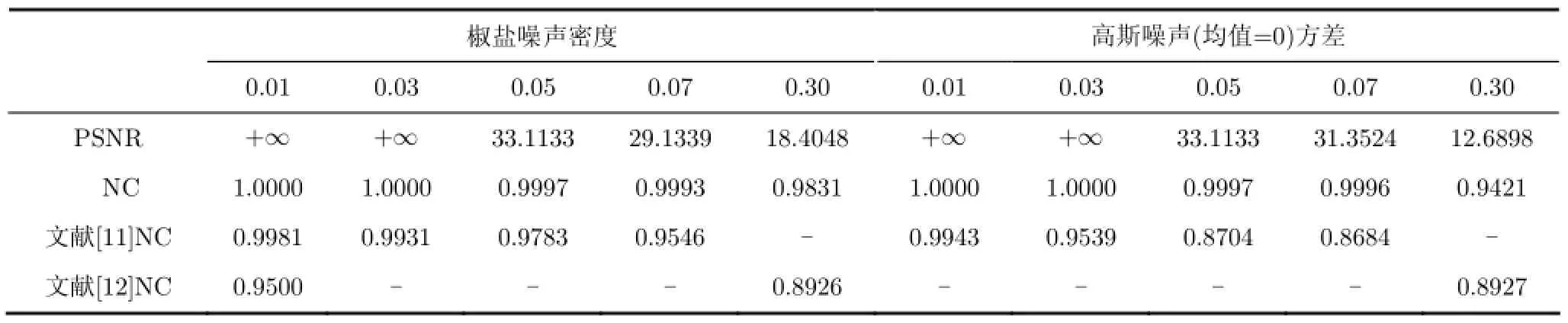

4.3.3 椒盐噪声与高斯噪声攻击 表2是加入不同程度椒盐/高斯噪声后提取的水印的PSNR, NC值与文献[11,12]的比较。

4.4 图像解密和提取水印的可分离性分析

从流程图1可见,提取水印的步骤和重要块/非重要块的解密均是独立的,即水印的提取不依赖于图像解密,重要块的解密也不依赖非重要块的解密,是可分离的,如图7所示。

图5 原始图像加密和嵌水印后的结果与其对应直方图

图6 75%的剪切攻击

表2 椒盐/高斯噪声攻击后提取的水印

图7 提取水印和解密图像的可分离性

5 结论

本文通过压缩感知加密明文块并为水印嵌入留出空间,实现了密文域水印嵌入。对原始图像划分了重要块和非重要块,重要块使用传统的加密方式而不进行嵌入,保证了恢复图像的不可感知性。嵌入者将密文图像分成4部分,采用强度嵌入法嵌入置乱的水印,保证了水印的鲁棒性。同时可根据拥有的密钥提取水印或解密图像,实现了水印提取和解密恢复的可分离性。实验结果表明,该算法在抵抗适度攻击时具有较好的鲁棒性和安全性。

[1] Cancellaro M, Battisti F, Carli M, et al.. A commutative digital im age waterm arking and encryption m ethod in the tree structured Haar transform domain[J]. Signal Processing,2011, 26(1): 1-12.

[2] Zhang X P. Separable reversible data hiding in encryp ted image[J]. IEEE Transactions on Information Forensics and Security, 2012, 7(2): 826-832.

[3] Hong W, Chen T S, and Wu H Y. An im proved reversible data hiding in encrypted images using side match[J]. IEEE Signal Processing Letters, 2012, 19(4): 199-202.

[4] Zhou N R, Zhang A D, Zheng F, et al.. Novel im age com pression-encryption hybrid algorithm based on keycontrolled measurement matrix in com p ressive sensing[J]. Optics and Laser Technology, 2014, 62(1): 152-160.

[5] Valenzise G, Tagliasacchi M, Tubaro S, et al.. A com pressivesensing based waterm arking schem e for sparse im age tam pering identification[C]. Proceedings of the 16th International Conference on Image Processing, Washington DC, USA, 2009: 1265-1268.

[6] Veena V K, Jyothish L G, Vishnu P S, et al.. A robust watermarking method based on Comp ressed Sensing and A rnold scrambling[C]. Proceedings of the 5th International Con ference on M ach ine Vision and Image P rocessing, Taipei,China, 2012: 105-108.

[7] 张秋余, 孙媛, 晏燕. 基于分块自适应压缩感知的可逆水印算法[J]. 电子与信息学报, 2013, 35(4): 797-?804. Zhang Qiu-yu, Sun Yuan, and Yan Yan. ?A reversible waterm arking algorithm based on block adaptive com pressed sensing[J]. ?Journal of E lectronics & Infom ation Technology,2013, 35(4): 797-?804.

[8] Candès E, Romberg J, and Tao T. Robust uncertainty principles exact signal reconstruction from high ly incom plete frequency inform ation[J]. IEEE Transactions on Inform ation Theory, 2006, 52(2): 489-509.

[9] Yu L, Barbot J P, Zheng G, et al.. Com pressive sensing w ith chaotic sequence[J]. IEEE Signal Processing Letters, 2010,17(8): 731-734.

[10] Orsdem ir A, A ltun H O, Sharma G, et al.. On the security and robustness of encryption via com pressed sensing[C]. Proceedings of M ilitary Commun ications Conference, Boston,USA, 2008: 1-?7.

[11] Sun J Y, Lang J, M iao C, et al.. A digital watermarking algorithm based on hyperchaos and discrete Fractional Fourier T ransform[C]. Proceed ings of the 5th International Congress on Im age and Signal P rocessing, Chongqing, China,2012: 552-?556.

[12] Makbol N M and Khoo B E. Robust blind image watermarking scheme based on redundant discrete wavelet transform and singular value decom position[J]. AEUIn ternational Journal of Electronics and Commun ications,2013, 67(2): 102-112.

肖 迪: 男,1975年生,教授,博士生导师,研究方向为图像编码、信息安全等.

邓秘密: 女,1990年生,硕士生,研究方向为图像加密、数字水印.

张玉书: 男,1987年生,博士生,研究方向为图像编码.

Robust and Separab le Watermarking A lgorithm in Encrypted Image Based on Compressive Sensing

Xiao Di Deng M i-m i Zhang Yu-shu

(Key Laboratory of Dependable Service Computing in Cyber Physical Society (Chongqing University),M inistry of Education, Chongqing 400044, China)

(College of Computer Science, Chongqing University, Chongqing 400044, China)

To meet the watermarking requirement in encrypted domain, a novel scheme for robust and separab le watermarking in encryp ted image is proposed based on Comp ressive Sensing (CS). Firstly, the content owner divides the original im age into non-overlapping blocks, and then the edge-detection m ethod is u tilized to classify all blocks into significant or insignificant b locks. For the former, traditional method is used for encryp tion; and for the latter, CS is used for encryption, which leaves some space for embedding data. Then, the binary watermark is permutated w ith the data hiding key, and embedded into the encrypted image. The way to obtain the image content and watermark is separable, and the attributes of the b lock can be regained according to pixel distribution of the watermarked image, which avoids transm itting the attribute information. Furthermore, the watermark is embedded four times in the encryp ted image, which guarantees its robustness. The experim ental resu lts show that the p roposed scheme is robust and secure against moderate attacks.

Image encryp tion; Digital watermark; Comp ressive Sensing (CS); Robustness; Separable

TP309

: A

:1009-5896(2015)05-1248-07

10.11999/JEIT141017

2014-7-30 收到,2014-10-31 改回

国家自然科学基金(61173178, 61272043, 61472464),应急通信重庆市重点实验室(重庆通信学院)开放课题(CQKLEC, 20140504)和中央高校基本科研业务费(106112013CDJZR180005, 106112014 CDJZR185501)资助课题

*通信作者:肖迪 dixiao@cqu.edu.cn