一种基于物理安全防护机制的系统设计与原型实现*

庞 军, 王 谦, 李 诚, 陈 瑜, 蔡 坚,2

(1.清华大学 微电子学研究所,北京 100084;2.清华信息科学与技术国家实验室(筹),北京 100084)

一种基于物理安全防护机制的系统设计与原型实现*

庞 军1, 王 谦1, 李 诚1, 陈 瑜1, 蔡 坚1,2

(1.清华大学 微电子学研究所,北京 100084;2.清华信息科学与技术国家实验室(筹),北京 100084)

针对常规的对芯片和系统的物理攻击,尤其是侵入式解剖攻击,提出了一种多种检测机制耦合的物理安全防护系统,该系统包括功能模块、检测模块和响应模块。关键的检测模块包括由分布电阻网络、压力感应模块、光照感应模块构成的物理安全边界以及由温度感应模块构成的异常检测模块。基于现有的系统构成条件,利用印制电路板实现了便于展示和测试的安全防护系统原型。对原型感应模块进行了功能测试,对分布电阻网络检测方案进行了测试评估,分析了检测机制的耦合作用。原型系统能够对多种常见攻击手段做出有效的防护,并保证一定的有效性。

物理攻击; 安全防护系统; 耦合检测机制; 分布电阻网络

0 引 言

在对芯片和系统的安全特性要求越来越高的今天,硬件防护的重要性逐渐凸显[1]。设计良好的硬件安全防护系统能够抵御大多数物理攻击,将攻击成本提升到攻击者难以承受的程度。

根据物理攻击对系统/芯片造成的损伤程度不同,可将攻击分为三类:侵入式攻击(需破坏器件封装,同时去除芯片钝化层)、非侵入式攻击(无需破坏器件封装)和半侵入式攻击(需破坏器件封装,无需去除芯片钝化层)。

本文选择四种能够覆盖多种攻击的防护手段:分布电阻网络、压力感应、光照感应、温度感应。此系统的防护核心是防止对封装的解剖,同时兼顾对异常状态的监测。

1 攻击—防护的关联

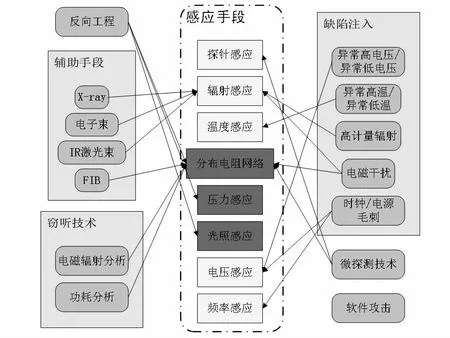

综合分析可得图1所示的攻击—防护关联图[2]。

2 原型设计

本文通过一个安全防护系统的原型设计与制作,探索其物理安全防护机制,设计了基本的验证方法。

2.1 模块划分

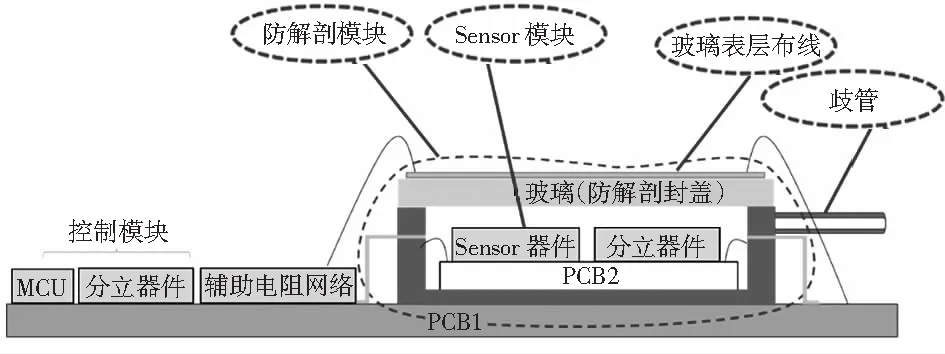

一般的,硬件系统结构可采用三重边界进行区分,如图2。

图1 攻击—防护关联图

1)硬件边界1:由PCB定义,这一边界通常没有保护措施;

2)硬件边界2:由封装定义,能够提供一定程度的防护,利用BGA,SiP等先进封装技术能大幅增加攻击成本;

3)硬件边界3:由芯片本身定义,可以提供一定程度的保护,如芯片表层的有源屏蔽层[3]。

图2 硬件系统的结构层次

将图2的硬件边界与三种类型的攻击对应起来:进行非侵入式、半侵入式、侵入式攻击的条件分别是进入硬件边界1、边界2、边界3。对于合格的安全防护系统,敏感信息主要存在于边界3内,几乎不出现在边界2外。本文的研究主要是探索硬件边界2,即防解剖封盖防护机制的安全性。

安全防护系统典型的构成包含功能模块、检测模块、响应模块[4]。关键的检测模块采用的物理安全边界由压力感应模块、光照感应模块、防解剖封盖(即包含分布电阻网络的密封封盖)[5]构成,采用的异常检测模块由温度感应模块构成。电阻网络密布在防解剖封盖中,对电阻网络进行通电并实时监控内部测试点的电位值即可实现导电回路即安全边界完整性的检测;压力感应模块输出为表征物理安全边界内压强是否与外界压强相同的电压信号;光照感应模块输出为表征是否有环境光射入物理安全边界内的电压信号。异常检测模块中的温度感应模块输出表征系统是否处于异常高/低温环境的信号。控制器接收异常检测模块、物理安全边界输出的检测信号,经逻辑运算判定是否遭到攻击,输出信号到响应模块。如果响应模块接收到表征受到攻击的信号,就擦除安全存储器的数据。原型原理图如图3所示。

图3 系统原理图

通过对器件性能、尺寸、功耗的综合考虑,微控制器采用ST公司的STM32,其内部Flash存储敏感信息。压力传感器采用MEAS公司的MS5611,光照传感器采用Rohm公司的BH1750。MS5611,BH1750分别不断采集安全边界内的压强/温度值、照度值,通过I2C接口传输至主控制单元STM32。

2.2 分布电阻网络的分析与设计

基于检测稳定性考虑,采用监测直流电阻方案[6]。布线网络由一条手风琴型蛇形走线构成。采用对于X-Ray基本透明且电阻率较大的铝布线,其覆盖区域长为L,宽为W,线宽线距均为P,方块电阻为R□。假设物理解剖的最小尺度为Wa,则攻击至少破坏Wa/2P根走线,对应阻值变化WWaR□/2P2。

将电阻网络均分为M个串联子网络,每个子网络阻值为WLR□/2MP2,每个破坏区域都可以近似划分到某子网络中。为模拟子网络上的短/断路情况,将每段子网络等效为电阻R0和R的串联。R用于模拟子网络中因攻击而导致阻值变化的部分:R=0代表该段有Wa的区域发生短路,R=+∞代表发生断路,R=RR代表子网络完好,R0等于该段子网络中有Wa的区域被短路时的阻值。其中,RR=WR□Wa/2P2,R0=WR□(L-MWa)/2MP2,RR即系统的电阻检测精度。

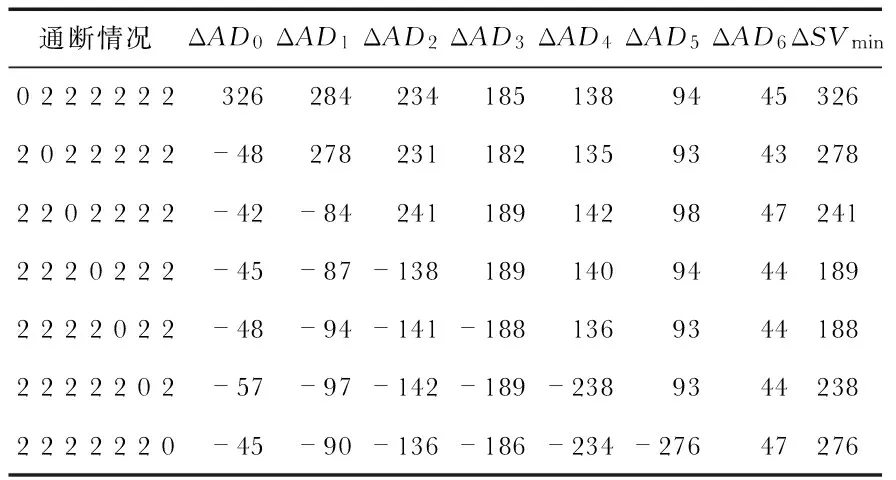

ΔVmin为当系统实际遭到攻击时电位变化值的最小值

(1)

为保证系统正常工作,需满足

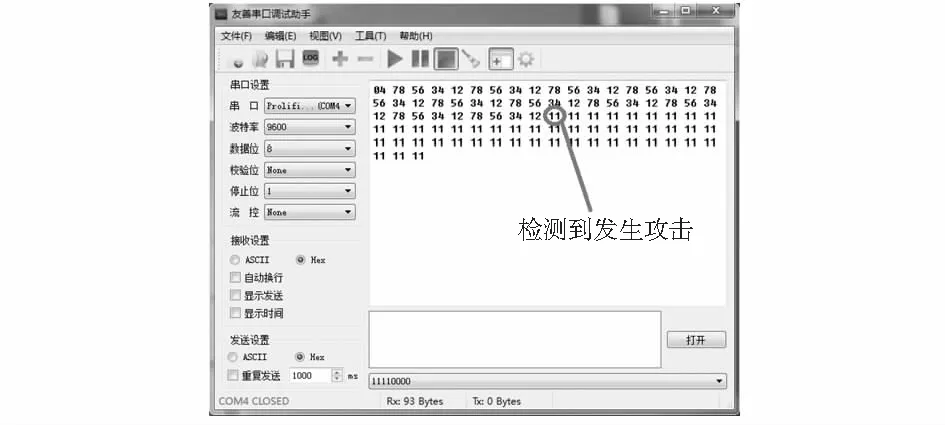

Vres (2) 式中Vres为系统电位检测的分辨率,本文利用STM32的12位ADC采样,故Vres=(Vcc/212)V=(3.3/212)V;VT为翻转阈值。Vres 2.3 感应模块的设计 压力/光照感应模块要表征物理安全边界的完整性,必须处于特定的环境中[7]。压力感应需要气密环境,光照感应需要遮光环境,故原型采用金属封装。 原型中感应模块均位于物理安全边界内。出于测试考虑,边界内空腔通过歧管与外界相通,防解剖封盖采用玻璃作为载体。改变外界压强时检测压力读数就能实现压力感应的测试;改变外界照度时检测照度读数就能实现光照感应的测试。后续只需通过歧管抽真空(使得边界内压强与外界压强不同)并密封即可实现压强隔离;将玻璃封盖替换为非透光材料(使得边界内完全黑暗)即可实现光照隔离。 2.4 模块耦合分析 为评估系统整体性能,引入以下概念: 第一类失效:实际遭受攻击,检测系统认为没有遭受攻击; 第二类失效:实际未遭受攻击,检测系统认为遭受攻击。 安全边界对应的三种机制独自检测时都存在缺陷:防解剖封盖中多点同时被破坏时电阻网络检测可能失效;解封环境压强与安全边界内压强相同时压强感应失效;解封环境照度与安全边界内照度相同时照度感应失效。对此采取的判定策略是,三个子模块的输出取或,即任一模块超出阈值就认为遭受攻击。由于边界完整性检测对应侵入式攻击,在系统的整个生命周期它只会触发一次,因此,它的两类失效都非常致命。而或逻辑会增大第二类失效率,为减缓该效应,三个模块的触发阈值选取采取保守策略。 3.1 系统集成 图4是原型的结构示意图。PCB1右部是防解剖检测模块,该模块边界由金属封装和防解剖封盖构成。金属封装内部是集成有压力/光照/温度感应模块的PCB2,PCB2通过引线键合与金属外壳引脚的内引线端相连,金属外壳引脚的外引线端焊接到PCB1上。玻璃封盖表面铝布线通过铜导线连接到PCB1的键合焊盘上。 图4 原型结构示意图 3.2 分布电阻网络实现 为实现原型的可重复检测,引入辅助电阻网络模拟通断:将玻璃上电阻网络均分为8段串联子网络,在子网络间加入7段位于PCB1上的辅助电阻网络—模拟短/断路的开关、电阻组合。通过调整开关的通断,实现网络遭受攻击阻值发生变化的模拟。 本文采用检测方式是监测网络内部节点的电位。监测点位于子网络间,其电位值通过ADC连续采样,一旦检测电位与预设正常电位之差大于系统设定阈值,就判定为异常。防解剖封盖的制备通过在玻璃片上制作蛇形布线形成分布电阻网络实现,布线线宽/线距均为30 μm。每段子网络的实测直流电阻约为1 kΩ。组装后的原型实物如图5。 图5 安全防护系统原型实物 4.1 感应模块测试 原型测试环境包括计算机、电源模块和防护系统原型。正常工作时,系统压强、温度的测量值分别为101.85 kPa,28.5 ℃。读数与未集成的压力传感器相同,压强/温度感应模块测试通过。 用固定照度光源照射原型,并改变光源与玻璃封盖的相对位置,所得读数如表1。返回读数与照度传感器芯片资料描述的工作特性基本相符,可认为照度感应模块功能正常。 表1 固定光源处于不同位置时的照度读数(lx) Tab 1 Illuminance values of fixed light source placed in different places 光源和玻璃封盖的相对位置第1次第2次第3次第4次第5次平均值正上方1cm处482234789348596483264794648197正上方2cm处211562126321616214532135321368正上方4cm处104201068610796106801057310631斜上方4cm处615661066133618061036136 4.2 分布电阻网络测试评估 改变辅助网络接入通路的阻值,所得监测点电位值差见表2。第1列表示7段辅助网络分别接入分布电阻网络的阻值,单位为kΩ;第2~8列表示7个监测点采集到的实际电位与电阻网络完整时的差值;第9列是有效电位差检测值ΔSVmin=ΔVmin×4 096/V,即第2~8列中数值最大的电位差。表2中电位均乘以4 096/V进行归一化。 表2 不同通断情况下7个监测点的采样值 Tab 2 Sampling values at seven detecting points with different open/short conditions 通断情况ΔAD0ΔAD1ΔAD2ΔAD3ΔAD4ΔAD5ΔAD6ΔSVmin022222232628423418513894453262022222-4827823118213593432782202222-42-8424118914298472412220222-45-87-13818914094441892222022-48-94-141-18813693441882222202-57-97-142-189-23893442382222220-45-90-136-186-234-27647276 将M=8,R0=1 kΩ,RR=2 kΩ代入式(1)得理论ΔSVmin=163,表2中实测为188。理论和实测基本相符,下用理论计算评估铝的电阻率随温度、压力、磁场发生漂移的非理想效应。铝电阻率ρ=ρ0(1+α0(T-T0)),α0=0.004 3/℃为铝的温度系数。系统工作温度为-45~85 ℃,对应电阻率漂移为-26 %~28 %。正常情况下,R0=1 kΩ,RR=2 kΩ。假设温度、压力、磁场影响相当且可线性叠加,则R0,RR的波动范围约为25 %~175 %。此时,ΔSVmin随R0,RR的变化如图6所示。 图6 ΔSVmin与R0,RR之间的关系 非理想效应导致ΔSVmin在46~239之间波动。减小翻转阈值ΔSVT可提升检测精度,减小漏报率,但系统的噪声容限也会减小。在实际的原型中,R0,RR由铝在相同区域的布线构成,两者电阻率的变化方向基本相同,此时ΔSVmin的波动很小。故翻转阈值ΔSVT适当向ΔSVmin变化范围的下限选取,可获得较高的有效性。本原型中,选择ΔSVT=100,对应的电阻检测精度RR约为1 kΩ。 4.3 系统整体评估 假设分布电阻网络、压力感应、光照感应的第一/二类失效率分别为α1/β1,α2/β2,α3/β3。考虑到最终标志是否遭受攻击的信号由这三个模块的输出信号进行或运算获得,故对于检测系统整体而言,其第一类失效率α=α1α2α3,第二类失效率β=1-(1-β1)(1-β2)(1-β3)。假设非理想效应导致压力感应模块的检测值均匀分布,则有α2+β2=c2,其中,c2为常数。考虑压力感应模块后,系统总失效率 λ=αP+β(1-P)=[(β1-1)+(1+α1-β1)P]α2+ (1-P)(β1+c2-β1c2). 当发生攻击的概率P较大时,系统总失效率随压力感应模块第一类失效率增大而递增。从而在α1已经确定的前提下,根据系统适用的场所,判断系统遭受攻击可能的概率P,并依此选取压力感应模块的翻转阈值,以使得检测系统总失效率尽可能小。类似的,光照感应模块翻转阈值选取遵循相同原则。 综合以上的分析,在原型测试中,暂时固定温度、压强,改变照度和电阻网络的接入电阻阻值(对这两种检测量变化能够正常响应说明对另外两种检测量变化也能正常响应)。选择照度上限翻转阈值为10 000 lx,电阻网络的归一化上限翻转阈值为100。当照度值或接入电阻阻值使得系统处于翻转阈值外时,检测模块判定遭受攻击,响应模块将Flash中的预设数据0x12345678擦除为0x11111111,见图7。 图7 检测到攻击时Flash预设数据被擦除 本文在对现有的攻击—防护手段进行分析的基础上,设计实现了一个由四种防护机制耦合的安全防护原型系统。该防护原型系统包括功能模块、检测模块和响应模块,关键的检测模块实现了包括由分布电阻网络、压力感应模块、光照感应模块构成的物理安全边界以及由温度感应模块构成的异常检测模块。照度感应和分布电阻网络的测试成功证明原型能够对攻击做出正确响应。 致 谢: 国家科技重大专项资助项目(2012ZX01026003)。 [1] Gutmann Peter.Cryptographic security architecture:Design and verification[M].New York:Springer,2002:1-42. [2] Mohammad Tehranippor,Wang Cliff.Introduction to hardware security and trust[M].New York:Springer,2011:65-101,143-194. [3] Andrea Beit-Grogger,Josef Riegebauer.Integrated circuit having an active shield:US,6962294[P].2005—11—08. [4] Sean W.Weingart Smith Steve.Building a high-performance, programmable secure coprocessor[J].Computer Networks,1999,31:831-860. [5] Stefano Sergio Oggioni,Vincenzo Condorelli,Nihad Hadzic.Tamper-proof caps for large assembly:US,2007/0038865 A1[P].2007—02—15. [6] 李丽仙,崔云龙,王华斌.一种芯片的多层网格探测器及其防攻击方法:CN,1696863A[P].2005—11—16. [7] Brand H Baltes.Microsensor packaging[J].Microsystem Technologies,2002,7:205-208. 庞 军(1989-),男,湖北荆州人,硕士研究生,主要研究方向为硬件安全防护和集成电路封装设计。 蔡坚,通讯作者,E—mail:jamescai@tsinghua.edu.cn。 A system design and prototype implementation based on physical security protection mechanism* PANG Jun1, WANG Qian1, LI Cheng1, CHEN Yu1, CAI Jian1,2 (1.Institute of Microelectronics,Tsinghua University,Beijing 100084,China;2.National Laboratory for Information Science and Technology at Tsinghua,Beijing 100084,China) Aiming at regular physical attacks to chips and systems especially invasive decapsulation attack,a physical security protection system which contains couples several detection mechanisms,is proposed,and the system comprises function module,detection module and response module.The key detection module is made up of physical security boundary, consisting of distributed resistor network,pressure sensing module and sensing module,and anomaly detection module, consisting of temperature sensing module.Based on current condition of system constitution,a prototype which is easy to exhibit and test is achieved with printed circuit board.The relevant functional testing is done,the testing scheme of distributed resistor network is evaluated and the coupling function of detecting mechanism is analyzed.In conclusion, the prototype system can make an effective protection against common means of attack and ensure the effectiveness to some extent. physical attack; security protection system; coupling detection mechanism; distributed resistor network 2015—01—15 国家科技重大专项项目(2012ZX01026003) 10.13873/J.1000—9787(2015)09—0072—04 TP 271.5 A 1000—9787(2015)09—0072—043 原型实现

4 原型测试与评估

5 结 论