面向无线传感器网络的数据完整性和隐私保护融合算法

赵跃华, 熊 琳

(江苏大学 计算机科学与通信工程学院,江苏 镇江 212013)

面向无线传感器网络的数据完整性和隐私保护融合算法

赵跃华, 熊 琳

(江苏大学 计算机科学与通信工程学院,江苏 镇江 212013)

无线传感器网络(WSNs)作为物联网的重要组成部分,在实际应用中,希望在得到精确数据融合结果的同时,又能保护数据信息的隐私性和完整性。为此,提出一种新的数据融合完整性保护算法,在增添私有种子对节点采集数据进行隐私保护的基础上,利用复数的虚部数据与采集到的真实数据呈非线性关系,有效地实现信息完整性的鉴别。性能分析和仿真结果表明:该算法可以在较低数据通信开销与计算开销的前提下,应对恶意节点的各种攻击,提供更有效更可靠的数据完整性保护。

无线传感器网络; 数据融合; 完整性保护; 复数; 非线性关系; 通信开销

0 引 言

无线传感器网络(WSNs)在军事和民事领域具有广阔的应用前景,例如:战场检测、医疗卫生、智能家居等。在实际应用中常采用数据融合技术[1]减少数据传输量,以节省能量和延长网络生命周期。然而在数据融合过程中,节点易于被俘获和攻击,不仅可以非法获得其它节点的隐私信息,还可以篡改要上传给基站的融合结果。经过融合后的信息是供用户分析处理和制定相应的解决方案,如果信息的完整性被破坏,决策者依赖此信息进行的一系列措施将会有偏差。所以,完整性鉴别在数据融合中占据极其重要的地位。

现有的一些研究主要集中在融合过程中的能量消耗、精确度和安全性等方面,大都没有考虑数据完整性的问题。如文献[2]提出一种高效的安全数据融合协议,文献[3]提出一种能量节省的数据融合隐私保护算法,文献[4]加入多类优化因子形成一系列新的隐私保护算法,这些算法重点是提高融合的精度和安全性,均不能保证融合结果的可信性。针对该问题,He W等人提出了2种同时具有隐私保护和完整性检测功能的数据融合方案iPDA[5]和iCPDA[6],这2种方案是对SMART[7]和CPDA[7]在完整性保护方向上的扩展,但它们在增加完整性检测功能后,加剧了算法的通信开销和复杂度。文献[8]通过增加入侵检测机制对虚假数据进行判断和过滤,但该算法仅针对特定的环境,且算法复杂度和通信开销同样存在问题。Bista R等人提出了一组新型数据融合安全性保护方案(new sensitive data aggregation,NSDA)[9,10],该组方案与上述方案相比有较低的数据通信开销与计算开销,但安全性较低。

针对上述问题,本文在NSDA基础上,提出一种新的数据融合完整性保护算法,以达到更为可靠的完整性鉴别效果。

1 NSDA算法及其特点

NSDA算法的基本思想是将数据扩展到复数域,使用逐跳(hop-by-hop)数据融合方式和点到点(node-to-node)加解密模式,能有效阻止信息被内部可信节点和其它恶意节点篡改,得到精确的融合结果。利用复数可加性实现完整性保护,但在特定情况下恶意节点仍有可趁之机。该算法分为三步:

1)构造复数形式:各节点在采样数据a上加一个伪数据r构成自定义数据的实部s,将伪数据bi作为自定义数据的虚部,构成复数s+bi。

2)数据融合:各节点将s+bi加密,沿融合树结构向上传给父节点,父节点利用共享密钥解密子节点数据,并与自身数据融合向上传送,重复此过程。最终在QS处可以得到融合结果:SUM2=〈SUM2r,SUM2im〉。

3)完整性鉴别:先计算各节点的伪数据r之和SUM1r,则节点采集数据的融合结果为SUM=SUM2r-SUM1r。计算虚部伪数据b之和SUM1im,比较SUM1im是否等于SUM2im,若相等,则完整性未被破坏;否则,完整性被破坏,QS拒绝接收融合结果。

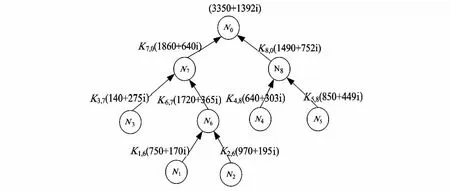

为了便于分析,随机取传感器网络中的6个节点,假设N0为QS节点,N1,N2,N3,N4,N5为叶子节点,其拓扑结构和节点采集数据如图1所示。随机假设N5节点数据被恶意节点篡改:当其虚部和实部均被篡改时(850+449i→230+370i”),在N0节点处计算出SUM1im=1 392i,SUM2=2 730+1 313i,则SUM1im不等于SUM2im,完整性被破坏,系统鉴别正确;当恶意节点仅对N5的实数部分进行篡改时(850+449i→230+449i),计算出SUM1im=1 392i,SUM2=2 730+1 392i,此时SUM1im仍然等于SUM2im,系统判断完整性未被破坏,鉴别出错。事实上,这种完整性鉴别在对实部和虚部都篡改时是有效的,只篡改实数部分时,鉴别将出错,存在严重的安全隐患。

图1 WSNs数据融合示意图Fig 1 Data fusion diagram of WSNs

2 改进算法的提出

由上述分析可以看出,NSDA算法中用来验证完整性的虚部伪数据是随机分发的,与实部数据毫无关联,故当实部数据被篡改时,虚部数据不受影响。针对此缺陷,提出一种改进算法,在NSDA算法基础上使虚数部分与实数部分呈非线性关系,用于解决上述安全问题。具体是将采集数据的k倍加上一实数种子构成虚部b,在QS节点处进行算术运算,验证采集数据的和与虚部b的和是否满足此非线性关系来进行完整性的鉴别。无论实部和虚部都篡改,还是只篡改其中一部分,最终得到的融合结果中非线性关系必然被破坏,可以实现完整性的鉴别。

2.1 网络环境

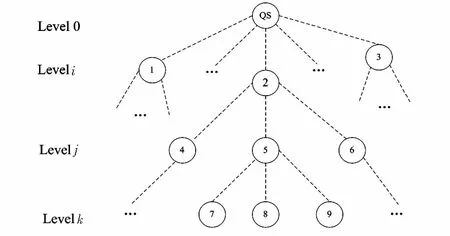

在本文中,无线传感器网络由一个连通图G(V,E)来表示,其中,v(v∈V) 表示无线传感器网络中的节点,边e(e∈E)表示节点间的通信链路。记无线传感器网络中节点的数量为N=│V│。按功能划分,无线传感器网络中包含3种类型的节点:QS(query server)节点、融合节点和叶子节点,考虑网络中只有一个QS节点的情况。构造的数据融合树以QS节点为根,得到最终的融合结果;融合节点负责融合数据,并将结果传输至上层融合节点;叶子节点只负责采集数据并传给其父节点。

图2 WSNs拓扑结构图Fig 2 Topology structure of WSNs

攻击者可以通过俘获内部节点或监听无线信道来实施窃听攻击,甚至对融合数据进行篡改。这里不考虑DoS攻击,也不考虑对数据源的物理攻击,主要考虑在不安全的开放环境下,既能保护数据的隐私性,又能检测出融合数据是否被网内外节点非法篡改。因此,本文算法是为了保证在融合过程中能同时满足隐私性和完整性保护等安全需求,且可以支持各种无线传感器网络的拓扑结构。

2.2 算法描述

本算法模型建立在TAG[1]算法模型之上,无线传感器网络工作时,由QS节点通过μTEsla[11]认证技术广播查询信息,各节点收到查询信息后开始进行数据融合。设传感器节点采集到的真实数据为a,扩展得到的复数形式如下

R=s+bi=a+r+bi.

其中,实数部分r用于数据隐私保护,它由系统MD装置为每一节点分发;虚数部分b用于完整性验证,且b=k·a+r。k为某一次查询任务中整棵融合树中节点共享的一个全局变量,其数值在每一次查询中随机改变。算法流程如图3所示。

图3 算法流程图Fig 3 Algorithm flow chart

首先构造复数形式R=s+bi,然后,利用对称密钥K加密复数R并向上传递给其父节点,父节点利用共享密钥解密接收到的数据,并与自身采集到的数据进行加法运算,得到一个中间融合数据,再将该数据加密传给上层父节点。重复此过程层层向上传递,直到所有的结果都传递到QS处。QS节点对接收到的所有数据解密,按复数的加法特性计算出最终融合结果SUM2,将SUM2分离成实数域SUM2r和虚数域SUM2im两部分。计算出各私有实数部种子之和SUM1r,则可以得到SUM=SUM2r-SUM1r。由b=k·a+r可知虚部种子融合结果应该为SUM1im=SUM×k+SUM1r,比较SUM2im和SUM1im是否相等进行完整性鉴别。

3 性能分析

主要从数据安全性、数据通信量和计算量这3个方面分析比较本文算法的性能。

3.1 数据安全性分析

1)数据隐私性

本文算法是通过对实部真实数据添加伪数据的方法保证信息的隐私性。在部署无线传感器网络时,MD(master device)利用与各节点之间的共享密钥给每个节点单独分发实部和虚部种子,由于MD是脱机装置而不是在线服务器,它分发的数据仅对当前节点和QS透明,对外部入侵者和网络中的其余非QS节点是保密的。故算法可以满足一般的隐私保护需求。

2)数据完整性

由b=k·a+r可计算出虚部种子融合结果应为SUM1im=SUM·k+SUM1r=(SUM2r-SUM1r)k+SUM1r。若融合过程中节点数据没有被篡改,则在QS处应满足关系式SUM2im=SUM1im。

由此可见,本文算法在各种情况下都能够对完整性进行正确的鉴别,提供了更为可靠而优越的完整性鉴别方法。

3.2 数据通信量仿真比较

本文算法与NSDA算法均基于TAG算法建立数据融合树,TAG是一种典型的不提供数据隐私保护的融合算法,设其数据通信开销为O(N),其中,N表示网络中节点数量。若各算法发送的数据包大小相等,则可通过发送数据包的数量来衡量通信量。对于同等规模范围的WSNs,各算法建树时数据通信开销相等,因此,下面只讨论建树之后正常工作的通信过程。

选择NS2平台进行模拟仿真实验,实验中网络配置环境为:600个节点随机分布在400 m×400 m区域内,无线信道对称,节点传输距离为50 m,背景噪声为-105.0 dBm,高斯白噪声为4 dB,数据传输率为1 Mbps,灵敏度为-108.0 dBm。图4显示了3种算法发送的数据包数量,为公平比较,图中每个点取20次仿真结果的平均值,每次仿真时网络拓扑结构随机生成。

图4 数据通信量比较Fig 4 Comparison of data traffic

由图可以看出:本文算法与NSDA算法的数据通信开销几乎均与TAG算法相同,这是由于2种算法只需在融合之前构造出复数形式即可,无需对数据进行分片和串通,在数据融合阶段都是基于TAG算法按照同样的机制进行融合,所以,建树后数据通信开销均为O(N)。故本文算法在增强安全性的同时,并没有增加通信开销,保证了网络的性能。

3.3 数据计算量分析比较

将节点分为叶子节点和融合节点两类,假设每个融合节点平均包括ε个子节点。在NSDA算法中,叶子节点构造复数形式时添加实部种子和虚部种子各需要1次加法运算,节点还需将数据加密传输给上层节点,故叶子节点共需2次加法运算、1次乘法运算和1次加密运算,而融合节点共需要3ε-2次加法运算,1次加密运算和ε次解密运算。本文算法与NSDA算法相比,叶子节点在构造复数形式时需增加1次加法和1次乘法运算,融合节点在计算SUM1im时也需要增加1次加法和1次乘法运算。表1列出了2种算法的计算复杂性对比。

表1 计算复杂性对比Tab 1 Comparison of computation complicacy

从表中可以看出:本文算法与NSDA算法加密、解密次数相同,只增加了少许的加法乘法运算,因加密、解密操作是算法中最耗时的运算,故本文算法仅以增加几乎可忽略的计算量为代价,解决了NSDA算法中的安全隐患。

4 结束语

本文提出了一种可同时进行隐私保护和数据完整性检测的无线传感器网络数据融合算法,它是对NSDA算法的一种改进。利用虚部数据与采集数据之间的非线性关系进行数据的隐藏,增强了算法的安全性,相比于NSDA算法,它可以在花费相等数据通信开销与相近计算开销的前提下,提供更有效更可靠的数据完整性保护,适用于资源受限的无线传感器网络。

[1] Madden S,Franklin M J,Hellerstein J M.TAG:A tiny aggregation service for Ad-Hoc sensor networks[C]∥Proceedings of the 5th Symposium on Operating Systems Design and Implementation,New York,USA:2002:131-146.

[2] 罗 蔚,胡向东.无线传感器网络中一种高效的安全数据融合协议[J].重庆邮电大学学报:自然科学版,2009,21(1):110-114.

[3] 杨 庚,王安琪,陈正宇,等.一种低能耗的数据融合隐私保护算法[J].计算机学报,2011,34(5):792-800.

[4] 杨 庚,李 森,陈正宇,等.传感器网络中面向隐私保护的高精确度数据融合算法[J].计算机学报,2013,36(1):189-200.

[5] He W,Nguyen H,Liu X,et al.iPDA:An integrity-protecting private data aggregation scheme for wireless sensor networks[C]∥Military Communications Conference,San Diego,CA:2008:1-7.

[6] He W,Liu X,Nguyen H,et al.A cluster-based protocol to enforce integrity and preserve privacy in data aggregation[C]∥29th IEEE International Conference on Distributed Computing Systems Workshops,Montreal,QC:[s.n.],2009:14-19.

[7] He W,Liu X,Nguyen H,et al. PDA:Privacy-Preserving data aggregation in wireless sensor networks[C]∥Proc of the 26th IEEE International Conference on Computer Communications,Anchorage,AK,2007:2045-2053.

[8] Wang Chuang,Wang Guiling,Zhang Wensheng.Reconciling privacy preservation and intrusion detection in sensory data aggregation[C]∥Proc of INFOCOM’ll.[s.n.]:IEEE,2011:336-340.

[9] Bista R,Yoo H K,Chang J W.A new sensitive data aggregation scheme for protecting integrity in wireless sensor networks[C]∥10th IEEE International Conference on Computer and Information Technology,Bradford,UK:[s.n.],2010: 2463-2470.

[10] Bista R,Kim H D,Chang J W.A new private data aggregation scheme for wireless sensor networks[C]∥10th IEEE International Conference on Computer and Information Technology,Bradford,UK:[s.n.],2010:273-280.

[11] Perrig A,Szewczyk R,Wen V,et al.SPINS:Security protocols for sensor networks[C]∥Proc of Mobile Computing and Networking,Rome:ACM,2010:189-199.

Integrity and privacy protection data fusion algorithm for WSNs

ZHAO Yue-hua, XIONG Lin

(School of Computer Science and Telecommunication Engineering,Jiangsu University,Zhenjiang 212013,China)

Wireless sensor networks(WSNs)is an important part of the Internet of things(IoT),in practical applications,it is expected to provide privacy preserving and integrity protecting in accurate data aggregation.So,a new integrity of data fusion protection algorithm is proposed,on the basis of adding privacy seed to node acquiring data in order to preserve privacy,by using the imaginary unit and real unit of complex numbers show nonlinear relation,to effectively achieve the integrity of information identification.Performance analysis and simulation results show that under the premise of lower data communication cost and computation overheads,the algorithm can handle various attacks of adversaries,and provide more efficient and more reliable data integrity protection.

wireless sensor networks(WSNs); data fusion; integrity protection; complex numbers; nonlinear relation ; communication cost

2013—09—18

TP 393.08

A

1000—9787(2014)04—0128—04

赵跃华(1958-),男,江苏苏州人,博士,教授,主要研究方向为信息安全。