利用IPSec安全策略阻断内网违规外联

曲广平,郭迎娣

(烟台职业学院信息工程系,烟台264000)

利用IPSec安全策略阻断内网违规外联

曲广平,郭迎娣

(烟台职业学院信息工程系,烟台264000)

某些企业出于安全目的建设了信息内、外网两套物理隔离网络系统,如何通过技术手段阻止内网终端违规外联是一个比较棘手的问题。本文提供了一种通过配置IPSec安全策略,在根源上阻断违规流量的方法,无需借助于任何第三方软件或硬件,即可有效阻止内网终端非法外联。同时结合批处理方式,可以简化策略部署流程。

ipsec;安全策略;批处理;违规外联

在某些企业中出于安全目的建设了信息内、外网两套物理隔离网络系统,与生产相关的重要应用均在信息内网中运行。由于用户终端数量众多,员工使用习惯各异,不可避免的存在内网终端违规外联的情况,导致企业重要机密外泄风险可能性大大提高。

违规外联的表现形式主要有以下三种:

①内网终端通过修改网卡IP地址、更换信息点接口接入外网。

②内网终端为配置无线网卡(WiFi)的笔记本电脑,该无线网卡连接了外网的无线路由器。

③内网终端上安装了USB 3G上网卡直接接入互联网。

为防止上述违规行为的发生,比较常规的方式是部署桌面行为管理软件、IP与MAC地址绑定、部署防火墙并添加安全策略等,这些常规方法能在一定程度上起到作用,但是不能在根源上阻断非法外联事件发生,特别是对于无线方式接入,常规防范方法效果甚微。

本文提供了一种通过配置IPSec安全策略,在根源(终端侧)阻断违规流量的方法,其主要实现思想是根据企业信息内网IP地址分配特点,在终端机器上通过配置IPSec安全策略,允许目的地址为内网IP的流量通过,同时禁止其它流量,从而有效的解决上述三种主要违规外联方式的发生。

1 IPSec安全策略介绍

1.1 IPSec安全体系结构

IPSec(Internet Protocol Security,Internet协议安全),是网络安全业内的一种开放标准,通过使用加密安全服务以确保网络通信的保密性和安全性。IPSec是一种跨平台的安全标准,目前主流的操作系统基本都支持IPSec,都可以通过IPSec来提升安全性[1]。

IPSec是集多种安全技术为一体的安全体系结构,是一组IP安全协议集。IPSec工作在网络层,对用户和应用程序是透明的,它可以提供对服务器的受限制的访问,可以自定义安全配置。IPSec提供的功能主要有以下三种:

①数据加密。IPSec提供了数据加密服务,保证了数据在传输过程中不被非法用户窃听,它由IPSec中的ESP(Encapsulating Security Payload,封装安全载荷)模块提供,算法采用CBC(Cipher Block Chaining,加密块链接)方式,这样确保了即使信息在传输过程中被窃听,非法用户也无法得知信息的真实内容。

②数据源地址验证和数据完整性检查。IPSec使用 HMAC(Hash-Base Message Authentication Code,基于哈希算法的消息认证码)进行数据验证。HMAC是使用单向散列函数对包中源IP地址、数据内容等在传输过程中不变的字段计算出来的,具有唯一性。数据如果在传输过程中发生改动,在接收端就无法通过验证。

③防止重发攻击。IPSec使用AH(Authentication Header,认证头)为每个SA(Seccurity Association,安全关联)建立系列号,而接收端采用滑动窗口技术,丢弃所有重复的包,因此可以防止重发攻击。

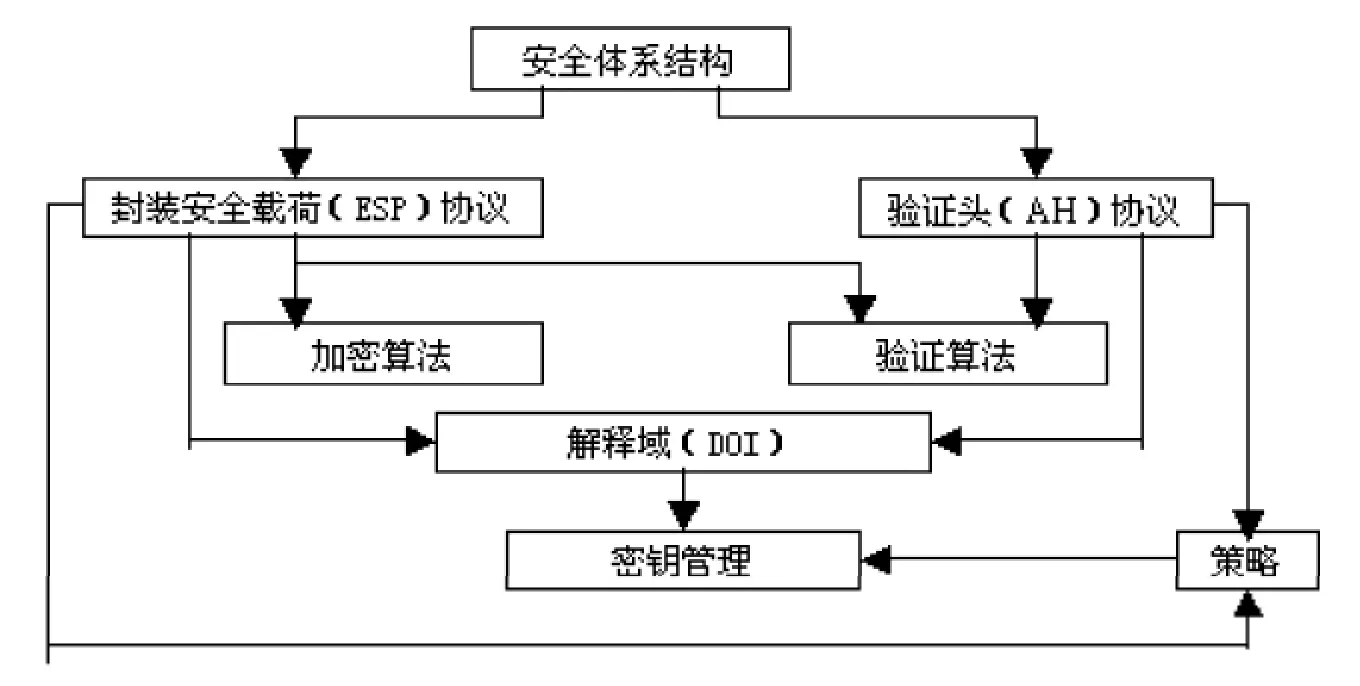

IPSec安全体系结构如图1所示。

图1 IPSec安全体系结构

IPSec是安全联网的长期方向,它通过端对端的安全性来提供主动的保护,以防止来自专用网络与Internet的攻击。在通信中,只有发送方和接收方才是惟一必须了解IPSec保护的计算机。IPSec提供了一种能力,以保护工作组、局域网计算机、域客户端和服务器、分支机构(物理上为远程机构)、Extranet以及漫游客户端之间的通信。

1.2 IPSec安全策略

在Windows系统中,IPSec被设计成了组策略中的一个组件,称为IPSec安全策略。在本文的案例中,主要是在内网终端使用率比较高的Windows 7系统中配置IPSec安全策略,所有操作同样也适用于Windows XP/Windows 8系统。

在“开始运行”中输入并执行“gpedit.msc”,打开组策略编辑器,在“计算机配置windows设置安全设置IP安全策略”中可以对IPSec进行配置。

IPSec安全策略的功能主要通过IPSec规则实现,通过IPSec规则来确定允许或禁止哪些网络通信,或是对哪些网络通信进行加密。每条IPSec规则又包括“IP筛选器”和“筛选器操作”两部分。筛选器的作用是用来定义数据类型,筛选出符合要求的数据;筛选器操作则用来指定对这些筛选出来的数据进行什么操作。

因而,定义IPSec规则主要分两步进行:

①定义IP筛选器,然后定义对筛选器的操作。

2 配置实施IPSec安全策略

下面根据本文的案例要求,在内网终端上配置并实施IPSec安全策略。

2.1 配置IPSec安全策略

①在组策略编辑器中新建一个名为“test”的IP安全策略。

②在test安全策略中建立一个安全规则。注意需要将安全规则的网络类型设置为“所有网络连接”,以保证当系统中新增加网络连接设备时策略即刻生效。

③在安全规则中创建名为“Permit”的筛选器,放行发往信息内网的数据流量。

筛选器中的主要设置如下:

①“源地址”选项设为“我的IP地址”,以保证对所有本地IP地址生效。

②“目标地址”选项设为“一个特定的IP地址或子网”,设置为信息内网的网络地址,如10.0.0.0/8。

③“协议类型”选项设为“任何”,放行所有数据。

④在安全规则中创建名为“Deny”的筛选器,阻止发往外网的数据流量。筛选器中的“源地址”和“目标地址”均设置为“任何IP地址”,“协议类型”设置为“任何”,以彻底阻断与外网的所有通信。

⑤为“Permit”筛选器添加“筛选器操作”,在“筛选器操作常规选项”中选择“许可”,并将筛选器操作命名为“yes”。

⑥为“Deny”筛选器添加“筛选器操作”,在“筛选器操作常规选项”中选择“阻止”,并将筛选器操作命名为“no”。

配置好的“test”安全策略如图2所示。其中筛选器“Permit”匹配目的地址为“10.0.0.0/8”的数据流量,操作“yes”放行所有数据,用户可访问内网应用;筛选器“Deny”匹配所有数据流量,操作“no”阻止所有数据,用户不能访问任何网络。

可以看到这两条安全规则之间存在冲突,系统对此处理的原则是:筛选器操作为“允许”的安全规则优先于筛选器操作为“拒绝”的安全规则。因而当用户有发往内网的数据时,会优先匹配“Permit”规则,允许通过。

图2 配置好的test安全策略

建好的IP安全策略必须要经过指派之后才能生效。在“test”策略上单击右键,选择“分配”,便应用了这条策略。

2.2 功能测试

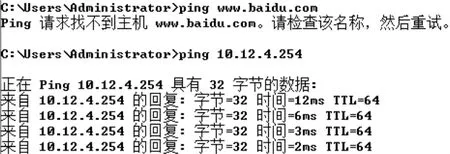

配置完成后,通过ping命令对内网应用地址及互联网地址连通性进行测试。

在测试过程中,ping公网地址(域名)时收到错误信息,而ping“10.0.0.0/8”中的内网地址时可以正常ping通,测试结果如图3所示。

图3 ping命令测试

分别使用有线网卡接入、无线网卡连接无线路由器(外网),并在测试主机上安装USB 3G上网卡接入3G网络,重复上述测试步骤,都可以得到相同的测试结果。

为进一步证实功能实现,在组策略编辑器中将“test”安全策略配置为“未分配”状态,在该状态下无论使用哪种接入方式,均能够正常ping通内网及互联网IP地址(域名)。

2.3 导入/导出IPSec安全策略

为了便于在大量主机上部署IPSec安全策略,可通过在网管主机上生成并导出安全策略,在其它主机上导入的方法实现。

安全策略的导出可通过组策略编辑器完成,在“IP安全策略”上点击右键,执行“所有任务导出策略”,导出一个名为“test.ipsec”的策略文件。

然后将策略文件复制到目标主机,并执行导入操作。在组策略编辑器的“IP安全策略”选项中点击右键导入,选择策略文件“test.ipsec”,顺利导入并分配该策略。

使用之前的测试方法分别针对有线网卡、无线网卡及3G上网卡接入方式,在策略为“分配”状态下进行测试,均无法ping通互联网地址(域名),同时可ping通内网中的地址。

2.4 将IPSec安全策略做成批处理

为了进一步提高策略部署的简易性,可以将策略制作成批处理程序,然后放置在内网文件服务器上,由用户下载后自行运行即可。

指派策略批处理文件内容如下:

@echo off

sc config policyagent start=auto

//将Policyagent服务设置为自动启动

sc start policyagent

//启动Policyanget服务

netsh ipsec static importpolicy file=% ~dp0 test.ipsec

//默认情况下Windows 7系统使用管理员身份运行程序时,系统会将当前目录切换到“system root”目录,使用“%~dp0”变量可以从解压目录中导入IPSec文件,而不会产生路径错误无法导入的问题。

netsh ipsec static set policy name=test assign=y

//指派IPSec策略,并使之生效。

pause

将文件保存成扩展名为“.bat”的批处理文件,复制到目标机上之后以管理员身份运行,可以自动生成并分配IPSec安全策略。

3 结束语

利用操作系统自身的IP安全机制,结合内网IP地址编制特点,在不借助于任何第三方软件、硬件的前提下,可有效阻止内网终端非法外联情况的发生。使用该方案在阻止内网终端非法外联的同时,不影响终端正常访问信息内网各应用。经测试该方案可部署于信息内网终端普通使用的Windows XP、Windows 7操作系统平台下。

安全策略无需用户自行编辑,只需网管人员生成策略后统一部署或集中打包放置在公共服务器上,由用户根据操作系统自行下载后自动导入。另外,使用该方法还可以满足在不具备可网管设备(三层交换机、防火墙、路由器)的条件下,实现终端系统间的访问控制,并结合批处理方式,简化了策略部署流程。

[1]李磊.网络工程师考试辅导(2009版)[M].北京:清华大学出版社,2010.

(责任编辑 侯中岩)

TP393.08

B

1673-5382(2014)03-0084-04

2014-06-19

曲广平(1977-),男,山东牟平人,烟台职业学院信息工程系讲师,硕士.