网络安全风险评估量化模型的研究

段小强,陈 卓,阮 鸥

(湖北工业大学计算机学院,湖北 武汉430068)

随着科技不断发展和黑客技术不断演变,网络安全面对的挑战势态愈加严峻。因此,保障信息资源以及信息系统的安全是国民经济信息化建设的必然要求[1]。然而,由于信息系统本身的复杂性,风险因素所涉及的因素,存在着诸多不确定性,另一方面,有关方面的影响值需要依靠专家的经验[2]。针对以上问题,文献[3]中提出了模糊综合评价方法。模糊综合评价算法是一种基于模糊数学的网络安全风险评估算法,用于处理边界模糊不定,不易定量、计算的描述的量化方法。

《信息安全评估指南》中提出了一种基本的网络安全风险评估量化模型。该计算模型包含风险评估所有的大部分要素,但是它还停留在比较抽象的理论层面,且比较宏观,并没有提出如何计算风险发生可能性、如何衡量风险影响等要素的具体方法,模型中的各要素还比较抽象,需要进一步深入的研究,以满足现实的需要。

1 模糊综合评价算法

Step 1.首先选定评价指标集合论域U和评判目标的集合域V,也就是风险因素集和风险评语集合。分别记:

Step 2.建立对应权重集,一般来说由于不同因素在评估中作用不同,把它们称之为相应的因素权重也就是分配U上一个模糊向量。记

其中

Step 3.V中评价建立好后,把U中每一个因素根据他们的隶属程度建立一个从U到V的模糊关系,最后得到的矩阵,叫做判断矩阵。记为R= (rij)m×n。其中,rij表示ui关于vj的隶属度。显然U,V,R可构成模糊评判的模型:(U,V,R)。

Step.4初级模糊评判。计算后得到向量。

归一化,得到 B′={ b′1,b′2,……,b′m},这样对象的评判等级可确定。

Step 5.完成以上步骤即可得到最终向量B′。下一步计算风险,而最大隶属度原则和加权平均原则是线性通用的判断原则。

最大隶属度原则:某个因素隶属于某个评价的值最大时,就将其归于该类。

加权平均值作为评价结果:

2 现有的风险评估量化模型

现有比较典型的计算模型有PDCA量化模型、P2DR量化模型等等[4-6],概括后如图1所示。

图1 风险计算模型

风险计算原理以下面的范式形式化加以说明:风险值 =R(A,T,V)=R(L(T,V),F(Ia,Va))其中:R,安全风险计算函数;A,表示资产;T,表示威胁;V,脆弱性;Ia,资产价值;Va,脆弱性严重程度;L,安全事件的可能性;F,安全事件发生后造成的损失。风险值可以分为3个关键计算重点:1)计算出安全事件发生的可能性(概率)。安全事件发生可能性=L(T,V)。2)计算安全事件发生后造成的损失,即:损失=F(Ia,Va)。3)计算风险值风险值=R(安全事件概率,造成的损失)=R(A,T,V)=R(L(T,V),F(Ia,Va))。

3 基于改进的风险评估量化模型

通过图1得知,该模型虽然基本具备计算出风险值的能力,但它还停留在一个比较抽象的层面,没有体现出对各个风险要素的量化计算,各计算要素还可以再次细化,考虑到以上问题,本文提出一个相对全面、操作性强的量化计算模型。新模型把威胁出现的可能性、安全事件发生的概率(频率)、风险影响值等要素的计算再次细化,从而使模型更加详细具体(图2)。

4 仿真及结果分析

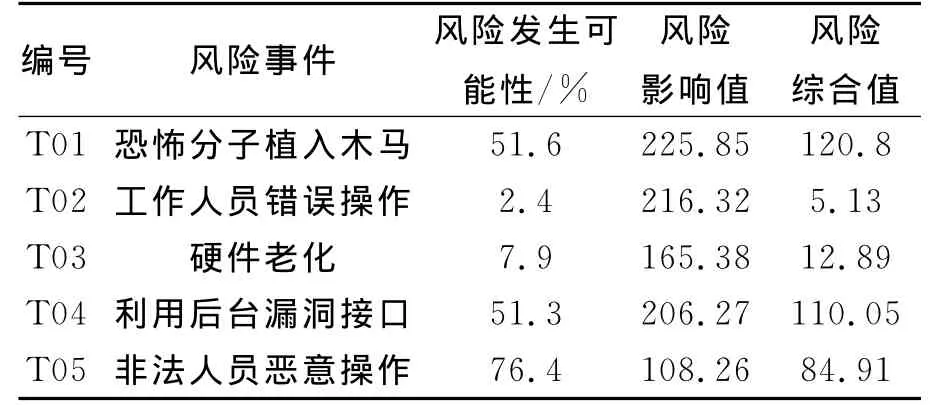

以“深圳神州通OA系统”为例,见表1。根据风险综合值公式:

R为安全风险计算函数;P为风险发生的概率;I为风险影响值。

表1 深圳神州通风险综合值计算结果

由表1知,该模型有很好的操作性和实用性,为系统的安全评估起到重要作用。

[1] 王春峰,万海晖.基于神经网络技术的商业银行信用风险评估[J].系统工程理论与实践,1999,19(09):24-32.

[2] 陈秀真,郑庆华,管晓宏,等.层次化网络安全威胁态势量化评估方法[J].软件学报,2006,17(04):885-897

[3] 付 钰,吴晓平,严承华.基于贝叶斯网络的信息安全风险评估方法[J].武汉大学学报(理学版),2006,52(5):631-634.

[4] 陈锡庚.一种量化的移动智能终端风险评估方法[J].数字通信,2013,40(06):40-45.

[5] 胡 勇,漆 刚,陈 麟,等.信息系统风险量化评估指标体系[J].四川大学学报(自然科学版),2006,43(05):1048-1052.

[6] 张永锋,云晓春,胡铭曾.基于特权提升的多维量化属性弱点分类法的研究[J].通信学报,2004,25(07):107-114.