海上编队信息系统安全防护需求分析*

解绍梅 郝 威

(1.91213部队指挥自动化站 烟台 264003)(2.海军工程大学电子工程学院 武汉 430033)

1 引言

未来海上作战将以航母编队为核心,其信息化水平高、对信息系统的依赖性强,呈现出信息化、智能化、一体化趋势,战场环境、作战手段、指挥方式等将发生根本性的变化,信息系统将成为敌对双方攻击的重点。而编队信息系统的安全问题直接关系到编队指挥控制信息的安全可靠和编队信息化主战武器的性能发挥,进而影响到编队整体作战能力。因此,增强编队信息系统的安全防护能力,是确保系统稳定可靠和安全的基本目标[1~2]。

在当今信息攻击技术层出不穷的时代,海上编队信息系统信息安全方面既存在内部安全漏洞,又面临外部敌人的恶意攻击。加之海上编队信息系统对外以无线通信为主,而无线通信系统固有的脆弱性与计算机安全的脆弱性叠加,使其信息安全与保密的漏洞成级数增长。因此,海上编队需要更加严密的信息安全防护,它是确保作战指挥顺畅和军事信息安全,确保诸兵力协同作战时信息保密共享、信息综合安全利用、武器可靠共用的重要手段。

针对上述问题,本文在对编队信息系统面临的安全威胁和存在的安全风险进行分析的基础上,提出了编队信息系统的安全防护需求,为编队信息系统安全防护体系的构建提供了依据。

2 编队信息系统面临的安全威胁

编队信息系统所面临的安全威胁具有多样化的特点:既有来自外部的网络安全威胁,也有来自内部的信息安全威胁;既有来自敌方的直接无线渗透等风险,还有延伸自陆上有线网络的信息攻击等传统安全威胁。此外,从提高作战效能的角度考虑,敌人在攻击我方编队信息网络时,必将尽量选择能够对整个编队的作战能力产生最大影响的节点实施攻击。因此,在对编队信息系统可能受到的威胁进行分析时,既要考虑平时和战时编队信息网络的内外网互联互通关系和所面临的各种潜在安全威胁,还要研究编队下属的各作战平台所面临的网络安全威胁,并评估其对整个编队网络信息的保密性、完整性、可用性、可审计性和不可否认性的潜在安全风险[3~4]。一般而言,编队信息网络面临着以下几类安全威胁:

1)被动攻击,敌方可能以窃取信息为主要目的,通过搭线窃听、信号侦收、流量分析、协议分析、密码破译等手段窃取编队信息网络中的各种信息,表1列出被动攻击特征。

表1 被动攻击特征

2)主动攻击,敌方可能通过假冒、伪造、篡改、重放、非授权访问、拒绝服务、恶意代码等方式,破坏编队信息网络的正常通信,表2列出了主动攻击的特征。

表2 主动攻击特征

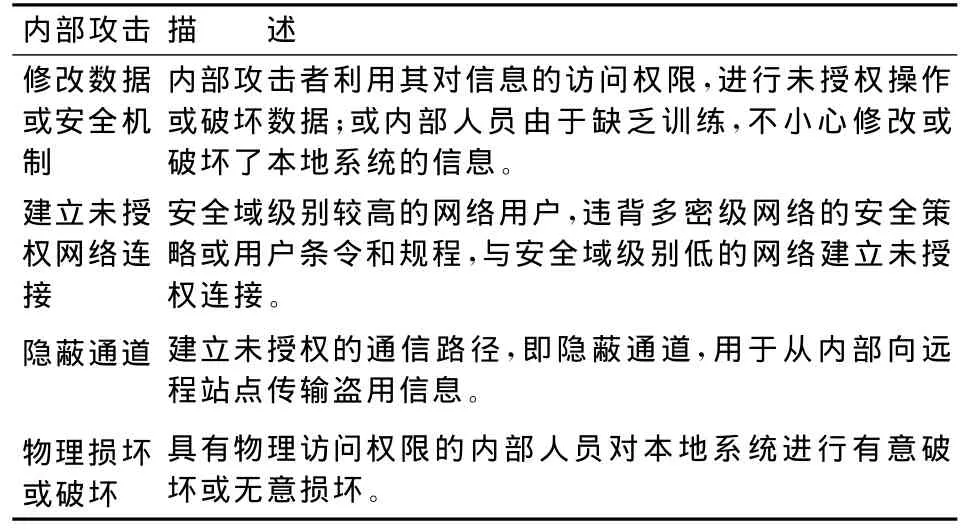

3)内部攻击,包括恶意和非恶意的内部攻击。恶意攻击是指内部人员有计划地窃听、修改、破坏信息,通过欺骗方式未授权使用信息,或拒绝其他授权用户的访问。非恶意攻击则是由于粗心、缺乏专业知识或无意间绕过安全策略对系统产生了破坏。由于内部人员知道系统的部署,知道有价值的数据存于何处,并且知道已采取的安全防范措施,因此内部人员恶意攻击是最难检测和防范的。内部攻击特征如表3所示。

表3 内部攻击特征

3 编队信息系统安全风险分析

编队信息系统在受到被动攻击、主动攻击、内部攻击等威胁后,可能使其信息安全“五性”产生如下风险:

1)信息的保密性可能遭到破坏

编队信息网络中的信息传输主要是通过无线链路完成的,信息网络边界对来自敌方、海军岸基指挥所及总部机关的指挥控制网络、其他军兵种战术网络都是可达的。由于所有通信内容(如通信信息、身份信息、位置信息、数据信息等)都是通过信道传输的,而无线信道是一个开放性信道,因此在编队信息系统对外通信过程中,敌方可能通过窃听、信号侦收、流量分析、协议分析、密码破译等被动攻击手段窃取编队信息网络中的各种信息,也可通过内部人员攻击,采用隐蔽通道窃取信息。

此外由于在无线网络上的所有通信都可能暴露于敌方的拦截行为之中,因此任何与无线网络相联接的有线网络上的信息都有可能被泄露。在连接VPN或局域网时,这些网络的保护机制可能会因此而被攻破。无线链接为窃听者打开了访问入口,使得窃听者可以绕开有线网上布置的任何防火墙或加密机制,最终造成信息的保密性遭到破坏。

2)信息的完整性可能遭到破坏

敌方可能通过拦截和监听编队信息网络的无线信息传输,并采取假冒、伪造、篡改、重放、非授权访问等主动攻击方式,或采取修改数据/安全机制、建立未授权网络连接等内部攻击方式,进行未授权操作或破坏数据。如通过替换、插入、删除信息或服务,产生欺骗性数据、修改数据、有选择地放大或制造假情报,对编队信息网络输入虚假信息而实施欺骗攻击,从而使编队信息网络中信息的完整性遭到攻击。

3)信息的可用性可能遭到破坏

敌方可能通过拒绝服务、恶意代码、利用协议缺陷等主动攻击方式,或通过干扰、过载、无线链路或处理器物理破坏,破坏编队信息网络的正常通信,使编队信息网络中信息的可用性遭到攻击。

4)可审计性可能遭到破坏

敌方可通过无线伪冒,通过无线通信侦察、对设备盗窃或对ID重新编程,从而利用某个合法用户的身份进行欺骗性通话,套取情报,篡改信息,进行欺骗。并且使可审计性遭到攻击,无法对每个授权用户的活动进行审计和跟踪。

5)不可否认性遭到破坏

不可否认性主要指数据的原发者的不可抵赖机制、约束和防止数据原发者的抵赖行为。当编队信息受到敌方有意的干扰后或信息安全受到其它威胁时,信息的不可否认性会遭到破坏,一些故意的破坏行为或者误操作留下的痕迹会被破坏或删除,从而给责任的追究或者安全隐患的查处带来更多的困难[5~6]。

4 编队信息系统安全防护需求

综上所述,编队信息系统面临的安全风险既涉及到终端/服务器,也涉及到无线和有线通信网络;既涉及到数据安全,也涉及到业务应用安全;因此以下从防护技术和安全管理的角度,提出了编队信息系统的安全防护需求。

1)终端/服务器安全防护

在编队信息系统中主要的终端设备是计算机终端/服务器,其数量较多、通用性较强、协议和接口标准都是公开的,这些终端之间通过较为脆弱的IP协议进行数据通信,并且终端上安装的操作系统主要为漏洞较多的Windows系列操作系统,因此,在不设防的情况下,存在严重的安全隐患,例如一台终端主机上不慎引入的蠕虫在各个局域网内大规模蔓延、终端用户的误操作导致重要数据损坏、低等级用户访问了高等级用户才允许访问的主机资源等,这些都可能给信息系统带来巨大的损失[7~8]。

针对编队信息系统的终端/服务器安全,其安全防护需求主要是防止非法使用系统中的终端/服务器,防止终端/服务器信息遭受病毒破坏,或者终端/服务器中的信息泄露等。具体可通过主机监控、登录控制、注册表保护、行为审计、防病毒、主机入侵检测等多种安全防护机制,使用信任技术和强身份识别功能等来为终端/服务器提供主机安全防护,防止终端非法操作,防止网络病毒和主机入侵,阻断非法终端入网访问。

2)通信网络安全防护

编队信息系统中的传输信道多样,既有各种双绞线、光纤等有线信道,又有卫星、短波、超短波等无线信道。网络安全指的是信息传输、交换过程中的安全问题,网络安全主要威胁形式有网络窃听、网络重传、网络拥塞、拒绝服务攻击、电子欺骗、非授权访问等。

针对编队信息网络所面临的安全威胁,其安全防护需求主要有:防止被动攻击的应对措施有虚拟专用网络(VPN)、加密受保护网络以及使用受保护的分布式网络(如物理上受保护或带报警装置的有线分布式网络)等手段。对抗主动攻击的措施有边界保护(如防火墙)、采用基于身份鉴别的访问控制、网络扫描、受保护的远程访问、安全管理、自动病毒检测工具、审计和入侵检测等手段。

3)数据安全和应用安全

数据安全主要关注信息系统中存储、传输和处理过程中的数据的安全性,其目的是实现数据的保密性、完整性、可控性、不可否认性,并进行数据备份和恢复。在针对编队信息系统的数据安全需求中,需对关键数据设置访问权限[9,12]。

编队信息系统具有信息获取、处理、显示、分发与控制、传输、指挥控制支持、值班勤务支持等能力,为了保障信息系统各种业务应用程序的安全运行,需要进行应用安全防护。应用安全防护需求主要涉及口令机制和关键业务系统的对外接口,包括文电传输、各种业务、语音通信、视频会议与视频点播等。主要与加密、数字签名、访问控制、认证、密钥恢复、网络监控管理和行政管理等安全措施有关。一般应从身份鉴别、安全标记、访问控制、可信路径、安全审计、剩余信息保护、通信完整性、通信机密性、不可否认性、软件容错、资源控制等方面考虑应用安全需求。

此外,信息系统中的各个网络间在互联互通过程中可能存在越权访问、非法入侵等安全隐患,因此,应对各种应用业务系统进行安全隔离,并且在应用业务系统内部,根据业务种类的不同,按需进行安全隔离或受控互通。

4)安全管理

信息安全防护工作靠的是“三分技术,七分管理”。安全管理的范畴是系统运行过程中所涉及到的各种安全管理问题,主要包括人员、组织、技术、服务等方面。

信息系统的运用离不开具体实施操作的人员,人员不仅是信息系统应用的主体,同时也是安全管理对象。要确保编队信息系统的安全,必须健全组织、加强编队上人员的安全管理,防止数据丢失、损坏、篡改、泄漏,提高信息系统的安全性。

对相关人员按照“权利最小化”原则对其权利进行分化,依赖访问控制、身份认证等技术对设备及系统进行安全有效的管理,保障系统稳定可靠的运行。

5 结语

本文从终端/服务器、通信网络、数据安全、业务应用安全、安全管理等方面出发,系统分析了海上编队信息系统的安全防护需求,为提供有效可靠的信息和网络安全防护功能、防止信息被非法访问和窃取、阻止对信息系统及传输网络的恶意攻击和破坏、实现网络/终端/服务器/系统/数据库/重要信息的安全防护、确保各应用系统安全/稳定/可靠/高效的运转提供了依据。

[1]卢新德.构建信息安全保障新体系[M].北京:中国经济出版社,2007:1-13.

[2]聂玉宝,陈双平.海军军事信息安全保障[M].北京:海潮出版社,2008,10.

[3]戴启艳.影响信息系统安全的主要因素及主要防范技术[J].信息科技,2010(6):75-76.

[4]Keller J.The importance of military information security[J].Military&Aerospace Electronics.2007,18(10):1-6.

[5]王振东.军事信息网络安全防御系统的设计与实现[D].吉林:吉林大学,2008.

[6]Sumner M.Information security threats:A comparative analysis of impact,probablility,and preparedness[J].Information Systems Management,2009,26(1):2-12.

[7]Kadam A W.Information Security:A defensive Battle[J].Information Systems Security,2007,16(5):246-256.

[8]中国标准出版社第四编辑室.信息安全标准汇编信息安全测评卷[M].北京:中国标准出版社,2008:424-433,380-381,382.

[9]中国信息安全测评中心.信息安全积极防御技术[M].北京:航空工业出版社,2009:3-10.

[10]姚跃亭,赵建军,尹波波.舰艇编队防空目标分配优化算法研究[J].计算机与数字工程,2011(1).

[11]石剑琛.舰船电子信息系统安全防护体系研究[J].计算机与数字工程,2012(2).

[12]李雪,崔光耀,白洁,等.等级保护,信息安全的一张王牌[J].信息安全与通信保密,2007(11):9-17.