对计算机取证技术的一些探讨

杨继武

YANG Ji-wu

(河北旅游职业学院,承德 067000 )

0 引言

我国计算机取证,还存在一些问题,主要表现在以下六个方面:第一,随着存储设备制造技术的发展,各类存贮设备在日趋小型化的同时,其数据存储量呈指数级增长,然而其价格却在暴跌。第二,计算机硬件技术快速发展,导致最先进的硬件设备使用时间较短,这使得计算机取证时需投入巨大的资金来更新硬件设备。第三,随着网络应用的普及,人们的交流工具已经变得多种多样,例如电话、视频、电子邮件、可视电话等。这也就为犯罪分子提供了更多的犯罪交流方式。犯罪分子通过这些方式进行犯罪虽然可以留下对破案有利的信息,但是这些信息由于其保存时限的因素,一般都会被网络服务供应商覆盖掉,从而很难发现这些犯罪证据。第四,随着信息技术的不断发展,出现了很多反计算机取证的软件。这些软件是很容易购买到的,甚至不需花钱就可以从网上下载下来,使得犯罪分子更加的放肆,他们可以通过这些软件对数据进行加密、删除和伪装等,甚至还有些懂一些计算机技术的犯罪分子在计算机系统中设置“陷阱”,就是非本人操作计算机,系统就会自动销毁证据,很明显这为犯罪分子提供了方便,而给刑事取证工作带来了很大的阻碍。第五,目前分析电子证据主要还是靠人工来进行,因此,计算机取证需要很长的周期,导致很多计算机和存贮设备停下来等待分析和取证,因此,分析、提取线索和证据的速度和效率受到了很大的影响。第六,对于计算机网络技术和电子证据的收集和提取方法,目前还有很多侦查人员还不太熟悉,而对于现场勘查等侦查工作,电子证据检验人员基本上也都不熟悉,导致很多有价值的线索被忽略甚至被毁坏掉,阻碍了案件侦破工作。为了更好的打击计算机犯罪,计算机取证技术发挥了巨大的作用。计算机取证是使用软件和工具对计算机系统进行全面的检查,从而对有关计算机犯罪的证据进行提取和保护。目前,我国很多部门都对计算机取证技术进行研究并取得一定的成果。

1 我国计算机取证技术研究现状

计算机取证是使用软件和工具对计算机系统进行全面的检查,从而对有关计算机犯罪的证据进行提取和保护。通常情况下,所说的计算机取证也包括计算机外设以及嵌入式系统中的取证。由于这两种方法取证的原理基本相同,因此,对其不进行区分,都统称为计算机取证。计算机取证主要分为物理证据获取和信息发现两个阶段。物理获取就是指相关人员到现场去寻找;信息发现就是指从原始信息中寻找可以用来证明的电子证据。我国的一些高校和研究机构纷纷开始研究计算机取证,其中取证机的研发主要由中科院来进行,并且,吉林大学在网络逆向追踪、复旦大学和浙江大学在取证技术、北京航空航天大学在入侵诱骗模型、电子科技大学在网络欺骗等方面开展研究工作。

2 计算机取证流程

计算机取证流程如图1所示。首先,取证准备。此过程要客观分析取证环境和条件;其次,现场勘查及证据固定。必须对证据获取的合法性进行确保;再次,数据分析及证据提取。需要分析获取的数据,并且把与案件相关且能够证明犯罪事实的数据找出来,也就是说使数据与案件的关联性得以保证。最后,证据的呈递。鉴定所获取的电子证据,从而使得证据对犯罪定性的有效得以保证。在计算机取证流程中,证据固定和数据分析过程是最为关键的也是技术含量最高的两个环节。

图1 计算机取证流程图

2.1 计算机取证的证据固定

证据固定必须在严格的操作规范中进行,其工具的获取必须使用专业的数据来进行,精确复制存储介质中的每一个字节,其保存主要用单独文件或连续文件片段来进行。另外,证据文件的格式必须与法庭接受的标准相符。目前,Linux DD镜像格式和Expert Witness证据文件格式这两种格式是国际法庭普遍承认的证据文件格式。

2.2 计算机取证的数据分析

电子取证要求辅助的设备必须保证安全可靠,并且要求取证和分析数据的信息网络系统,原始数据从设备和信息网络系统中获取,尽可能使获取来的信息不被干扰,在分析原始数据之前,要对原始数据进行数字签名。取证人员寻找犯罪证据的关键:1)要确保找到的犯罪证据是原始的,没有被篡改过的;2)所找到的这些数据必须从取证软件中能够找到;3)取证人员要了解这些文件,并能够断定这些文件与犯罪是相关的。

3 计算机取证技术研究

3.1 分布式自治型计算机取证系统

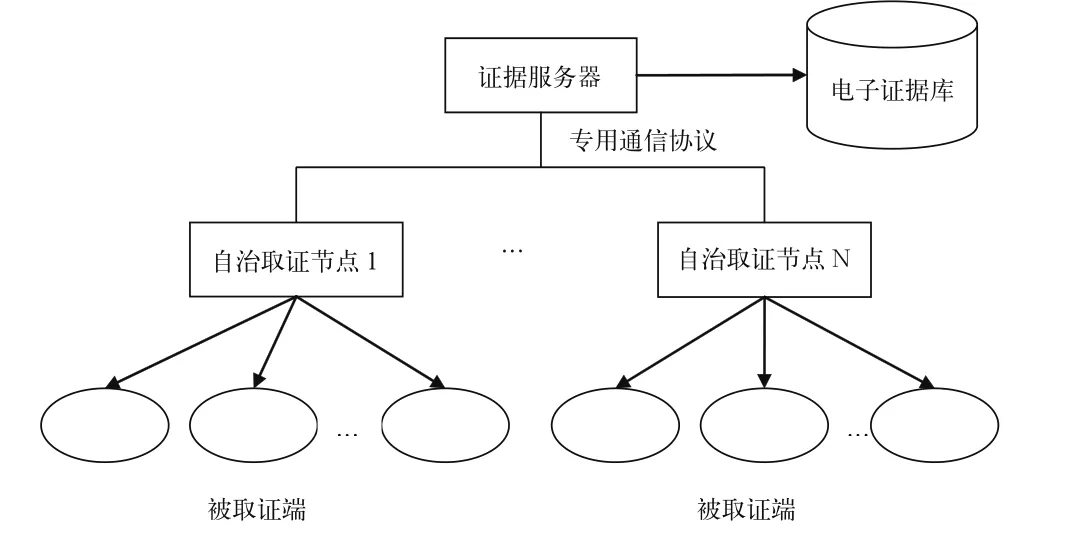

基于网络的计算机取证研究对电子证据的提取和保护主要采用实时的动态方式来进行,保证能在网络攻击行为发生时自动地对攻击证据进行收集并对攻击行为做出反应。目前,集中式处理和管理的证据收集方式是当前的取证系统在证据收集平台上应用较多的一种方式,此系统遵循自顶向下的控制流程,具有较复杂的层次结构。此设计的缺点主要在于单点失效、负载不均衡、容易产生性能瓶颈、网络带宽不足等问题,例如一旦黑客对取证系统进行攻击,将会使系统无法正常提供服务,将无法收集大量的后期攻击行为。为了克服上述这些缺点,一种分布式自治型的证据收集平台诞生了,此系统主要采用三层的分布式体系结构,如图2所示。各个取证子节点都能够实现独立完成证据的收集。

图2 分布式取证系统整体拓扑结构

图3为自治取证节点模块及流程图。网络数据的检测由证据检测模块来进行,如果发现有异常行为,就把证据提取模块激活;经过证据提取模块进行分析的初步检测结果,提取证据依据给定的规则来进行;本地保存模块所生成的证据,为以后的分析和查询提供依据;证据传输模块的任务就是安全地将证据记录提交给证据服务器。

图3 自治取证节点模块及流程

3.2 基于数字图像边缘特性滤波的取证技术

数字图像取证很显然是针对图像的篡改而进行的。进行图像取证的前提就是要清楚地了解常用的图像篡改手段,数字图像取证研究的重点就是对图像合成和润饰的检测。

3.2.1 同态滤波放大人工模糊边界

将频率过滤和灰度变换采用同态滤波的方法结合起来,在频域中同时压缩图像亮度范围和增强图像对比度,从而使得能够同时实现压缩整幅图像的灰度动态范围以及让模糊的拼接边缘灰度级扩展,从而使得人工模糊操作中的模糊边界和边界内外像素的区别得以放大,使取证的准确性进一步提高。图像经过同态滤波后,使得图像经过人工模糊处理后的拼接边缘放大了,此时就可以对阈值进行设定,采用腐蚀运算,把图像自然边缘排除掉,对图像拼接伪造的区域进行提取定位。

3.2.2 形态学滤波的模糊操作检测

处理边缘二值图像采用形态学滤波,此时构造合适的结构元素是非常重要的。提取有效边界信息的关键在于结构元素的形状、大小的选择。大的结构元素可以把大噪声颗粒去掉,但是同时也会把部分细节的拼接边缘腐蚀掉,这样很容易造成漏判;小的结构元素不能把层次鲜明的部分正常边缘腐蚀掉,这样很容易造成误判;结构元素的大小应该选择三像素的方形结构。对图像中模糊操作进行检测过程如下:1)合适的同态滤波函数的设计,对预取证图像的边缘进行边缘灰度级扩展处理。2)把经同态滤波后图像的二值边缘图像信息提取出来。3)选择合适的结构元素腐蚀运算二值边缘图像信息,把未经增强的图像正常边缘腐蚀收缩掉,把经过增强处理的图像模糊拼接边缘提取出来,从而使得图像的伪造区域得以定位。

3.3 基于Agent的自适应动态取证系统

通过对网络数据流的捕捉和分析,实时监控网络的运行状态,这就是所谓的自适应网络取证。Agent是一种自治的软体实体,在需要时能够主动或被动地从一个网络结点迁移到另一个网络节点,在任意点都能够中断执行。基于移动Agent的自适应动态取证系统(MADFS)被提出了,在被检测取证的异构环境网段中,将取证技术与网络安全系统和网络体系结构结合起来,运用的Agent是分布于网络各节点之间的,自适应实时识别、获取和分析所有可能的非法和可疑网络时间信息,对犯罪入侵者身份以及攻击者动机进行智能分析,在确保网络系统安全的情况下,获取大量的证据。随着网络物理部件的改变以及时间变化,自适应动态取证相应系统也要随之发生变化,除此之外,更重要的是要根据犯罪分子犯罪手段的改变而改变。

3.4 基于入侵容忍的蜜罐网络取证系统

目前,很多计算机取证专家都已经开始对蜜罐与蜜网技术进行研究分析,只要安全的布置蜜网,就可以把大量的攻击行为正确地收集到。针对蜜罐和蜜网的研究,一种主动蜜罐系统的结构设计被提出来。能够自动生成满足入侵者攻击目的的自适应对象就是“主动”的具体表现;通过分析最初对入侵者行为的捕获数据,系统生成了一个和攻击目的匹配的对象,从而获得的入侵者信息比较深入。如图4所示,蜜罐服务器并非是一个真实的蜜罐。只是一个虚拟的。每个虚拟的蜜罐只要配有合法的外部IP地址,就可以看作是一台独立的机器,从而可以对多种不同的操作系统进行模仿。把从蜜罐中收集的日志数据存储起来,实现日志与蜜罐的分离,这就是日志数据库的作用。如果蜜罐被攻击,这样的话,日志文件会被破坏的可能性就会为零。用于分析日志数据库信息,将信息归类,若为已知攻击行为则直接按照一定的数据定义规则存入电子证据库;否则,将其反馈到管理服务器中,从而产生自适应对象的依据。生产满足入侵者攻击需求的目标这就是所谓的自适应对象,其也就是说生成虚拟蜜罐。管理服务其对入侵者的初步目的的判断是通过反馈回来的数据信息来进行的,从而将虚拟蜜罐配置在蜜罐服务器中。主动蜜罐系统其实就是对传统蜜罐系统的改进,基于入侵诱骗技术的思想,将传统蜜罐中的缺点克服掉。主动蜜罐可以根据入侵者的攻击目的提供相应的欺骗服务,拖延入侵者在蜜罐中的时间,从而可以获得更多有关入侵者行为和所使用攻击工具的信息,并且根据所获得的信息,对入侵者采取动态的防范措施,有效地提高了系统的安全性。

图4 主动蜜罐网络取证系统总体设计

计算机取证技术是获取电子证据的主要手段,其是一门专业性较强的学科。随着计算机取证技术的发展,我国的计算机取证技术将逐步向相关技术领域发展,动态和静态取证方式结合已经成功地成为计算机取证技术发展的方向,如可以通过加强动态取证技术的研究来识别获取电子证据,将计算机取证结合到入侵检测、防火墙、网络侦听等网络安全产品中进行动态取证技术研究;对于系统日志可采用第三方日志或对日志进行加密技术研究;对于电子证据的分析,是从海量数据中获取与计算机犯罪有关证据,需进行相关性分析技术研究,需要高效率的搜索算法、完整性检测算法优化、数据挖掘算法以及优化等方面的研究。我国在计算机取证技术上提升空间还是很大的,因此,相关机构和人员需要继续对其进行研究。

4 结束语

本文对“分布式自治型计算机取证系统”、“基于数字图像边缘特性滤波的取证技术”、“基于Agent的自适应动态取证系统”和“基于入侵容忍的蜜罐网络取证系统”这四种计算机取证技术进行了分析,虽然这些技术在计算机取证工作中取得了较好的成绩,但是随着网络的不断发展,其也需要不断地进行更新或升级。完善计算机取证技术是加强计算机取证工作的一项主要内容。要想提高计算机取证工作的质量,还需要加强有关人员的合作与培训,计算机取证是一门综合性学科,目前计算机取证工作虽然具有很多高科技的技术,但是都是需要人来进行操作,因此,加强相关人员的合作和培训也是必不可少的一项内容。

[1]吴姚睿.基于主动获取的计算机取证方法及实现技术研究[D].吉林大学,2009.

[2]陈龙,王国胤.计算机取证技术综述[J].重庆邮电学院学报(自然科学版),2005,(06).

[3]王玲,钱华林.计算机取证技术及其发展趋势[J].软件学报,2003,(09).

[4]孙波.计算机取证方法关键问题研究[D].中国科学院研究生院(软件研究所), 2004.

[5]张有东.网络取证技术研究[D].南京航空航天大学,2007.

[6]于淼,孙睿.计算机取证综述[J].北京联合大学学报(自然科学版), 2007,(02).

[7]钟秀玉.计算机取证问题分析与对策[J].电脑开发与应用,2005,(03).

[8]王永全.通信网络中犯罪行为的取证技术[J].电信科学,2006,(06).