工业控制系统信息安全性分析

彭杰刘力

(南昌大学信息工程学院,江西 南昌 330031)

0 引言

随着IT技术快速而广泛地应用于工业自动化系统,工业控制系统遭受网络侵袭已屡见不鲜。工业网络的信息安全问题日益突出,这主要有以下三方面的原因:一是工业控制系统和企业IT系统联合得越来越紧密;二是企业IT安全措施往往不能直接应用于工业控制系统;三是黑客技术的发展也使蠕虫病毒的破坏力更大。随着以工业以太网为代表的控制网络在监控层占据主流位置,以及实时以太网技术在现场设备层逐步得到应用,对工业控制系统的信息安全风险进行分析研究已经显得十分迫切[1-2]。

1 系统网络化和技术主流化

1.1 “一网到底”

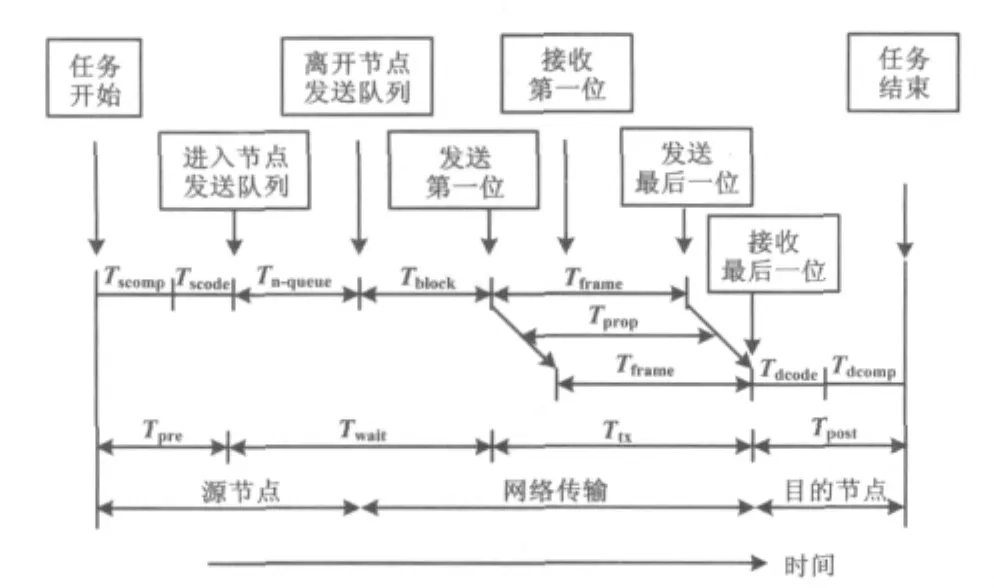

如今的工厂已不再由一系列自动化孤岛组成,为了有效利用自动化资源,通信系统已将其中的各部分连接起来。综合考虑企业范围内的各种需求,工厂网络通信框架一般具有3层结构,从低到高分别为现场控制层、监控层和企业管理层。对于监控层,工业以太网技术占据了主流地位,但是对于响应时间要求小于5 ms的现场控制层应用,工业以太网也不能胜任。为了满足高实时性能应用的需要,各大公司和标准组织纷纷提出各种提升工业以太网实时性的技术解决方案。这些方案建立在IEEE 802.3标准的基础上,通过对其及相关标准的实时扩展提高实时性,并且做到与标准以太网的无缝连接,这就是实时以太网[3-4]。随着实时以太网技术的发展和应用,工控系统逐渐实现“一网到底”。典型的工业网络结构如图1所示。

图1 典型工业网络Fig.1 Typical industrial network

1.2 主流信息技术应用

在自动化监控层,不但有用于控制的PLC和中央控制器,也有以Windows为主流操作系统的操作站、优化系统工作站、先进控制工作站以及Web服务器和数据库服务器等设备。系统使用OPC技术从不同的数据源得到数据并进行数据交换;数据经常通过工业以太网交换机进行传输等。自动化系统集成和扩展的需要、系统开放互连性的加强,特别是标准IT技术在自动化系统组件中的广泛应用,如FTP应用、B/S方式监控、Internet远程诊断、来自工业现场的视频音频监控数据传输,以及以后有可能实现的IPv6在工业控制设备中的应用等,这些都明显体现了工业控制系统作为一个全方位采用主流信息技术的系统特征。

2 工控系统信息安全威胁

工业控制系统所具有的网络化和信息化的特点,使得工控系统除了面对传统的针对商用计算机领域的信息安全威胁,例如病毒、网络安全等以外,还要面对那些会威胁到系统控制性能甚至破坏系统控制功能的信息安全威胁[5-7]。

2.1 对控制性能的威胁

典型的对控制性能的威胁就是控制系统的通信实时性。以在监控层占据主流地位的工业以太网为例。网络响应时间反映了整个工业以太网系统的实时性能。影响网络响应时间的因素主要来自3个方面:①本地系统,即源节点的处理;②工业以太网网络,即传输部分;③目的节点系统,即目的节点的处理。

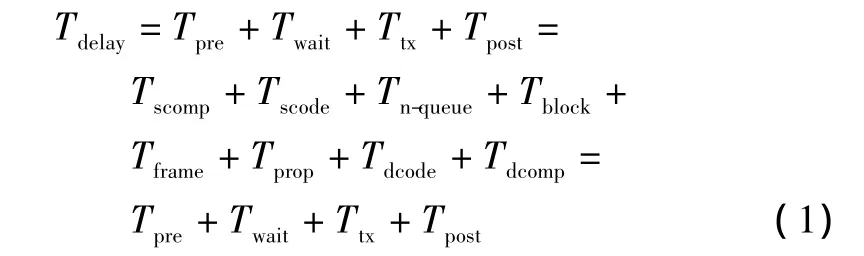

工业以太网响应时间示意图如图2所示。此图表明了从源节点向目的节点发送信息所花费的时间,也就是网络响应时间Tdelay。总的时间延迟可分为:源节点的时间延迟、网络通道上的时间延迟和目标节点的时间延迟3个部分。

图2 工业以太网响应时间示意图Fig.2 Schematic diagram of response time of industrial Ethernet

源节点的时间延迟包括:①预处理时间Tpre,它是计算时间Tscomp和编码时间Tscode的总和;②节点内部排队的时间Tn-queue,是等待时间Twait的一部分,取决于源节点需传送数据的总和与网络的传送状况。网络时间延迟包括:①传送时间Ttx,它是帧发送时间Tframe和网络的物理传播迟延 Tprop的总和,取决于信息的大小、数据传送率和网络缆线的长度;②网络阻塞时间Tblock,它是等待时间Twait的另外一部分;③目的节点的时间延迟Tpost是数据的后期处理时间,它是目的节点解码时间Tdcode和目的节点计算时间Tdcomp的总和。所以总的时间延迟可表示为:

式中:Tpre=Tscomp+Tscode;Twait=Tn-quene+Tblock;Ttx=Tframe+Tprop;Tpost=Tdcode+Tdcomp。

从图2可知,计算机病毒即使不造成操作系统崩溃,也可以通过占用资源,使得源节点的时间延迟和目的节点的时间延迟具有不确定性;局域网病毒或者网络攻击即使不造成以太网瘫痪,也可以通过堵塞造成网络传输的时间延迟具有不确定性。这些不确定性将造成那些具有优先权的工业实时数据的实时性得不到满足,从而破坏系统控制性能。

2.2 对控制功能的破坏

典型的对控制功能的破坏就是破坏和操纵工业控制软件,例如对OPC软件或者实时数据库的破坏,但破坏力更强的是对工控软件的操纵。

国家计算机病毒应急处理中心于2010年10月3日发布信息:通过互联网络监测发现,一种利用微软公司漏洞的新型病毒“震网”(也称超级病毒Stuxnet)出现,提醒用户尤其是大型工业部门小心谨防。该病毒可以通过移动存储介质和局域网进行传播,并且利用西门子公司控制系统(SIMATIC WinCC/Step7)存在的漏洞感染数据采集与监视控制系统(SCADA)。Stuxnet的目的是通过修改PLC来改变工业生产控制系统的行为,包括:拦截发送给PLC的读/写请求,以此判断系统是否为潜在的攻击目标;修改现有的PLC代码块,并往PLC中写入新的代码块;利用Rootkit功能隐藏PLC感染,躲避PLC管理员或程序员的检测。

Step7软件使用库文件s7otbxdx.dll来和PLC通信。当Step7程序准备进入PLC时,它会调用该DLL文件中不同的例程。例如,如果一个代码块需要用Step7从PLC中读出,那么,例程s7blk_read就会被调用。s7otbxdx.dll中的代码会进入PLC,读出其中的代码,并将它传回Step7程序。Stuxnet运行后,Stuxnet会将原始的 s7otbxdx.dll文件重命名为 s7otbxsx.dll。然后,它将用自身取代原始的DLL文件,这样Stuxnet就可以拦截任何来自其他程序的访问PLC的命令。被Stuxnet修改后的s7otbxdx.dll文件保留了原来的导出表,导出函数为109个,这就使得Stuxnet可以应付所有相同的请求。大部分导出命令会转发给真正的DLL,即重命名后的 s7otbxsx.dll,剩下的16种导出命令不会被简单地转发,而是被改动后的DLL拦截。被拦截的导出命令为在PLC中读、写、定位代码块的例程。通过拦截这些请求,Stuxnet可以在PLC管理员没有察觉的情况下,修改发送至PLC或从PLC返回的数据。同时,通过利用这些例程,Stuxnet可以将恶意代码隐藏在PLC中。

通过初步分析,确认Stuxnet病毒主要存在以下安全威胁:①该病毒针对的目标是用于数据采集与监视控制的专用计算机系统;②此类数据采集与监视控制系统由于其自身功能的特殊性和重要性,往往与互联网隔离,造成无法及时进行安全更新,为病毒传播提供可乘之机;③虽然目前该病毒只是针对西门子公司的数据采集与监视控制系统,但不排除可能出现针对其他专用计算机系统的变种。

2.3 潜在的脆弱点

工业控制系统还存在潜在的脆弱点,这些脆弱点虽然可能还没有立即对控制功能或者控制软件造成损害,但显然增加了系统的安全性威胁。这些潜在的脆弱点包括:①工业控制系统中采用的主流操作系统,如Microsoft Windows操作系统存在的安全脆弱点,最近的Microsoft远程桌面协议拒绝访问和远程代码执行漏洞;②缓冲区溢出漏洞,例如ABB公司就确认在其机器人通信运行软件中存在这类漏洞,通过这个漏洞,攻击者可能具有管理员权限执行远程代码;③控制装置认证机制中存在的脆弱点,例如,西门子公司已经确认在编程和配置客户端软件认证机制中存在潜在的安全弱点。这些机制使用在西门子公司的SIMATIC S7 PLC上,其中包括 S7-200、S7-300、S7-400和 S7-1200。通过这些脆弱点,攻击者有机会接入控制系统的通信链路,截获并破译产品的密码,导致未经授权的更改操作。

3 工控系统信息安全策略

商用系统的信息安全威胁和安全防护一直是矛盾的关系,是动态发展的问题,而基于主流信息技术的发展应用和改造应用的工控系统对此问题的解决显然也是动态的,所以不可能有一成不变的解决方案。因此,应该制定合理的信息安全策略,然后选择可行的防护技术。限于篇幅,本文对此进行初步探讨。

3.1 裁减操纵系统

Stuxnet蠕虫病毒是利用Windows系统和西门子SIMATIC WinCC系统的多个漏洞进行攻击。它一共利用了5个微软漏洞,其中4个在此前均已得到微软官方修复。2010年12月15日,微软发布修复的“Windows计划任务本地权限提升漏洞”(公告编号:MS10-092),是被“超级工厂”病毒利用的最后一个Windows0day漏洞。随着第5个漏洞的修复,Stuxnet“超级工厂”病毒的危害已经得到解决。但由于操作系统自身存在许多安全漏洞,运行在该系统上的工业软件难免会受到威胁,所以最好能根据应用情况,裁减操纵系统。

3.2 防火墙技术

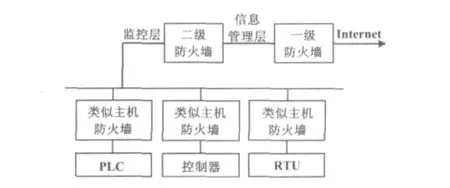

在主流的分布式防火墙技术基础上,开发和应用适合工控的分布式防火墙技术如图3所示。

图3 工控用分布式防火墙Fig.3 The distributed firewall for industrial control

与传统边界防火墙相比,分布式防火墙克服了许多传统边界防火墙的缺点,增加了一种用于对内部子网之间的安全防护层;可以针对各个服务对象的不同需要,进行不同配置,配置时能够充分考虑到运行的应用;网络处理负荷分布,克服了传统防火墙因网络规模增大而不堪重负的弊端。

信息网络分布式防火墙的主机防火墙驻留在主机中,负责策略的实施,以及对网络中的服务器和桌面机进行防护。主机防火墙驻留在被保护的主机上,可以针对该主机上运行的具体应用和对外提供的服务来设定针对性很强的安全策略。正如在主流信息网络技术基础上进行适应工业控制特点的改造,这使得现场总线和实时以太网技术一样,可以对应地开发用于工控的类似主机防火墙。两者的不同仅在于这些类似主机防火墙的保护对象是控制器、PLC和RTU等执行控制策略的“主机”。

3.3 信息安全风险评估

对系统的信息安全风险评估有利于采取有针对性的安全策略,制定事故处理方案。这对类似Stuxnet这样破坏控制功能的安全威胁尤其有意义。

目前,国内外关于IT系统风险评估的方法有许多种,例如基于概率论方法、层次分析法和模糊逻辑方法。虽然工控系统是一个信息系统,但它更是一个控制系统,这使其在采用风险评估方法中要着重注意保证控制系统正常运行特有的要求。这就使得对工业控制系统的风险评估,要在商用信息系统已经较为成熟的系统风险评估方法和工具应用的基础上,结合控制系统风险特征,例如工业以太网的实时性要求。由于控制系统引发的后果比较严重,所以对风险事件发生后果的影响评价需要更为“保守”。同时,根据技术发展探讨其他可行的策略,例如VPN、SSL技术等,许多文献对此已经有诸多研究。

4 结束语

当前工业控制系统与基于TCP/IP协议的信息系统已结合得越来越紧密,这使得工控系统容易受到信息安全问题的威胁,例如计算机病毒、网络病毒、数据操纵,从而使整个工业控制系统遭受破坏。

本文针对工业控制系统网络化和信息化的特点,对工业控制系统信息安全问题进行了分析;对威胁到系统控制性能甚至破坏控制功能的信息安全威胁进行了研究;同时指出了工业控制系统还存在的潜在脆弱点,并提出了相应的对策。这些对策包括根据工业控制系统要求来裁减操作系统、研究工控用分布式防火墙技术应用以及进行工控系统安全风险评估。

[1]施晓秋.计算机网络技术[M].北京:高等教育出版社,2006:10-189.

[2]韩东海.入侵检测系统及实例剖析[M].北京:清华大学出版社,2002:18-266.

[3]彭杰,应启戛.工业以太网的安全性研究[J].仪器仪表学报,2004(1):222-223.

[4]康军,戴冠中.工业以太网控制系统安全性问题研究[J].信息与控制,2007,36(2):245 -249.

[5]Ioannidis S,Keromytis A D,Bellovin S M.Implementing a distributed firewall[C]//ProceedingsofConference on Computerand Communication Security,Athens,Greece,2000:190 -199.

[6]Miltchev S,Smith J M,Prevelakis V.Decentralized access control in distributed file systems[J].ACM Computing Surveys,2008,40(3):1-30.

[7]Burnside M,Keromytis A.Asynchronous policy evaluation and enforcement[C]//Proceedings of the 2nd Computer Security Architecture Workshop(CSAW),Fairfax,VA,2008:5-50.