一种使用口令提升RFID识别协议安全性的方法

黎彤亮,王新川,程 煜

(1.河北省计算机学会,河北石家庄 050081;2.河北省科学院应用数学研究所,河北石家庄 050081;3.河北省信息安全认证工程技术研究中心,河北石家庄 05008;4.河北省科学院,河北石家庄 050081)

一种使用口令提升RFID识别协议安全性的方法

黎彤亮1,2,3,王新川1,4,程 煜1,2,3

(1.河北省计算机学会,河北石家庄 050081;2.河北省科学院应用数学研究所,河北石家庄 050081;3.河北省信息安全认证工程技术研究中心,河北石家庄 05008;4.河北省科学院,河北石家庄 050081)

RFID技术可以很方便地自动识别目标对象并获取相关信息,但因RFID利用射频信号获取数据的过程无需要接触且不通知持有者而导致安全及隐私问题。针对这一状况学者提出诸多方法以应对,其中基于密码技术的协议因更具备灵活性而受到重视。为了提供更好的安全性,需要使用高强度的密码算法,而这通常会导致标签成本的增加。为此,笔者提出一个使用口令提升RFID识别协议安全性的新方法,口令作为识别的必须数据以抵抗非授权的恶意读取来提升识别过程的安全性,并且在读写器端接受口令,不增加标签制作成本。

RFID;识别协议;安全;隐私;口令

1 RFID系统简述

1.1 RFID系统构成

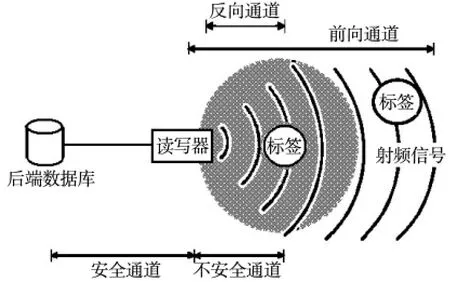

RFID系统一般由读写器(Reader)和标签(Tag)组成,通常还会包括一个后端服务器或后端数据库用来记录标签更多信息(见图1)。主动标签是附带有电池,而被动标签由线圈耦合提供能量。读写器通过发送射频信号到电子标签并接收标签返回的射频信号的方式读取存储在标签中的数据,如标签的ID。

1.2 面临的安全风险

标签读写器至标签的通信通道称为“前向信道”,标签至标签读写器的通信通道则称为“反向信道”,一般认为,标签和标签读写器之间的通信通道为不安全信道。这是因为RFID通过开放的空间使用电磁信息进行信息的传递,且标签和读写器无需接触,攻击者有更多的机会来获取数据。

当读写器发送读取请求时,在其读取范围内的标签会自动进行应答,但这一应答并不通知其持有者。如人们携带的物品贴有RFID标签,而标签信息被恶意读写器所读取,那么标签持有者的兴趣爱好等隐私将受到威胁。如标签信息被恶意读写器所窃取、篡改,则导致安全问题。再有当RFID发送出有固定信息的数据时,人所处的位置隐私将可能被侵犯。同时读写器和标签传递的信息被窃取、篡改等的威胁,一些人也因为这些原因抵制RFID技术[1]。

目前存在多种类型的安全威胁,从攻击的角度看,如果攻击者能提供识别所需的信息,则可以通过识别,即使他/她不知道识别所需秘密。攻击者的手段有:1)直接窃听;2)根据已有消息提前计算并预测;3)根据已有和当前获得的事后计算分析。

1.3 应对

安全和隐私是RFID要解决的两个主要问题,否则将阻碍其发展。针对这些问题,可以采取物理防范机制,如静电屏蔽、主动干扰等方法保证安全及隐私[2],但是这些方法会增加标签的制作成本。密码技术相对于物理防范机制,无需额外的其他投入而显得更为高效,因此学者对RFID协议进行研究以应对安全及隐私问题[2-11]。从安全协议的角度,需要读写器与标签在识别后,标签再把它所持有的信息通过一定的保护手段发送给读写器,保障在不安全信道传递的数据不被截取、重放和篡改。对于标签的唯一标识,需要进行保护,以防止对特定标签的跟踪、定位等妨碍隐私的操作发生。重要的一个办法是借助随机数将RFID标签所发送的ID信息匿名化。简单的一种方式是:后端数据库和标签共享一个秘密。当读写器读取标签信息时,读写器发出一个随机数,当标签接收到随机数时,它使用一种算法将其ID和这个随机数做运算,之后将该运算结果返回给读写器,读写器将这个结果和之前产生的随机数发给后端数据库进行判断,确定标签的信息。

基于密码技术的协议可以分为静态ID机制和动态ID机制。在静态ID机制中标签的标识保持不变,而动态ID机制则需要在每次认证后标签和后端数据库(读写器)都要同步的更改ID。动态ID机制较静态ID机制更为安全,但面临数据同步问题。

文献[2]对一些经典的协议[3-7]等进行了分析。文献[3]中提出的协议用metalID代替标签的真实ID,但metalID是固定的,当攻击者获知metalID与其所附着的人或物的对应关系后,则可以对该人或物进行定位。文献[4]的研究虽然在步骤2中使用随机数使得标签所发送的ID信息动态化,但在步骤5中没有使随机数对ID起保护作用,这样攻击者依然可以获得固定的ID信息。文献[5]论述了利用Hash函数体现出随机,但实际上不具备真正的随机性,计算Hash链时,从1开始计算并检查是否有匹配的,这样就给了攻击者进行重放的机会,因为攻击者在获得某一Hash链值时,他可以计算后面的值。对应文献[6],攻击者可以利用了XOR操作的特性,选择特定的随机数对协议进行攻击。文献[7]所述未发现明显的漏洞,但是在文献[11]所定义的强攻击模型下(Strong Attacker,SA),它依然存在被攻击的可能。

图1 RFID系统构成

文献[8]中给出的协议不同认证过程的数据存在关联关系,攻击者利用连续2次获得的信息即可获得密钥K。文献[9]给出的LCSS协议中,包含秘密的消息缺乏校验,入侵者有机会对消息进行篡改。文献[10]提出的协议试图使攻击者在没有标签ID时,无法构造出应答消息。但如果攻击者控制读写器给标签发送特定的随机数,并利用之前收集的信息可构造出关键消息。

在以上的协议中,读写器仅起到了产生随机数及传递数据的作用,而没有参与到识别的过程中,并且当后端数据库数据被攻击者获得后,将面临安全及隐私危险。为了在不增加标签成本的情况下提升整体系统的安全性,可以在读写器端增加操作来保障标签可以被合法的读写器所读取。下面给出固定ID机制的一个新协议。

2 一种使用口令的RFID识别协议

2.1 协议实现

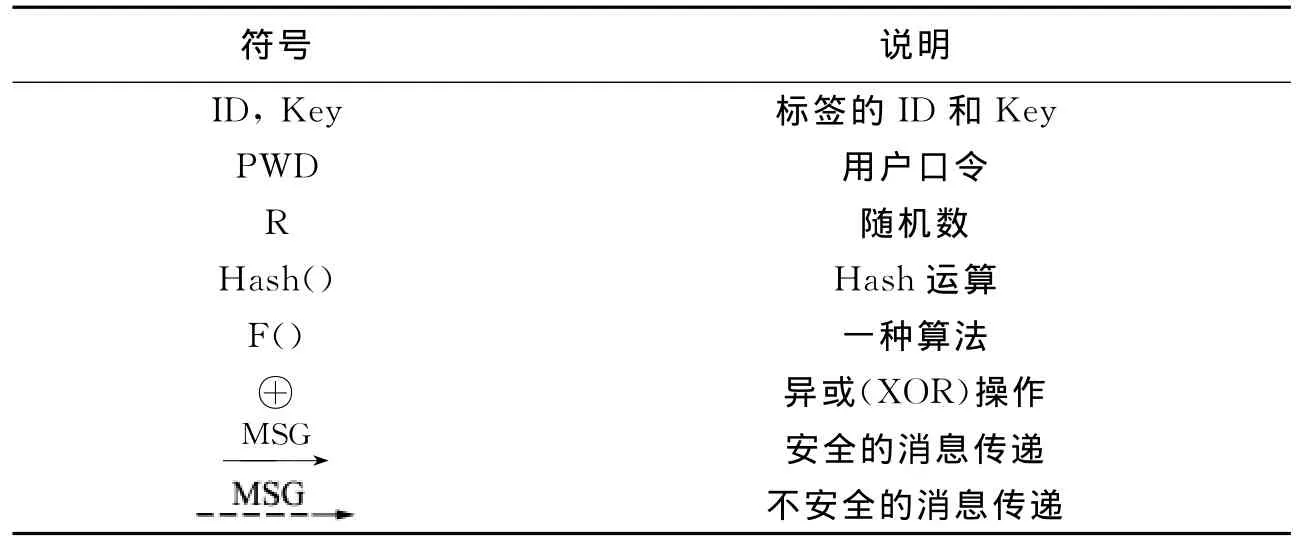

在介绍所设计的协议前,先将文中常用的符号说明在表1中给出。

表1 符号说明

2.1.1 基本假设及系统初始状态

假设后端数据库和读写器都具备足够的能力进行高强度密码运算,如公钥运算。可以保障他们之间的通信是安全的。而读写器与标签之间的通信信道因通过无线的方式传递是不安全的。标签具有一个随机数发射器,可以进行XOR运算及F()运算。

对于一个标签,它所持有的秘密为ID和Key,后端数据库对应的为ID′和Key′。

读写器接受的合法用户的口令为PWD,则ID、Key和ID′、Key′的关系为:

2.1.2 识别过程

读写器的接入认证。读写器联系后端数据库前需经过认证,方式可以采用成熟的传统口令认证方式。

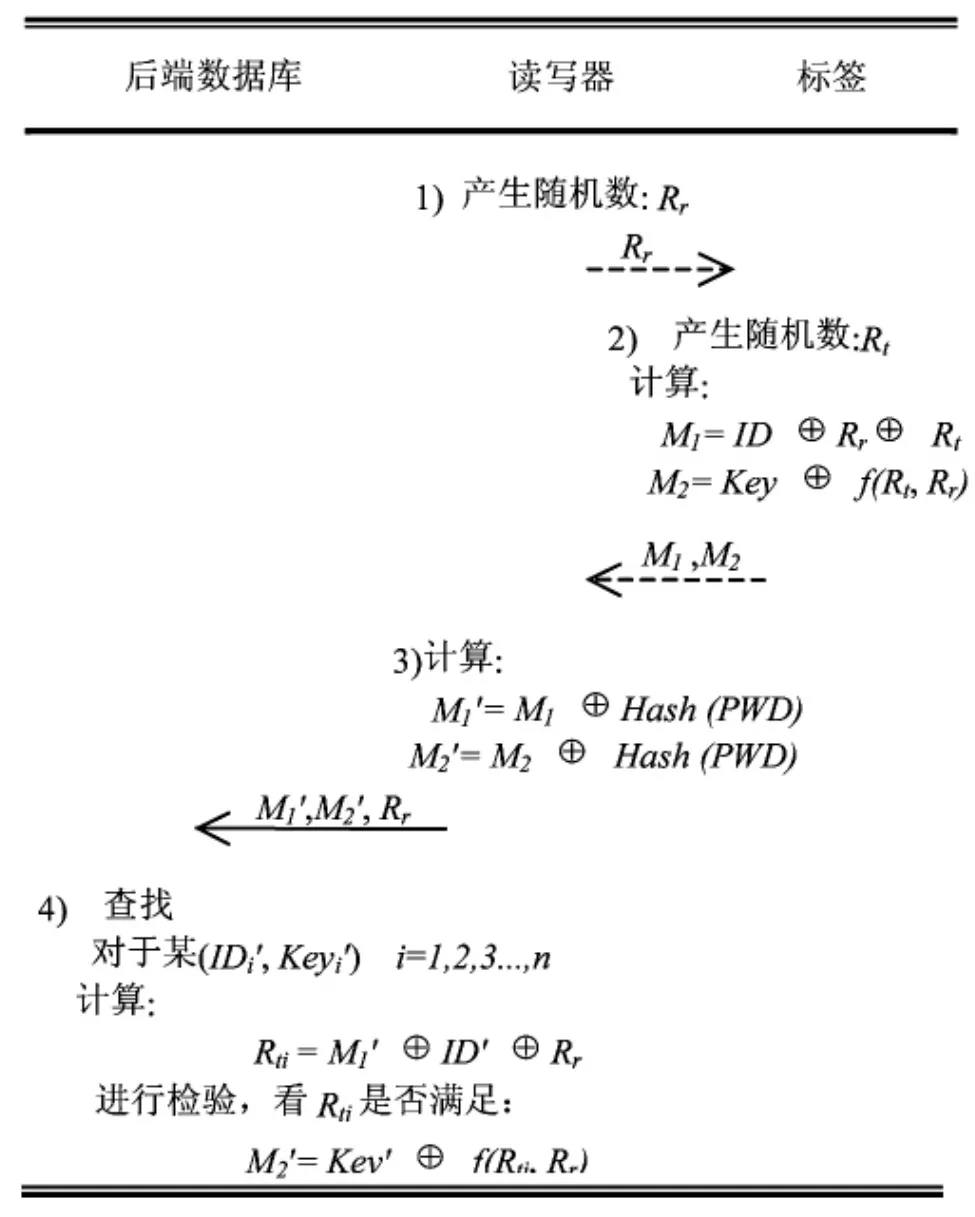

标签的识别过程如图2所示。

1)读写器产生一个随机数Rr,并发送给标签。

2)收到随机数Rr的标签产生另一随机数R t并准备消息M1、M2,之后将消息M1、M2发送给读写器:

后将M1′、M2′、Rr发送给后端数据库。

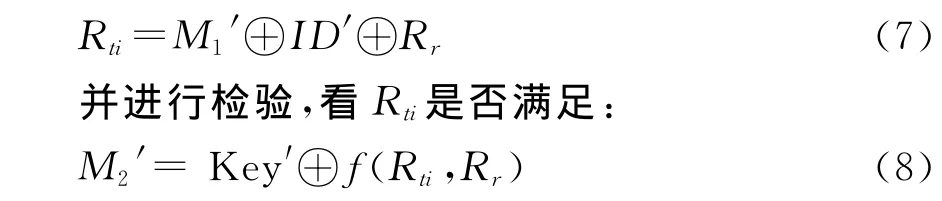

4)后端数据库收到读写器发送来的消息后,对于其存储的所有标签信息(IDi′,Keyi′)i=1,2,3,…,n可计算对应的可能的R ti:

如果满足,则Rti为标签所产生的随机数,(IDi′,Keyi′)为标签信息。

2.2 协议分析

2.2.1 安全性分析

依据文献[12]中的攻击者能力模型,假定攻击者具备强大的攻击能力。

未受保护的通信会比较容易受到被窃听攻击(Eavesdropping Attacks),欺骗攻击(Spoofing Attacks)等。当攻击者要攻击的RFID系统,他/她有两个选择。一是他/她直接计算秘密,二是他/她在获取一系列数据(监听之间的标签和读写器通信,窃取的数据后端数据库等)的基础上,构造出可以通过识别的消息。

1)机密性(Confidentiality):ID和Key以不明文的方式进行传递,因此ID和Key的机密性可以保障。

2)匿名性(Anonymity):在识别过程中,标签不以明文的方式发应答消息,而是通过随机数的保护来现出应答的随机性以保障了标签的匿名性。

3)重放攻击(Replay attack):因每次识别过程中,都有新产生的随机数参与到保护密码的过程中,使得同一标签的应答消息总是不同,且体现出随机性。因此重放以前的消息是行不通的。

4)跟踪(Traceability):一个人或它持有一个物品带有标签,标签会自动应答读写器的请求,如果标签回复固定的消息,如ID信息,则人可以被跟踪定位。在这种情况下,标签的ID变成了一种秘密,这与传统的口令识别是不同的。协议运行时随机数可以保证发送的消息都是变化的且不可预测的,因此可以防止跟踪。

5)不可区分性(Indistinguishability):消息的随机性保证了当多标签存在时,攻击者无法区分在某一时刻是那个标签在应答读写器。

6)服务器数据窃取(Impersonate the Reader):协议的运行由读写器开始,因此攻击者可能利用暗中的读写器来发送请求在其读写范围内的标签进行应答。如果攻击者窃取了服务器数据,但因为要判断一个标签还需要用户的口令,因此攻击者在窃取了服务器数据时依然无法对所读取的标签信息进行判断。

7)计算秘密(Calculate the Secret):Rr、M1和M2通过不安全的信道传递,对具有强大攻击能力的攻击者来说可视作明文。那么通过不安全的信道传递的M1和M2包含三个未知数:ID、Key和Rt。求解这三个未知数需求解形如下方程:

这对于攻击者来说是困难的。

8)构造消息(Message Construction):攻击者要构造出消息和满足服务器的验证。假定攻击者选择特定的数R*t作为标签产生的随机数,那么对于在ID、Key未知的情况下构造出和且能通过服务器的检查,这显然是困难的。

图2 协议

9)标签数据泄露(Tag Data Leakage):攻击者可能利用暗中的读写器来发送请求在其读写范围内的标签进行应答。如果标签数据泄露,但因为要判断一个标签还需要用户的口令,因此攻击者在窃取服务器数端标签数据时依然无法对所读取的标签信息进行判断。

2.2.2 性能分析

如前所假定,服务器端和读写器端具备强大的计算能力,而标签不具备,它的性能是影响整个系统的关键所在。因此性能分析主要涉及通信、计算及存储三部分内容。

(1)通信:标签端仅需要2轮通信,接收读写器端发送的随机数,并发挥应答数据。

(2)计算:标签无需承担高强度的计算,仅需进行产生随机数、XOR和轻量的F()运算,其运算要求低。

(3)存储:标签端仅需要ID和Key两个秘密数据来完成整个识别过程。

2.3 讨论

所给出的新协议是一个固定ID机制的单项识别协议,即后端数据库(或读写器)对标签的识别,而不具备标签对后端数据库的认证。对于RFID技术来说,当标签发送了保护其ID信息的消息后,如果后端数据库(或读写器)可识别该ID,则识别过程即可结束,而对于之后是否由标签来认证后端数据库(或读写器)已不再必须,因为标签无力改变是否被正确的读写器所读取这一结果。但如果是需要在认证后动态刷新ID信息的协议,则双向认证是必须的。

3 结束语

安全性取决于多种因素,在保障安全性的同时要考虑成本投入问题。所给出的协议针对低成本被动式标签,在读写器端增加操作以提高抵抗恶意读写器对标签的暗中读取,提高了RFID系统安全性。

[1]Protest against RFID[DB/OL].http://www.spychips.com,2010-03-29.

[2]周永彬,冯登国.RFID安全协议的设计与分析[J].计算机学报,2006,29(4):81-89.

[3]S.E.Sarma,S.A.Weis and D.W.Engels.RFID Systems and Security and Privacy Implication[C].Proceedings of the 4th International Workshop on Cryptographic Hardware and Embedded Systems,CA,USA:Springer LNCS.2523,2002,454-469.

[4]S.Weis,S.Sarma,R.Rivest,and D.Engels.Security and Privacy Aspects of Low-cost Radio Frequency Identification Systems[C].Proceedings of the 1st International Conference on Security in Pervasive Computing,Boppard,Germany:Springer LNCS vol.2802,2003,201-212.

[5]M.Ohkubo,K.Suzuki,and S.Kinoshita.Hash-chain Based Forward-secure Privacy Protection Scheme for Low-cost RFID[C].Proceedings of the 2004 Symposium on Cryptography and Information Security,Sendai,Japan,2004,719-724.

[6]D.Henrici and P.Muller.Hash-based Enhancement of Location Privacy for Radio-Frequency Identification Devices Using Varying Identifiers[C].Proceedings of the 2nd IEEE Annual Conference On Pervasive Computing and Communications Workshops,Washington DC,USA:IEEE Computer Society,2004,149-153.

[7]K.Rhee,J.Kwak,S.Kim and D.Won.Challenge-Response Based RFID Authentication Protocol for Distributed Database Environment[C].Proceedings of the 2nd International Conference On Security In Pervasive Computing.Boppard,Germany:Springer LNCS vol.3450,2005,70-84.

[8]Y.C.Lee,Y.C.Hsieh,P.S.You,and T.C.Chen.A New Ultralightweight RFID Protocol with Mutual Authentication[C].Proceedings of the 2009 WASE International Conference on Information Engineering,Taiyuan,China:IEEE CS,2009:vol 2 of ICIE,58-61.

[9]J.C.Ha,S.J.Moon,J.M.G.Nieto and C.Boyd.Low-Cost and Strong-Security RFID Authentication Protocol[C].EUC Workshops 2007,Taipei:Springer LNCS 4809,2007,795-807.

[10]B.Song and C.Mitchell.RFID Authentication Protocol for Low-cost Tags[C].Proceedings of the First ACM Conference on Wireless Security.Virginia,USA:ACM Press,2008,140-147.

[11]B.Song,C.J.Mitchella,Scalable RFID Security Protocols supporting Tag Ownership Transfer[J],Computer Communications,2011,34(4):556-566.

[12]D.Dolev,and A.C.Yao,“On the Security of Public Key Protocols”.IEEE Transactions on Information Theory.1983,2(29):198–208.

A method for RFID authentication protocol by using of simple password

LI Tong-liang1,2,3,WANG Xin-chuan1,4,CHENG Yu1,2,3

(1.HebeiComputerFederation,ShijiazhuangHebei050081,China;2.InstituteofAppliedMathematics,HebeiAcademyofSciences,ShijiazhuangHebei050081,China;3.HebeiAuthenticationTechnologyEngineeringResearchCenter,ShijiazhuangHebei050081,China;4.HebeiAcademyofSciences,ShijiazhuangHebei050081,China)

By using of RFID(Radio Frequency Identification)technology,we can identify an object and get its information conveniently and automatically,but it causes security and privacy problem for its exchange information without contacting and without notifying the tag owner via radio waves.In response to this situation,scholars proposed many authentication protocols.The cryptographic techniques based schemes are attended due to its flexibilities.For promoting the security guarantee,heavyweight cryptographic techniques can be employed,but it cost and it not fit the requirement of the RFID coats.In order to solve the problem,a method for RFID authentication protocol by using of simple password is given.The password is involved in the authentication process,and it is indispensable.This can resist the illegal reading of the RFID tags and promote the security.The input interface is on the RFID reader side,and it is not adding the tags burden.

RFID;Authentication protocol;Security;Privacy;Password

TP309

:A

1001-9383(2011)03-0014-05

2011-06-30

黎彤亮(1974-),男,四川青神人,博士研究生,副研究员,主要从事信息安全认证技术的研究.