椭圆曲线上的信息论安全的可验证秘密共享方案

田有亮,马建峰,彭长根,陈曦

(1. 西安电子科技大学 通信工程学院,陕西 西安 710071;2. 西安电子科技大学 计算机学院,陕西 西安 710071;3. 贵州大学 理学院,贵州 贵阳 550025)

1 引言

在密码体制中,可以将关键控制和权利分发给团体中的成员进行管理,以分散加/解密、签名和验证权利。1979年,Shamir[1]和 Blakley[2]分别基于Lagrange插值多项式和射影几何理论提出门限秘密共享方案,就是为了解决此类问题。Stadler[3]提出在线秘密共享机制,引入公告牌(NB)发布一些辅助信息。文献[4,5]研究了将模运算用于秘密共享,提出了基于中国剩余定理的秘密共享方案。文献[6]讨论了多项式的运算与数的运算以及Lagrange 插值多项式与中国剩余定理的相似性。近年来,研究人员主要针对多秘密共享、防欺骗等方面展开研究[7,8]。

为了解决在Shamir的秘密共享方案中存在的2个问题。1)庄家(秘密的持有者)的诚实性:若庄家将错误的子秘密分发给部分或全部成员,各成员如何验证庄家发送来的子秘密是正确的?2)成员的诚实性:在恢复秘密阶段,若某些恶意的成员提供的是假的子秘密,其他成员如何鉴别?对这2个问题的研究,就形成了可验证的秘密共享方案(简记作VSS)。首次提出这种思想的是文献[9],而Feldman[10]的工作则使这种秘密共享方案受到了众多密码研究者的重视。随后,Pedersen[11,12]给出了更为简洁、实用的方案。但是,无论在Shamir的一般秘密共享方案中,还是在VSS方案中,都需要假设庄家和各成员之间有秘密信道(private channel),以便分发子秘钥。在文献[13~15]中,也对该问题进行了研究,但都存在诸多缺点:文献[13]中需对每个共享秘密作预计算,而且子秘密的认证需要各方在线合作,从而计算量和通信量都很大;Harn提出的方案[14],其安全性是基于离散对数的难解性,为了防止参与者之间的欺诈,需要执行一个交互式验证协议,计算量非常大;Hwang和Chang[15]提出了一个多重秘密共享方案,但该方案存在分发者计算量大,效率不高等缺点。

众所周知,椭圆曲线密码系统在密钥长度、安全性等方面都比基于大整数分解和离散对数的密码系统更具有优势。而椭圆曲线上的双线性对是构造加密、签名等诸多密码算法的重要工具,如:代数曲线上的Weil Pairing和Tate Paring。在2000年,Weil Pairing被用来构造Key Agreement[16],这是Key Agreement协议的一个突破;在2001年的密码学会上,Boneh和Franklin利用椭圆曲线上的双线性对设计了基于身份的加密方案[17];同年的亚密会上,Boneh、Lynn和Shacham提出基于双线性对的短签名方案[18];此后,许多基于BLS短签名方案被提出。双线性对技术成为构造诸多密码算法的重要工具,同时也促进这些方面的蓬勃发展。然而,基于双线性对技术对秘密共享进行研究相对较少。最近,Shi等[19]基于椭圆曲线上的离散对数问题提出了(t, n)门限可验证多秘密共享方案;Wang等[20]用双线性对提出了动态可验证多秘密共享方案;田有亮等基于双线性对技术研究了秘密共享方案的可验证性[21~23]和可公开验证性[24]问题,有效地将双线性对技术引入到秘密共享方案中以解决秘密共享的可验证性及可公开验证性;他们提出用双线性对的双线性性质解决秘密共享的可验证性问题[25,26]。李慧贤等[23]利用双线性对构建可证明安全的秘密共享方案的新方法,基于公钥密码体制的语义安全的标准定义,提出了适合秘密共享方案的语义安全定义,并提出了一个新的基于双线性对的门限秘密共享方案,对其正确性、安全性和性能进行分析讨论和证明。

可见,以双线性对技术为工具深入研究秘密共享方案,无论是在理论上,还是在实际应用中都具有重要的价值和意义。本文针对上述提到的问题,在田有亮等工作[25]的基础上,从不同的角度,提出一种椭圆曲线上的信息论安全的可验证秘密共享方案及无可信中心的可验证密码共享方案。本文也间接提出了一种基于双线性对的完备隐藏、完美绑定的知识承诺方案。秘密共享方案在防止庄家及参与者之间的欺诈行为时,与文献[25]一样,不需要执行复杂的交互式协议,仅通过双线性对的双线性性质就可以实现,避免了以往很多方案为了实现可验证行而需要交互大量信及秘密分发者计算量大的缺点。性能分析表明该方案具有较小的计算量和通信量,提高了秘密共享方案的效率。

2 准备知识

2.1 双线性对

定义1 设G1、G2是2个相同素数阶为q的加法群和乘法群,q是一大素数。设P为G1的任一生成元。aP记为a个P相加。假设在群G1和G2上的离散对数问题(DLP)都是困难的。映射e: G1×G1→G2满足如下性质①~③被称为密码学上的双线性映射。

①双线性:对∀P,Q∈ G1和a, b∈, e( aP, bQ)=e( P, Q)ab;或者对∀P, Q, R∈G1,e( P+Q, R)=e( P, R) e( Q, R)和e( P, Q+R)=e( P, Q) e( P, R)。

②非退化性:如果P是G1的生成元,则e( P, P)是G2的生成元,也即e( P, P)≠1。

③可计算性:对∀P, Q∈G1,都存在有效的算法来计算e( P, Q)。

2.2 Diffie-Hellman问题

Diffie-Hellman问题定义如下:考虑加法群G =<g>,G的2个元素g1:= ag和g2:=bg,并且知道生成元g,但不知道a和b。问题是:计算g3=(ab)g。有如下相关定义。

定义2 设G是有限循环群,g是G的生成元。

1) 离散对数问题(DLP):给定(g, ag),对任意的a∈,求a。

2) 计算性Diffie-Hellman问题(CDHP):给定(g, ag, bg),对任意的a, b∈,计算(ab) g。

3) 判定性Diffie-Hellman问题(DDHP):给定(g, ag, bg),对任意的a, b∈,判断 (ab) g=cg是否成立。

在群G上,DDHP是易解的,即DDHP在多项式时间内能够被解决;而CDHP是难解的,即没有任何可能的算法可以解决CDHP。此时称群G为GDH群。

2.3 双线性Diffie-Hellman问题

有许多密码体制(如基于身份的加密体制、短签名方案等)的安全性是基于双线性对的相关Diffie-Hellman问题的。双线性Diffie-Hellman问题首先是在文献[17]中被提出的。考虑G1是素数阶的加法群,其阶为q,并且P是它的生成元。设q阶乘法群G2且它们之间存在双线性映射e:G1×G1→G2,能被有效计算。

定义3 双线性Diffie-Hellman问题(BDHP) 描述如下 :在(G1, G2, e)中,给定(P, aP, bP, cP),对任意的a, b, c∈R,计算e( P, P)abc∈G2。

算法Α在解决BDH问题被称为有优势ε,如果

Pr[Α(P, aP, bP, cP)=e( P, P)abc]≥ε

其中,a, b, c∈R,P∈G1。

BDH假设可描述为:在求解BDH问题上,没有概率多项式时间算法有不可忽略的优势。

3 可验证密码共享方案

3.1 方案描述

假设有庄家D需在n个参与者U={U1,…,Un}间共享秘密S,仅当t个或t个以上的参与者联合起来才能恢复共享秘密,少于t个参与者的任何组合都无法得到关于秘密的任何信息。具体方案由4个子协议组成:系统初始化、秘密分发协议、子密钥的验证协议和秘密重构协议。

系统初始化。G1是素数阶的加法群(这里为椭圆曲线群),其阶为q;P和Q是它的2个生成元,且任何人都不知道n∈,满足Q=nP;设q阶乘法群G2且它们之间存在双线性映射e:G1×G1→G2,能被有效计算;G1和G2上的离散对数(G1上是椭圆曲线离散对数)都是难解的;秘密S∈G1。

秘密分发协议。分发协议分为以下5步。

1) 庄家D公布秘密S的承诺:C0=C(S,r)= e(S+rQ,P), ∀r∈R。

2) 庄家D选取G1[x]上的次数最多为t-1的秘密多项式F( x)=S+F1x+…+Ft-1xt-1满足S=F(0)(这里Ft-1xt-1表示在椭圆曲线群G1上xt-1个Ft-1相加),并计算Si=F(i),i=1,…,n 。

3) 庄家D随机选取g1,…,gt-1∈R,并广播Ci=C(Fi,gi)=e(Fi+giQ P),i=1,…,t-1。

5) 庄家D秘密发送(Si,ri)给Ui,i=1,…,n。

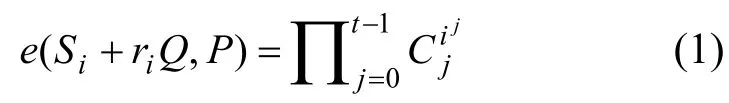

子密钥的验证协议。Ui接受到(Si,ri)后,可通过式(1)验证子密钥的正确性:

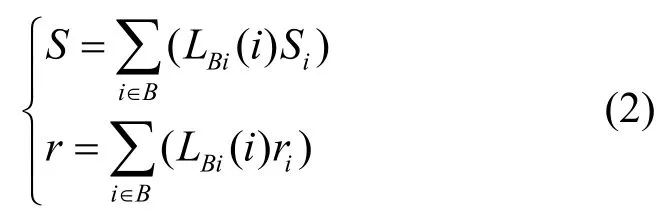

秘密重构协议 当至少t个成员iU(iB∈且||Bt≥)提供他们各自的子密钥),(iirS后,即可利用Lagrange插值函数来计算出秘密S和r:

其中,LBi(i)为插值系数,。

随后可利用公开信息0C验证),(iirS的正确性:C0=e(S+rQ,P)。

3.2 安全性与正确性分析

首先证明式(1)的正确性。

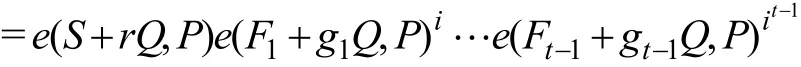

证明 因为Si=F( i)和ri=g(i),所以有:

e(Si+riQ,P)=e(Si,P)e(riQ,P)

=e( F( i), P) e( g( i) Q, P)

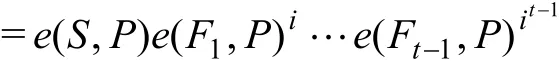

=e( S, P) e( iF1, P)…e( it-1Ft-1,P)

同理,e( g( i) Q, P)=e(rQ,P)e(g1Q,P)i…e(gt-1Q,P)it-1

所以e( F( i), P) e( g( i) Q, P)证毕。

下面分析方案的安全性。

引理1 上述VSS方案中,对在G1上的多项式F( x)的系数F0, F1,…,Ft-1承诺C0, C1,…,Ct-1是安全的⇔BDH假设成立。

证明 ⇒用反证法。假设上述方案中的承诺算法是安全的,但BDH假设不成立。则由BDH假设不成立知,存在算法A:对于G1中给定的P, aP, bP, cP,算法A能以成功率ε计算出e( P, P)abc。现在证明,利用算法A可以破解上述承诺算法。要破解上述承诺算法,只需从Ci中计算出Fi即可。为此,随机选取元素α,β,γ,α',β',γ'∈R,然后分别将(P,αP,βP,γP)和(P,α'P,β'P,γ'P)作为输入提供给算法A。由于该输入是随机的,故算法A将以成功率ε分别输出e(P,P)αβγ和e(P,P)α'β'γ'。又由于Ci=e(P,P)αβγe(P,P)α'β'γ',则e((αβγ)P, P)=Ci/e(P,P)α'β'γ', 从而可求出。这与承诺算法是安全的相矛盾。因此,若上述方案中的承诺算法是安全的,则BDH假设必然成立。

⇐同样用反证法。假设BDH假设成立,但上述方案中的承诺算法是不安全的。那么由承诺算法不安全知,存在算法B:将任何G1中的随机元素Q1,Q2,Q3∈RG1作为算法B的输入时,算法B能以成功率ε计算出Fi,满足:Ci= e(Fi+riP,P)=e(Q1+Q2,Q3)。若设Fi=αP,riP=βP,α,β∈和Q1=α1P ,Q2=α2P,Q3=α3P,α1,α2,α3,∈R,则算法B能以成功率ε计算出Fi满足:e((α1+α2)P,α3P)=e((α+β)P,P)。由此我们可得=e(P,P)。令a=(α1+α2),b=α3,c=(α+β)-1,这就表明算法B对于G1中给定的(P, aP, bP, cP),算法B能以成功率ε计算出(,)abce P P。这与假设矛盾!因此,若假设BDH假设成立,则上述方案中的承诺算法就是安全的。

综上所述,方案中的承诺算法就是安全的⇔BDH假设成立。证毕。

引理2 上述VSS方案中,若BDH假设成立,则任何1t-个成员联合都不能恢复秘密S。

证明 用反证法。假设t-1个成员联合能够恢复秘密S。不失一般性,假设这t-1个成员就记为:U1,…,Ut-1。现要证明,对任给的αP,βP,γP,攻击者I利用这t-1个成员作为预言机(Oracle),就能计算出e( P, P)αβγ。不妨设α, β, γ是随机元素,否则,就用3个随机元素α', β', γ'∈R对αP,βP,γP进行随机化。

现在来为攻击者I设置一个模拟的VSS系统,使得当U1,…,Ut-1作为预言机时,就可以计算出e( P, P)αβγ。模拟系统的设置分为以下5步。

1) 攻击者I置C0=e(αP +βP,γP);这样,C0的设置就隐含地确定了F(0)=αγP和g(0)Q=βγP。

3) I计算前t-1个e(Si+riQ,P)i=1,…,t-1的值。

4) 由于F(0)和g(0)是隐含在C0中的,故I没法计算(F(t),g(t)),…,(F(n),g(n))的值;但是,I可利用Lagrange插值公式计算出余下的e(Si+riQ,P)(i=t,…,n)。

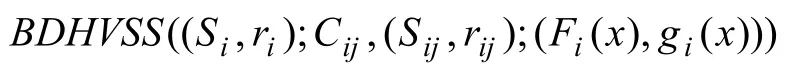

5) 计算Ci( i=1,2,…,t -1)。由于F(x)=S和,故可得如下方程组:

在上述方程组中,敌手I只知道(F(1),g(1)),…,(F(t -1),g(t-1))的值,不知道(F(0),g(0))的值。因此,I不能解出S,F1,…,Ft-1和r,g1,…,gt-1的值。然而I知道C0,故I利用C0和方程组就可以计算出Cj(j=1,…,t-1)。

这样,一个模拟的VSS系统就设置完成了。当攻击者I将这一系统的相关信息提供给这t-1个成员U1,…,Ut-1时,他们的个人观察(private view)是相互一致的。那么根据假设,这t-1个成员U1,…,Ut-1就可以计算出秘密F(0)满足:e(αP+βP ,γP)=e(F(0)+g(0)Q,P)⇒e(P,P)αβγ=e(β-1(F(0)+g(0)Q),P)e(P,γP)-1。由于系统中的双线性对是能被有效计算的,这就表明这t-1个成员能求解BDH问题。这与BDH假设成立相矛盾,从而命题成立。证毕。

利用引理1和定理2,有如下定理。

定理3 VSS方案是信息论安全的,也就是说,任何t个成员联合都可以重构庄家分发的秘密S,而任何1t-个成员构成的子集都不能得到该秘密的任何信息。

证明 设任意的B⊂{U1,…,Un},且|B|=t-1。B的观察viewB(C0,…,Ct-1;(Si,Ti)i∈B),则命题需证明:Pr[UigetsS|viewB]= Pr[UigetsS]<ε,∀Ui∈B。

根据引理1知道,对任意的S∈RG1,若是随机、均匀选取的,则C(S,r)=e(S+rQ,P)均匀分布于G2中。若BDH假设成立,则庄家D不能用2种方式打开C(S,r)。由于C(S,r)具有良好的随机性,故有Pr[Dhassecret S|viewB]=Pr[Dhassec ret S]。

由引理2有,若BDH假设成立,对于∀Ui∈B,Pr[UigetsS]=Pr[UigetsS|viewB]=;另一方面,对于∀Ui∈B,Pr[UigetsS]=。因此,Pr[UigetsS]=Pr[UigetsS|viewB]=。从而命题得证。

3.3 信息率

本节主要考虑方案的信息率(information rate)。在本文方案中,其共享秘密S∈G1,所以|S|=2|q|;方案中其共享子密钥为(Si,ri),而Si∈G1,ri∈。因此,|(Si,ri)|=|Si|+|ri|= 3|q|。根据信息率的定义知,其信息率为

文献[11]和文献[24]中方案的信息率都是1/2;文献[23]中方案的信息率是1/5;而本文方案的信息率为2/3。可见,在相同安全等级下(都是信息论安全的),本文方案有较高的信息率。

3.4 性能分析

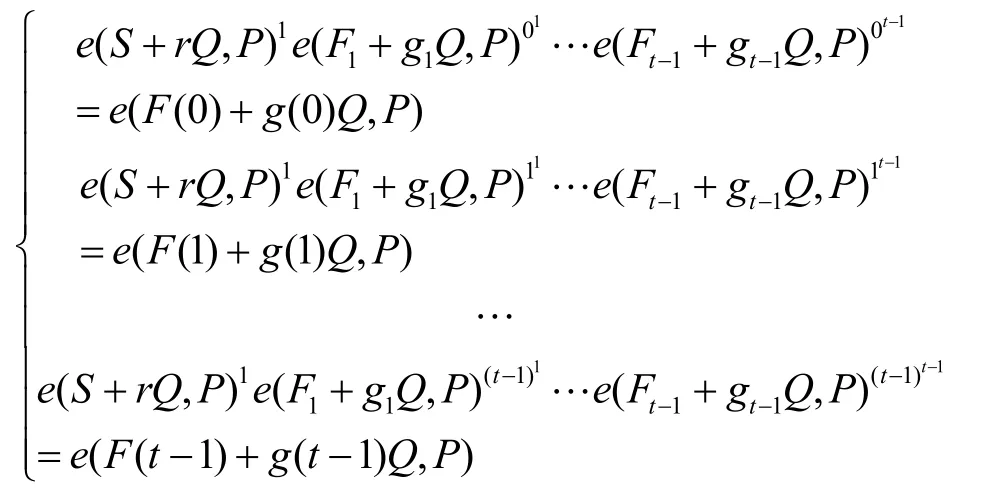

本节通过与现有方案进行比较来简单分析本文方案的性能。为了便于与现有方案的比较,主要选取基于离散对数问题及其相应困难性假设的秘密共享方案进行类比。例如,基于离散对数问题(DLP)的方案选取文献[14]为代表,基于椭圆曲线离散对数问题(ECDLP)及相应假设的选取文献[22]和文献[24]为代表。这里,主要考虑方案的计算、通信等方面性能比较。众所周知,基于DLP的方案,其最为耗时的运算是幂模运算,用pT表示;基于ECDLP的方案,其最为耗时的运算是点乘运算,用Ta表示;基于双线性对技术的方案,最耗时的运算包括:群1G(设其为有限域上的椭圆曲线群)上的点乘运算(aT)、群2G(设其为有限域)上的幂模运算(pT)及之间的对运算(记为eT);其他计算开销忽略不计。下面,通过表1将本文方案与这些方案做一简单比较。

通过表1做如下两方面的分析比较。

1) 计算量方面。在系统建立过程中,本文方案的庄家D不需要为各位参与者计算相应的密钥,此时的计算开销可以不加考虑。而文献[14]、文献[22]和文献[24]中均需为各参与者计算相应的密钥,这是本方案在计算上占优的一个方面。在秘密分发阶段(因文献[14]是一个多秘密共享方案,为了与本方案具有可比性,表1中仅列出该方案共享子密钥Si(=F(i))及公开信息Ci(i=0,…,t-1),所共享单个秘密计算量及通信量等),庄家D需要为每一位参与者计需要的群G1上的点乘运算次数及双线性对计算次数分别为t(n+1)和 2t次;从表1可以看出本文方案在这方面没有明显优势。在子秘密验证阶段,共需要n次对运算、n次点乘运算和群G2上tn次指数运算,本文方案仅与文献[24]中的方案有明显优势。在秘密重构阶段,计算代价可以表示成群G1上t次点乘运算。可见,本文方案在这方面有明显的计算优势。尽管如此,但可以发现,本文方案的主要运算开销与参与者数目成线性关系;而且在秘密分发阶段有些计算可以作预处理,这样可以大大提高秘密分发的效率。

表1 本文方案与现有方案的性能比较

2) 通信量方面。本文方案在庄家分发子密钥时,需要点对点通信。分发公开信息可以采取广播方式。在秘密重构时,亦需要点对点的单播通信。因此总通信次数为1nt++。本文方案的通信次数远远低于文献[14]中方案的通信次数,主要在子秘密验证通信方面具有非常大的优势;与文献[22]和文献[24]中方案通信次数相同(但在子秘密验证的计算开销方面本文方案有较大的优势)。从表1可以看出,在总体通信开销上本文方案具有非常明显的优势。

综合以上两方面的分析表明,本文方案具有相对较小的计算开销及通信开销,具有更好的实际应用价值。同时,方案具有线性性质,很容易推广到无可信中心(无庄家)的情况,第4节的无可信中心的秘密共享方案也具有这些优点。

4 无可信中心的秘密共享方案

无论在一般的秘密共享,还是在可验证的秘密共享方案中,都需要有一个庄家D(或者叫可信第三方:TTP)来分发秘密。一般假设庄家D是诚实的并且各参与者都信任D。但是,在现实中很难找到这样的一个可信中心;这就成为了秘密共享方案发展中的一个瓶颈。本节将上节的方案推广到无可信第三方的情况。

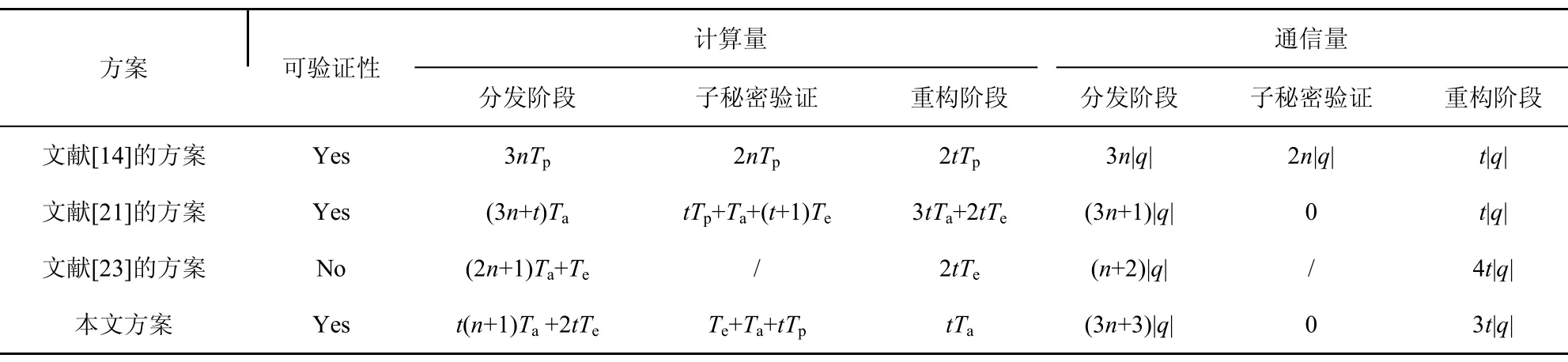

为了方便,记上节的秘密共享方案为:BDHVSS((S,r);Ci,(Si,ri);(F(x),g(x))),其中,S:共享秘密,r:随机数;Ci:公共信息;(Si,ri):Ui的分享子密钥;(F(x),g(x)):庄家D选取的两随机函数。显然,本文方案是线性的,因此有如下结论。

定理2 给定2个执行实例:Instance 1:BDHVSS((S,r);Ci,(Si,ri);(F(x),g(x))) 和Instance 2:BDHVSS((S',r');Ci',(S'i,r'i);(F'(x),g'(x)))⇔一个执行实例Instance 3: BD H VSS((S+S',r+r');CiCi',(Si+Si',ri+ri');(F'( x)+F'( x), g( x)+g'( x)))。

证明 因秘密共享方案具有线性性质,所以该定理显然成立。

下面设计无可信中心的可验证秘密共享方案。假设秘密S∈G1要在n个成员间共享。所有假设同上节,则其无可信中心的秘密共享方案如下。

方案包括3步:秘密的分发、计算子密钥和秘密的重构。

秘密的分发。成员Ui(i=1,…,n)执行协议:

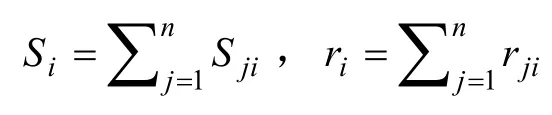

计算子密钥。所有的成员成功分发了他们的子密钥后,参与者(i=1,…,n)Ui通过下式计算他的共享份额(Si,ri):

秘密的重构。当至少t个成员iU(iB∈且||Bt≥)提供他们各自的子密钥),(iirS后,即可利用Lagrange插值函数来计算出秘密(S, r)。

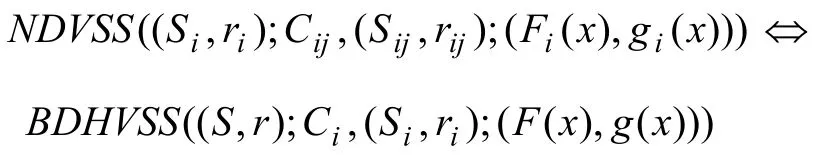

记上述无可信中心的可验证秘密共享方案为:NDVSS((Si,ri);Cij,(Sij,rij);(Fi(x),gi(x)))。很容易得到如下定理。

证明 该结论是定理2的自然推广,证明略。

5 结束语

椭圆曲线上的双线性对是构造诸多密码算法的重要工具。本文基于该技术研究可验证秘密共享方案,构造了通信效率高、安全性更好的可验证及无可信中心的可验证秘密共享方案。利用双线性对的双线性性质,提高了方案中子秘密验证的有效性。再者,通过对方案的有效性和安全行分析显示,所提方案均满足可验证秘密共享方案的特性,同时在BDH困难性假设下本文方案是信息论安全的。与已有方案的对比显示,所提方案具有较小的计算开销和通信开销,并提高了信息率。

[1] SHAMIR A. How to share a secret[J]. Communications of the ACM,1979, 22(11): 612-613.

[2] BLAKLEY G. Safeguarding cryptographic keys[A]. Proceedings of the National Computer Conference[C]. AFIPS, 1979.313-317.

[3] STADLER M. Publicly verifiable secret sharing[A]. Cryptology-EUROCRYPT’96[C]. Berlin, 1996. 190-199.

[4] ASMUTH C, BLOOM J. A modular approach to key safeguarding[J].IEEE Trans on Information Theory, 1983, 29(2): 208-210.

[5] HWANG R J, CHANG C C. An improved threshold scheme based on modular arithmetic[J]. Journal of Information Science and Engineering,1999, 15(5): 691-699.

[6] AH O, ULLMAN J. The Design and Analysis of Computer Algorithms[R]. Reading, MA: Addison-Wesley, 1974.

[7] CHAN C W, CHANG C C. A scheme for threshold multi-secret sharing[J]. Applied Mathematics and Computation, 2005, 166(1): 1-14.

[8] CHANG T Y, HWANG M S, et al. An improvement on the LinWu (t,n) threshold verifiable multi-secret sharing scheme[J]. Applied Mathematics and Computation, 2005, 163(1): 169-178.

[9] CHOR B, DOLDWASSER S, MICALI S, et al. Verifiable secret sharing and achieving simultaneity in the presence of faults[A]. Proc 26th IEEE Symposium on Foundations of Computer Sciences(FOCS'85)[C]. Los Angeles, 1985. 383-395.

[10] FELDMAN P. A practical scheme for non-interactive verifiable secret sharing[A]. Proc 28th IEEE Symposium on Foundations of Computer Science (FOCS’87)[C]. 1987. 427-437.

[11] PEDERSON T P. Non-interactive and information-theoretic secure verifiable secret sharing[A]. Cryptology-CRYPTO’91[C]. Berlin:Springer-Verlag, 1992. 129-140.

[12] PEDERSON T P. Distributed Provers and Verifiable Secret Sharing Based on the Discrete Logarithm Problem[D]. Aarhus, Denmark:Aarhus University, Computer Science Department, 1992.

[13] MTOPA H. How to share a secret with cheaters[J]. Journal of Cryptology, 1988, 1(2): 133-138.

[14] HARM L. Efficient sharing (broadcasting) of multiple secrets[J]. IEEE Proc Comput Digital Tech, 1995, 142(3): 237-240.

[15] HWANG R J, CHANG C C. An on-line secret sharing scheme for multi-secrets[J]. Computer Communications, 1998, 21(13): 1170-1176.

[16] JOU X. A one round protocol for tripartite Diffie-Hellman[A]. Proceedings of ANTS 4[C]. 2000. 385-394.

[17] BONEH D, FRANKLIN M. Identity based encryption from the Weil pairing[A]. Extended Abstract in Crypto 2001[C]. 2001. 586-615.

[18] BONEH D, LYNN B, SHACHAM H. Short signatures from the Weil pairing[A]. Journal of Cryptology, 2004, 17:297-319.

[19] SHI R H, ZHONG H, HUANG L S. A (t, n)-threshold verified multi-secret sharing scheme based on ECDLP[A]. The Eighth ACIS International Conference on Software Engineering, Artificial Intelligence,Networking, and Parallel/Distributed Computting[C]. 2007. 9-13.

[20] WANG S J, TSAI Y R, SHEN J J. Dynamic threshold multi-secret sharing scheme using elliptic curve and bilinear paring[A]. 2008 Second International Conference on Future Generation Communication and Networking[C]. 2008. 405-410.

[21] TIAN Y L, PENG C G, et al. A practical publicly verifiable secret sharing scheme based on bilinear pairing[A]. Proceedings of the 2nd International of Conference on Anticounterfeiting, Security, and Identification (2008ASID)[C]. Guiyang, China, 2008. 71-75.

[22] 田有亮, 彭长根. 基于双线性对的可验证秘密共享方案[J]. 计算机应用, 2007, 27 (B12): 125-127.TIAN Y L, PENG C G. Verifiable secret sharing scheme based on bilinear pairing[J]. Computer Applications, 2007, 27(B12): 125-127.

[23] 李慧贤, 庞辽军. 基于双线性变换的可证明安全的秘密共享方案[J]. 通信学报, 2008, 29(10): 45-49.LI H X, PANG L J. Provably secure secret sharing scheme based on bilinear maps[J]. Journal on Communication, 2008, 29(10): 45-50.

[24] 田有亮, 彭长根. 基于双线性对的可验证秘密共享方案及其应用[J]. 计算机工程, 2009, 35 (10): 158-161.TIAN Y L, PENG C G. Verifiable secret sharing and its applications based on bilinear pairings[J]. Computer Engineering, 2009, 35(10):158-161.

[25] 田有亮, 马建峰, 彭长根. 基于双线性 Diffie-Hellman问题的可验证秘密共享方案[A]. 2009年中国密码学会议[C]. 广州,中国,2009.170-179.TIAN Y L, MA J F, PENG C G. Verifiable secret sharing based on bilinear Diffie-Hellman problem[A]. Chinacrypto2009[C]. Guanzhou,China, 2009. 170-179.

[26] 田有亮. 基于双线性对的分布式密码系统与应用研究[D]. 贵阳:贵州大学硕士学位论文, 2009.TIAN Y L. The Study on Distributed Cryptosystem and Its Application Based on Bilinear Paring[D]. Guiyang: Master Thesis Guizhou University, 2009.