二层设备终端安全接入的设计与实现

孔令晶,何 恐,佘 健,肖志辉

(①西南交通大学 信息科学与技术学院,四川 成都 610031;②迈普通信技术股份有限公司,四川 成都 610041)

0 引言

随着计算机网络的迅速发展,网络在人类社会中扮演着越来越重要的角色。然而随之面临的却是一系列安全性问题,诸如病毒,蠕虫,木马,拒绝服务等等,严重威胁着网络的安全和稳定运行。据有关资料统计,网络安全问题有30%来自于外部,70%来自于内部,而内部的安全问题又主要是终端的安全性问题。所以说,大多数网络安全问题都是由用户终端的“脆弱”性和网络行为的“失控”性所导致的。然而网络安全问题的传统处理方式并不能解决这些问题,要想解决这些问题必须要从终端着手,保证通过网络边缘设备接入的终端是安全的、可信的。

鉴于此,2005年 5月,可信计算组织(TNG,Trusted Network Group)下属可信网络连接(TNC,Trusted Network Connect)子小组发布了可信网络连接规范,该规范提出了一个开放的网络连接体系结构,通过提供一致的安全服务体系结构来为网络提供安全性保障。TNC[1]架构中主要由三部分组成:访问请求者,策略执行点和策略决策点。

但是 TNC只是一个框架性的概念,在策略执行点采用不同的设备,具体实现也是不同的。这里是要实现基于二层设备的接入方式,802.1X[2]协议是普遍采用的一种接入认证方式。该协议为二层协议,不需要到达三层,所以在二层设备(交换机)上实现802.1X认证正符合该协议的特点。

这种接入方式可以通过用户名和密码解决接入用户的身份认证问题,却无法判断此用户的安全状态(是否感染病毒木马、是否安装杀毒软件、是否使用非法软件等),对接入网络带来了不可避免的安全隐患。因此有必要对这种接入方式进行相关扩展,在EAPOL认证结束后增加了一些处理流程,来保证接入用户的安全性,并将这种扩展应用于可信网络连接框架中,实现二层设备的终端安全接入。从而解决了目前针对二层接入设备没有一个可信终端接入标准协议的问题。

1 二层设备终端安全接入的研究与实现

1.1 标准EAPOL概述

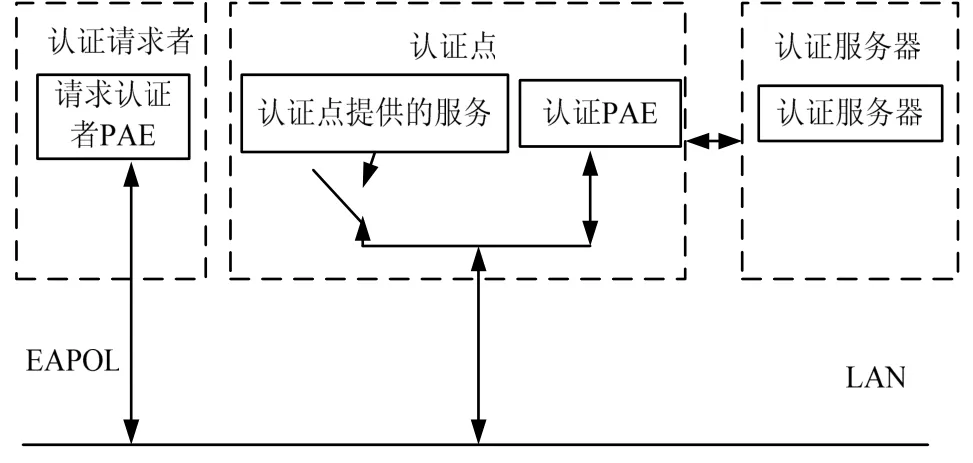

IEEE 802.1X[2]是基于端口的访问控制协议。它包括三个重要的组成部分:认证请求者、认证点、认证服务器。图 1描述了三者之间的关系及其相互之间的通信。

图1 802.1X认证体系的结构

PAE∶认证机制中负责处理算法和协议的实体;LAN∶局域网。

由于 802.1X协议只定义了访问控制相关功能,因此要完成整个认证过程其实是借助负载于二层协议的EAPOL协议进行认证的,也就是说802.1X协议的认证是通过EAPOL来实现的。在认证通过前,只允许EAPOL认证报文通过不受控端口。认证过程如下,具体实施方式如图2示。

图2 802.1X认证

①认证请求者产生认证开始报文EAPOL,启动认证;

②认证点发送回应报文,要求认证请求者传送用户名;

③认证请求者将身份信息(用户名)回应给认证点;

④认证点将此报文封装处理后发送给认证服务器;

⑤认证服务器收到认证点转发上来的用户名信息后,将该信息与数据库中的用户名相对比,找到对应的口令信息,用加密算法(例如 MD5)对它进行加密处理,同时也将具体加密算法传送给认证点,由认证点传送给认证请求者;

⑥认证请求者收到由认证点传来的加密算法后,用该加密算法对口令部分进行加密处理,并通过认证点传给认证服务器;

⑦认证服务器将传送回来的加密后的口令信息和自己经过加密运算后的口令信息进行地比,如果相同,则认为认证成功,否则认为认证失败。认证服务器再将认证成功或失败的信息传送给认证点,认证点将根据结果,开启或关闭数据通路。

1.2 二层设备终端安全接入的设计方案

为了实现二层设备的终端安全接入,将 802.1X协议应用于 TNC框架中。整个方案[3]有如下几个模块∶安全终端,二层接入设备,认证服务器,策略服务器,其中安全终端对应于 802.1x体系中的请求认证者,TNC架构中的访问请求者;二层接入设备对应于802.1x协议的认证点,TNC架构中的策略执行点;认证服务器对于应 802.1X中的认证服务器;策略服务器对应于TNC架构中的策略决策点。

安全终端:纯软件模块,安装在需要接入网络的客户计算机上,为用户通过二层设备的接入提供EAPOL协议支持,安全等级计算和附加管理功能;

接入设备:即二层交换机,用于接入层EAPOL扩展协议支持,执行不同安全等级的具体接入策略,如交换机。

认证服务器:802.1X中真正决定是否给用户接入的设备,现常用远程认证拨号用户服务(RADIUS,Remote Authentication Dial In User Service)服务机制来实现802.1X体系中的认证应用系统。

策略服务器:用于向安全终端下发安全策略和对接入设备模块的安全管理,以独立的服务器形式存在,是原有接入方式的扩展模块。

具体步骤[4]如下:

①终端客户端发起EAPOL认证请求,认证服务器按照标准EAPOL认证过程对其进行身份验证;

②完成身份验证后(即用户名密码验证),接入设备模块向终端安全计算模块发送策略服务器 IP地址和端口号;并发送安全级别要求;此刻,在一定时期间,接入设备将向终端打开通向连接策略服务器的端口;

③终端安全计算模块通过安全连接,向策略服务器请求安全规则,并在本地运行;基于终端实际状况何安全规则运行后,计算出安全等级,通知接入设备;

④接入设备接收到终端安全计算模块计算出的安全等级后,根据网关设备预设的规则,开放不同权限的子网;

⑤接入设备向终端发送标准EAPOL协议成功消息,此刻,安全接入流程结束。

1.3 对EAPOL协议的扩展

从 802.1X的认证过程可以看出简单地使用标准协议,仅能对用户身份进行验证,但是不能验证终端是否处于一个安全的状态。而在二层设备终端安全接入实现中,接入的用户不仅仅要求进行密码认证,还需要对终端安全级别进行判断,才可判断是否接入。因此,使用 802.1X协议认证就必须对其进行相关扩展,具体实施方式是通过扩展EAPOL来实现的,如图3所示。

在整个实施过程中,主要参与的角色有4个,分别是认证请求者(即用户PC)、认证者(即二层接入设备——二层交换机)、策略服务器(向安全终端下发安全策略)、认证服务器(对终端进行身份验证)。

具体实施过程如下:

①利用标准EAPOL协议进行认证,如果成功,则向认证者回送成功消息;

网络远程教育运行机制是指各教育组织运行过程中各构成要素之间相互联系、相互影响的模式,是决定远程教育发展方向及路径的关键所在。探讨高校远程教育运行机制优化策略,是推进高校远程教育发展的必然选择。

②认证者收到认证成功消息后,会通知认证请求者策略服务器的信息(策略服务器的IP地址,端口等),并在一个固定的时间内,打开数据通路;

③认证请求者收到了策略服务器的通知消息后,会通过加密通道连接策略服务器(例如SSL—安全套接层协议),请求安全规则;

④策略服务器将安全规则下发到认证请求者本地,认证请求者的安全计算模块运行规则并计算安全结果;

⑤认证请求者将计算出的安全结果通知给认证者;

⑥认证者根据安全结果,决定是否继续打开或关闭数据通道;

⑦认证者通知认证请求者最终请求结果。

2 实验结果分析

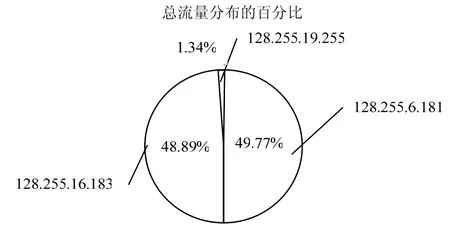

现选用5台计算机来做测试,分别表示为A,B,C,D,E。它们的IP地址分别为:128.255.16.183,128.255.19.255,128.255.17.133,128.255.17.155,128.255.18.15。其中 A 感染了会引发分布式拒绝服务(DDOS)恶意攻击的软件,其他计算机安全状态良好。分别做两组实验,第一组实验中5台计算机均使用了标准EAPOL进行接入,第二组实验5台计算机均使用扩展的EAPOL进行安全接入。两组分别接入某局域网,局域网内一台主机XX的IP为128.255.16.181,且这6台主机与XX不做任何通信行为,分析结果如下:

(1)第一组实验

由于A感染会引发DDOS恶意攻击的软件,但是标准EAPOL只是可以进行身份验证,不能判别安全状态,所以A和其它4台主机都可以接入局域网中,通过嗅探器抓包工具可以观察出A主机引起了网络流量异常,图4为流量分布图。显然A通过不断地发包造成网络阻塞,严重时将会造成网路瘫痪,给网络带来了不容忽视的威胁。

图4 第一组实验流量分布

(2)第二组实验

在第二组实验中所有主机都使用了扩展后的EAPOL协议进行接入,扩展后的EAPOL不仅可以验证接入终端的身份,而且可以判断A处于不安全的状态,所以A被拒绝接入局域网内,从而保证了网络的安全性和通信的畅通。

图5为流量分布图,可以看出流量分布平均,并没有出现网络将被资源耗尽,流量阻塞的情况,说明这里提出的终端安全接入方法可以保证不仅实现了二层设备上的接入,更重要的是保证的终端的安全,网络的可信。

图5 第二组实验流量分布

3 结语

通过扩展标准EAPOL协议,充分利用了EAPOL协议的原有特点和优势,即在基于二层接入设备上实现了在密码认证和终端安全级别双认证,然后又实施对终端准予接入的安全可信策略,是安全可信接入标准框架在二层设备上的一种实现。这种实现不仅能够较好的满足二层接入设备对终端的接入控制,同时兼容了原有标准EAPOL协议终端,充分保证了接入网络的边缘设备的真实、可信。该方法目前已应用于某公司现有的终端安全接入系统中,扩展实现了对二层设备的终端安全接入,并且运行良好。

[1] Trusted Computing Group. Trusted Network Connect Architecture for Interoperability Specification.Version1.3[EB/OL].(2006-05-01).[2009-07-21].http://www.trustedcomputing-grou p.org/tnc/. April 2008.

[2] IEEE Std 802.1X-2001. IEEE Standard for Local and Metropolitan Area Networks Port-Based Network Access Control[EB/OL].(2004-11-13).[2009-07-21].http://standards.ieee.org/readin g/ieee/std/lanman/802.1X-2001. June 2001.

[3] 邓永晖,卿昱,左朝树,等.一种基于EAP的可信网络接入机制[J].通信技术,2009,42(21):109-114.

[4] 于昇,祝璐.行为分析技术及其在可信网络中的应用前景[J].信息安全与通信保密,2009(02): 67-73.