基于一个复混沌系统的图像加密算法

摘要: 为改进基于低维系统设计的加密算法存在密钥空间小等缺陷,构造了一个新的五维复混沌系统,利用相图、平衡点、参数的影响、Lyapunov指数谱、分岔图以及谱熵复杂度探究了其混沌动力学性质。研究发现复系统动力学行为丰富,较低维系统更适合应用于图像加密算法。进而,基于此系统,提出了一个新的加密方案。该方案包括三次扩散及一次置乱,可以很好地增加图像传输中的安全性。最后,通过计算密钥空间、信息熵、相邻像素相关性等对此加密方案进行性能分析。分析结果表明,所设计的加密方案具有较大的密钥空间,拥有良好的加密效果和抵挡外部攻击的能力。

关键词: 复混沌系统;Zigzag变换;有限域理论;图像加密

中图分类号: TP309.7; O415.5文献标识码: A

Image Encryption Algorithm Based on a Complex Chaotic System

WANG Yue, AN Xinlei, SHI Qianqian, LIU Siyang

(School of Mathematics and Physics, Lanzhou Jiaotong University, Lanzhou 730070, China)

Abstract:In order to improve the small key space of the encryption algorithm based on low-dimensional system design, a new five-dimensional complex chaotic system is constructed, and its chaotic dynamics properties are studied by using phase diagram, equilibrium point, Lyapunov exponential spectrum, bifurcation diagram and spectral entropy complexity. It is found that the dynamic behavior of this system is rich, and it is more suitable for image encryption algorithm than low-dimensional system. Furthermore, based on this system, a new encryption scheme is proposed in this paper. The scheme includes three diffusion and one scrambling, which can increase the security of image transmission. Finally, the performance of the encryption scheme is analyzed by calculating key space, information entropy, correlation of adjacent pixels and so on. The analysis results show that the encryption scheme designed in this paper has a large key space, good encryption effect and the ability to resist external attacks.

Keywords: complex chaotic system; Zigzag transform; finite field theory; image encryption

0 引言

随着信息技术的发展,越来越多的图像进入网络,威胁着人们的隐私与安全。与同为信息载体的文字不同,图像具有数据量大、图像信息相关性强等固有特性。因此,传统的加密方法(如数据加密标准(DES)等)并不适用于图像加密。而混沌理论的蓬勃发展,混沌映射与混沌系统因其初值敏感性以及不可预测性等特点逐渐进入大众视野[1]。自Matthews R[2]首次将混沌理论与图像加密算法相结合以来,混沌密码学进入了快速发展时期,越来越多基于混沌系统的图像加密算法被提出[37]。例如,文献[6]将一个4维超混沌Lorenz系统结合传统的RSA加密算法,从测试数据表明该算法可以有效提高密文的抗攻击能力。文献[7]将超Chen系统与有限域理论相结合,利用一次置乱和两次扩散对明文图像进行加密,实验结果表明该算法具有较大的密钥空间。

混沌系统的复杂性与加密算法的安全性息息相关,一般来说,系统越复杂,将其运用在图像加密中的效果越好。因此,许多学者针对混沌系统做出了创新[812]。比如,刘等[8]提出一种基于量子随机行走并涉及Lorenz和Rssler多维混沌的三维图像加密算法,有效提高了图像在传输过程中的安全性。安等[9]设计了一种电磁感应效应下的混合神经元模型,发现其具有复杂的模型结构和高非线性特点,进而应用于图像加密使加密算法的复杂性显著提高。Yang等[10]介绍了一个分数阶混沌系统,经过数值仿真发现其动力学行为丰富,运用在图像加密中可以有效增加算法的安全性。提高系统的维数是提高混沌系统复杂性的方法之一。目前许多研究均基于低维系统[1314],其往往具有密钥空间小等缺陷。而复混沌系统的复变量包括实部和虚部,是实系统变量的两倍,进而增加了系统的复杂性,应用在图像加密算法中效果更好[15]。

本文构造了一个新的五维超混沌系统,通过相图等探究了这个系统的动力学行为,探究发现其具有复杂的动力学行为,应用在加密算法中效果较好。基于此发现,设计了一个图像加密方案,此方案主要过程为“扩散—扩散—置乱—扩散”,然后获得密文图像。最后通过计算密钥空间、像素直方图等对此方案进行测试,测试结果表明:本文设计的加密方案可以有效隐藏明文图像信息,并且具有良好的抵抗统计攻击的能力。

1 复混沌系统

文献[1]基于经典Lorenz系统设计了一个新的三维模型:

=-ax+6.7y+yz=-0.5xz+rx-by=0.8xy-cz+0.5yz(1)

其中,a,b,c,r为系统参数,当a=12.5,b=0.125,c=1.72,r=45时,系统(1)为混沌系统。

本文在系统(1)的基础上得到一个新的系统,具体形式为

=-ax+6.7y+yz=-0.5xz+rx-by=0.4(y+x)-cz+0.5yz(2)

其中,x=u1+u2i,y=u3+u4i为复变量,z=u5为实变量。将系统(2)的实部和虚部分离,可得到其实数形式:

1=-au1+6.7u3+u3u52=-au2+6.7u4+u4u53=-0.5u1u5+ru1-bu34=-0.5u2u5+ru2-bu45=0.8u1u3+0.8u2u4-cu5+0.6u3u5(3)

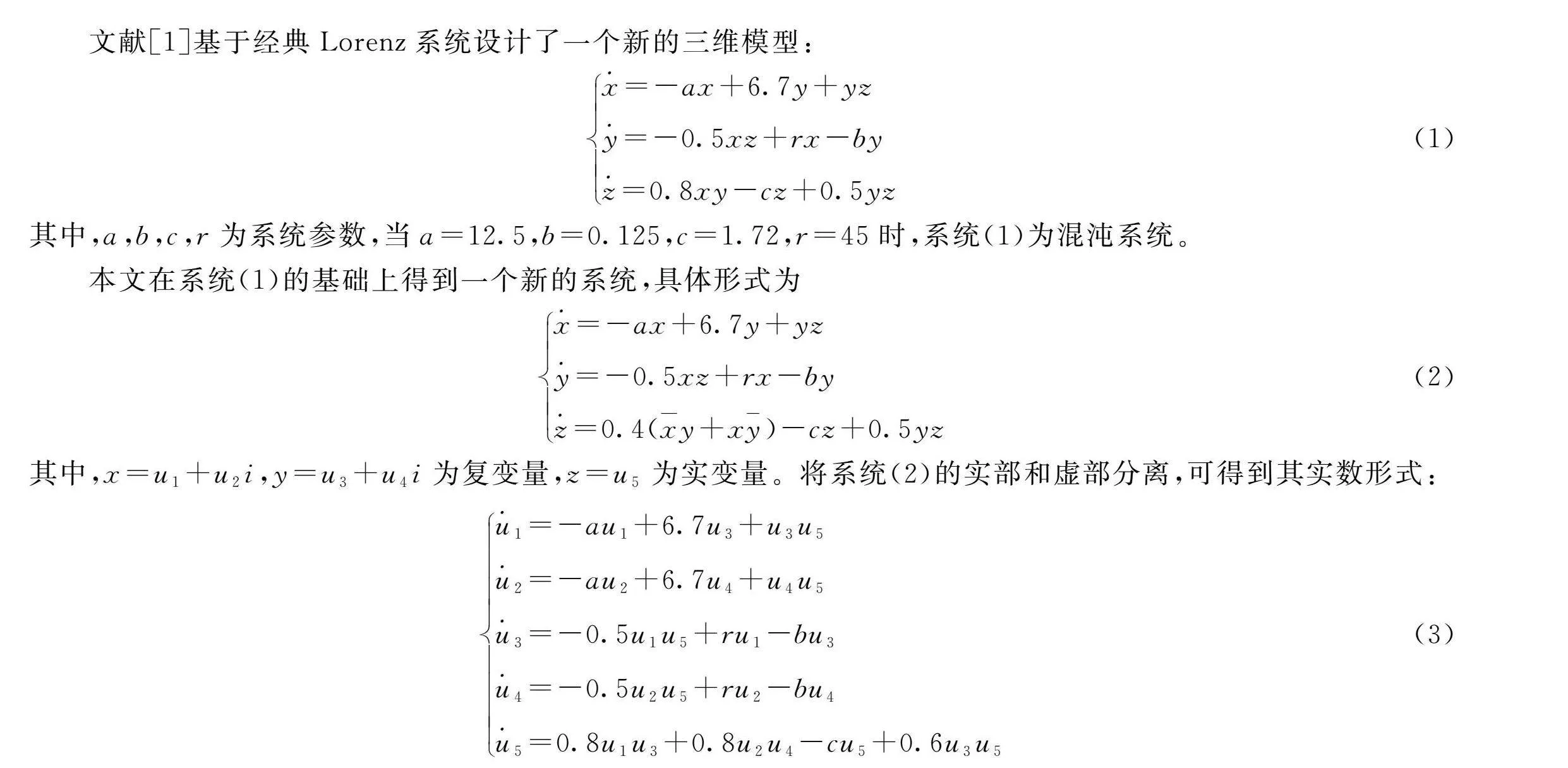

其中,u u2,u3,u4,u5为状态变量,a,b,c,r为系统参数。当a=14,b=0. c=3.7,r=45时,系统(3)是混沌的。取初值为( 1),经MATLAB仿真得到系统(3)的混沌吸引子,如图1所示。此外,依据Wolf算法可以得到系统(3)在参数为a=14,b=0. c=3.7,r=45,初值为( 1)下的Lyapunov指数分别为LE1=3.071 LE2=0.025 2,LE3=0.001 2,LE4=-10.086 LE5=-14.090 9。系统(3)有3个正Lyapunov指数,故系统为超混沌系统。超混沌系统的非线性动力学特性较普通系统的动力学特性复杂,运动轨迹多变,混沌序列的随机性更强。进而,将系统(3)应用到图像加密中,能够有效提高加密算法安全性和图像信息的保密性。

2 动力学分析

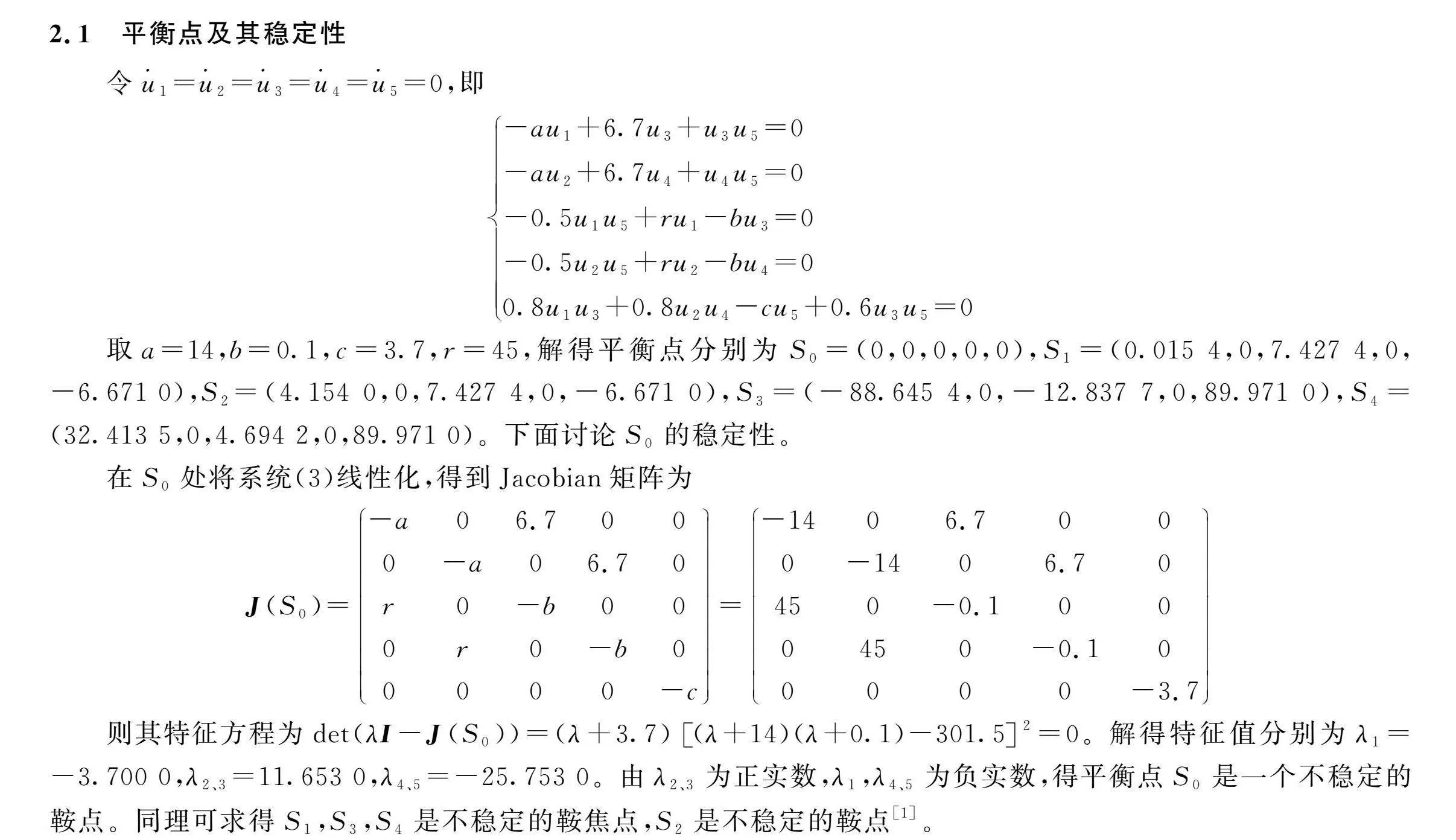

2.1 平衡点及其稳定性

令1=2=3=4=5=0,即

-au1+6.7u3+u3u5=0-au2+6.7u4+u4u5=0-0.5u1u5+ru1-bu3=0-0.5u2u5+ru2-bu4=00.8u1u3+0.8u2u4-cu5+0.6u3u5=0

取a=14,b=0. c=3.7,r=45,解得平衡点分别为S0=(0,0,0,0,0),S1=(0.015 4,0,7.427 4,0,-6.671 0),S2=(4.154 0,0,7.427 4,0,-6.671 0),S3=(-88.645 4,0,-12.837 7,0,89.971 0),S4=(32.413 5,0,4.694 2,0,89.971 0)。下面讨论S0的稳定性。

在S0处将系统(3)线性化,得到Jacobian矩阵为

J(S0)=-a06.7000-a06.70r0-b000r0-b00000-c=-1406.7000-1406.70450-0.1000450-0.100000-3.7

则其特征方程为det(λI-J(S0))=(λ+3.7)(λ+14)(λ+0.1)-301.52=0。解得特征值分别为λ1=-3.700 0,λ2、3bLdMf35vCcd9zhma9bzYsA===11.653 0,λ4、5=-25.753 0。由λ2、3为正实数,λ λ4、5为负实数,得平衡点S0是一个不稳定的鞍点。同理可求得S S3,S4是不稳定的鞍焦点,S2是不稳定的鞍点[1]。

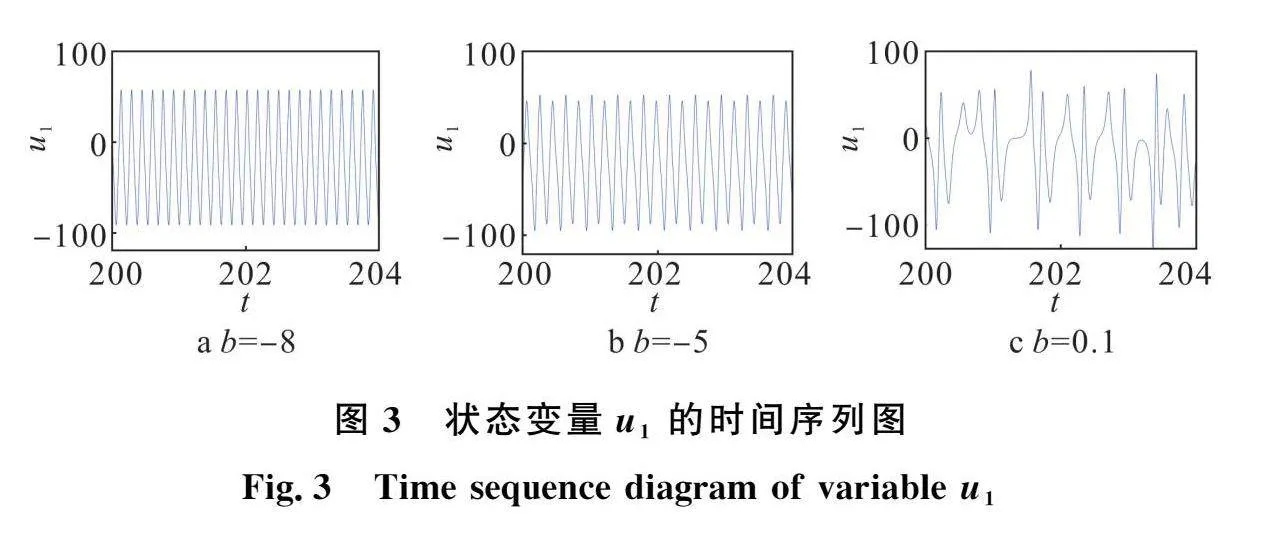

2.2 参数的影响

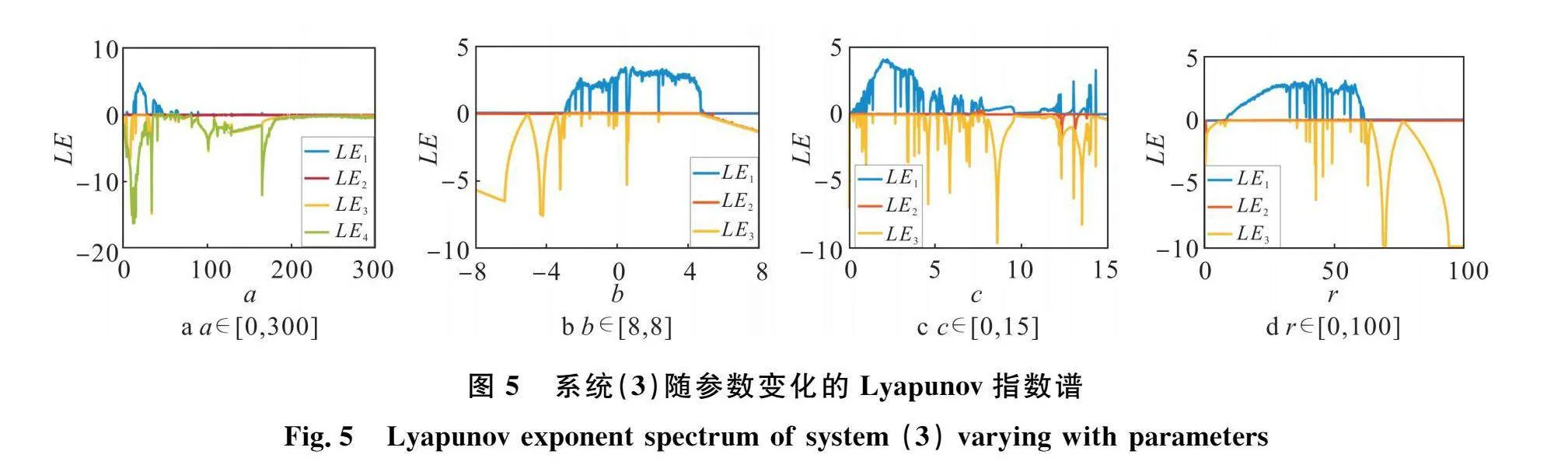

本节将运用数值方法探究参数b对系统(3)的影响。在固定参数a=14,c=3.7,r=45不变的前提下,分别令b=-8,b=-5,b=0.1,得到了1周期吸引子、2周期吸引子、混沌吸引子,如图2所示,对应的时间序列图如图3所示[16]。从图2与图3中可以看出系统(3)既有周期态也有混沌状态,具有丰富的动力学行为,应用在图像加密算法中可以取得较好的加密效果。

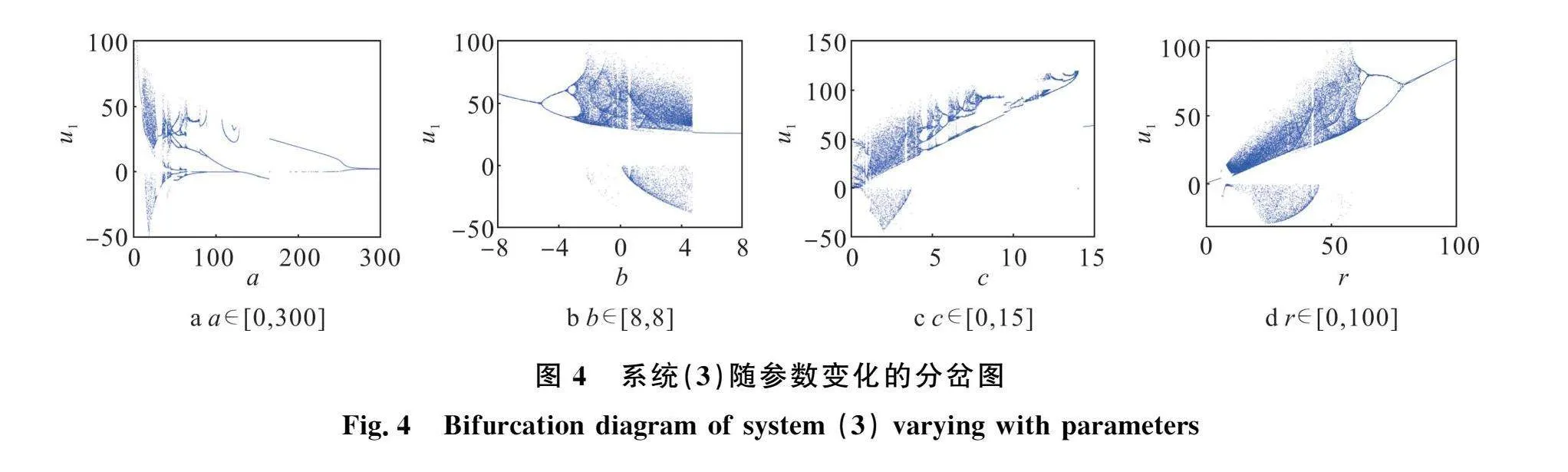

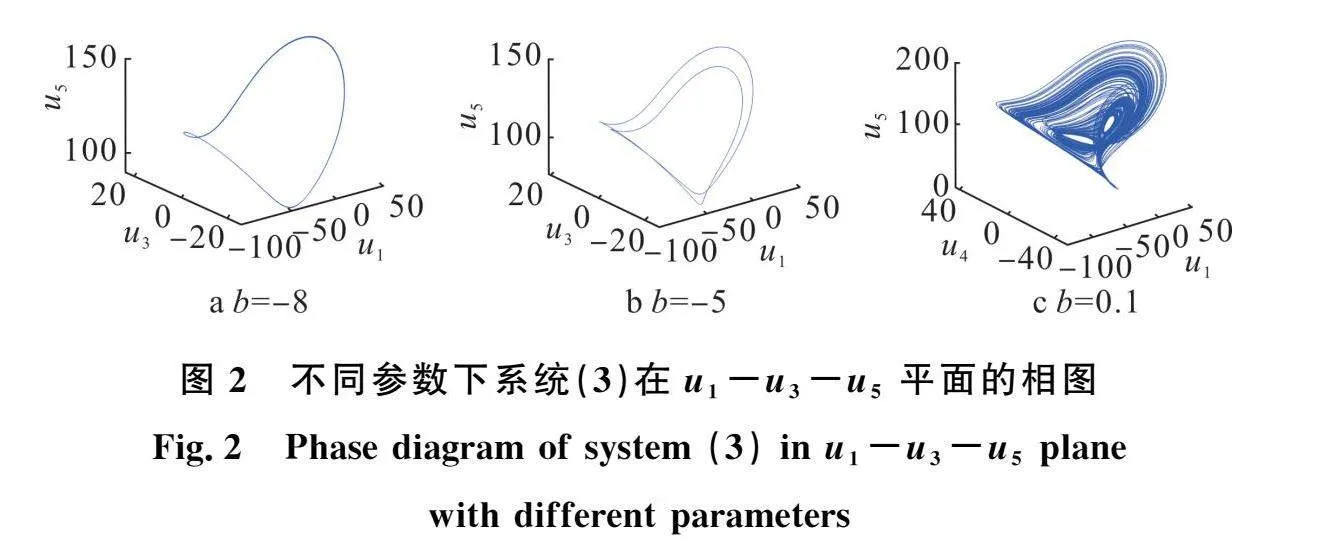

2.3 分岔图与Lyapunov指数谱

为进一步研究系统(3)的动力学行为,这一节将利用分岔图与Lyapunov指数谱分析在参数不断变化下,系统(3)的运动状态。设置系统的初始条件不变,其它3个参数值固定,让其中一个参数变化,得到相应的分岔图和Lyapunov指数谱分别如图4和图5所示[3]。需要注意图5a中两个指数与图5b~d中3个指数恒小于0故未展示。对比发现,分岔图和Lyapunov指数谱的变化是一致的。从图4与图5中也可以看出系统(3)具有丰富的动力学行为。

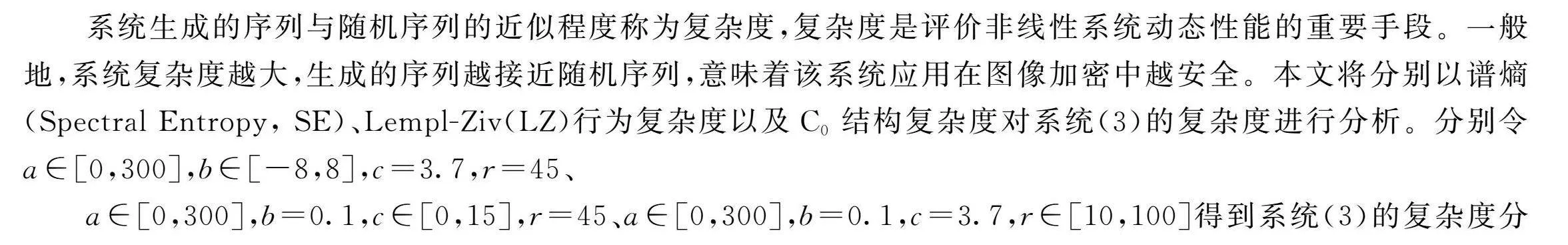

2.4 谱熵复杂度

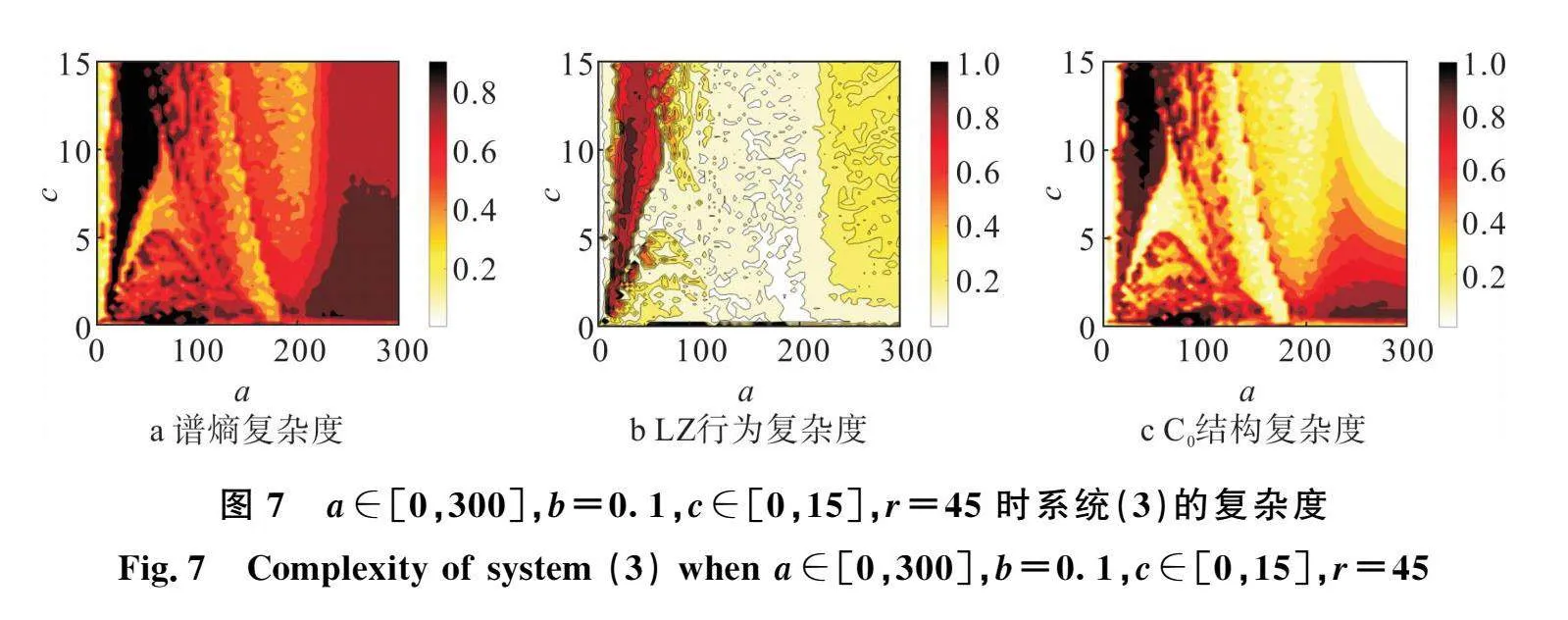

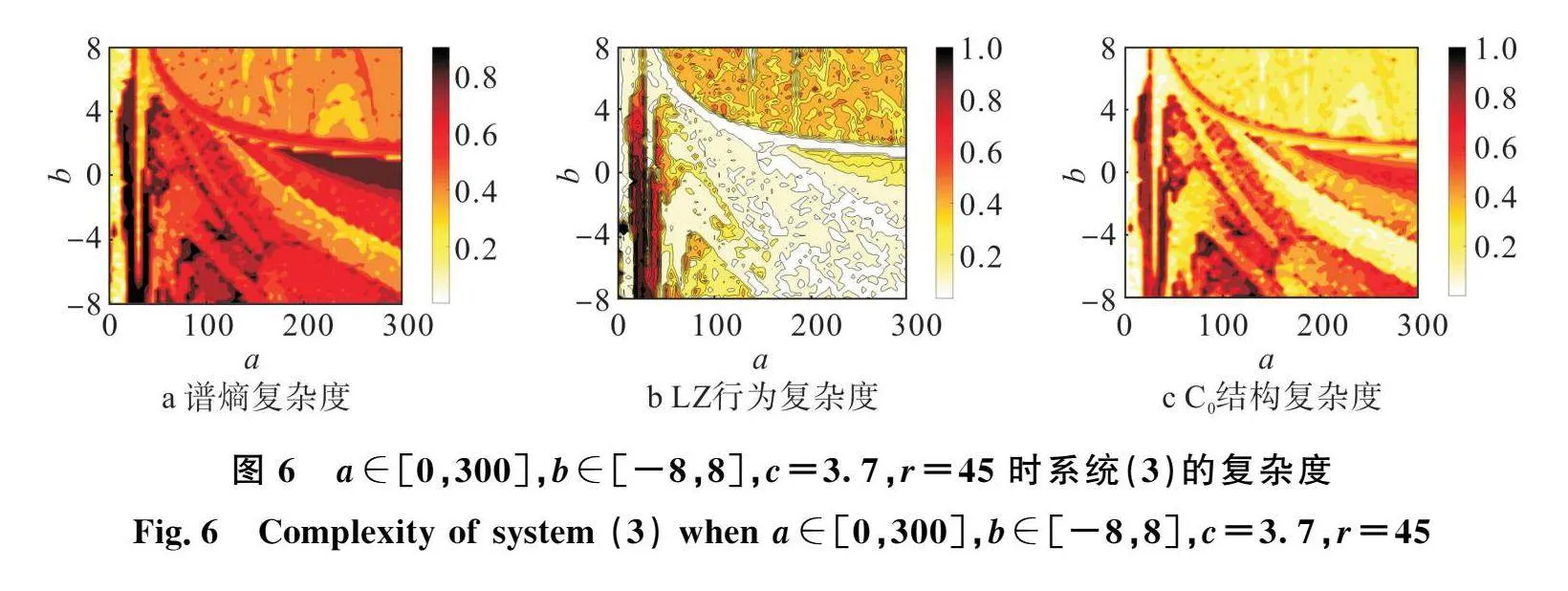

系统生成的序列与随机序列的近似程度称为复杂度,复杂度是评价非线性系统动态性能的重要手段。一般地,系统复杂度越大,生成的序列越接近随机序列,意味着该系统应用在图像加密中越安全。本文将分别以谱熵(Spectral Entropy, SE)、Lempl-Ziv(LZ)行为复杂度以及C0结构复杂度对系统(3)的复杂度进行分析。分别令a∈[0,300],b∈[-8,8],c=3.7,r=45、

a∈[0,300],b=0. c∈[0,15],r=45、a∈[0,300],b=0. c=3.7,r∈[10,100]得到系统(3)的复杂度分别如图6、图7、图8所示。混沌图的颜色程度代表了参数范围内混沌系统的复杂程度。深色意味着系统具有较高的复杂度值,并且随机性能良好。相反,浅色意味着随机性能较差。当混沌系统用于安全通信时,系统参数的选择应避开浅色区域。

3 基于超混沌系统的加密与解密算法

3.1 改进的Zigzag变换

Zigzag变换是一种扫描置乱算法,标准的Zigzag变换过程是从矩阵的左上角数字开始,通过Z字型路径依次取其他数字,将连续扫描得到的数字按某种方式重新组合成一个二维矩阵[3]。本文采用改进的Zigzag变换,从(3,3)位置处开始进行扫描,具体过程如图9所示。

3.2 有限域理论

有限域GF(p)是整数的有限集合(p为素数),其基本的数学运算为模运算。本文使用有限域GF(257)={0, …,256},其中257为素数。GF(257)的算术运算以257为模,此集合共包含257个元素。在乘法运算时,剔除元素0以减少因其造成的信息损失,这时集合中元素的个数为256,正好与图像像素点灰度值的取值范围对应。

将二维明文图像矩阵按行或列展开为一维向量P,令C和S为密文向量,则i从1到MN的正向扩散算法为Ci=Ci-1×Si×Pi,其逆运算为Pi=Ci÷Ci-1÷Si,其中M为矩阵中的行数,N为矩阵中的列数。i从MN到1的逆向扩散算法为Ci=Ci+1×Si×Pi,其逆运算为Pi=Ci÷Ci+1÷Si。

3.3 加密算法

本文提出的基于复混沌系统的加密算法流程如图10所示,具体步骤如下:

第1步:输入明文图像P(M×N),其中M为图像的长度,N为图像的高度。

第2步:设置算法的密钥,即系统的参数和初值,让系统(1)先迭代800次跳过过渡态,再迭代3MN次,生成4个长度为3MN的伪随机序列x,y,z,w,结合式(9)得到4个长度为MN的伪随机向量S S2,X X2:

S=mod(floor(x×pow2(16)),256)Q=mod(floor(y×pow2(16)),256)X=mod(floor(z(MN+1:3MN)×pow2(16)),256)Y=mod(floor(w(MN+1:3MN)×pow2(16)),256)S1=S(MN+1:2MN)S2=Q(MN+1:2MN)X1=X(MN+1:2MN)X2=Y(MN+1:2MN)(4)

第3步:利用向量S S2与式(5)将明文图像P进行两次加取模扩散得到图像A。

Ai=(Ai-1+S1i+Pi)mod256Ai=(Ai+1+S2i+Pi)mod256(5)

其中,Ai,S1i,S2i,Pi分别代表A,S S2,P中的元素,i=,…,MN。

第4步:利用改进的Zigzag变换对扩散后的矩阵A进行置乱,得到图像矩阵B。

第5步:利用向量X X2与式(6)对图像B进行有限域扩散得密文图像C。

Ci=Ci-1×X1i×BiCi=Ci+1×X2i×Bi(6)

其中,Ci,X1i,X2i,Bi均代表C,X X2,B中的元素,i=,…,MN。

解密过程为加密过程的逆过程,在此不再展示。

3.4 实验结果

本次实验采用尺寸为256×256的Camera、Lena图像按照上述加密算法进行加密,实验平台为Inter(R)Core(TM)i57Y54CPU@1.20GHz,内存为8GB,操作系统为Windows 10,编程环境为MATLAB 2018b。设定算法的密钥,其中参数设为a=14,b=0. c=3.7,r=45,初始值为( 1)。经数值仿真得到Camera与boat的加密图像与解密图像,如图11所示。显然,加密后的图像是类噪声图像,说明了本文设计的加密算法可以有效隐藏原始图像信息。从解密结果来看,解密后的图像与明文图像并无差别,表明了解密算法的可行性。

4 性能分析

4.1 密钥空间

一般来说,更大的密钥空间,代表着算法有更好的安全性。本文设计的加密系统中的密钥主要包括系统参数a,b,c,r和初值(u10,u20,u30,u40,u50)。其中初值与系统参数a,c的计算精度均为1015,b的计算精度为1017,r的计算精度为1014。因此,密钥空间大小为1015×7+17+14≈2452。此值远大于密码学中密钥空间的理论值2100,因此本文设计的加密算法可以有效抵抗穷举暴力攻击。表1展示了本文与参考文献[6,7,10,14]设计的加密算法的比较结果。显然,本文设计的加密算法的密钥空间稍大于其他算法,这表明本文设计的算法具有极强的抗击穷举攻击的能力。

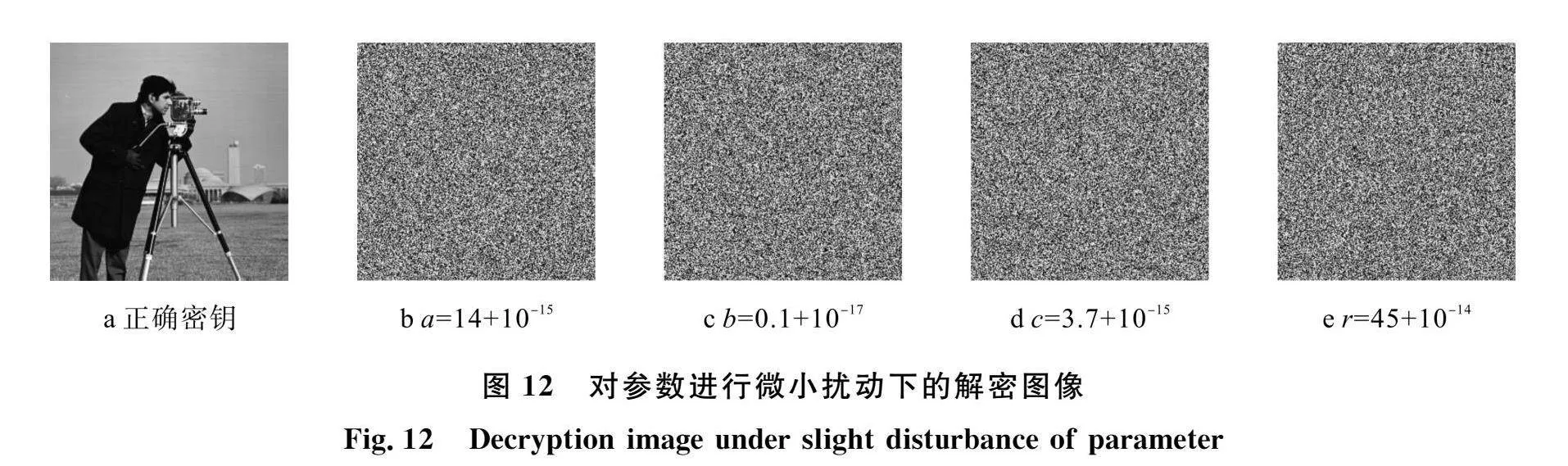

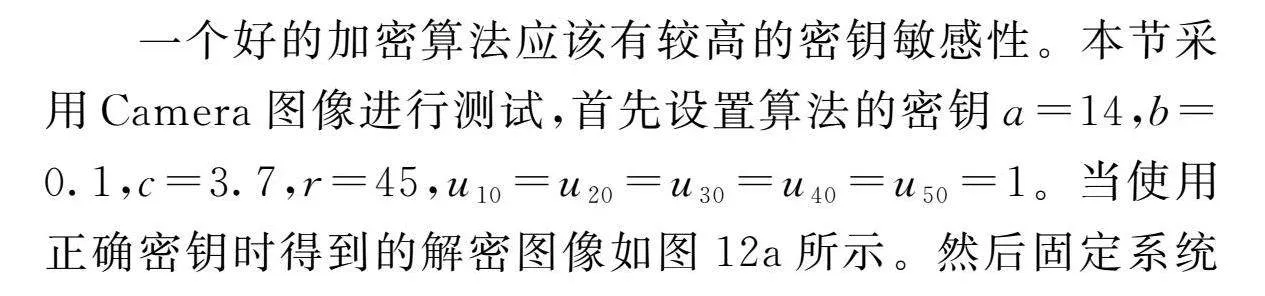

4.2 密钥敏感性分析

一个好的加密算法应该有较高的密钥敏感性。本节采用Camera图像进行测试,首先设置算法的密钥a=14,b=0. c=3.7,r=45,u10=u20=u30=u40=u50=1。当使用正确密钥时得到的解密图像如图12a所示。然后固定系统的初始值,对参数a,b,c,r分别施加10-15,10-17,10-15,10-14的微小扰动,得到解密后的Camera图像如图12b~e所示。显然,密钥产生微小改变后的解密图像与使用正确密钥解密后的图像之间存在巨大差别,这说明本文设计的算法对密钥极其敏感,能有效抵抗暴力攻击。

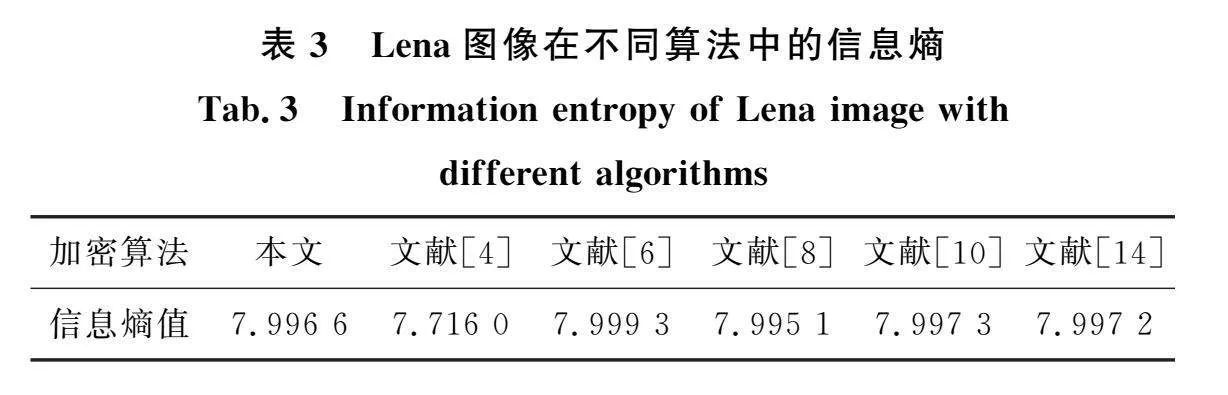

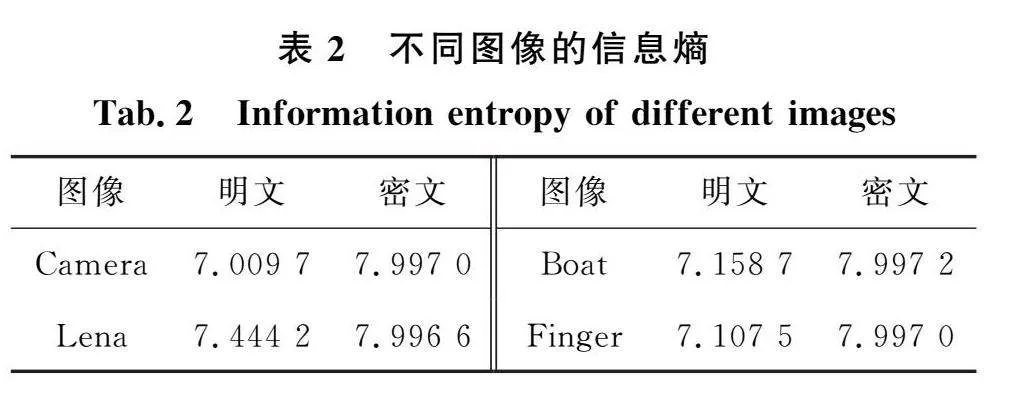

4.3 信息熵

信息熵是反映图像信息不确定性的重要参考。一般来说,随着信息熵的增加,图像信息也具有更大的不确定性和更少的可见性。对于像素值为256的图像来说,信息熵的理论值为8。越接近理论值8,密文图像的像素值分布的越均匀,安全性也越高。

本节计算了明文图像Camera、Lena、Boat、Finger及其对应的加密图像的信息熵,结果见表2。可以看出,密文的信息熵均接近于理论值8,这表明本文所设计的加密算法使明文图像的像素值分布均匀,很好地隐藏了明文图像的信息,具有较强的抵抗外部攻击的能力。此外,将本文的Lena图像的信息熵值与参考文献[4,6,8,10,14]进行对比,结果如表3所示。从表3中可以看出,用本文所设计算法得到的密文图像的信息熵较多数算法更接近于理论值,从而说明本文算法对于提高图像加密的安全性更加有效。

4.4 直方图

直方图能直观地反映图像像素值的分布情况,常用于评价图像抵抗统计攻击的能力。密文图像的像素值应呈均匀分布,且与明文图像有明显差异。本节采用Camera、Lena图像进行测试,其中图13a~c为Camera图像测试结果,图13d~f为Lena图像测试结果。显然,加密图像的像素值分布均匀,而明文图像的像素值分布波动较大。这说明,密文图像抵御统计攻击的能力较明文图像更强,安全性更高。

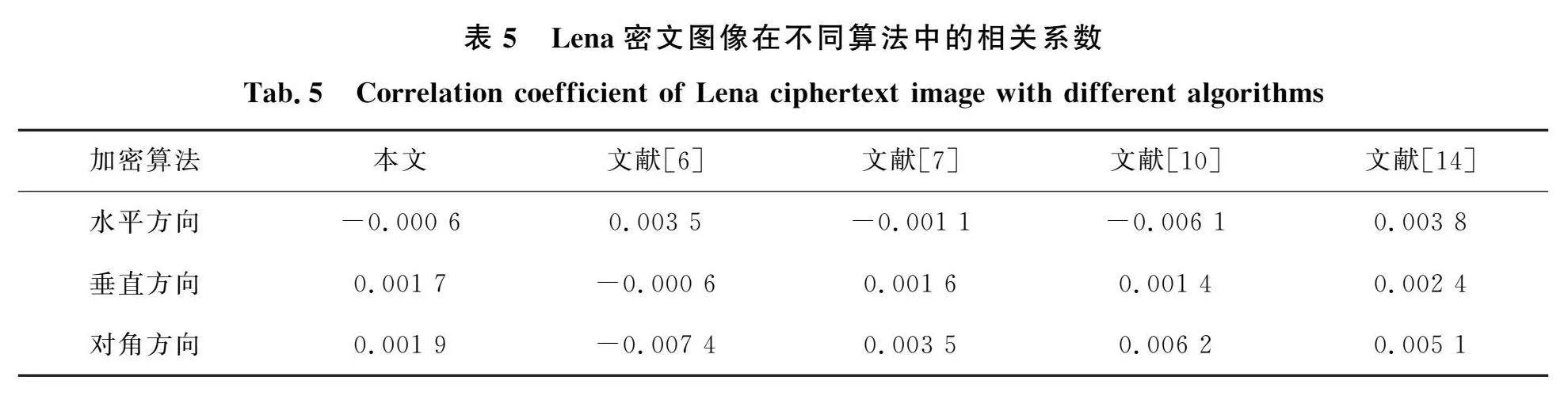

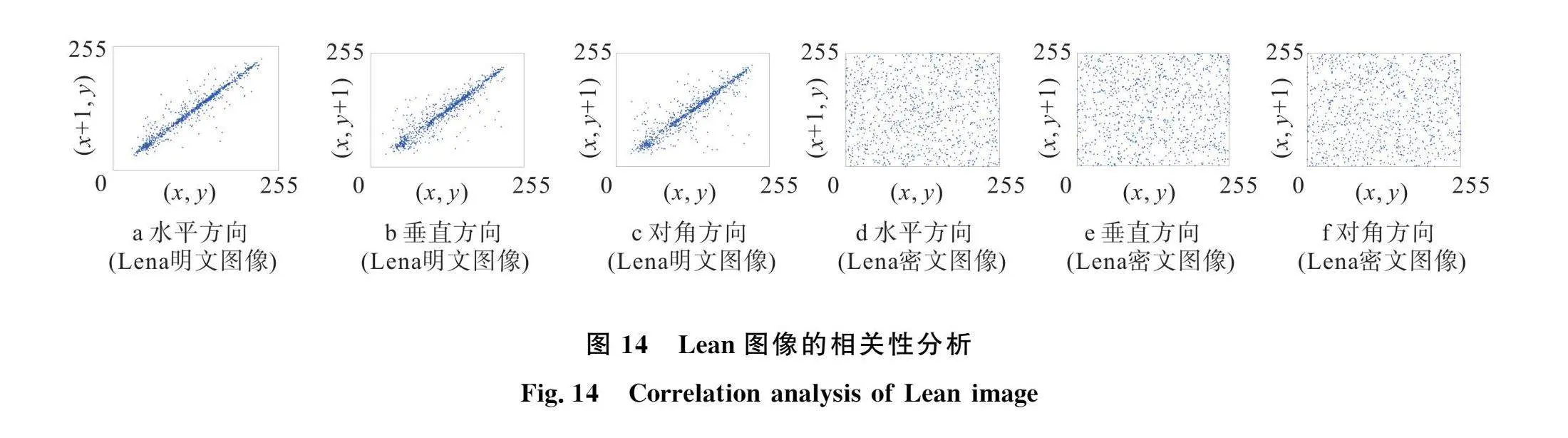

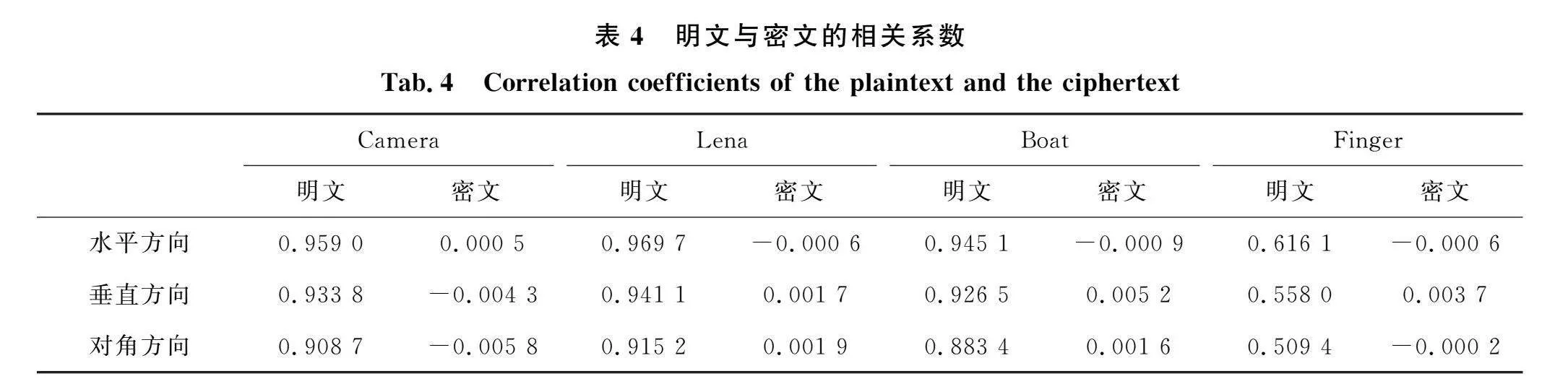

4.5 相关性

相关性是指图像相邻像素之间的关联性,相关性越高,越容易被统计攻击破解。因此,加密算法应有效降低明文图像像素之间的相关性。本次测试分别对Camera、Lena、Boat和Finger的明文图像与密文图像在水平、垂直和对角方向各随机选择2 000对邻域像素进行计算,结果如表4所示。选择Lena明文图像和Lena密文图像的像素点集进行分析,得到两幅图像相邻像素的相关系数如图14所示。显然,明文图像的相邻像素的灰度值在每个方向上均大致沿y=x分布。而密文图像的相邻像素的灰度值则是随机分布在0到255之间。结果表明,本文设计的加密算法能有效降低相邻像素的相关性。另外,表5中展示了本文与参考文献[6,7,10,14]中Lena图像的相关系数比较的结果。显然,运用本文所设计的算法得到密文图像的相邻像素间的相关系数略低于其他算法,这说明本文设计的算法具有良好的抗统计攻击能力。

5 总结

本文主要介绍了一个基于复混沌系统的图像加密方案,方案利用了改进的Zigzag置乱、加取模扩散以及有限域扩散。首先对提出的系统进行基本的动力学分析,分析结果表明该系统是一个具有复杂动力学行为的超混沌系统。进而将其应用到设计的加密方案中,发现加密效果良好。接下来进行了安全性分析,利用密钥空间、密钥敏感性、信息熵、直方图、相关性验证了本文设计的加密方案具有很高的安全性,可以抵挡外部攻击。未来的研究会继续寻找动力学行为丰富的混沌系统并将其应用在图像加密中。

参考文献:

[1]王珠林, 闵富红, 彭光娅, 等. 一个新三维混沌系统及其电路实现[J]. 南京师范大学学报(工程技术版), 2016, 16(1): 18.

WANG Z L, MIN F H, PENG G Y, et al. A three dimension chaotic system and its circuit realization[J]. Journal of Nanjing Normal University (Engineering and Technology Edition), 2016, 16(1): 18.

[2]MATTHEWS R. On the derivation of a “Chaotic” encryption algorithm[J]. Cryptologia, 1989, 13(1): 2942.

[3]杨飞飞. 基于混沌序列的图像加密算法研究[D]. 大连:大连工业大学, 2020.

YANG F F. Research on image encryption algorithm based on chaotic sequence[D]. Dalin: Dalian Polytechnic University, 2022.

[4]YOUSIF B, KHALIFA F, MAKRAM A, et al. A novel image encryption/decryption scheme based on integrating multiple chaotic maps[J]. AIP Advances, 2020, 10(7): 19.

[5]SHI Q Q, AN X L, XIONG L, et al. Dynamic analysis of a fractional-order hyperchaotic system and its application in image encryption[J]. Physica Scripta, 2022, 97(4): 045201.

[6]LIN R G, LI S. An image encryption scheme based on Lorenz hyperchaotic system and RSA algorithm[J]. Security and Communication Networks, 202 5: 118.

[7]徐昌彪, 孙义龙. 基于超混沌系统和有限域理论的图像加密算法[J]. 信息通信, 2018, 7: 2123.

XU C B, SUN Y L. Image encryption algorithm based on hyper-chaotic system and finite field theory[J]. Information & Communications, 2018, 7: 2123.

[8]刘瀚扬, 华南, 王一诺, 等. 基于量子随机行走和多维混沌的三维图像加密算法[J]. 物理学报, 2022, 71(17): 140155.

LIU H Y, HUA N, WANG Y N, et al. Three dimensional image encryption algorithm based on quantum random walk and multidimensional chaos[J]. Acta Physica Sinica, 2022, 71(17): 140155.

[9]安新磊, 熊丽, 乔帅. 电磁驱动下一类混合神经元模型的动力学响应与图像加密应用[J]. 电子与信息学报, 2023, 45(3): 929940.

AN X L, XIONG L, QIAO S. Dynamic response of a class of hybrid neuron model by electromagnetic induction and application of image encryption[J]. Journal of Electronics & Information Technology, 2023, 45(3): 929940.

[10] YANG F F, MOU J, LIU J, et al. Characteristic analysis of the fractional-order hyperchaotic complex system and its image encryption application[J]. Signal Processing, 2020, 169: 107373.

[11] 刘思聪, 李春彪, 李泳新. 基于指数余弦离散混沌映射的图像加密算法研究[J]. 电子与信息学报, 2022, 44(5): 17541762.

LIU S C, LI C B, LI Y X. A novel image encryption algorithm based on exponent-cosine chaotic mapping[J]. Journal of Electronics & Information Technology, 2022, 44(5): 17541762.

[12] 刘公致, 吴琼, 王光义, 等. 改进型Logistic混沌映射及其在图像加密与隐藏中的应用[J]. 电子与信息学报, 2022, 44(10): 18.

LIU G Z, WU Q, WANG G Y, et al. A improved logistic chaotic map and its application in image encryption and hiding[J]. Journal of Electronics & Information Technology, 2022, 44(10): 18.

[13] 张文宇, 幸荣盈, 李国东. 基于改进Clifford混沌系统的图像加密算法[J]. 电子技术应用, 2022, 48(6): 7378.

ZHANG W Y, XING R Y, LI G D. Image encryption algorithm based on improved Clifford chaotic system[J]. Computer Technology and Its Application, 2022, 48(6): 7378.

[14] 叶瑞松, 习玉婷, 陈锦彬. 基于混沌映射和交换置换的自适应图像加密算法[J]. 徐州工程学院学报(自然科学版). 2022, 37(2): 110.

YE R S, XI Y T, CHEN J B. A self-adaptive image encryption scheme based on chaotic map and swapping confusion approach[J]. Journal of Xuzhou Institute of Technology (Natural Sciences Edition), 2022, 37(2): 110.

[15] 王乐元. 基于复混沌的彩色图像加密算法研究与软件实现[D]. 泰安: 山东农业大学, 2016.

WANG L Y. Algorithm of color image encryption and its software implementation based on complex chaotic systems[D]. Taian: Shandong Agricultural University College, 2016.

[16] 王文静, 安新磊, 于欢欢. 具有隐藏吸引子的混沌系统的动力学分析[J]. 宁夏大学学报(自然科学版), 2019, 40(3): 224228.

WANG W J, AN X L, YU H H. Dynamic analysis of chaotic systems with hidden attractors[J]. Journal of Ningxia University (Natural Science Edition), 2019, 40(3): 224228.

(责任编辑 耿金花)