校园网络安全风险评估方法研究与应用

摘要:校园网络作为提供多元化信息服务的平台,随着高校网络规模的迅速扩张、用户数量的增长以及网络开放性的提升,校园网络其面临的安全挑战也日益凸显。根据校园的实际情况,综合运用多种风险评估方法进行系统的风险评估,包括流程图法、危害性分析方法、分解分析法、调查列举法等。针对校园网络安全风险评估的特性,提出基于探测技术的安全风险评估方法,对校园网络中不同类型安全风险进行识别和探测,能够有效获取资产的基础属性信息,并且通过实验验证该方法的可行性和实用性

关键词:网络安全 风险评估 漏洞扫描 渗透测试

Research and Application of Campus NetworkSecurity Risk Assessment Methods forCampus Networks

HU Yuanjun

(SuzhouPolytechnic Institute of Agriculturale Vocational and Technical College, Suzhou,Jiangsu Province,215000 China)

Abstract:As a platform for providing diversified information services, a campus network is facing increasingly prominent security challenges with the rapid expansion ofuniversity networksizes, the growth of the number of users, and the improvement of network openness.Do a good job in campus security risk assessment, mainly through interviews, questionnaires, field research, vulnerability scanning, penetration testing and other means to fully discover network security risks.According to the actual situation of the campus, comprehensive use ofa variety of risk assessment methods arecomprehensively used to carry out systematic risk assessment, including the flow chart method, hazard analysis method, decomposition analysis method, investigation andsurvey enumeration method, etc. According to the characteristics of the security risk assessmentof campus networks, a security risk assessment method based on detection technology is proposed to identify and detect different types of security risks in campus networks, whichcanTherefore, cyber risk assessment is a key link to ensure that security measures are fully and effectively obtain the basic attribute information of assets, and the feasibility and practicability of the method are verified through experimentsimplemented. It enhances the precision of preventive protection measures by analyzing the probability of a potential security incident, the extent of its impact, and the level of harm it may cause.

Key Words:Network security; Risk assessment; Vulnerability scanning;Penetration testing

基于互联网的现代信息化手段也越来越广泛,校园网络实现了资源共享、提高了工作效率。随着高校网络规模的迅速扩张、用户数量的增长以及网络开放性的提升,校园网络面临的安全挑战也日益凸显。鉴于此,构建一个稳固且安全的校园网体系,以保护其不受病毒、黑客攻击及其他恶意行为的影响,已成为高等教育机构亟需关注的问题。

1校园网络安全风险评估概述

校园网络作为提供多元化信息服务的平台,既需确保其开放性,也需强化保密性。基于TCP/IP协议构建的网络模型,在物理、网络、传输和数据链路各层均存在潜在的着安全风险。这些风险可能包括数据在传输过程中被拦截、IP地址欺骗、病毒入侵等。在制定控制策略时,采用加密技术是至关重要的,它能有效抵御外部攻击和保护数据传输的安全。除了使用加密手段之外,还需实施多层次的安全防御措施以构建更全面的保护机制。

(1)物理安全:。确保所有关键设备如服务器、交换机和路由器等都存放在受限制且安全的环境中,防止未经授权的物理访问。

(2)网络隔离:。将校园网络划分为不同的安全区域,利用子网和虚拟局域网络(VLAN)技术隔离敏感数据和服务。

(3)访问控制:。通过使用身份验证和授权机制,限制用户对网络资源的访问,并实施最小权限原则。

(4)入侵检测与防御系统 (IDS/IPS):。部署入侵检测系统和入侵防御系统来监测和阻止潜在的恶意活动。

(5)防火墙:。设置防火墙策略,过滤进出校园网络的流量,并阻挡未经授权的外部连接尝试。

(6)安全监控与日志审计:。持续监视网络活动,定期审查日志文件,以便能够迅速发现和响应异常事件。

(7)软件和硬件更新:。确保所有运行在校园网络上的设备和软件都是最新的,从而修补已知的安全漏洞。通过综合运用上述措施,可以大幅度提高校园网络的安全性,有效预防和减少安全威胁所带来的风险。

2网络安全风险评估方法

2.1简单网络管理协议

简单网络管理协议(Simple Network Management Protocol,SNMP)SNMP(简单网络管理协议) 是一种专门设计用于管理IP网络上的网络节点(如服务器、工作站、路由器、交换机等)的标准应用层协议。它允许网络管理员监控和管理网络效能,及时发现并解决网络问题,以及规划网络的扩展和增长。SNMP的主要功能包括:通过轮询机制,SNMP能够检测网络上的设备状态,确保它们运行正常;当网络中出现故障或异常情况时,SNMP能够发送随机消息(即事件报告),使网络管理系统能够快速响应。在SNMP中,测试 OID 值的主要目的是确定SNMP代理设备支持的管理信息库(MIB)对象是否存在以及可用性如何。OID(对象标识符)是一个字符串,用于在MIB中唯一标识一个对象。通过执行OID测试,可以向SNMP代理设备发出一个SNMP GET请求,以获取OID对象的值。如果请求成功,则可以确定该OID值存在于设备上,并且可以收集有关该对象的信息。这种方法可以帮助管理员识别设备的组件或参数,以及在需要修改其配置或状态时进行更准确的操作。此外,OID测试也可以帮助排除设备的故障。例如, :如果OID测试失败,则可能表明SNMP代理设备的特定组件存在问题,或者网络连接存在问题。因此,OID 测试可以作为故障排除过程的重要步骤。

2.2网络安全方法评估

网络安全方法评估是一套系统的流程,用于识别、分析和评价潜在的安全威胁对信息系统可能造成的影响。明确评估目标与范围是进行网络安全风险评估的首要任务。评估目标应与组织的整体安全战略紧密相连,可能包括识别关键信息资产的安全威胁、满足合规要求、预防数据泄露等。明确目标有助于确保评估活动集中于对组织最为重要的安全问题上,有助于反映当前的网络安全现状,提供信息安全防御机制的建议,并对安全决策提供支撑和依据。风险评估原则是在执行风险评估时,应遵循一些基本原则,如标准性原则、可控性原则和最小影响原则。在进行风险评估时,可能需要借助专业的工具和技术,同时也需要专家的知识和经验来解读评估结果并提出有效的安全建议。评估结果应用于指导安全措施的实施,以确保网络系统的安全性能达到可接受的水平。

2.3信息安全风险评估分析

信息安全风险主要有五5种,分别是网络层风险、系统层风险、数据风险、应用风险以及安全风险。网络层面的风险主要涉及到源自互联网的各种攻击、扫描和网络病毒等威胁。在系统层面,风险涉及服务器、办公电脑、移动设备等操作系统的安全漏洞,这些风险既可能源自系统自身的缺陷,也可能由于管理员配置不当造成。数据库系统是应用系统的心脏,而数据则是学校应用系统的基础。由于学校网络通常与教育网相连,数据面临的风险包括存储风险--(即存储在数据库和文件服务器上的数据可能遭遇泄露),以及、通信风险--(即数据在网络传输过程中可能被泄漏或截取)。若使用明文传输协议如TELNET、FTP、SMTP、POP3,则数据传输过程中可能被内部人员监听,通过简单工具即可还原数据包获取敏感信息及管理账号密码,从而威胁到服务器的安全。学校的主要应用系统,如门户网站和校园应用系统,面临的Web系统风险包括利用漏洞进行网页篡改、服务器攻击、非法访问和弱认证等。鉴于以上情况,一旦信息网络遭受病毒攻击或黑客入侵,安全管理员可能难以从众多安全设备中迅速定位问题并及时响应,这可能导致关键业务系统瘫痪,严重影响教学和日常生活。安全挑战主要表现在缺乏以业务系统为核心的自动化安全处理流程,未能对业务系统风险进行统一和实时监控以及缺乏有效的安全监控,无法检测和掌握针对主机、Web系统、数据库等的可疑行为。

3 校园网络安全风险评估的应用实践

3.1网络安全的全域探测

识别端口开放探测,服务探测,操作系统探测,Web组件探测及证书探测,实现设备资产、网站资产、软件资产、服务资产的基本属性采集。端口开放探测用于扫描主机上的端口状态,这里将端口分为开放、关闭、过滤三3种情况。当端口处于开放再进行后续的扫描流程,这里使用三3种手段进行端口探测,具体如下: 。

(1)(1)TCP连接扫描。端口探测进程调用connect() ()socket函数连接目标端口,这种方法会引起目标主机记录大量连接和错误信息,容易被安全防护设备检测而进入扫描黑名单。对于可以建立完整的TCP三3次握手(SYN, SYN|ACK, ACK)的连接的端口判定为开放端口;反之,不响应SYN或者收到RST包则判定为关闭端口。(2)(2)SYN扫描。SYN扫描又称为半开扫描(half-open scanning),目标主机不会记录未建立连接,较为隐蔽。当扫描器发送SYN,目标主机响应SYN|ACK时,扫描器立即反馈RST包关闭连接,这是判定端口为开放端口;当目标主机响应RST时,判定端口关闭。((3)3)隐蔽端口扫描方式。TCP连接扫描和SYN扫描并不隐蔽,防火墙会监控发往受限端口的SYN包,隐蔽端口扫描通过构造特殊的TCP标志位,以躲避检测,同时达成端口扫描目的。但是由于各种系统响应的不确定性,该方法并不常用。

3.2服务探测

服务探测用于识别端口上运行的应用程序与应用版本。依托于指纹库中不同探测报文的不同的期待响应内容进行正则匹配,输出指纹的识别结果,包括应用程序及版本,设备类型,操作系统,及其对应的应用cpe,操作系统cpe,硬件设备cpe。而对于不识别的应用,应用的指纹会被留存以便于后续识别能力增强。

3.3操作系统探测

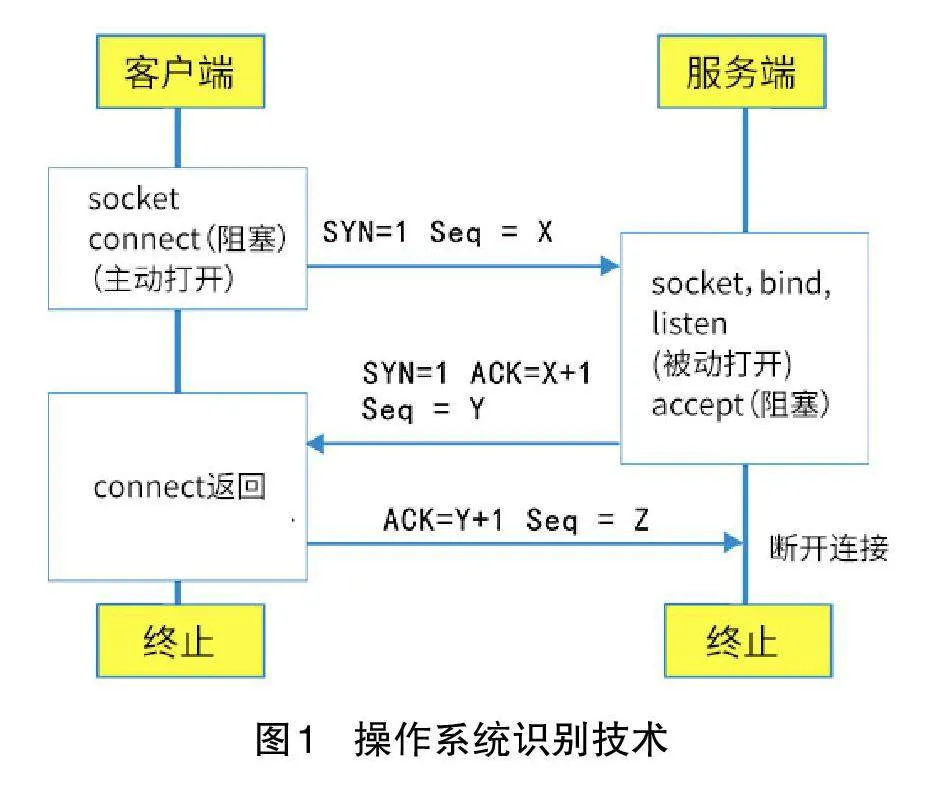

操作系统探测旨在识别目标设备的操作系统版本、类型及设备型号。这种探测技术主要分为两大类:传统操作系统识别方法和基于TCP/IP协议栈指纹的识别方法。传统方法进一步分为两种途径: 其一是通过操作系统支持的服务如Telnet和FTP来识别,因为当服务响应客户端请求时,它们会返回包含操作系统信息的数据;其二是通过发送Ping命令检测目标主机,根据回应报文中的生存时间(TTL)值推断操作系统种类,这是因为在网络通讯通信过程中,不同的操作系统对TTL值的处理各不相同。图1为操作系统识别技术流程图。

3.4 Web组件和证书探测

Web组件是网络资产中重要的一环,大部分的威胁漏洞都与高风险Web组件息息相关。本流程在服务发现结果中的协议识别结果基础上,对所有http或https服务的应用构造Web请求,使用模拟浏览器加载javascript脚本,渲染Web服务响应,对渲染的HTML结果进行Web指纹碰撞,探测Web组件所包含应用的前端框架、Web后端框架、Web服务器、编程语言,操作系统等信息,对于https应用将保留服务器证书,作为数据知识积累或其他用途。

4结语

综上所述,本文首先针对校园网络安全风险评估的特性,提出了一种基于探测技术的安全风险评估方法,其中,包括识别端口开放、服务、操作系统、Web组件和证书等方面的探测和基本属性采集;其次,通过对校园网络中不同类型安全风险进行识别和探测,能够有效获取资产的基础属性信息,包括IP地址、开放的端口号、所运行的服务及其版本号、操作系统的种类与版本、网站构成要素及安全证书详情等,并将其整合到一个综合性评估结果中,帮助校园网络管理员更全面、深入地了解网络安全的现状和风险状况,为采取相应的安全防护措施提供依据和支持;最后,通过实验验证,该方法具有一定的可行性和实用性,能够在校园网络中实现对设备、网站、软件和服务的基本属性采集和风险评估,为校园网络的安全和风险控制提供了一定的技术支持和方法指导。

参考文献

[1] 吴剑俪,杨华,张亮.基于HCL仿真的跨校区校园网IPv6安全研究与应用实现[J].杭州师范大学学报:自然科学版,2023,22(3):319-328.

[2] 赵鸿涛.校园网络中的信息安全策略分析[J].集成电路应用,2023,40(4):130-131.

[3]邵磊,余晓,吴剑章.网络资产探测关键技术研究[J].网络安全与数据治理,2022,41(11):3-9,35.

[4]浦珺妍,李亚辉,周纯杰.基于概率攻击图的工控系统跨域动态安全风险分析方法[J].信息网络安全,2023(9):85-94.

[5]汪列军.基于漏洞情报的漏洞运营实践[J].中国信息安全,2022(6):51-55.