网络安全中计算机信息管理技术的应用探究

杨星辰

(黑龙江外国语学院 黑龙江 哈尔滨 150000)

0 引言

网络安全在当今数字化世界中变得愈发重要,因为组织和个人都越来越依赖互联网和数字化系统。 然而,网络安全威胁的不断演进以及大规模数据泄露事件的频繁发生使网络安全成为一个备受关注的话题。 在这个背景下,计算机信息管理技术的应用变得至关重要,以保护关键信息和确保网络的可用性、完整性和机密性。

1 计算机信息管理技术的基础知识

1.1 数据存储与处理

在网络安全中,数据存储与处理是一项关键的任务,它涵盖了数据的采集、存储和处理,这对于网络安全的有效性至关重要。 数据的采集与获取是基础。 网络安全需要大量数据,包括网络流量、事件日志和用户活动等,这些数据可以通过各种方式获取,如传感器、日志记录系统和监控工具。 数据的存储是确保数据在存储过程中不受损坏或未经授权的访问[1]。 为此,数据库、分布式存储系统和云存储等技术提供了安全的存储解决方案。 数据处理是为了从海量数据中提取有用的信息,包括数据的清洗、变换和聚合。 数据存储与处理为网络安全提供了可靠的数据基础,有助于及时识别威胁和异常行为。

1.2 数据分析与挖掘

在计算机信息管理技术中,数据分析与挖掘是一项关键工作。 统计分析、机器学习和深度学习等多种方法可以用于处理数据。 这些方法的灵活性使得可以根据不同的网络安全需求来选择适当的分析技术。 威胁检测是数据分析的一个重要应用领域[2]。 通过监测网络流量和系统行为,可以识别出潜在的威胁和攻击。 此外,预测分析也是关键,它利用历史数据来预测未来可能的威胁和攻击,这有助于采取预防性措施,提前应对潜在风险。

1.3 数据隐私与保护

数据隐私与保护在计算机信息管理技术中具有极高的重要性。 数据加密是一项关键技术,敏感数据在传输和存储过程中需要进行加密,以确保数据的机密性。 常见的加密算法如高级加密标准(advanced encryption standard,AES)和RSA 加密算法,可以提供高度的数据保护。 访问控制是数据隐私保护的关键组成部分。 它确保只有经过授权的用户可以访问敏感信息。 多因素身份验证和访问控制列表(access control list, ACL)等方法可以限制访问权限,增强数据的保护层级。 此外,合规性与法规是重要的考虑因素。 许多法规和合规性要求组织采取适当的数据隐私保护措施,如《通用数据保护条例》(General Data Protection Regulation,GDPR)和《健康保险可携性和责任法案》(Health Insurance Portability and Accountability Act,HIPAA)。 计算机信息管理技术需要与这些法规保持一致,以避免潜在的法律问题。 数据隐私与保护是确保网络安全不可或缺的一环,它保护了个人隐私和敏感数据免受威胁和未经授权的访问。

2 计算机信息管理技术在网络安全中的应用领域

2.1 威胁检测与预测

2.1.1 行为分析

该技术依赖于对网络和系统实际行为的深度监测与分析。 通过使用先进的数据采集技术和分析工具,系统能够对网络上的活动进行实时追踪,并建立用户和设备的行为模型。 这种模型不仅考虑了常规行为,还可以检测到与之不符的异常活动,如大规模数据传输、异常登录尝试、非授权系统配置更改等。 该方法背后的关键是统计学和机器学习技术,它们能够自动识别异常行为,提高了威胁检测的精度。

2.1.2 威胁情报分析

该方法侧重于获取、分析和应用外部威胁情报,以提前发现并防范可能的网络攻击。 情报来源包括公共威胁情报平台、黑客论坛、漏洞数据库等[3]。 计算机信息管理技术通过自动化数据采集、自然语言处理、数据挖掘和机器学习技术,对大量情报数据进行分析。 它能够识别与组织关键资产相关的威胁情报,为安全团队提供有关攻击者行为、攻击方法和目标的关键信息,从而更好地制定有效的安全策略。

2.1.3 机器学习和深度学习

机器学习和深度学习技术在威胁检测领域发挥着重要作用。 这些技术使用大规模的网络流量和安全事件数据进行训练,以构建模型,能够识别新兴的和未知的威胁。例如,深度学习模型,如卷积神经网络(convolutional neural network, CNN)和循环神经网络(recurrent neural network,RNN),能够自动提取网络流量中的特征,识别异常流量模式和恶意行为。 此外,增强学习算法可用于自动化威胁响应,以加强网络安全。

2.1.4 情境感知

情境感知技术结合了多个数据源,包括用户行为、访问模式、系统配置和外部环境因素,以更全面地理解网络情境。 它使用数据整合和分析,构建网络生态系统的全景视图。 例如,它可以检测到用户异常的登录位置,识别系统配置变更是否与政策不一致,以及考虑到外部威胁情报的情况下,确定潜在的风险。 情境感知在改善威胁检测精度和减少误报方面发挥着关键作用。

2.2 访问控制与身份验证

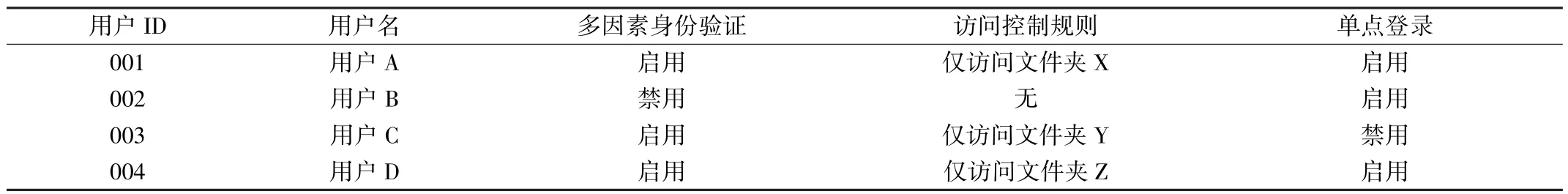

在访问控制与身份验证领域,计算机信息管理技术扮演着关键角色,确保网络资源的安全访问[4]。 多因素身份验证、访问控制规则和单点登录的应用情况如表1所示。

表1 用户访问权限表

多因素身份验证、访问控制规则以及单点登录在访问控制与身份验证领域起着关键作用。

多因素身份验证,如用户A、用户C 和用户D 所启用的方式,强调了访问的安全性。 它要求用户通过多个身份验证因素来验证其身份,这些因素可能包括密码、生物识别特征或硬件令牌。 这种双重或多重验证机制意味着即使攻击者获得了一个身份验证因素,他们仍然无法轻易访问受保护的资源,从而提高了整体访问的安全性。 同时,访问控制规则提供了对资源访问的精确控制。 在示例中,用户A、用户C 和用户D 分别被分配到特定文件夹的访问权限,这确保了只有合法的用户才能够访问相关资源。 这种精细的权限管理不仅增强了资源的安全性,还保护了隐私[4]。 此外,单点登录技术为用户提供了便捷的登录方式。 用户只需一次身份验证,即可访问多个应用程序,避免了反复输入凭证的繁琐。 在示例中,用户A、用户B 和用户D 启用了单点登录技术,这不仅降低了密码管理的负担,还提升了用户的整体体验。 这些安全措施的综合应用使得访问控制和身份验证变得更为强大,有效地应对了潜在的安全风险,确保了网络资源的安全性和可访问性。

2.3 数据加密与保护

数据加密与保护在网络安全中扮演着至关重要的角色,其核心目标是确保数据在传输和存储过程中不会被未经授权的访问所侵害。 其中包括端到端加密、加密存储和数据遮蔽等关键方法,这些方法不仅保护数据的完整性和隐私性,还有助于应对各种潜在的安全风险。

端到端加密是一项重要的技术,它通过使用加密算法确保数据在发送和接收时得到保护。 这种方法的关键优势在于,即使攻击者截获了数据传输的流量,也无法解密其内容。 端到端加密的数学原理可以用公式(1)表示:

式(1)中,C代表加密后的数据,E表示加密算法,K是密钥,P是原始数据。 这个公式说明了加密过程,使得只有持有正确密钥的用户才能解密数据。

加密存储是数据保护的另一关键方面,它确保数据存储在数据库、云存储或物理设备中都进行了适当的加密。即使存储介质丢失或被盗,加密存储技术也能够保持数据的机密性。 这种保护可以用公式(2)表示:

式(2)中,Estorage表示存储加密算法,D是待存储的数据,K是存储密钥,C是加密后的存储数据。

数据遮蔽或数据脱敏技术用于减少敏感信息的暴露风险,特别适用于测试和开发环境。 这种方法通过替换或模糊敏感数据的部分内容,以降低其识别和滥用的潜在风险。 虽然没有特定的公式,但这种方法在数据隐私保护中发挥了重要作用。

2.4 安全事件响应与管理

在安全事件响应与管理领域,计算机信息管理技术扮演着关键角色,帮助组织迅速而有效地应对安全事件。 以下将详细阐述安全信息与事件管理系统(Security Information and Event Management System, SIEM)、自动化响应以及溯源和分析的技术应用,同时加入一些专业的方程和代码示例。

2.4.1 SIEM

SIEM 系统基于多种技术,如日志收集、事件关联和威胁情报分析,帮助组织实时监控和响应安全事件。 其核心功能可以用公式(3)表示:

式(3)中,SIEM 表示整个安全信息与事件管理系统,是各种数据源的日志,表示事件关联分析,ThreatIntelligencei是威胁情报的集成。 SIEM 系统通过上述方程式将来自多个数据源的日志汇总、关联和分析,以便快速识别潜在的威胁[5]。 例如,当多个系统同时显示异常活动时,SIEM 可以触发警报并提供详细的事件记录,以供进一步调查和响应。

2.4.2 自动化响应

自动化响应技术使用编程和脚本来自动执行常见的安全事件响应任务。 一种示例方程可以表示为式(4):

式(4)中,AutomatedResponse表示自动化响应系统,是安全事件响应任务,是相应的自动化脚本。

通过自动化响应,网络安全领域取得了巨大的进步,因为它使安全事件可以在毫秒级别内得到即时处理,这对于减少攻击者的机会和限制潜在威胁的扩散具有重要意义。

一方面封锁受感染的系统。 在自动化响应过程中,一项关键任务是立即封锁受感染的系统,以防止攻击者继续滥用它们的访问权限。 这可以通过公式(5)表示:

式(5) 中,Block_System表示封锁系统的操作,Threat_Detectioni是威胁检测事件,Block_Commandi是执行封锁操作的自动化脚本。 自动化脚本可以基于威胁检测事件的特征来判断是否需要封锁系统,并执行相应的命令,例如禁用账户或断开网络连接。 这确保了对潜在威胁的快速响应。

另一方面,重置受影响账户的密码。 在检测到账户被攻击或受到未经授权的访问时,自动化响应可以使用公式(6)表示密码重置操作:

式(6) 中,Reset_Password表示密码重置的操作,Account_Compromisedj是 账 户 受 到 攻 击 事 件,Reset_Commandj是执行密码重置的自动化脚本。

自动化脚本可以根据账户受到攻击的通知自动触发密码重置,以确保账户的安全性。 这种自动化过程消除了需要手动干预的延迟,保护了账户的完整性。

此外,通知安全团队。 在自动化响应中,通知安全团队以便进一步的调查和响应也是至关重要的。 这可以使用公式(7)表示:

式(7)中,Notify_Security_Team表示通知安全团队的操作,Threat_Detectedk是威胁检测事件,Notificationk是发送通知的自动化脚本。 自动化脚本可以生成包含有关威胁的详细信息的通知,然后将其发送给安全团队的成员。这使安全团队能够及时了解发生的事件,并采取进一步的行动[6]。 总之,自动化响应通过使用方程和自动化脚本,能够实现对安全事件的自动执行。

2.4.3 溯源和分析

在安全事件发生后,溯源和分析技术帮助组织追踪攻击者的路径并分析根本原因。 这种过程可以用公式(8)表示:

式(8)中,TracebackAttack表示攻击的追踪,NetworkTracej表示网络活动的追踪,MalwareAnalysisj表示对恶意软件的分析。 通过分析攻击者的活动和使用的工具,组织可以确定攻击的弱点,并制定改进的安全策略。 这有助于预防未来的攻击。

综上所述,计算机信息管理技术通过SIEM 系统、自动化响应和溯源分析等方法,使组织能够快速响应安全事件、提高安全性,以及改进安全策略以减少潜在威胁。 这些技术在网络安全管理中具有重要作用,帮助组织维护网络的完整性和保护敏感数据。

3 结语

计算机信息管理技术在网络安全中扮演着不可或缺的角色,为组织提供了强大的工具来应对不断演变的网络威胁。 通过全面的知识和专业的方法,可以更好地保护信息资产,确保网络的可用性、完整性和保密性。 随着技术的不断发展,计算机信息管理技术将继续在网络安全领域发挥关键作用,为网络安全提供更高的安全性和可靠性。