“1+X”证书制度下防火墙仿真实验教学中层次化教学设计

王蓉蓉

(陕西财经职业技术学院,陕西咸阳 712000)

0 引言

“1+X”证书制度试点工作作为职业教育教改新举措之一,在国务院印发的《国家职业教育改革实施方案》中被首次提出[1]。“1+X”证书制度不仅是国家完善职业教育和培训体系,提高教学质量和师资力量的关键举措,还是提高学生专业水平,增强就业能力的关键举措。

当今网络安全越来越受到重视,习近平总书记指出“没有网络安全就没有国家安全”。防火墙、虚拟专用网和入侵检测等与网络设备相关的安全技术对于保障网络安全有着极大的作用。“防火墙技术”课程是高职院校信息安全技术应用专业的核心课程之一,其仿真实验教学也很重要。

层次化教学方法,是在学生学习基础和智力因素等存在个体差异的背景下,根据课程内容的层次化特点或者教学对象的差异化特点,有针对性地进行教学的方法,达到提高技能,培养积极的价值观,提高创新能力的教学目标[2-4]。在“1+X”证书制度下将层次化教学方法应用于防火墙仿真实验,成为当前研究热点之一。

1 防火墙实验教学问题分析

“1+X”证书制度下,防火墙技术作为网络设备安全技术之一,针对信息安全技术应用专业的二年级学生开设,包括理论教学和实验教学。目前,防火墙实验教学普遍存在如下问题:1)真实设备昂贵:实验室需要配备的硬件设备有交换机、路由器和防火墙等,投入成本高、建设周期长、网络布线复杂,并且需要定期更新、维护、保养这些设备。2)实验系统性差:传统的防火墙实验教学知识结构较为松散,不具备系统性,且与防火墙的理论课程关联不大,而且在实际操作过程中,实验的操作步骤不清晰、操作记录不完整等都会导致实验不具备系统性。3)学生主动性差:实验操作过程中,学生仅仅参照老师提供的操作步骤进行实验,缺乏自己的独立思考,能力不同的学生学习进度和实训效果也是不一样的。教师需要先做学情分析,根据教学对象的特点设计不同难度的实验,才能更好地提升学生的实践能力和创新能力。

2 “1+X”证书制度下防火墙实验教学的优化

为解决硬件设备昂贵问题,我们采用华为提供的企业网络仿真平台( Enterprise Network Simulation Platform,eNSP)[5]进行防火墙相关实验。eNSP 可进行图形化操作,可通过仿真企业网络路由器、防火墙、交换机等,达到模拟真实设备的目的[6]。eNSP 有以下优点:1) eNSP 使得学生可随时进行仿真实验练习;2)eNSP 支持将搭建的网络拓扑结构及配置信息进行保存,以免丢失;3)eNSP 不需要初始化或重置,重新打开软件就可使不同班级的学生做实验;4)eNSP 使学生能够更好地应用并理解防火墙理论知识,解决了理论课程与实验课程关联不大的问题。

此外,我们采用层次化教学方法解决实验系统性差和学生主动性差的防火墙实验教学问题,在“1+X”证书制度下,层次化教学主要从明确层次化的教学标准、制定层次化的教学目标和采用层次化的教学方法3个方面展开,具体如下:

1)层次化的教学标准:“1+X”证书制度下,防火墙课程的教学标准具有层次化的特点,信息安全基础课程中有涉及防火墙的知识,该课程要求了解防火墙的概念,掌握防火墙的关键技术并了解网络安全的常见产品。信息安全产品配置与应用、防火墙技术是涉及了防火墙的核心课程,其中信息安全产品配置与应用课程要求理解防火墙的基本原理,防火墙测试的基本方法,能够对防火墙产品做初始化配置及正确部署。防火墙技术课程需要掌握防火墙的开发与测试标准,知道如何选购、部署及应用个人防火墙及商用防火墙等内容。可见防火墙基础课程和核心课程具有层次化的课程标准。

2)层次化的教学目标:若根据“1+X”网络安全运维职业技能等级标准,教学目标可分为3个层次,如初级只需掌握基础网络的结构设计,了解网络设备(路由、交换)的作用和原理;中级能够参照网络设备的状态信息进行线路调整等维护操作;高级能够掌握防火墙等安全防护设备的安全策略配置及有效部署[7]。若根据“1+X”企业网络安全防护职业技能等级标准[8],初级、中级和高级的教学目标又有所不同,初级能配置防火墙基本安全策略和安全防护功能,满足企业的真实安全需求;中级要掌握WAF的部署、日志与告警规则,设置合适的应用防护策略;高级则是能通过安全审计找到系统中潜在安全问题,加固系统从而提高安全性。

3)层次化的教学方法:以传统实验教学内容为基础,增加线上实验,渐渐形成线上线下混合教学的模式,对调动学生的学习热情有一定作用。再如发布任务“如何通过Web界面登录防火墙”,引导学生合理利用网络资源完成项目任务,学会自己分析并解决问题。此外,学生参照基础仿真实验样例完成高层次的仿真实验,这种范例教学法可提高学生的创新性和积极性,多样的教学方法之间具有一定的层次性。

3 层次化防火墙仿真实验的设计

防火墙实验是网络设备配置实验的重要部分,学生可通过防火墙实验的练习,更好地理解防火墙的基本原理,掌握网络设备的安全技术,提高网络安全防护能力,提高网络安全保护意识。根据“1+X”证书要求,并参考学生的学情分析将防火墙仿真实验分成基础实验、进阶实验和综合实验三个层次,具体如表1 所示。

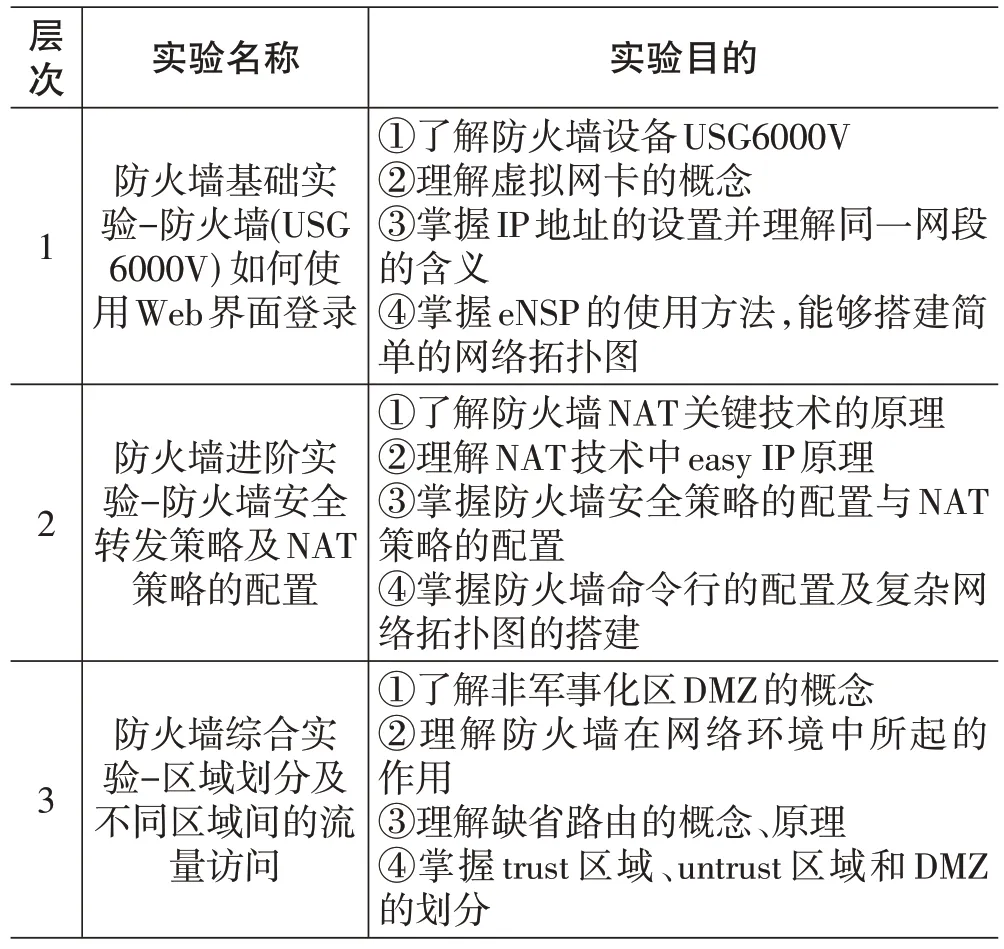

表1 层次化防火墙实验设计

表2 综合实验配置规划及关键配置命令

3.1 防火墙基础实验-防火墙(USG6000V) 如何使用Web界面登录

在该层次中学生需掌握通过Web 界面访问防火墙USG6000V(Universal Service Gateway)的管理界面。该基础实验的具体步骤如下:第一步先导入USG6000V 的镜像包vfw_usg.vdi;第二步启动设备USG6000V;第三步设置密码;第四步修改本机VMnet的IPV4地址,需要注意的是修改VMnet8的网卡地址,与后面的云处于同一网段;第五步在eNSP 上添加“云”,并对云进行相关配置,然后“云”连接到VBox网卡,最终eNSP和本机PC连接成功。

1)实验拓扑图

图1 使用eNSP绘制的基础实验拓扑图

2)实验关键配置命令

[USG6000V1]int g 0/0/0//进入g/0/0接口视图

[USG6000V1-GigabitEthernet0/0/0]undo ip address 192.168.0.1 24//删除接口的IP地址

[USG6000V1-GigabitEthernet0/0/0]ip address 192.168.20.22 24//修改IP地址为192.168.20.22

[USG6000V1-GigabitEthernet0/0/0]servicemanage all permit//允许所有服务

3)实验验证及分析

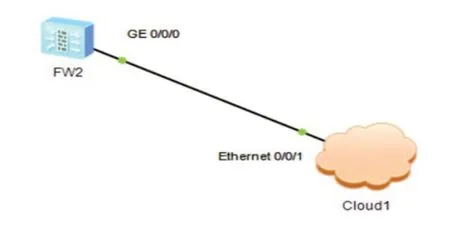

在浏览器中输入网址https://192.168.20.22:8443,成功跳转到华为防火墙Web登录界面(如图2所示)。

图2 防火墙Web登录结果

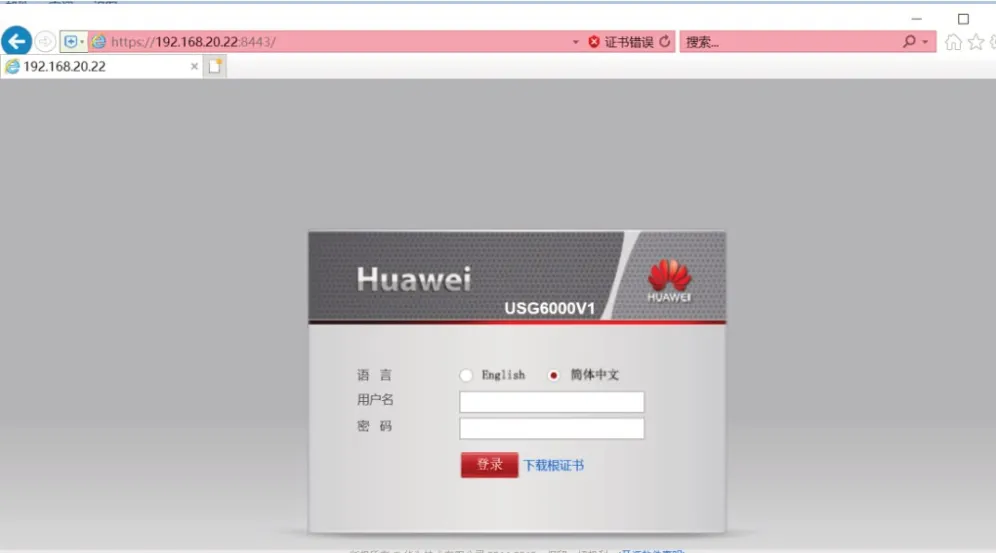

图3 使用eNSP绘制的进阶实验拓扑图

图4 ping命令

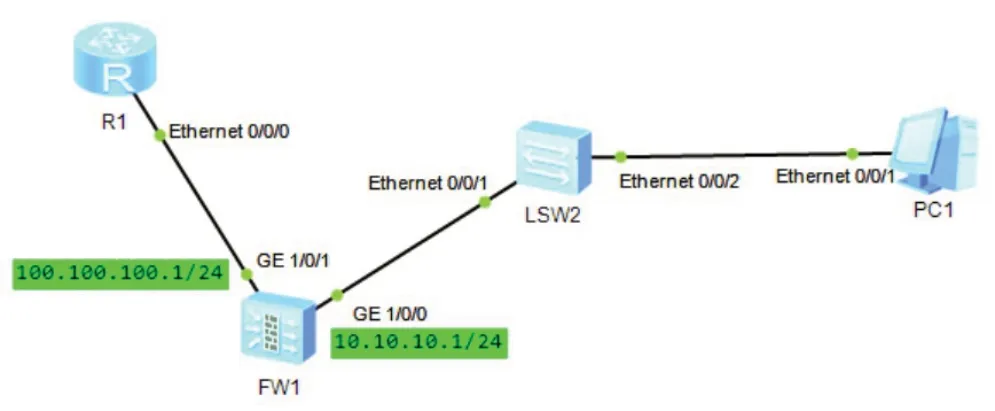

图5 使用eNSP绘制的综合实验拓扑图

3.2 防火墙进阶实验-防火墙安全转发策略及NAT策略的配置

在这个层次中学生需要掌握防火墙安全策略的配置与NAT(Network Address Translator,网络地址转换)的配置,学会通过命令对防火墙进行配置并搭建复杂的网络拓扑。NAT技术解决了IPv4地址短缺的问题[9]。

1)实验拓扑图

2)实验关键配置命令

①配置基本的IP 地址和所属安全区域

[USG6000V1]interface GigabitEthernet 1/0/1//进入防火墙FW1的GigabitEthernet 1/0/1

[USG6000V1 -GigabitEthernet1/0/1]ip address 100.100.100.1 24//配置防火墙FW1接口IP地址

[USG6000V1]firewall zone untrust//进入防火墙FW1的untrust区域

[USG6000V1-zone-untrust]add interface g1/0/1//将该端口添加到untrust区域

类似地,我们将防火墙FW1 interface GigabitEthernet 1/0/0接口的IP地址配置为10.10.10.1/24,并将该端口添加到trust区域,同时开启permit服务。

②配置安全转发策略

[USG6000V1]security-policy//进入安全策略配置

[USG6000V1-security-policy]rule name trust_to_untrust//对安全策略进行命名

[USG6000V1-security-policy-rule-to_in]source-zone trust//定义源区域为trust

[USG6000V1-security-policy-rule-to_in]destination-zone untrust//定义目的区域为untrust

[USG6000V1-security-policy-rule-to_in]source-address 10.10.10.1 24//定义源地址

[USG6000V1-security-policy-rule-to_in]destination-address any//定义目的地址

[USG6000V1-security-policy-rule-to_in]action permit//执行动作允许

注意:建立好trust到untrust的策略后,又因为untrust 是属于外网范围,不会接收来自内网的包,所以需要进行NAT地址转换。

③配置基本的NAT策略

[USG6000V1]nat-policy//进入NAT策略配置

[USG6000V1-policy-nat]rule name trust_nat_untrust//对NAT策略命名

[USG6000V1-policy-nat-rule-trust_nat_untrust]destination-zone untrust//定义目的区域

[USG6000V1-policy-nat-rule-trust_nat_untrust]source-zone trust//定义源区域

[USG6000V1-policy-nat-rule-trust_nat_untrust]source-address any//定义源地址

[USG6000V1-policy-nat-rule-trust_nat_untrust]destination-address any//定义目的地址

[USG6000V1-policy-nat-rule-trust_nat_untrust]action nat easy-ip//执行动作为easy-ip

3)实验验证及分析

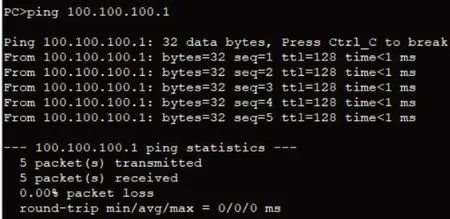

通过下图观察到能够ping通,说明防火墙的安全策略配置正确,trust区域可以成功访问untrust区域。

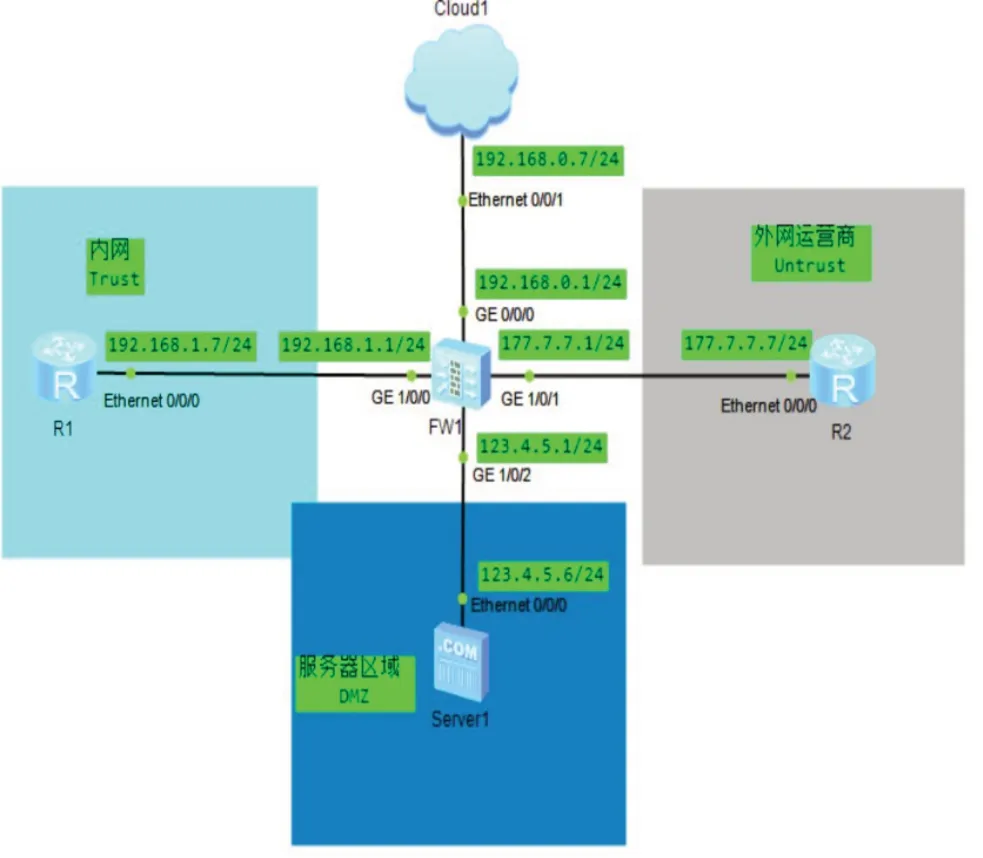

3.3 防火墙综合实验-区域划分及不同区域间的流量访问

此层次是在层次2 中防火墙安全转发策略及NAT 策略的配置实验基础上,新增缺省路由和DMZ(Demilitarized Zone,隔离区)的知识点,DMZ作为内外网之间的缓冲区,使得安装防火墙后,外部网络可以访问内部网络服务器[9]。此阶段学生需要掌握trust区域、untrust 区域和DMZ 区域的划分,及不同区域间进行流量访问时应该如何配置部署。该层次分为两个实验配置目标,配置目标一:untrust 区域可以访问DMZ区域;配置目标二:trust区域可以访问防火墙,防火墙可以访问所有区域。

1)实验拓扑图

2)实验关键配置命令

在防火墙综合实验中,需要对Router、FireWall和Server 进行相关配置。可将实施过程分为两部分,第一部分完成eNSP中设备接口IP地址的配置及区域的划分,并搭建拓扑图;第二部分在完成第一部分的基础上完成2个实验配置目标,实现不同区域间的访问。下表为综合实验配置规划及关键配置命令。

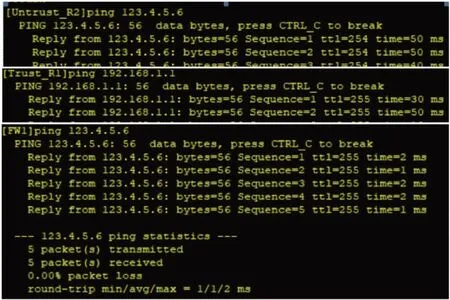

3)实验验证及分析

在不同设备上执行ping命令,观察ping 的丢包情况。观察下图6,发现内网R2 能够成功ping 通DMZ区域的123.4.5.6,说明untrust 区域可以访问DMZ 区域。发现内网R1 能够成功ping 通192.168.1.1,说明trust区域能成功访问防火墙。同理,可知防火墙能成功访问任何区域。

图6 不同区域间的流量访问结果

3.4 考核评价

考核评价时根据基础、进阶和综合三个层次的防火墙仿真实验的难易程度,设置不同的权重,分别为0.2、0.3 和0.5。学生可以根据自己的情况,选择适合自己的实验进行操作。其实3个实验中都涉及网络设备IP地址的配置以及拓扑图的搭建,所以学生完成后即可获得基本分,成绩占40%。学生通过提交不同层次的实验结果验证进行考核,成绩占60%。实际操作过程中,不同层次的实验项目间没有完全严格的界限,比如层次2 的进阶实验也可以在层次3 的综合实验中进行,实现trust区域访问untrust区域。我们也可以将综合性实验3的两个实验配置目标分解成两个基础实验。通过不同层次实验的转化,也可以将学生是否具有分析解决问题的能力或挑战困难的精神作为考评指标之一。此外,对于实验过程中,主动帮助其他同学的学生可以适当给予平时分奖励。总之,我们采取定性评价和定量评价相结合,过程考核与结果考核相结合的方式对学生进行评价,尽可能地使层次化教学下的实验评价相对公平。

4 结束语

本文采用层次化教学方法设计防火墙eNSP仿真实验。层次化教学摒弃了“一刀切”的教学思路,引导学生发现问题并解决问题,取得了良好的教学效果。使用eNSP 仿真软件可以完美模拟防火墙的基础、进阶和综合3个层次的实验,解决了真实设备昂贵、实验系统性差和学生主动性差的问题,增加了学生的实践经验。如何提炼防火墙综合性实验内容,并与“1+X”考证内容相结合,设计出更合适的实验内容,还需进一步研究和实践。