云数据共享中一种轻量级的数据确定性删除算法

闫政伟 王晨 黄秋波 李丽 徐光伟

摘 要:云共享环境下,虽然现有的数据确定性删除算法保证了远程存储数据在停止共享后的安全性,但没有考虑到不同数据访问策略之间的差异.不同访问策略可能需要数据拥有者撤销全部属性才能实现数据删除,但大量的计算可能导致数据拥有者无法快速完成数据删除,导致数据仍然能被访问.为此,在现有数据删除算法的基础上提出了一种轻量级的数据确定性删除算法,以降低数据拥有者的删除负担.该算法通过额外设置的关键属性及默克尔哈希树对云共享的数据执行删除和验证操作.实验结果表明,提出的算法是安全且高效的.

关键词:云共享;属性加密;数据确定性删除

中图分类号:TP309.2

文献标志码:A

文章编号:1004-5422(2023)03-0255-07DOI:10.3969/j.issn.1004-5422.2023.03.006

0 引言

云存储服务[1-2]使得越来越多的个人和公司将数据存储在云端,不仅极大减轻了本地设备的存储负担,还提供了便捷的数据共享服务,使得用户可以随时随地将数据通过云服务器共享给其他用户,所以越来越多的数据拥有者(data owner,DO)将其数据外包存储在云空间中以提供方便的数据存储和共享服务,而且数据使用者(data user,DU)也可以根据协议随时随地访问并获取有用数据[3].虽然云数据的共享给用户带来极大便利,但由于数据通常包含DO的隐私信息,一旦被泄露,将会给DO带来巨大损失,所以对云数据进行保护具有非常重要的意义.保护不仅发生在数据的存储和共享过程中,也需要发生在DO停止使用数据后的阶段.若DO失去了对数据的直接管理权[4-5],一些恶意的云服务提供商(cloud server provider,CSP)会在数据删除后再对其进行回收以进一步挖掘与分析,或者再将数据卖给第三方[6],这将会造成DO的隐私泄露或利益受损.例如, Snapchat承诺用户发布在其平台上的数据在规定时间后便会被删除,但在2014年数据泄露的事件中,用户发现理应被删除的数据依旧存储在云服务器中,从而造成大量的用户隐私信息泄露,所以CSP可能并不会执行数据删除操作[7].那么,DO在失去数据直接管理权的情况下如何安全高效地删除已经停止共享的数据就成为待解决的重要问题,而数据确定性删除(简称为数据删除)是解决此问题的关键技术[8].

数据删除的目标是,执行删除操作后无人可以再次访问数据[8],以确保之前存储的数据不会造成安全问题.Perlman设计的数据删除系统[9]存储数据前会为每份数据提前创建到期时间,且加密密钥与到期时间一一对应.但是该系统需要可信的服务器来删除过期的加密密钥,而可信服务器在实际生活中难以满足.Tang等[10]提出了一种基于策略的数据删除方案FADE.该方案为了提升安全性,通过盲加密进行设计,但是其删除策略都是通过布尔表达式来设计的,所以有一定的局限.Hao等[11]基于trust-but-verify模型,利用Diffie-Hellman集成加密方案和Chaum-Pedersen零知识证明,设计了更加安全的算法来实现数据删除.然而,该算法在完成删除操作后,只有1份签名信息.若DO之后发现数据依旧能被解密,则DO有权得到赔偿.Yu等[12]提出了支持数据删除功能的密文策略属性加密(ciphertext-policy attribute-based encryption,CP-ABE)方案.虽然该方案实现了属性的细粒度控制和DO可信验证,但是在删除验证阶段,DO需要执行多次双线性对操作,从而占用了大量时间,增加了DO计算开销.Ma等[13]使用新的访问策略重新加密来实现数据删除,但是新增的访问策略不仅使管理更为复杂,也增加了DO的验证时间.此外,Tian等[14]为了实现对数据的细粒度的访问控制,在算法中引入了滑动窗口技术,但这样的操作也增加了数据访问结构的复杂性和删除证据验证的时间开销.虽然以上算法实现了数据删除的功能,却没有考虑到不同数据之间访问策略的差异.因此,本研究在云共享场景下提出云数据共享中一种轻量级的数据确定性删除算法(lightweight algorithm for data assured deletion in cloud data sharing,LADAD),通过引入关键属性和默克尔哈希树对数据执行删除操作和数据删除的验证操作,并在降低DO计算开销的情况下,提高CSP的删除效率,同时,通过安全性分析与性能测试证明了本研究所提算法的安全性与高效性.

1 数据删除模型与设计目标

1.1 数据删除模型

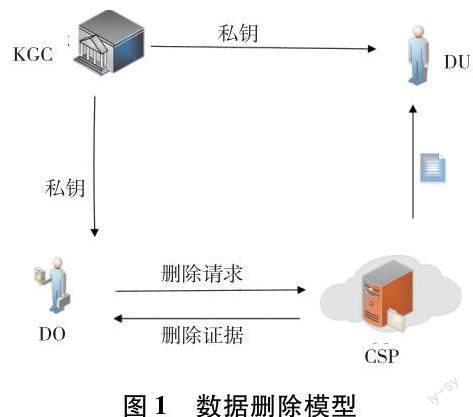

本研究的数据删除模型主要包括4个实体,即密钥生成中心(key generation center,KGC)、数据拥有者DO、云服务提供商CSP和数据使用者DU,如图1所示.

1)DO.DO会将自己的数据以加密的形式上传至CSP的云服务器,使用CSP的数据存储和共享的服务.DO是完全可信的.

2)CSP.CSP为DO提供数据存储和共享服务,并响应数据删除请求.但是CSP并不是完全可信的,虽然不会恶意修改和删除DO存储在其中的数据,也不会额外存储数据副本,但是CSP会在DO删除数据过程中及删除完成后对数据进行分析,试图破解数据的机密性,从中得到有价值的信息来获取相应利益.

3)DU.DU会访问DO的共享数据,也不是完全可信的,所以DU可能在DO进行数据删除后继续试图解密数据,甚至与CSP合谋对数据发起攻击.

4)KGC.KGC是可信的服務器,为DO和DU生成私钥.

1.2 设计目标

从数据删除模型和对手攻击中可以看出,为了将外包给CSP的数据安全地进行删除,本算法应该达到以下3个设计目标:

1)保证数据删除的确定性.由于CSP并不是完全可信的,所以当DO需要CSP删除数据时,确定CSP是否真实执行了删除操作.

2)保证数据删除操作的便捷性.由于不同的数据使用不同访问策略进行加密,所以针对访问策略各不相同的情况,数据删除所执行的操作是便捷高效的.

3)抵御数据删除过程中的2种恶意攻击,即CSP伪造删除证据的伪造攻击及CSP与DU合谋试图获取数据删除后信息的合谋攻击.

2 一种轻量级的数据确定性删除算法

2.1 算法概述

DO将数据m加密存储至CSP并共享给DU.当DO停止共享后,执行数据删除操作.数据删除过程由以下7个步骤组成:

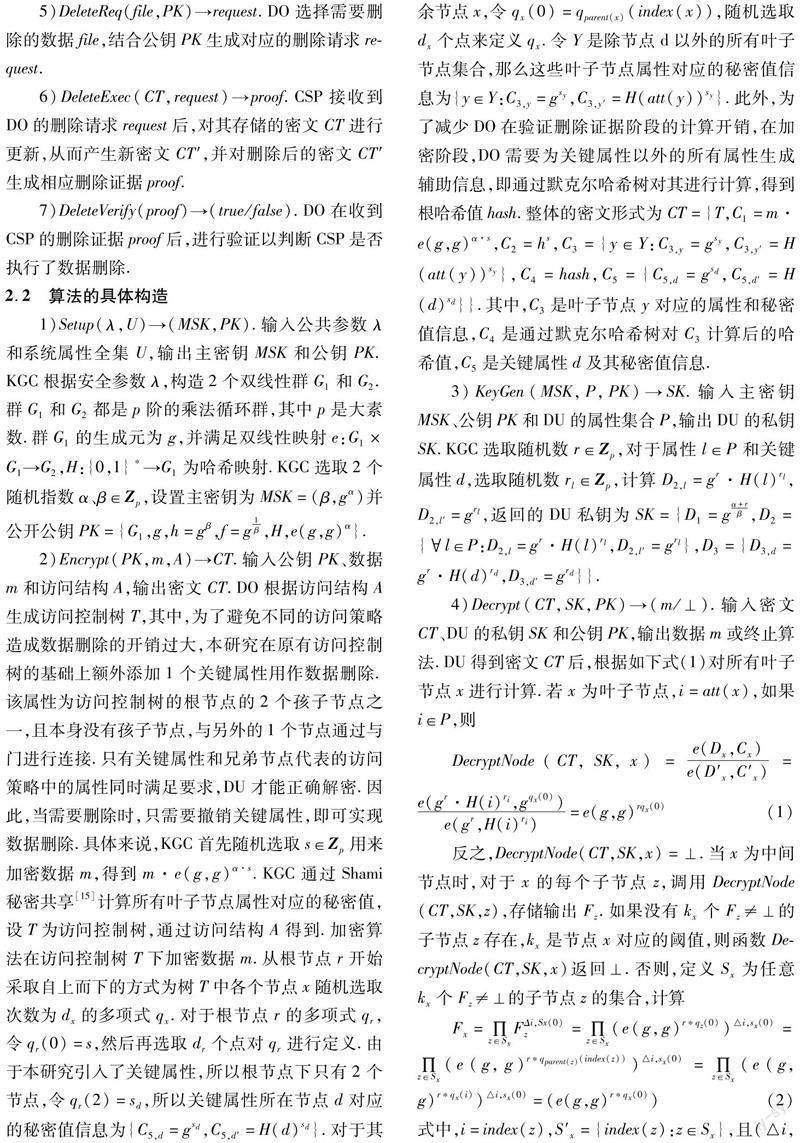

1)Setup(λ,U)→(MSK,PK).KGC选择安全参数λ和属性全集U,生成公钥PK和主密钥MSK.PK公开而MSK由KGC保存.

2)Encrypt(PK,m,A)→CT.DO使用公钥PK和访问结构A对数据m进行加密,生成密文CT.

3)KeyGen(MSK,P,PK)→SK.KGC根据主密钥MSK、DU的属性集P和公钥PK,为DU生成对应私钥SK.

4)Decrypt(CT,SK,PK)→(m/⊥).DU在拿到密文CT后,DU使用私钥SK和公钥PK进行解密.如果DU的属性满足CT中的访问控制结构,则可以正确解密出数据m.

5)DeleteReq(file,PK)→request.DO选择需要删除的数据file,结合公钥PK生成对应的删除请求request.

6)DeleteExec(CT,request)→proof.CSP接收到DO的删除请求request后,对其存储的密文CT进行更新,从而产生新密文CT′,并对删除后的密文CT′生成相应删除证据proof.

7)DeleteVerify(proof)→(true/false).DO在收到CSP的删除证据proof后,进行验证以判断CSP是否执行了数据删除.

3.2 安全性分析

本算法从伪造攻击和合谋攻击2个方面来分析其安全性.

1)抵御伪造攻击.根据式(4)可知,CSP想要伪造删除证据proof=H(mthe(g,g)δ·sde(H(d),g)δ·sd),则CSP至少需要伪造出关键属性的信息e(g,g)δ·sd和e(H(d),g)δ·sd,这是通过e(C5,d,Rd)和e(C5,d′,Rd)而来的,所以CSP也要伪造出Rd,即gδ.由于δ是有限域Zp的随机数,Zp的大小为p,所以CSP伪造成功的概率为1/p,又因为p为大素数,伪造成功的概率是可以忽略不计的,因此CSP是否完成数据删除是可以被验证的.CSP无法在未执行删除操作的情况下伪造出删除证据并通过DO的验证操作,所以本算法能抵御CSP的伪造攻击.

2)抵御合谋攻击.在CSP完成数据删除后,由于数据依旧保留在云端,所以不完全可信的CSP和DU进行合谋,以试图破解数据删除后的机密性.但是即使DU联合CSP获得执行数据删除后的秘密,DU也无法通过自己的私钥解密出密文,即使其属性结合复合密文删除前的访问策略.因为密文中的关键属性被撤销了,而DU私钥中和关键属性对应的信息{D3,d=gr·H(d)rd,D3,d′=grd}并未发生改变,所以DU的私钥无法正确解密数据.此外,DU具有试图解密的过程中会违背双线性映射的性质,无法正确完成计算.综上所述,本算法可以抵御CSP和DU的合谋攻击,保证数据删除后的安全性.

4 实验结果与分析

为了验证本算法的性能,实验选取2台8核CPU(主频3.2 GHz)、16 GiB内存的主机作为DO和DU及1台双核CPU、8 GiB内存的阿里云服务器作为CSP来模拟本算法的所有过程.整个算法使用Java语言编写,利用JPBC库函数进行实现,其中安全参数为512 bit.为了提高算法可行性,本研究使用真实数据集[16]进行实验,选取其中100 MiB作为本算法的实验数据,并取50次实验测试数据的平均值作为最终数据,以保证实验结果的准确性.本研究将所提的LADAD和Xue等[17]提出的基于策略的属性加密的确定性删除算法(key-policy attribute-based encryption scheme for assured deletion,AD-KP-ABE)进行了比较分析.

1)数据删除的时间开销.这是指DeleteReq、DeleteExec和DeleteVerify 3个阶段的总时间开销.实验结果如图2所示.从图2可知,LADAD和AD-KP-ABE的时间开销均随着属性数量的增加而增长,但是AD-KP-ABE增长幅度远远大于LADAD,尤其是在属性数量超过20后,增幅更为迅速.而LADAD的时间开销维持在较低水准,且远低于AD-KP-ABE.这是因为LADAD只需要针对关键属性进行撤销,并且通过辅助信息来减少计算开销,所以LADAD整个删除阶段的时间开销都较低.

2)算法的总时间开销.这是算法所有阶段总共的时间开销,即包括Setup、Encrypt、KeyGen、Decrypt、DeleteReq、DeleteExec和DeleteVerify这7个阶段,如图3所示.从图3可知,LADAD和AD-KP-ABE的时间开销都随着属性数量的增加而增长.虽然在属性数量低于15时,AD-KP-ABE的时间开销更低,但是当属性数量大于15时,AD-KP-ABE不仅时间开销明显高于LADAD,而且增长速度远大于LADAD.这是因为LADAD在Encrypt会额外生成辅助信息,占据了一定时间.但是随着属性数量的增加,AD-KP-ABE在数据删除的阶段会花费更多时间,而LADAD的时间开销更低.所以,LADAD具有更多的优势,尤其是在数据的访问策略较为复杂且属性较多时,这份优势也会不断变大.

3)CSP的存储开销.这是指CSP存储密文而产生的开销,如图4所示.从图4可知,LADAD和AD-KP-ABE的存储開销均随着属性数量的增加而增长,这是因为密文大小和属性数量线性相关,所以两者保持着相同的增长速度.虽然LADAD在密文中增加了关键属性,占据了一部分额外空间,但是和AD-KP-ABE的存储开销差距较小,基本都在1 Kib左右,这是因为增加的元素只有1个,这与属性数量不相关,保持为固定值.总的来说,LADAD和AD-KP-ABE 2个算法的存储开销基本一致.

5 結 语

云数据共享中的数据确定性删除是重要且急需解决的问题.本研究提出了LADAD,不仅能够保证数据删除的确定性,而且通过关键属性保证了不同访问策略下数据删除的便捷性.安全性分析表明,本研究提出的算法满足了安全要求.实验测试结果表明,本研究提出的算法具有高效性和实用性.

参考文献:

[1]Lee K.Comments on “secure data sharing in cloud computing using revocable-storage identity-based encryption”[J].IEEE Trans Cloud Comput,2020,8(4):1299-1300.

[2]Zhang J,Ma J,Ma Z,et al.Efficient hierarchical data access control for resource-limited users in cloud-based e-health[C]//2019 International Conference on Networking and Network Applications (NaNA).Daegu,South Korea:IEEE,2019:319-324.

[3]Qi S,Zheng Y.Crypt-DAC:cryptographically enforced dynamic access control in the cloud[J].IEEE Trans Depend Sec Comput,2021,18(2):765-779.

[4]Wang Q,Zhou F,Xu J,et al.Efficient verifiable databases with additional insertion and deletion operations in cloud computing[J].Futur Gener Comput Syst,2021,115:553-567.

[5]Singh B C,Carminati B,Ferrari E.Privacy-aware personal data storage (P-PDS):learning how to protect user privacy from external applications[J].IEEE Trans Depend Sec Comput,2021,18(2):889-903.

[6]Li Y,Gai K,Qiu L,et al.Intelligent cryptography approach for secure distributed big data storage in cloud computing[J].Inf Sci,2017,387:103-115.

[7]Young D.Now you see it,now you dont...or do you?:snapchats deceptive promotion of vanishing messages violates federal trade commission regulation [J].John Marsh J Inf Technol Priv Law,2014,30(4):6.

[8]Zheng D,Xue L,Yu C,et al.Toward assured data deletion in cloud storage[J].IEEE Netw,2020,34(3):101-107.

[9]Perlman R.File system design with assured delete[C]//Third IEEE International Security in Storage Workshop (SISW'05).San Francisco,CA,USA:IEEE,2005.

[10]Tang Y,Lee P P C,Lui J,et al.FADE:Secure overlay cloud storage with file assured deletion[C]//International Conference on Security and Privacy in Communication Systems.Berlin,Germany:Springer,2010:380-397.

[11]Hao F,Clarke D,Zorzo A F.Deleting secret data with public verifiability[J].IEEE Trans Depend Sec Comput,2016,13(6):617-629.

[12]Yu Y,Xue L,Li Y,et al.Assured data deletion with fine-grained access control for fog-based industrial applications[J].IEEE Trans Industr Inf,2018,14(10):4538-4547.

[13]Ma J,Wang M,Xiong J,et al.CP-ABE-based secure and verifiable data deletion in cloud[J].Sec Commun Netw,2021,2021:8855341-1-8855341-14.

[14]Tian J,Wang Z.Cloud data assured deletion scheme based on dynamic sliding window[J].Peer-to-Peer Netw Appl,2022,15:1817-1833.

[15]Shamir A.How to share a secret[J].Commun ACM,1979,22(11):612-613.

[16]University of Maryland.Disease ontology-institute for genome sciences[EB/OL].(2009-07-16)[2022-12-10].https://disease-ontology.org.

[17]Xue L,Yu Y,Li Y,et al.Efficient attribute-based encryption with attribute revocation for assured data deletion[J].Inf Sci,2019,479:640-650.

(实习编辑:黄爱明)

Abstract:In cloud sharing environment,although the existing data assured deletion algorithm ensures the security of remotely stored data after the sharing is stopped,it does not take into account the differences between different data access policies,and different access policies may require the data owner to revoke all attributes to achieve data deletion,and the large amount of computation may result in the data owner not being able to complete data deletion quickly,causing the problem that the data can still be accessed.To this end,the researchers propose a lightweight algorithm for data assured deletion in cloud data sharing to reduce the deletion burden of the data owner based on the existing data deletion algorithms.The algorithm performs deletion and verification operations on the data shared in the cloud with the additional key attribute and Merkle hash trees.The security analysis and experimental results prove the security and effectiveness of the proposed algorithm in this paper.

Key words:cloud sharing;attribute encryption;data assured deletion

基金項目:上海市自然科学基金(19ZR1402000、21ZR1400400);国家自然科学基金(62172088、61772018)

作者简介:闫政伟(1997—),男,硕士研究生,从事数据确定性删除研究.E-mail:y1312088938@163.com