数据安全政策的解读与优化

王蕊 段尧清

摘 要:通过对数据安全相关政策文本和案例文本的质性比较,深入了解当前我国数据安全政策存在的问题和不足之处,分析政策实施中的难点和挑战,并提出有针对性的政策优化建议,对于进一步提高我国数据安全保障水平、推动数据安全研究的深入发展、提高政策制定和实施的效果具有重要的意义。

关键词:数据安全;政策分析;政策工具;质性比较;社会参与;知识产权;安全保障

Abstract: Through a qualitative comparison of data security-related policy texts and case texts, this paper aims to gain an in-depth understanding of the problems and shortcomings of current data security policies in China. After analyzing the difficulties and challenges in data security policy implementation, this paper puts forward targeted policy optimization suggestions, which are important for further improving the level of data security protection, promoting the in-depth development of data security research and enhancing the effectiveness of policy formulation and implementation in China.

Keywords: Data security; Policy analysis; Policy tools; Qualitative comparison; Social participation; intellectual property right ;Safety guarantee

1 引言

自2010年起,我國陆续颁布《中华人民共和国保守国家秘密法》《促进大数据发展行动纲要》和《关于构建更加完善的要素市场化配置体制机制的意见》等,其中涉及数据安全政策导向明确和国家数据战略清晰的内容。数据安全和个人信息保护连续三年被写入政府工作报告,呼应了《“十四五”数字经济发展规划》和《关于构建数据基础制度更好发挥数据要素作用的意见》等要求,《2023年政府工作报告》(以下简称《报告》)中再次强调,要加强网络、数据安全和个人信息保护。[1]这说明只有在保障数据安全的前提下,才能充分发挥数据的基础资源作用和创新引擎作用,推进以创新为主导的数字经济发展,更好地服务于我国经济社会发展;需要完善数据安全治理体系,以安全保障发展,以发展促进安全,从而实现经济和安全的协同发展。

数据安全关乎国家安全,国内外学者在数据安全方面的研究较为广泛,主要涉及以下几个方面:数据加密与解密,致力于发展更安全、更有效的加密算法和解密技术,确保数据安全[2];数据隐私保护,开发更加安全和高效的数据隐私保护技术,以防个人隐私泄露[3];数据备份与恢复,以确保数据在意外情况下能够快速恢复;数据完整性保护,旨在确保数据没有被篡改或损坏[4];数据访问控制,是确保只有经过授权的用户才能访问数据的一种技术[5];数据安全管理,是确保数据安全的一个重要方面,它包括对数据进行分类、归档、备份、恢复、监控和审计等工作[6];数据安全威胁分析,通过识别和评估可能对数据安全造成威胁的因素和行为,以便采取相应的措施来保护数据[7];云安全,随着云计算技术的发展,云安全成为一个热门的研究领域,国内外的研究机构致力于开发更加安全和高效的云安全技术,以确保云计算环境下数据的安全性[8];数据安全风险评估,是指对数据安全风险进行全面、系统的评估,以识别和分析潜在的威胁和漏洞,并提出相应的防范和控制措施。[9]

此外,学界还聚焦于数据安全的管理与治理的研究,[10]包括数据安全策略、风险评估、安全标准与规范、安全培训等方面。[11]这些研究主要着眼于如何建立和完善数据安全管理体系,以最大程度地减少数据安全威胁,保护数据的完整性、可靠性和机密性。

数据安全已然成为国家安全和经济发展的重要组成部分,我国政府重视数据安全政策的制定和实施。相对而言,数据安全政策文本和案例文本具有更为广泛的应用价值,政策文本中包含了政策制定者的意图和目标,以及具体的政策措施和要求;案例文本则能够揭示政策在实践中的应用效果和存在的问题。[12]政策文本虽然具有普适性和指导性,但是也存在一定的模糊性和局限性。在实践中,需结合实际情况对政策进行灵活运用,并且不断根据实践反馈进行优化和升级,同时,案例文本为政策的制定和实施提供了更为具体的实践经验和参考。

通过解析不同类型的案例文本,可以更好地了解数据安全政策在实践中的应用和效果。同时,案例文本也可以为政策的优化提供借鉴和启示。鉴于此,本研究通过对政策文本和案例文本的质性比较,探究当前数据安全政策的现状和问题,以期为数据安全政策的制定和优化提供新的思路和建议。首先,收集并筛选政府门户网站中发布的数据安全政策文本,采用内容分析法和比较分析法,对政策文本进行解读与分析。其次,本文选择了一系列相关案例文本,从中提取出关键信息,并与政策文本进行对比,分析现有政策在实践中的应用效果和存在的问题。最后,本文针对政策文本和案例文本的研究结果,提出相关建议和优化措施,以期为政策制定和实施提供理论与实践支持。

2 样本选择及量化

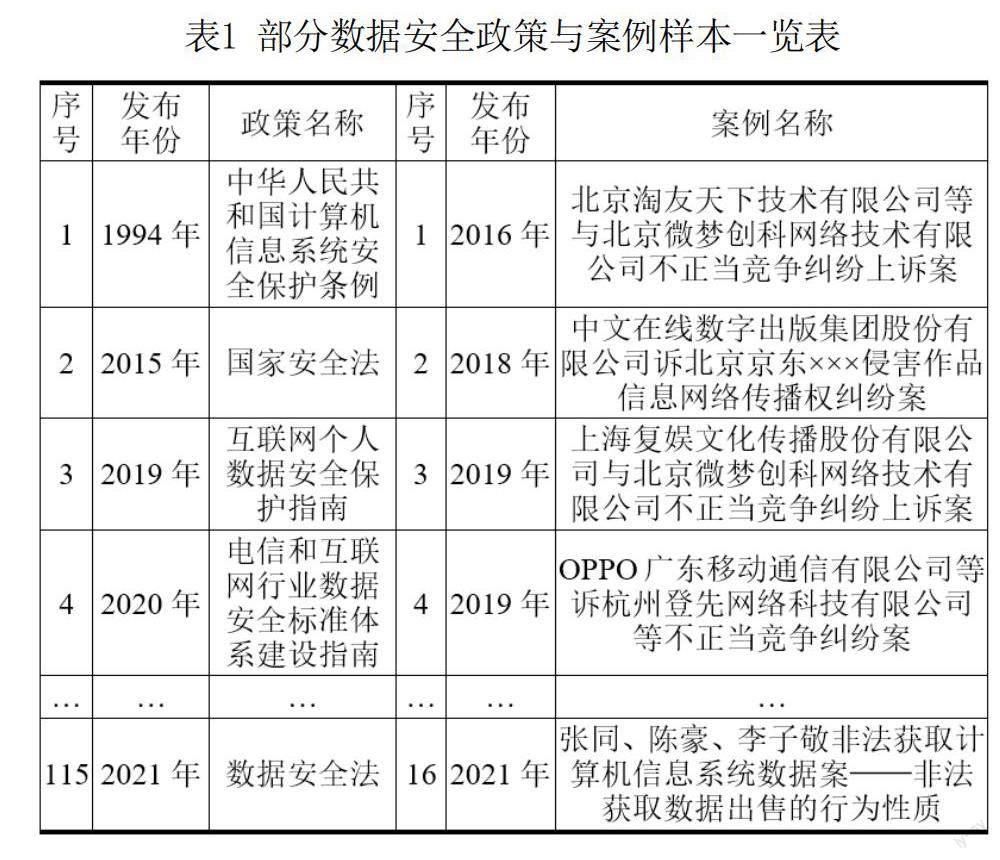

2.1 样本选择。数据安全政策样本来源于政府门户网站上发布的数据安全政策文本,在保证数据权威性、相关性和针对性的前提下,按照国家政策的发文层次限于中央层面、政策文本内容与主题密切相关,以及政策类型以法律、规定、意见、通知为主的原则,最终确定115份数据安全相关的政策文本作为研究对象。案例文本数据来源于“北大法宝”,利用“数据安全”为检索词,在工具栏中选取司法案例选项,在“北大法宝”数据库中检索出优秀案例16篇作为案例文本研究对象,部分数据安全政策与案例样本如表1所示。

使用Jieba分词對115份数据安全政策文本按照时间序列分词,融合政策通用词典和编码人员根据编码内容建立的专业词典,并通过人工对分词结果进行筛选,选取每年TOP20的关键词作为分析数据,词云图见图1。字体大小与出现频次成正比。“服务”在词云图中最明显,说明“服务”一词在政策文本中出现的频次最高,意味着数据安全政策的主要目标是满足社会各界服务需求;然后依次是“信息”“数据”“安全”,说明数据安全政策的制定是围绕这三个主题词展开,并逐步覆盖社会各业。

2.2 确定类目和分析单元。本文借鉴Rothwell和Zegveld 学者[13]的政策工具分类思想,结合数据安全政策的特点,总结归纳出供给型政策、环境型政策、需求型政策3个一级类目和关键技术、基础设施、教育科研等13个二级类目,如图2所示。供给型政策是指政府围绕着技术、政治、经济等领域基础设施,知识、人才队伍、专家库等教育科研以及服务等要素,以实施与数据安全相关的政策。环境型政策是指通过法律法规、战略性措施等环境因素为数据安全相关的政策提供实施环境。需求型政策是指政府通过深入分析市场需求机制,全方位多层次宽领域拓宽市场需求视域,通过合作外包等方式吸引社会力量参与到数据安全中来,具体如表2所示。分析单元是实际统计的内容,是内容分析的最小单位,同时也是最重要的单位之一,[14]本文选取政策文本的句和段落作为分析单元,选取与一、二级类目相关的句和段落,不相关、无意义的句和段落不予编码。

2.3 编码及信度分析。使用Nvivo12 Plus质性分析工具将115份数据安全政策文本和16份案例文本按照设定的类目进行编码和信度分析,部分文本编码示例如表3所示。信度分析是验证文献编码一致性、分类准确性的关键步骤,是不同的研究者在不同的时间用完整的、一致的方法对同一组数据资料编码来产生值得相信的结果的过程。[15]为保证文本分析的准确性和客观性,本文中政策文本的编码由两位博士生共同完成,通过对两次编码结果进行信度检验,编码一致性比率达到90.1%,编码结果可被接受。

3 对比分析

使用内容分析法分别对115份政策文本和16份案例文本内容编码和频次统计,其中政策文本共获取7927个分析单元,案例文本共获取624个分析单元,获取的分析单元构成数据安全政策工具的频次和占比分布的统计结果如表4、表5所示。

从总体上来看,我国数据安全政策结构,供给型政策在逐步递减,环境型政策逐步上升,需求型政策也是逐步增加。按编码参考点数来看,115份政策文本兼顾了供给、环境、需求三个维度,全方位多层次宽领域保障了数据安全的颁布和实施。但从这3种维度在总体政策中占比来看,呈现出占比失衡的状态。供给型政策是推动我国数据安全发展的主要力量,环境型次之。其中供给型政策占比约为 56.23%,处于领先地位,但维度内部结构差异明显。其中,应用服务类政策占据主导地位,占比达22.33%。基础设施政策占比18.63%,关键技术政策占比10.42%,教育科研政策占比3.26%,资金支持政策占比1.59%。

总体来看,教育科研和资金支持占比相对较少,尤其是资金支持政策,仅有1.59%,说明我国在数据安全的建设中资金投入不足。环境型政策占比约为28.51%,其中法律管控政策占比最大为13.82%,说明政策是法律的依据和内容,法律是政策的规范化。其次是策略性措施政策占比10.62%,目标规划政策占比2.47%,知识产权1.60%。环境型政策的使用非常明显地体现出内部结构不均衡问题,忽略了对知识产权的隐私保护。需求型政策占比约为15.26%,除了市场监管占比10.10%较为理想以外,合作交流、试点示范、服务外包这三类措施均占比较低。

从数据安全案例文本的编码频次和占比来看,政策工具结构分布不均,其中供给型政策、环境型政策、需求型政策在政策工具使用量分别占比49.68%、37.34%、12.98%。在供给型政策中,在资金支持和应用服务方面,频次明显较高,占比分别为17.15%和14.58%,涉及最少的是基础设施和关键技术,占比仅为6.41%和11.54%。这表明在供给型政策方面,数据安全案例涉及的重点在于资金支持和应用服务。在环境型政策工具中,主要包括了策略性措施、法律管控、目标规划和知识产权,占比分别10.58%、19.07%、3.37%和4.33%。这表明在环境型政策方面,数据安全案例的研究重点在策略性措施和法律管控。在需求型政策中,频次和占比相对较高的是合作交流、市场监管,分别为7.05%和4.97%,试点示范和服务外包占比一致,均为0.48%。其中数据安全案例的文本占比在法律管控、资金支持、应用服务、关键技术等方面要高于数据安全政策的文本占比;在教育科研、服务外包、试点示范等方面要低于数据安全政策的文本占比。

首先,在法律管控方面,国家相关法律法规和政策文件实际执行中,仍存在一定程度的宽松和灰色地带,导致一些企业或个人在数据收集、使用、传输等方面存在漏洞和违规行为。在资金支持方面,尽管政府一直在加大对数据安全领域的资金投入,但是很多项目的资金来源单一,缺乏长期稳定性,也缺乏对项目的专业评估和管理,导致一些项目投入后难以持续运营或实现预期效果。在应用服务方面,数据安全应用服务形态较为单一,标准和规范还有短板,市场竞争不充分,存在垄断行为,影响了服务质量和用户体验。在关键技术方面,我国在某些关键领域与发达国家相比仍存在较大差距,对一些新兴技术的掌握和应用能力还有待提高。[16]

其次,在教育科研领域,政府加强了对数据安全的监管和管理,在《国务院关于加强教育信息化工作的若干意见》等文件中规定了对教育信息化平台的数据安全要求,对个人教育信息的保护和数据收集、存储、使用进行了明确的规定。同时,国家加强了对科研机构的数据安全监管;在《国家科学数据管理办法》等文件中明确规定了科研机构应当制定数据管理规定,加强数据安全保护措施等。

在服务外包领域,政府加強了对涉及数据安全的服务外包业务的监管,《中华人民共和国电子商务法》等文件中对涉及个人信息的电子商务交易行为进行了规范,并对违法行为进行了处罚。此外,政府还加强了对服务外包企业的数据安全监管,例如《国家信息化安全等级保护制度》等文件中对企业数据安全管理要求进行了明确规定。在试点示范方面,政府通过建立数据安全示范区、数据安全试点企业等方式,积极推进数据安全的实践和探索。国家信息中心在全国多个城市建立了数据安全示范区,推进数据安全技术的研发和应用,探索数据安全管理的最佳实践。

总体来说,虽然在教育科研、服务外包、试点示范方面政府数据安全政策制定相对较为完善,但是也仍然存在一些问题和挑战,需要进一步加强政策制定和监管;在法律管控、资金支持、应用服务、关键技术等方面加大力度,全面推进数据安全的健康发展。

4 结论与建议

4.1 结论。研究表明,数据安全政策的制定需要注重政策的创新性和适应性,政策制定者需要保持对技术和法律的关注,不断更新政策的内容和形式,以适应新的技术和威胁。同时,政策实施者需要积极运用案例文本中的经验和教训,不断完善政策的具体操作和实施细节,提高政策实效性和可操作性。

第一,我国数据安全政策中,政策工具结构不均衡。供给型政策占比高,需求型政策占比偏低。在供给型政策工具中,应用服务和基础设施工具过溢,教育科研工具不足,资金支持工具缺失的现象严重。主要表现在保障金融、能源、电力、通信、交通等重要信息系统安全。在环境型政策工具中,法律管控和策略性措施工具过溢占比过大,目标规划工具不足,知识产权工具缺失的现象严重。

政策是法律的依据和内容,法律是政策的规范化,法律管控类政策的频繁使用,表明我国政府急于从法律上引导数据安全环境的建构,也暗示了数据安全政策目前的重要战略地位,但是未达到预期的目标,从而在后续政策中反复提及,造成了政策工具的使用过度和资源的浪费。

相较于法律管控,知识产权政策力度不够,其占比仅1.60%,限制了数据安全政策的发展,亟待解决。在需求型政策工具中,政策工具运用存在严重不足。相较于其他两类政策工具,需求型政策工具的占比总体上很少,甚至存在缺位现象;在需求型政策工具的具体细分项目中,当前政府对这一工具过度依赖于市场监管,合作交流、试点示范两个工具涉及很少,尤其是服务外包,占比仅为0.14%。总体上看,需求型政策工具未能充分发挥对数据安全的拉动作用,为之后的政策制定预留了较大的弥补空间。因此,需求型政策工具在今后的大数据发展中需要得到政府的重视。

第二,数据安全政策制定存在着法律管控、资金支持、应用服务和关键技术等多个方面的问题。在法律管控方面,政府在数据安全立法方面的整体规划和统一指导不足,相关法律的落实和监管不够到位,导致一些企业和个人在数据采集、存储和传输等方面存在一定的安全风险和法律漏洞。在资金支持方面,虽然政府已经出台了一系列的政策和措施,如设立数据安全产业基金等,但在实际执行过程中,还存在一些资金分配不均衡、使用效果不理想等问题。在应用服务方面,随着数据技术的不断发展和应用,数据安全问题的应对也需要不断创新和提升。

然而,目前我国的数据安全应用服务市场仍处于初级阶段,服务质量和水平需要不断提高。在关键技术方面,我国在某些领域存在技术不足、缺乏核心技术、依赖进口等问题,这些都制约着我国数据安全产业的发展。因此,在制定数据安全政策时,需要充分考虑这些方面的问题,并加以有针对性的措施和解决方案,以提高我国数据安全政策制定和实施的有效性和可持续性。

4.2 建议

4.2.1 优化数据安全政策内容,平衡政策内部结构。我国目前处于综合利用多种数据安全政策工具推动数据安全政策的发展的状况,但其内部结构同样存在“木桶效应”,通过分析可知我国非常缺乏对需求型政策工具的使用。政府在后续制定政策的过程中应该注意各类政策工具协同使用,而不是单一使用,整体结构改善应体现在细分工具使用频数上的合理配比,使得三大领域政策内容统筹兼顾、功能互为补充。

对于供给型内部子工具,要更多地关注资金支持与教育科研的协同使用,如加大资金投入力度、完善人才的培养体系和选拔机制等。

对于环境型内部子工具,应该加强对知识产权的保护,如完善数据安全领域知识产权相关政策法规、补充数据安全领域技术和应用的知识产权标准、建立数据安全领域知识产权信息系统等相关平台,加强知识产权监管力度等。同时,引导中国数据安全发展与国外衔接,积极利用与国外学术交流、国际比赛合作等方式掌握国外的数据安全新技术与应用,以促进中国数据安全前沿发展;针对涉密的政府平台和重大建设项目,外包、合资等方式下要严格按照国家的有关保密工作要求,同时注重资源共享和网络攻防的齐头并进,与国外有效衔接。

4.2.2 构建健全的数据安全保障体系,完善数据安全政策的制定和实施。政策实施者可以在实践中发现文本中的问题并提出建议,政策制定者可以根据反馈意见不断完善政策。建立数据安全风险评估机制。数据安全风险评估机制可以帮助政策制定者更好地了解当前数据安全形势,及时发现和解决安全隐患。政策实施者可以根据风险评估结果制定具体的安全策略和应急预案,以应对不同的安全威胁。加强对技术和法律的关注和研究。技术和法律因素对于数据安全政策的制定和实施都具有重要意义,政策制定者需要不断关注技术发展和法律法规的变化,及时调整政策内容和形式。政策实施者需要具备一定的技术和法律知识,以确保政策的合法性和可操作性。建立数据安全管理机制。数据安全管理机制可以帮助政策实施者更好地管理和保护数据安全,包括数据采集、存储、传输和销毁等方面。政策制定者可以制定具体的管理规定和标准,政策实施者可以根据规定和标准执行具体的管理措施。数据安全政策的实施需要得到利益相关方的支持和配合,政策制定者可以通过各种渠道加强与利益相关方的沟通和交流,了解他们的需求和反馈意见。政策实施者可以通过合作和协调,形成多方参与、共同治理的格局,实现数据安全的全面保护。

4.3 不足。本研究的研究对象涉及时间跨度大、涉及部门广,再加之数据安全政策的来源较为分散,尽管作者已经尽力在各大网站上进行全面收集,且通过一些法律网站反复核对,还是难免存在不全面、有所遗漏的状况。同时,受数据完整性和可得性等因素的影响,本研究仅选取了政府层面的数据资料进行研究,没有选取省市级政府文件和非政府层面文件样本,取样存在不足,可能导致研究内容规律并没有很好地呈现,而被作者忽略。

*本文系2022年度华中师范大学基本科研业务费(人文社科类)交叉科学研究项目“基于大数据的科教智能评价与智慧服务模式研究”(项目编号:CCNU22JC031)研究成果之一。

参考文献:

[1]张容旭,刘晓娟,潘银蓉.基于情况通报的政府网站与政务新媒体安全问题研究[J/OL].情报杂志:1-10.http://kns.cnki.net/kcms/detail/61.1167.g3.20230417.1028.002.html.

[2]蒋鸣东.安全约束下嵌入式终端数据分层传输同步加密算法[J].湖北理工学院学报,2023,39(02):25-29.

[3]陈美,梁乙凯.开放政府数据隐私安全全面保障研究[J/OL].情报杂志:1-7.http://kns.cnki.net/kcms/detail/61.1167.G3.20230419.0912.002.html.

[4]Mohammad Wazid,Ashok Kumar Das,Vivekananda Bhat K,Athanasios V.Vasilakos.LAM-CIoT:Lightweight authentication mechanism in cloud-based IoT environment[J].Journal of Network and Computer Applications,2020,150(C)

[5]蔡萌萌,刘静,胡恩泽.大数据环境下信息安全防护策略研究[J].网络安全技术与应用,2023(04):70-71.

[6]王芳.图情档学科视角下信息安全与数据治理研究热点与趋势[J].情报资料工作,2022,43(01):14-17+22.

[7]何书金,颜明,马军花,于信芳,陈晓娜.学术期刊关联数据出版与共享中的信息安全管理[J].中国科技期刊研究,2022,33(12):1628-1634.

[8]魏瑞瑞,王攀.政务云环境下数据隐私保护方法研究与设计[J].网络安全技术与应用,2023(04):86-88.

[9]陈统.数据出境风险自评估机制的理解与适用[J/OL].企业经济,2023(04):143-152.

[10]吕明元,弓亚男.我国数据安全治理發展趋势?问题与国外数据安全治理经验借鉴[J].科技管理研究,2023,43(02):21-27.

[11]Zhang Kuan,Ni Jianbing,Yang Kan,Liang Xiaohui,Ren Ju,Shen Xuemin Sherman.Security and Privacy in Smart City Applications:Challenges and Solutions[J].IEEE Communications Magazine,2017,55(01)

[12]赵丹宁,郭晓慧,孙宗锋.数据治理机构推动跨部门数据共享面临的困境及原因分析——基于山东两地市的案例分析[J].公共管理与政策评论,2023,12(01):156-168.

[13]Rothwell R,Zegveld W.Rein dusdalization and Technology[M].Logman Group Limited,1985:83-104.

[14]王伟军,蔡国沛.信息分析方法与应用[M].清华大学出版社,2010.

[15]徐建平,张厚粲.质性研究中编码者信度的多种方法考察[J].心理科学,2005(06):152-154.

(作者单位:1.华中师范大学信息管理学院 王蕊,博士研究生;2.华中师范大学信息管理学院 湖北省数据治理与智能决策研究中心 段尧清,博士,教授,博士生导师 来稿日期:2023-04-20)