基于可信执行环境的移动作业终端数据安全防护技术研究

赵毓鹏 苗晗 姜燕 李世慈 刘博洋 马靖 宋雪莹

摘 要:可信执行环境是一种安全技术,将需要保护的重要数据存储在可信执行环境中,以免数据在不可信的环境下被窃取或篡改。本文基于国家电网移动作业终端数据安全管理现状,将可信执行环境应用于移动作业终端数据安全领域,构建了终端数据安全防护模型,提升了移动作业终端数据存储和计算时的安全性,继而提升了移动作业终端数据的安全性。

关键词:数据安全;移动作业终端;可信执行环境

Abstract:Trusted Execution Environment is a security technology that stores important data to be protected in a trusted execution environment to prevent data from being stolen or tampered with in an untrusted environment.Based on the status quo of data security management of mobile terminals in the National Power Grid,this paper applies the trusted execution environment to the field of data security of mobile terminals,constructs a terminal data security protection model,improves the security of data storage and calculation of mobile terminals,and then improves the security of mobile terminal data.

Keywords:data security;Mobile operation terminal;Trusted Execution Environment

一、概述

随着经济的发展和互联网技术的进步,网络成为人们生活不可或缺的一部分。国家发布了《中华人民共和国网络安全法》[1],修订了《信息安全技术网络安全等级保护基本要求》[2](GB/T 22239—2019)。随着数据成为新的生产要素,数据在流动创造更大价值的同时,也带来各种安全风险。国家发布实施了《数据安全法》,美国、欧盟等也深刻认识到数据安全的重要性相继出台系列数据安全政策法规。

随着电网的高速发展及基础设施通信系统的迅速IP化,接入了大量的移动作业终端(以下简称为终端),产生的数据量更为庞大。终端设备品牌众多、安全机制不统一,使用场景分散,而终端设备均能够接入电网内部系统,使电网信息安全面临巨大挑战。在数据安全方面随之而来的是终端侧存储数据的安全问题以及终端和主站进行数据传输时的数据安全问题。

针对不断涌现的数据安全新风险,国网公司提出构筑数据安全防护屏障,国网互联网部、法律部发布了相关数据安全文件,进一步明确数据合规管理等保护要求,鼓励加强数据安全技术研究应用。

国网信息通信产业集团有限公司在2021年8月24日提出电力数字空间概念;在2022年1月26日的2022年工作会议首次提出打造以电力数字空间为核心的技术体系,安全防护被列为电力数字空间的五部分之一,信息安全被列为电力数字空间技术架构五大维度之一,对网络安全和数据安全提出新要求;在2022年4月25日第二季度工作会部署加快打造思极电力数字空间。信息安全防护作为电力数字空间一部分,也将加快发展,在信息安全防护领域中,终端数据安全是非常重要的一环。

二、終端数据安全威胁和安全管理现状

当终端和系统平台(部署在管理信息大区或者互联网大区)进行数据传输时,数据的完整性、保密性、可用性受到威胁,数据面临被篡改、被窃取、被伪造的威胁,之后的数据分析和数据挖掘工作的意义将消失,现场数据也会被挖掘出有效信息导致企业秘密泄露。同时,如果终端被攻击,也会导致信息内网或者信息外网被攻击,受到安全威胁。

当数据在终端侧存储时,终端内存储数据的安全得不到保证。终端处于可被随意攻击、破解的白盒环境,攻击者可以轻易对终端内的应用程序进行各类攻击,如逆向、破解、篡改、植入、调试、控制等,导致终端被恶意攻击、远程控制;终端侧可以随意更改和删除本地存储的数据、视频等信息;未经安全审核或未经同意更新软件版本,存在植入木马的风险。数据泄露等安全问题会给公司带来负面的舆情干扰。

依据国家电网终端安全管控原则,在终端侧部署桌面终端管控、防病毒软件、统一漏洞管控等技防措施,重点加强终端安全准入控制,覆盖准入申请、入网审批、入网实施、监控审计及违规断网等各个环节。并且通过相关终端准入系统,实现对终端的入网发现、识别认证、监测处置等准入全过程管控能力,防止终端违规接入、仿冒入侵、未授权访问,同时依托公司安全接入网关,实现对终端的安全准入管控。

当终端和系统平台(部署在管理信息大区或者互联网大区)进行数据传输时,根据国家电网公司网络安全有关规定,当终端向信息内网或者信息外网传输数据时,由终端内部的加密卡实现终端侧数据加/解密,数据传输到信息内网或者信息外网的边界时由安全接入网关进行解/加密。

在终端侧数据安全方面,在终端与信息内网或者信息外网各个域的系统平台进行数据交互的前提下,如果终端受到攻击,数据安全有威胁时,系统平台配套的安全模块会形成响应的安全数据并报警,实现对终端的安全监控、态势感知等管理目的。但是,还应该考虑以下几方面从根源上遏制终端数据的泄露,加大重要数据的防护力度。

(1)不同应用产生的数据的重要性不同,安全等级不同,需要的保护等级不同。对重要应用产生的重要数据应该在存储和访问时加大防护力度。

(2)终端内部存储和访问重要数据的硬件,如内存、外设等也应该加大保护等级。

基于以上考虑,引入可信执行环境技术来实现应用层、硬件层等对数据的保护,加大终端数据安全的防护力度。

三、可信执行环境

可信执行环境[3](Trusted Execution Environment,以下简称为TEE)是一种安全技术,由标准化组织GlobalPlatform开发。TEE与普通的操作系统(Rich Execution Environment,以下简称为REE)一同运行。TEE用于执行重要应用产生的重要数据以免在不可信的环境下被窃取或篡改,REE则用于执行其他数据。TEE具有其自身的执行空间,其安全水平高于REE[4]。

TEE通过三层架构实现安全。三层架构包括:(1)可信应用软件层(Trusted Application,以下简称为TA),应用软件是需要被保护的应用软件;(2)可信操作系统层,对上层应用软件TA提供支持;(3)硬件层,提供硬件支撑。TEE和REE对应的硬件间互相隔离,不能随意互相访问,共同组成终端所有的硬件。

每一个TA之间的互相访问需要授权,并相互独立运行。REE通常是安卓或iOS等移动终端操作系统的运行环境,包含客户端应用(Client Application,以下简称CA)、TEE功能应用程序编程接口(Application Programming Interface,以下简称API)、TEE客户端API及多媒体操作系统部件等模块。TEE客户端API提供运行于REE环境的CA访问TEE环境中的TA及与TA进行数据交换的底层通信接口[5]。

相对于开放环境的REE,TEE提供了一个较安全的封闭的执行环境,TEE主要由TA、TEE内部API、可信操作系统部件和可信内核等组成。TA运行于TEE环境,向它的用户提供安全服务,TA与TA之间通过TEE内部API进行通信,在这种情况下,一个TA可作为另一个TA的客户端[6]。TEE内部API是TEE提供给TA的编程接口,通过系统调用实现,调用SVC同步异常指令。该API在globalplatform中有具体规定。

TEE所能访问的软硬件资源是与REE分离的。在硬件层面,TEE的内存、CPU、外设I/O等与REE完全隔离,REE无法访问TEE硬件资源。

四、基于可信执行环境的移动作业终端数据安全防护模型

终端面临的数据安全问题包括数据的丢失、篡改、窃取等造成数据的完整性、可用性、保密性受到损害。为了防范这些风险,根据网络安全技术理论和国家电网公司移动作业终端安全现状,本文提出一种基于可信执行环境的移动作业终端数据安全防护模型,确保终端更安全、更可靠。

(一)基于可信执行环境的移动作业终端数据安全模型

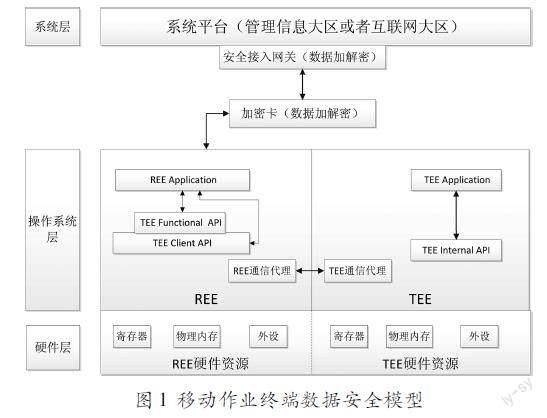

终端的数据需要在两方面进行防护,一方面是终端和系统平台(部署在管理信息大区或者互联网大区)进行数据传输时;一方面是在终端内部存储时。基于此,移动作业终端数据安全模型需要包含在终端内部的TEE环境和终端与系统平台传输的通路。

基于可信执行环境的移动作业终端数据安全模型包括三层和一个通路,如图1。三层分别是:(1)硬件层,用于提供所需的硬件资源,硬件层的隔离为TEE提供硬件支持;(2)操作系统层,REE和TEE环境互相隔离,通过通信代理通信。它们中的应用软件也不同,将重要程度更高并且产生的数据更加重要的应用软件(TA)放到TEE中;(3)系统层,终端数据传输到的国家电网管理信息大区或者互联网大区的域中的系统平台(具体是管理信息大区还是互联网大区,要看系统平台部署在哪个区),用于接收终端传输到的数据和对终端發出指令。一个通路是:终端与系统平台层传输数据通路。

(二)硬件层

数据在存储时的安全由内存隔离机制保障,在硬件层实现。在硬件层,实现TEE需要将设备的硬件和软件资源全部划分成安全区域和非安全区域[78],两个区域具有独立的硬件资源,包括寄存器、物理内存和外设,不能随意进行数据交换。安全区域中的代码和资源受到严格的访问控制策略保护,非安全区域的进程禁止访问安全区域,以保证存储在安全区域的资源不被非法访问或窃取;安全区域用于实现TEE,运行安全操作系统、存储密钥及执行安全敏感的任务,保证了TEE平台的封闭性,能够有效减少系统漏洞的披露、外界的攻击和病毒的入侵。在可信环境下,执行核心操作部分的代码,在不可信环境下执行内核部分代码。内核无法访问可信环境下的全部资源,只有通过特定的可信应用程序才可以访问相应部分的资源。内存隔离机制是TEE的关键机制之一,用于对TEE安全内存和REE非安全内存进行隔离,并对TEE安全内存实施访问控制,如果其安全性不能保证,可能造成存储在TEE安全内存中的敏感数据泄露[9]。在硬件层,通过加大TEE安全内存的访问权限等级,增加TEE安全内存中数据的安全性,保证TEE安全内存中数据只能被TEE访问。

(三)操作系统层

在启动TEE时,需要判断TEE的完整性。终端加电后,加载ROM中的安全引导程序,并验证根密钥。安全引导程序开始初始化并启动TEE,并逐级检查各个阶段关键代码以确定TEE的完整性。TEE启动后,运行REE中的引导程序并启动REE。基于此过程,完成了移动终端整个系统的安全启动,能够有效抵御TEE启动过程中的恶意行为。

终端用户的密钥和证书等敏感信息、重要应用产生的重要数据等需要高度保护,TEE将终端密钥和证书等敏感信息、重要应用产生的重要数据等存储在安全区域中,这些敏感和关键信息只能由TEE授权的可信应用访问或修改,REE不能访问或修改。TEE为这些敏感和关键信息的操作提供了加密和完整性保护机制,并且TEE中存储的密钥可以对REE下的敏感和关键信息进行加密,保证存储在REE下敏感和关键信息的安全性。

在图1中,TEE Client API是REE中的TEE驱动程序提供给外部的接口,可以使运行在REE中的CA能够与运行在TEE中的TA交换数据;TEE内部API是TEE提供给TA的编程接口,REE与TEE间的信息交互是通过通信代理信息交互来实现的。当系统层需要获取数据时,从REE中获取,通过这个过程提高TEE中敏感数据的安全性。

(四)终端与系统平台层传输数据通路

当终端与系统平台层传输数据时,分为以下两种情况。第一种情况,当存储在TEE中的数据传输到系统平台层时,数据首先需要通过通信代理从TEE传输到REE中,再通过安全加密卡加密配合安全接入网关解密的方式传输到系统平台层。第二种情况,当存储在REE中的数据传输到系统平台层时,数据可以直接通过安全加密卡加密配合安全接入网关解密的方式传输到系统平台层。

通过安全接入网关和安全加密卡的加解密过程,保证终端与系统平台层传输数据的安全性。

(五)系统平台层

系统平台部署在管理信息大区或者互聯网大区的域中,具体的区和域按照系统建设时的规划和系统平台的安全需求等级来确定。不同的终端类型对应不同的系统平台。不论是在管理信息大区还是互联网大区,在接入的时候都需要通过安全接入网关。

结语

可信执行环境是一种安全技术,将需要保护的重要数据在可信执行环境中存储、计算等,可避免数据在不可信的环境下被窃取或篡改。本文基于国家电网移动作业终端数据安全管理现状,将可信执行环境技术应用于移动作业终端数据安全领域,构建了终端数据安全防护模型,提升了移动作业终端数据存储和计算时的安全性,继而提升了移动作业终端数据的安全性。

参考文献:

[1]中华人民共和国网络安全法[EB/OL].[20190810].

[2]国家市场监督管理总局,中国国家标准化管理委员会.信息安全技术网络安全等级保护基本要求:GB/T 22239—2019[S].北京:中国标准出版社,2019.

[3]全国信息安全标准化技术委员会(SAC/TC 260).“信息安全技术 可信执行环境 基本安全规范.”GB/T 413882022.20220415.

[4]国炜,王宗岳,焦四辈,等.移动终端安全隔离技术分析[J].移动通信,2016,40(21):1116.

[5]杨穗珊.基于可信执行环境的安全手机架构研究[J].移动通信,2016,40(21):3438+44.

[6]GlobalPlatform Device Technology.TEE internal API specification version 1.0.Technical Report GPD_ SPE_010,globalplatform.org[R].2011:16.

[7]蒋航,董卫宇,任璐,等.ARMv7架构下可信执行环境敏感数据保护实现方法[J].信息工程大学学报,2018,19(06):755761.

[8]刘志娟,高隽,丁启枫,等.移动终端TEE技术进展研究[J].信息网络安全,2018(2):8491.

[9]靳翠珍,张倩颖,马雨薇,等.基于精化的可信执行环境内存隔离机制验证[J].软件学报,2022,33(6):21892207.

作者简介:赵毓鹏(1982— ),男,汉族,山东日照人,硕士研究生,中级工程师,研究方向:电力系统网络安全。