网络威胁情报处理方法综述

吴沛颖 王俊峰 崔泽源 范晓宇 葛文翰 林同灿 余坚 唐宾徽

摘要:網络威胁情报是对网络攻击者的动机、行为等进行收集处理和分析的威胁行为知识集合.威胁情报文本包含丰富的攻击行为特征、恶意软件描述以及对系统所造成的影响等信息,能够帮助实现对攻击行为的建模分析.对网络威胁情报处理和分析能够帮助组织更好地理解威胁,从而做出更快、更有效的安全决策,并在网络威胁的响应和防御过程中由被动转向主动.然而,由于情报文本中复杂的语义信息和行为逻辑关系,从中识别和提取出有价值的关键信息和可操作建议一直存在着很大挑战.随着人工智能的快速发展,关于网络威胁情报关键信息的自动化提取的研究取得了一定进展.然而,目前还缺乏针对具体分析内容的处理方法的系统性分析与整理.本文首先介绍了网络威胁情报的相关基本概念;然后对威胁情报所能提供的关键信息及其价值进行阐述;随后对近年网络威胁情报处理的研究工作进行梳理和总结;最后,总结了网络威胁情报处理领域面临的挑战,并展望了未来的研究方向.

关键词:网络威胁情报; 攻击行为特征; 深度学习; 自动化提取

中图分类号: TN915.08 文献标识码:A DOI:DOI:10.19907/j.0490-6756.2023.050001

收稿日期: 2023-08-13

基金项目: 国家重点研发计划(2022YFB3305200); 国家自然科学基金(U2133208); 四川省青年科技创新研究团队(2022JDTD0014)

作者简介: 吴沛颖(2000-), 四川成都人, 硕士研究生, 研究方向为网络空间安全. E-mail: 997528113@qq.com

通讯作者: 王俊峰. E-mail:wangjf@scu.edu.cn

A survey of cyber threat intelligence processing methods

WU Pei-Ying 1 , WANG Jun-Feng 1,2 , CUI Ze-Yuan 2 , FAN Xiao-Yu 2 , GE Wen-Han 1 , LIN Tong-Can 1 , YU Jian 1 , TANG Bin-Hui 3

(1.College of Computer Science, Sichuan University, Chengdu 610065, China;

2.National Defense Key Laboratory of Visual Synthesis Graphics and Images, Sichuan University, Chengdu 610065, China;

3.School of Cyber Science and Engineering, Sichuan University, Chengdu 610065, China)

Cyber threat intelligence is a collection of threat behavior knowledge that collects, processes, and analyzes the motives and behaviors of cyber attackers. Threat intelligence text contains rich attack behavior characteristics, malware description,and impact on the system,which can help realize the modeling and analysis of attack behavior. The processing and analysis of cyber threat intelligence can help organizations better understand threats,thereby making faster and more effective security decisions,and shifting from reactive to proactive in the response and defense of cyber threats. However,due to the complex semantic information and behavioral logic relationships in intelligence texts,it has always been a great challenge to identify and extract valuable key information and actionable suggestions from them. With the rapid development of artificial intelligence,the research on the automatic extraction of key information of network threat intelligence has made some progress. However,there is still a lack of systematic analysis and collation of the processing methods for the specific analysis content. This paper first introduces the relevant basic concepts of cyber threat intelligence. Then elaborates on the key information and value that threat intelligence can provide. Then sorts out and summarizes the research work on cyber threat intelligence processing in recent years. Finally,summarize the challenges faced in the field of network threat intelligence processing,and look forward to the future research direction.

Cyber threat intelligence; Aggressive behavior characteristics; Deep learning; Automated extraction

吴沛颖, 等: 网络威胁情报处理方法综述

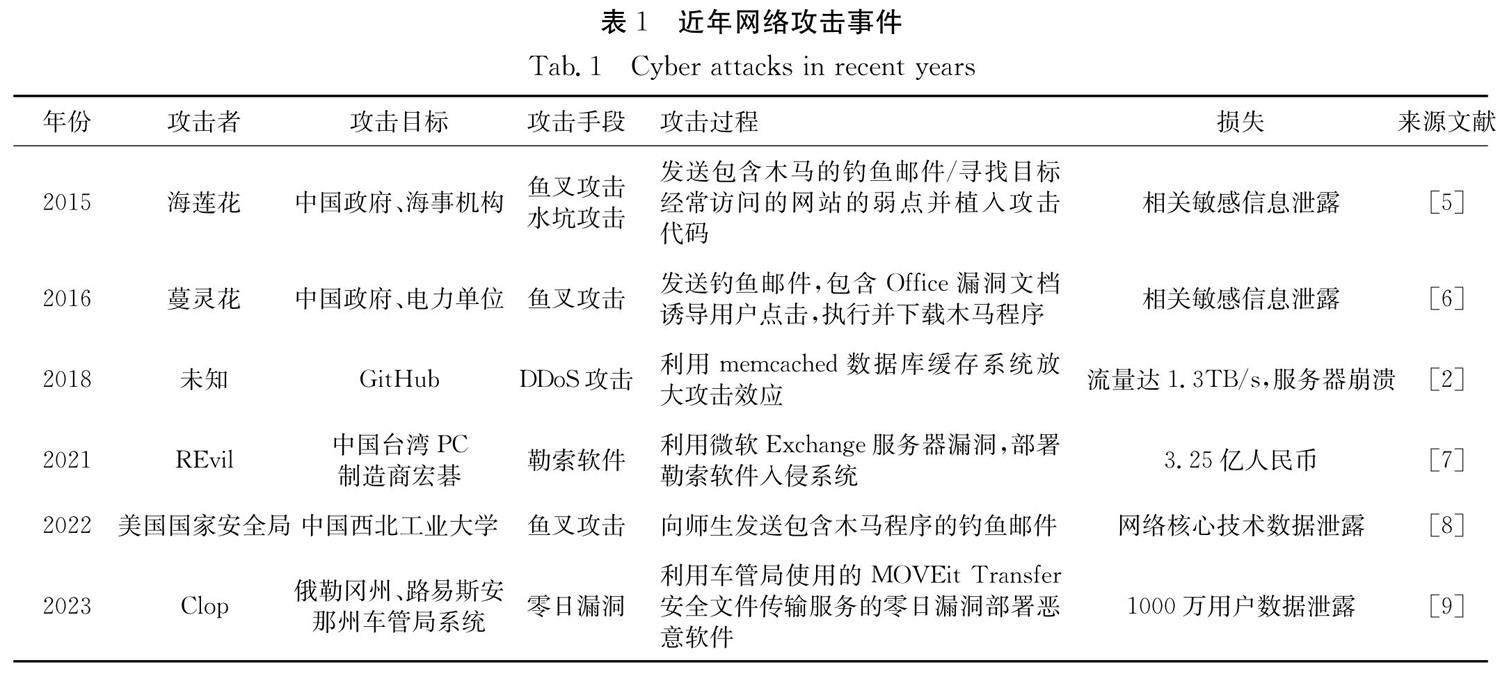

1 引 言 互联网应用呈指数级增长,网络环境越来越复杂,各种网络攻击频繁出现.随着社会经济和互联网技术的发展,网络攻击者的目标更加倾向于企业、政府等大型组织的关键信息基础设施或重要信息系统,攻击手段的复杂性随之不断提升 [1] ,在过去十余年对全球政府与数字经济的关键部门造成了数万亿美元的损失 [2] .有计划、有针对性的攻击越发频繁,例如2006年被提出的高级持续性威胁(Advanced Persistent Threat,APT)攻击,具有强隐蔽性和针对性,组织严密且持续时间长,入侵后果极为严重.著名的APT攻击“震网攻击”是近代网络攻击的一个里程碑,伊朗布什尔核电站遭受Stuxnet蠕虫攻击,导致核离心机自行烧毁, 国防、电网等领域遭到极大破坏 [3] .据奇安信全球APT2023年中报告,涉及我国政府部门的APT事件占比高达33%,能源、科研和教育等重要行业遭受攻击的情况也十分突出 [4] .表1总结了近年发生的著名网络攻击事件,涵盖了多种攻击手段.这些网络攻击事件对目标组织造成了严重的损失.

随着网络攻击的复杂化、武器化和军事化,传统的安全防御措施已无法满足组织的安全需求.全方位了解攻击者的信息并在网络威胁防御和响应过程中抢占主动地位变得至关重要,而由网络威胁情报驱动的网络安全防御是高效应对复杂网络威胁的关键 [8] .

网络威胁情报是关于现有或即将出现的威胁信息,经过提炼、分析和整理,包含了攻击场景、机制、技术指标和可采取行动的建议等,能够辅助对网络威胁进行响应决策和分析 [10] .面对以APT为代表的能够绕过基于启发式和签名的传统防火墙、入侵检测系统、杀毒软件的新一代网络攻击,提供了有价值的攻击相关信息的网络威胁情报是帮助检测和主动防御复杂网络攻击的重要信息来源 [11] ,在针对高级威胁行为展开协同响应和积极防御中具有不可或缺的关键作用 [12] .

威胁情报能够让安全分析师或组织更好地了解攻击者,从而更快地响应威胁事件并主动领先于攻击者的下一步行动,在复杂网络攻击溯源过程中具有不可替代的地位.许多部门组织已经利用各自的技术收集了大量的威胁情报帮助防御决策 [12,13] .对于中小型企业,威胁情报可以帮助其达到原本无法实现的安全保护级别;对于拥有大型安全团队的企业或部门,则可以利用外部威胁情报来降低成本,并提高安全分析师的效率 [14] .

对于威胁情报处理相关研究的现状,Cascavilla等 [15] 对威胁情报相关最新技术进行了梳理,并提供根据不同维度对网络攻击与威胁情报解决方案的分类;Sun等 [16] 全面回顾了从多种不同数据源挖掘威胁情报的研究工作,总结了CTI挖掘技术,并提出了一种根据研究目标对CTI挖掘进行分类的方法;Tang等 [12] 强调了智能威胁分析的重要性,对APT攻击的智能威胁分析技术和最近的应用研究进行了系统总结,并为知识图谱和 深度学习与威胁分析的结合提供了参考;崔琳等 [17] 系统梳理了近年对开源威胁情报挖掘技术的研究状况,针对开源威胁情报采集与识别提取、情报融合评价和情报关联应用三个场景进行了分析,并评述了相关研究工作中所用技术的性能和优缺点.

威胁情报蕴含大量不同结构的有价值信息和潜在表达,需要根据获取目标应用不同的处理方式和技术分门别类进行学习、提取和分析,从而充分利用威胁情报所提供的知识.以上的综述工作涵盖了不同技术与方向,但缺乏对具体处理内容的侧重深入探讨.目前仍没有从知识获取目标的角度进行细化的威胁情报处理方法的整理与研究.

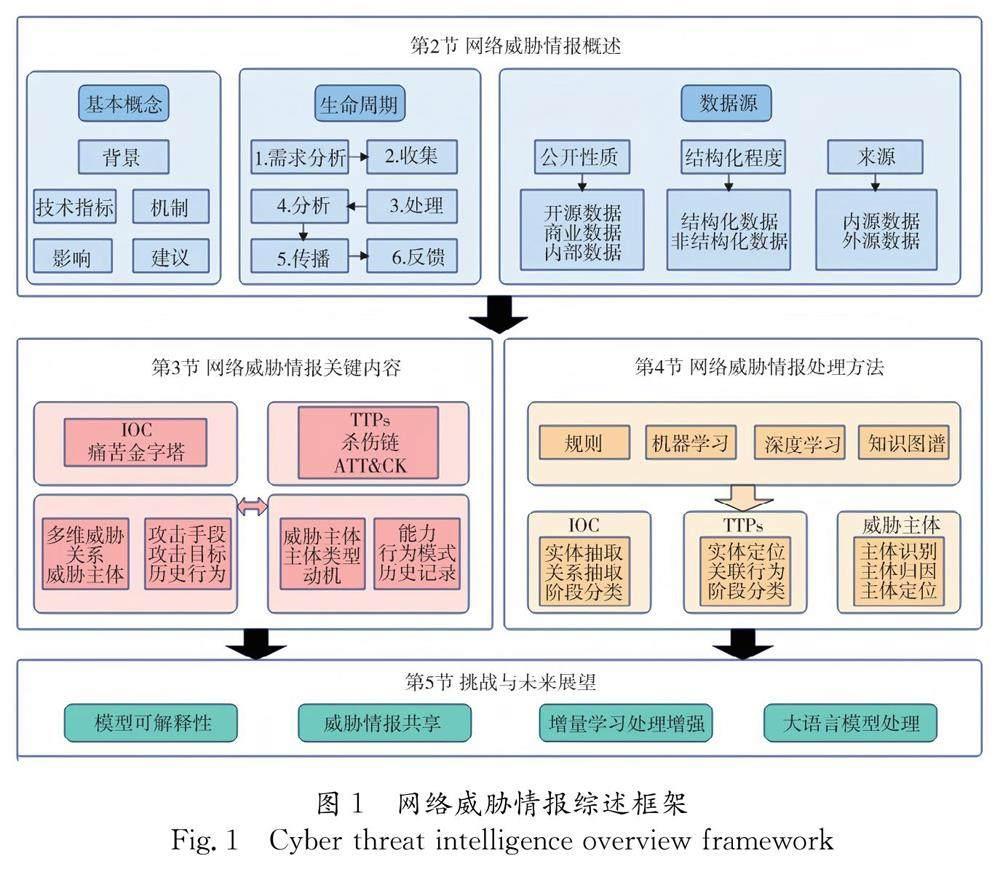

本文系统性回顾了网络威胁情报处理的发展状况,整体结构和主要内容如图1所示.第2节整理了基本概念及数据来源;第3节对威胁情报所包含的关键知识进行总结;第4节根据不同的提取与处理内容对最新研究工作分别进行梳理探讨;第5节对研究现状所存在的问题及面临的挑战进行了分析,同时对未来的研究方向进行了展望.

2 网络威胁情报概述

2.1 威胁情报概念

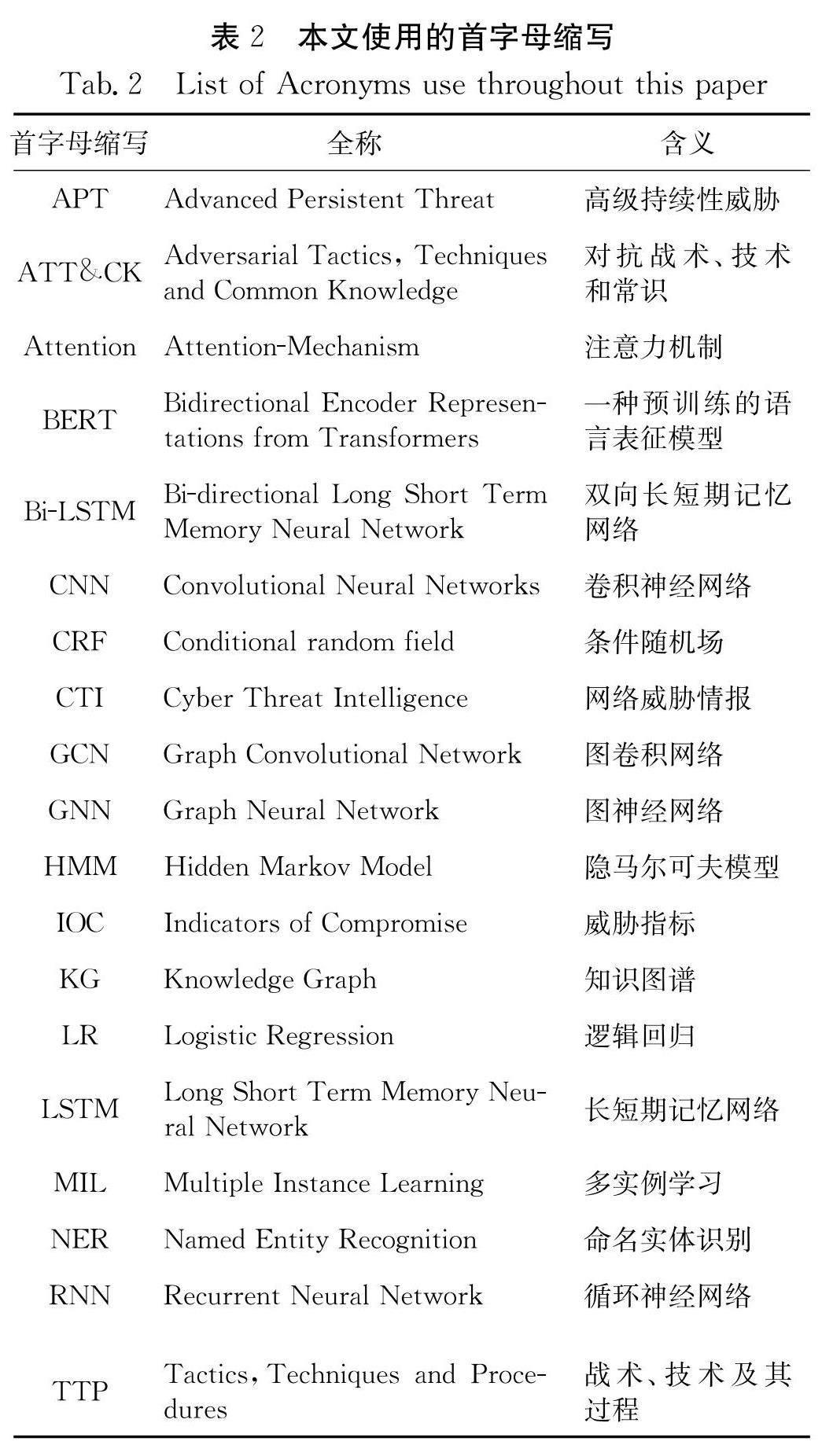

威胁情报的概念存在着多种定义.McMillan [18] 认为威胁情报是关于威胁的任何基于证据的知识,可以为决策提供信息,目的是防止攻击或缩短妥协和检测之间的窗口;Dalziel [19] 将威胁情报描述为“经过提炼、分析和处理的数据,使其具有相关性、可操作性和价值”;Shackleford [20] 认为威胁情报是“收集、评估和应用的关于安全威胁、威胁参与者、漏洞利用、恶意软件、漏洞和妥协指标的数据集”;Tounsi等 [21] 对这些定义进行概括,认为威胁情报包含了有关现有或新出现的威胁的技术指标、背景、机制、影响和可采取行动的建议.总的来说,威胁情报是对威胁手段、过程和参与者等网络安全原始数据进行分析提炼、有助于网络安全防御决策的知识集合.本文使用的相关专业术语的英文单词首字母缩写如表2所示.

威胁情报分析的目的是为了提供给安全团队、决策者和其他相关人员有关威胁的信息,以便他们能够更好地了解威胁并采取相应措施 [22] .通过威胁情报分析,组织可以了解到攻击者的行为模式、攻击方式和攻击目标等信息,不仅可以帮助组织进行更加有效的安全决策,同时也能帮助组织更好地了解自身的安全状况 [23] .

2.2 威胁情报生命周期

威胁情报不是端到端的工作,而是具有一个生命周期的循环过程.不同企业或安全组织所关注的威胁类型由于其业务性质的不同而千差万别,通过威胁情报生命周期的每个阶段,可以提供一个连贯的结构,帮助确保威胁情报的输出结果是可操作的,并与企业或组织的风险管理和业务目标一致.图2给出了网络威胁情报生命周期的具体构成,并说明了每个阶段所承担的任务.

在网络安全的背景下,Brown等 [24] 将威胁情报描述为可操作信息或情报生命周期模型的产物.威胁情报的生命周期包含6个阶段:需求识别、收集、处理、分析、传播和反馈 [25] ,如图2所示.除了直接向供应商购买之外,大多数威胁情报项目都从需求识别开始,负责情报收集的人员直接与业务管理人员对接,确定需要的情报类型,以确保情报与业务和风险管理目标一致;在收集阶段,可以使用专用的威胁情报平台,或从相关来源收集原始数据,例如内部的网络日志、网络设备和安全设备的检测、在特定网页上抓取数据;数据收集完毕后进行处理,首先要过滤掉虚假数据和冗余数据,将类似的数据分组到一起,并进行格式化处理等 [26] ;分析阶段是重中之重,决定了数据能否提供有价值的决策指导信息.在分析阶段,需要在数据中提取出有意义的上下文信息并转换为威胁情报;在传播过程中,相关威胁情报被发送给相对应的利益相关者,让其从情报中获取价值并帮助其进行决策 [27] ;情报发送完成之后,需要及时收集反馈以确定情报分析是否及时、有效并具有可操作性.反馈的问题有助于改进下一轮威胁情报的收集和分析,形成一个持续改进的循环和迭代过程.

可操作的情报始终是威胁情报生命周期的最终目标 [28] ,然而如Sauerwein等 [29] 研究所述,今天的大部分组织主要关注数据收集工作,而甚少关注生命周期的其他活动.Boeke等 [30] 表示,工具和数据源无法在没有人为干预的情况下提供威胁情报.任何类型的情报都需要分析, 分析是由人类进行的,在威胁情报生命周期中必须始终有分析师参与.

2.3 威胁情报数据源

网络威胁情报的数据获取对于后期任务至关重要,数据的数量、时效性、多样性和可信度等衡量手段对于后期任务具有重大价值和意义,也影响着主被动防御、溯源信息的质量和处理效率.网络威胁情报的来源非常多样化,可以按照不同的维度进行分类.表3列出了从不同维度进行分类的主要威胁情报数据源.

2.3.1 威胁情报的公开性质

(1) 开源情报数据源: 开源情报是从公开可用的信息源收集的情报,包括网络、新闻、政府报告、公开的数据库、暗网等.这些信息源可以通过各种方式获取,包括网络爬虫、RSS订阅、API调用等 [31] .相关机构可以以较低成本获得实时的、大量的、多样化的不同来源信息,对于威胁情报的收集和分析有重大意义 [32] .例如开源威胁情报平台VirusTotal,汇集了全球范围内的恶意软件样本及相关信息.它通过聚合不同安全厂商的报告,提供有关恶意软件哈希值、行为分析和病毒扫描结果等信息.组织可以通过VirusTotal了解已知恶意软件的特征,及时检测和应对已知威胁.

(2) 商业数据源:该类数据源通常由专门的安全公司提供,需要付费以获取内容.相关公司通常有专门的研究团队,可以提供更深入、更专业的威胁情报,例如Recorded Future是一个商业的威胁情报提供商,通过网络爬虫等方法收集全球范围的威胁信息并进行分析,以提供深入、专业的威胁情报.该类数据源能够提供全面的、高质量的威胁情报,不仅包括开源信息,还包括从专有源、甚至暗网等获取的信息、专家分析与应对建议等内容 [33] .

(3) 内部数据源:包括组织内部产生的情报、内部专家分析以及内部共享的情报.组织内部可能有安全团队进行威胁情报的分析,并在组织内部通过不同共享协议共享有关威胁情报的信息 [34] .

开源情报的特点在于实时性、多样性,用于检测常见攻击模式核威胁,例如从博客中收集关于新型恶意软件的相关信息,可以帮助及时预警;商业数据源专业性更高,能够帮助组织深入地了解高级威胁并提供防御措施;内部数据源具有针对性,可以帮助组织了解内部网络活动,及时发现异常行为.

2.3.2 威胁情报的结构化程度

(1) 结构化数据源:这些数据源提供的信息通常以结构化的格式(如JSON、XML等)提供,易于机器阅读和处理.例如,STIX、TAXII、CybOX等表示威胁情报的结构化语言 [35] .这些协议或标准提供了一套描述和传递威胁情报的规范,能够更准确地获取和共享威胁情报,提高威胁信息传输的效率.

(2) 非结构化数据源:这些数据源提供的信息通常是文本形式,如博客文章、论坛帖子和推文等.这些信息需要通过数据挖掘技术进行收集,并经过针对性的处理和专家分析之后才能提取出有价值的威胁信息,构成威胁情报.

结构化数据源的优势在于提供了自动化处理与分析的可行性,能够帮助提升分析和共享的效率;非结构化数据源的优势在于能够捕捉更广泛的威胁信息,但需要更多的人工干预和处理.

2.3.3 威胁情报的来源划分

(1) 内源数据:内部数据源主要来自于组织内部的系统和网络,包括内部攻击组织报告、日志数据、入侵检测系统(IDS)报警、防火墙报告和安全事件管理(SIEM)系统等.内部数据重点关注组织运营的环境,提供了组织内部正在发生的事件的宏观视图,有助于检测是否存在性能问题和安全漏洞,尽早发现问题并防止非法活动,对组织内部的安全防御和威胁应对具有重要作用.

(2) 外源数据:外源数据来自组织外部,包括开源数据源、商业数据源,以及其他组织分享的威胁情报.外源数据能够提供更全面、更丰富的威胁信息,帮助组织建立态势感知,掌握最新的威胁动态以改进相应的安全防御决策.

内源数据是特定组织的内部产物,其内容更加贴近组织的业务和运营特点,并且收集和记录具有实时性,有利于更准确地识别潜在威胁;外源数据具有多样性和全面性的特点,有助于阻止了解完整的威胁动态,避免盲区.

以上不同数据源有各自的作用与价值,在实际运用中应根据具体需求合理进行多数据源的集成与整合,避免单一数据导致的限制性,同时确保数据对组织安全分析的有效性.

3 网络威胁情报关键内容

根据对威胁情报处理结果的梳理,威胁情报知识获取的目标主要包括IOC、TTPs、威胁主体和威胁关系等4种.本节对这几类能够从网络威胁情报中提取出的关键知识及其价值和意义进行了详细阐述.

3.1 IOC

威胁指标IOC是MANDIANT公司在长期的数字取证实践中定义的可以反映主机或网络行为的技术指示器.与实物证据一样,IOC作为数字线索可以帮助网络安全人员识别出数据泄露、恶意软件感染等恶意活动和安全威胁,提高威胁检测的准确性和速度.常见的IOC有IP、域名、邮箱、漏洞、恶意软件等 [36] .

独立的IOC数据并不会包含太多的有用信息,比如一个IP地址,并不能知道被谁所有,或者用来做了什么事情;而包含在报告中的IOC则能够与语义关联起来,得知该IOC的出现场景 [37] .通常一篇威胁情报会包含与其内容相关的IOC信息,会出现在正文中,或以表格、附页形式罗列出来.但随着网络用户大量增加,威胁情报数量日益增多,威胁情报格式多种多样,不同团队、组织发布的威胁情报格式各异,没有统一的规范.威胁情报中包含IOC的数量、IOC信息出现的位置都大不相同,所以如何快速、自动化地从中抽取IOC信息,是一个非常有价值的研究内容.图3是美国著名安全公司FireEye提出的IOC痛苦金字塔模型,其从提取分析的困难程度从下往上由简至难对IOC进行了分类.

3.2 TTPs

技战术(TTPs)是从军事术语衍生而来的三个不同级别的网络攻击活动,是对攻击者在目标制定策略、攻击手段、攻击过程等方面的详细描述,同时也是威胁行为画像体系的重要内容 [39] .战术(Tactic)是攻击背后的总体目标以及攻击者实施攻击所遵循的一般策略,是对攻击行为的最高级别描述;技术(Technique)是对攻击者在特定战术背景之下的行为的进一步描述,是攻击者用于实施攻击的具体方法,例如数据窃取、跨站脚本攻击等;过程(Procedures)是对技术上下文中的活动的更详细、更底层的逐步描述,包括用于策划攻击的工具和方法.TTP的结构允许分析人员组织哪些对抗行为属于与特定技术和策略相关的特定程序,并帮助分析人员了解攻击者可能试图实现的目标以及如何更好地进行防御 [40] .

ATT&CK框架是MITRE实验室基于TTPs构建的攻击描述框架,如图4所示.其站在攻击者视角描述了攻击过程各阶段所用到的技战术.TTPs分析可以帮助安全研究人员将攻击与已知的黑客或威胁组织关联起来,集中调查攻击路径、识别威胁源头和攻击媒介、定义威胁的严重性.通过识别攻击者及其组织,安全研究人员能够确定与其他攻击者可能存在的关系,还可以帮助识别新出现的威胁、预测即将到来的攻击并制定对策,提高防御系统对网络攻击态势的感知能力 [41] .

3.3 威胁主体

威胁主体(Cyber Threat Actor)指发起或可能发起网络攻击的个人或组织 [42] ,是威胁情报中一个关键的组成部分.威胁主体有很多类型,具有不同的属性、动机、技能水平和攻击手段.了解和分析不同类型的威胁主体及其动机能够帮助组织更好地制定网络安全策略,保护自身免受侵害和损失.

威胁主体在威胁情报中的内容通常包括以下几个方面 [43] :(1) 主体类型:威胁主体可以是个人黑客,也可以是犯罪团伙、恐怖组织或国家支持的黑客组织.了解威胁主体的类型可以帮助组织理解其可能的动机和能力.(2) 动机:威胁主体的动机可能包括金钱、政治、意识形态、竞争优势等.了解威胁主体的动机可以帮助预测其可能的目标和攻击方式.(3) 能力:这包括威胁主体的技术能力(例如,他们是否具有执行APT攻击的能力)和资源(例如,他们是否有足够的资金和人力来执行大规模的攻击).(4) 行为模式:这包括威胁主体通常使用的攻击技术、他们的攻击频率、他们是否有特定的目标或行业偏好等.(5) 历史记录:威胁主体过去的行为,包括他们发起的攻击类型、成功的攻击、攻击目标、他们如何适应和发展他们的技术和战略等.(6) 关联信息:威胁主体可能与其他威胁主体或恶意软件有关联,了解这些关联可以帮助更好地理解威胁情景.

3.4 复杂威胁关系

威胁情报不仅包含了IOC、TTP等威胁实体,还包含了威胁主体与威胁实体之间、及不同威胁实体相互之间的关联.对多种不同的威胁关系信息进行梳理分析,可以帮助组织直观地理解威胁主体的行为模式,进而更有效地预测威胁,制定防御策略.

威胁关系通常包括以下几个方面:(1) 威胁主体与攻击工具的关系:这包括威胁主体通常使用的攻击工具和技术,例如恶意软件、钓鱼邮件和零日漏洞等.(2) 威胁主体与攻击目标的关系:这包括威胁主体的目标选择,例如他们是否倾向于攻击特定的行业或组织,或者他们是否有特定的地理或政治目标. (3) 威胁主体与其他威胁主体的关系:这包括威胁主体之间的合作或竞争关系,例如他们是否属于同一个犯罪网络,或者他们是否在某些攻击中合作.(4) 威胁主体与其历史行为的关系:这包括威胁主体过去的攻击行为,例如他们过去使用的攻击技术,他们的攻击频率,以及他们的攻击成功率.(5) 威胁主体与其环境的关系:这包括威胁主体的地理位置、政治环境和技术环境等,这些因素可能影响他们的攻击策略和目标.(6) 攻击手段与目标之间的关系:包括哪些攻击手段更可能针对哪些目标,或者某类目标是否更容易受到某种攻击手段的攻击.图5给出了多个威胁实体之间具体的关系结构.

4 网络威胁情报处理技术

4.1 IOC抽取

目前针对IOC自动提取这个特定领域的研究并不多,最初采用的方法为基于规则的提取.基于规则的方法是针对已有的IOC数据进行分类,并对每一类数据根据存在的样本提取其中的特征,编写特定的正则表达式,用于识别和定位威胁情报文本中的实体特征.该方法的优点是规则制定快,抽取效率高,但规则需要人为制定,容易以偏概全,规则的全面性直接决定了提取效果的优劣,同时还存在假阳性问题.

目前基于规则的开源抽取方法有很多,如Chris Morrow的python-IOCextract [45] ,Stephen Brannon的IOCextractor [46] 等,虽然能够识别部分混淆,但对于现在的网络环境来说,鲁棒性依然不够,也无法解决假阳性问题.规则制定依赖于语言且可扩展性很差,难以适应变化.随着规则数量和情报数据复杂性的增加,该方法的准确性和效率难以达到理想效果 [47] .

随着自然语言处理技术的成熟和对自动化提取的日渐重视,基于机器学习和深度学习的命名实体识别NER得到了进一步发展应用 [48] .现有的较为主流的NER检测方法一般是建立在以BIO标注法及其变种划分的数据集的基础上的全监督学习方法.其核心方法围绕隐马尔科夫模型、支持向量机、决策树、最大熵模型、CRF [49] 、CNN [50,51] 和RNN [52,53] .

IOC提取的应用十分常见,例如大型组织收到带附件的电子邮件,需对其附件进行安全分析以确保不包含恶意内容.首先可以使用基于规则的方法匹配附件文本,提取出可能的IP、域名等;针对文件哈希,则可以使用机器学习模型,对其是否为恶意文件进行检测.

Yi等 [54] 将基于规则的方法与CRF模型相结合,首先使用规则和字典进行安全实体匹配,协助CRF模型结合上下文信息进一步提高识别性能.

Huang等 [55] 首次将Bi-LSTM-CRF模型用于序列标注,将最后一层LSTM的输出去预测标签分类,能够关注前后时序信息,再通过CRF计算最大概率序列,该模型已经成为NER领域的Base Line.之后Ma等 [56] 使用CNN提取字符集特征,提出了Bi-LSTM-CNNS-CRF.

Zhou等 [57] 首次将端到端的神经序列标记应用于自动化IOC识别任务,提出一个基于Bi-LSTM和条件随机场的模型,利用注意力机制对每个token的重要性进行度量,在报告中包含大量没有上下文的IOC的情况下,帮助LSTM对输入的序列进行准确编码,并在模型中引入一些拼写特征,使得模型在使用非常少的训练数据的情况下依然能表现良好,并能够识别出低频IOC,平均准确率为90.4%.该模型的缺点是使用手工拼写特征,很容易错误提取出类似IOC但不具有恶意的token导致较高的误报率,而没有引入上下文特征来解决这一问题.

注意力机制对于不同信息赋予不同权重,从而能够筛选出重要的信息.Attention的思想很早就被提出,最早因Google Mind团队将其用于图像分类 [58] 而受到关注.Bahdanau等 [59] 将注意力机制用于机器翻译,是在NLP领域的首次应用.在Vaswani等 [60] 提出Transformer架构之后,注意力机制和自注意力机制逐渐融入、代替了LSTM的功能,成为自然语言处理的主流方法.此后Zhao等 [61] 提出了一种基于多粒度注意力的IOC识别模块.在传统的Bi-LSTM-CRF的模型上综合使用char-level, 1-gram, 2-gram和3-gram的新词嵌入特征来捕获不同大小的IOC特征,提高了IOC提取的准确性;然后使用异构信息网络对IOC之间的相互依赖关系进行建模,利用句法依赖解析器 [62] 从威胁描述中提取IOC之间的关系,并使用基于权重学习的相似性度量,最后利用经典的GCN来呈现两个IOC之间的关系,从而更好地探索上下文.该研究能够挖掘隐藏在IOC相互依赖的关系中威胁对象分类、威胁类型匹配等高级安全知识.

针对Zhou等 [57] 所提模型存在误报率高的问题,Long等 [63] 在其工作基础上进行了扩展,进一步引入了多头自注意力模块和上下文特征.多头自注意力模块能够自适应地增强每个单词与其他单词的信息的嵌入,使得卷积执行的局部文本能够携带全局信息.该模型输入更多token特征,包括拼写特征和上下文特征,能够提高在有限数量数据集上的性能.该模型在英文测试集上的平均准确率达93.1%,在中文测试集上的平均准确率为82.9%.

考虑到将不同数据源相结合以提高IOC检测精度的问题,Zhu等 [64] 将情报与现场收集的测量数据联系起来,对威胁态势进行分析.模型使用NLTK库结合Stanford CoreNLP模型 [65] 解析单词之间的语法关系,确定哪些单词与IOC候选词直接相关;使用基于依赖关系的Word2Vec计算语义相似度,作为特征输入到IOC分类器中,确定输入的单词是否是IOC及其所属的活动阶段.该模型在检测IOC上达到了91.9%的精度,但在IOC分类工作上完成度不高,其用于判断一个对象是否确实为IOC的特征采取较为有限,可能导致较高的误报率;并且在分辨IOC所属具体阶段上较为模糊.该模型在分类活动阶段上的平均精度仅为78.2%.

基于Transformer架构的Encoder网络诞生了BERT [66] 这一预训练网络.BERT使用深层的自注意力机制来预训练词向量,来达到类似于Word2Vec [67,68] 的词嵌入效果,但是其表现远超Word2Vec.Liu等 [69] 利用正则表达式和微调的BERT模型识别IOC,针对将IOC分类到对应句子所处活动阶段的任务,设计了一个触发增强的IOC分类模型:当输入未见过的句子时,使用最相似的触发向量来增强句子中关键字的权重,从而提高分类性能,在活动分类工作中的准确率达86.55%.

为解决多义性和边界模糊问题,Wang等 [70] 实现了一个基于知识工程的IOC实体识别模型,通过构建知识库提高了实体识别的准确性.该模型首先通过BERT模型获取上下文相关的词向量表示,再输入到Bi-LSTM层与CRF层对词序列进行编码和推理;最后按照实体特征类型,基于MITRE、Malware DB等开源网络威胁知识库构建知识工程层,并基于最大匹配验证算法对CRF层输出的标签预测进行验证,对错误的推理结果进行修正,在威胁情报实体识别任务上的平均准确率达到92.53%.

Fang等 [71] 为克服传统NER模型仅考虑局部依赖关系的问题,提出一种从图形级别捕获非局部和非顺序依赖关系的GCN算法,帮助确定结构复杂的新型实体词语.该模型相比最流行的CNN-Bi-LSTM-CRF模型在性能上得到了显著提升.

除了以上使用NER的方式,Liao等 [72] 首先利用规则抽取所有待定IOC实体,提出将IOC候选词与其上下文之间的语法连接分析转换为图形挖掘问题.该研究通过依存语法分析构建语法树,使用Stanford依赖解析器 [73] 捕获上下文术语与IOC之间的语义链接,并将句子转换为依赖图,然后使用图挖掘技术直积核 [74] 来测量两个图的相似性来判断是否为IOC实体,鉴别假阳性.

4.2 TTPs分析

与IOC相比,TTPs更注重攻击行为的描述与关联 ,抽取IOC的技术并不能完全适用于抽取TTPs的过程.从威胁情报入手的TTPs研究目前大多停留于对语句的分类和行为界定上 [75] .对语句或文章的技战术分类主要通过对原始文本的高度抽象并进行表征 [76] ,以形成能够判断文本主要核心内容的嵌入式向量表达.对于技战术的实体抽取和关键信息的定位、清洗、结构化等并无太多研究.同时,威胁情报的TTPs信息抽取也有诸多影响计算机识别准确率的因素存在,其中主要包括如下限制:(1) 标准多样性:分析指标多样且快速迭代.例如ATT&CK标准就保证一年一大版本更新.因此仅有资深研究人员建立了对历史版本的印象,能够接纳新版本并应用到业务分析中;同时也不易存在对所有标准均认知成熟的研究者.(2) 发布多样性:网络威胁情报质量格式多样.披露网络攻击事件的组织有很多,发布的网络威胁情报质量和价值受人员从业经验、发布规范、书写习惯和商业价值等社区因素影响,很难规范.(3) 描述多样性: 技战术分析具有较高抽象性,漏洞描述、动作描述、恶意代码描述、组织描述和样本描述都可能是技战术的分析特征或入口.因此需要自动化方法对其兼收并蓄.

机器学习存在的问题是无法深入处理语义信息,没有充分考虑语义特征而可能导致无法准确捕获安全实体.对于没有明显结构特征的实体,采用深度学习融合实体的结构特征和语义特征自动识别安全实体,能够处理深层语义信息,有效地从情报中学习到有价值的表达和潜在关联因素 [16] 、改善语义实体之间关系抽取的有效性 [77] .深度学习省去了特征构建的工作量,且通过梯度传播进行训练,能够构建更复杂的网络,解决更困难的深层语义信息提取任务 [78] .

在实际生产应用场景中,例如组织内部系统受到外部入侵,安全团队在分析时应特别关注可能的TTPs以追溯攻击者的行为,首先对系统日志文件进行传统的检测,例如基于规则等方法;由于攻击者通常采用复杂攻击方法,需要深度学习对日志文件的深层文本特征和语义信息进行更准确的捕捉,从而识别出潜在的TTPs,如攻击模式和入侵行为等,帮助更好地理解攻击者的行为和意图.

Husari等 [79] 提出一种威胁-动作本体用于描述网络威胁的攻击模式和技术.该工作首先使用一个NLP工具 [80] 识别和提取威胁动作,然后构建了一组正则表达式用于解析特殊术语,并映射到已知的攻击模式和技术上,通过计算相似度得分对其进行归类.该模型在识别提取TTP上取得了84%的平均准确率.

Ge等人 [81] 在Husari等 [79] 的工作基础上, 提出一种基于弱监督关键信息评价模型.为确保所提取关键字的有效性, 其采用了专家评估和置信度评估两大方法对关键词质量进行检验.该模型使用FastText [82] 单词嵌入表达式将文本转换为连续分布的词嵌入向量,通过评估关键词向量空间和非关键词向量空间的离群度和空间映射,使用注意力机制实现对语句核心语义的筛选.同时通过多层 n -gram的注意力实现对不同粒度语义的多重选择,具有在技战术分类问题上的可解释性和效率上的优势.该模型提高了从全尺寸威胁情报和恶意软件中提取TTP的能力.

针对非结构化威胁数据中提取和分类TTP的任务,You等 [83] 构建了一个威胁上下文增强的TTP挖掘模型.该模型由元素特征提取和描述特征提取两条路径组成,将多种TTP元素出现的次数用矩阵表示,使用两个CNN过滤器来提取矩阵中共现TTP的元素特征;对给定的描述文本使用Sentence-Bert [84] 获得句子嵌入向量,然后嵌入到Bi-LSTM层得到描述特征.该模型通过连接元素特征和描述特征,提高了TTP分类的准确性 ,其平均分类准确率为94.10%,相较于之前仅使用文本特征的方法具有更高的精度,且能够在训练样本很少的情况下仍然保持较好的效果.

Wu等 [85] 则是围绕电子商务的攻击可能发生在购买的前中后时期,无法完全映射到传统杀伤链的问题,构建了一个TTP半自动生成器.根据流行主题术语通常具有相似的语义和词汇结构的规律,设计了一组基于语法结构的TTP实体识别规则,用于从非结构化数据中自动提取电子商务主题TTP实体,并将其转换为STIX模式.该研究以80%的精确度鉴定了6042个TTP,为电子商务CTI研究提供了新的线索.

考虑到大多数TTP提取工作都忽略了TTP分层标签之间的相关性,Liu等 [86] 围绕TTP层次结构之间的依赖性,提出一种基于注意力机制的变换器分层RNN模型.模型使用Word2Vec将CTI嵌入到向量矩阵,将ATT&CK的战术-技术两级结构映射到矩阵以保留TTP分层标签之间的语义关系;然后在转换层感知CTI的上下文语义信息;然后是一个注意力循环结构,用于学习层次结构中战术和技术标签之间的依赖关系; 最后构建一个联合分层分类模块来预测最终的TTP,并在TTP提取的准确性分别在Macro- F 1和Micro- F 1分数上提高了8.2%和6.5%.

针对战术与技术层次结构导致性能下降的问题,Yu等 [87] 对威胁情报中的战术和技术进行了分类,提出一个基于层次知识迁移和注意力机制的卷积神经网络模型.该模型将战术和技术分类分为前后两个阶段,首先采用FastText [82] 词嵌入方法将CTI文本转换为二维图像,然后使用CNN挖掘深层文本特征进行战术分类; 在战术分类训练完成之后,根据战术与技术之间的特殊层次关系,通过对战术分类过程中CNN层和注意力层的参数进行转换,完成战术到技术的知识迁移并进行技术的分类训练.

Ge等 [88] 针对TTP分类缺乏必要且充分证据的问题,提出了一种可解释TTP分类框架,能够为关键证据提供准确边界,以证明TTP分类结果的合理性.该框架首先利用基于主题原型的关键字重要性过滤方法从CTI文本中提取证据,随后使用基于CNN的鉴别器对证据集的元素进行TTP分类,并使用各种基于案例的可解释方法来衡量CTI证据的完整性.实验证明,该方法将Micro- F 1分数提高了016%~6.63%,将Macro- F 1分数提高了026%~6.85%.

4.3 威胁关系图构建

单独的威胁实体无法提供足够的信息,联系其上下文进行分析,并对实体之间的关系进行提取和分析才能够进一步获取更多有效知识.威胁实体信息在情报中的分布通常较为隐蔽和分散,利用知识图谱能够集中组织威胁态势的特点,可以较好地对威胁实体相关知识及实体间关系进行分析和展示.

知识图谱是一种视觉辅助工具,是由大量实体及其之间的关系组成的大规模知识库,能够将实体和关系的信息以图形结构的形式进行组织 [89] .如何从文本中提取出实体之间的关系是知识图谱构建的核心任务.由于网络攻击过程存在多个阶段并使用多种技术,很适合使用知识图谱对整个攻击过程进行全面描绘并识别与其他攻击的相似性.知识图谱可以有效地组织和表示知识,使其进一步得到有效利用 [90] .将知识图谱应用于网络安全领域,可以更好地组织管理和利用海量的网络安全情报信息 [91] .关系连接实体形成图形结构.图数据库可以用于以三元组表达事实的存储介质,如NoSQL图数据库Neo4j [92] .利用包括本体、信息提取和实体消歧在内的知识图谱构建技术,知识图谱能够有效地提取和集成来自多源异构数据的知识,对知识进行结构化的表达和可视化展示 [93] .结合语义建模、查询和推理技术网络安全知识图谱可以模仿安全专家的思维过程,根据现有事实的关系三元组和逻辑规则推导新知识或检查数据一致性 [94] . 网络安全知识图谱使用本体作为知识表示的基础.本体是对共享概念系统的明确描述,本质上是特定领域中一组概念及其关系的形式化表达,是知识图谱中知识管理的核心,其研究成果为知识图谱规范实体、关系以及类型、属性等对象之间的关系提供了理论基础 [95] .基于本体构建的知识库不仅具有强大的层次结构 ,而且冗余度极低.目前许多研究都集中在网络安全本体的构建上,构建网络安全本体,整合各种网络安全数据资源,目的是有效地组织和利用知识并为网络安全评估和分析提供支持 [96] .针对不同的应用场景,研发人员构建了不同的本体,包括入侵检测、计算节点可达矩阵等.Feng等 [97] 关注Loc/ID分离网络架构,并对其原理、机制和特征进行了相关综合调查;Li等 [98] 参考不同类型网络攻击的特点,在语义层面给出了详细和规范的网络安全本体构建;Iannacone等 [99] 提出了一个代表网络安全领域的整体本体,旨在创建一种知识表示,以促进来自各种结构化和非结构化来源的数据集成;Syed等 [100] 提出了统一网络安全本体(Unified Cybersecurity Ontolog,UCO),旨在支持网络安全系统中的信息继承和网络态势感知,集成来自不同系统的异构数据,以及最常用的信息共享和交换网络安全标准.

对于大型企业或组织的安全团队,构建威胁关系图是帮助理解攻击模式的重要手段.对于已经收集到的威胁实体,借助图数据库等技术建立实体-关系结构,能够帮助揭示攻击事件的整体流程,提供灵活的查询与分析能力,帮助安全团队评估风险和制定决策.

Hooi等 [101] 利用知识图谱能够集中组织威胁态势的特点,以UCO为参考构建了威胁主体本体,包括威胁主体、恶意软件、目标以及活动等4种类型,然后训练CRF模型提取威胁主体相关的命名实体,并构建为知识图谱.

针对实体抽取常忽略攻击图和攻击技术的缺陷,Li等 [102] 基于知识图谱技术训练了一个基于学习的命名实体识别模型AttacKG,结合开源工具EntityRuler来识别CTI报告中的实体;然后使用基于学习的自然语言解析模型提取实体和依赖关系并初始化一个攻击图;最后引入了技术知识图的概念,使用基于从MITRE ATT&CK知识库抓取的TTPs示例构建的攻击图来初始化技术模版,并在Milajerdi等 [103] 的工作基础上改进了图对齐算法,将攻击图知识增强为技术知识图,有效地从大量报告中聚合产生技术级别的威胁情报知识图.

Guo等 [104] 指出目前网络安全概念实体和关系提取采用传统的管道模型,存在错误传播问题并忽略了两个子任务之间的联系,提出了一种联合提取的框架,通过建模多序列标记问题,为不同关系声称单独的标签序列,帮助构建初步的知识图谱.

Liu等 [105] 强调了共指消解技术在知识融合中的重要性及其在网络安全领域应用的落后,对现有共指消解模型在网络安全语料库上的有效性进行了研究,并提出了一种基于语义文本匹配的共指解析模型,使模型能够区分不同实体类型之间的共指,从而更细粒度地运行共指解析,帮助构建全面、明确、低冗余的网络安全知识图谱.

5 挑战与未来展望

5.1 模型可解释性

从网络追踪溯源的角度出发,证据的可解释性至关重要,但许多机器学习模型是黑盒模型,其内部结构和决策过程很难被理解.这使得模型的预测结果缺乏可信度和可解释性,在实战环境中缺乏可信的支撑能力 [106] .模型可解释性与模型性能之间存在一种权衡关系.一些复杂的模型在性能上表现出色,但其可解释性较差.相反,一些简单的模型可能更容易解释,但性能可能不如复杂模型.因此,如何在可解释性和性能之间找到平衡是一个挑战.另外,模型可解释性还涉及到不同的利益相关者之间的需求和期望.不同的用户可能对模型的解释性有不同的要求.例如,研究人员可能需要详细的模型内部信息,而终端用户可能更关注模型预测结果的可解释性.因此,如何满足不同用户的需求,提供适当的解释和解释级别也是一个挑战.

5.2 模型的自适应性

模型自适应指模型能够根据环境或其他条件变化所反馈的信息,自动调整结构和参数以适应变化 [107] .现代网络攻击手段持续演进升级,ATT&CK框架平均3~6个月更新一次,网络威胁知识更新迭代之快、威胁情报数据源之复杂,使得处理模型必须不断吸收新的知识以跟上威胁变化的速度,发挥防御效能.

威胁情报处理模型需要增强自适应能力,在出现新的威胁知识时能够尽快适应新任务,迅速学习新的攻击类别.提升模型的自适应能力一方面能够提高模型的性能,另一方面能针对不同的学习任务满足需求.如何将加强模型的自适应性,加强对于层出不穷的IOC与TTPs、快速更新的威胁手段与情报知识的学习和识别能力,增强鲁棒性与有效性,是十分有价值的研究方向.

5.3 威胁情报共享

威胁情报的有效共享是网络威胁检测和预防的另一大核心.威胁情报共享的核心思想是通过共享有关最新威胁和漏洞的信息,在利益相关者之间建立态势感知,并帮助迅速采取措施.威胁情报来源和格式的数量都十分庞大,目前已经引入了STIX、TAXII和CybOX等结构化标准以提供共享网络威胁情报的通用方法,但根据研究资料表明,这些标准的使用并不广泛,而且常常出现执行不力的情况 [108] .

溯源图是帮助威胁情报共享的另一种方式.溯源图是知识图谱在刻画攻击事件场景领域的应用,能够帮助不同组织之间共享关于高级威胁行为体的信息.通过分享溯源图,安全团队可以传递有关特定威胁行为体的详细信息,包括攻击路径、关联的攻击活动和使用的工具等 [109] .这种威胁情报共享的方式可以加强协作,提高整个安全社区对高级威胁行为体的认知和应对能力 [110] ,是一个值得深入研究的方向.

此外,目前广泛使用的交换信息的方法是手动共享,即在已经存在信任关系的情况下,利益相关者之间互相共享,或通过信息共享与分析中心(ISAC)等受信任的团体进行共享.手动共享存在着速度缓慢、人为失误和主观因素过滤等问题 [111] .因此,共享过程自动化是目前一个亟待解决的重要问题.由于不同国家和组织之间政治、法律、文化和语言等因素的差异,使得情报共享面临着相当的挑战.未来想要建立起高效的威胁情报共享协作,需要安全专家、技术人员以及政府组织等各界人士的努力协调与配合.

5.4 大语言模型处理

大语言模型是自然语言处理的最新进展结果,其基于大规模语料库使用大量参数进行标记和训练,具有强大的理解和生成文本能力 [112] .传统的威胁情报处理模式中,常需要耗费大量人力进行数据清洗和分析,存在自动化程度低、知识价值利用率低、专家经验难以复制等问题.而大语言模型则是突破这些瓶颈的技术关键.随着GPT的出现与发展,大语言模型与网络安全的应用结合有了更多探索空间.经过海量参数建模调优的大语言模型能够在威胁情报处理上极大减少人工劳动并提升分析效果,解决传统处理过程存在的问题;经过智能问答训练的模型能够落地为安全助手,让缺乏丰富经验的一般安全人员也能够执行专业分析.大语言模型将能够在智能化威胁情报分析的基础上,为安全人员提供决策和响应上有价值的支撑,提升网络安全防御效能.

6 结 语

随着网络威胁情报的价值受到更多关注和重视,越来越多的精力被投入到对威胁情报处理分析的研究之中.本文对威胁情报提供的关键知识进行了总结,对获取不同知识的威胁情报处理技术进行了详细调研和介绍.基于深度学习的NER和知识图谱作为关键技术,提高了情报分析的有效性.深度学习能够帮助分析情报文本的深层语义,知识图谱则能够直观展示实体关系的结构,有助于威胁知识理解与共享.最后讨论了威胁情报处理面临的挑战,指出在模型可解释性、自适应性、情报共享和处理效率上存在的问题,并提出可能的研究方向,希望能够推动该领域的不断发展与进步.

参考文献:

[1] Aslan , Aktu g ˇ S S, Ozkan-Okay M, et al . A comprehensive review of cyber security vulnerabilities, threats, attacks, and solutions[J]. Electronics,2023, 12: 1333.

[2] ArcticWolf. A brief history of cybercrime[EB/OL].[2022-11-16].https://arcticwolf.com/resources/blog/decade-of-cybercrime/.

[3] Britannica."Stuxnet".[EB/OL].[2022-12-13].https://www.britannica.com/technology/Stuxnet.

[4] 奇安信威胁情报中心.全球高级持续性威胁(APT)2023年中报告[EB/OL].[2023-07-12].https://ti.qianxin.com/uploads/2023/07/20/fcd50f2540db9ca 6fb91b192c0fe2a4c.pdf.

[5] 360天眼实验室. 数字海洋的游猎者[EB/OL].[2023-05-27].https://apt.360.net/report/apts/1.html.

[6] 360天眼实验室.蔓灵花攻击行动 [EB/OL].[2023-05-01].https://apt.360.net/report/apts/5.html.

[7] 赵慧.宏碁电脑遭勒索攻击,赎金3.25亿元创下最高纪录[EB/OL].[2022-12-27].http://xxhjsc.jsou.edu.cn/2022/1227/c6906a136824/page.htm.

[8] 国家计算机病毒应急处理中心.西北工业大学遭美国NSA网络攻击事件调查报告(之一)[EB/OL].[2022-09-05].https://www.cverc.org.cn/head/zhaiyao/news20220905-NPU.htm.

[9] Mary Whitfill Roeloffs.MOVEitcyber attack:personal data of millions stolen from oregon, Louisiana,U.S.Agency[EB/OL].[2023-06-16].https://www.forbes.com/sites/maryroeloffs/2023/06/16/moveit-cyber-attack-personal-data-of-millions-stolen-from-oregon-louisiana-us-agency/.

[10] Gartner. Marketguide for security threat intelligence services [R/OL].[2023-05-14].https://www.gartner.com/en/documents/2874317.

[11] Zhou Y,Tang Y,Yi M, et al . CTI view: APT threat intelligence analysis system [J]. Secur Commun Netw, 2022, 2022: 1.

[12] Tang B H, Wang J F, Yu Z, et al . Advanced persistent threat intelligent profiling technique: a survey [J]. Comput Electr Eng, 2022, 103: 108261.

[13] Brown R, Stirparo P. SANS 2022 cyber threat intelligence survey [R/OL].[2023-02-23].https://www.sans. org/white-papers/sans-2022-cyber-threat- intelligence-survey/.

[14] Baker K.What is cyber threat Intelligence[EB/OL].[2023-03-23].https://www.crowdstrike.com/cybersecurity-101/threat-intelligence/.

[15] Cascavilla G,Tamburri D A,Van Den Heuvel W J. Cybercrime threat intelligence: a systematic multi-vocal literature review[J]. Comput Secur,2021,105: 102258.

[16] Sun N, Ding M, Jiang J, et al . Cyber threat intelligence mining for proactive cybersecurity defense: a survey and new perspectives[J]. IEEE Commun Surv Tut, 2023, 25: 1748.

[17] 崔琳, 杨黎斌, 何清林, 等.基于开源信息平台的威胁情报挖掘综述[J].信息安全学报, 2022, 7: 1.

[18] McMillan R. Definition: threat intelligence[EB/OL]. [2023-05-16].https://www.gartner.com/en/documents/2487216.

[19] Dalziel H. How to define and build an effective cyber threat intelligence capability [M].Boca Raton:Syngress, 2014.

[20] Shackleford D. Whos using cyberthreat intelligence and how [R/OL].[2023-02-17].https://cdn-cybersecurity.att.com/docs/SANS-Cyber-Threat-Intelligence-Survey-2015.pdf.

[21] Tounsi W, Rais H. A survey on technical threat intelligence in the age of sophisticated cyber attacks[J]. Comput Secur, 2018, 72: 212.

[22] Schlette D,Caselli M,Pernul G. A comparative study on cyber threat intelligence: the security incident response perspective [J]. IEEE Commun Surv Tut, 2021, 23: 2525.

[23] Bromiley M. Threat intelligence:what it is, and how to use it effectively [EB/OL].[2023-05-20].https://www.sans.org/webcasts/threat-intelligence-is-effectively-102622/.

[24] Brown S, Gommers J, Serrano O. From cyber security information sharing to threat management [C]//Proceedings of the 2nd ACM Workshop on Information Sharing and Collaborative Security.Denver: Association for Computing Machinery, 2015: 43.

[25] Yuzuka A.Thethreat intelligence lifecycle:a definitive guide for 2023 [EB/OL].[2023-06-22].https://flareio/learn/resources/blog/threat-intelligence-lifecycle/.

[26] Ali A M, Angelov P. Anomalous behaviour detection based on heterogeneous data and data fusion[J].Soft Comput, 2018, 22: 3187.

[27] Yeboah-Ofori A, Islam S, Yeboah-Boateng E. Cyber threat intelligence for improving cyber supply chain security [C]//Proceedings of the 2019 International Conference on Cyber Security and Internet of Things (ICSIoT).Accra: IEEE, 2019: 28.

[28] Abu M S,Selamat S R,Ariffin A, et al . Cyber threat intelligence-issue and challenges [J]. Ind J Elect Eng Comput Sci, 2018, 10: 371.

[29] Sauerwein C, Sillaber C, Mussmann A, et al . Threat intelligence sharing platforms: an exploratory study of software vendors and research perspectives [EB/OL].[2023-02-12].https://aisel.aisnet.org/wi2017/track08/.

[30] Boeke S, van de BDP J. Cyber threat intelligence—from confusion to clarity; an investigation into cyber threat intelligence [EB/OL].[2023-01-20].https://studenttheses.universiteitleiden.nl/handle/1887/ 64551.

[31] Gao P, Shao F, Liu X, et al . Enabling efficient cyber threat hunting with cyber threat intelligence[C]//Proceedings of the 2021 IEEE 37th International Conference on Data Engineering (ICDE). Chania: IEEE, 2021: 193.

[32] Koloveas P, Chantzios T, Alevizopoulou S, et al . intime: a machine learning-based framework for gathering and leveraging web data to cyber-threat intelligence [J]. Electronics, 2021, 10: 818.

[33] Conti M, Dargahi T, Dehghantanha A. Cyber threat intelligence: challenges and opportunities [M].London: Springer International Publishing, 2018.

[34] Sukhabogi S. Atheoretical review on the importance of threat intelligence sharing & the challenges intricated [J]. Turk J Comput Math Educ,2021,12: 3950.

[35] Nunes E, Diab A, Gunn A, et al . Darknet and deepnet mining for proactive cybersecurity threat intelligence [C]//Proceedings of the 2016 IEEE Conference on Intelligence and Security Informatics (ISI).Tucson: IEEE, 2016: 7.

[36] Johnson C, Badger L, Waltermire D, et al . Guide to cyber threat information sharing[EB/OL].[2022-10-04].https://csrc.nist.gov/pubs/sp/800/150/final.

[37] Tatam M, Shanmugam B, Azam S, et al . A review of threat modelling approaches for APT-style attacks [EB/OL].[2023-01-16].https://pubmed.ncbi.nlm.nih.gov/33506133/.

[38] CrowdStrike. Indicators of compromise security [EB/OL].[2022-10-05].https://www.crowdstrike.com/cybersecurity-101/indicators-of-compromise/.

[39] Bahrami P N, Dehghantanha A, Dargahi T, et al . Cyber kill chain-based taxonomy of advanced persistent threat actors: Analogy of tactics, techniques, and procedures [J]. JIPS, 2019, 15: 865.

[40] Al-Shaer R,Spring J M,Christou E. Learning the associations of mitre att & ck adversarial techniques[C]//2020 IEEE Conference on Communications and Network Security. [S.l.]:IEEE, 2020: 1.

[41] 于忠坤, 王俊峰, 唐宾徽, 等.基于注意力机制和特征融合的网络威胁情报技战术分类研究[J].四川大学学报: 自然科学版, 2022, 59: 053003.

[42] IBM. What is a threat actor [EB/OL].[2023-06-27].https://www.ibm.com/topics/threat-actor.

[43] Lemay A, Calvet J, Menet F, et al . Survey of publicly available reports on advanced persistent threat actors [J]. Comput Secur, 2018, 72: 26.

[44] 范渊.网络安全运营服务能力指南[M].北京:电子工业出版社, 2022.

[45] Chris Morrow.InQuest/python-iocextract[DB/OL].[2023-06-27].https://github.com/InQuest/python-iocextract.

[46] Stephen Brannon.stephenbrannon/IOCextractor[DB/OL].[2023-06-27].https://github.com/stephenbrannon/IOCextractor.

[47] 刘浏, 王东波.命名实体识别研究综述[J].情报学报, 2018, 37: 329.

[48] 陈曙东, 欧阳小叶. 命名实体识别技术综述[J]. 无线电通信技术, 2020, 46: 251.

[49] Huang Z, Xu W, Yu K. Bidirectional LSTM-CRF models for sequence tagging [EB/OL].[2022-08-09].https://arxiv.org/abs/1508.01991.

[50] Strubell E, Verga P, Belanger D, et al . Fast and accurate entity recognition with iterated dilated convolutions [EB/OL].[2023-02-07].https://arxiv.org/abs/1702.02098.

[51] Wang X, Guan Z, Xin W, et al . Multi-type source code defect detection based on TextCNN [C]//Proceedings of the 3rd International Conference on Frontiers in Cyber Security. Singapore: Springer Singapore, 2020: 95.

[52] Lin Y, Liu L, Ji H, et al . Reliability-aware dynamic feature composition for name tagging [C]//Proceedings of the 57th annual meeting of the association for computational linguistics.Florence:Association for Computational Linguistics, 2019: 165.

[53] Wang R, Li Z, Cao J, et al . Convolutional recurrent neural networks for text classification [C]//Proceedings of the 2019 International Joint Conference on Neural Networks. Budapest:IEEE,2019: 1.

[54] Yi F, Jiang B, Wang L, et al . Cybersecurity named entity recognition using multi-modal ensemble learning [J]. IEEE Access, 2020, 8: 63214.

[55] Huang Z, Xu W, Yu K. Bidirectional LSTM-CRF models for sequence tagging[EB/OL].[2022-08-09].https://arxiv.org/abs/1508.01991.

[56] Ma X, Hovy E.End-to-end sequence labeling via bi-directional lstm-cnns-crf[EB/OL].[2023-05-29].https://arxiv.org/abs/1603.01354.

[57] Zhou S, Long Z, Tan L, et al . Automatic identification of indicators of compromise using neural-based sequence labelling [EB/OL].[2022-10-24].https://arxiv.org/abs/1810.10156.

[58] Mnih V, Heess N, Graves A, et al . Recurrent models of visual attention[EB/OL].[2022-12-08].https://arxiv.org/abs/1406.6247.

[59] Bahdanau D,Cho K,Bengio Y. Neural machine translation by jointly learning to align and translate[EB/OL].[2022-09-01].https://arxiv.org/abs/1409.0473.

[60] Vaswani A, Shazeer N, Parmar N, et al . Attention is all you need [EB/OL].[2022-12-04].https://arxiv.org/abs/1706.03762.

[61] Zhao J, Yan Q, Liu X, et al . Cyber threat intelligence modeling based on heterogeneous graph convolutional network [C]//Proceedings of the 23rd International Symposium on Research in Attacks,Intrusions and Defenses.San Sebastian:[s.n.],2020: 241.

[62] Chen D, Manning C D. A fast and accurate dependency parser using neural networks [C]//Proceedings of the 2014 Conference on Empirical Methods in Natural Language Processing.Orlando:Association for Computational Linguistics, 2014: 740.

[63] Long Z, Tan L, Zhou S, et al . Collecting indicators of compromise from unstructured text of cybersecurity articles using neural-based sequence labelling[C]//Proceedings of the 2019 International Joint Conference on Neural Networks. Budapest: IEEE, 2019: 1.

[64] Zhu Z,Dumitras T. Chainsmith: automatically learning the semantics of malicious campaigns by mining threat intelligence reports [C]//Proceedings of the 2018 IEEE European Symposium on Security and Privacy.London: IEEE, 2018: 458.

[65] Manning C D, Surdeanu M, Bauer J, et al .The stanford CoreNLP natural language processing toolkit [C]//Proceedings of 52nd Annual Meeting of the Association for Computational Linguistics: System Demonstrations.Baltimore:Association for Computational Linguistics, 2014: 55.

[66] Devlin J, Chang M W, Lee K, et al . Bert: Pretraining of deep bidirectional transformers for language understanding [EB/OL].[2023-05-24].https://arxiv.org/abs/1810.04805.

[67] Rong X. word2vec Parameter Learning Explained[EB/OL].[2022-11-11].https://arxiv.org/abs/1411.2738.

[68] Mikolov T, Chen K, Corrado G, et al . Efficient estimation of word representations in vector space [EB/OL].[2023-01-16].https://arxiv.org/abs/1301.3781.

[69] Liu J, Yan J, Jiang J, et al . TriCTI: an actionable cyber threat intelligence discovery system via trigger-enhanced neural network[J].Cybersecurity,2022, 5: 8.

[70] Wang X, Liu R, Yang J, et al . Cyber threat intelligence entity extraction based on deep learning and field knowledge engineering[C]// Proceedings of the 2022 IEEE 25th International Conference on Computer Supported Cooperative Work in Design.Guangzhou: IEEE, 2022: 406.

[71] Fang Y, Zhang Y, Huang C. CyberEyes: cybersecurity entity recognition model based on graph convolutional network [J]. Comput J, 2021, 64: 1215.

[72] Liao X,Yuan K,Wang X F, et al . Acing the ioc game: toward automatic discovery and analysis of open-source cyber threat intelligence [C]//Proceedings of the 2016 ACM SIGSAC Conference on Computer and Communications Security.New York: Association for Computing Machinery, 2016: 755.

[73] Finkel J R, Grenager T, Manning C D. Incorporating non-local information into information extraction systems by gibbs sampling [C]//Proceedings of the 43rd annual meeting of the association for computational linguistics (ACL05).Ann Arbor: Association for Computational Linguistics, 2005: 363.

[74] Kriege N M, Johansson F D, Morris C. A survey on graph kernels [J]. Appl Netw Sci, 2020, 5: 1.

[75] Legoy V, Caselli M, Seifert C, et al . Automated retrieval of att&ck tactics and techniques for cyber threat reports [EB/OL].[2023-04-29].https://arxiv.org/abs/2004.14322.

[76] Aly M. Survey on multiclass classification methods[J]. Neural Netw, 2005,19: 2.

[77] Lu H, Zhang M, Xu X, et al . Deep fuzzy hashing network for efficient image retrieval[J]. IEEE T Fuzzy Syst, 2020, 29: 166.

[78] Li J, Sun A, Han J, et al . A survey on deep learning for named entity recognition [J]. IEEE T Knowl Data En, 2020, 34: 50.

[79] Husari G,Al-Shaer E,Ahmed M, et al . Ttpdrill: automatic and accurate extraction of threat actions from unstructured text of cti sources [C]//Proceedings of the 33rd Annual Computer Security Applications Conference.New York: Association for Computing Machinery, 2017: 103.

[80] De Marneffe M C,Manning C D. The Stanford typed dependencies representation [C]//Proceedings of the Workshop on Cross-framework and Cross-domain Parser Evaluation.Manchester:Coling 2008 Organizing Committee, 2008: 1.

[81] Ge W, Wang J. SeqMask: behavior extraction over cyber threat intelligence via multi-instance learning[EB/OL].[2022-11-29].https://academic.oup.com/comjnl/advance-article-abstract/doi/10.1093/comjnl/bxac172/6852690?redirectedFrom=fulltext.

[82] Joulin A, Grave E, Bojanowski P, et al . Bag of tricks for efficient text classification[EB/OL].[2023-07-06].https://arxiv.org/abs/1607.01759.

[83] You Y, Jiang J, Jiang Z, et al . TIM: threat context-enhanced TTP intelligence mining on unstructured threat data [J]. Cybersecurity, 2022, 5: 3.

[84] Reimers N, Gurevych I. Sentence-bert: sentence embeddings using siamese bert-networks [EB/OL].[2023-05-27].https://arxiv.org/abs/1908.10084.

[85] Wu Y, Liu Q, Liao X, et al . Price tag: towards semi-automatically discovery tactics, techniques and procedures of E-commerce cyber threat intelligence[J]. IEEE T Depend Secure, 2021(1): 1.

[86] Liu C, Wang J, Chen X. Threat intelligence att&ck extraction based on the attention transformer hierarchical recurrent neural network [J]. Appl Soft Comput, 2022, 122: 108826.

[87] Yu Z, Wang J F, Tang B H, et al . Tactics and techniques classification in cyber threat intelligence [J]. Comput J, 2022(8): 8.

[88] Ge W,Wang J, Lin T, et al . Explainable cyber threat behavior identification based on self-adversarial topic generation[J]. Comput Secur, 2023, 132: 103369.

[89] Chen Z, Wang Y, Zhao B, et al . Knowledge graph completion: a review[J]. IEEE Access,2020,8: 192435.

[90] Chen X, Jia S, Xiang Y. A review: knowledge reasoning over knowledge graph [J]. Expert Syst Appl, 2020, 141: 112948.

[91] Zhang K, Liu J. Review on the application of knowledge graph in cyber security assessment[J].IOP Conf Ser Mater Sci Eng, 2020, 768: 052103.

[92] Yan Z, Liu J. A review on application of knowledge graph in cybersecurity[C]// Proceedings of the 2020 International Signal Processing, Communications and Engineering Management Conference (ISPCEM). Montreal: IEEE, 2020: 240.

[93] Auer S,Kovtun V,Prinz M, et al . Towards a knowledge graph for science [C]//Proceedings of the 8th International Conference on Web Intelligence, Mining and Semantics.Serbia: Association for Computing Machinery, 2018: 1.

[94] Ji S, Pan S, Cambria E, et al . A survey on knowledge graphs: representation, acquisition, and applications [EB/OL].[2022-04-01].https://arxiv.org/abs/2002.00388.

[95] 刘峤, 李杨, 段宏, 等.知识图谱构建技术综述[J].计算机研究与发展, 2016, 53: 582.

[96] Xu G, Cao Y, Ren Y, et al . Network security situation awareness based on semantic ontology and user-defined rules for Internet of Things [J]. IEEE Access, 2017, 5: 21046.

[97] Feng B, Zhang H, Zhou H, et al . Locator/identifier split networking: a promising future Internet architecture[J]. IEEE Commun Surv Tut,2017,19: 2927.

[98] Li K, Zhou H, Tu Z, et al . CSKB: a cyber security knowledge base based on knowledge graph[C]// Proceedings of the 1st International Conference on Security and Privacy in Digital Economy. Singapore: Springer Singapore, 2020: 100.

[99] Iannacone M, Bohn S, Nakamura G, et al . Developing an ontology for cyber security knowledge graphs [C]//Proceedings of the 10th Annual Cyber and Information Security Research Conference.Oak Ridge: Association for Computing Machiner, 2015: 1.

[100] Syed Z, Padia A, Finin T, et al . UCO: a unified cybersecurity ontology[EB/OL].[2022-12-12].https://mdsoar.org/handle/11603/11804.

[101] Hooi E K J, Zainal A, Maarof M A, et al . TAGraph: Knowledge Graph of Threat Actor[C]// Proceedings of the 2019 International Conference on Cybersecurity. Negeri Sembilan: IEEE, 2019: 76.

[102] Li Z, Zeng J, Chen Y, et al . AttacKG: constructing technique knowledge graph from cyber threat intelligence reports [C]//Proceedings of the 27th European Symposium on Research in Computer Security, Copenhagen, Denmark. Cham: Springer International Publishing, 2022: 589.

[103] Milajerdi S M, Eshete B, Gjomemo R, et al . Poirot: aligning attack behavior with kernel audit records for cyber threat hunting[C]//Proceedings of the 2019 ACM SIGSAC Conference on Computer and Communications Security.London: Association for Computing Machinery, 2019: 1795.

[104] Guo Y, Liu Z, Huang C, et al . A framework for threat intelligence extraction and fusion [J]. Comput Secur, 2023, 132: 103371.

[105] Liu Z, Su H, Wang N, et al . Coreference resolution for cybersecurity entity: towards explicit, comprehensive cybersecurity knowledge graph with low redundancy [C]// Proceedings of the International Conference on Security and Privacy in Communication Systems. Cham: Springer Nature Switzerland, 2022: 89.

[106] Poursabzi-Sangdeh F, Goldstein D G, Hofman J M, et al . Manipulating and Measuring Model Interpretability [C]//Proceedings of the 2021 CHI Conference on Human Factors in Computing Systems.Yokohama: Association for Computing Machinery, 2021: 1.

[107] 涂序彦, 马忠贵, 郭燕慧. 广义人工智能[M].北京: 国防工业出版社, 2012.

[108] Ramsdale A, Shiaeles S, Kolokotronis N. A comparative analysis of cyber-threat intelligence sources, formats and languages[J]. Electronics,2020, 9: 824.

[109] Hossain M N, Milajerdi S M,Wang J, et al . {SLEUTH}: Real-time attack scenario reconstruction from {COTS} audit data [C]// Proceedings of the 26th USENIX Security Symposium (USENIX Security 17).Vancouver:{USENIX}Association,2017: 487.

[110] Lv Y, Qin S, Zhu Z, et al . A review of provenance graph based apt attack detection: applications and developments [C]// Proceedings of the 2022 7th IEEE International Conference on Data Science in Cyberspace.Guilin: IEEE, 2022: 498.

[111] Wagner T D,Mahbub K,Palomar E, et al . Cyber threat intelligence sharing: Survey and research directions [J]. Comput Secur, 2019, 87: 101589.

[112] Wei J,Tay Y, Bommasani R, et al . Emergent abilities of large language models [EB/OL].[2022-12-26].https://arxiv.org/abs/2206.07682.