基于不规则环的源位置隐私保护路由协议

王慧娇,吴 林,赵 晴,蒋 华

(桂林电子科技大学 广西可信软件重点实验室,广西 桂林 541004)

0 引 言

无线传感器网络(WSNs)[1-3]采用无线通信方式,网络自组织且拓扑结构动态变化,缺少物理介质保护,在通信过程中容易被攻击者监听、拦截或修改。源节点的位置是监测目标的所在地,一旦被捕获便会暴露监测目标。隐私泄露的安全问题引起了学术界的关注[4]。各种路由机制相继被提出,例如随机游走[5-7]、幻影路由[8-11]、多路径路由[12-14]、环形路由[15,16]和匿名云[17]等。采用混合环、假源节点、假数据包和中间节点技术等来实现源位置隐私保护是近几年的研究热点。许多方案使用中间节点来实现源位置的隐私保护,但对中间节点的选取没有进行限制,会导致基站位于中间节点和源节点的中间时,数据传输路径横穿基站,降低了隐私保护强度[18]。过多使用假源节点和假数据包,会带来额外的能耗,导致网络寿命快速衰竭。综上所述,本文提出了基于动态不规则环的源位置隐私保护路由协议(RBIR)。对中间节点进行约束,避免出现路径基站周围的现象。采用中间节点加混合环技术,用一种方法来构建不规则环,环节点动态更新使更多的节点参与到不规则的构建中,延长网络生命周期。RBIR保证了源节点在基站周围也有较好的隐私保护效果的同时,网络寿命比FRW[5]、SLP-R[7]、RSIN[15]和DRBR[16]更长。

1 系统模型

1.1 网络模型

无线传感器网络通常部署在无人看守的野外环境来监测野生动物,由基站(B)和N个普通节点组成。感知到野生动物的节点称为源节点(S),源节点将收集的信息通过中间节点(I)逐跳转发给基站。当一段时间内源节点无法感知到监测目标时,停止发送数据包。对网络模型做如下假设:

(1)网络中有且只有一个源节点和基站。基站是信息转发的唯一目的地,位于网络中心,可以获取全网节点的位置及身份信息。基站具有抵御攻击的能力,方案中无需考虑基站的资源情况。

(2)网络中的节点同构,具有相同的配置,即每个节点拥有相同的通信半径(R)、计算、存储和初始能量。

(3)网络中的节点拥有节点信息的知情权,例如节点自己的ID、剩余能量,邻居节点的剩余能量、身份等。

(4)网络中的数据包加密后再传输,确保攻击者不能通过数据包的内容分析出源节点的位置等信息。

1.2 攻击模型

获取源位置信息是攻击者的目标,本文采用的是有历史记录的逐跳回溯模型,有以下特征和假设:

(1)攻击者的监听范围为节点通信半径的2倍。假设攻击者的监听设备、能量、计算能力、存储能力等都比普通节点好很多。攻击者可以利用自身的优势根据监听到的信号强弱和角度分析出传输数据包的节点,并移至该节点继续监听。

(2)不干扰数据包的正常传输,不破坏传感器节点设备,不破坏网络的正常通信。

(3)攻击者初始位置在基站,因为基站大量的数据包流量可以增加攻击者偷听数据包的概率。当数据包到达基站时,攻击者开始反向追踪直到找到源位置。攻击者记录访问过的节点信息,若消息来自新的节点便移至新节点,反之,忽略该消息继续在该位置监听,假如一段时间内未监听到消息,攻击者回到先前节点。

2 方案设计

路由协议首先建立不规则环,然后根据源节点和基站的位置选择中间节点的候选区域,对中间节点进行约束。最后,数据包从源节点依次传输到中间节点、不规则环节点、基站。

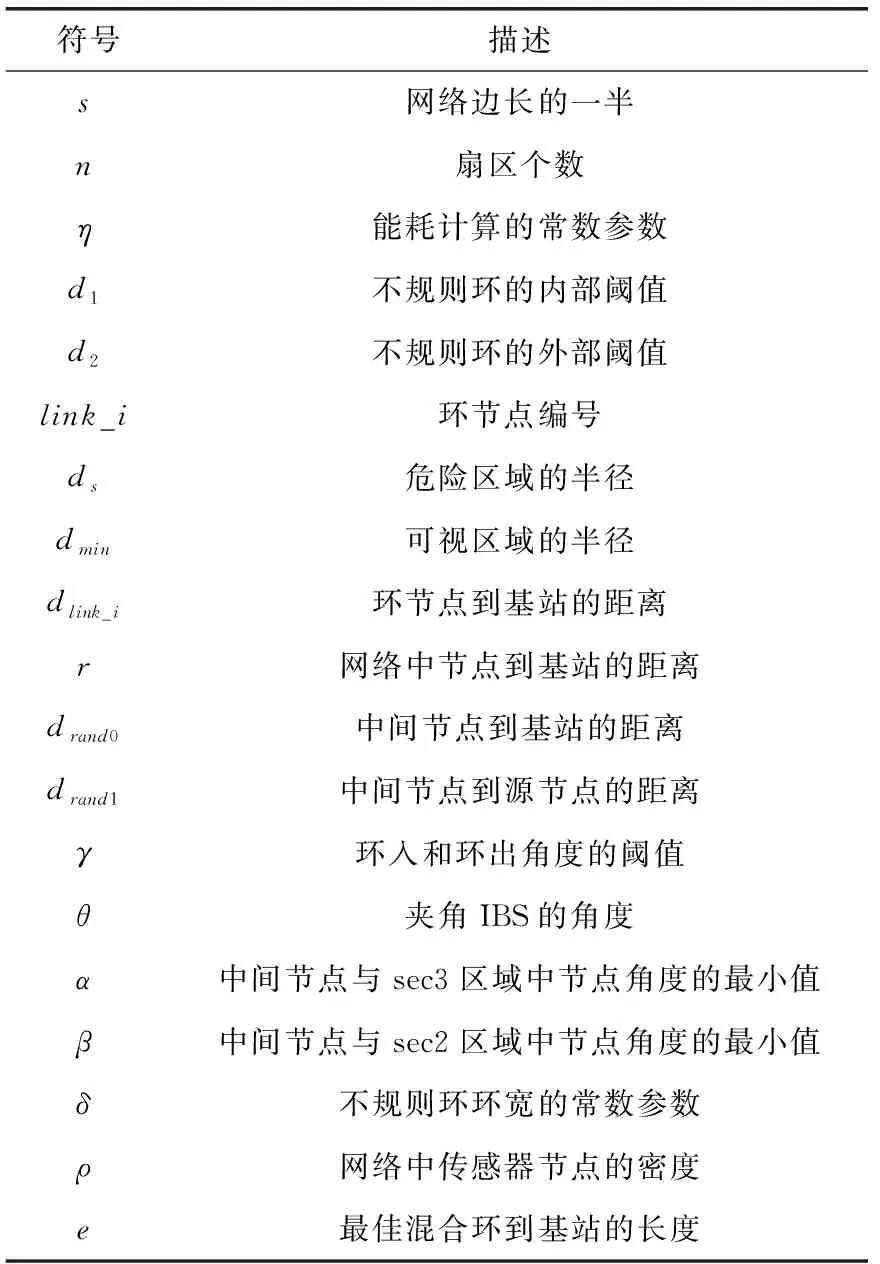

为了方便叙述,表1是RBIR主要符号的形式化描述。

2.1 不规则环的位置分析

RBIR中的全部数据包都会在不规则环上传输,然后再传递到基站。不规则环的位置对网络的生命周期有较大影响,若不规则环靠近基站节点,传输数据包更多能耗更大,

表1 符号形式化描述

导致节点死亡,缩短网络的生命周期;但不规则环距离基站较远位于网络边缘,则会增加数据包的传输延迟。以确保环节点完成消息传输的总体能耗和延迟最低,应选择合适的不规则环的位置。最佳位置的选取参考文献[15],假设每次传输的能量损耗ε与距离的平方成正比,即

ε=η×r2

(1)

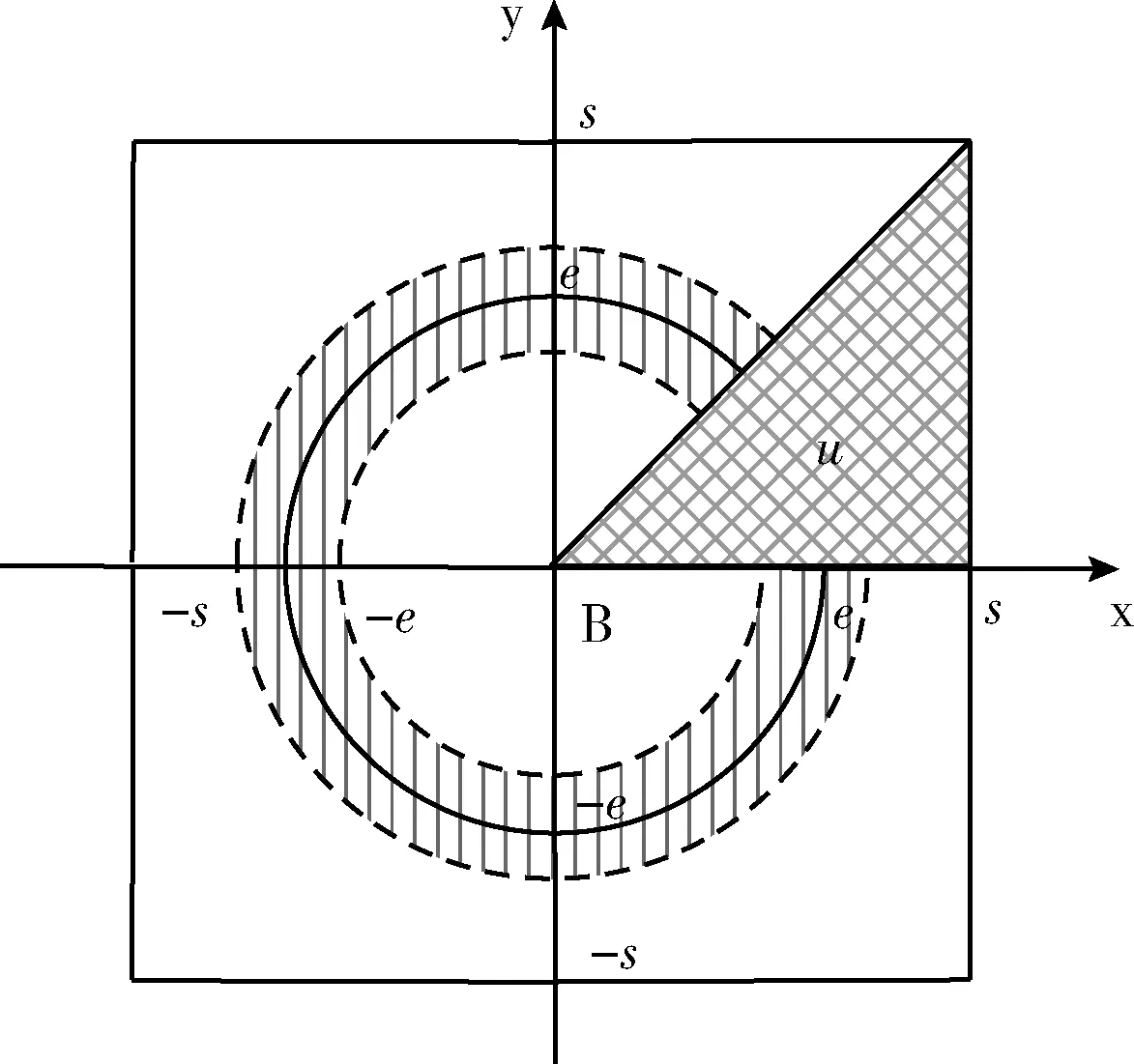

如图1给出网络大小2s×2s的示意图。圆环阴影部分代表不规则环区域,圆环阴影区域的黑色实线为均值,均值表示环的最佳位置。该区域内每个传感器节点向环节点发送一条消息的总能耗可计算为

(2)

图1 最佳不规则环

用u区能耗的8倍表示网络的能耗,为了求出能耗最少时e的位置,令

(3)

可以推出

(4)

即e≈0.765s时传输数据包的能耗最少,则d1=0.765s-δ,d2=0.765s+δ。

在本文的仿真实验中,也对最佳不规则环的位置进行了实验验证。

2.2 创建不规则环

通常在基于混合环的源位置隐私保护中采用节点到基站的距离构建混合环,但RBIR则采用新的方法构建不规则环来实现隐私保护。首先将网络划分为若干个扇区,然后在每个扇区中随机选择一个节点作为固定环节点,最后所有选中的节点构成不规则环。

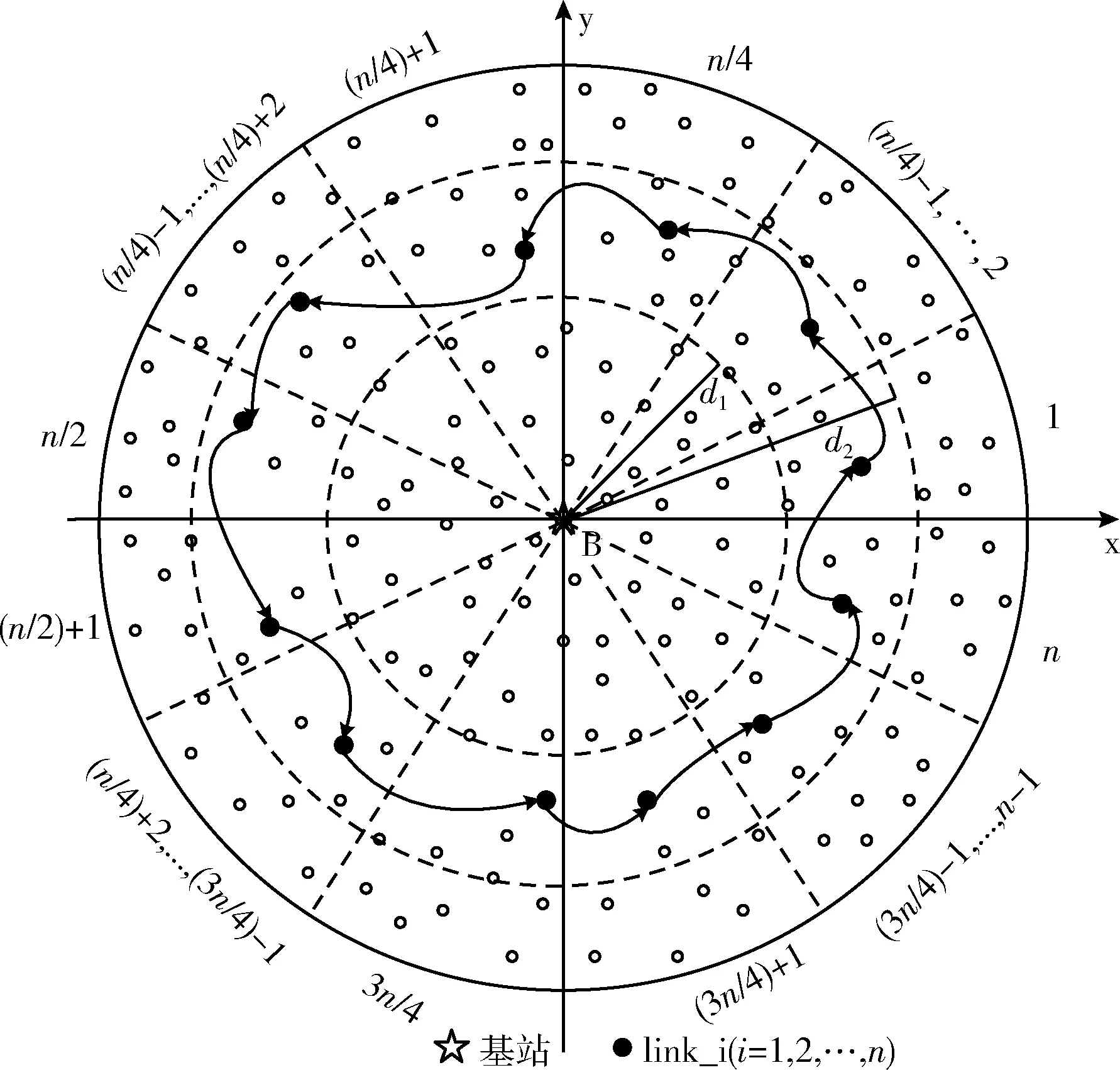

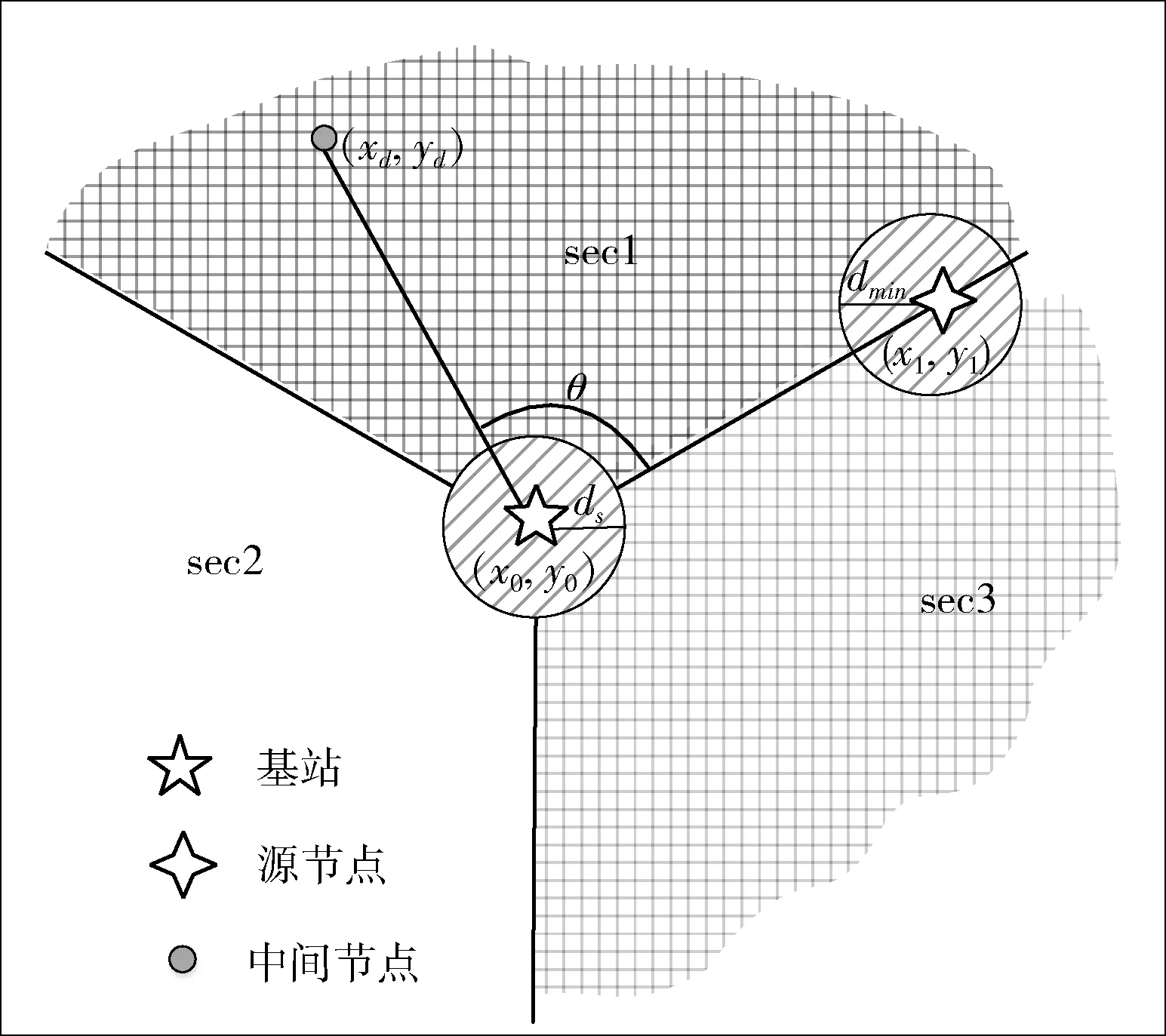

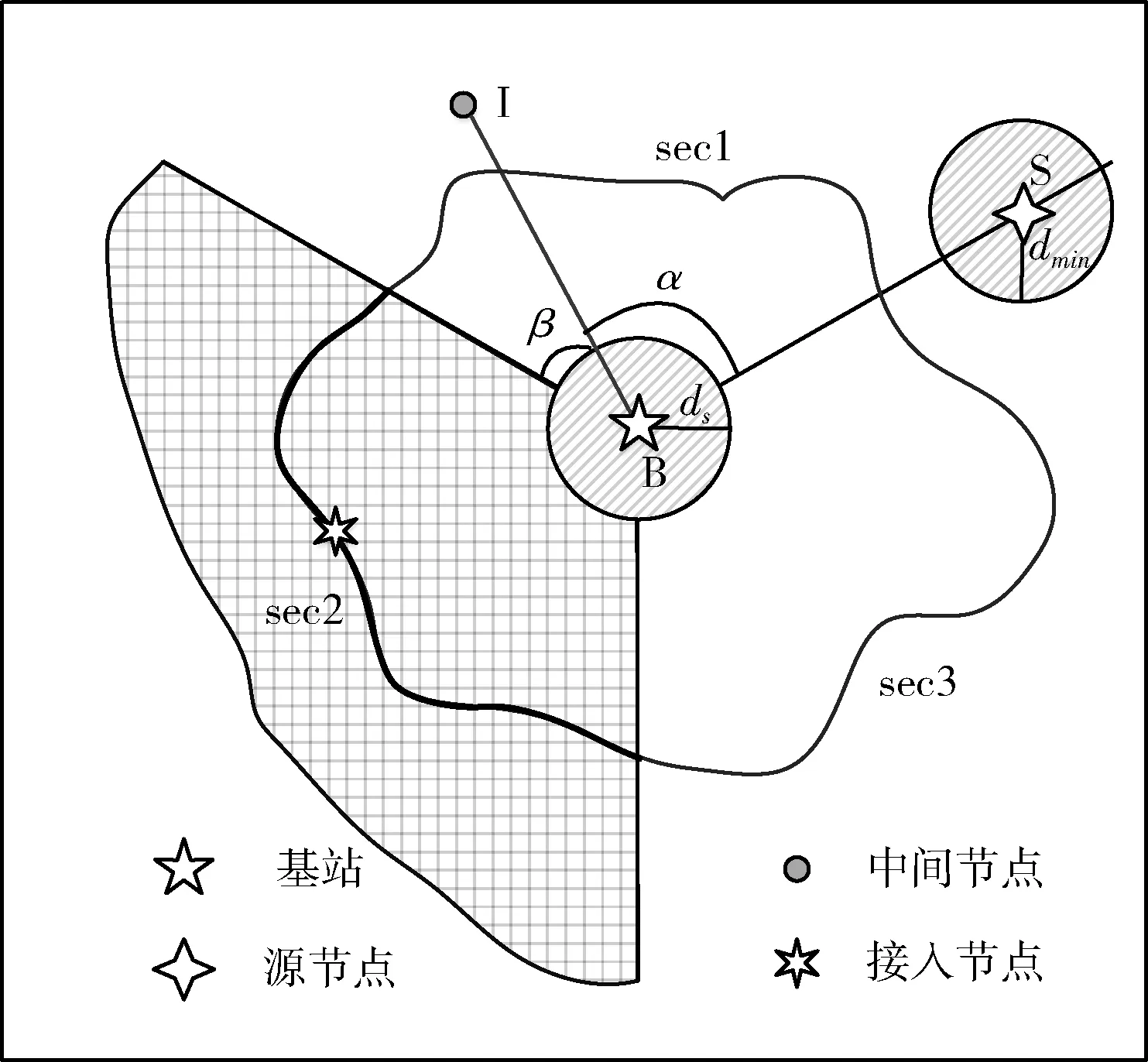

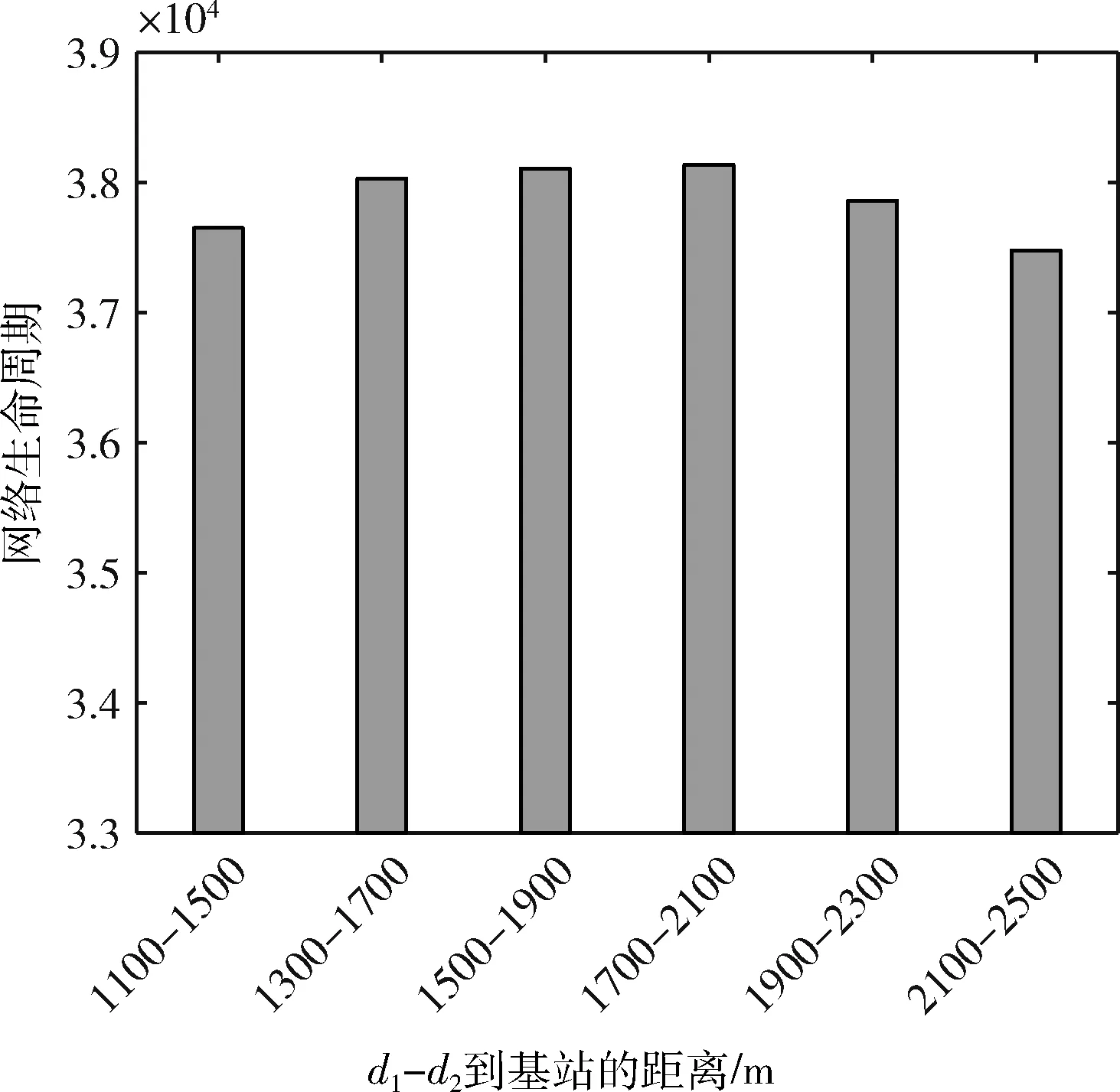

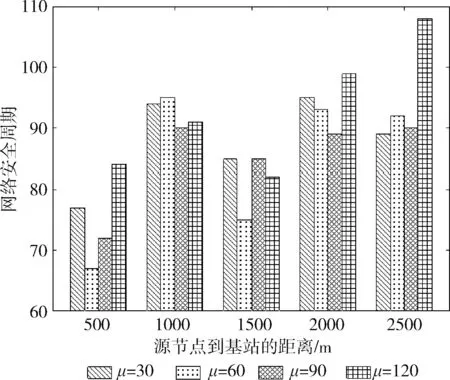

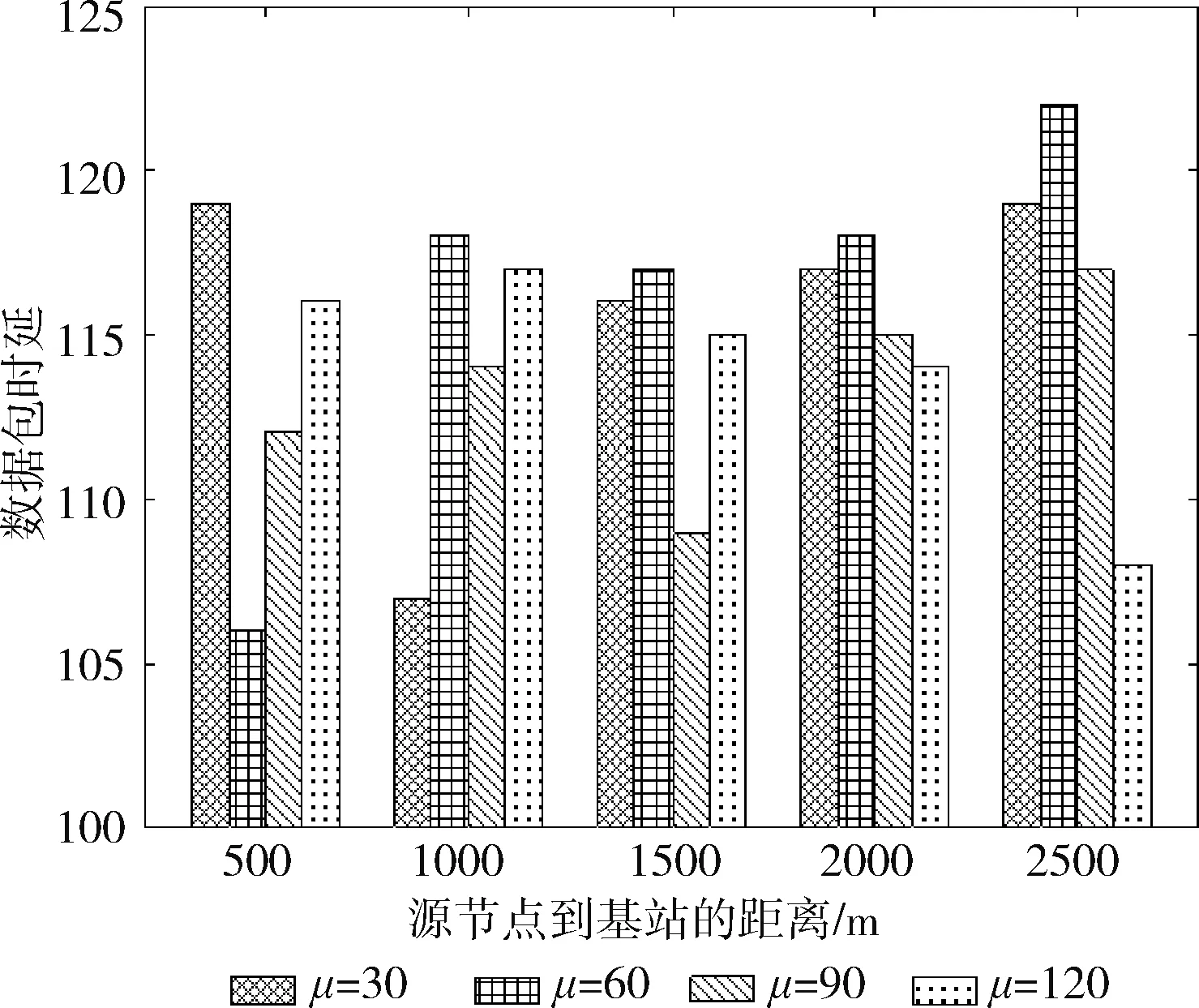

如图2所示,网络被划分为n个扇区,每个扇区的角度范围为 [(n-1)×2π/n,n×2π/n], 环节点到基站距离为 [d1,d2]。 每个扇区选择一个节点link_i(i=1,2,…,n),d1 图2 不规则环 考虑到基站和源节点的位置,对中间节点的候选区域进行限制,避免源节点到中间节点的路径靠基站太近和中间节点在源节点周围。因此,定义源节点周围dmin距离为可视区域,基站周围ds距离为危险区域。故中间节点的候选区域不包含危险区域和可视区域。 中间节点的选择方案如图3所示。以基站和源节点的连线为基线,基站为中心,将整个监测网络划分为3个面积相等的区域,分别为sec1,sec2和sec3。避免出现路由路径横穿基站周围的情况,中间节点在sec1和sec3中除去可视区域与危险区域的部分中随机选择。假设基站 (x0,y0), 源节点 (x1,y1), 中间节点 (xd,yd)。 由于中间节点不在危险区域内,故满足drand0≥ds (5) 由于中间节点不在可视区域内,故满足drand1≥dmin (6) 候选扇区的角度范围为 [0,2π/3] 和 [4π/3,2π], 中间节点应该满足式(7) (7) 图3 中间节点 不规则环和中间节点确定完后,需要设计数据包的路由方案。源节点将数据包转发到中间节点后,选择一个临近的环节点为接入节点,开始在不规则环上进行数据包的传输。为了避免不规则环中传输路由与源节点到中间节点之间的路由存在路径交叉的情况,对接入节点和不规则环上数据包传输方向和角度进行约束。网络被划分为3个区域,不规则环中的节点也分属于sec1,sec2,sec3区域,中间节点出现在sec1或sec3区域中,接入节点为除去中间节点所在区域外,距离另外两个区域最近的区域中随机环节点。如图4所示,中间节点在sec1区域,如果β<α, 接入节点在sec2区域的不规则环节点中(粗黑线路径中的节点)随机选择一个。 图4 接入节点 数据包在不规则环上的传输方向与中间节点到接入节点的方向保持一致。根据中间节点和接入节点所在区域不同,数据包在不规则环上有以下几种传输方式。当中间节点位于sec1区域:①接入节点位于sec2区域,逆时针方向转发;②接入节点位于sec3区域,顺时针方向转发。当中间节点位于sec3区域:①接入节点位于sec1区域,逆时针方向转发;②接入节点位于sec2区域,沿顺时针方向转发。 设置阈值γ为数据在不规则环上转发的角度, 0≤γ≤π。γ=0时为极端情况,表示数据包从接入节点直接传输到基站,没有在环上进行传输。当数据包在不规则环上的传输角度大于γ时,数据包停止在环上传输转而向基站进行传输。 若不规则环的环节点固定,网络运行一定周期后,环节点的能耗过大,过早衰亡,缩短了网络的生命周期。考虑以上情况,本文所提的RBIR采用动态更新不规则环。给定环节点最小能量阈值,当不规则环中的节点的剩余能量小于环节点最小能量阈值时,在该节点区域中更换剩余能量多的节点成为新的环节点,并通过基站广播给网络中其它节点,告知新的不规则环的环节点的相关信息,完成一轮环节点的动态更新。采用动态更新环节点的方法,可以让更多的节点参与网络传输数据包的工作,增加网络的覆盖率,平衡各节点的能耗,延长网络的生命周期。 网络的安全性和通信开销是衡量路由协议的重要指标,下面对这两个指标进行分析。 RBIR采用中间节点结合不规则环的技术,提供相对随机的中间节点和更广的路径范围来提高安全性。中间节点的候选区域根据源节点和基站的相对位置来确定,使中间节点连续多次为同一节点的几率为零。中间节点距离源节点和基站都有一定的安全距离,当攻击者追踪到中间节点时,中间节点距离源节点的最短距离至少为dmin。 中间节点是每次数据传输时在候选区域内随机进行选择,故源节点发送数据包选择同一路径进行数据传输的概率接近于零。高度随机的路由路径和中间节点增加了路径长度和路由路径的分散性,减少了对手捕获连续数据包的机会,提高了源位置安全性。另外,数据包在不规则环中进行转发。随机选取不规则环的接入节点,故同一节点作为接入节点的概率也微乎其微。同时在环中转发的数据由于方向不同,将形成双向的数据流量。当攻击者采用回溯攻击时,很难确定数据的来源和信息的转发者。 RBIR与FRW相比,采用四阶段路由来传输数据包,使传输路径具有多样性和复杂性,迷惑攻击者使之无法清楚分辨消息的真正传输路径。与SLP-R相比,采用有约束的选择中间节点且结合动态的不规则环,使传输路由分散且随机,增加攻击者的回溯难度。与RSIN相比,有约束的选择中间节点规避了源节点到中间节点的路径横穿基站周围的情况。与DRBR相比,数据包在环上的转发具有方向性,产生双向的数据流量,混淆攻击者的监听。因此,RBIR通过不规则环和中间节点有效地保证源位置隐私安全。 通信开销指节点接收和传送数据包消耗的能量。网络初始化由基站广播消息到全网节点,考虑到基站具有足够的资源,这部分能耗不做分析。 RBIR的通信开销来源于4个路由阶段数据包的传输,因协议未使用假源、假包、分支树等,故能耗为数据包从源节点传送到基站经过的节点数。SLP-R的能耗是源节点将数据包传送到基站经过的跳数,源节点到基站的位置影响通信开销。FRW的能耗来源于数据包从源节点向前随机游走到基站,路由路径长度越长,通信开销越大。RSIN的通信开销由数据包的传送和车载信息的传输两部分组成,车载信息在混合环上传输增加额外的能耗。DRBR的通信开销分为两部分,真源节点传送真数据包到基站和假源节点产生假数据包在分支上传输,分支树和分支长度都影响着网络的通信开销。 RBIR采用中间节点和不规则环的路由结构,因此实验方案主要与一般的随机游走方案文献的FRW[5]、SLP-R[7]以及混合环结构的文献RSIN[15]、DRBR[16]进行对比分析。 使用软件MATLAB进行仿真,对RBIR的性能进行评估与分析。仿真实验的假设如下,目标区域的网络布局为5000×5000 m2的正方形,基站位于正中心,网络中随机部署5000个传感器节点。具体参数为δ=200,d1=1700 m,d2=2100 m,n=12,ds=200 m,dmin=200 m,R=130 m, 攻击者的监听范围为260 m,是普通节点通信半径的2倍。数据包在环上的转发角度γ随机分布在区间 [120,240], 数据包的长度是1024位,实验仿真结果是50次实验数据的均值。 4.1.1 不规则环的位置 RBIR方案中不规则环的位置是带状的环,环的范围为d1-d2, 不同范围的值对网络生命周期的影响如图5所示,网络生命周期变化较小的原因是RBIR通过中间节点让更多的节点参与数据包传输,避免某个节点过早死亡;对不规则环进行区域划分,使环节点相对分散且动态更新环节点。其中,d1=1700 m,d2=2100 m, 即1700-2100网络生命周期最长,实验结果与第2节的理论分析基本符合。 图5 不规则环的位置对网络生命周期的影响 4.1.2 不规则环上的路由角度分析 在环上传输的路由角度γ的大小会影响到方案的安全周期和数据包传输时延。传输角度越大,数据包在环上传输经过的节点就越多,提高了路由路径的多样性,使攻击者需要花更多的时间和资源找到源节点位置。但在环上传输的路径越长,降低了数据包的实时性,也会更加耗能。因此本文讨论了γ的大小对安全周期和数据包传输时延的影响,目的是找到隐私保护强度和数据包传输时延的平衡。参数γ的选择范围对源位置距基站不同距离的安全周期的影响如图6所示。μ={30,60,90,120} 分别对应环上路由角度γ均匀分布在区间 {[210,240],[180,240],[150,240],[120,240]}。γ的选择角度范围越大,环出节点的候选集中节点就越多。每次在候选集中随机选择一个节点作为环出节点将数据包传输给基站,多次选择同一个环节点停止数据包的传输的概率几乎为零,提高了路径的多样性和隐私保护强度。实验结果表明,路由角度γ在区间 [120,240] (即μ=120) 的安全性能较高。角度γ范围大小对源位置距基站不同距离的数据包传输时延的影响如图7所示。路由角度γ在区间 [120,240] (即μ=120) 的数据包时延较低。因此,路由角度γ范围在 [120,240], 可以很好地在隐私保护强度和数据包时延之间起到平衡作用。 图6 参数γ对安全周期的影响 图7 参数γ对时延的影响 生命周期指网络中第一个节点死亡,基站接收数据包的个数。图8展示了5种方案在源节点到基站不同距离的情况下对网络生命周期的影响。显然,RBIR的生命周期比其它4种方案长。RBIR安全期较长的原因主要有3个:①无假源节点产生假数据包来迷惑攻击者,减少了额外能量的损失;②与中间节点技术结合构建路由方案,中间节点的随机选择使数据包的传输路径具有多样性;③把网络划分成多个扇区,使环节点在不规则环中相对分散,且环节点能量低于阀值时便更换环节点,防止单个节点消耗能量过多造成死亡。多次选择同一个节点为中间节点的几率为零,且动态更新环节点,使参与数据包转发的节点多,节点覆盖率大,能耗分散。不规则环中的节点能量小于阈值时则选择邻居节点作为环节点,实现环节点动态更新。RSIN的网络生命周期低于RBIR,是因为RSIN构建混合环的节点是固定不变的,且车载信息在环中传输消耗了更多的能量,加速了环节点的死亡。SLP-R和FRW生命周期短是因为数据包从源节点到基站的传输路径单一且固定,每次传输使用同一条路径,连续耗能导致路由路径的节点快速衰亡。DRBR引入假源节点产生假数据包在分支路径上传输,额外增加了大量能耗,使得网络生命周期远短于RBIR。 图8 网络生命周期 用源节点从传输第一个数据包开始计算,到攻击者捕获到源节点时传输数据包的总数来表示安全周期。图9为源节点到基站的不同距离对网络安全周期的影响。RBIR与FRW、SLP-R、RSIN相比,提供了有效的隐私保护。特别是源位置距离基站较近时,也可以提供很好的隐私保护强度。如图所示,源节点距基站500 m和1000 m时,RBIR的安全周期是RSIN的2倍多。RBIR的安全周期较长的原因主要有2个:①考虑了中间节点和基站的位置,对中间节点的选取进行约束,防止源节点到中间节点的传输路径经过基站周围,且结合中间节点的路由方案可以提高路由路径的随机性和分散性,增加了攻击者回溯难度;②把网络均分成多个扇区,在每个扇区选择一个环节点来构成不规则环,并动态更新环节点,利用数据包在不规则环中不同的传输角度来增加路径的多样性,攻击者监听到连续数据包的传输的概率几乎为零。RBIR的安全周期略低于DRBR,因为DRBR引入多个假源节点产生多条分支路径传送假包到混合环来迷惑攻击者,以增加额外能耗的方法来提高隐私保护强度。RSIN低于RBIR的安全周期是因为未考虑攻击者的窥视范围且中间节点不做约束。若中间节点与源节点出现在基站的不同两侧,可能导致中间节点到源节点的传输路由经过危险区域,攻击者直接从基站回溯到源位置而不经过中间节点。SLP-R和FRW从源节点传输数据包到基站的路由路径比较单一,攻击者获取较少的数据包就可以定位源节点,因此安全周期较低。 图9 网络安全周期 捕获率指在一定时间内攻击者捕获源节点的概率。如图10所示,随着源节点到基站距离的不断增加,捕获源节点的概率不断降低。RBIR与FRW,SLP-R,RSIN相比,捕获概率最低。RBIR考虑到源节点和基站的位置有约束的选择中间节点,且环节点动态更新,连续数据包的传输通过同一条路由路径的概率极低,攻击者想要在传输路径高度随机且多变的情况下,捕获连续的数据包概率很小,因此在一定时间内捕获到源节点的概率很低。RSIN高于RBIR是因为中间节点不做约束,可能导致源节点到中间节点的路径横穿基站,攻击者从基站越过中间节点直接追溯源节点并捕获。RSIN捕获率略高于DRBR是因为DRBR利用假源发送假包产生了多条分支路径,迷惑攻击者远离真正源节点,增加了攻击者的回溯难度,所以捕获的概率较低。而FRW与SLP-R高捕获率是因为采用随机路由传输数据包,路径单一,长度有限且相对集中,攻击者可以通过回溯攻击轻松找到源位置。 图10 捕获概率 本文提出基于不规则环的源位置隐私保护路由方案(RBIR)。通过对网络进行划分,构建不规则环,使环节点均匀分布在不同扇区中。根据源节点和基站的相对位置对中间节点的候选区域进行限制,防止出现源节点到中间节点的传输路径横跨危险区域的情况。动态更新环节点,对数据包在不规则环中传输角度进行约束,增加了传输路径的分散性和多样性,使攻击者无法根据路径角度分析出消息的来源。实验结果表明,RBIR在不降低安全强度的同时显著提高了网络生命周期,源节点和基站距离较近时,实现了对源节点位置隐私的较好保护。

2.3 中间节点的选择

2.4 基于不规则的环路由方案

2.5 环节点的动态更新

3 性能分析

3.1 网络安全性

3.2 网络通信开销

4 实验仿真与性能评价

4.1 路由协议参数评估

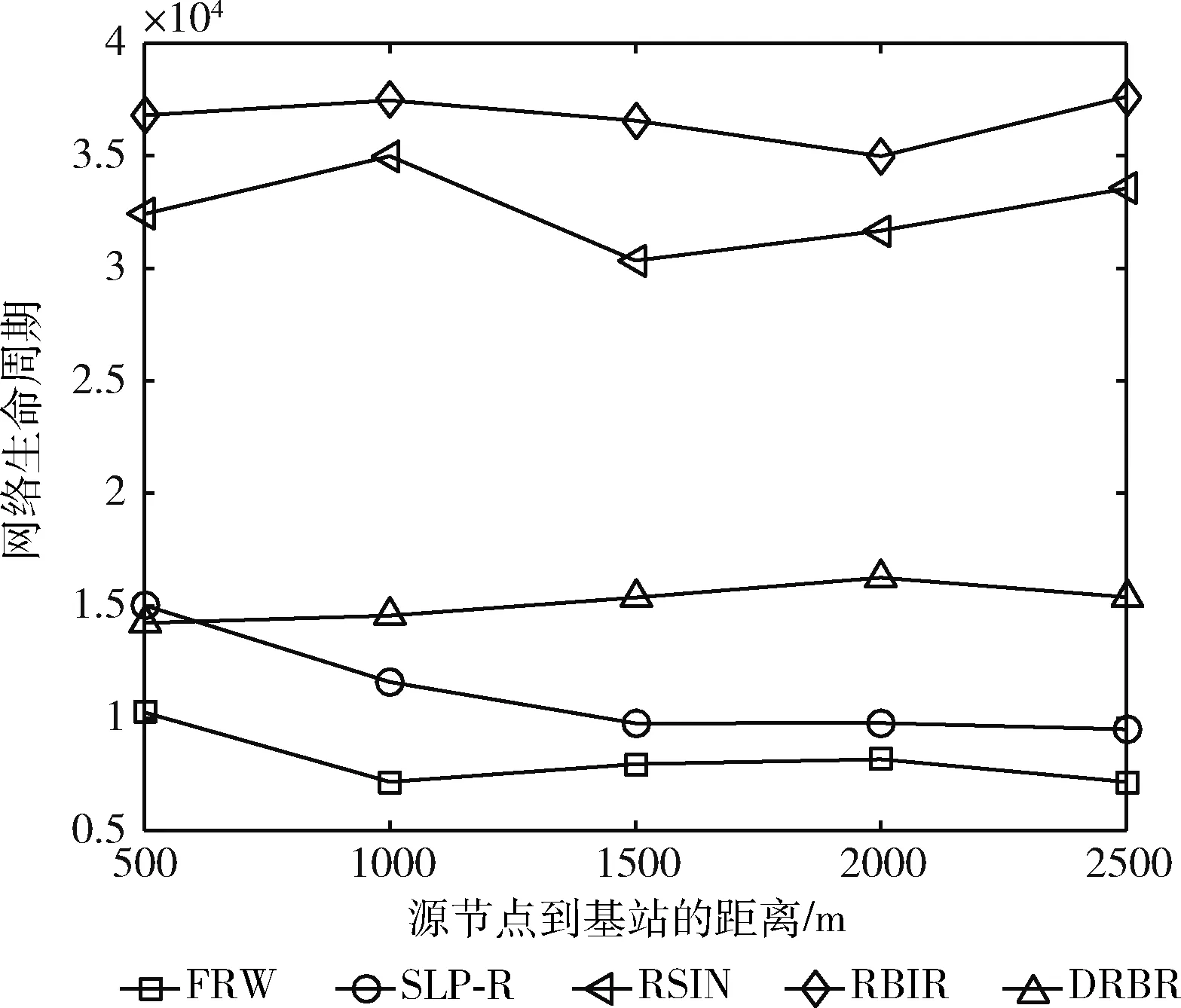

4.2 生命周期

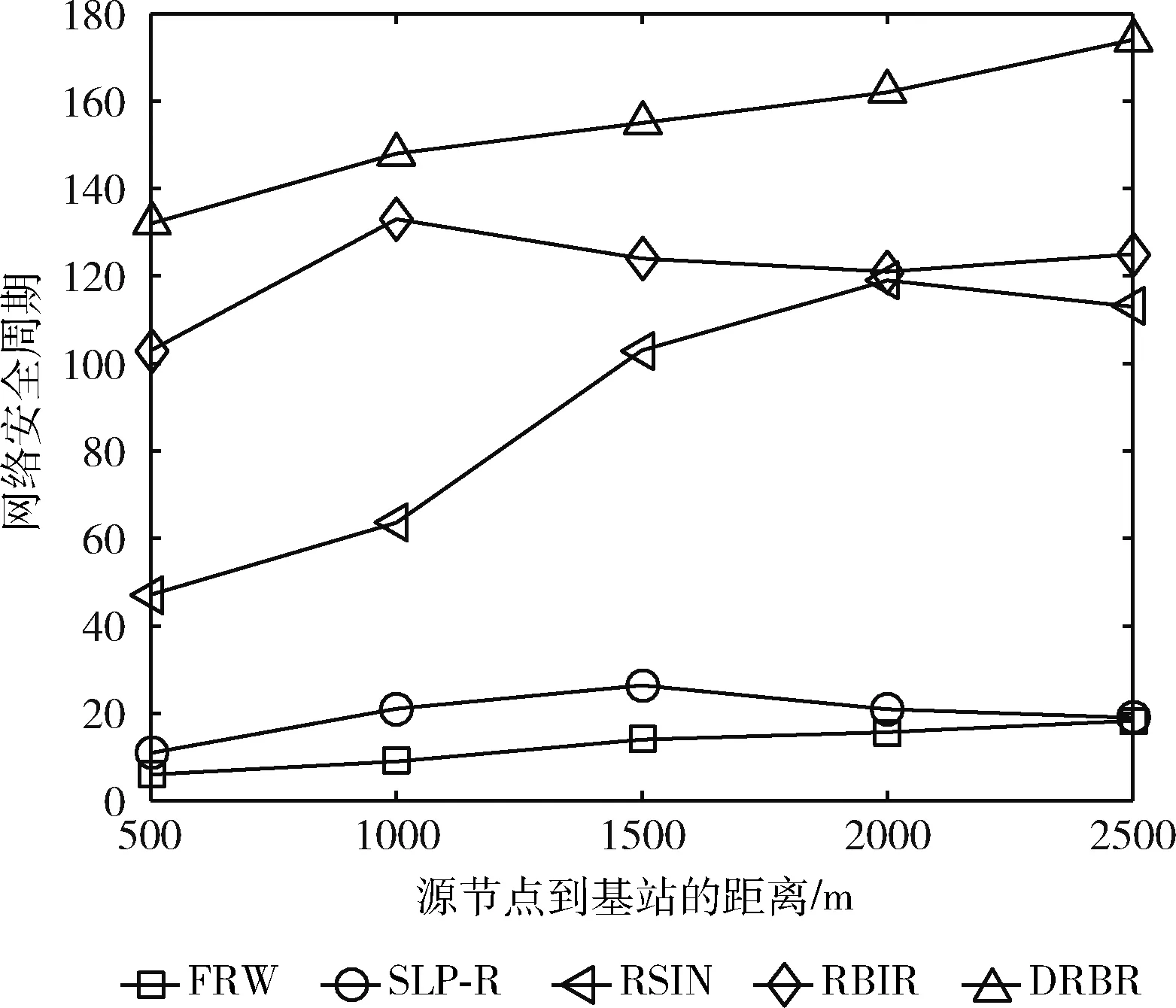

4.3 安全周期

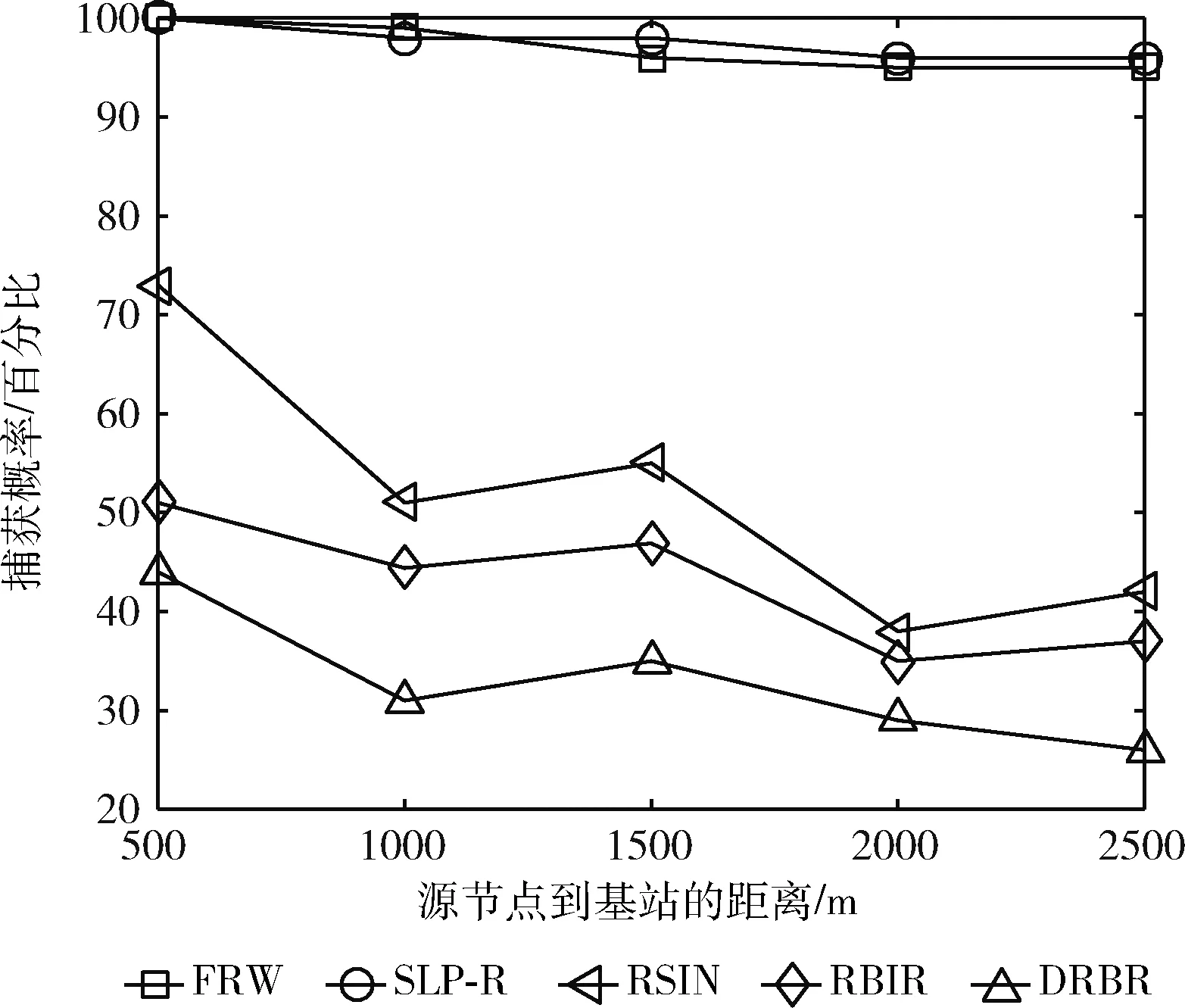

4.4 捕获概率

5 结束语