基于签名的网络安全入侵检测技术研究

刘玉娜

(唐山港信科技发展有限公司, 河北 唐山 063000)

引言

随着通信的扩展,交换的数据和信息引发的安全性的问题已经得到了研究人员的广泛关注。为此提出了各种方法,最重要的方法之一是入侵检测系统。这些方法最大的弱点是,它们无法检测到网络内的入侵和攻击。为了消除这一弱点,人们提出了可以检测内部和外部攻击和入侵的入侵检测系统。这些系统监控入站网络流量,以检测用户的任何异常行为或滥用。

入侵检测系统可以通过签名识别方式检测入侵,使用网络中授权用户和黑客执行的操作和交易历史相关的数据,创建正常行为和异常行为的模式。通过将这些模式或签名与现有用户的行为模式相匹配,可以从授权用户中识别未授权用户或黑客。该方法最重要的缺点是,如果用户的签名或模式是新的,并且以前数据库中没有类似的模式或签名,则无法确定它是已授权的用户还是未经授权的用户。

Liu Hua Yeo[1]提供了不同类型的入侵检测系统的概述,提出了如何分类以及用于识别在入侵检测系统中操作的异常活动的不同算法。研究的主要重点是基于异常和基于签名的入侵检测系统,研究人员比较了不同的渗透技术方法,并描述了不同的方法和IDSs在信息安全中的重要性。Singh[2]提出了一种混合IDS,由包头异常检测(PH AD)和网络流量异常检测(NETAD)创建,名为混合IDSSnort,是一个基于异常检测的系统。提出的混合入侵检测系统使用麻省理工学院林肯实验室存储库中提供的DARPA 入侵检测评估数据集进行了模拟,评估结果表明,该系统在识别因造成异常和滥用而造成的入侵方面具有高效率[3]。

1 入侵检测系统的解决方案

本文给出了网络安全抵御各种类型攻击的解决方案,在这些攻击中,会考虑web 应用程序、操作系统漏洞或任何软件漏洞、结构化查询语言(SQL)注入攻击、跨站点脚本(XSS)攻击、中断的身份验证以及恶意软件攻击,大多都集中在这里。FreeBSD 12 Unix 操作系统被用作网关或防火墙,Suricata 被用作IDS/IPS。使用两种类型的机器学习方法来创建Suricata 签名,以阻止目标网络上的恶意流量[4]。本文对基于元启发式的特征选择、神经网络和基于异常的检测,采用了模糊逻辑。最新稳定的KaliLinux2020.3 版本被用作Web 应用程序和不同类型的操作系统的攻击系统。在这些客户端系统中,正在使用Windows10/7 和Ubuntu20.04。为了访问web 应用程序,使用了Chrome、火狐和边缘浏览器,实验环境部署在VirtualBox 中。网络安全组织的基本概述见图1。

在提出的解决方案中,Suricata IDS/IPS 与NN 模型一起部署,用于元启发式手动检测目标网络中的恶意流量,IDS/IPS 内部工作流程如下页图2 所示。利用该方法检测恶意流量,识别了不同攻击。NN 模型是广泛使用的方法之一,在解决各种复杂的元启发式简化算法方面时卓有成效,因为它依赖于一个直接的开始,不难识别,其次,它不需要确切的信息,第三,它有能力避免邻域最优[5]。第四,它可以被广泛地用于涉及对比学科的问题。基于ANN 的入侵检测存在两个方面的问题:一是揭露精度较低,特别是对于低访问攻击,例如客户端到根的距离较远,二是识别稳定性更脆弱。

模糊逻辑用于检测基于异常的攻击,对带有附件文件或未知协议的流量,进行基于模糊逻辑的流量异常检测处理。与Web 应用、操作系统(OS)和任何移动应用相关的各种类型攻击的签名模式,将在NN 模型中进行训练。在处理来自NN 方法的训练数据之后,将创建各种类型的恶意流量,如SQL 注入攻击、XSS攻击、中断规则集的身份验证、不安全流量、操作系统以及移动应用程序的任何已知的漏洞。NN 模型的输出将被输入到Suricata IDS/IPS,以防止对目标网络的攻击,为了提高该解决方案的有效性能,本方案使用了开源的黑名单互联网协议(IP)地址源[6]。黑名单IP地址源以每4 小时的频率更新这些IP 地址,并存储在数据库中。

2 实现与结果

Metasploit 工具已用于开发Windows10 客户端,本文的主要目标是利用简单消息块(SM B)CVE-2018-0749 漏洞。CVE 和SMB 用于研究Windows 客户端系统的常见漏洞,目标系统安装在虚拟环境中,以避免伤害任何真实的客户端。对目标系统的攻击启动如图3 所示,攻击由于部署的防火墙作为安全功能,同时使用机器学习方法生成Suricata 签名,因此攻击失败[7]。

本文的核心工作是实现可靠的IDS/IPS,以实现任何组织网络的安全。本文的新颖之处在于,它被部署在FreeBSD12.1 上,这是防火墙中最好的Unix 操作系统,它本身具有最好的数据包过滤器(PF)防火墙功能。PF 将用于网络级过滤恶意流量,利用该元启发式神经网络方法生成了已知的攻击特征。在这种方法中,有关Web 应用程序和操作系统攻击的数据将被训练到NN 中进行签名,并且这些数据将被输入到Suricata 中。其次,将模糊逻辑用于网络上的匿名流量。在此过程中,模糊逻辑系统将对未知攻击或任何附件进行分析。经分析,该系统将决定流量是恶意的还是合法[8]。如果是恶意的,则将生成IDS/IPS 的签名,以保护目标组织的客户端。如图4 所示,恶意类型的数据以下划线突出显示。

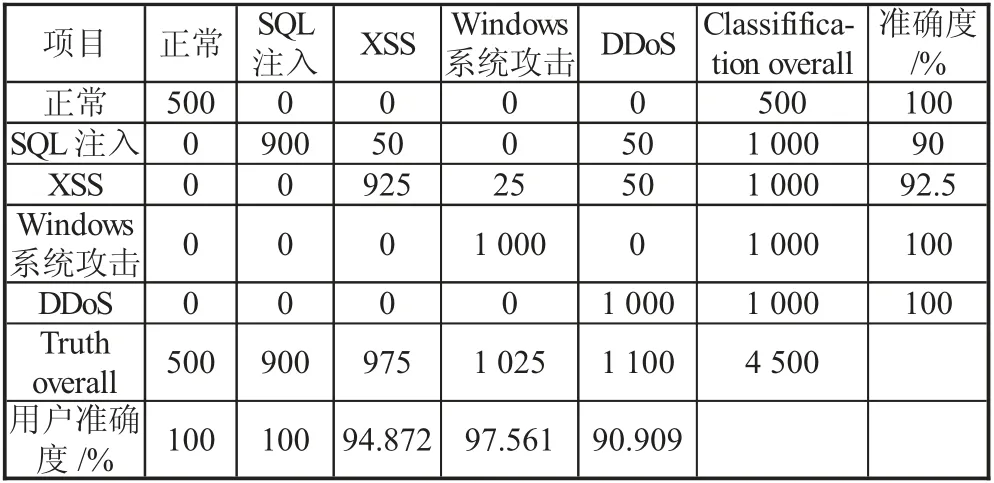

混淆矩阵被称为统计数据分析的误差矩阵,混合推理系统被用于Suricata 入侵检测系统,或用于入侵预防系统的签名生成和基于异常的流量分析。在本地开发的实验室中已经启动了各种类型的攻击,如SQLi、XSS、开发Windows 操作系统漏洞和对目标网络的分布式拒绝服务(DDoS)攻击,所提出的系统可以防止目标网络的攻击[9]。对于评估结果,使用了表1中定义的混淆矩阵。

表1 IDS 混合推理系统的混淆矩阵

准确率计算公式为:

其中:TP是指“真阳性”(True Positives);FP是指“假阳性”(Positives),FN是指“假阴性”(Negatives)。

总体精确度可以达到96.11%,由于Suricata IDS/IPS 检测到的网络流量的假阳性率,在一些攻击情况下,系统准确率未达到96.11%。作为该方案的结果,对目标网络的检测或预防具有良好的总体精度。该算法的运行时间在该系统的预期响应范围内。对于大数据集,该系统可能会面临延迟,但它可以在未来进行优化,以在要求的时间限制内提高响应时间[10]。

3 结语

文中提出了一种新的部署Suricata IDS/IPS 的方法,利用NN 模型帮助元启发式检测目标网络中的恶意流量。在所提出的解决方案中,具有附件文件或未知协议的流量将由基于检测为异常流量的模糊逻辑进行处理。为了使用机器学习方法实现IDS/IPS,部署了一个虚拟环境。结果表明,本文提出的方法可以检测到Web 应用程序登录时的不同类型的攻击(包括这些攻击、SM B 攻击、SQL 注入攻击、XSS 和暴力破解)。当在特定数据集上进行实验时,方案的总体精度约为96.11%,数据可用性和支持本研究结果的模拟数据。

——稳就业、惠民生,“数”读十年成绩单