基于博弈算法的无线传感器网络安全研究

易月娥

(长沙民政职业技术学院,湖南 长沙 410004 )

随着科技的不断发展,微电子、无线通信、智能控制与自动化等技术越来越多地应用到更加广泛的领域,而以上这些领域无疑都有要用到无线传感器网络(Wireless Sensor NetWork,WSN)[1]。所以科研人员以及广大学者开始研究更加方便、快捷、安全的无线传感器网络技术。无线传感器网络是由许多的传感器以自组织的形式将各自的节点整合在一起的无线网络通信模式[2],这些节点通过无线通信的方式进行彼此间数据信息的共享与分析,实现宽领域、高覆盖面的远程传输功能[3],因此较多地应用在医学、军事、商业等多种环境的监测系统中。无线传感器网络通常由传感器节点、汇集节点以及管理节点三部分组成[4],这些节点是随机分布在待检测的空间范围内,可以利用人工的方法或者飞机空投的方式进行。无线传感器网络存在许多的安全性问题[5],采用博弈算法可以有效地解决传感器网络的安全问题,因为采用博弈算法能够节约在数据转发过程中的能量损耗。博弈论的主要思想是针对在竞争类型的游戏中个体的预测行为和实际行为之间的关系,帮助游戏者选择出最有效、合理行为的过程[6],后续被许多学者应用在无线通信以及研究拓扑控制的领域中。对于无线传感器网络通信问题的研究采用博弈理论,主要是通过判断网络信息传输的过程能量损耗、各节点的传输速度以及节点平均功率等指标,来对其安全性进行预测衡量[7]。

大多数传感器网络在进行部署前,其网络拓扑是无法预知的,在部署后,整个网络拓扑、传感节点在网络中的角色也是经常变化的。因而不像有线网、大部分无线网络那样对网络设备进行完全配置,对传感节点进行预配置的范围是有限的,很多网络参数、密钥等都是传感节点在部署后进行协商后形成的。由此可见,无线传感器网络容易遭受传感节点的物理操纵、传感信息的窃听、拒绝服务攻击、私有信息的泄露等多种威胁和攻击。本文主要针对无线传感器网络中存在的安全问题进行分析预测,并采用博弈算法对不同的网络拓扑结构下节点的平均功率、相邻节点的平均剩余能量、节点平均节点度以及任意两个节点间最短路径平均跳变数等指标来衡量其网络的安全性。本文首先介绍无线传感器网络的基本概念、特点以及存在的安全性问题,接着提出采用博弈算法进行安全性分析,并建立了主动防御模型以及针对恶意节点入侵制定了相应的防御机制,最后以实验仿真的形式得出不同模型以及网络拓扑结构下各种指标数值结果,验证了采用博弈算法对无线传感器网络安全性进行分析以及预测的有效性以及实用性,对后续关于网络安全的研究具有一定的指导作用。

1.无线传感器网络

SPINS(Security Privacy In Sensor Network)安全协议框架是最早的无线传感网络安全框架之一,包括SNEP(Secure Network Encryption Protocol)和 μTESLA(Micro TimedEfficient Streaming Loss2tolerant Authentication Protocol)两个部分。无线传感器网络SPINS 安全框架在机密性、点到点的消息确认、完整性鉴别以及认证广播方面定义了完整有效的机制和算法,但是由于其密钥的共享方式还是比较简单的[8],所以在安全方面有较大的隐患,使整个无线网络的安全问题都依赖于基站,这样就无疑增大了基站的压力,整个无线网络的灵活性大大地降低了。尤其是随着我国物联网事业的不断发展,使得无线传感器网络在诸多领域得到了广泛的应用,所以无线传感器网络的安全性问题是一个亟待解决的问题。

1.1无线传感器网络基本概念及运行特点

近年来,我国将无线网络的发展列入了其中一个重要发展和改善项目,因为无线网络涉及商务、军事、医疗等方面的核心技术,所以检测无线传感器网络的安全性就具有长远发展的意义。无线传感器网络的主要特点有以下几个方面。

(1)能够被利用的硬件资源更加有限。

一般的传感器价格较贵、能量的消耗较大,但是运算和处理数据的能力却较差,而且会存在存储量较小的缺点,所以在传感器的类型选择方面还是比较局限的,常见的典型传感器的处理能力一般是介于几兆或者几十兆之间的,存储空间一般有十几K左右[9]。

(2)现代通信中的网络规模更大,数据的冗余量增大。

(3)存在多跳变路由的情况。

(4)网络的拓扑结构一般都为动态的。

(5)网络的安全性较差。

网络中传感器的节点一般都暴露在相对开放的环境中,相应的不确定因素较多,所以无线传感器网络面临着诸多的安全问题,比如恶意攻击节点的入侵、拒绝访问等。

1.2无线传感器网络存在的安全问题

无线传感器网络与传统的无线网络都有一定的安全性问题,但是无线传感器网络面临的问题更多。这些问题总结起来主要有节点的物理安全性问题、链路层的安全性问题以及网络层的安全性问题[10],本文主要研究节点的安全性问题。

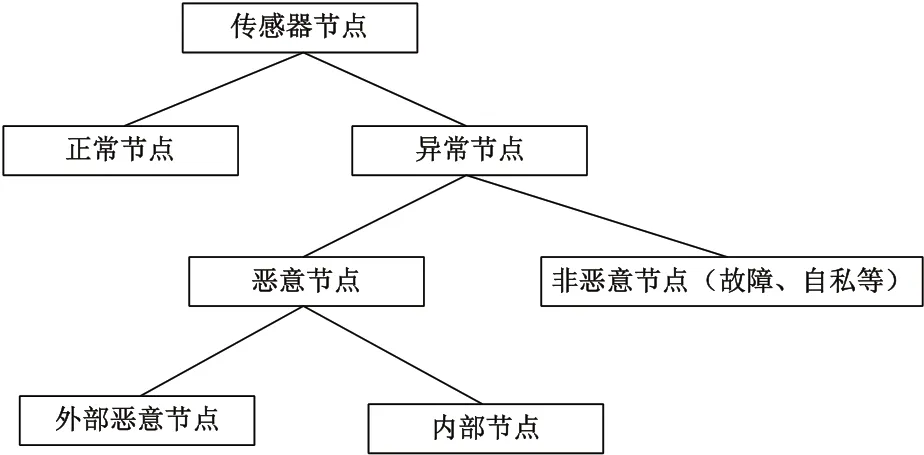

对于无线传感器的节点可以分为以下几类。

图1 传感器节点的分类

2.博弈算法及应用

2.1博弈算法基本理论

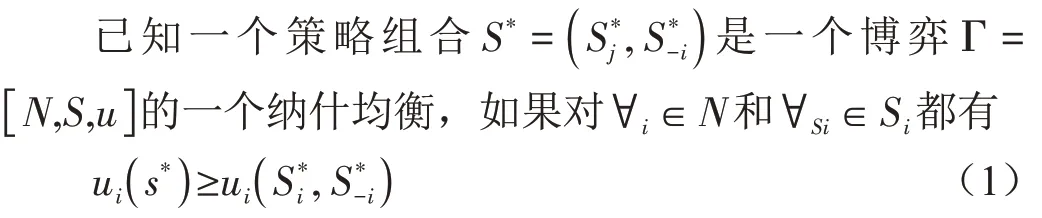

纳什均衡是博弈算法中的一个重要的概念。当竞争游戏中的每个人都选择了一种对自己最有好处的最优博弈环境时,只要对手保持静止状态或者没有偏离自己的掌握范围,人们是不会改变自己当初的策略的,每个游戏者的策略组合就叫做纳什均衡。

在一个博弈中可能有多个纳什均衡,但也可能一个都没有。

对于序数势博弈(ordinal potential game,POG)和序数势函数(ordinal potential function,OPF),已知一个策略博弈是一个序数势博弈,如果存在一 个 函 数 V:S → R, 对 ∀i ∈ N, ∀s-i∈ S-i以 及∀ai,bi∈ Si,都有

则函数V称为Γ的序数势函数。

2.2 基于博弈算法的无线传感器网络的TCBPG 模型

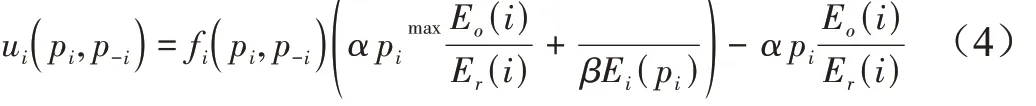

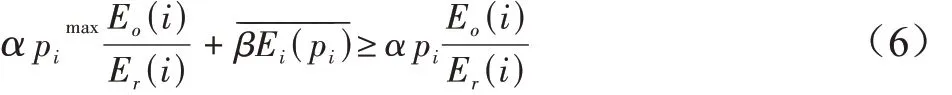

在无线传感器网络的基于博弈论的防御模型,即TCBPG 模型中,最重要的就是确定模型中的收益函数。收益函数指的是每个节点接入网络之后,各个节点对于数据处理和传输的所占份数的权重值。对于某个节点∀i ∈N,本节点的收益函数为:

其中α、β 均为正数权重因子,pi表示第i 各节点的发射功率;p-i表示其他n - 1 个节点的发射功率;明该网络是联通的,即该节点在网络中以双向传输的不 连 通, 对 于 任 意 的 节 点 ∀i ∈ N 且 有 pi>qi时 ,

j 表示节点i 在功率pi时的一跳变邻节点,Er(j)表示节点j 的剩余能量,Eo( j)表示j 的初始能量显然:

上式表明,维持网络的连通相比考虑节点的能耗,具有更重要的理论和实际意义。

2.3 基于博弈算法的无线传感器网络恶意节点防御机制

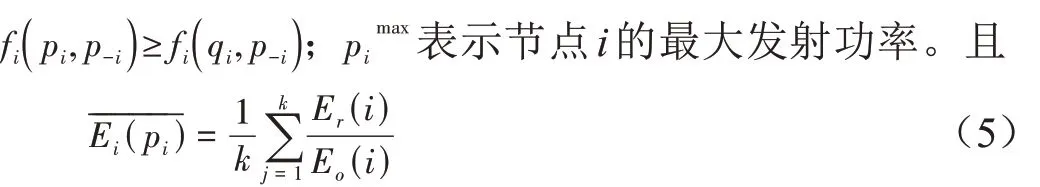

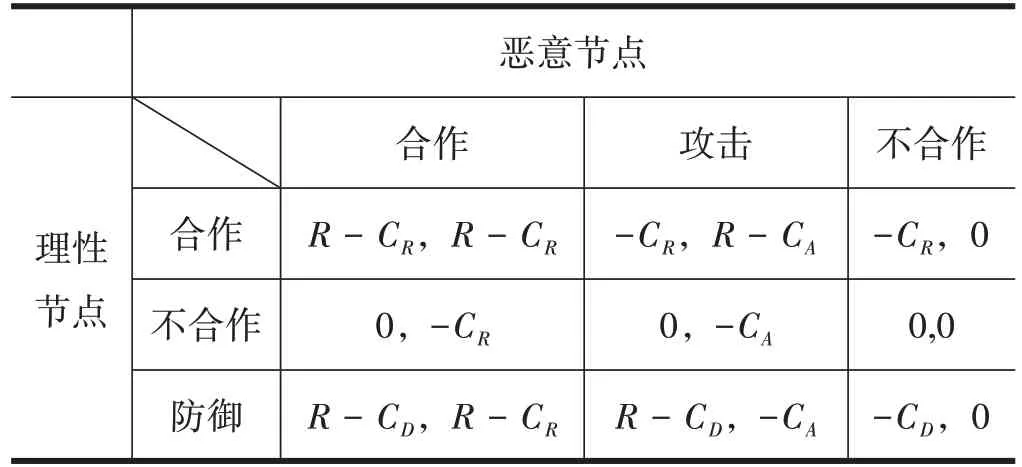

构建无线传感器网络节点的博弈模型,需要三个基本要素,在模型中主要包含着(1)参与者,即在博弈理论中需要互为竞争的双方,双方要为自己的利益采取不断变化的策略;(2)策略空间,即为了获得最大利益双方采取的方法,其数学表述分别为:S1=(C,NC),S1=(C,NC),对恶意节点采取的策略一般有三种,分别为合作、不合作以及攻击。(3)矩阵收益,对于两种不同类型的节点矩阵收益如下表1所示。

表1 博弈双方的收益矩阵

在上表1 中,恶意节点进行攻击行为时所要消耗的内部能量用CA表示,节点转发数据包所要消耗的能量、带宽等用CR表示,其中CR>CA;理性节点采取防御策略时所要消耗的资源用CD表示,其中CD>CR> CA。

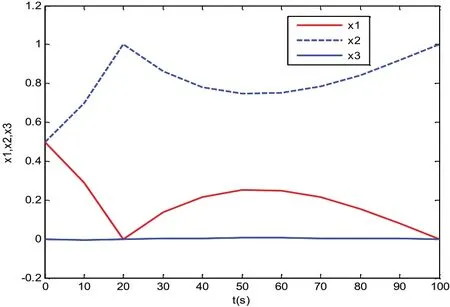

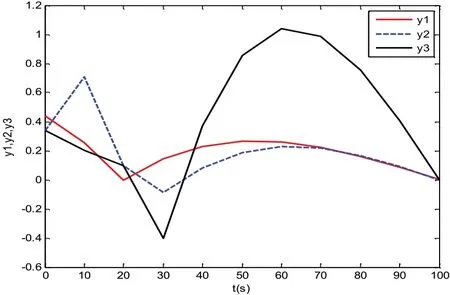

本文中设无线传感器网络中的理性节点分被采取合作、不合作以及防御策略的权重分别为x1,x2,x3,恶意节点采取以上三种策略的权重分别为y1,y2,y3,且满足x1+ x2+ x3= 1,y1+ y2+ y3= 1,双方的收益矩阵可以分别表示为矩阵A、B,则在MATLAB 中对策略的防御机制进行实验仿真,在研究问题时本文做了如下的规定,首先对参数进行了标准处理,取值范围为[ ]0,1 , 且 R = 1.0, CR= 0.4, CA= 0.2, CD= 0.5,则可得的仿真结果如图2、3所示。

图 2 X1,X2,X3的博弈状态

图 3 Y1,Y2,Y3的博弈状态

由图2 和图3 的实验结果可知,如果防御策略没有被采取时,网络中的理性节点和恶意节点就会存在互相竞争的过程,恶意节点的进攻策略选择是使得自己利益最大化,理性节点的防守策略选择是自己能量如何保存最大的原则,经过几轮的博弈后,最终的结果就是双方采取不合作的方式尽量保存自己的实力,但此时整个无线传感器网络处于一个故障不工作的状态,此状态在实际应用中是应该尽量避免的。

3.实验仿真结果分析

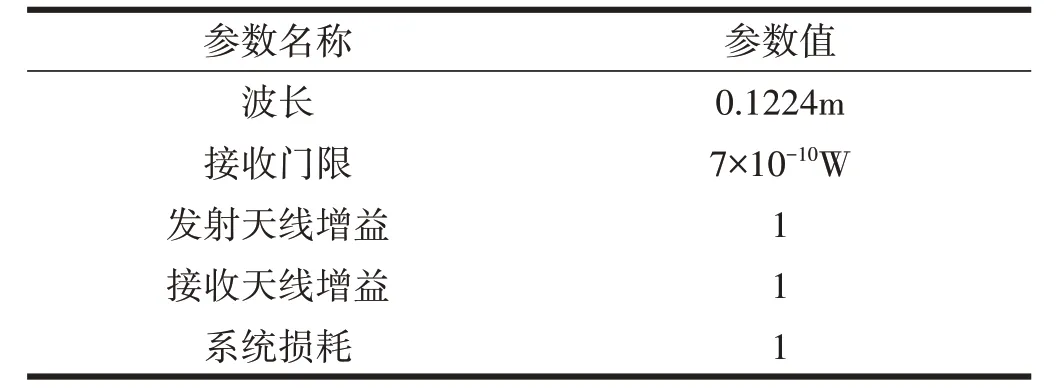

实验采用实时的无线传感器网络仿真技术,场景目标区域选择300m×300m,通信半径设置为100m,节点初始能量50J,波长,接收、发射天线的增益值、接收门限以及损耗等参数值如下表2所示,节点的初始剩余能量值服从参数λ为25的泊松分布,实验次数共20次。

表2 仿真参数

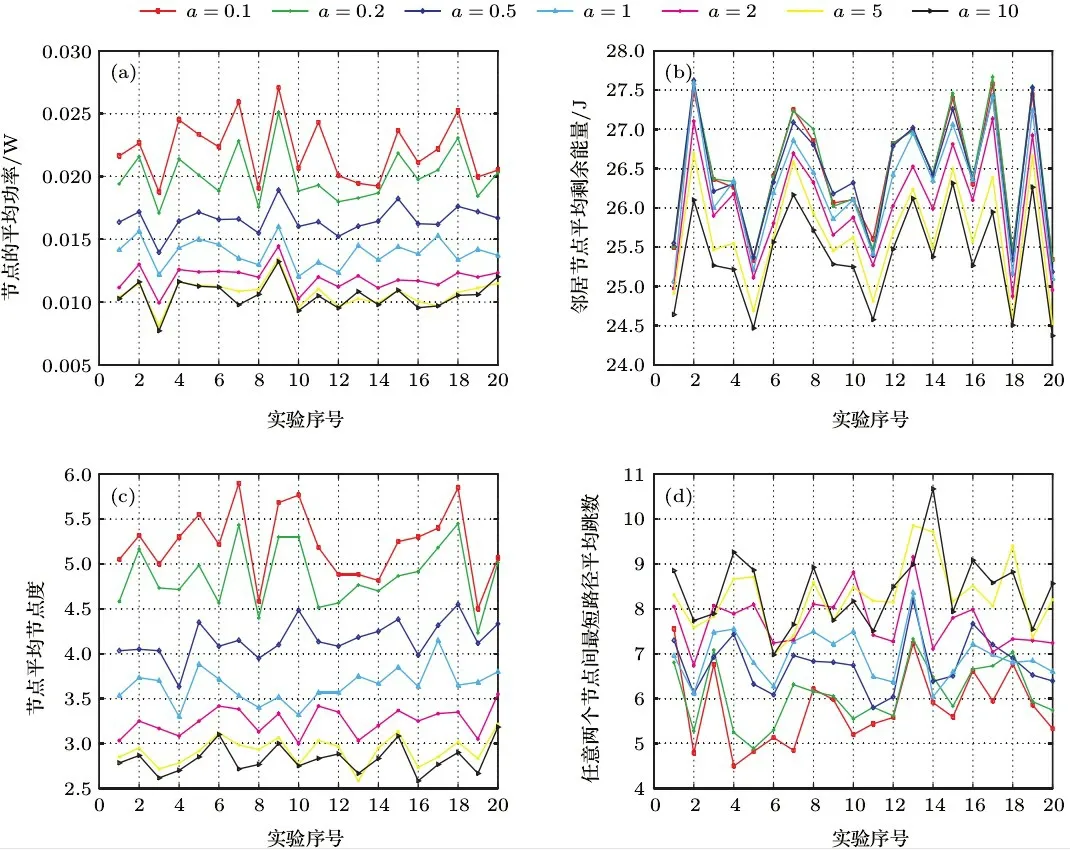

在公式(4)中本文采用博弈算法时要规定权重因子α 和β,在本实验中将60 个节点随机的分布在目标空间内,并且令β = 1,分析博弈算法不同的拓扑结构以及不同的安全性问题中节点的功率、数据传输速率以及剩余能量等指标,并由此来确定α的取值。

从图4 的四张图来综合考虑,本文最终选定了α = 1,β = 1进行无线传感器网络的安全性策略。

图4 实验序号

图4 当β = 1 时,α 对网络安全性能指标的影响(a)节点平均发射率;(b)邻节点平均剩余能量;(c)平均节点度;(d)最短路径平均跳数。

4.结论

本文主要针对无线传感器网络中存在的安全问题进行分析预测,并采用博弈算法对不同的网络拓扑结构下节点的平均功率、相邻节点的平均剩余能量、节点平均节点度以及任意两个节点间最短路径平均跳变数等指标来衡量其网络的安全性。首先介绍无线传感器网络的基本概念、特点以及存在的安全性问题,接着提出采用博弈算法进行安全性分析,并建立了主动防御模型以及针对恶意节点入侵制定了相应的防御机制,最后以实验仿真的形式得出对不同模型以及网络拓扑结构下各种指标数值结果,验证了采用博弈算法对无线传感器网络安全性进行分析以及预测的有效性及实用性,对后续网络安全的研究具有一定的指导作用。