物联网数据属性基加密算法的设计与仿真

欧阳应龙,朱 军,晏巢淞

(1. 乔治华盛顿大学工程与应用科学学院,美国 华盛顿特区 20052;2. 哈尔滨工程大学计算机科学与技术学院,黑龙江 哈尔滨 150001;3. 华盛顿圣路易斯大学奥林学院,美国 密苏里州圣路易斯市 63130)

1 引言

物联网内包含大量的智能终端,可利用繁杂的信息通信手段将获取的数据传输到能够对其进行存储与处理的数据中心[1]。但网络的日渐开放使物联网在通信过程中面临巨大的安全威胁,易造成网络波动大、用户隐私泄露等问题。因此为物联网数据提供安全保障尤为重要。密码技术是数据安全保护的基础[2],属性基加密方案能够完成数据的细粒度访问控制,通过该技术加密物联网数据能极大地提升物联网通信安全性。

该研究课题引起许多相关专家学者的关注,如赵建等人[3]和闫玺玺等人[4],分别使用理想格与区块链技术完成物联网数据属性基加密,虽然两种方法均具有较好的加密效果,但需占用较多资源,且对严重攻击行为的抵抗能力较弱。

为此,本研究提出基于Greenplum数据库的物联网数据属性基加密仿真方法。Greenplum数据库具有优异的大规模数据并行处理能力,是最尖端的分布式开源数据库技术之一。通过Greenplum数据库优化物联网数据查询,以提高查询效率,采用包含隐藏访问结构的高效密文策略(EHAS-CP-ABE)实现查询数据属性基加密。

2 物联网数据属性基加密仿真

2.1 基于Greenplum数据库的物联网数据查询优化

2.1.1 代价模型

Greenplum数据库可对代价最小的查询方案进行检索,本文使用Greenplum数据库实现物联网数据查询优化,能极大地提升物联网数据查询能力,从而强化物联网数据属性基加密性能。该方法在利用查询语句的逻辑产生树之后,对各查询方案的代价进行预测,最后的物理执行策略为其中具有最小代价的路径[5]。由此可见,该方法的关键环节之一为预测代价。本文的查询代价模型是在深入研究分布式数据库查询代价构成的基础上设计得到,使用该模型可以在未执行任务时,预测出实现整个任务的总代价。

通常,使用式(1)描述集中式数据库的总查询代价

Ctotal=CCPU+CI/O

(1)

式内,CI/O为I/O代价;CCPU为CPU代价。

通过节点间的相互配合能实现分布式数据库的整个查询工作,使用式(2)描述该数据库的总查询代价

Ctotal=CCPU+CI/O+Ctrans

(2)

式内,Ctrans代表通信代价,由节点间的交互形成。

使用式(3)预估通信代价

Ctrans(X)=C1·X

(3)

式内,C1为常量系数。

1)相关参数

通常情况下,分布式数据库中包含可预估代价的数据表的统计信息,其一般利用数据字典进行保存,并为查询优化器提供使用权限。预估代价的统计信息能由Greenplum数据库的数据字典内获取。本文设计新代价模型,增加考量数据传输代价,以优化Greenplum数据库预估代价中对该代价的忽视[6,7]。对于数据字典,V(a,R)、|R|表示需从中采集的参数,其内,关系和属性分别用R、a描述;R内a包含不同值的数量用V(a,R)描述;R的元组数用|R|描述。

2)代价估计

设置连接用S=R1joinR2表示,两关系表分别为R1、R2。数据传输代价用Costtrans(S)表示;连接形成的数据量用Costjoin(S)表示;在此基础上按照式(4)预估该连接的代价

Costtotal(S)=Costtrans(S)+Costjoin(S)

(4)

(a)数据传输代价:由需要连接的关系表规模决定。如果数据传输代价小于CPU数据处理代价,则物联网具有极快的传输速率[8]。设置权值ω于数据传输代价中,具体用式(5)描述,以对连接的代价进行统一计算

Costtrans(S)=ω*(|R1|+|R2|)

(5)

(b)连接形成的数据量:其与某连接及其下一个连接的代价呈正相关,所以连接代价为其形成的数据量。根据式(6)计算S=R1joinR2中属性包含不同值的数量

(6)

两表的公共属性集合用Attr描述,使用式(7)描述连接形成的数据量

(7)

通过连接树描述多表连接查询执行计划。连接树节点用Si表示,且i=1,2,…,n-1,其能对连接关系进行表示。该树的全部内节点用S表示,任意查询计划以S的代价和作为总代价。上述执行计划的代价模型如下所示

(8)

2.1.2 基于蚁群算法的代价模型寻优方法

1)创建蚁群算法模型

将蚁群算法引入物联网数据查询优化问题中,通过搜索最优连接顺序,得到最佳查询计划,提高物联网数据查询效率。

(9)

式内,期望的重要性用β(β≥0)描述;轨迹的重要性用α(α≥0)描述;接下来k准许选取的关系集合用allowedk={0,1,…,n-1}-tabuk表示。k经过的关系用tabuk(k=1,2,…,m)记录,可根据进化过程完成其动态更新。之前残留的信息会伴随时间的流逝缓慢消失,轨迹持久性用ρ(0≤ρ<1)描述;信息素衰减度用1-ρ表示。每条路径的信息量需在各蚂蚁访问完全部关系之后(结束一个循环),使用式(10)~式(12)进行更新

τij(t+n)=ρ·τij(t)+(1-ρ)·Δτij

(10)

(11)

(12)

式内,蚂蚁残留轨迹数目用常数Q展现;蚂蚁k经过的路径总长度用Lk描述。以给定循环次数或者进化趋势不显著作为循环停止条件[9,10]。

2)算法实现

下述为使用蚁群算法对代价模型进行寻优的过程:

(a)编码。对m个基关系序号进行查询,最后形成的连接路径长度等于m。

(b)初始化参数。对算法各参数与每个表之间的信息素进行初始化操作。将停止条件的循环次数设定为N。

(c)起始位置初始化。通过随机形式,将获取的表t(t∈(1,2,…,m))当作各蚂蚁连接路径的初始位置。

(d)若某关系序号和目前关系存在边连接,并不包含于有序串中,则将其分配至集合S内。

(e)集合内未被选择的关系和目前形成连接的代价值需使用式(7)进行计算,接下来关系的连接几率需用式(9)计算得到,分配此关系的编号至有序串。

(f)如果有序串内包含全部关系,该蚂蚁查找路径终止;如果不满足上述条件,返回至(d)。

(g)使用式(8)对各蚂蚁形成连接的总代价进行计算,是在全部蚂蚁均实现搜索的条件下,将种群内最小代价的路径挑选出来,排放信息素于此路径各边之上。

(h)如果搜索次数大于等于N,搜索终止;如果不满足上述条件,返回至(c)。

(i)关系的连接查询可通过获得的最佳连接顺序实现,得到最终结果。

2.2 物联网数据属性基加密

2.2.1 EHAS-CP-ABE系统模型

在使用上小节方法实现物联网数据查询优化的基础上,通过EHAS-CP-ABE完成物联网数据属性基加密。该方案能极大地提高物联网数据共享安全性,其系统模型由以下四部分组成。

1)属性授权机构(AA):用于系统公钥与主私钥的产生,并能对属性密钥分配等任务进行管理,该机构的可信度极高。

2)云服务商(CSP):为缓解存储压力,数据拥有者将CSP用于加密数据的存储。

3)数据拥有者(DO):在存储数据之前,DO使用对称密钥K对数据进行加密,K的加密可通过DO给定的以属性为基础的访问结构完成。若想成功解密得到K,则数据用户的属性集合应符合访问结构,最终明文可利用K对数据密文进行解密得到[11,12]。

4)数据用户(DU):可对存储的加密数据进行自由访问,AA依据DU的属性为其提供私钥,以对K进行解密。

2.2.2 方案构造

该方案包括下述四个多项式时间算法。

1)Setup(1λ)→{PK,MSK}。其为AA需要实施的算法,输入为安全参数λ,以系统公钥PK、主私钥MSK作为输出。

2)KeyGen(PK,MSK,S)→SK。其为AA需要实施的算法,属性集合用S描述,该算法的输入为括号中的三个参数,以用户私钥SK作为最终输出。

3)Encrypt(PK,A,M)→CT。其为DO需要实施的算法。明文消息用M描述,访问结构用A描述,该算法的输入为括号中的三个参数,以密文CT作为最终输出。

4)Decrypt(PK,CT,SK)→M。其为DU需要实施的算法。该算法的输入为括号中的三个参数,以最后得到的明文消息作为输出。

3 实验结果分析

为验证本文方法的物联网数据属性基加密性能,使用Dell PC机搭建仿真环境,以Matlab2019a作为仿真软件,进行物联网数据属性基加密仿真。

将迭代次数和蚂蚁数量分别设置为25、20,当关系数选择4与6时,可分别获得4个查询方案,测试不同查询方案下,本文方法查询优化前后的查询时间,结果用表1描述。

表1 查询优化前后的查询时间结果

分析表1可以看出,各表的连接顺序能在很大程度上影响数据库的查询效果,关系数越大,需要花费的查询时间越多。对于不同查询方案,本文方法优化前的查询时间均处于较高数值,且当关系数为6时的B1查询方案甚至出现空间不足的情况,查询效率很低;本文方法优化后的查询时间比优化前降低3倍多,最低数值为326ms。对比这些数据表明,本文方法能显著提升物联网数据查询效率,从而为物联网数据属性基加密提供良好的技术支持。

测试不同加密时间下,本文方法使用前后的物联网数据属性基加密性能强度,结果用图1描述。

图1 本文方法使用前后的加密性能强度结果

分析图1可得,随着加密时间增加,本文方法使用前后的物联网数据属性基加密性能强度均呈上升趋势。本文方法使用前的加密性能强度稳定在0.2%~0.3%区间,上升速率较为缓慢,当加密时间增加至50s时,加密性能强度大致为0.3%;本文方法使用后的加密性能强度上升幅度较大,且始终高于0.6%,当加密时间增加至50s时,加密性能强度高达0.8%。因此可以说明,本文方法具有较优异的物联网数据属性基加密性能,且加密时间越长,获得的加密效果越明显。

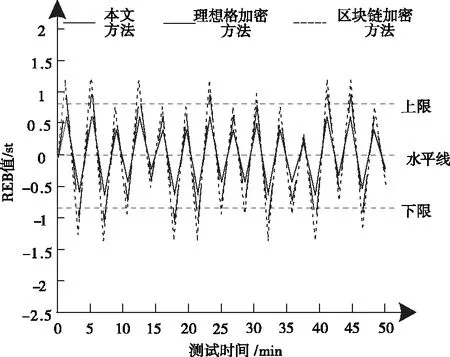

引入比特出错概率(Bit Error Ratio,BER)衡量物联网数据属性基加密效果,BER值越低,保密效果越理想。设计对比实验,选择文献[3]的理想格加密方法与文献[4]的区块链加密方法,作为本文方法的对比方法,不同测试时间下,三种方法的BER结果用图2描述。

图2 三种方法的BER结果

分析图2可得,理想格加密方法与区块链加密方法的BER值均超出上限值,两者最高BER值分别为0.9、1.3;相对于其它两种方法,本文方法的BER值始终在标准范围内波动,最高BER值仅为0.6左右。对比这些数据可以表明,本文方法的物联网数据属性基加密效果最优,能更好地保护物联网通信安全。

4 结论

本文应用Greenplum数据库优化物联网数据查询,引入EHAS-CP-ABE方案实现查询结果的属性基加密。分析实验结果可知,该方法的物联网数据查询效率极具优势,且加密强度较高,可为物联网环境下的数据通信安全提供良好的解决思路。