基于双重检测器的假数据注入攻击与故障区分方法

王瑶瑶 张正道

摘要:本文采用双重检测器进行假数据注入攻击与故障的区分,首先提出用一种基于滑动窗求和检测器的方法进行系统正常与异常情况的区分,然后结合卡方检测器实现虚假数据注入攻击与故障的区分,最后用MATLAB仿真实验来验证所提方法的有效性,并讨论了滑动时间窗口对检测结果的影响。

关键词:信息物理系统;假数据注入攻击;系统故障;攻击检测;求和检测器

一、引言

信息物理系统(Cyber physical system, CPS)是一个融合了传感器、通信设备和计算单元,实现物理设施与信息过程交互的系统,而互联互通的信息网络为恶意实体攻击CPS系统提供了更多的机会[1,2]。假数据注入攻击(False data injection attack, FDIA)通过修改传感器、执行器和物理设施之间通信信道中的数据来改变控制器命令,进而破坏系统的性能与稳定性。文献[3]说明了当系统满足一定的条件时,恶意实体就可以精心设计能规避坏数据检测机制的攻击序列。在此基础上,文献[4]提出了系统存在完全隐匿攻击序列的充分必要条件。

针对FDIA的检测[5-9]都是通过判断检测函数值与阈值之间大小实现的,但是系统故障也将超出阈值的现象没有被区分。FDIA与故障对系统造成破坏的表现方式都是在系统正常运行过程中出现异常,而两者的实现方式都是通过向传感器或系统添加额外的数据,这使得对两者进行区分较为困难。在现有的对攻击与故障区分的研究中,文献[10]将工业自动化过程描述为由通信模型、任务模型、资源模型、控制数据流模型与物理过程中的临界状态模型组成,应用隐马尔可夫模型区分出多模式状态下的入侵攻击和故障,但是此方法无法应用于CPS;文献[11]通过向控制输入端添加物理水印,然后采用双重卡方检测器来区分出重放攻击与故障,此方法对FDIA的检测是无效的;文献[12]提出了一种基于机器学习算法的电力系统下注入攻击与故障的检测与识别方法,此方法需要事先生成大量的特定的故障数据,并且只能区分出相应的故障类型。文献[13]提出一种基于特殊设计的水印并结合自适应估计来区分重放攻击与偏置故障。

虽然FDIA与故障的实现方式和表现方式相同,但两者本质上的差异促使本文对二者区分的研究。FDIA是由恶意实体精心设计,对系统实施有目的性的破坏,但是系统故障是随机的且没有目的的。如果将触发异常警报的行为全部识别为攻击或者系统故障,这将不利于异常情况的分析与定位,可能会导致操作人员对事件做出不适当的响应,造成不必要的经济损失。此外,恶意实体也考虑到故障的存在,文献[14]设计了一种稀疏攻击序列,在系统故障情况下实施注入攻击,而成功規避坏数据检测机制的检测。

鉴于以上讨论,本文提出一种新的基于滑动窗求和检测器方案,主要工作如下:1.提出一种滑动窗求和检测器,使得累积部分时刻的测量残差检测出FDIA;2.将滑动窗求和检测器与卡方检测器结合,组成双重检测机制攻击与故障的分离;3.讨论了滑动时间窗口对检测准确度的影响。最后,应用MATLAB平台,通过对无人驾驶航空系统进行仿真实验来验证本文算法的有效性。

二、问题描述与准备工作

(一)系统模型

(二)攻击模型

三、异常检测与区分方法

(一)滑动窗求和检测器

(二)双重检测机制

四、实验与讨论

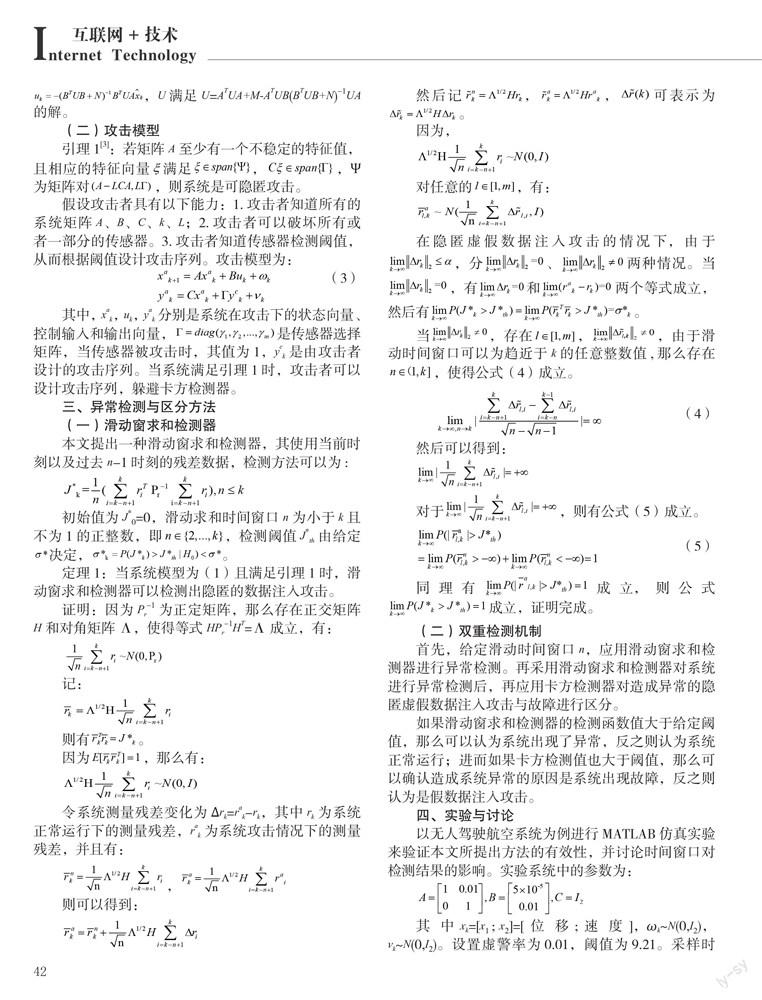

(一)滑动窗求和检测器的有效性

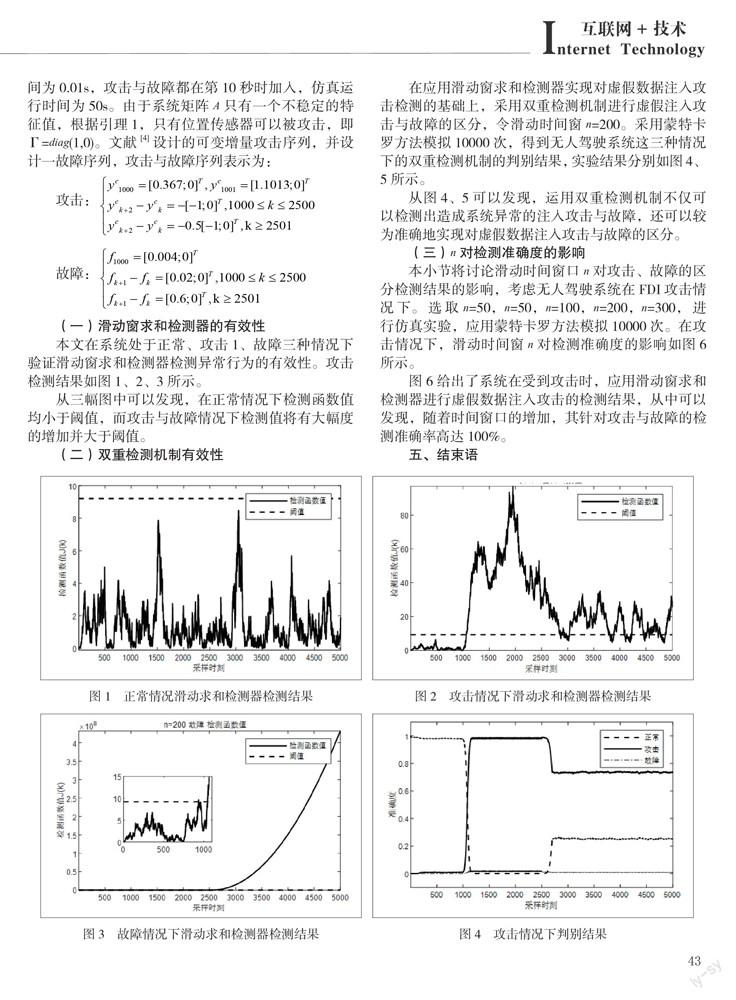

(二)双重检测机制有效性

(三)n对检测准确度的影响

五、结束语

本文重点研究了虚假数据注入攻击,其具有较强的隐蔽性和破坏性,此外针对系统故障也将触发坏数据检测机制(BDD)的异常警报现象,因此本文提出了一种结合滑动窗求和检测器与卡方检测器的双重检测机制来区分虚假数据注入攻击与系统故障,并且考虑了滑动时间窗口对检测结果的影响,通过MATLAB进行验证。

作者单位:王瑶瑶 张正道 江南大学物联网工程学院

参 考 文 献

[1]刘颖. 基于改进KPCA方法的工业控制系统假数据注入攻击异常检测研究[D].杭州:浙江大学, 2019:34-52.

[2]刘烃,田决,王稼舟.信息物理融合系统综合安全威胁与防御研究[J].自动化学报,2019,45(1): 5-24.

[3] Y. Mo, B. Sinopoli. False data injection attacks in control systems[J]. Proc. 1st Workshop Secure Control Syst.Stockholm, Sweden, 2010: 1-6.

[4] Zhang T, Ye D. False data injection attacks with complete stealthiness in cyber–physical systems: A self-generated approach[J]. Automatica, 2020, 120: 109117.

[5] Hu L, Wang Z, Han Q, et al. State estimation under false data injection attacks: Security analysis and system protection[J]. Automatica (Oxford), 2018, 87: 176-183.

[6] Ashok A, Govindarasu M, Ajjarapu V. Online Detection of Stealthy False Data Injection Attacks in Power System State Estimation[J]. IEEE Transactions on Smart Grid, 2018, 9(3): 1636-1646.

[7] Ye D, Zhang T. Summation Detector for False Data-Injection Attack in Cyber-Physical Systems [J]. IEEE Transactions on Cybernetics, 2020, 50(6): 2338-2345.

[8] J.W KANG, I. JOO and D. H CHOI. False Data Injection Attacks on Contingency Analysis: Attack Strategies and Impact Assessment[J]. IEEE,2018(6):8841-8851.

[9] Yu J, Hou Y, Li V. Online False Data Injection Attack Detection with Wavelet Transform and Deep Neural Networks[J]. IEEE Transactions on Industrial Informatics, 2018, 14(7): 3271-3280.

[10] Chunjie Zhou, Shuang Huang, Naixue Xiong. Design and Analysis of Multimodel-Based Anomaly Intrusion Detection Systems in Industrial Process Automation[J]. IEEE TRANSACTIONS ON SYSTEMS, MAN, AND CYBERNETICS: SYSTEMS, 2015,45(10): 13 45-1360.

[11] Y .Zhao, C. Smidts. A control-theoretic approach to detecting and distinguishing replay attacks from other anomalies in nuclear power plants[J]. Progress in Nuclear Energy 123 (2020)103315.

[12] B M Ruhul Amin,Adnan Anwar, M. J. Hossain. Distinguishing between Cyber Injection and Faults using Machine Learning Algorithms[J]. 2018 IEEE Region Ten Symposium (Tensymp).

[13] Zhang K, Christodoulos Keliris, Thomas Parisini. Identification of Sensor Replay Attacks and Physical Faults for Cyber-Physical Systems[J].IEEE CONTROL SYSTEMS LETTERS, 2022, 6:1178-1183.

[14] Lu A, Yang G. False data injection attacks against state estimation in the presence of sensor failures[J]. Information Sciences, 2020, 508: 92-104.