计算机VPN网络中的通信安全隐患问题研究

岳立文

(白银矿冶职业技术学院,甘肃 白银 730900)

随着互联网技术的快速发展,VPN技术的作用日益突出,通过VPN技术借助互联网资源建立专用网络,并通过特殊的加密通讯协议建立两个及以上的专用虚拟网络线路。且不需要重新敷设光缆、交换设备等物理线路和设备,可实现客户端远程接入。VPN技术的应用有效地解决了企业、事业单位网络边界的问题,可实现接入端灵活业务接入需求,提高了企业组网灵活性,降低了网络建设成本。但随着VPN技术的应用,其安全隐患日益突出,并引起广泛关注。本文就典型VPN技术安全隐患问题,针对性研究了VPN网络中通信安全隐患防范策略,以期为企业信息基础设施建设和网络规划提供有益参考。

1 VPN技术的特点及典型技术研究

1.1 VPN技术的特点

VPN技术(Virtual Private Network)即虚拟专用网络技术,是指基于开放网络资源而建立的一种专用网络通道,VPN技术是内部网络的扩展,基于特殊的加密通讯协议实现跨网络、跨地区两个或多个网络间建立专用的虚拟通讯链路,以此满足局域网与互联网灵活接入需求。相较于传统的专线组网方式,VPN技术实现协议包括PPTP、L2TP、IPsec、MPLS和SSL协议等[1]。从企业组网实践来看,基于SSL和IPsec协议的VPN技术应用最为广泛,其安全性相对较高。其主要特点为:(1)成本低。借助VPN技术,用户可随时随地通过VPN通道方位内部网络业务资源,且不需要投入设备、线路进行维护,符合低成本运营管理要求;(2)管理方便灵活。VPN技术集成了用户管理和权限管理等策略,服务端可根据权限控制实现用户管理。用户需要访问内部网络资源时,可随时随地建立VPN网络或断开,服务端能够对用户登录日志进行审计,可满足灵活组网和用户管理要求;(3)系统控制精细化。VPN系统可基于单个用户进行精细化控制,包括用户组分配、用户权限控制、用户可访问资源和服务限制等,能够满足组网信息安全和VPN用户权限精细化管理要求[2]。

1.2 VPN典型技术研究

VPN典型技术包括IPsec协议、SSL协议、MPLS协议。(1)IPsec协议是一系列协议组,基于IKE协议验证通信双方身份,并生成安全管理(SA)和安全密匙,通过包封装技术,可利用路由地质封装为内部网络地址转换,从而实现异地组网;(2)SSL VPN基于套接层协议,是一种面向Web通信安全而提供的加密认证协议。用户可基于Web内建SSL封包处理功能,基于Web与VPN服务器建立通道,并通过网络封包转发技术,实现远端用户访问内部网络资源。相对于IPsec VPN,SSL VPN操作相对简单,且不需下载和配置客户端即可建立VPN通道;(3)MPLS VPN是一种多协议标签交换技术,建立MPLS VPN通道后,根据协议标签确定网络路由。MPLS VPN多用于企业核心路由和线路逻辑组网,尤其是运营商组网或集团性企业灵活组网等需求[3]。

2 VPN网络中的通信安全隐患研究

在计算机网络中,VPN通信网络主要由客户端、服务端和通信链路组成,由于不同的VPN网络技术协议不同,其安全隐患也存在一定的差异。

2.1 IPsec VPN安全隐患研究

IPsec VPN广泛应用于企业组网中,其通信协议和加密算法具有较高的安全性,其安全威胁主要来源于客户端信息伪造、入侵等问题威胁VPN通信信息安全[4]。(1)中间人攻击问题。如用户在开放网络中或有限局域网中借助IPsec VPN访问目标网络资源时,攻击者可借助技术手段控制计算机窥探客户端通信内容,从而造成信息安全风险;(2)本地安全配置威胁。由于IPsec VPN基于C/S架构进行组网通讯,即用户需配置专用VPN客户端后实现VPN网络通信,但由于客户端配置由用户自行配置,可能因人为因素而存在安全隐患,如将IKE证书保存在本地设备,如攻击者获得相关配置资料信息后,可绕过IPsec VPN身份认证机制,造成VPN网络通信安全风险;(3)窃取VPN安全信息。攻击者通过社会工程学方法窃取用户VPN安全信息,如通过发送恶意邮件、钓鱼网站等途径窃取用户信息(用户IP地址、浏览器配置信息、用户证书等),在获取用户信息后,攻击者通过伪造用户信息入侵VPN网络,从而达到非法侵入的目的;(4)IPsec VPN安全防范机制薄弱。在VPN服务配置中,普遍对受信用户安全防范不足,存在VPN隧道内攻击防范机制,一旦恶意用户非法入侵或通过窃取合法用户身份认证信息建立VPN通道后,可通过内部网络内主机或应用层程序渗透等方式获取内部网络资源访问权限,向VPN服务器发起拒绝服务攻击或端口扫描攻击等,造成VPN服务中高端、配置信息泄露等问题,从而威胁VPN网络通信安全。

2.2 SSL VPN安全隐患研究

SSL VPN可基于WEB浏览器代理实现VPN通信,由于不需要客户端,其风险主要集中于服务器和浏览器配置两个方面。一方面企事业单位多防火墙设备作为SSL服务端,如H3C、华为、深信服等厂商,如设备存在越权漏洞、签名漏洞等安全漏洞,可能给VPN网络安全造成严重影响;另一方面用户基于WEB建立VPN网络时,如未完全退出SSL进程,攻击者可利用该安全风险访问VPN网络内部资源,从而造成较大的安全威胁。同时,由于SSL VPN的高适用性,用户可随时随地基于WEB进行VPN通信,包括在公共网络中使用SSL VPN,如用户配置信息遭泄露,可能对SSL VPN造成严重威胁。SSL VPN通道访问企业内部资源框图如图1所示。

图1 SSL VPN通道访问企业内部资源框图

2.3 MPLS VPN安全隐患研究

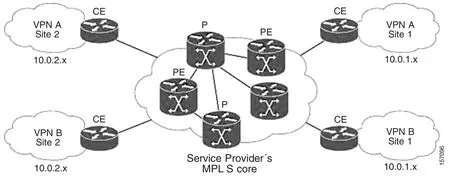

MPLS VPN是我国运营商广泛采用主流VPN技术,由于MPLS协议采用了严格路由信息隔离机制,并通过运营商边界设备标记交换隧道(如图2所示),有效提高了VPN网络通信的安全性。但由于MPLS VPN作为基于IP通信协议的VPN技术,且未对传输信息进行加密认证,仍然存在一定的安全风险。主要包括来自于三个方面:(1)对VPN路由设备的攻击风险。此类攻击多发生于路由信息发布阶段,如恶意设备伪装成为MPLS边缘设备,通过与服务端建立连接并交换版本信息、LAN口状态等路由信息,导致MPLS VPN配置信息泄露。同时,部分恶意用户通过伪造或篡改路由信息,导致边界流量转发至错误设备并窃听、劫持用户流量,将威胁VPN网络信息安全;(2)针对MPLS网络边界设备进行拒绝服务攻击。由于MPLS VPN实质是基于运营商共享带宽而传输的VPN服务协议,当VPN用户流量过多时必然造成网络带宽资源和边界设备服务资源耗尽,进而造成正常的VPN服务请求被拒绝,影响正常业务开展;(3)来自于网络信息安全的攻击。当用户基于MPLS VPN访问互联网时,攻击者可能通过IP地址欺骗、会话劫持、木马等技术对用户VPN请求和通信内容进行非法查看、伪造等操作,进而影响VPN网络信息安全。

图2 MPLS VPN通道跨互联网组网

3 计算机VPN网络中的通信安全隐患问题防范措施研究

基于典型VPN技术的通信安全隐患问题防范,应结合VPN技术安全风险,针对性采取应对措施,提高VPN通信网络安全性、可靠性。

3.1 IPsec VPN安全防范

针对IPesc VPN通信存在安全隐患分析,其安全风险主要来自于IKEv1身份泄露、中间人攻击等安全隐患问题。IKEv1协议密钥协商过程中,由于协商密钥均采用明文发送,攻击者可在流量劫持的基础上分析得出通信双方身份信息和除预共享密钥PSK之外的密钥协商参数,而预共享密钥PKS可通过暴力破解方式得出,存在人攻击可能性,一旦攻击者获得PSK预拱共享密钥可实现中间人攻击目的。针对该问题,除采用IKEv2算法外,还应当在边界设备防护中加强VPN客户端连接中断检测,由系统对中断原因进行快速判断并评估VPN中断风选等级,以此防范和控制VPN中间人攻击。在IPsec VPN组网的大型网络环境中,应针对潜在路由欺骗攻击,可主动检测异常链路状态,找出潜在攻击行为,合理设置IPsec VPN参数,确保骨干网络通信安全[5]。针对本地配置信息泄露风险和社会工程学等原因造成IPsec VPN安全风险,应加强用户安全培训,提高用户安全防范意识,配置强度等级高的预共享PSK并定期更换,预防信息泄露风险和攻击人伪造信息风险。此外,针对因信息泄露、中间人攻击等原因造成的攻击者与服务器建立VPN通道后,应加强VPN边界防护,对内部网络资源访问权限进行限制,通过设置防火墙策略和应用服务二次验证,防范IPsec VPN安全风险。

3.2 SSL VPN安全隐患防范

针对SSL VPN应用中客户端风险和服务端风险,应从三个方面加以防范和控制。(1)针对用户未完全退出SSL VPN进程的风险。可在用户基于WEB下载浏览器插件时加入私密信息清除机制,即在下载浏览器Active/X控件同时下载用户信息清除控件,当用户关闭SSL VPN页面时同步清除浏览器缓存、控件、用户密码、证书等私密信息。当用户所使用的计算机安全组策略不允许通过控件清除私密信息时,可通过调整服务器组策略,当清除私密信息控件检测到系统不允许删除临时文件时,VPN禁止用户下载邮件附件至本地计算机,防范内部资源泄露[6]。此外,针对因用户操作不当而造成的长时间未退出的客户端,由于VPN进程持续处于激活状态,可能造成资源占用并存在信息泄露风险,可在服务器配置中加入动作检测机制,当用户进程超过3分钟无动作后自动结束进程,用户操作时需重新认证通过后方可操作;(2)针对SSL VPN通信链路风险。服务器端应加强边界流量检查和过滤,仅允许合法请求通过防火墙。防止未知安全风险,同时,为预防攻击者在非法获取用户信息后访问内部资源,应加强用户请求表达语法检查,如I拒绝SQL注入等请求,按应用层消息请求格式对用户操作行为进行规律,防止恶意用户获取内部资源;(3)加强身份认知。由于SSL VPN基于WEB浏览器进行身份认证,其安全性相对弱于IPsec VPN,尤其是用户可在公共网络、公共计算机中采用SSL VPN,VPN安全风险增大。为解决SSL VPN安全风险对服务端的安全威胁,可通过应用层过滤技术对非法请求进行过滤、阻止,并采用增强认证机提高服务端安全性能,如AD域、LDAP、令牌鉴别机制等,通过采用一种或多种认证机制组合方式,提高SSL VPN网络信息安全。

3.3 MPLS VPN安全隐患防范研究

当前,MPLS VPN广泛应用于大型企事业单位组网中,其安全性相对较高,但主要用于多边界网络数据传输,仅依赖MPLS VPN策略难以保障通信安全,因此,在MOLS VPN组网中,除应加强链路配置安全防护外,还应当加强安全审计和数据加密,以此确保VPN通信安全。在路由配置方面,应避免使用简单口令认证,优先选择MD5加密校验认证,防范入侵者伪装为边界路由劫持流量,确保路由器与入侵者断开邻居关系。在安全审计方面,为动态掌握MPLS VPN设备在线状态,可采用日志审计方法分析研究系统资源使用情况和访问操作记录,确保敏感资源访问有据可查。针对因入侵非法操作造成网络堵塞和设备拒绝服务问题,应当合理设置备份冗余线路和边界热备设备,动态分配VPN访问网络请求,防止正常用户在线并发数过高而出现拒绝服务问题,防范因非法入侵操作造成企事业单位业务中断,提高VPN网络健壮性。

4 结论

新时期背景下,基于VPN技术组网或面向用户提供网络服务时,应加强网络信息安全分析,针对潜在的安全风险进行识别和防控,防止恶意用户入侵、窃取、伪造、删除数据,提高VPN网络信息安全性。

——稳就业、惠民生,“数”读十年成绩单