端对端IPSec VPN工程实验设计与仿真

王卫国 马超 李超凡

摘要:为探讨IPSec VPN的会话建立过程和应用效果,利用GNS3仿真软件搭建逻辑网络拓扑进行仿真实验。该文通过深入分析IPSec安全框架中各类构件的应用方式和作用机制,进行端对端IPSec VPN工程实验设计与仿真。实验结果表明,IPSec VPN能够提供访问控制、数据加密与安全验证的通信服务。

关键词:VPN;IPSec安全框架;数据加密;仿真实验

中图分类号:TP393.1 文献标识码:A

1 引言

VPN(Virtual Private Network)通过因特网服务提供商(Internet Service Provider,ISP)的公共网络中建立客户双方的私有加密通信专线,即虚拟专用网络。VPN技术是多样的, VPN种类从仅仅提供语音业务发展到了提供数据交互、语音、视频通话等。目前,基于IP网络层的IPSec VPN、基于应用层的SSL VPN、基于MPLS标签交换的MPLS VPN是当前市场上的三类主流VPN技术。

2 IPsec 框架

本文着重探讨基于IP网络层的IPSec VPN,简述IPSec安全框架的各个部件的作用机制,并搭建端到端的IPSec VPN仿真实验,探讨其工程应用效果。

2.1 对称加密算法DES

DES(Data Encryption Standard)算法为密码体制中的对称密码体制[1],DES入口参数有三个:key、data、mode。key为加密解密使用的密钥,data为加密解密的数据,mode为其工作模式,适用于加密数据量较大的场合。

2.2 非对称加密算法RSA

公开密钥密码体制(Rivest Shamir Adlemen,RSA)使用非对称密钥算法,本地与远端产生两个密钥,一个私钥与一个公钥。在与远端通信时,它将与对端交互公钥并保留私钥。在向远端发送加密消息之前,本地将与远端的公钥和RSA算法对消息进行加密。输出的结果是不可读的密文,该消息将通过不安全的网络传送。远端使用私钥和RSA算法来对密文进行解密,输出的结果是原始的消息。

2.3 散列函数

散列函数指的是根据输入任何字节串,输出固定长度数值的算法。散列函数用于消息或文件的完整性检验和数字签名[2]。MD5(Message Digest Algorithm 5)是目前最广泛应用的信息摘要算法,可以为不同数据类型计算一个128位的散列值,确保信息传输的完整性。

2.4 封装安全载荷

封装安全载荷(Encapsulate Security Payload,ESP)协议通过加密IP数据包的相关部分,提供数据保密、数据源认证、无连接数据完整性、抗重放服务和有限的数据流保密[3]。

2.5 网络密钥交换协议

网络密钥交换协议(Internet Key Exchange,IKE)是对安全关联(Security Association,SA)的协商进行保护并提供经认证的密钥信息的协议[4]。在IPSec通信之间,动态建立安全管理,对其进行管理和维护。

2.6 传输模式

IPSec安全框架提供了传输模式和隧道模式两类数据流交互方式,传输模式(Transport Mode)用于数据包的加解密操作固定在同一设备,而隧道模式(Tunnel Mode)用于加解密数据包的起始地或目的地不是安全终点的情况。

2.7 安全关联

安全关联(SA)是指一组用来保护信息的策略和密钥,在两个使用IPSec的实体间建立的逻辑连接,协商了实体间如何使用安全服务进行通信[5]。

安全关联SA由下面3个参数唯一确定:

1)安全参数索引号(SPI):一个32数字位串,由AH和ESP携带,使得接收方能选择特定的SA处理数据包。

2)IP目的地址:单一的IP地址,表示该类SA的目的地址。

3)安全协议标识:标识该SA的种类。

3 端对端IPSec VPN仿真实验

3.1 实验过程

图1为本实验网络拓扑,由VPN Site1、ISP运营商和VPN Site2组成,外连公网地址分别设置为101.10.10.0/24,201.10.10.2/24,内连私网地址设置为192.168.0.0/16地址段。

为了更直观地展示IPSec安全框架在VPN建立过程中的应用,表1显示的是端对端IPSec会话建立的具体实现步骤。

3.2 实验结果分析

按照密钥交换协议,查看ISAKMP SA、IPsec SA及IPsec VPN會话建立情况。首先查看ISAKMP会话,如图2所示,ISAKMP已经建立从VPN Site1到VPN Site2的会话,且会话状态处于ACTIVATE状态。

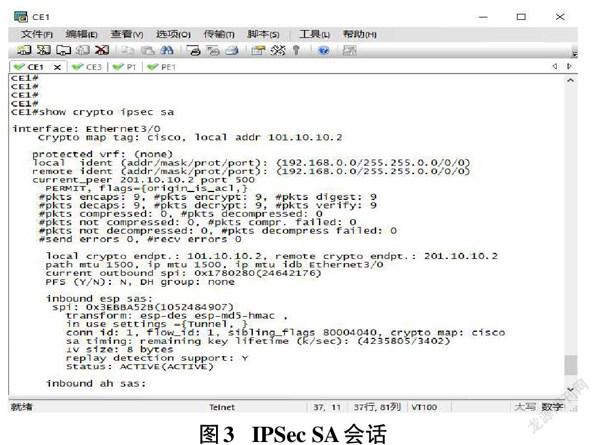

IPSec SA的建立结果如图3所示,端对端已经按照表1的配置方式建立了加密的IP数据包信息通道,以crypto map tag的密钥进行会话加密,并且生成了用于双方持续通信的安全参数索引号(SPI),会话状态处于ACTIVE。

端对端IPSec VPN信息通道的传输效果如图4所示,通信双方已经生成DES+MD5的加解密方式,并且在两端的出口设备上,加解密的IP数据包个数保持一致,IPSec VPN信息通道正常运行且非常稳定。

4 结论

本文介绍了IPsec框架的四个核心组件:加密和验证、安全封装、密钥交换协议和传输模式,通过仿真案例展示了IPSec VPN的会话过程,验证了各类构件的实验效果。目前,IPSec VPN因其访问控制、数据加密、可靠性保障等优势仍是端对端进行加密数据传输的主要方式。

参考文献:

[1] 薛江波,胡曦明,马苗,等.IPSec VPN的NAT穿越技术与仿真实验[J].网络空间安全,2018,9(2):51-55.

[2] 李超凡,刘伟,吴响,等.高性能IPSec VPN工程设计与仿真[J].实验技术与管理,2021,38(2):73-77.

[3] 文淑华,闫超阳,罗绪成,等.基于云桌面的IPSec VPN实验设计[J].实验技术与管理,2019,36(7):58-61.

[4] 李超凡,刘琼,李民玺,等.医院虚拟专用网络研究与仿真设计[J].中国数字医学,2020,15(10):91-93.

[5] 王霞俊.基于H3C HCL的IPSec VPN实验设计与仿真[J].实验室研究与探索,2018,37(3):118-121.

【通联编辑:代影】

收稿日期:2021-06-02

作者简介:王卫国(1992—),男,江苏连云港人,信息安全工程师,Cisco Routing & Switching、Security认证专家,主要研究方向为计算机网络应用技术、信息系统集成与开发;李超凡(1995—),男,江苏徐州人,通信作者,网络工程师,硕士,Cisco Routing & Switching认证专家,主要研究方向为计算机网络应用技术、医学信息处理。

3054500338299