基于智能网联汽车车载网络防护技术的研究

贾先锋,王鹏程,刘天宇

基于智能网联汽车车载网络防护技术的研究

贾先锋,王鹏程,刘天宇

(中汽数据(天津)有限公司,天津 300300)

随着智能网联汽车通讯总线越来越丰富,传统的CAN通讯总线安全暴露的风险越来越高。当前亟需对车载网络进行信息安全防护,以提高车载通讯的隐私性、准确性、可靠性等。文章主要介绍了车载网络的安全防护原理,通过引用加解密算法、新鲜值信息、身份校验等相关技术,将车载网络安全防护做到低成本,短周期快速有效地防护应用,提升智能网联汽车信息安全防护水平。

智能网联;车载网络;防护

前言

随着智能化和信息化的发展,汽车电气系统日益复杂,当前汽车普遍拥有几十个电子控制单元(ECU),一辆高级轿车运行代码接近1亿行,而这些车载信息是通过车内总线实现互联。近年来汽车信息安全事件的频发大多是基于车内总线的物理访问或者远程攻击,攻击者可以通过车载ECU自身漏洞,实现对关键节点的输入控制,如汽车节气门、转向器、制动器等。在汽车总线中,控制器局域网(CAN)因其高性能和可靠性被大量应用[1]。为保护汽车总线免受网络攻击,基于CAN网络分析的相关技术解决方案逐渐引起行业的关注和重视,同时在考虑成本和应用等方面,企业已将开始着手现有汽车零部件产品的安全升级。

1 研究背景与意义

为了解决车载总线信息未加密直接进行传输,容易被非法监测、恶意破解的问题,规划对车载总线信息进行加密后再进行传输,即报文发送方和接收方使用同一套密钥,发送方在发送数据之前对数据进行加密,接收方接收到数据后先解密再应用数据。应用CAN总线加密技术能够有效保障车端数据传输的隐私性和可靠性,防止不法分子通过逆向CAN总线报文泄露和篡改报文信息,从根本上保障了车端信息安全有效合规传输[2-3]。

当前汽车行业车内通讯数据协议80%以上均为CAN通讯,车辆动力系统,舒适系统,娱乐系统都是通过CAN传输。与缺陷和漏洞相对应的,已有多项事实表明现有CAN通讯以及相关协议所导致的安全风险与事故:如向一辆装有OBD的汽车CAN总线发送指令控制了汽车的雨刷和刹车系统;也可通过OEM后端系统漏洞控制了相关车型门禁系统。2019年通过恶意软件感染了某车型车内的电脑系统;并成功通过综合多种漏洞的手段完全在有接触或无接触情况下远程控制了一些车型的动力系统和驾驶系统。2020年,某国外高端电动车车主遭遇App大面积宕机,致使手机无法与车链接,手机钥匙失效,导致无法获取车辆信息、无法点亮车内仪表盘、中控屏。多车主处于“盲开”状态,甚至有些车主被锁在车中,对车主行车安全和人身安全构成威胁。这些研究和事故都表明现有的车内通讯系统以及相关的车联网通信系统等都有着巨大安全隐患,它们不仅会危害人身安全,也可能会危害社会稳定与国家安全,车联网安全问题已成为影响车联网产业能否快速发展的重要因素。

通过构建车载安全CAN防护项目,利用数字加密技术,结合电子控制器的身份识别,提供CAN总线通讯中的认证、加密技术,全方位保障传统车内通讯、车联网相关通讯的信息安全。针对目前已存在的通过OBD入侵CANBus、通过WIFI及蓝牙入侵CANBus以及通过云端、手机或App入侵CANBus等安全威胁事实,着重构建车内域通信安全,对关键组件系统通信网络进行安全加固,并通过相关方案扩展覆盖V2X通信域以及基础设施设备域中的通信安全。进一步构建车联网安全技术体系,提供整套车联网信息安全防护方案,搭建行业级安全保障平台[4]。

2 车载网络安全防护技术

2.1 汽车信息安全车载网络防护架构

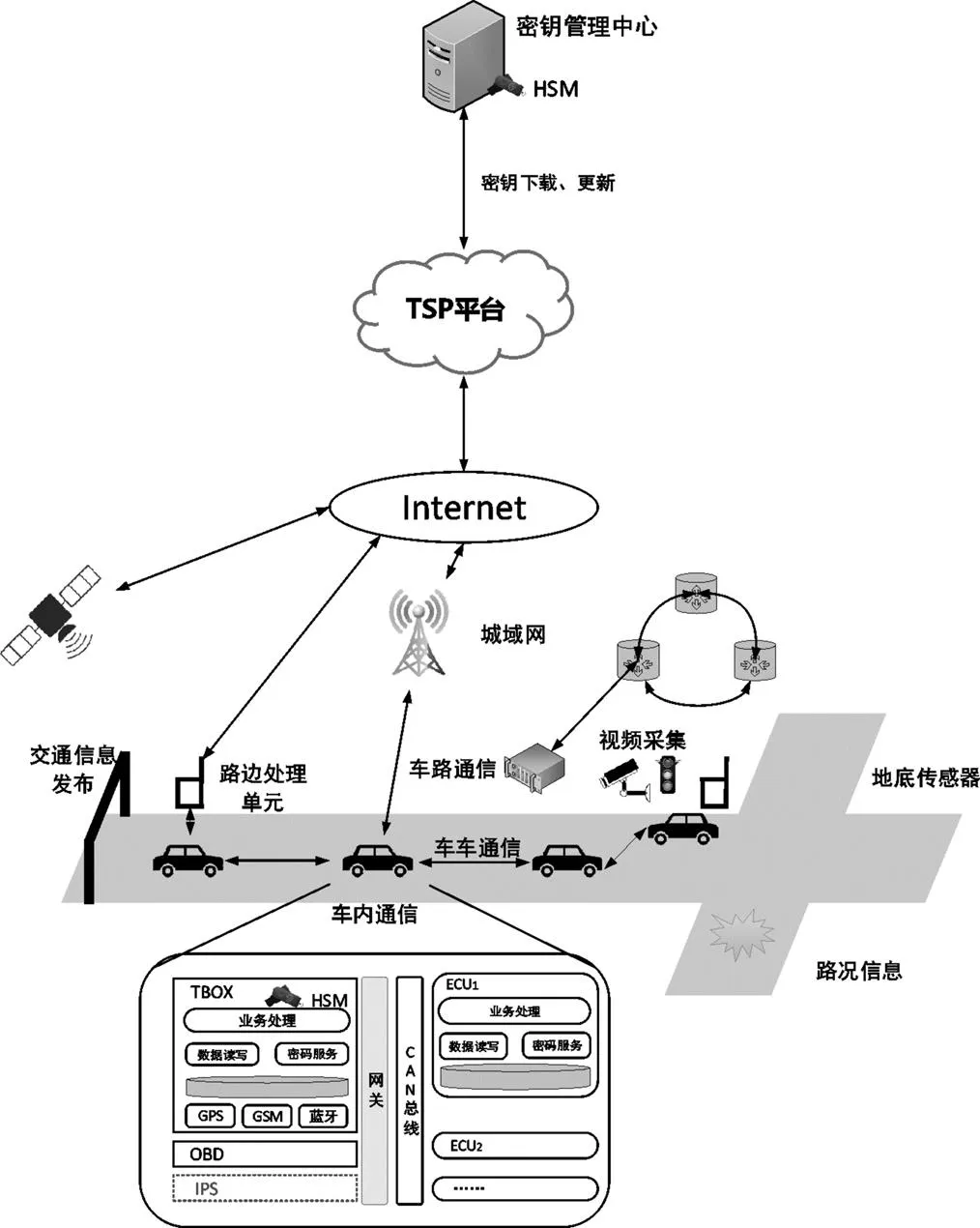

总体框架如图1所示,包括基本的车联网设施和安全服务设施。密钥服务设施包括密钥管理系统、标识认证系统、IDPS等。标识认证中心提供密钥数据的签名、身份管控。TBOX、网关内置具有签名、验签、加解密能力的硬件安全模块(HSM)或软盾,内置自定义安全文件系统,文件格式私有化,以安全沙箱的机制保证文件安全。采集终端设备硬件信息、软件信息以及其他特征信息,综合运算为每一个终端设备计算出唯一的机器指纹ID,有效地防止各类设备仿冒技术。采用白盒加密技术,从根本上防护针对密钥的白盒攻击行为。并且实现终端秘钥等敏感数据保护、数字产权保护,防止用户非法恢复、传播密钥,伪造客户端标识[5]。

图1 网络防护整体框架

2.2 CAN总线防护应用

2.2.1严格的入口准入机制

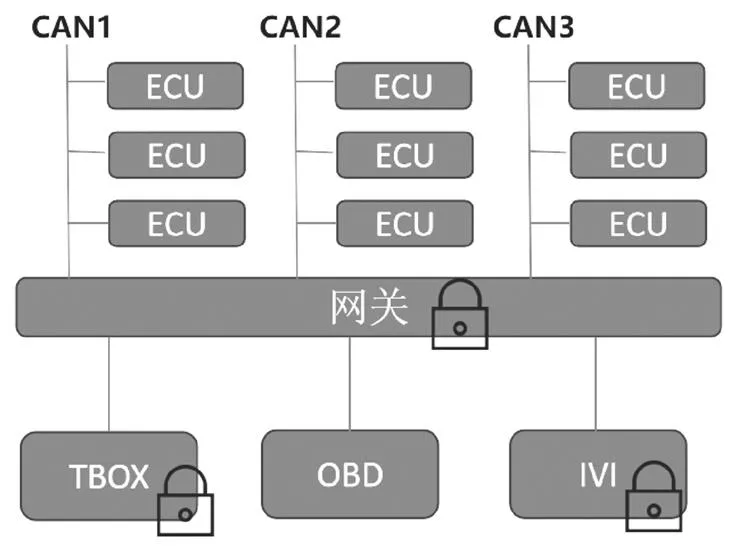

针对可以与外部通讯的控制器,设立严格的消息准入、转发机制,对外部消息严格限制。例如网关、TBOX和IVI。

图2 入口准入机制

2.2.2基于轻量级密码的加密和认证机制

在保证原始总线负载影响最低的情况下,设立轻量级密码的加密,总线控制器认证机制。

(1)ECU等级划分。

CAN总线上的消息有多种类型,基于ID进行区分,每个消息的重要性是不同的,其对于安全的需求也就不一样。本方案将消息区分为普通消息和重要消息。为了信息的安全,同时兼顾使用投入,对不同类型的消息基于其重要性高低采取不同的安全协议保护。由于一个ECU可能处理(发送或接收)多种安全级别的消息,因此可能需要兼容多种安全协议。安全等级与安全协议划分如表1所示。

如果一个ECU需要处理高安全等级的消息则此ECU定义为高安全等级ECU,如果只需要处理低安全等级消息则定义为低安全等级ECU。

特别的,安全等级也可以只有一级,这样解决方案退化为无等级区分,所有的ECU都具有同样的安全策略。

表1 安全策略

安全等级消息类别安全策略 高加速、减速、换挡、转向…加密;所属ECU包含硬件安全模块(HSM) 低开灯、关灯、开窗、关窗…普通

(2)ECU身份认证。

本方案以网关为中心,实现ECU的身份认证与会话密钥的协商。认证流程中需要强调的是该认证过程仅发生在网关节点与网络中的关键节点之间,而除网关节点外的其它节点间则不发生认证,这是因为CAN网络中的普通节点数量众多,若要所有节点间都进行相互认证,即假设CAN网络中有N个节点则该认证过程总共需要进行N(N-1)/2次,那么在认证期间庞大的计算开销和随之而来的时间开销对于处理能力较弱的普通节点而言几乎是无法承受的,而CAN网关作为整个CAN网络中的控制中心,其除了拥有较强的处理能力和计算能力,还应该是整个网络的安全中心,即它有着最高的安全级别,因此若一个普通节点通过了网关节点的认证,则可以说明该节点是安全可靠的,那么网络中的其他节点就可以信任网关的结论,而不再需要进行节点间的二次认证,因此该认证过程仅发生在网关节点与关键实体节点之间。

ECU认证通过后,网关根据安全等级不同为其分发会话密钥,此密钥用于消息HMAC值得产生和加解密。因此没有认证通过的ECU是无法与认证通过的ECU进行通信的,也无法解密高安全级别的ECU发出的消息。

(3)防重放机制。

为保证信息的实时性,加入新鲜值TripCounter。此计数器为递增计数器,初始值为0,在上电、唤醒等操作时自增;Master ECU(网关)将一个新的Trip Counter在认证阶段发送给Slave ECU,所有Slave ECU都保存Trip Counter。每一次自增后都将当前值写入非易失性存储中,建议存储在安全存储区域。

2.3 车载以太网防护技术

2.3.1 DOS攻击

针对以太网TCP/IP协议典型的拒绝服务包括 UDP flooding、ICMP flooding、Ping of Death等。

(1)消息伪造。

针对以太网TCP/IP协议的伪造攻击包括地址伪造攻击和内容伪造攻击。典型的地址伪造攻击包括ARP Spoofing,IP Spoofing,ICMP Smurf Attcking。典型的内容伪造攻击包括Teardrop,TCP Syn attacking。

(2)网络嗅探。

针对以太网TCP/IP协议的网络窥探可以通过扫描网络连接主机的地址和端口,来发现系统的脆弱点。典型的网络窥探包括:IP address sweep,Port scanning。

(3)TCP/IP应用层攻击。

从网络传输角度看,针对以太网TCP/IP协议应用层的攻击主要是攻击服务控制、数据传输状态和具体应用的执行过程。比如TCP 数据传输层状态伪造、Web服务的 Cross-site Scripting、SQL Injection、恶意软件等。

(4)广播通讯。

在传播广播消息、组播消息以及目的地址不明确的消息时会使用广播的传递方式[6]。

2.3.2安全防护方案

(1)VLAN。

在构建数据信息时,可以对信息根据娱乐、控制的区别来进行分类。也可以通过VLAN技术来区分不同类型的信息:IEEE802.1Q对VLAN技术做出了详细描述,该技术的核心是以太网络中虚拟分割出许多子网,属于统一子网的节点拥有相同的VLAN ID。使用VLAN技术后,即使是广播消息,或是物理连接于同一交换机的不同节点,也可以通过VLAN ID进行消息的隔离。

从安全层面考虑,VLAN技术不仅可以隔绝虚拟网络之间的消息,还可以减小广播范围。VLAN可以根据流量的重要程度、内外部消息或者不同应用区域等进行划分。此外VLAN隐含了过滤/丢弃数据包的功能;携带有交换机不支持VLAN标签的数据包将被抛弃。如果交换机接收的数据不含有VLAN信息,交换机可以直接将其丢弃或根据端口、协议、包头等赋予该数据VLAN标签。

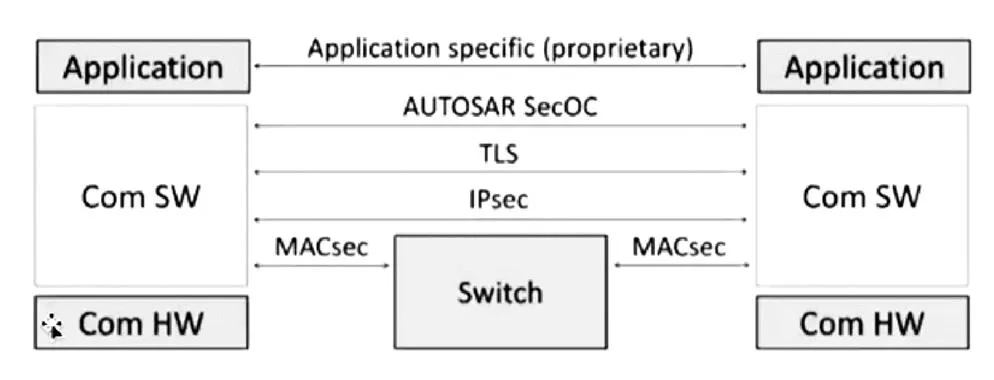

(2)传输层安全协议TLS。

传输层安全协议TLS(原为安全套接字层协议SSL)专门用于应对TCP序列预测攻击的方式,此攻击方法预测并伪造数据包的序列,以此攻击数据接收方。TLS支持多种加密、密钥交换和认证方式,通过提供加密和认证机制,保证两个应用(如HTTP, IMAP, SMTP等)通信数据的隐私和完整性。

(3)IPSec协议。

由于IP数据经过的每一个路由器都可以读取甚至更改IP数据包中的内容,通信节点还可以伪装成其他节点发送数据(IP欺骗),IPSec协议可以解决。该协议通过各种机制(如在包头添加密码),来保证点对点通信的隐私、真实和完整性,以上行为均在ISO/OSI模型的第三层完成,对于上层应用而言是透明的。IPSec协议是与IPv6协同开发的,但也可以与IPv4一起使用。IPSec协议较MACsec覆盖了更多的极限情况。如果仅需进行认证的话,则可以使用IPsec AH。

MAC层的典型攻击方式是ARP侦听。ARP协议的基本功能是将IP地址映射到MAC地址。攻击者使用自己的MAC地址,发送带有伪装主机IP地址的消息,使得接收方记录伪装IP与攻击MAC的映射关系。因此攻击者能够拦截、操作甚至中断通信,并进行其他攻击,如淹没/拒绝服务,使网络瘫痪等。MACsec提供了直接相连的点对点(P2P)之间的加密和认证,此策略保护VLAN标记,且在每一跳都执行,这与仅提供端到端保障的IPSec和SecOC有很大差别。

图3 安全传输协议方式

3 结论

CAN总线是车载网络中的一种通信方式,由于其协议机制,信息安全防护能力并不完善。在智能网联程度越来越高的今天,已不能完全满足当前需求。通过升级网络拓扑,应用新型网络架构如CANFD、FlexRay、Ethernet等网络已慢慢成为主流应用通讯网络。在其安全性上比CAN总线高,但由于成本和通用适配性问题,此类网络应用推广并未普及。当下对CAN总线的安全防护技术也愈发重要,针对整车通讯网络和安全风险识别后,有针对性地进行车载通讯防护技术应用,能够有效提高整车信息安全属性,在低成本和短周期内快速提升整车安全防护水平。

[1] 张琦.浅析智能网联汽车关键技术及其趋势[J].建筑工程技术与设计,2018(36):118.

[2] 张浩,陈全思,栾群.智能网联汽车产业化的挑战与突破方向 [J].智能网联汽车,2020(3):14-18.

[3] 徐杭,白瑞林,严惠. CAN总线上层协议的设计[J].计算机工程,2007,33(24):258-260.

[4] 何默,费毅杰,孙竞.基于ISO 14229协议的汽车ECU自动诊断测试平台开发[J].汽车电器,2020(5):60-62.

[5] 赵馨月.智能网联汽车信息安全关键技术[J].时代汽车, 2021(1):18-19.

[6] 李志涛.车载以太网系统测试的研究与分析[J].汽车电器, 2019(10):9-12.

Research on the On-board Network Protection Technology of Intelligent Networked Vehicles

JIA Xianfeng, WANG Pengcheng, LIU Tianyu

( Automotive Data of China Co., Ltd., Tianjin 300300 )

As the communication buses of intelligent networked vehicles become more and more abundant, the risk of safety exposure of the traditional CAN communication bus is getting higher and higher. Currently, there is an urgent need for information security protection for vehicle-mounted networks to improve the privacy, accuracy, and reliability of vehicle-mounted communications. This article mainly introduces the security protection principle of in-vehicle network. By citing encryption and decryption algorithms, fresh value information, identity verification and other related technologies, the in-vehicle network security protection is low-cost, fast and effective in a short period of time, and the intelligent network connection is improved. The level of car information security protection.

Intelligent networking; Vehicle network;Protection

A

1671-7988(2022)01-32-04

U495

A

1671-7988(2022)01-32-04

CLC NO.: U495

贾先锋,就职于中汽数据(天津)有限公司。

10.16638/j.cnki.1671-7988.2022.001.008