基于分层嵌入的二值图像隐写方法

程宇翔,张卫明,李伟祥,俞能海

基于分层嵌入的二值图像隐写方法

程宇翔1,2,张卫明1,2,李伟祥1,2,俞能海1,2

(1.中国科学技术大学中国科学院电磁空间信息重点实验室,安徽 合肥 230001;2.中国科学技术大学网络空间安全学院,安徽 合肥 230001)

提出了一种非加性失真的二值图像隐写方法,该方法对载体图像进行分割,生成两张子图,通过传递影响因子更新失真,并使用最小化失真隐写编码实现消息嵌入。相较于固定失真不变的加性失真隐写方法,所提方法结合了二值图像只有黑色和白色两种像素的特性,使其能够捕捉像素点间修改的相关性,实现动态修改失真,从而提高了二值图像隐写的视觉质量和隐写安全性。

隐写;二值图像;分层嵌入;非加性失真

1 引言

隐写术[1]的目标是将秘密消息隐藏在载体之中,从而实现隐蔽通信或隐蔽存储。二值图像作为一种常见的图像,其占用内存小,且在通信中传输速度较快。常见的CAD图像、文字图像、纹理图像等都属于二值图像。近些年陆续出现一些专门针对二值图像的隐写方法。由于二值图像仅含有黑色和白色像素,相对于灰度图像和彩色图像,其在嵌入过程中修改像素可能会导致非常剧烈的视觉质量及隐写安全性的降低。

最小化失真隐写[2]是目前主流的隐写框架,已被用于各种载体。这里的失真指修改载体元素带来的安全代价。因此,优秀的失真定义方法及嵌入方式是隐写者追求的目标。

校验格码[3](STC,syndrome trellis code)是目前主流的信息隐藏编码,其优点在于可以做到最小化失真并逼近理论界。在STC编码出现之前,二值图像隐写方法主要有游程修改算法[4]、分块嵌入算法[5]及边界修改算法[6]等。这些隐写方法在性能上普遍逊色于基于STC编码的隐写方法。在STC编码出现后,图像隐写安全性能的优劣主要取决于失真定义方法。由于二值图像的特异性,容易在失真定义过程中产生较多无穷失真像素点(即不可修改点),造成信息嵌入失败。因此在早期的最小化失真二值图像方法被提出时,采用的是基于块嵌入的方式进行失真定义,如Feng等[7]提出的基于纹理的最小化失真隐写方法,该方法将大部分全白或者全黑的像素块剔除后,在剩余单元块上进行消息嵌入。但块嵌入的方法带来的问题是消息长度无法人为地进行严格控制,并且如果图像纹理非常简单,消息长度将会被急剧压缩。之后有研究人员提出了点嵌入方法,如Zhang等[8]提出的联合失真隐写方法,可解决此问题,该方法联合单个像素点和其周围的像素点,更加细致地定义单点失真,能较好地捕捉适合翻转的像素点。但是,由于二值图像仅有黑色和白色像素的特异性,当一个像素点翻转时,会对周边邻域内的图像纹理产生较大影响,且对于纹理简单的二值图像,失真较小的点会相对减少。因此在嵌入过程中,不可避免地会修改一些失真较大的像素点,导致安全性下降。

为了解决上述问题,从二值图像的特殊性角度出发,本文提出了基于分层嵌入的二值图像隐写方法,通过将载体图像分割成两张子载体图像,之后根据第一轮的嵌入情况传递影响因子更新第二轮的子载体失真。在之前的方法中,无论是采用块嵌入策略或者点嵌入策略,每个单元块或像素点的修改是相互独立、互不影响的。此类方法形成的总失真是将各单元块或像素点的单个失真进行累加得到的,因此其属于加性的失真定义方法。但在翻转一个像素点后,如果重新计算失真,周围像素点的失真便会发生变化,由于STC编码的局限性,需要将所有失真固定后再进行嵌入操作。本文的方法是从像素点的修改具有较强联动性的角度出发,结合周围像素点的修改情况更新失真。因此,本文方法是一种非加性的、动态的失真定义方法。经实验证明,本文方法可以从视觉质量和安全性两方面提高隐写方法的性能,并能通过点嵌入的方式严格控制消息长度。

2 分层嵌入

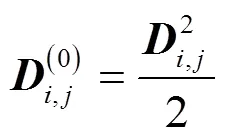

2.1 基础失真

纹理是图像最为重要的特征之一[9],其中包含了大量的图像信息。局部二值模式[10-11](LBP,local binary pattern)是非常重要的用来描述灰度或者彩色图像纹理的特征,在此基础上的局部纹理模式[7](LTP,local texture pattern)是专门针对二值图像所设计的。与LBP类似,LTP使用3×3的单元块来描述局部纹理特征,将其和统计量相结合,可以较好地设计失真函数[12-15]。

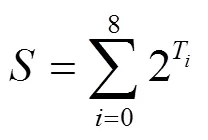

将单元块内的黑色像素值记为1,白色像素值记为0,按式(1)标记每种单元块,共512种模式。如图1所示的单元块模式,对应值为196。

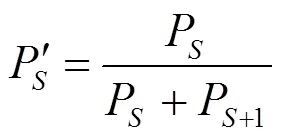

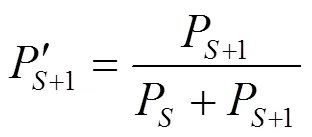

Figure 1 The unit-block mode

使用3×3的单元块,设定步长为1,通过扫描大量二值图像,统计得到每种类型单元块出现的频率,记为P。当为偶数时,对于与+1两种像素块,可视为将0进行翻转过后相互转化得到。当P与P1越接近时,代表此类单元块对在翻转0时,产生的影响越小,因此在失真定义时,这样的0应具有较小的失真。相反,当P与P1越远离时,0像素点具有越大的失真。对于值为与+1两种像素块,有如下定义。

进一步,定义像素点0的失真,如式(4)所示。

经过实验统计得到部分单元块对的具体模式及对应失真如图2所示,可以看到在全黑或者全白的区域嵌入消息会带来剧烈的失真影响,相反,在一些拐角区域进行消息嵌入,失真影响会相对减少。

Figure 2 The unit-block pairs and corresponding distortion

2.2 分层失真

二值图像失真定义的优劣将直接影响载密图像的视觉质量和安全性能。上述的基础失真定义方式能够较好反应像素修改代价,使得在嵌入过程中能在较为适合的点去翻转像素从而实现消息嵌入。但这样的失真定义方法及嵌入方式依旧存在一定的缺陷,会对图像的平滑性和连通性产生影响[16],造成安全性的降低。因此本节将通过分层嵌入的方法实现失真更新从而提高载密的视觉质量及安全性能。

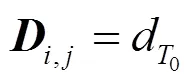

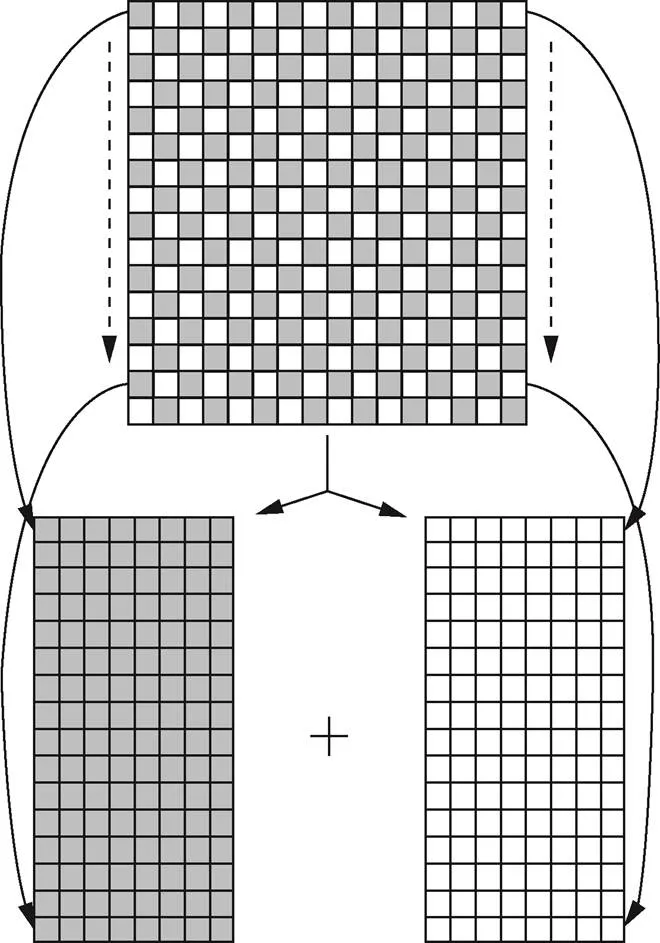

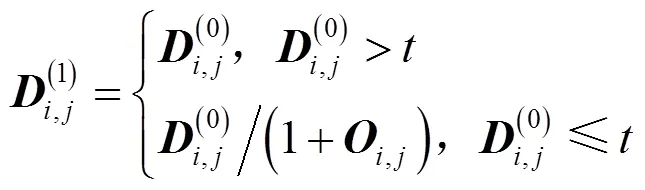

对于一张大小为×的图像,通过上述的失真定义方式,得到载体图像各像素点的基础失真,定义

,为像素点在图像中的坐标,0为该点在单元块内的位置。为了在嵌入过程中能够更好地区分适合与不适合修改的像素点,对基础失真进行如下调整

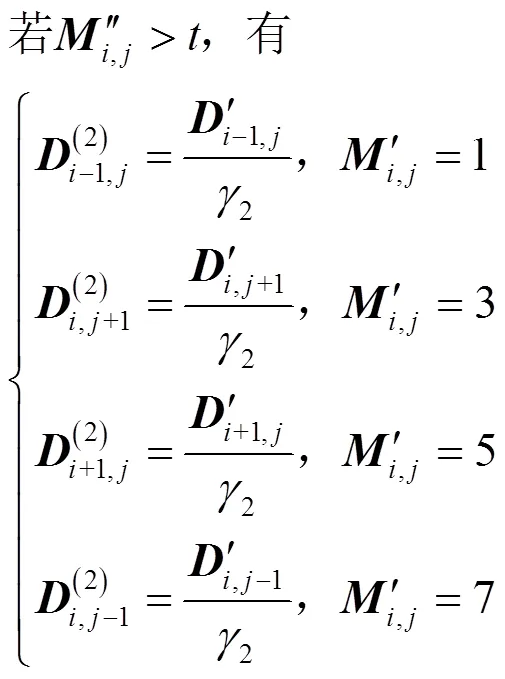

因为基础失真通过单元块的方式定义得到,同时为了能够充分捕捉相邻像素点修改的关联性,所以需要将载体图像分割成像素点在水平和竖直方向上间距步长都为2的两张子载体图,具体方法如图3所示。记重新生成的两张子载体图为1和2,并将消息序列按1:1的长度比例分割成子消息1和子消息2。

图3 图像分割

Figure 3 The image segmentation

以这样的判决条件来保证第一轮嵌入的整体效果,同时通过压缩失真的方式为第二轮提供更多适合修改的像素点。以此更新后的失真作为对应载体1的最终失真进行第一轮嵌入。在第一轮子消息1嵌入完成后,得到载体1对应的载密1,将1和2按原分割方式进行重构,得到中间载密,并定义影响因子矩阵如下

其中,Abs函数为绝对值函数,*表示矩阵的哈达玛积,生成的M"影响因子矩阵记录了第一轮嵌入后修改点的坐标及对应失真值。

Figure 4 The distortion effect diagram

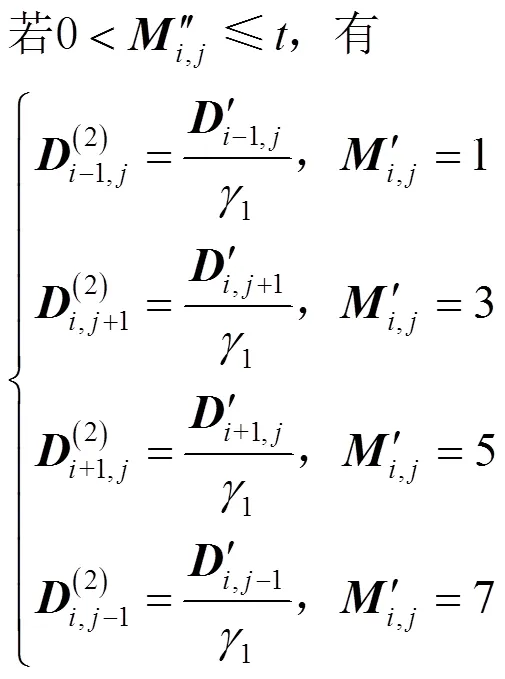

当载体1失真较大的点发生修改后,为了补偿这一修改,同时考虑到第一轮嵌入会产生新的适合修改的点,对载体2重新计算失真。具体更新方式如下,对于中间载密,将其作为新的载体,根据式(4)~式(6)重新计算其初调失真记为,并根据第一轮嵌入时产生的影响因子矩阵和对第一轮修改点周围像素点的初调失真进行如下修改

针对第一轮未发生修改的像素点,周围像素点失真仍为初调失真',其中1和2为失真修改系数。以上述更新后的失真作为对应载体图像2的最终失真进行第二轮嵌入,子消息2嵌入完成后得到对应载密图像2,将载密图像1和载密图像2按分割方式进行重构,得到最终载密图像。

如图5所示,影响因子矩阵的作用是在基础失真相同的情况下,在第二轮嵌入时,提供更多适合嵌入的点。在计算基础失真时,左右两图关于0的失真是相同的,但在左图翻转像素点0后,1不再适合在第二轮嵌入时翻转,而右图在翻转像素点0后,1依旧适合在第二轮嵌入时翻转,因此在第二轮嵌入时会产生新的适合修改的像素点。

图5 影响因子M'作用示例

Figure 5 Example of influence factor

如图6所示,影响因子矩阵的作用是记录第一轮修改较为异常的点,并在第二轮嵌入时加以补偿,保持载密图像质量。

图6 影响因子M"作用示例

Figure 6 Example of influence factor

2.3 嵌入及提取方法

2.3.1 嵌入

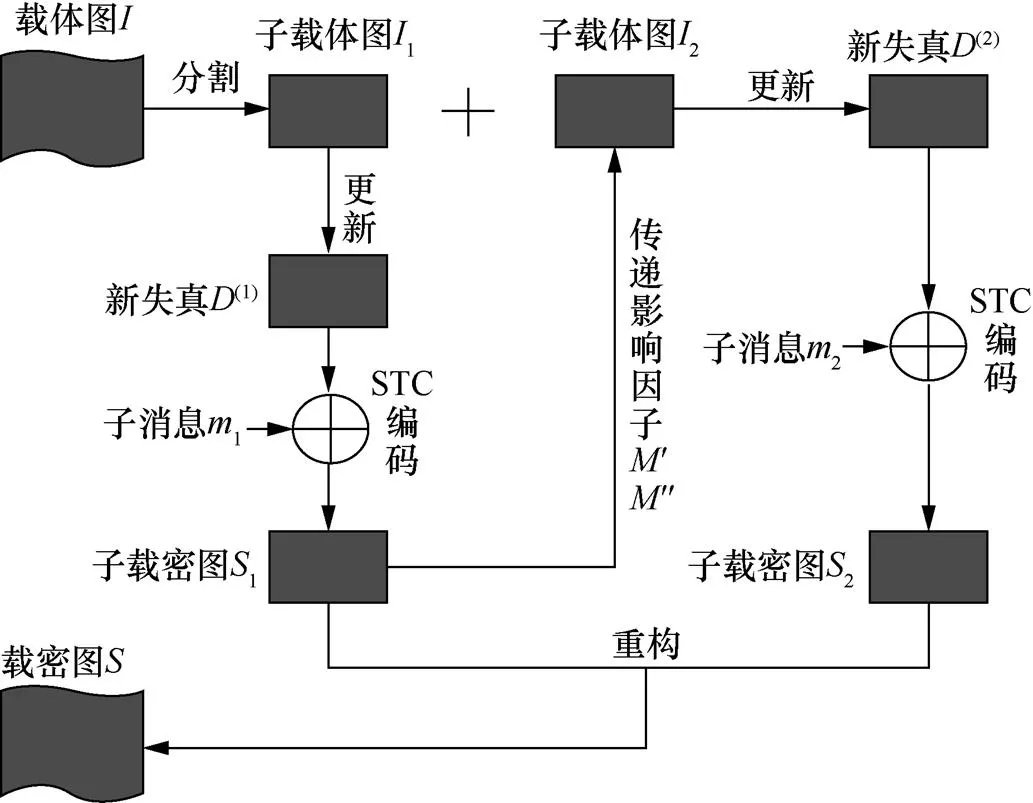

嵌入流程如图7所示。

(1)根据式(4)~式(6)计算载体图像的初调失真。

(2)将载体图像按图3方式分割成子载体图像1和2,将消息分割成子消息1和2。

(3)根据式(6)~式(8)更新1失真后,使用STC编码嵌入消息1形成子载密图像1并根据式(7)、式(9)得到影响因子矩阵和。

(4)根据式(10)、式(11)更新2失真并使用STC编码嵌入消息2形成子载密图像2。

(5)将子载密图像1和2按原分割方式进行重构得到载密图像。

图7 嵌入流程

Figure 7 The embedding block diagram

2.3.2 提取

提取过程如下。

(1)将载密图像按原方式分割成子载密图像1和2。

(2)将子载密图像1和2分别使用STC编码进行消息提取,得到子消息1和2。

(3)将子消息1和2按原分割方式重构得到消息序列。

3 实验结果

3.1 实验设置

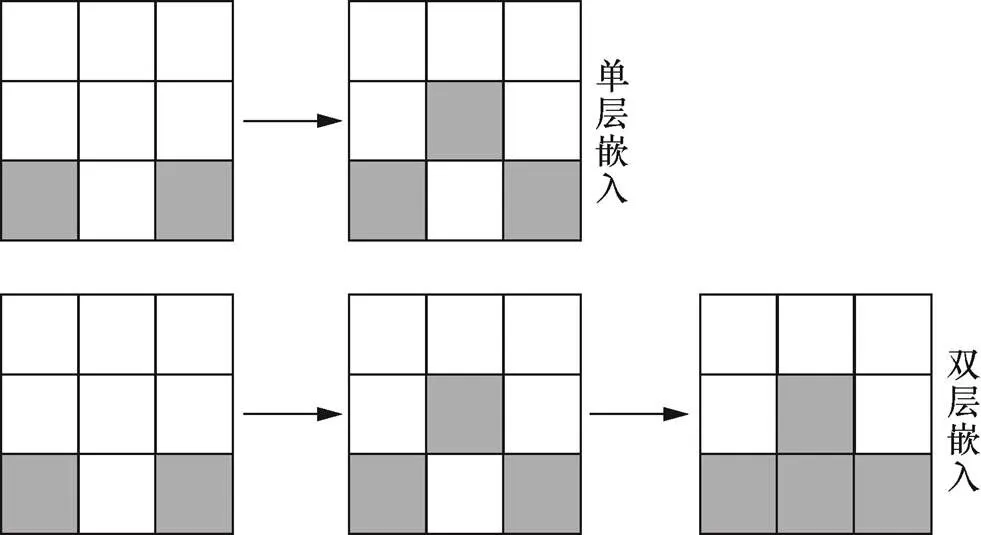

本文对比不同隐写方法生成的载密图像的视觉质量,并通过两种二值图像隐写分析方法对比在不同嵌入率下,各隐写方法的安全性。本文中对比的隐写方法有MDT[7]、Joint[8]、2.1节提出的单层嵌入及2.2节提出的分层嵌入。其中,MDT基于LTP的失真定义方法并使用STC编码以像素块为单位进行消息嵌入。Joint基于像素点联合的失真定义方法并使用STC编码以像素点为单位进行消息嵌入,摆脱了块嵌入带来的局限性。嵌入率为消息长度与载体图像像素点个数的比值,在本文隐写分析实验中选取了0.005、0.010、0.015、0.020这4个嵌入率进行实验。

本文采用的图像库是通过在网络上随机选取部分类型的彩色图像,采用二值化操作将其转化为二值图像并更改图像大小生成的。其中主要包括卡通图像、文字图像、标记图像、纹理图像等。图像大小设定为256×256,格式为BMP,图像库中共有3 500张原始二值图像。

根据统计实验,当基础失真超过2.050时,会较为密集地出现视觉质量不佳的单元块对,因此将门限值设为2.050,以此来作为失真定义时的判决条件。对于1和2两个参数,1的作用是针对第一轮嵌入时新产生的适合在第二轮嵌入的点,强制压缩其失真,减小在第二轮嵌入时产生修改异常点的可能性;2的作用是针对第一轮嵌入时产生的修改异常点,在第二轮嵌入时强制压缩周围补偿点的失真,以此来保持图像视觉质量。经实验发现,当1和2的值较小时,无法达到上述效果;较大时会使第二轮嵌入时的区分度下降,因此将参数1和2的值设置为10。

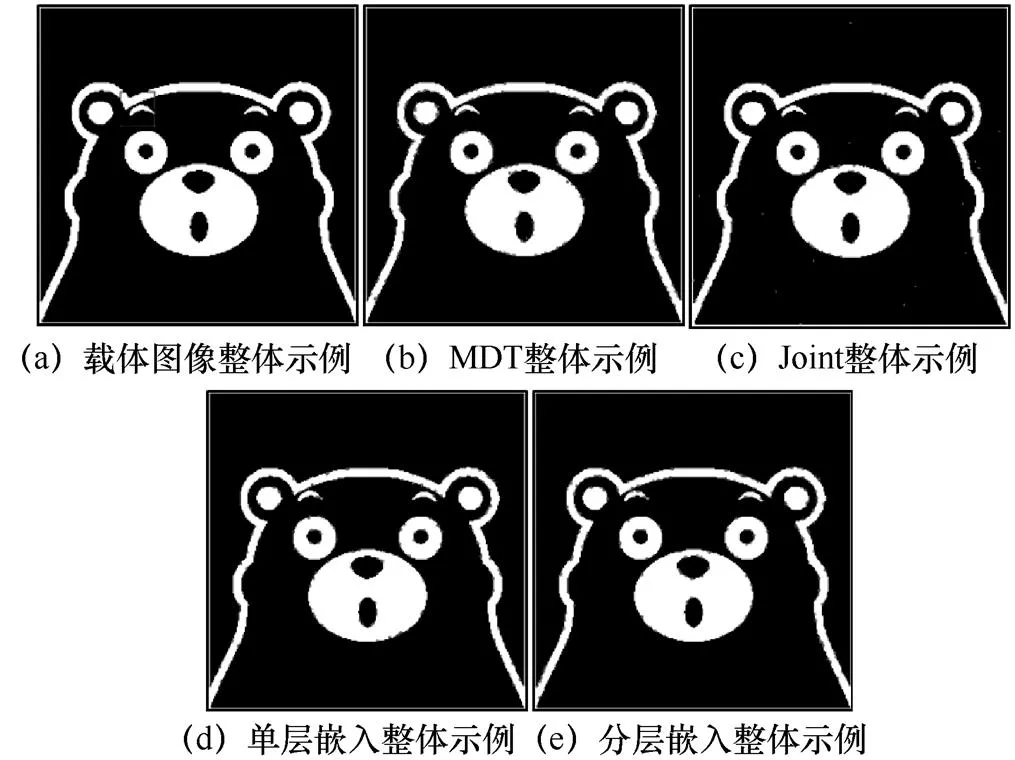

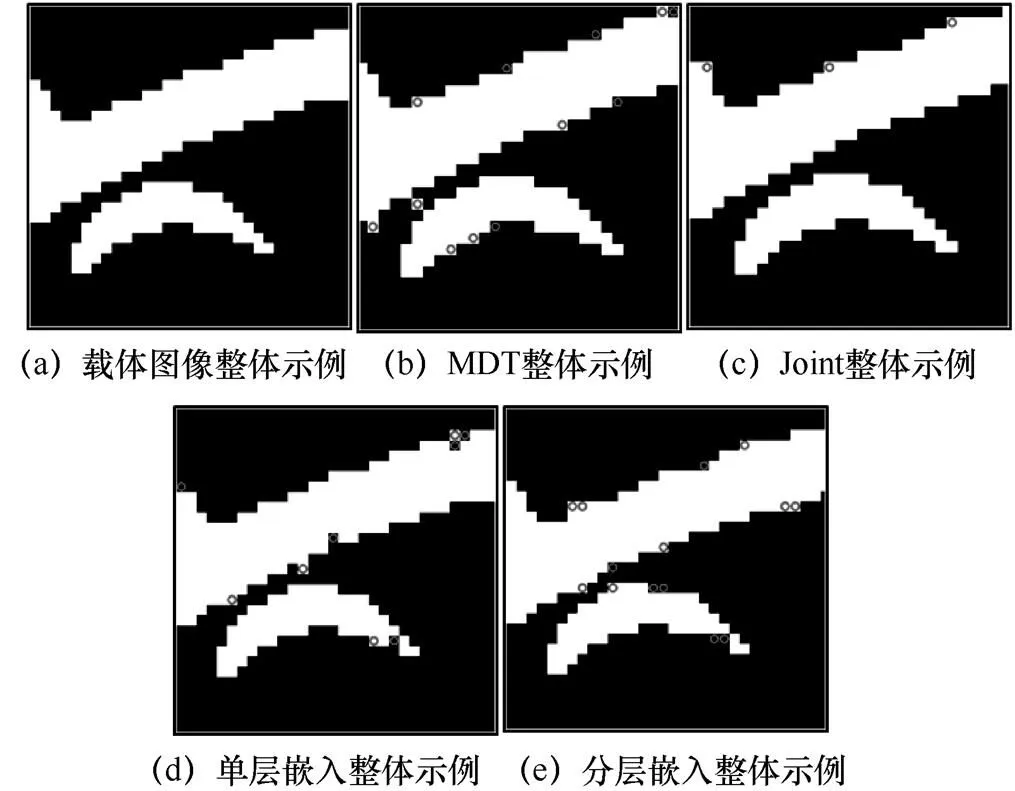

3.2 视觉质量对比

首先,本文将从图像视觉质量的角度对比不同二值图像隐写方法,图8展示了使用不同隐写方法生成的载密图像整体效果对比。图9展示了将图8(a)中红色区域放大后不同隐写方法生成的载密图像细节效果对比。

图8 不同隐写方法生成的载密图像整体效果对比

Figure 8 Whole visual quality comparison of different steganographicschemes

图9 不同隐写方法生成的载密图像细节效果对比

Figure 9 Localvisual quality comparison of different steganographic schemes

从图中可以看到对于纹理简单图像,MDT[7]、本文2.1节提出的单层嵌入和2.2节提出的分层嵌入虽然会产生较多修改点,但可以很好地避免在图像全白或者全黑的区域修改像素点,保持图像的整体视觉质量,而Joint[8]则会产生非常明显的修改异常点。但从整体效果(图8(b))来看,MDT会发生明显的修改点聚集现象,影响载密图像的安全性。分层嵌入相较于单层嵌入虽然会产生较多的修改点和轻微的聚集现象,但此类聚集现象基本不会影响图像本身的连通性与平滑性,而单层嵌入却会产生较多影响图像连通性与平滑性的修改点,从而影响载密图像的视觉质量。

3.3 安全性分析

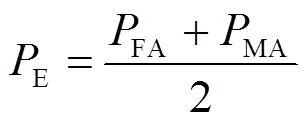

隐写安全性由隐写分析的检测错误率来衡量,检测错误率越高表明隐写算法安全性越高。本文使用8192维局部纹理特征[17](8192DLTP,8192 dimensions local texture pattern)及像素网格马尔可夫转移矩阵[18](PMMTM,pixel mesh Markov transition matrix)两种二值图像隐写分析方法对上述隐写方法进行安全性能的测试。其中PMMTM方法通过马尔可夫转移矩阵抽取特征,用来捕捉相邻像素域的相关性。8192DLTP通过延伸LTP单元块范围并结合统计特性的方法来抽取特征。

在本文实验中,将图像库中一半的图像作为训练集并使用分类器进行训练,另一半作为测试集。标记原始载体图像为负样本,载密图像为正样本。因此,在使用分类器进行分类时,共有1 750对图像作为训练使用,另外1 750对作为测试使用。最终的安全性能由检测错误率E代表,其计算方法如式(12)所示,其中FA表示虚警率,MA表示漏警率。

不同隐写方法分析实验结果如图10所示,可以看到本文提出的分层嵌入在安全性上要普遍优于Joint、MDT以及2.1节的单层嵌入。但使用PMMTM方法进行隐写分析时,在高嵌入率下,分层嵌入与Joint方法安全性能非常接近,而使用8192DLTP[17]进行隐写分析时,分层嵌入安全性则要明显优于Joint方法。原因可能在于,本文提出的基础失真定义方法基于一阶统计量,与8192DLTP抽取特征的方式较为类似,导致不易区分载体图像与载密图像,而PMMTM[18]则通过邻域相关性来抽取特征。同时,在非常高的嵌入率下,对于分层嵌入,方法本身的机制导致聚集效应加剧,从而影响载密的安全性能。

Figure 10 Analysis experimental result comparison of different steganographic schemes

4 结束语

本文提出了一种基于分层嵌入的二值图像隐写方法,相较于目前的二值图像加性失真,这种隐写方法能够较好地针对二值图像自身特性,利用修改像素点间的强相关性,完成失真的更新。在隐藏消息时,将载体图像分割成两张子图,并通过传递影响因子的方式更新失真,实现消息的分层嵌入。实验证明了本文的隐写方法相较于其他二值图像隐写方法具有更好的视觉质量和安全性能,并且解决了部分二值图像块嵌入及点嵌入所带来的问题,在今后的研究中可以更多地尝试将非加性与动态的思想应用在二值图像隐写中,从而提高隐写的整体效果。

[1] 宋海涛, 汤光明, 孙怡峰, 等. 数字隐写模型及形式化描述[J]. 网络与信息安全学报, 2020, 6(3): 59-65.

SONG H T, TANG G M, SUN Y F, et al. Digital steganography model and its formal description[J]. Chinese Journal of Network and Information Security, 2020, 6(3): 59-65.

[2] FILLERT, FRIDRICH J. Gibbs construction in steganography[J]. IEEE Transactions on Information Forensics and Security, 2010, 4(5): 705-720.

[3] FILLER T, JUDAS J, FRIDRICH J. Minimizing additive distortion in steganography using syndrome-trellis codes[J]. IEEE Transactions on Information Forensics and Security, 2011, 6(3): 920-935.

[4] MATSUI K, TANAKA K. Video_steganography: how to secretly embed a signature in a picture[J]. IMA Intellectual Property Project, 1994, 1(1): 187-206.

[5] PAN H K, CHEN Y Y, TSENG Y C. A secure data hiding scheme for two-color images[C]//IEEE Symposium on Computers and Communications. 2000: 750-755.

[6] MEI Q, WONG E K, MEMON N. Data hiding in binary text documents[C]//Security and Watermarking of Multimedia Contents III. 2001: 369-375.

[7] FENG B W, LU W, SUN W. Secure binary image steganography based on minimizing the distortion on the texture[J]. IEEE Transactions on Information Forensics and Security, 2015, 10(2): 243-255.

[8] ZHANG J H, LU W, YIN X L, et al. Binary image steganography based on joint distortion measurement[J]. Journal of Visual Communication and Image Representation, 2019, 58: 600-605.

[9] TUCERYAN M, JAIN A K. Texture analysis, in: Handbook of pattern recognition and computer vision[M]. Singapore, World Scientific, 1993.

[10] HUANG D, SHAN C F, ARDABILIAN M, et al. Local binary patterns and its application to facial image analysis: a survey[J]. IEEE Transactions on Systems Man and Cybernetics Part C (Applications and Reviews), 2011, 41(6): 765-781.

[11] OJALA T, PIETIKAINEN M, MAENPAA T. Multiresolution gray-scale and rotation invariant texture classification with local binary patterns[J].IEEE Transactions on Pattern Analysis and Machine Intelligence, 2002, 24(7): 971-987.

[12] CHIEWK L, PIEPRZYK J. Estimating hidden message length in binary image embedded by using boundary pixels steganography[C]//Fifth International Conference on Availability, Reliability, and Security. 2010: 683-688.

[13] FENG B W, WENG J, LU W, et al. Steganalysis of content-adaptive binary image data hiding[J]. Journal of Visual Communication and Image Representation, 2017, 46: 119-127.

[14] CAO HONG, KOT A C. On establishing edge adaptive grid for bilevel image data hiding[J]. IEEE

[15] CHEN J J, LU W, YEUNG Y, et al. Binary image steganalysis based on distortion level co-occurrence matrix[J]. CMC-Computers Materials & Continua, 2018, 55 (2): 201–211.

[16] YANG H, KOT A C. Pattern-based data hiding for binary image authentication by connectivity preserving[J]. IEEE Transactions Multimedia, 2007, 9(3): 475-486.

[17] CHEN J L, LU W, FANG Y M, et al. Binary image steganalysis based on local texture pattern[J]. Journal of Visual Communication and Image Representation, 2018, 55: 149-156.

[18] FENG B W, LU W, SUN W. Binary image steganalysis based on pixel mesh Markov transition matrix[J]. Journal of Visual Communication and Image Representation, 2015, 26: 284-295.

Binary image steganography method based on layered embedding

CHENG Yuxiang1,2, ZHANG Weiming1,2, LI Weixiang1,2, YU Nenghai1,2

1. CAS Key Laboratory of Electro-magnetic Space Information,University of Science and Technology of China, Hefei 230001, China 2. School of Cyberspace Science and Technology, University of Science and Technology of China, Hefei 230001, China

A non-additive distortion binary image steganography method was proposed which divided the cover image into two sub cover images, updated the distortion through delivering influence factor, and used the minimizing distortioncodes to achieve message embedding. Compared with the previous additive distortion steganography methods with fixed distortion, the proposed method combined the characteristics of binary images with only black and white pixels. Hence, it facilitated the correlation capture of pixel points and dynamic modification of distortion, improving the visual quality and steganography security of the binary image steganography.

steganography, binary image, layered embedding, non-additive distortion

TP391

A

10.11959/j.issn.2096−109x.2021074

2020−12−21;

2021−03−22

俞能海,ynh@ustc.edu.cn

国家自然科学基金(U1636201,62002334);安徽省自然科学基金(2008085QF296)

The National Natural Science Foundation of China (U1636201, 62002334), The Nature Science Foundation of Anhui Province (2008085QF296)

程宇翔, 张卫明, 李伟祥, 等. 基于分层嵌入的二值图像隐写方法[J]. 网络与信息安全学报, 2021, 7(5): 49-56.

CHENG Y X, ZHANG W M, LI W X, et al. Binary image steganography method based on layered embedding[J]. Chinese Journal of Network and Information Security, 2021, 7(5): 49-56.

程宇翔(1996− ),男,安徽合肥人,中国科学技术大学硕士生,主要研究方向为信息隐藏。

张卫明(1976− ),男,河北定州人,中国科学技术大学教授、博士生导师,主要研究方向为信息隐藏、多媒体内容安全、人工智能安全。

李伟祥(1993− ),男,广东惠州人,中国科学技术大学博士生,主要研究方向为信息隐藏。

俞能海(1964− ),男,安徽无为人,中国科学技术大学教授、博士生导师,主要研究方向为多媒体信息检索、图像处理与视频通信、数字媒体内容安全。