面向云平台的网络安全和关键防范技术研究

张 婷

(中国联合网络通信有限公司 哈尔滨软件研究院,黑龙江 哈尔滨 150040)

0 引 言

云平台又称云计算平台,是一种基于软硬件资源提供计算、网络以及存储能力的平台,主要包括专注于数据存储的存储云平台、专注于数据处理的云平台以及兼顾计算与数据存储和处理的综合性云平台[1]。云平台集成了虚拟化技术,扩展了各个服务器设备的云计算能力。云中的服务器由云平台统一管理,根据实际需要分配计算资源和存储容量资源。与传统网络平台一样,云平台也面临着不可忽视的安全问题,主要为云平台内外的安全问题。内部安全风险主要来自人为操作不当,导致用户帐户密码或私人数据泄漏;外部安全风险包括主动攻击、被动攻击以及恶意消耗云平台资源等。基于云平台的特点和面临的安全风险研究响应的网络安全防范技术对于确保云平台的安全稳定运行来说尤为重要[2]。

1 云平台安全防护方案设计

1.1 云平台安全防护基本思路

根据云平台的安全防护需求建立多层次、多手段的安全防护体系,基本思路如下。一是将云平台的内部网络与外部网络进行安全隔离,分为外部云服务区域和内部云服务区域两个安全区域。数据库、存储设备以及云服务器等重要云平台资源采用多级隔离技术,在内部和外部云服务区域之间进行安全隔离[3-7]。二是在内部和外部云服务区域分别进行安全隔离。云服务区域中的每个信息系统都被认为是一个独立的安全组,这些组可以相互访问。如果同一云服务区域内的不同应用需要相互访问,则可以通过安全组防火墙进行认证访问。三是互联网应用安全防护,主要包括网站安全、入侵检测以及反分布式拒绝服务(Distributed Denial of Service,DDoS)等模块。四是数据安全交换,外部云服务区域通过专线与网关相连,内部云服务区域通过专线与本地网络相连,本地信息网通过网关与外部云服务区域相连。五是云平台完全遵从“三权分立”原则,保证各角色间权限独立。

1.2 云平台安全防护拓扑设计

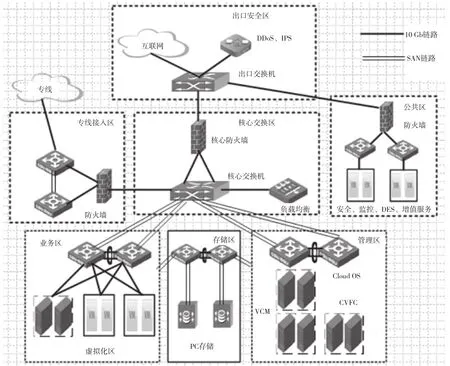

基于云平台安全防护的具体要求,本次研究采用多层防护策略,其网络拓扑设计原则包括以下几点。一是内外网隔离。云平台分为内外两个区域:一个是外网,主要用于连接互联网;另一个是内网,主要用于平台内部信息交换。内外网之间可以采用防火墙、入侵检测等技术实现安全隔离。二是平台内网隔离。在云平台内部,单个信息系统视为一个安全组,组内可进行信息交换。在内部所属不同安全组的各个应用,如需进行信息交换,则可经由安全组之间设置的防火墙进行安全访问。三是互联网应用安全防护。主要措施包括但不限于网站安全防护、入侵检测以及DDoS攻击防护。四是数据安全防护。外网经由专线与网关相连,内网经由专线接入本地网络,本地信息网之间、本地信息网与外网之间通过网关连接。云平台安全防护网络拓扑如图1所示。

图1 云平台安全防护网络拓扑

1.3 云平台网络安全防护关键技术

1.3.1 防火墙技术

防火墙用于隔离云平台和外部网络,控制云平台与外部网络之间的访问,有效防止未经授权地访问云平台。其中,核心数据区、服务区以及接入区均设置防火墙保证数据安全,具体做法如下。一是在接入区的输出交换机和核心区的交换机之间安装防火墙,保证专线接入信息的安全;二是在出口安全区的交换机和核心区的交换机之间设置防火墙,保证核心数据的安全;三是在服务区交换机和出口区交换机之间设置防火墙,保证服务区的数据安全。

1.3.2 负载均衡技术

通过规划云平台数据传输负载可以有效提升云平台的服务质量。在核心区的交换机一侧部署负载均衡设备,根据需要配置服务器负载均衡组,以满足整个应用资源空间的负载均衡需求[8]。

1.3.3 网络审计技术

网络审计技术可以对系统进行监控和审计,提供用户行为控制、跟踪以及评估,满足云平台安全需求。本次研究采用堡垒机网络审计系统,堡垒机管理的IP地址通过专用的云核心交换机对外公开,除此IP地址的主机路由外,系统不对外发布其他管理网络路由。基于防火墙配置静态地址映射后对外发布堡垒主机的公网地址,管理员通过堡垒机的公网地址访问堡垒机的网络审计系统,再通过堡垒机对内网其他设备进行管理和配置。

1.3.4 DDoS异常流量清洗系统

流量异常是指网络的流量偏离正常范围,可能会在短时间内对网络或网络上的计算机造成重大损害。此外,DDoS攻击通常攻击源分散、流量集中。虽然现有的DDoS攻击清除方法可以阻断攻击流量,但往往会误伤合法流量。基于云计算模型的异常流量清洗系统可用于网络上的集中调度、并行处理以及近距离清洗。

1.3.5 漏洞扫描检测技术

漏洞检测通常采用两种策略,第一种是被动漏洞检测,第二种是主动漏洞检测。被动漏洞检测策略就是基于主机对系统中不合适的设置、脆弱的口令以及其他与安全规则抵触的对象进行检查;而主动漏洞检测策略是基于网络的,通过执行一些脚本文件模拟对系统进行攻击的行为,并记录系统的反应,从而发现其中的漏洞。漏洞检测技术归纳起来主要包括基于应用的漏洞检测技术、基于主机的漏洞检测技术、基于目标的漏洞检测技术以及基于网络的漏洞检测技术。其中,基于网络的检测技术利用一系列的脚本模拟对系统进行攻击的行为,然后对结果进行分析,针对已知的网络漏洞进行检验。基于网络的检测技术常被用来进行穿透实验和安全审记[9,10]。

通过分析黑客寻找网络漏洞和攻击网络的过程可以发现,传统的网络安全漏洞扫描工具不能根据检测过程中得到的信息进行进一步的分析。实际上,任何网络攻击都会在被测系统的目标主机留下连接端口、服务、IP地址以及标志等,加上目标主机的系统资源、运行状态、服务程序等诸多信息,可以更加全面地认识和分析这些网络攻击产生的信息,这也本次研究的漏洞主动检测分析及预测机制的核心。基于这些信息生产评估报告,可以主动检测分析漏洞,预测系统中可能存在的安全漏洞。

漏洞主动检测系统要求在被测试的目标主机运行实时监视主机状态的服务程序,以便对漏洞扫描主机每一次的模拟攻击进行跟踪,然后将被测试目标主机的服务进程、内存资源状态以及中央处理器(Central Processing Unit,CPU)资源等信息传给漏洞扫描主机,对信息进行统计分析,以便进行进一步的攻击测试。对不具备测试条件的,应给出漏洞危害等级提示,预警可能存在的网络安全隐患,即隐性的网络安全漏洞。

1.3.6 防病毒技术

检查和清除计算机病毒是维护网络安全的重要步骤。通过开发和推广更好的防病毒软件以达到优化检查和清除计算机病毒的效果。计算机防病毒软件适用的用户组并不完全相同,普通个人用户面临的计算机网络安全风险较小,不易受到黑客攻击,可选择家用小型杀毒软件,查杀互联网上较为常见的木马病毒。而云平台包含大量的关键信息和数据,因此应选择更专业的杀毒软件。由于病毒更新频繁,在使用杀毒软件时应注意及时更新,以确保杀毒功能的有效性。

1.3.7 入侵检测与隔离技术

云平台下的虚拟化安全防护系统通过更新外围防火墙的过滤规则来检测攻击。但是由于过滤规则的限制,很难完全排除恶意攻击信息。为此,需要通过入侵检测和隔离技术拦截针对系统漏洞的攻击,检测异常访问行为,并根据相应的安全策略自动响应[10]。本次研究提出一种新的入侵检测和隔离方法,通过内存快照直接获取云服务器操作系统的相关信息,拦截可疑的通信数据包,在保证正常数据通信的同时自动检测攻击信息。通过分析截获的信息可以区分进程,防止异常进程信息接收合法进程数据。当服务器受到攻击时可以自动检测并生成新的安全规则来阻止攻击,攻击拦截过滤流程如下。通过数据采集器获取网络信息,入侵检测引擎根据采集到的数据进行检测分析。如果检测结果异常,则产生相应的告警信息并采取相应的对策。

1.3.8 应用安全防护

应用安全防护技术用于保护云平台内的各种应用,可分析应用的安全状态,及时找出存在安全风险的应用,并采取响应的安全措施,阻止针对应用程序漏洞的恶意攻击,从而确保系统安全。首先,研究总结恶意攻击行为特性,构建恶意行为特征库并动态更新,监控各应用的运行,如果监测到恶意攻击行为特征,则判定为恶意攻击,此时从安全策略库中选取对应的解决对策,对恶意攻击行为进行处理。

2 结 论

根据云平台的实际安全需求建立多层次、多技术的安全防护体系,设计出较为完善的安全防护方案,结合防火墙、病毒防护、漏洞扫描、入侵检测、负载均衡、DDoS以及应用安全防护等多种技术为云平台的运行提供有效的安全保障。同时随着云平台业务的不断发展和技术的不断进步,云平台安全防护体系也需要不断进行优化和完善。