基于Diameter 的可信接入网络技术设计*

杨 帆,杨玉发,李春林

(中国电子科技集团公司第三十研究所,四川 成都 60045)

0 引言

随着终端安全技术的逐渐完善,网络安全的问题日益突出。可信网络控制技术是业内的研究重点。可信网络期望网络像人类社会一样形成类似人与人之间的信任关系,并通过信任关系的度量和评估来决定是否发生直接的网络交互。这种关系的建立需要在网络中建立信任体系,不仅可以实现网络访问的身份认证和授权监控,而且可以动态验证用户或设备的信任属性。可信网络控制技术从技术层面上将可信计算机制延伸到网络,尽可能在网络入口处阻止非法和不可信计算终端接入,以保护整个网络环境的安全[1]。目前,网络接入控制技术包括可信计算组织的TNC、微软的NAP 以及思科的NAC 等。

1 当前可信接入的局限性

当前的可信网络连接技术(Trusted Network Connect,TNC)的基础体系主要基于IEEE 802.1x协议,实现与网络访问请求者之间的数据交互和对网络端口的控制。802.1x 协议是一种基于端口的网络接入控制协议,主要解决以太网内认证和安全方面的问题。802.1x 定义了验证机制和架构,但缺乏更详细的接入验证方法。802.1x 协议中的认证服务由AAA(认证、授权、计费)服务器来实现。Diameter 协议[2]是由IETF 的AAA 工作组制定的下一代AAA 协议标准和体制,是对Radius 协的改进,目前已广泛应用于因特网和电信运营商网络。而现有的可信接入协议及应用多基于AAA 协议族中的上一代Radius 协议。

通过对比表1 中的Radius 和Diameter 协议在网络安全和网络扩展等方面的特点可以看出,Diameter协议架构更适应于大型网络和广域网的AAA应用。

表1 DIAMETER 与RADIUS 对比

因为Radius 架构采用Client/Server 架构的访问控制和认证协议,与TNC 的访问请求者[3](Network Access Requestor,NAR)、访问控制者(Network Access Controller,NAC) 和策略管理器(Policy Manager,PM)完全符合,因此在局域网使用Radius 协议架构作为可信接入协议的比较广泛,且应用部署简单、实用性良好。但是,随着网络环境越来越复杂,网络终端的数量扩大,网络跨网跨域的应用越来越广泛,基于局域网内协议架构的可信接入认证在网络结构设计上的深层次缺陷,使得可信接入的应用和部署受到限制。

借助Diameter 协议的广域网网络架构设计,将可信网络接入认证扩展到广域网成为可能,通过继承Diameter 架构,通过在远程可信网络接入中引入代理设备(中继代理、委托代理)、重定向设备、不同架构AAA 协议之间的翻译代理、错误处理机制和完善的IPSec(TLS 可选)网络安全传输机制,并通过可信网络节点间的可信互联协议,可实现广域网的可信接入及多节点、多层级、分布式的可信认证服务,为用户规模化的广域网和城域网建立统一的可信接入认证服务提供了可能。

2 广域网可信网络接入的体系架构设计

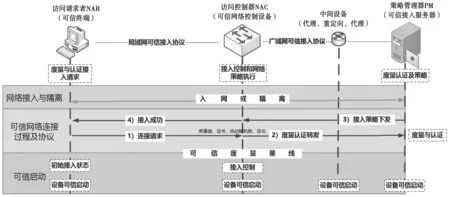

为了在广域网可信网络中建立可靠的信任传递关系,参与可信网络接入认证、鉴权和路由的相关网元(含中继代理、委托代理、以及重定向设备)都可按照图1 的安全可信双体系进行设计,为可信网络系统及基础设施实施保护和支撑。

图1 可信网络设备自身的安全可信双体系架构设计

如图2 所示,广域网可信网络接入以三元对等的实体鉴别可信连接构架模型为蓝本,将可信网络控制设备等网络设备作为可信对等三元中的访问控制者,通过可信计算和可信接入协议,对访问请求者、访问控制者自身进行可信度量和身份认证,并采用基于访问请求者的可信度量基线的Vlan 网络隔离机制,在保障访问请求者接入可信网络的同时,确保自身的可信,以及与访问控制者(可信网络节点)可信连接的鉴别和度量能力。

图2 广域网可信网络接入的总体流程

基于可信接入协议,通过网络访问请求,交互双方搜集自身的完整性信息,将其发往可信第三方;可信第三方依据请求网络自己制定的安全策略,评估这些信息的正确性与完整性,并根据评估结果决定是否允许请求者与网络连接,从而确保平台与网络之间的可信连接。同时,通过策略和Vlan 技术将经过评估的不可信终端隔离在可信网络之外,并在可控范围内建立隔离网络,支撑终端在线补救和安全升级。

通过远程可信接入协议技术在广域网中实现可信互联/可信接入的协议解析、基于可信第三方证书的度量和鉴别、可信连接策略的执行、不可信终端网络隔离等机制和措施,使三元架构中的访问控制者(可信网络控制设备)具备完整的可信能力,使得可信网络中的三元即访问请求者(可信终端)、访问控制者(可信网络控制设备)和策略管理器都具备可信的身份鉴别、平台鉴别以及可信度量等能力。

3 远程可信接入协议设计

EAP 数据包封装在EAPOL 协议分组中[4]的方式,遵循802.1x 协议标准规范。EAP 数据包作为Diameter 协议分组的TLV 属性封装在Diameter 分组中的方式,遵循RFC 6733和RFC 4072协议标准规范。

3.1 终端接入控制协议

局域网可信接入协议使用基于802.1x 接入控制协议EAPoL,扩充了认证挑战帧,并细化了可信接入数据的TLV 数据属性及格式,通过数据分组划片解决可信协议分组携带较大的可信认证数据超出1 518 Byte 的限制。可信接入协议帧及分组格式,如图3 所示。

图3 可信接入协议帧及分组格式

局域网可信接入协议分组类型包括发起帧、应答帧、退出帧、信息帧以及挑战帧等,如表2 所示。

表2 可信接入协议数据报文分组类型表

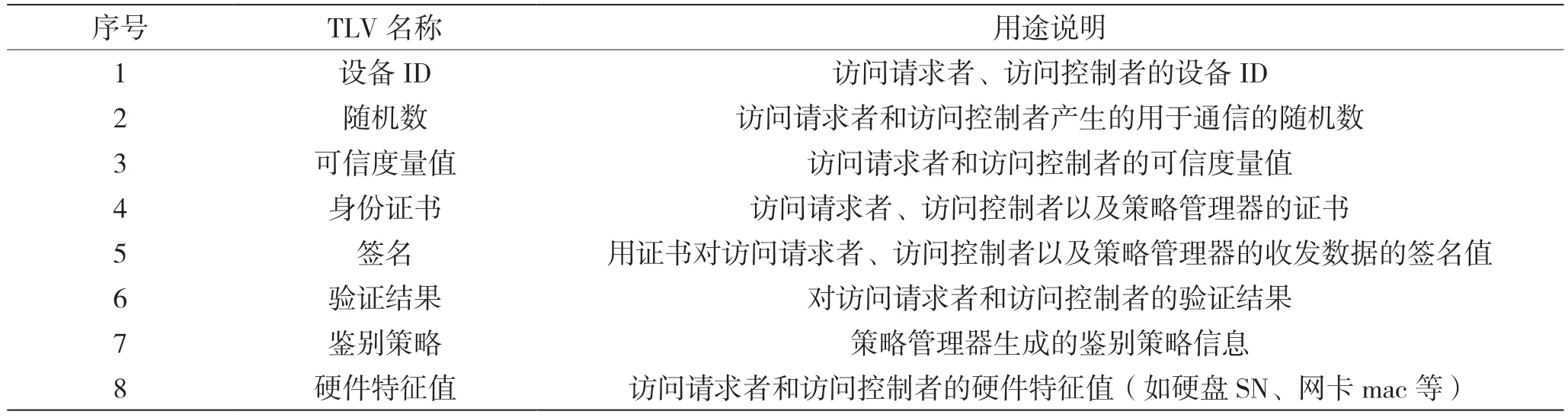

认证信息帧中包含了具体的协议数据内容,包括认证请求及具体内容、认证鉴别及结果、认证成功或失败以及保活请求等。具体可信接入业务数据为TLV 格式,由于数据的格式较多,数据长度较长,在设计中需考虑数据分组的分片传输。

3.2 远程可信认证协议

可信网络控制设备到可信接入服务器之间,认证流程、传输机制及报文格式也可采用和兼容Diameter 协议标准的基础架构,相关协议基础内容及格式遵照RFC 6733 和RFC 4072 等标准,自定义的可信互联协议部分参照5.2.7 节说明。远程远程可信认证协议消息格式如图4 所示。

表3 可信度量值相关参数及特征值

图4 Diameter 消息格式

AVP 属性值对(Attribute-Value-Pairs)。在Diameter 基础协议中,路由信息、对等端节点的资源利用情况以及用户的认证、授权和计费、路由、安全消息等消息内容信息都封装在AVPs 中进行传输[5]。广域网可信协议中也是在AVP 封装中集成了可信度量值、设备证书以及随机数等相关可信协议相关属性值。

可信参数和命令的AVP Code 序号需排在Radius 协议的属性和支持Diameter 标准命令之后。其中,数据内容仍已TVL 格式进行封装(参看表1的列表值),也为实现对局域网接入协议的TLV 翻译及转发提供了便利。

3.3 远程可信认证流程

远程可信认证流程,如图5 所示。

步骤1:访问请求者A(待接入可信网络的设备)作为认证发起者,发送接入认证发起可信接入Start报文,开始认证;

步骤2:访问控制者B 向访问请求者A 发送请求认证报文,携带产生的随机数。

步骤3:访问请求者A 收到访问控制者B 认证启动报文,发送认证请求报文,包括终端可信度量值、标识、特征值以及身份信息;

图5 可信认证建立流程

步骤4:访问控制者B 向策略管理器C 发送认证鉴别请求报文(可通过中继设备路由和转发进行广域网传送),内含来自访问请求者A 的认证请求报文中的所有可信认证信息;

步骤5:策略管理器C 获取认证鉴别请求报文,对A 的可信认证信息有效性进行有效判断,向访问控制者B 发送认证鉴别结果报文;

步骤6A-6B:访问控制者B 解析来自策略管理器C 的认证鉴别结果,失败则向访问请求者A 发送认证失败报文,中断流程;正确则向访问请求者A发认证结果报文;

步骤7:访问请求者A 解析来自策略管理器C的认证鉴别结果,失败则向访问控制者B 发送认证失败报文,中断流程,回到认证初始状态;正确则向访问控制者B 发送认证成功报文,同时进入认证成功状态;认证中间方收到认证成功报文,则进入认证成功状态;

步骤8:访问请求者A 成功入网,并发送认证成功消息给策略管理器C。

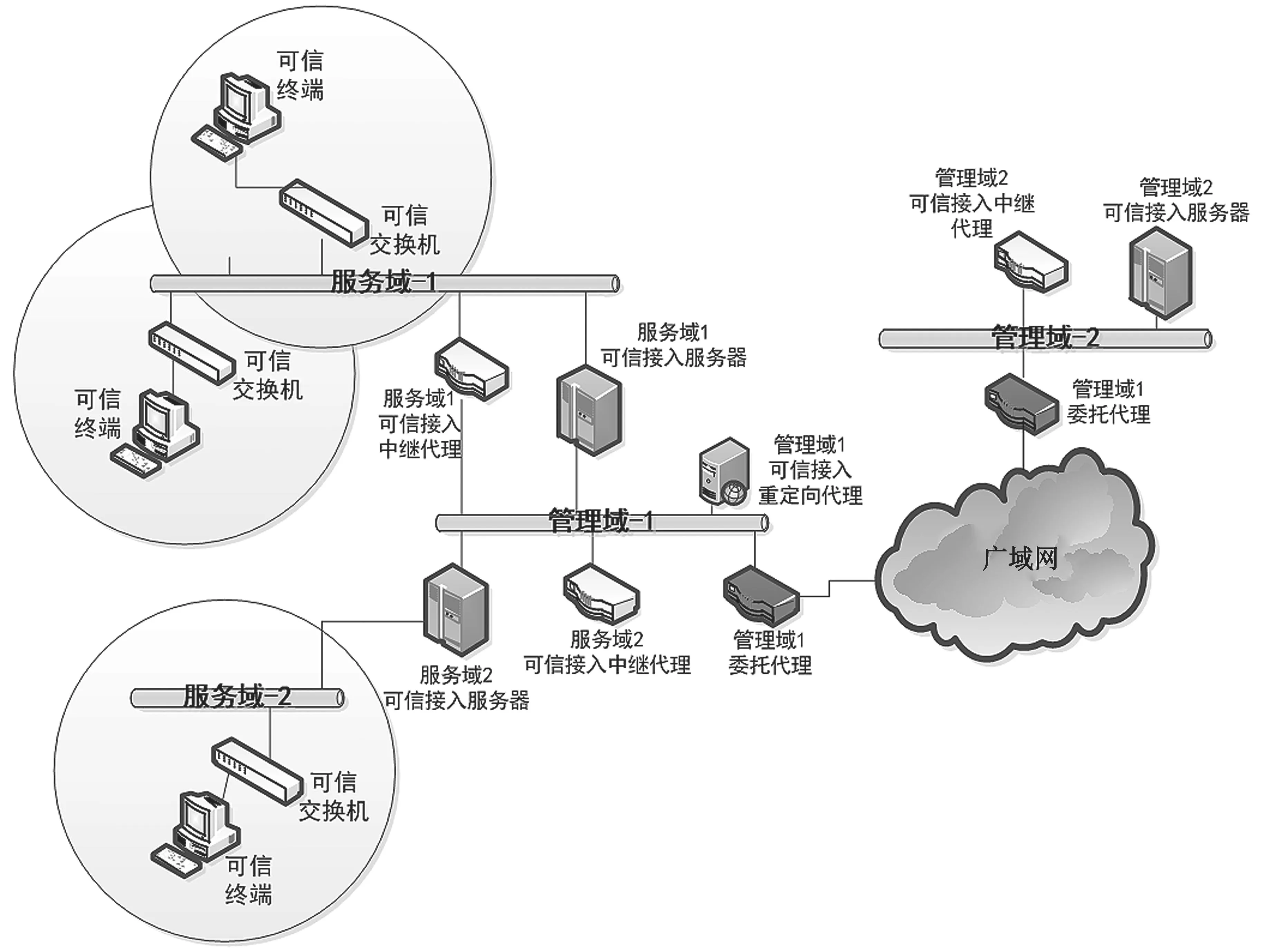

4 全网分布式可信接入协同应用

为了增加可信网络的可靠性冗余,系统支持本地和远程两种可信接入控制模式。本地模式可在本地服务域部署可信接入服务器作为本地策略决策点,辅助广域网的可信接入服务器进行可信接入的策略决策。远程模式下,可在其他服务域内及管理域内部署多个可信接入服务器,实现远程可信接入的策略决策。网络之间通过可信中继代理、可信委托代理以及可信重定向设备进行中继、路由和路由重定向。本地和远程的可信接入控制模式的应用,如图6 所示。

应用中可将可信交换机作为可信网络控制者。可信交换机节点之间可基于可信接入协议完成可信节点互联,使得整个网络实现可信网络的规模化部署应用。同时,可信接入认证网络也按照Diameter AAA 网络的部署设置了服务域和管理域,可信服务域是实施可信终端接入控制的局域网区域。管理域是可以一个或多个服务域内的可信终端提供可信接入认证服务的区域,为可信管理域。

图6 局域网和广域网中的可信接入认证的应用部署

5 结语

通过基于Diameter 的远程可信接入网络架构技术、协议设计以及可信接入认证流程,提出了一个新的远程可信接入认证的方法,可以实现可信接入在广域网上的应用部署,解决当前局域网可信接入的网络的架构缺陷,提供远程可信认证的部署应用,解决局域网多点部署难题,实现广域网接入鉴权统一化管理,更加符合广域网认证要求。