4G伪基站识别及防范技术专利综述

许伶俐

(国家知识产权局专利局专利审查协作江苏中心,江苏 苏州 215163)

0 引言

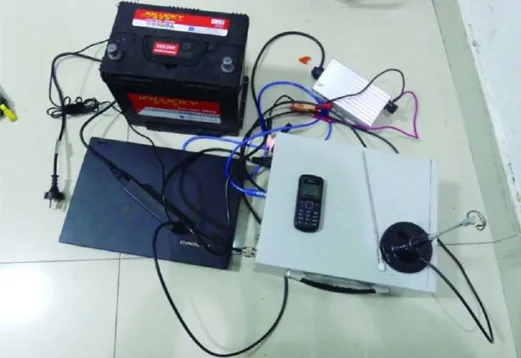

随着移动通信技术的长足发展,移动通信网络成为我们工作生活当中必不可少的一部分,移动设备已经成为必要的通信工具[1]。由于移动终端在人与人连接、人与物以及物与物连接上的广泛普及,在4G频段下出现了伪基站,伪基站,顾名思义,就是“假基站”,是移动通信网络之外的非法基站,伪基站的主要组成结构如图1所示。伪基站能强制连接用户手机信号,并获取相关的用户信息,伪基站问题已经成为最严重的移动网络安全问题之一。由于手机的更新,2G终端逐渐升级为4G终端,且4G网络是目前通信网络的主要模式,对4G用户造成主要威胁的4G伪基站应是重点防治的对象。本文主要针对4G伪基站识别及防范技术进行专利技术综述研究,希望借此为伪基站识别及防范技术发展提供参考。

图1 伪基站的主要组成结构

1 4G伪基站的实现原理

目前,2G移动通信网络中采用的单向认证机制[2],但在4G时代,4G网络启用了双向认证机制来提高移动通信网络的安全性,即终端设备与网络侧两端均需要认证通过后,业务才可被正常触发,否则无法正常通信,伪基站也无法触发业务,这也使得原有的适用于2G网络下的通过伪基站诱发技术来获取用户身份信息的方法在4G网络上不再有效。虽然4G网络使用的双向鉴权信令NAS具有相对完整的保护算法,但4G伪基站仍然无法杜绝。下面分析4G伪基站主要实现方式:

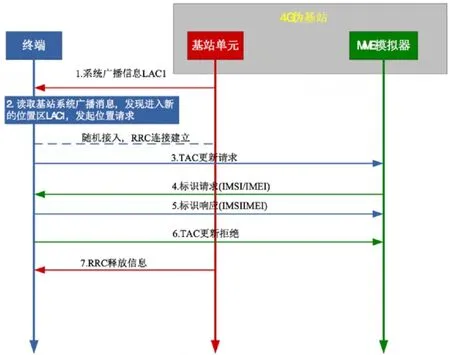

(1)4G伪基站通过TAU获取用户标识信息。4G伪基站采用相同的公用陆地移动网,伪造一个当前网络使用的绝对无线频率信道号和物理小区标识PCI,并发射一个高于公网基站的功率,处于空闲态的4G终端在收到该功率信号后,启动重选流程,从而将空闲态的4G终端欺骗重选入4G伪基站进行登记。4G伪基站通过更改跟踪区码TAC值,并广播该TAC值,由于该TAC值与当前网络的TAC值不一致,从而触发TAU,4G伪基站从该更新过程中获取到终端的GUTI,然后伪造一个特定的IdentityRequest消息发送给4G终端,要求其上报身份验证信息,来获得4G终端的IMSI或者IMEI号码。其中,在了解协议3GPP_TS_24.301之后,很容易发现在保护算法开启之后,IdentityRequest是不需要执行完整性保护的。因此,4G伪基站会利用该信令的透明性实现用户身份信息的收集。在4G伪基站收集到了4G终端的身份信息后,会回复TAC更新拒绝消息,通知终端离开4G伪基站重新选择其他网络。4G伪基站通过TAU获取用户IMSI的过程如图2所示,整个过程中,4G终端和4G伪基站均未与网络侧进行交互。

图2 4G伪基站通过TAU获取用户IMSI的过程

(2)通过4G和2G伪基站合作的方式,获取用户敏感数据。由于4G中协议规定承载短信的NAS信令必须要有NAS完整性保护,且4G伪基站还没有实现带NAS完整性保护的NAS信令的伪造,而直接发送没有NAS完整性保护的信令,用户终端会根据协议直接把信息丢弃,因此,至今为止还没有发现能够通过4G网络直接发送垃圾、诈骗信息的4G伪基站。但是4G和2G伪基站合作实现攻击,即4G伪基站先诱导4G终端,重选入4G伪基站进行登记,然后在触发从4G到2G的重定向,在该重定向的过程中,4G伪基站在RRC释放消息重定向功能中提前写入2G伪基站频点,并将该RRC释放消息给终端,使得终端重定向至已布置好的2G伪基站的2G网络,再通过2G伪基站获取用户敏感数据,同时触发位置更新LAU过程,在位置更新拒绝消息中携带非法信息,以短信方式发送给用户。

(3)4G伪基站与合法终端相互协作,通过双向欺骗,上下行信令转发方式,获取用户敏感数据。伪基站伪装成可用于终端重选的合法基站,然后广播系统消息,改变跟踪区(TA),使终端发起位置更新。伪基站通过给终端分配的SDCCH信道来从终端用户获得IMSI,获取IMSI后伪基站化身伪终端向正常基站发送业务请求,利用合法终端通过与网络侧鉴权过程,即利用终端完成鉴权SRES的计算,并回复给网络完成鉴权,同时获得加密密钥Kc,进而向任意目标用户发起业务呼叫。由此可见,伪基站在整个过程中与终端配合完成鉴权,巧妙地通过劫持的方法将网络的鉴权请求转发给真正终端,用真正终端鉴权反馈绕过了网络侧对终端的鉴权过程,成功攻破双向鉴权网络,使问题不可避免地产生。

2 4G伪基站的识别与防范

当前的伪基站识别及防范技术主要是针对2G伪基站,结合现有技术中的2G伪基站实现原理和上述4G伪基站的实现原理的分析,两者的实现原理存在着不同,因此,2G伪基站的识别方案不能用来识别4G伪基站,且对于4G伪基站的监测识别方法尚在不断的探索中,而目前很多2G伪基站现已逐渐升级为4G伪基站,为避免4G伪基站窃取用户数据、传播非法信息情况的发生,我们需要针对4G伪基站实现原理的特点给予相适应的对策,现本文就专利申请方面给出了一些典型的用于识别4G伪基站的方案。

(1)针对4G伪基站攻击特征(4G-4G-2G),专利申请CN106535197A公开了一种基于网络制式识别伪基站的方法,监听终端设备的网络制式。若监听到终端设备的网络制式发生变化,即由4G切换为2G,获取终端设备所连接的基站的基站编号;判断基站编号是否符合预设条件,若是,识别基站为伪基站。

(2)针对4G伪基站可以绕过网络对终端的鉴权过程的特点:CN107466041A公开了基于4G网络模式下的信令交互顺序,来识别伪基站,移动终端在与基站交互的高制式网络模式下的信令时,如果当前场景属于指定的场景,判断基站侧的信令是否与该指定场景对应的信令匹配,进而可以识别出伪基站,所述指定场景包括:跟踪区更新场景、附着场景和重定向场景;所述高制式网络模式包括:4G、4G+;指定场景对应的信令为包括双向认证中所述基站提供的鉴权信令。

(3)针对4G伪基站伪造小区标识PCI和更改跟踪区码TAC值的特点,专利申请CN107959936A公开了在云端服务器中建立核心网数据库。核心网数据库中包含标准小区标识信息,专门用于服务小区以及所有同频和异频的邻区的标准小区标识信息和对应频点,云端服务器的核心网数据库与终端的预置UE数据库进行数据库同步,在终端接收系统消息后,将系统消息中的测量信息按预设规则处理,以生成小区标识信息,终端将小区标识信息与预置UE数据库中的标准小区标识信息进行比对,若预置UE数据库中不存在与所述小区标识信息匹配的标准小区标识信息,则获取所述系统信息中的频点信息;判断频点信息中各个频点对应的跟踪区域码TAC是否全相同;若频点信息中各个频点对应的跟踪区域码不全相同,则所述LTE系统的小区更新事件中对应的驻留小区是伪基站小区。

(4)针对在TAU消息流程中,基于UE在伪基站下进行TAU后再返回商用网络进行TAU时的类型与正常TAU不同的特点,CN110012470 A 20190712公开了一种基于TAU消息流程的移动通信4G伪基站识别方法。对普通的TAU场景、CSFB场景和VOLTE场景下的伪基站数据进行提取并剔除,输出异常小区数据并识别伪基站。其中,所述普通的TAU场景下在2G/3G TAU至4G的UE,其TAU消息中的EPS update type同样设置为combined TA/LA updating with IMSI attach(2),伪基站TAU reject后异常的TAU update type为EPS update type value(2)。

(5)针对伪基站会伪造一个特定的IdentityRequest消息发送给4G终端来获得用户隐私信息的特点,CN108243416A公开了用户终端认证方法。通过在3GPP协议(3GPP TS 24.301V9.2.0(2010-03))中增加如下内容:Identity Request请求中携带UE和HSS的共享密钥K(仿真基站、伪基站等无法破解的密钥)及其产生的认证向量,用于UE解密识别;UE接收到Identity Request请求后解析其中密钥数据,并与UE的基础密钥进行对比,识别是否一致,如一致则视为合法鉴权请求,可以响应鉴权,回复IMSI等相关信息,如鉴权请求无密钥信息或者解析后的密钥信息与共享密钥不一致,可以拒绝响应鉴权请求,通过这样可以避免UE的相关个人信息泄露给伪基站。

(6)针对4G伪基站采取双向欺骗、上下行信令转发方式来获取用户敏感数据的特点,CN106454842A公开了提供的防止伪基站骚扰的方法。当向基站发送用户标识信息时,利用与基站约定的秘钥对所述用户标识信息进行加密。将加密后的用户标识信息发送给所述基站,以使所述基站根据所述秘钥对所述加密后的用户标识信息进行解密,得到所述用户标识信息,用户标识信息可以是IMSI或者TMSI。当向基站发送用户标识信息时设置定时器,在所述定时器指示的时刻达到之前,如果未接收到所述基站发送的用户标识响应消息,则拒绝接入所述基站并将所述基站标记为伪基站。

3 结束语

本文研究了4G伪基站的工作原理并结合其特质对一些典型4G伪基站的识别方案进行梳理,为更好地主动防御4G伪基站,保证用户安全提供了良好的导向作用。