轻量级门限群签名方案的改进

竺智荣,吕佳玉,叶帼华,姚志强

轻量级门限群签名方案的改进

竺智荣1,2,吕佳玉1,2,叶帼华1,2,姚志强1,2

(1. 福建师范大学数学与信息学院,福建 福州 350117;2. 福建省公共服务大数据挖掘与应用工程技术研究中心,福建 福州 350108)

为了提高门限群签名在5G环境下的安全性和效率,提出一个新的解决方案。核心思想是通过引入消息令牌和动态身份,提高认证信息的新鲜性,加大敌手攻击难度;同时精简参与各方的交互次数,并将部分计算任务迁移至服务器,减少成员部分计算开销。经过安全分析,所提方案可抵抗包括重放攻击在内的多种攻击;经过性能分析,所提方案比同类方案减少了两次与可信中心的交互,签名占用空间缩小30%,具有更短的执行时间,适用于5G网络下的资源受限设备。

门限群签名;5G网络;轻量级;重放攻击

1 引言

5G网络作为新一代移动通信技术,引发了各国学术界和工业界的普遍关注。5G运用超密集网络结构、D2D通信以及一系列空中接口技术进一步提高了频谱利用率,同时极大地提升了数据的传输速度,增强了用户体验。为了适应不断增长的数据总量和多样化的业务需求,要求5G网络具备高速率、低延时、低能耗、安全可靠的特点,由此催生了一系列对传输延迟和数据安全有较高要求的新应用,如移动医疗、自动驾驶以及智慧城市等。随着物联网技术的不断发展,5G网络主要的服务对象是数量庞大的移动终端用户,虽然目前移动设备的计算能力已有长足进步,但其能量资源依然有限,为保证设备处理较大量信息时能长久续航,且进一步提高传输速率和绿色计算能力,应继续轻量化5G应用。

为达到轻量化的效果,针对会议投票、合同签署以及共享资源管理等具体应用场景,本文在陈立全等[1]的研究成果之上提出一个新的轻量级门限群签名方案,旨在适应5G网络带来的新变化:5G网络的频段提升,达到全覆盖,必然增多基站数量和增大密集化程度,同时增加数据在传输过程中被敌手窃听和篡改的风险,于是要求新的方案能够抵抗包括重放攻击在内的各种攻击,并且减少参与各方的信息交互次数,以达到减少时延的同时降低被攻击的风险。此外,需要在方案中合理分配计算任务,在保证安全性的前提下达到轻量化的效果。

2 相关工作

有关门限群签名或秘密共享的研究成果,可以依据是否有可信中心区分为两类。Jia等[2]提出一种基于中国剩余定理的无可信中心的秘密共享方案,其核心是一个素数矩阵,可以配合公共广播信道随时激活不同的阈值,但方案中缺少成员之间的相互认证,容易被敌手利用,不适合5G网络的复杂环境。Rui等[3]提出一种针对电子健康档案系统的多权限安全签名方案,其中没有可信中心或权限生成者,避免了托管问题,该方案可以抵抗伪造攻击以及合谋攻击;Sun等[4]提出一种应用于医疗系统的签名方案,该方案基于线性秘密共享机制,可以在不暴露签名者身份的情况下,有效验证签名者的属性,并且分散属性的签名特性使其适用于分布式区块链系统,具有借鉴意义,只是在健康档案管理的应用场景实例中,若想打开档案以确认患者身份,必须由患者同意,这样自然限制应用场景的拓广。

以上是无可信中心的解决方案,考虑到移动设备的资源限制,需要将部分计算任务迁移至第三方服务器,进而出现有可信中心的解决方案,Yu等[5]提出的门限群签名方案将椭圆曲线短密钥的特点与门限方法相结合,在一定程度上降低了计算复杂度,但在方案中没有提供追踪成员和撤销成员的方法;Xia等[6]提出动态的门限群签名方案,加入了对于成员追踪和撤销的方法,但该方案无法抵抗合谋攻击;Hwang等[7]提出的签名方案可以在出现问题时由签名者或指定验证者帮助验证签名,同时作者证明了该方案可以抵抗流氓攻击(rogue-key attack),但方案缺乏签名者对于可信第三方的反向验证,存在复制攻击的风险;Li等[8]提出一种新的群签名方案用以保护移动用户的位置隐私,他们将群签名与蜂窝网络中的区域概念相结合,使位于同一区域的收集器具有可识别性,从而实现了收集器的匿名性和位置隐私性,该方案具有较低的计算复杂度和较高的安全性,但在方案中没有给出签名打开的方法,无法在发生争议时确定相关责任人;Dan等[9]提出一种将阈值功能添加到非阈值加密方案的通用方法,可以将密钥拆成若干份,交由多方保管,该方案构造的门限签名具有很高的安全性,但是由于计算复杂度,只适合短距离的大型加密系统,不适合长距离的5G通信。

针对5G网络的新特性,本文提出一个更加快速、轻量和安全的解决方案,以适应未来的新环境,主要贡献如下。

(1)提出一个新的门限群签名方案,加入了令牌和动态身份,并精简了交互次数和签名长度。

(2)经过分析比较,证明了本文方案相比现有方案,具有更高的安全性和更低的计算复杂度。

3 设计目标和威胁模型

3.1 设计目标

本文方案的设计目标如下。

(1)基本要求:需要保证门限特性、成员匿名性以及可追踪性等门限群签名方案的基本特性。

(2)抵抗攻击:不仅能抵抗陷害攻击和联合攻击等常见攻击,还能抵抗重放攻击。

(3)高效节能:可实现更快的处理速度和更低的计算复杂度。

3.2 威胁模型

在实现门限群签名的同时,5G网络由于环境的开放性,将会遭遇敌手对于传输数据的窃听和捕获,或参与成员的陷害与合谋,进而产生各种类型的攻击,主要包括以下几种。

(1)重放攻击:敌手捕获参与者发送过的数据包,对其进行重新发送,借此达到欺骗目标系统的目的。

(2)复制攻击[10]:广义的复制攻击指外部敌手通过公开信息冒充合法成员参与通信;狭义的复制攻击指外部敌手通过某种未知的方法,在某一时刻获得合法成员的一个或几个秘密参数,再冒充成员参与通信。

(3)陷害攻击:分为两种情况,情况①是内部成员U利用已知信息冒充内部成员U参与签名;情况②是可信中心利用已知信息冒充成员U参与签名。

(4)联合攻击:组织中的部分成员联合,企图生成一个合法的签名,以通过各项验证。这里将联合攻击分为3种情况:情况①是联合人数少于门限值;情况②是联合人数大于或等于门限值;情况③是可信中心与部分成员联合。

4 方案构造

4.1 方案流程

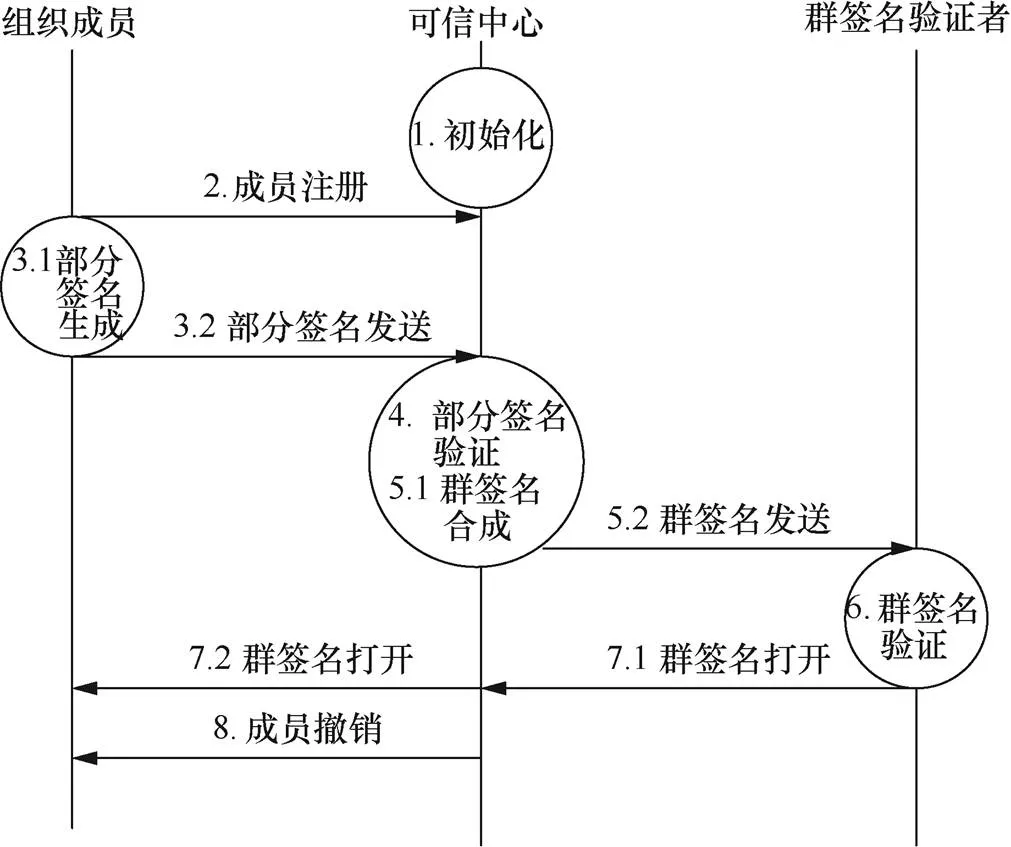

如图1所示,门限群签名方案主要由三方组成:组织成员、可信中心和群签名验证者。

(1)组织成员:分为注册成员和非注册成员,若想要参与决策,需要先向可信中心进行注册,注册成功后才可以产生有效的部分签名。

图1 门限群签名系统流程

Figure 1 Threshold group signature system flow

(2)可信中心:主要负责成员的注册、部分签名的验证以及群签名的合成。

(3)群签名验证者:主要负责群签名的验证,以及发生争议时的仲裁。

系统的整个流程包括8个部分:系统初始化、成员注册、部分签名生成、部分签名验证、群签名合成、群签名验证、群签名打开和成员撤销。其中,系统初始化是在第一次使用系统时进行,成员注册是在非注册成员第一次申请注册时进行,而群签名的打开和成员的撤销是在发生争议时进行。

4.2 具体设计

本文以抗重放攻击、提高安全性、折中安全与效率之间关系为主,在以下4个环节加以改进:①加入令牌以预防重放攻击;②采用动态身份和注册凭证以提高安全性;③优化交互次数和签名空间以提高效率;④完善细节使方案达到安全与效率的平衡。

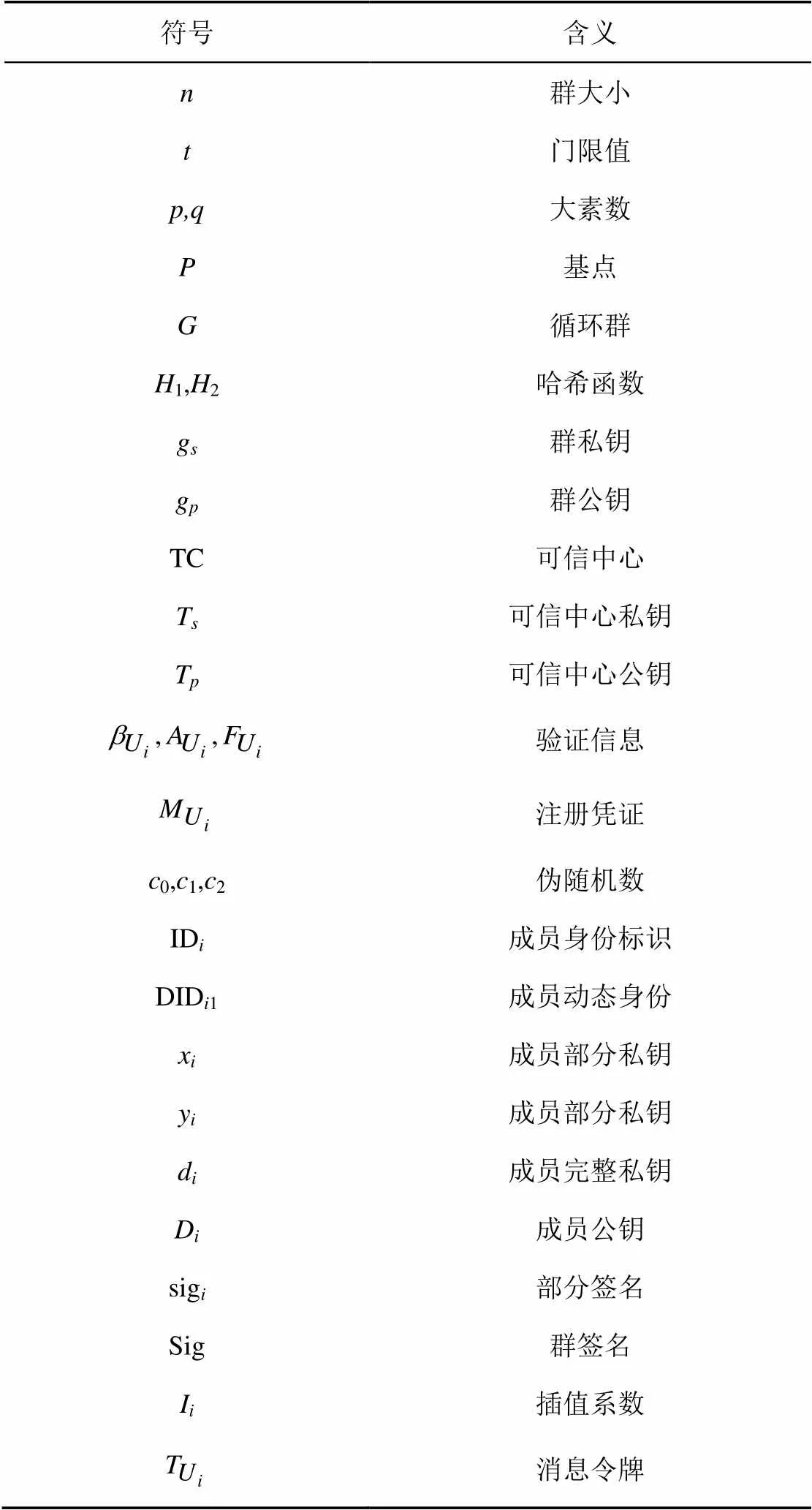

接下来,阐述改进方案的具体设计。为了便于理解,先以表格的形式给出在本文中出现的符号及其含义,如表1所示。

(1)系统初始化

首先,确定注册成员规模为,门限值为(),均为正整数。

接着,构造椭圆曲线。选定两个大素数和,构造有限域上的椭圆曲线2=3++,其中满足,选定阶为的基点构成加法循环群。选择两个单向函数,其中是将椭圆曲线上的点映射到数值的哈希函数,运算方法为先做椭圆曲线上的点乘运算,再将得到结果的横纵坐标值相加,接着模完成哈希运算。

表1 符号说明

公开参数、T、g、、1、2。

(2)成员注册

非注册成员想要加入组织获得决策权,需要先向TC进行注册。

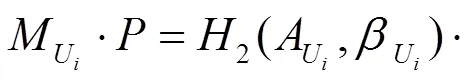

(3)部分签名生成

(4)部分签名验证

TC在合成群签名之前,需要先验证部分签名的合法性。

首先,验证动态身份。为了防止复制攻击或其他不知名的攻击,TC需要通过查表确定是否是由TC之前所派发并记录在关联表中,顺便确定签名者身份。若无记录,则签名无效;若有记录,则继续进行下一步验证,并重新计算动态身份,其中,随机数。将新的动态身份加密后发给用户,更新关联表{ID, DID1, DID2},其中,旧的动态身份保留到下一次该成员产生可验证的部分签名为止。

如果该成员是第一次参与签名,则无须进行上述比较,只需要进行相应的更改和替换。

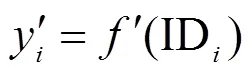

(5)群签名合成

TC对验证成功的部分签名进行合成。

(6)群签名验证

群签名验证者对TC发送的群签名进行验证。

(7)群签名打开

群签名验证者可以在TC的帮助下将群签名打开,确认签名者的真实身份。

最后,通过关联表中的{ID, sig}进一步确认签名者的真实身份。

(8)群成员撤销

当组织中有成员需要离开时,TC会进行相应的处理,避免该行为对组织造成不良的影响。

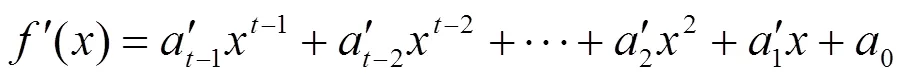

首先,TC重新选择一个秘密的-1次多项式

当以上步骤全部完成时,成功将成员撤销。

5 方案安全性分析

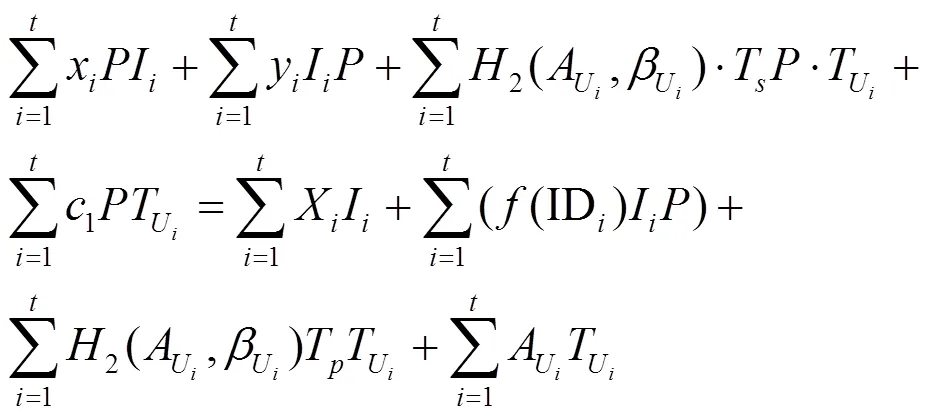

5.1 有效性分析

(1)成员对TC反向验证的有效性证明

(2)验证部分签名的有效性证明

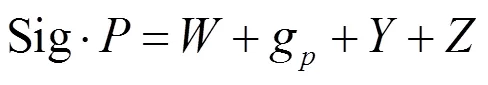

(3)验证群签名的有效性证明

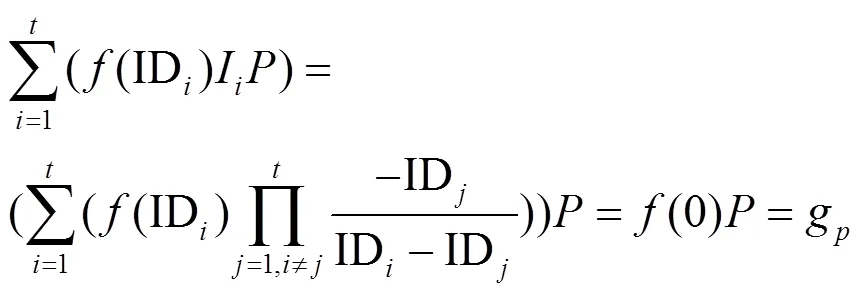

由拉格朗日插值定理可得

又因为

可知等号两边相等。

5.2 安全性分析

(1)抗重放攻击证明

(2)抗复制攻击证明

根据3.2节威胁模型(2)分析方案抵抗复制攻击的能力。对于敌手而言,只有ID是已知的,但在与TC进行通信时需要出示TC分配给每位注册成员的动态身份,若是动态身份与关联表中的不一致,TC会拒绝接收该成员的消息和签名。

动态身份的分配,是用成员公钥对其进行椭圆曲线上的加密,若敌手想要恢复,在不知道私钥的情况下相当于求解椭圆曲线上的离散对数问题,这在计算上是不可行的。假设敌手通过某种未知的方式,试出了某位成员在某一时刻的动态身份,但由于动态身份在每次成员发送完部分签名之后都会产生变化,所以除非敌手可以及时分析出成员每次的动态身份,否则无法假冒成员与TC进行通信。

(3)抗陷害攻击证明

根据3.2节威胁模型(3)分析方案抵抗陷害攻击的能力。

情况①是常见的复制攻击。根据安全性分析(2)中可以得出,由于敌手不知道TC分配给成员U的动态身份,所以敌手的部分签名会被TC拒绝;若是敌手想要恢复成员的动态身份,相当于求解椭圆曲线上的离散对数问题,这在计算上是不可行的。

但是,成员可以向群签名验证者提出仲裁,请求证明该签名不是其所签。验证者接受仲裁并要求成员和他的冒充者(TC)提交他们的个人信息。因为,由唯一确定,所以若TC想要成功冒充成员签名,必须保证,而想要从中恢复出,相当于求解椭圆曲线上的离散对数问题,这在计算上是不可行的。

(4)抗联合攻击证明

根据3.2节威胁模型(4)分析方案抵抗联合攻击的能力。

情况①,联合人数少于门限值敌手想要生成一个合法签名,必须依托在某个注册成员之下,假设随机选择一个注册成员,设法生成一个他的合法签名,若敌手不知道的动态身份,那情况和抗复制攻击证明的复制攻击以及抗陷害攻击证明的第一种情况相同。当假设加强,敌手通过某种方法得到了成员最新的动态身份,并且知晓了成员的注册凭证(注册凭证由TC颁发并且唯一标识一个注册成员,但因为它在传播过程中没有进行加密并且不会改变,安全性低于动态身份,所以不单独进行分析讨论)。敌手选择一个作为部分私钥,计算,由于不知道秘密多项式,所以重新选定一个多项式,同时计算和,生成部分签名,因为对应并且知晓认证凭证,所以该部分签名能够通过TC的验证。接着TC合成群签名,同时计算验证信息。若想让门限群签名通过验证,需成立,即成立,必须保证,又因为联合人数少于门限值,所以无法恢复多项式;再假设联合人数达到-1,根据-1次多项式的组成结构,其中,均为整数。可得的概率是,所以,只要足够大,敌手就只能以一个很小的概率攻击成功。

情况②,联合人数大于或等于门限值。当假设加强,敌手通过某种方法得到了成员最新的动态身份和注册凭证,并且因为联合人数达到门限值,所以可以恢复出秘密多项式()。敌手选择作为部分私钥,计算,同时计算和,生成部分签名,因为对应并且知晓认证凭证,所以该部分签名能够通过TC的验证。接着TC合成群签名,同时计算验证信息。因为已知,并且对应,所以该群签名能够通过群签名验证者的验证,满足门限特性。但该签名无法通过签名验证者的仲裁,一旦有人提出异议,就需要成员提供个人信息,而又由唯一确定,若敌手希望仿造的签名无法被追踪,则需要保证,这相当于求解椭圆曲线上的离散对数问题,在计算上是不可行的。

情况③,TC与部分成员联合。这与情况②类似,不做赘述。

(5)门限特性证明

门限群签名中的门限指只有当签名人数达到门限要求时,群签名才有效,对应该方案中的门限是,即只有当有效的部分签名数量不少于时,群签名才有效。

若有敌手想要通过其他方式来恢复私钥,则只有通过公钥反解出(0),这相当于求解椭圆曲线上的离散对数问题,在计算上是不可行的。

(6)匿名性证明

匿名性是门限群签名需要具备的一个重要特性[12]。匿名性指对于给定的部分签名,在签名被打开之前除了本人和TC之外没有人知道签名者是谁。

在本文方案中,注册阶段成员将自己的ID发送给TC进行注册,注册成功TC返回给成员一个动态身份,在之后的交互中,成员的信息都是依附于TC所颁发的动态身份,真实的ID不会在信道中传输。敌手即使捕获了部分签名,也无法得知是哪位成员所签。若敌手想要从动态身份中恢复出成员的真实身份,则只能从计算式DID1=1(ID||1)中恢复,1是单向的哈希函数,恢复出ID在计算上是不可行的。假设敌手以极小的概率恢复出了成员的身份,但动态身份在每次生成部分签名之后都会发生变化,即使敌手下次捕获了同一个成员的部分签名,敌手也无法分辨,因为那时动态身份已经发生了变化。

综上所述,本文方案具有抵抗重放攻击、复制攻击、陷害攻击和联合攻击的能力,并且具有匿名性和门限特性。

6 方案性能分析和比较

本文方案是基于160 bit密钥长度的椭圆曲线上的离散对数问题,在安全性上可以达到1 024 bitRSA的安全性[13]。取部分签名sig长度160 bit,加上注册成员在生成sig时由哈希函数产生 160 bit消息令牌,即成员部分签名及其参数所占用的签名空间为320 bit。

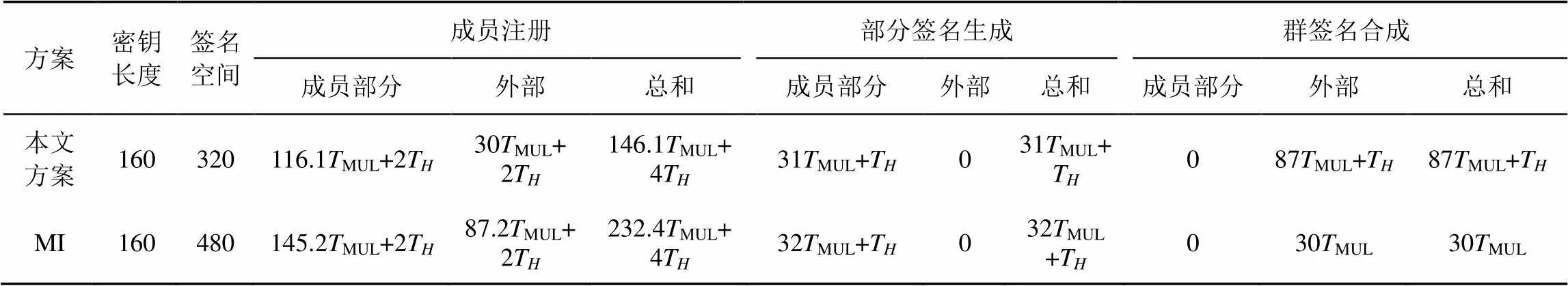

因为文献[1]的MI方案优于HAA[14]、XLS[15]和PY[16]等,本文仅与MI方案实验结果比较分析。实验数据涉及成员注册、部分签名生成以及群签名合成中所采用的运算类型和数量,其中ECC_MUL表示椭圆曲线上乘法运算的执行时间,ECC_ADD表示椭圆曲线上加法运算的执行时间,MUL表示普通模乘运算的执行时间,T表示哈希函数的执行时间,参照文献[1],ECC_MUL≈ 29MUL,ECC_ADD≈0.12MUL。

表2 与同类方案的计算复杂度比较

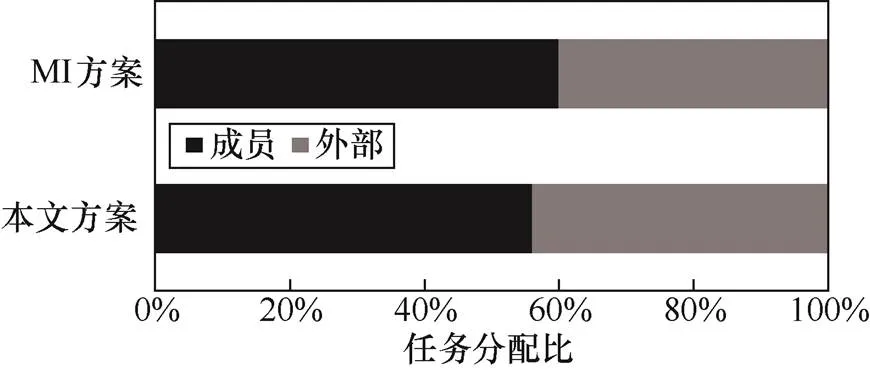

从表2中可以看出,本文的成员部分和外部的计算复杂度总和分别为147.1MUL和117MUL,而MI的总和分别为177.2MUL和117.2MUL(忽略哈希函数计算),即各部分的计算复杂度是小于MI方案的。深入对比成员注册阶段和部分签名生成阶段,本文的成员部分和外部的数值均小于MI;另外,群签名合成阶段的主要计算任务由TC承担而非成员自身,当部分计算任务迁移至服务器使成员部分减负时(如图2所示,成员部分的计算量占比下降),并没有对移动终端设备的有限资源带来负荷,这正是本文方案中的一项优化。此外,本文方案减少了2次与可信中心的交互,签名占用空间缩小30%。反之,MI方案在执行过程中需要使用1次秘密信道,增加了实施成本。从安全方面考虑,经分析,MI方案无法抵抗重放攻击,无注册成功后的认证凭证和动态身份,安全性低于本文方案。

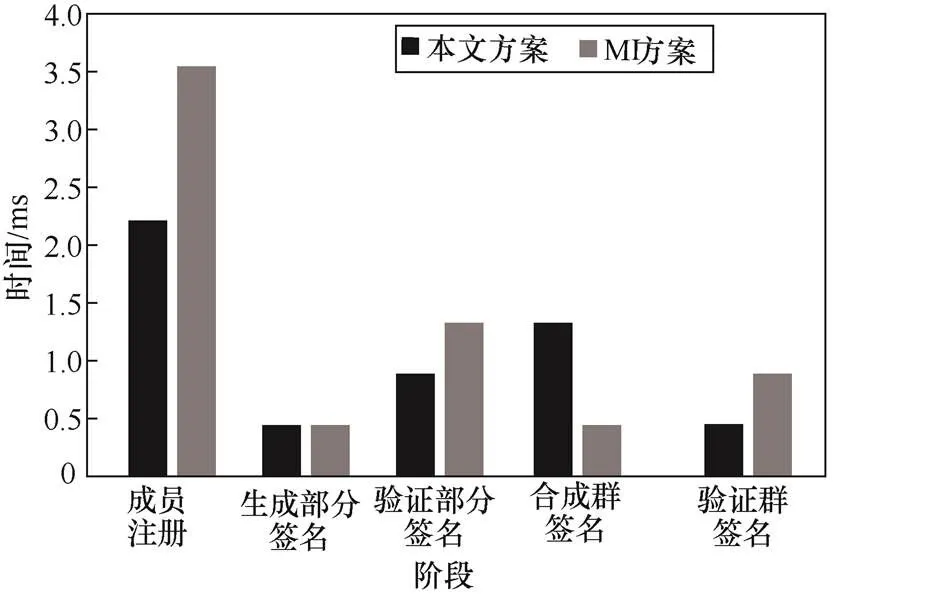

有关加密操作的执行时间是采用MIRACL来计算,许多环境中的密码操作通常使用这个著名的密码库[17]。文献[18]给出了相关加密操作在I7-4700处理器、4 GB内存和Win7操作系统下的执行时间:ECC_MUL≈0.442 ms,ECC_ADD≈0.001 8 ms,T≈0.000 1 ms。

图2 不同方案的计算任务分配对比

Figure 2 The comparison of computing task assignment of different schemes

图3是表2数据的条形图表示,从中可以看出本文方案在除合成群签名阶段以外均快于MI方案,因此总时间花费减少了。群签名合成及后续阶段的计算均由TC负责,表明成员体验性得到提升,合成阶段的时间增长不会对成员的体验造成负面影响。由于成员生成部分签名阶段,本文方案的执行时间与MI方案相近,所以由文献[1]可以估算出本文方案该阶段在移动终端的执行时间约为0.034 s。无论是在PC端还是在移动端,本文方案的执行时间都是可以接受的。

图3 不同方案在各阶段的执行时间对比

Figure 3 The comparison of the execution time of different schemes in each stage

综上所述,本文方案具备门限群签名的基本特性,能够抵抗包括重放攻击在内的多种攻击,并且从性能分析中可以得出,本文方案在各种终端上的执行时间都是可以接受的,同时适用于5G网络。

7 结束语

为在新一代高速网络中使资源有限设备之间更安全、更高效、低延时地进行认证互通,本文针对门限群签名的各过程提出改进和轻量化:通过成员和TC的双向认证确保相关人员的有效参与;动态身份设计既为成员提供隐私保护又防范复制攻击;添加令牌有效地提高交互信息的新鲜性。下一步的研究方向为:①研究如何在保证安全性的前提下,进一步减少参与方之间的交互次数;②当出现成员撤销时,如何降低对原有成员的影响。

[1] 陈立全, 朱政, 王慕阳, 等. 适用于移动互联网的门限群签名方案[J]. 计算机学报, 2018, 425(5): 86-101.

CHEN L Q, ZHU Z, WANG M Y, et al. Threshold group signature scheme for mobile Internet application[J]. Chinese Journal of Computers, 2018, 425(5): 86-101.

[2] JIA X , WANG D , NIE D , et al. A new threshold changeable secret sharing scheme based on the Chinese Remainder Theorem[J]. Information Sciences, 2019:13-30.

[3] RUI G, SHI H, ZHAO Q, et al. Secure attribute-based signature scheme with multiple authorities for blockchain in electronic health records systems[J]. IEEE Access, 2018, 6: 11676-11686.

[4] SUN Y, ZHANG R, WANG X, et al. A decentralizing attribute-based signature for healthcare blockchain[C]//2018 27th International Conference on Computer Communication and Networks (ICCCN). 2018.

[5] YU Y L , CHEN T S. An efficient threshold group signature scheme[J]. Applied Mathematics and Computation, 2005, 167(1): 362-371.

[6] XIA X S, HONG F, GENG Y J, et al. Efficient dynamic threshold group signature scheme based on elliptic curve cryptosystem[J]. Journal of Modern Transportation, 2008, 16(1): 18-23.

[7] HWANG J Y, KIM H J, LEE D H, et al. An enhanced (,) threshold directed signature scheme[J]. Information Sciences, 2014, 275: 284-292.

[8] LI Y, CHENG S. Privacy preserved mobile sensing using region-based group signature[J]. IEEE Access, 2018 : 61556-61568.

[9] DAN B, GENNARO R, GOLDFEDER S, et al. Threshold cryptosystems from threshold fully homomorphic encryption[C]//Annual International Cryptology Conference. 2018: 565-596.

[10] LI S, WANG W, ZHOU B, et al. A (,) authentication scheme against mobile sink replicated attack in unattended sensor networks[J]. IEEE Wireless Communication Letters, 2017.

[11] 谭亦夫, 李子臣. 基于Shamir门限秘密分享的图像可视加密算法[J]. 网络与信息安全学报, 2018, 4(7): 73-80.

TAN Y F, LI Z C. Image visualization encryption algorithm based on Shamir threshold secret key sharing[J]. Journal of Network and Information Security, 2018, 4(7): 73-80.

[12] 张兴兰, 崔遥. 基于群签名的属性加密方案[J]. 网络与信息安全学报, 2019, 5(1): 15-21.

ZHANG X L, CUI Y. Attribute-based encryption schema with group signatures[J]. Journal of Network and Information Security, 2019, 5(1): 15-21.

[13] ISERN D, ANDREU P, HUGUET L, et al. On the practicability of using group signatures on mobile devices: implementation and performance analysis on the android platform[J]. International Journal of Information Security, 2015, 14(4): 335-345.

[14] DAHSHAN H, KAMAL A, ROHIEM A. A threshold blind digital signature scheme using elliptic curve dlog-based cryptosystem[C]//2015 IEEE 81st Vehicular Technology Conference. 2015.

[15] 谢东, 李佳佳, 沈忠华. 一种新的基于椭圆曲线的门限群签名方案[J]. 杭州师范大学学报(自然科学版), 2013, 12(1) : 57-60.

XIE D, LI J J, SHEN Z H. A new threshold signature scheme based on elliptic curve crypt system[J]. Journal of Hangzhou Normal University (Natural Science Edition), 2013, 12(1): 57-60.

[16] 彭娅. 门限数字签名理论及应用研究[D]. 广州: 中山大学, 2010.

PENG Y. Research on Theory and Application of Threshold Digital Signature[D]. Guangzhou: Sun Yat-sen University, 2010.

[17] Shamus Software Ltd. MIRACL Library[EB].

[18] HE D, ZEADALLYS, XU B, et al. An efficient identity-based conditional privacy-preserving authentication scheme for vehicular ad-hoc networks[J]. IEEE Transactions on Information Forensics and Security, 2015, 10(12): 2681-2691.

[19] HE, D, ZEADYLLY S, XU B, et al. An efficient identity-based conditionalprivacy-preserving authentication scheme for vehicular Ad Hoc networks[J]. IEEE Trans Information Forensics Security, 2015, 10 (12): 2681–2691.

[20] YING B, NAYAK A. Lightweight remote user authentication protocol for multi-server 5G networks using self-certified public key cryptography[J]. Journal of Network and Computer Applications, 2019, 131: 66-74.

Improvement of lightweight threshold group signature scheme

ZHU Zhirong1,2, LYU Jiayu1,2, YEGuohua1,2, YAO Zhiqiang1,2

1.School of Mathematics and Information, Fujian Normal University, Fuzhou 350117, China 2. Fujian Engineering Research Center of Public Service Big Data Mining and Application, Fuzhou 350108 China

In order to improve the security and efficiency of threshold group signature in 5G environment, a new scheme was proposed. The core idea was to introduce message token and dynamic identity to improve the freshness of authentication information and increase the difficulty of enemy attacks. At the same time, the number of interactions between the participating parties was simplified, and some computing tasks were migrated to the server to reduce the computing overhead of the member part. After security analysis, the proposed scheme can resist multiple attacks including replay attack. After performance analysis, the proposed scheme can reduce the interaction with the trusted center twice compared with similar schemes, reduce the signature space by 30%, and have shorter execution time, which is suitable for resource-constrained devices under 5G network.

threshold group signature, 5G network, light weight,replay attack

The National Natural Science Foundation of China (61872090, 61972096)

TP393

A

10.11959/j.issn.2096−109x.2020048

竺智荣(1993-),男,浙江宁波人,福建师范大学硕士生,主要研究方向为大数据安全与隐私保护。

吕佳玉(1995-),女,辽宁盖州人,福建师范大学硕士生,主要研究方向为大数据安全与隐私保护。

叶帼华(1976-),女,福建霞浦人,福建师范大学副教授,主要研究方向为大数据安全隐私保护、信息安全。

姚志强(1967-),男,福建莆田人,博士,福建师范大学教授、博士生导师,主要研究方向为大数据安全隐私保护、多媒体安全、应用安全。

论文引用格式:竺智荣, 吕佳玉, 叶帼华, 等. 轻量级门限群签名方案的改进[J]. 网络与信息安全学报, 2020, 6(4): 120-129.

ZHU Z R, LYU J Y, YE G H, et al. Improvement of lightweight threshold group signature scheme[J]. Chinese Journal of Network and Information Security, 2020, 6(4): 120-129.

2020−02−25;

2020−05−19

姚志强,yzq@fjnu.edu.cn

国家自然科学基金(61872090, 61972096)