基于二维串联调制耦合映射的图像加密-秘密分享算法

王宛平,李 冰

(1.河南质量工程职业学院现教中心,河南 平顶山 467000;2.平顶山学院,河南 平顶山 467000)

1 引 言

随着多媒体技术及因特网的发展,数字图像在互联网中的收发越来越频繁,其存储总量也越来越多[1-2]。近年来,一些针对数据云中心的网络攻击造成了一系列严重的损失,因此高价值数字图像在数据云中心的安全存储问题引发了广泛关注。针对这一问题,研究者们提出了一系列的解决方案。在图像抗破译方面,研究者们提出了图像加密[3-4]、图像隐写[5-6]等技术。在图像的抗破坏方面,研究者们提出了图像分布式存储[7],图像秘密共享[8-9]等技术。

由于混沌映射对初始迭代值及系统参数的高度敏感性与图像加密算法所要求的高度密钥敏感性不谋而合,因此各种基于混沌映射的图像加密算法在实际中应用最为广泛。在现实场景中,为了避免存储设备的偶发故障而导致的图像数据丢失,图像的分布式备份存储是一种常用的手段。但这种冗余手段也会增加图像被窃取、篡改的风险。有鉴于此,部分研究者提出了(k,n)门限图像秘密分享技术,将图片通过秘密分享技术拆分成n份,任意k份便可以完整恢复出原始图像,但少于k份则不能得到任何原始图像中的有用信息。这种特性完美地解决了图像分布式存储的安全问题,因此得到了广泛应用。

为同时提高图像的抗破译能力和抗破坏能力,本文设计了一种新型的图像加密-秘密分享算法,在算法中,基于2D-CMCM的图像加密算法和基于拉格朗日插值的(k,n)门限秘密分享算法被合并使用,同时,在图像加密环节,本文通过已加密像素点参与加密新像素点的方式使算法具有了明文相关特性,这种特性进一步提升了算法的安全性。在安全性分析中,本文所提出算法显示出了高度的抗攻击性;在可逆性分析中,通过秘密分享产生的秘密子图被证实可以实现原始图像的无损重构;在执行效率测试实验中,本文所提出的算法的高执行效率也得到了验证。经过一系列实验,本文所提出算法的高度实用性得到了证实。

2 理论基础

2.1 2D-CMCM

文献[10]通过合并混沌映射串联架构[11]和混沌映射闭环耦合架构[12],提出了一种新型的串联调制耦合架构(Cascade modulation couple module,CMC)。该架构如公式(1)所示。

(1)

其中:f为一个线性映射函数,G,F分别为一个一维混沌映射。序列X={xi,i=0,1,2,…}和序列Y={yi,i=0,1,2,…}为该混沌映射架构所生成的两个混沌序列。k∈(0,+)为调制耦合参数。在该架构中,映射G的输出通过线性函数f进行调制,调制之后的输出作为混沌映射F的输入,其在各个阶段的输出构成混沌随机数序列。

Logistic映射[13]和无限折叠迭代混沌映射[14](Iterative chaotic map with infinite collapse,ICMIC)因优良的混沌性能,在密码学的各项应用中被广泛采用。这两个一维混沌映射的数学定义如公式(2)和(3)所示。

xi+1=αxi(1-xi),

(2)

(3)

其中:α和c均为系统参数。当满足α∈(0,4]时Logistic映射处于混沌状态,当满足c∈(0,+)时ICMIC处于混沌状态。在文献[10]中,线性映射函数被定义为f(x)=x+3,混沌映射G、F分别被定义为Logistic映射和ICMIC。其中ICMIC的系统参数c=21。通过此种方式设定的混沌映射被称为二维串联调制耦合映射(Two-dimensional cascade modulation coupling map,2D-CMCM),如公式(4)所示。

(4)

2.2 (k,n)门限秘密分享

设待处理的密钥数据为D,Shamir[9]提出的(k,n)门限密钥秘密分享方案的实现流程如下所述:

步骤1:在一个均匀分布的区间内随机取k-1个值a1,a2,…,ak-1,令a0=D,构造k-1阶多项式q(x)=a0+a1x+a2x2+…+ak-1xk-1;

步骤2:代入{x1=1,x2=2,…,xn=n,n>k}到多项式q(x),得到n个函数值点对(x1,y1),(x2,y2),(x3,y3),…,(xn,yn);

步骤3:根据拉格朗日插值公式构造的唯一性[15],通过任意k个函数值点对构造k-1阶拉格朗日插值多项式q′(x),q′(x)的常数项就是密钥数据D。

3 图像加密-秘密共享方案设计

本文所设计的基于2D-CMCM和(k,n)门限秘密分享技术的图像加密-秘密共享方案包含3个部分:图像加密模块、图像秘密分享模块和图像重构模块。

3.1 图像加密模块算法设计

图像加密模块的输入为原始图像及如图1所示的密钥对,输出为类似噪声图像的加密图像。本模块的运行流程如图2中加密模块所示。设原始图像为IM*N,生成加密图像的详细步骤如下所述:

步骤1:设置密钥对{x0,y0,k,α},通过2D-CMCM产生两个长度分别为2M和2N的混沌随机数序列X={x0,x1,…,x2M-1}和Y={y0,y1,…,y2N-1};

步骤2:将随机数序列X分为两个子随机数序列:X1={x0,x1,…,xM-1}和X2={xM,xM+1,…,x2M-1};将随机数序列Y分为两个子随机数序列:Y1={y0,y1,…,yN-1}和Y2={yN,yN+1,…,y2N-1};

步骤3:将X1(Y1)按升序排列并将xi,i=0,2,…,M-1(yj,j=0,2,…,N-1)的排列序号数作为待加密图像对应的第i行(j列)像素下(右)移的行(列)数,通过该过程完成图像的行(列)置乱,生成图像I1;

(5)

图1 密钥对结构Fig.1 Structure of secret keys

图2 图像加密及秘密分享模块运行流程Fig.2 Running process of imageencryption and secret sharing module

3.2 图像秘密分享模块算法设计

图像秘密分享模块的输入为加密图像I2,输出为5幅类似噪声图像的秘密子图:S1,S2,S3,S4,S5。首先构造函数q(x)=a0+a1x+a2x2,将a0的值依次设为I2中各像素值,剩余的两个系数a1和a2从区间[0,255]中任意取得。代入xi,i=1,2,…,5,到q(x)中,生成q(xi,i=1,2,…,5)。按照a0在I2中的行列位置,将q(xi,i=1,2,…,5)作为图像Si,i=1,2,…,5中对应位置的像素。

3.3 图像重构模块算法设计

在原始图像重构步骤中,只需任意3幅秘密子图便可以完整复原原始图像,但少于3幅秘密子图将不能得到任何信息。该模块的详细运行流程如下所述:

步骤1:获取任意3幅不同的秘密子图:Si1,i1=1,2,…,5,Si2,i2=1,2,…,5和Si3,i3=1,2,…,5。然后遍历3幅子图中的各像素值,通过构造3阶拉格朗日插值公式得到其常数项,将常数项作为图像I2中对应位置的像素值;

步骤2:通过密钥对{x0,y0,k,α}驱动2D-CMCM,生成与秘密分享阶段相同的4个随机数序列X1,X2,Y1和Y2;

步骤3:通过步骤2生成的4个随机数序列分别完成行和列的逆向置乱(扩散)操作,生成原始图像。

4 算法性能分析

以图片数据集textures中图片作为测试样本,本小节展示了本算法在一系列图像安全算法评价指标上的测试结果,这些指标包括:明文敏感性、密文鲁棒性、峰值信噪比(Peak Signal to Noise Ratio,PSNR)和算法执行速度。同时,为了验证本文所提出算法的安全性和执行效率,将几种常见的图像加密算法[3-4,10]与本文所提出的算法进行了比较。本小节包含的所有测试程序均使用Eclipse编译环境运行。所使用计算机的主要配置如下:Windows10,64位;Core-i7 8809 G,3.1 GHz;64 G内存。

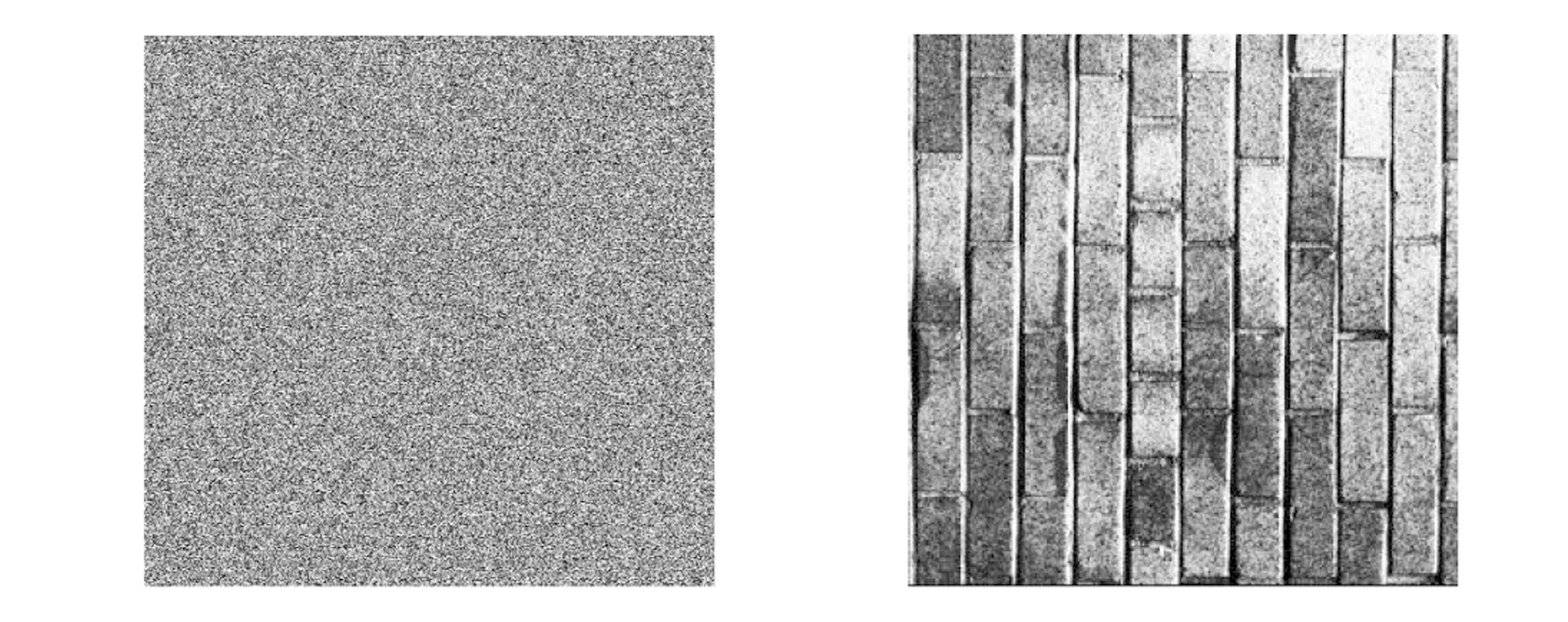

图片数据集textures中部分样本图片如图3(a)所示。使用本文所提出的算法对textures数据集中图片进行处理,生成的部分秘密子图如图3(b)所示,经过本文算法完成重构之后得到的部分重构图像如图3(c)所示。

4.1 安全性分析

4.1.1 明文敏感性分析

明文敏感性分析的目的在于衡量算法对明文攻击和选择性明文攻击这两种最常见的图像攻击方式的抵抗能力。当明文发生微小变化时,若使用同一对密钥加密原明文图像和变化后的明文图像所得到的两幅密文图像有显著差异,则该加密方案的明文敏感性强。

(a)数据集textures中部分样本图片(a)Part of sample images in dataset textures

(b)数据集textures中部分秘密子图(b)Partial secret subgraphs in dataset textures

(c)图像重构之后得到的部分重构图像(c)Part of the reconstructed images图3 部分样本图片、秘密子图及重构图像。Fig.3 Part of sample images,secret subgraphs and reconstructed images.

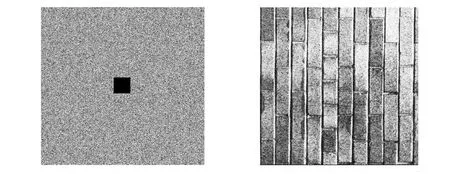

以数据集textures中图片作为测试图片,每张图片随机选择一个像素点将像素值置为0得到新测试图片,两张图片使用本文算法与参与比较的几种算法分别进行加密-秘密分享处理,计算原测试图片得到的5幅秘密子图和新测试图片得到的5幅秘密子图之间的平均NPCR(Number of pixels change rate),部分图片的实验结果列于表1。在理想情况下,两幅完全不相同的图像之间的NPCR约为99.6094%。设有两幅尺寸均为M×N的图像P、P′,NPCR的定义如公式(6)所示。

(6)

表1 部分样本图片的NPCR测试结果Tab.1 NPCR test results for some images

通过表1可以看出,相比于3种参考算法,本文所提出的算法测出的NPCR指标更接近理想值,说明当测试图像发生微小变化时,通过本文所提出算法进行加密-秘密分享之后生成的秘密子图与原始测试图对应的秘密子图之间具有显著差异,两者近似完全不相关。因此,相比于3种参考算法,本文所提出算法具有更高的明文敏感性,对明文攻击和选择性明文攻击具有很强的抵抗能力。

4.1.2 密文鲁棒性分析

密文图像在保存时往往会遭受数据损失攻击,具有较强鲁棒性的图像保密算法可以在密文图像部分受损的情况下恢复出具有较高可视性的原始图像。通过人为将加密得到的密文图像中部分像素点置0(数量为总像素点数目的1%,2%,4%),然后进行秘密分享生成秘密子图,最后观察重构图像的可视性,算法的抗数据损失攻击能力也得到了测试。部分图片的测试结果见图4。

通过图4(b~d)可以看出,密文图像中部分数据的损失让密文图像被污染,这导致了重构图像的可视性下降,但解密者仍可以从中获取绝大多数有用信息。因此,本文所提出的算法具有较强的抗数据损失攻击能力。

(a)密文图像及其对应的重建图像(a)Encrypted image and its decrypted image

(b)包含1%数据损失的密文图像及其对应的重建图像(b)Encrypted image with 1% data loss and its decrypted image

(c)包含2%数据损失的密文图像及其对应的重建图像(c)Encrypted image with 2% data loss and its decrypted image

(d)包含4%数据损失的密文图像及其对应的重建图像(d)Encrypted image with 4% data loss and its decrypted image图4 密文图像鲁棒性分析实验结果Fig.4 Experimental results ciphertext image robustness analysis

4.2 可逆性分析

峰值信噪比(Peak Signal to Noise Ratio,PSNR)这个指标经常被用于检验数字图像加密算法是否能高质量地恢复加密图,峰值信噪比越高,说明被重构出的图像越接近原始图像。PSNR定义如公式(7)所示。

(7)

(8)

部分样本图片的PSNR测试结果列于表2。由表2可知,本文所提出的算法重建出的图像与原始明文图像间的不相同像素点数目在2个以内,远少于另外几种参考算法,表明本文所提出的算法具有更高的图像可逆性,通过秘密子图能几乎完整地恢复出原始明文图像。

表2 部分样本的PSNR测试结果Tab.2 PSNR test results of partial samples

续 表

4.3 执行效率分析

为了实现海量图片的实时性加密-秘密分享及原始图像重建,每幅图像的加密-秘密分享时间及图像重建时间必须尽可能短。以数据集textures中图像作为测试样例,本算法与另外几种参与比较的算法的加密-秘密分享消耗时间及图像重建时间列于表3。通过表3可以看出,使用本文所提出算法时,每幅图像完成加密-秘密分享及重建的总消耗时间均不超过0.5 s,因此本文所提出的算法能够实现海量图片的实时分布式秘密存储。

表3 部分图片执行效率测试结果Tab.3 Execution efficiency of partial samples

5 结 论

为了实现数字图像的分布式保密存储,本文提出了一种图像加密-秘密分享算法。图像加密包含行/列置乱和扩散两个步骤,使用2D-CMCM产生的4个随机数序列完成,通过在行扩散阶段使用已加密像素点参与扩散,本文算法的安全性进一步得到了提高。在对图像加密得到的密文图像进行秘密分享的阶段,使用基于拉格朗日多项式插值的(3,5)门限秘密分享算法,通过带入5个不同的整数值到多项式,将密文图像分为5份秘密子图。解密者只有在获取不少于3份的秘密子图及密钥的情况下才能实现原始图像的无损重建。在安全性分析实验中,本文所提出算法显示出了高度的抗明文/选择性明文攻击能力和抗数据损失攻击能力;在可逆性分析中,秘密子图被证实可以实现原始明文图像的无损重构,重构出的图像与原始明文图像的差异不超过2个像素点;在执行效率测试实验中,本文所提出算法的高执行效率也得到了验证。经过一系列实验,本文所提出算法的高度实用性得到了证实。