企业/行业用户5G二次身份认证方案初探*

陈福莉 ,王 俊 ,杜 鑫

(1.成都三零瑞通移动通信有限公司,四川 成都 610041;2.中国电子科技集团公司第三十研究所,四川 成都 610041;3.中国人民解放军61497部队,北京 100009)

0 引 言

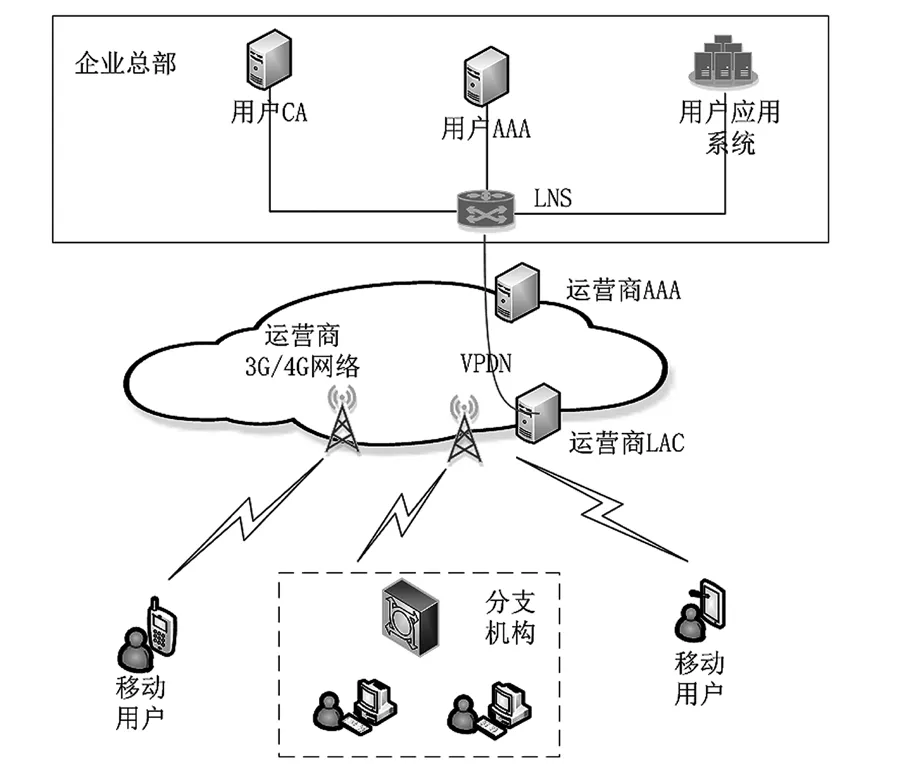

在移动通信业务高速发展的今天,企业/行业用户采用运营商的3G/4G网络构建自己的移动办公系统已经成为很多企业的选择。为提高企业移动办公业务的效率、保护企业的商业秘密,采用VPDN(Virtual Private Dial-up Networks,虚拟专用拨号网服务)专线连接企业应用服务系统与分支机构、移动办公人员是一种主流的方式。根据3G/4G的网络架构和网元设置,运营商/移动办公集成厂商为企业用户部署LNS(L2TP Network Server,二层隧道协议网络服务器)和AAA(Authentication、Authorization、Accounting,认证、授权、计费)服务器,用户在接入3G/4G网络时,网络将对用户进行网络接入/附着的一次认证以及接入用户专用APN(Access Point Name,接入点)的二次认证,从而限制外部人员的非法接入。

5G相对于3G/4G,在安全性方面进行了增强,5G可为企业/行业用户提供基于网络切片的端到端网络连接。“网络切片”技术是5G网络所引入诸多新技术中最重要的关键技术[1]。“网络切片”是一组带有特定无线配置和传输配置的网络功能的集合,可为运营商在同一套物理设备上提供多个端到端的虚拟网络,这些网络功能可以灵活部署在网络的任何节点(接入、边缘、核心),以便适配运营商期望的任何商业模式。5G系统用不同的网络切片来应对不同的需求[2]。5G对于企业/行业用户的网络接入提供主认证和二次认证两个认证过程。二次认证由AAA服务器实现,与3G/4G的AAA服务器不同之处在于:3G/4G的AAA服务器为标准的设备,对用户的身份认证都采用标准化的认证协议,并且协议仅仅是从PGW(PDN GateWay,PDN网关)到LNS;而5G的AAA服务器可以让用户能够对二次认证的算法、协议进行定制,并且协议是从用户终端到AAA服务器。

5G为提升企业/行业用户构建移动办公业务安全提供了更多的可能,本文将对企业用户5G网络接入的二次认证方案进行分析和探讨。

1 3G/4G网络用户接入认证方案

为更好的分析5G的二次身份认证方案,我们首先对企业用户的3G/4G网络下的接入认证方案进行分析和说明。

典型的企业用户3G/4G网络专线接入方案如图1所示。企业用户向运营商申请3G/4G的VPDN专线接入。运营商在企业/行业总部部署LNS设备和AAA设备,主要流程为:

(1)用户使用对应APN进行网络附着(主认证);

(2)PGW根据本地配置或者从AAA服务器下发的LNS地址,向LNS发起二次认证请求,认证通过后由LNS为用户分配IP地址;

(3)PGW与LNS建立L2TP隧道,PGW将用户业务流引入该隧道,实现VPDN专线业务。

图1 企业/行业用户3G/4G网络专线接入方案

从上述的流程可以看出,在3G/4G的VPDN专线接入方案中,终端可以进行两次认证,第一次认证(主认证)是在HSS(Home Subscriber Server,归属签约用户服务器)进行的接入认证,第二次认证(二次认证)是采用用户名和密码在LNS AAA做业务认证。主认证主要实现用户的入网认证,二次认证是PGW与AAA服务器之间的认证。在LTE(Long Term Evolution,长期演进)(4G)接入的场景下,二次认证所用的用户名和密码是终端通过Attach Request消息(当用户初始附着时采用VPDN APN接入)或者PDN Connectivity Request消息(当用户已经通过默认APN建立PDN连接,又通过VPDN APN建立PDN连接)中的PCO(protocol configuration options,协议配置选项)携带给PGW。在eHRPD(电信使用的3G演进技术)接入的场景下,用户名和密码是在终端接入过程中的VSNCP消息的PCO中携带。

在3G/4G系统中,是否采用第二次认证,取决于企业的需求,即便是选择采用第二次认证,也是采用比较简单的用户名和密码的认证方式,这种认证方式很容易被破解。因此大多数企业用户在使用VPDN专线接入时,通常通过防火墙、IPSecVPN、SSL VPN等安全设备实现对企业内网网络和系统的安全防护。

2 5G网络用户接入认证方案

2.1 5G网络的接入认证方式

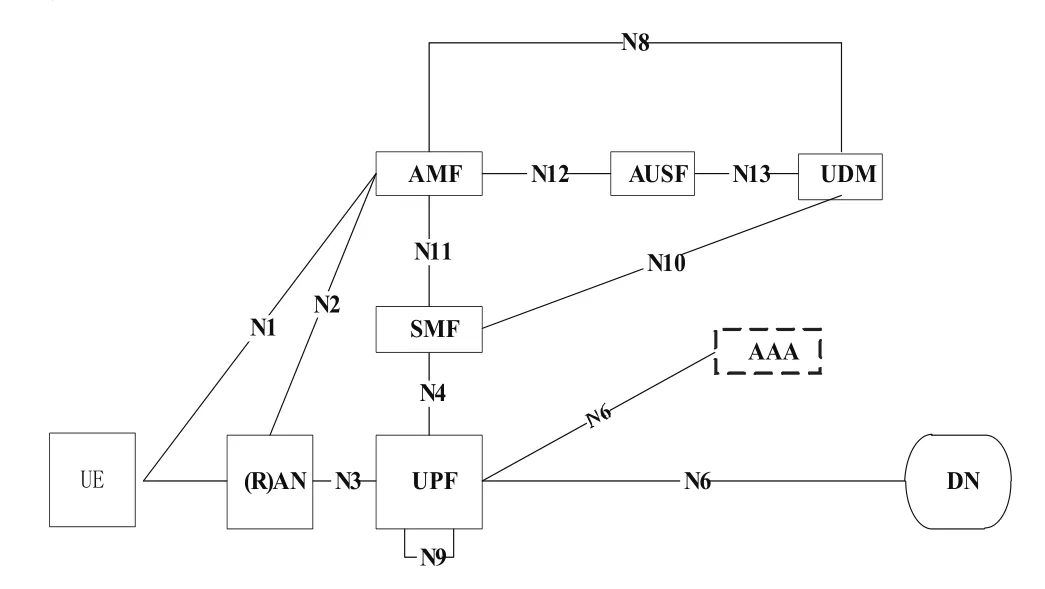

与3G/4G网络相比,5G网络在安全方面有了较多的安全增强。5G的网络架构[3]如图2所示。终端入网时,首先完成与UDM(Unified Data Manager,统一数据管理平台)/ARPF(Authentication credential Repository and Processing Function,认证凭据存储和处理功能)及AUSF(Authentication Server Function,认证服务器功能)之间入网认证,通常称为主认证。主认证通过后,终端需要完成与AAA服务器之间的二次认证,然后才能接入用户的DN(Data network,数据网络)。与3G/4G网络的接入方式相比,5G网络可以允许企业/行业用户进行二次认证的算法和协议定制,即可以采用用户自定义的算法/协议进行用户终端与AAA服务器之间的二次认证。

图2 5G网络架构

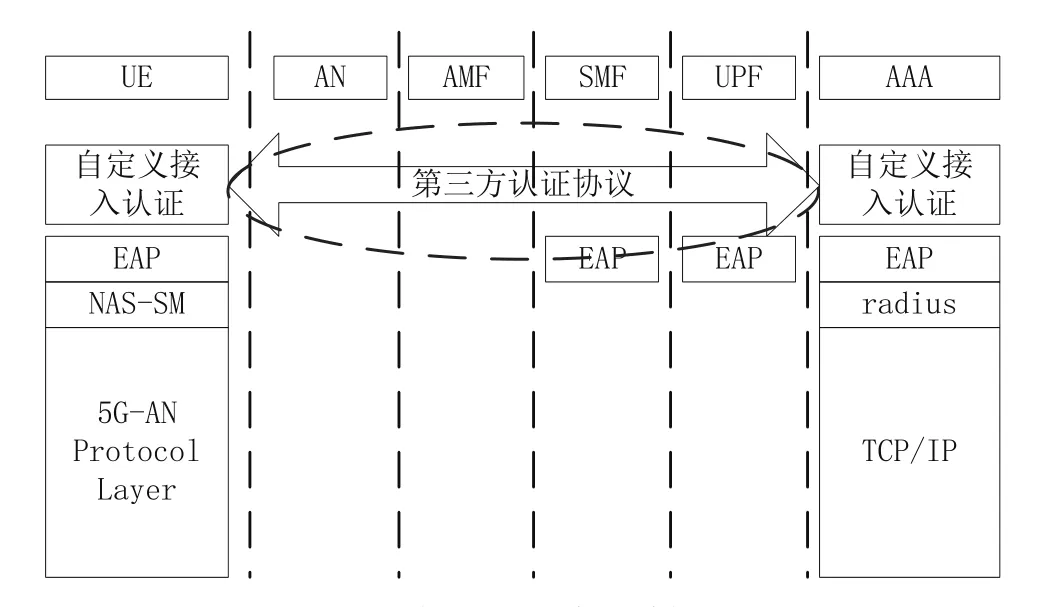

对于用户终端与AAA服务器之间的协议栈如图3所示。

图3 二次认证的端到端协议栈

根据3GPP(3rd Generation Partnership Project,第三代合作伙伴计划)标准对UE(User Equipment,用户设备)与外部数据网络之间通过5G网络的安全流程的规定[4],UE与AAA服务器之间的二次认证协议由EAP(ExtensibleAuthentication Protocol,扩展认证协议)承载,在二次认证协议交互过程中,AN(Access Network,接入网络)、AMF(Access and Mobility Management Function,接入及移动性管理功能)、SMF(Session Management Function, 会 话 管 理 功 能 )、UPF(User Plane Function,用户平面功能)等网元不会对二次认证协议进行解析,可以实现企业/行业用户自定义的端到端二次认证。

3GPP中定义了5G网络多种二次认证协议,包括PAP(Password Authentication Protocol,口令验证协议)、CHAP(Challenge Handshake Authentication Protocol,PPP(点对点协议)询问握手认证协议)、AKA(Authentication and Key Agreement,认证与密钥协议)、TLS(Transport Layer Security,安全传输层协议)等协议,PAP、CHAP等采用比较简单的认证机制,AKA和TLS以密码算法为基础,设计了较为完善的认证协议实现对用户的接入认证。运营商的系统通过配置为用户提供默认的算法和协议完成二次认证功能。

2.2 一种5G的二次认证定制方案设计

对于大多数企业用户来说,可以采用按照3GPP标准实现的二次认证协议,对安全性要求高的用户可以利用5G能力开放和面向行业的特征,采用定制的二次认证算法和协议,实现企业/行业自主可控的二次身份认证功能。

身份认证协议根据是否依赖第三方分为:基于可信第三方认证协议和双方认证协议。根据认证使用的密码体制分为:基于对称密钥的认证协议和基于公钥密码体制的认证协议。根据认证实体的个数分为:单向认证协议和双向认证协议。协议的设计假设是攻击者可以完全控制网络上的通信,也可以作为合法用户参与协议。攻击的方式多种多样,最常用的两种为消息重放攻击和中间人攻击。因此身份认证协议将防护消息重放攻击和中间人作为防护的重点。

采用密码学设计了多种安全的身份认证协议,例如kerberos(一种计算机网络授权协议)、TLS等,都是运用广泛且安全性较高的身份认证协议。随着生物特征识别技术的日趋成熟,生物特征也被加入其中,使得个人身份认证技术呈现出了多样性趋势[5]。

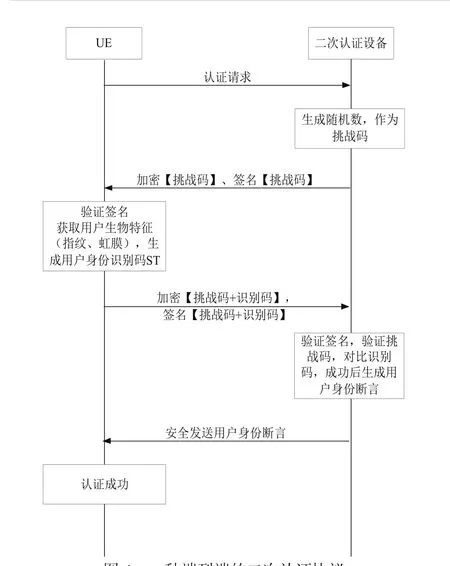

下面我们介绍一种5G网络中的二次认证定制方案。这个方案并不是一种新的身份认证协议的设计,而是利用移动通信特点而设计的身份认证应用方案。身份认证协议主要利用移动终端上可以采集用户的指纹、虹膜等生物特征信息,结合挑战应答的身份认证机制进行身份认证流程的设计,具体流程如图4所示。

图4 一种端到端的二次认证协议

具体流程如下:

(1)移动终端向二次认证服务器发起身份认证请求;

(2)二次认证服务器生成随机数作为挑战码,并将挑战码采用服务器与该用户共用的对称密钥加密,并用私钥进行签名后发给移动终端;

(3)移动终端验证签名,解密出挑战码明文,并采集用户的生物特征码,并采用算法提取出特征值形成身份识别码;

(4)移动终端对挑战码和识别码进行加密组成信息包,并对信息包进行签名发送给认证服务器;

(5)认证服务器验证签名,解密出挑战码和识别码,比对挑战码和识别码,成功后为移动终端生成身份断言;

(6)将用户身份断言安全发生给用户;

(7)用户认证成功,后续访问应用系统时将带上断言信息。

上述身份认证方案针对5G网络提供的可自定义二次认证协议的特点,通过简单的定制实现的一种对移动终端接入企业专用网络进行二次身份认证的方式。在上述的身份认证协议中,通过信息加密和签名验签实现了身份认证过程中身份信息的加密保护和信息的完整性校验,还可以在协议中增加序号/时间戳实现重放攻击和中间人攻击的防护。采用此方法可限制非法用户接入企业/行业专用网络/系统,为企业/行业的信息系统增加了一次基于企业/行业第三方体制的安全接入防护。

3 结 语

随着5G标准的完善,5G设备的成熟以及运营商5G网络的逐步广泛覆盖,企业/行业用户将逐渐采用运营商提供的5G网络切片实现端到端的移动办公接入,让远程高清视频会议、远程协作、远程控制成为现实。本文对5G的二次身份认证原理、自定义算法协议的实现方式等进行了探讨,并提供了一种二次身份认证方案,为后续企业/行业用户的5G二次身份认证提供方案参考。