网络入侵节点的盲取证技术研究与仿真

王莉莉 张建军

摘 要: 为了提高网络入侵的检测能力和盲取证能力,进行网络入侵节点的盲取证技术研究,提出基于分组链路转发协议融合的网络入侵节点的盲取证技术。构建入侵网络节点的分组链路转发模型,采用融合滤波控制方法进行网络入侵节点的差异性特征提取,根据提取入侵节点的差异性谱特征量进行盲源定位,采用自相关检测器进行网络入侵节点的可靠性分离,结合模糊决策方法构建入侵节点盲取证的判决统计量,采用门限阈值判断方法,结合分组链路转发协议实现路由融合,从而完成入侵节点的准确定位和盲取证。仿真结果表明,采用该方法进行网络入侵节点的盲取证,对入侵节点的定位性能较好,提高了网络入侵的检测能力,确保网络安全。

关键词: 网络入侵; 节点; 盲取证; 盲源定位; 分组转发协议; 模糊决策方法

中图分类号: TN915.08?34; TP393 文献标识码: A 文章编号: 1004?373X(2019)09?0051?04

Research and simulation of blind forensics technology for network intrusion node

WANG Lili, ZHANG Jianjun

(Youth College of Political Science of Inner Mongolia Normal University, Hohhot 010000, China)

Abstract: In order to improve the abilities of network intrusion detection and blind forensics, the blind forensics technology of network intrusion node is studied, and the blind forensics technology of network intrusion node is proposed on the basis of packet link forwarding protocol fusion. The packet link forwarding model of the network intrusion node is constructed. The fusion filtering control method is used to extract the difference feature of the network intrusion node. The blind source location is carried out according to the extracted difference spectrum characteristic quantity of the intrusion node. The self?correlation detector is adopted to perform the reliability separation of the network intrusion nodes, and combined with the fuzzy decision method to construct the decision statistics of blind forensics of the intrusion nodes. The threshold judgment method is adopted and combined with the packet link forwarding protocol to realize the routing fusion, and complete the accurate location and blind forensics of intrusion node. The simulation results show that the proposed method used for blind forensics of network intrusion node has higher localization performance, and can improve the detection ability of network intrusion, and ensure the network security.

Keywords: network intrusion; node; blind forensics; blind source location; packet forwarding protocol; fuzzy decision method

0 引 言

随着网络对抗的不断升级,网络入侵的隐蔽性越来越强,在分布式的多源组网环境下,网络入侵节点具有很强的关联耦合性和不可逆性,对网络入侵节点的检测难度较大,需要研究一种有效的网络入侵节点的检测和取证方法,提高网络入侵的安全防御能力。研究在多源分布网络环境下的网络入侵节点的盲取证方法,将在网络安全检测领域具有很好的应用价值[1]。

对网络入侵节点的盲取证研究建立在网络入侵的信号特征分析和特征提取基础上,通过构建网络入侵的检测统计量模型,结合统计特征分析方法实现网络入侵节点的盲源定位和检测,具有很好的取证效果。传统方法主要有Cache一致性检测方法、二维谱峰搜索方法、自相关取证检测方法、编码取证方法等[2?4],通过提取网络入侵特征分布的样本序列,结合融合滤波和自相关特征匹配方法实现网络入侵检测,具有很好的检测性能,但上述方法进行网络入侵节点的盲取证过程容易受到节点与节点的干扰作用,导致对入侵节点的盲取证准确性不好。文献[5]提出最小均方误差准则的网络入侵节点的倒追检测和盲取证方法,采用能量融合信道均衡方法进行路由节点分发控制,提高入侵节点检测中的自适应转发控制能力。文献[6]提出一种基于节点自身的剩余能量均衡控制博弈的入侵检测方法,实现入侵节点的盲源定位和特征分離,该方法进行入侵节点的盲取证过程存在计算开销过大的问题。

针对上述问题,本文提出基于分组链路转发协议融合的网络入侵节点的盲取证技术,构建入侵网络节点的分组链路转发模型,根据提取到入侵节点的差异性谱特征量进行盲源定位,采用自相关检测器进行网络入侵节点的可靠性分离。结合模糊决策方法构建入侵节点盲取证的判决统计量,实现网络入侵节点的盲取证优化,最后进行仿真测试,展示了本文方法在提高网络入侵节点盲取证和检测中的优越性能。

1 网络节点分布模型

1.1 网络节点的分组链路转发模型

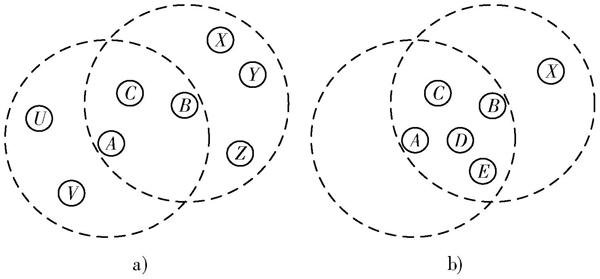

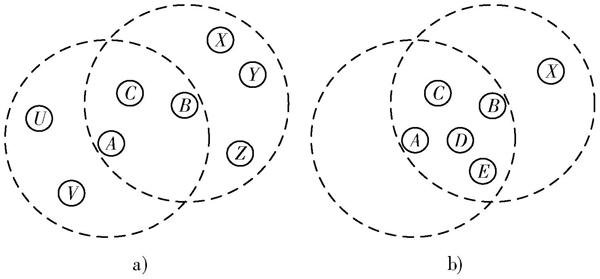

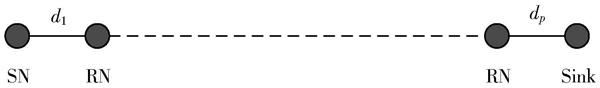

假设在网络节点的阵元分布区域中,节点的分布模型用二元有向图表示为[G=(V,E)],用分布式网络分簇协议进行网络节点的盲取证和定位,假设分组路由转发网络的[N]个节点,在超宽带传输控制下,根据能量均衡博弈进行网络节点的比特率和能量关系分析,得到入侵节点的关联分布特征量满足:[F=i=1N+1-Li2log1+pi-j=1N+1mjDj]。在最小代价约束下,入侵节点的自适应转发控制协议为[c=a⊕b],使用负载均衡(Load?Balancing)策略进行网络入侵节点的边缘特征检测[7]。当入侵节点的支配点集的边向量为[u],在入侵位置采用谱特征检测方法得到节点的入侵位置为[ηn∈Ωη,n=1,2,…,N],在网络入侵节点的有向向量集中,在最短路径和最小跳数约束下,得到网络入侵节点的博弈均衡控制矩阵为[P*=[p1,p2,…,pmax]T],在满足凸优化条件下得到入侵节点的路由[n]的位置为[xηn],根据路由转发位置进行分组交换设计[8],由此得到网络入侵下的节点分布模型如图1所示。

在图1所示的节点拓扑结构模型中,网络路由节点分别为[p]和[q],链路分布距离[l]的两个节点之间的关联特征量为:

根据节点的活跃度进行节点入侵的可靠性评估,可靠性评估系数[Fi1=1Pi1],由此构建网络节点的分组链路转发模型,路由协议可描述为如下形式:

在多重节点分布模式下,采用汇聚链路控制方法进行节点的分组检测和信息融合,提高对网络入侵节点的定位和取证能力[9]。

图1 网络入侵下的节点分布模型

1.2 网络入侵节点的差异性特征提取

采用融合滤波控制方法进行网络入侵节点的差异性特征提取,初始化网络节点的位置[p∈][[0,p1,p2,…,pmax]],采用随机抽取方法进行网络入侵节点的敏感性分析,初始敏感值为[CHi(i∈C)],簇首节点的灵敏度系数为[l=0]。令[fpi=-Li2log1+pi],根据节点连通的优先级[E=E1?E2?E3]得到邻居节点作为入侵节点的概率分布统计量为:

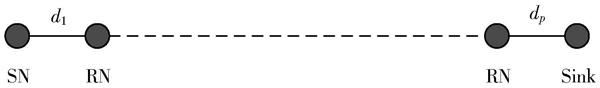

图2 网络入侵节点定位链路模型

在图2所示的链路模型中,采用融合滤波控制方法进行网络入侵节点的差异性特征提取,得到特征提取结果为[W(p)=GTp2-Cp+αT],[W(p)]是关于节点的自由链路集[p]的二次函数。

2 网络入侵节点的盲取证算法设计

2.1 入侵节点模糊决策

构建入侵网络节点的分组链路转发模型,采用融合滤波控制方法进行网络入侵节点的差异性特征提取,根据提取到的入侵节点的差异性谱特征量进行盲源定位[10?12],得到节点入侵的盲取证判决统计量为:

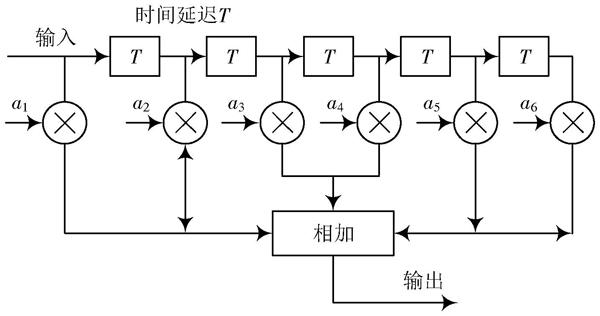

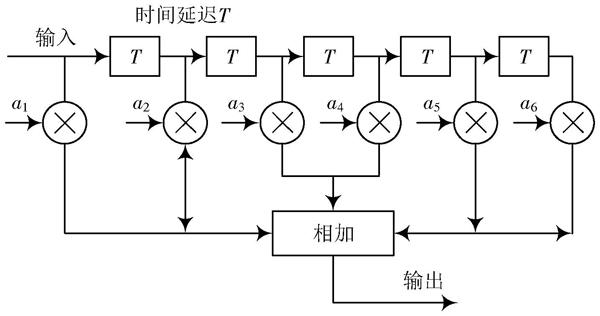

当入侵节点的最小化均方根误差[MSE=][Ee(n)2>K]时,取较小的[α2]和[β2]进行差异性谱特征分析,进行入侵节点的输出谱特征量的差异化补偿[13],采用盲均衡方法进行入侵节点的特征分解,盲均衡器如图3所示。

图3 网络入侵检测的盲均衡器

2.2 入侵節点及盲取证

采用自相关检测器进行网络入侵节点的可靠性分离,结合模糊决策方法构建入侵节点盲取证的判决统计量,网络入侵节点的分离输出为:

式中:[Newi=(ei,1,ei2,…,eiD)],提取网络入侵节点在单链路传输下的能量谱特征[ht=iaitδt-iTS],根据提取的特征量进行路由冲突重组,采用门限阈值判断方法[14],结合分组链路转发协议实现路由融合,实现节点盲取证,步骤描述如下:

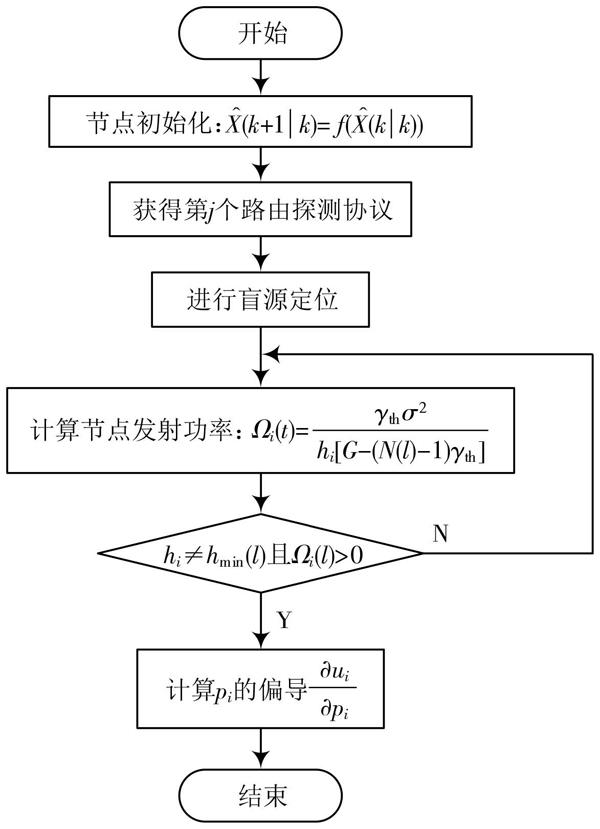

步骤1:路由冲突时隙初始化和节点初始化,[X(k+1k)=f(X(kk))]。

步骤2:计算簇首节点的能量谱,得到在网络入侵下的第[j]个路由探测协议。

步骤3:在节点汇聚链路中进行信息增强,提取到入侵节点的差异性谱特征量进行盲源定位,得到入侵节点定位的覆盖点集。

步骤4:使用接纳控制后得到SINR值,得到簇首节点发射功率[Ωi(t)=γthσ2hi[G-(N(l)-1)γth]]。

步骤5:在邻居节点[PN×1]中计算输出增益值[hi=hmin(l)]且[Γi≤γth],则令[pi(l+1)=0],结合自适应路由均衡控制方法,得到输出链路集[pi(l+1)=min(pmax,Ωi(l+1))],如果剩余活动节点的谱分量增益值[hi≠hmin(l)]且[Ωi(l)>0],得到的入侵节点的定位结果为求[pi]的一阶偏导数:

步骤6:根据判决门限进行自适应迭代,直到满足收敛准则,结束。

综上分析,得到本文设计的网络入侵节点的盲取证实现流程如图4所示。

图4 网络入侵节点的盲取证实现流程图

3 仿真测试

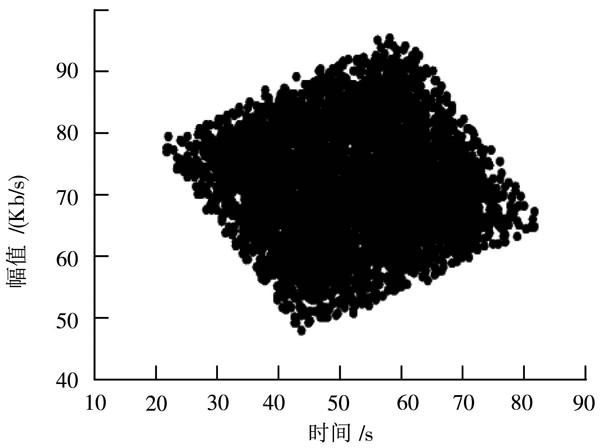

通过仿真实验测试本文方法进行网络入侵节点的盲取证和检测中的应用性能,设置网络的节点分布区域为250×250,节点的初始发射功率为[Pe=0.18],对网络入侵节点的初始检测概率为[Pd=0.90],网络的分布层数设定为[m=3],对节点的输出信息的采样频率为100 kHz,测试数据集的长度为1 024,根据上述仿真参量设定,得到入侵节点的输出数据采样结果如图5所示。

图5 入侵节点的输出数据采样结果

以图5的采样数据作为研究对象,采用本文方法进行入侵节点的盲取证,得到入侵节点定位盲取证结果如图6所示。

图6 入侵节点定位盲取证结果

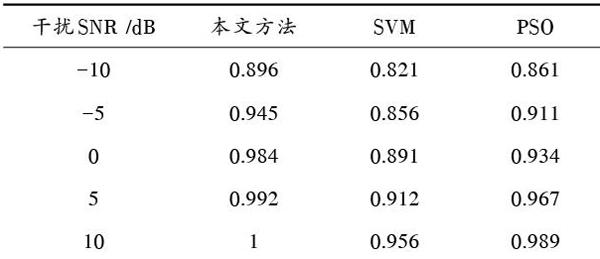

分析图6得知,采用本文方法进行入侵节点盲取证,对入侵节点的分类识别和定位准确性较好,测试入侵检测性能,得到对比结果见表1,分析得知,本文方法进行入侵节点的盲取证,对入侵检测的准确率较高,性能较好。

表1 入侵检测准确性对比

4 结 语

本文设计了一种有效的网络入侵节点的检测和取证方法,提高了网络入侵的安全防御能力。构建网络入侵的检测统计量模型,结合统计特征分析方法实现网络入侵节点的盲源定位和检测。基于分组链路转发协议融合的网络入侵节点的盲取证技术,提取入侵节点的差异性谱特征量进行盲源定位,结合模糊决策方法构建入侵节点盲取证的判决统计量,实现入侵节点准确定位和盲取证。研究得知,本文方法进行入侵节点盲取证能提高入侵检测能力。

参考文献

[1] 章武媚,陈庆章.引入偏移量递阶控制的网络入侵HHT检测算法[J].计算机科学,2014,41(12):107?111.

ZHANG Wumei, CHEN Qingzhang. Network intrusion detection algorithm based on HHT with shift hierarchical control [J]. Computer science, 2014, 41(12): 107?111.

[2] MARIMON M C, TANGONAN G, LIBATIQUE N J, et al. Development and evaluation of wave sensor nodes for ocean wave monitoring [J]. IEEE systems journal, 2015, 9(1): 292?302.

[3] JEON W S, HAN J A, DONG G J. A novel MAC scheme for multichannel cognitive radio Ad Hoc networks [J]. IEEE tran?sactions on mobile computing, 2012, 11(6): 922?934.

[4] AHSEN M, HASSAN S A. A Poisson point process model for coverage analysis of multi?hop cooperative networks [C]// Proceedings of the 2015 International Wireless Communications and Mobile Computing Conference. Dubrovnik: IEEE, 2015: 442?447.

[5] GENNARELLI G, SOLDOVIERI F. Multipath ghosts in radar imaging: physical insight and mitigation strategies [J]. IEEE journal of selected topics in applied earth observations and remote sensing, 2014, 8(3): 1078?1086.

[6] XIU C, BA F. Target tracking based on the improved Camshift method [C]// Proceedings of the 2016 Chinese Control and Decision Conference. Yinchuan, China: IEEE, 2016: 3600?3604.

[7] 李梓杨,于炯,卞琛,等.基于负载感知的数据流动态负载均衡策略[J].计算机应用,2017,37(10):2760?2766.

LI Ziyang, YU Jiong, BIAN Chen, et al. Dynamic data stream load balancing strategy based on load awareness [J]. Journal of computer applications, 2017, 37(10): 2760?2766.

[8] SHI Zhan, XIN Yu, SUN Yue, et al. Task allocation mechanism for crowdsourcing system based on reliability of users [J]. Journal of computer applications, 2017, 37(9): 2449?2453.

[9] CHEUNG M H, SOUTHWELL R, HOU F, et al. Distributed time?sensitive task selection in mobile crowdsensing [C]// Proceedings of the 16th ACM International Symposium on Mobile Ad Hoc Networking and Computing. New York: ACM, 2015: 157?166.

[10] 秦宁宁,余颖华,吴德恩.移动混合传感网中节点自主部署算法[J].电子与信息学报,2016,38(7):1838?1842.

QIN Ningning, YU Yinghua, WU Deen. Autonomous deployment algorithm in mobile heterogeneous networks [J]. Journal of electronic and information technology, 2016, 38(7): 1838?1842.

[11] MAHBOUBI H, MOEZZI K, AGHDAM A G, et al. Distributed deployment algorithms for improved coverage in a network of wireless mobile sensors [J]. IEEE transactions on industrial informatics, 2014, 10(1): 163?174.

[12] MAHBOUBI H. Distributed deployment algorithms for efficient coverage in a network of mobile sensors with nonidentical sensing capabilities [J]. IEEE transactions on vehicular technology, 2014, 63(8): 3998?4016.

[13] 陈凯,许海铭,徐震,等.适用于移动云计算的抗中间人攻击的SSP方案[J].电子学报,2016,44(8):1806?1813.

CHEN Kai, XU Haiming, XU Zhen, et al. Hash?based secure simple pairing for preventing man?in?the?middle attacks in mobile cloud computing [J]. Acta electronica Sinica, 2016, 44(8): 1806?1813.

[14] AREFI M M, ZAREI J, KARIMI H R. Adaptive output feedback neural network control of uncertain non?affine systems with unknown control direction [J]. Journal of the Franklin Institute, 2014, 351(8): 4302?4316.