业务支撑网资源池改造方案研究

查中泉,陶 伟,叶 杨

(广州杰赛科技股份有限公司,广州 510310)

目前,包括浙江移动、广东移动和多地的移动公司都已经启动了系统云化应用项目的改造。在经过多年的集中建设之后,很多运营商也基本形成了以B/O/M 系统为基础的IT 支撑体系,以便更好地承担企业运营的任务。但是这些系统都不能够在网络安全防护的过程中发挥更好的作用,所以为了更好地适应整体业务的发展需要,尤其需要就业务支撑网资源池改造的方案进行全面的研究。

1 原本整体架构的结构

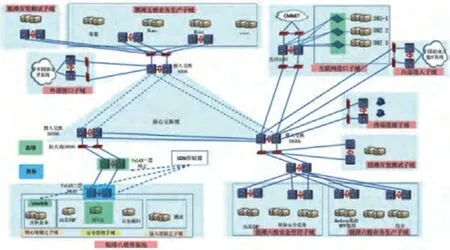

以现有的网络资源为基础,来充分构建某运营商核心机房资源池二层数据中心网络。在这过程中势必要新增或替换一些设备。另外,也可以通过有效地使用虚拟网络分组技术在有限的资源池内部划分独立的逻辑领域,并在之后建立一个安全的资源池。尤其需要注意在互联网的接口处增加三个独立的子域,之后才能够更好地进行分类隔离和防护。另外,还需要另外开发两类设备来测试子域新增敏感数据和子域和生产系统之间的关系。原本整体框架如图1所示。

图1 原本框架结构

2 改造后框架

虽然原有的网络设备和网络架构确实能够在使用的过程中发挥相关的作用,但是却没有办法对虚拟化资源池中的资源、物理资源和他其他基本粒度进行有效的控制。因此,在后续结构的改造过程中,可以通过在八楼资源池内部增加两台核心交换机,之后在替换掉原有的2台华为数据中心级的交换机,方便其更好地运用虚拟化的技术,也给后续设备的维护提供了方便[1]。新增加的交换机一方面可以支持VxLAN 功能,另外一方面也能够实现不同VxLAN 结构的互通。

在内部的框架被改造之后,整个资源池内部将被划分成若干个核心的领域,以便更好地接入专业的子域和安全管理的子域内部。另外,可以将现网测试区域内部的内容划分到资源子域内部,再将4A 和SMP 的系统更好地划分到安全管理的领域内部。这样也就能够更好地实现各个子域之间的安全防护和控制。

3 改造后各个子域流量访问变化

在被改造之后,各个子域内部流量的访问结果如下:第一,核心和接入资源子域的南北流向都会因此出现在物理防火墙的入口,之后再对其流量进行有效地防护和控制。第二,在被改造之后,所有域名之间的流量都需要通过专业的子域来更好地实现全面调度和访问,并在之后有效地结合位于安全资源池内部的防火墙来进行安全隔离和有效防护。第三,在改造之后,即便处于同一域名内部的VxLAN 业务主要可以通过两种隔离的方式来进行。一方面可以借助VxLAN 内部的网管来隔离业务。另外一方面,也可以通过域名内部VxLAN 三层网关和虚拟防火墙来全面进行隔离和防护,并在之后取得更好的效果。

在使用的过程中,可以将整个网络分成underlay 网络和overlay 网络。这样两个网络本身都承载着不同的业务。在不同域名间采用不同的域间流量来全面进行调度。并以虚拟网络分组技术来更好地进行安全防护,以便让所有的业务能够更好地被隔离开来。

4 网络规划方案

4.1 VxLAN 规划

整个平台需要根据用户业务和虚拟机的类型在做出最全面的规划。一般而言,只针对物理主机的VxLAN 规划相对非常简单。都可以将相同的角色划归到同一个VxLAN 内部。如果10台祝你内部都有WEB 服务器,那么则需要及时将这10台主机都划分在VxLAN 的内部,这样才能够有效地使得业务更好地响应和循环。

因为现在虚拟机内部出现的方案都是由虚拟交换机产生的。只有这样,相邻的交换机就会因此对应到不同的虚拟机内部,并产生不同类型的VxLAN 信号。大家在使用的过程中可以通过分析不同类型的VLAN 信号来制定针对性的网络策略。如果正好所有的业务都位于同一个中心内,则需要相同的业务和相同的VxLAN 相互联系起来,这样才能够将位于同一中心的服务器有效地放置入同一个VxLAN 内部。这样就能够让虚拟机有效地进行迁移。

4.2 SDN 控制平台规划

可以将标准的x86平台和VxLAN 云主控同时实现有效地部署,这样才能够使得集群设计的规模达到最大,并使得整个集合都变得更加可靠和高效。被设计好的集群一般能够同时管理5个硬件网关,并结合包括100个服务链接点,最终就能够实现混合性的部署[2]。vSwitch 软件能够在使用的过程中同时管理64颗CPU,并更好地实现与虚拟平台的友好对接。相关的物理主机也就能够和虚拟机器更好地结合在一起,并最终融入overlay 网络内部。

4.3 IP 地址的规划

整个IP 地质规划主要由以下诸多方面组成,具体分类如下:

(1)地址分配原则。尤其需要有效按照聚合原则来分配地址,这样才能够在之后更好地实现高效地聚合,从而缩小路由表的规模。

(2)内部网络的IP 分配原则。在针对内部网络分配IP 地址时,需要先分析不同的安全等级,之后将其分配到不同类别的资源池内部。另外,也需要将不同的资源池分配到不同的IP 地址内部。如果需要将同一资源池内的IP 地址有效地配合业务发展时,则需要配合使用VSLM 技术和CIDR 技术,这样才能够有效地节约IP 地址使用的空间。

(3)内部私有IP 地址的原则。在内部分配私有IP 地址的过程中,尤其需要根据VLAN 和业务内容的不同来有效地分配到不同类型的地址段中,并将IP 地址更好地预留下来,以便在后续更好地扩展IP 地址。必要时则需要在防火墙内部有效地转换IP 地址,这样才能够最终形成专一的IP 地址池。

5 结束语

只有通过有效地改造以支撑网为基础的资源池,才能够在各个子域之间来更好地布置独立的安全设备,最终对东西的流向更好地进行全方位的防护。必要时可以将组织内部不必要的虚拟资源得以迁移出去。