物联网身份认证解决方案探讨

[郭茂文]

1 引言

当前,物联网技术和应用处于快速发展阶段,不断涌现出新的商业模式和行业产品解决方案,如智慧物流、自动驾驶、智慧家居等。不过,物联网的发展还面临着应用场景复杂、产业标准不统一、安全考虑不完善等多种挑战。尤其是安全方面,近年来,物联网领域爆发出了一系列安全事件,比如:

(1)2016年10月,美国东海岸DNS服务商Dyn遭遇DDoS攻击,此次DDoS攻击事件很大部分来自物联网和智能设备,如网络摄像头、DVR等物联网设备。

(2)2017年10月,LG智能家居设备存在漏洞,黑客远程劫持LG SmartThing家用电器,包括冰箱、干衣机等,有可能对用户的日常生活产生危害。

(3)2018年6月,三一重工价值近十亿的泵车失踪案宣判。结果显示,犯罪分子通过源代码找到远程监控系统的漏洞,得以解锁设备。

可见,在物联网时代,构建可信的认证和身份管理解决方案,确保设备安全连接,使用者安全授权和访问,是整个行业必须面临的重大研究课题。

2 物联网身份认证概述

物联网的身份认证所面临的挑战比传统互联网更大。主要表现在:很多物联网设备应用环境恶劣,容易遭受物理破坏、篡改和信息窃取;物联网设备更新升级困难,无法及时修补安全漏洞,攻击者利用漏洞获得身份信息与其它节点进行通信;物联网设备资源和计算能力受限,资源需求较高的安全加密技术可能无法应用。因此,物联网设备在身份认证方面需要解决物联网设备和用户的基于身份伪造和泄露的攻击,以及保证认证信息的安全性。

基于对物联网安全的考虑,物联网身份认证需要解决物联网设备的可信身份认证和管理以及物联网用户的可信身份认证和管理两个方面的问题。

(1)物联网设备的可信身份认证和管理

对物联网设备的可信身份认证和管理,需要为每个设备分配一个唯一标识,并为每个设备分配相应的设备认证密钥。标识和设备认证密钥应能够保存在物联网设备的安全存储区域,不能被篡改,且设备认证密钥的私钥部分不能够被读取或复制。

物联网管理平台通过校验设备标识合法性,以及验证设备认证密钥签名有效性等方式进行确认。校验通过后,可对该设备进行安全配置,如下发工作密钥等。物联网应用可根据具体的应用场景来确定物联网设备身份认证方案,不过一般而言,可结合使用该设备的唯一标识、设备认证密钥或者激活过程中配置的工作密钥等来实现对设备身份可信性的验证。

(2)物联网用户的可信身份认证和管理

对物联网用户的可信身份认证和管理,主要是通过使用有效的技术手段确认该用户的身份及其是否具备相应的权限完成对物联网的操作请求。需要注意的是,因为物联网应用场景的复杂性,实际过程中对于用户进行身份认证的方案有多种。根据在认证环节中是否需要连接身份认证服务器,可分为离线认证模式和在线认证模式。

离线认证模式:该模式下,用户的身份认证凭据一般是存储在物联网设备中(比如用户设置的账号密码或者录入的生物特征),这样在认证过程中,可以无需连接位于云端的身份认证服务器即可完成认证。

在线认证模式:该模式下,在认证过程中,需要连接到位于云端的身份认证服务器来完成对用户的身份认证,如远程人脸识别解决方案等。

3 物联网身份认证技术分析

3.1 物联网身份认证技术现状

目前,用于物联网身份认证的技术主要是基于口令的认证技术和基于密码学的认证技术。

(1)基于口令的认证技术

基于口令的认证技术最简单的就是账号密码方式,在物联网应用中,通常将系统生成的账号密码信息提前预置到物联网设备中。当需要物联网连接时,通过验证账号密码的正确性来确定物联网设备或用户的合法性。这种技术的优点是简单易用,但是其安全性较低,存在账号密码容易被窃听或者重放攻击的危险,一般通过强化口令的复杂性来增强其安全性,过于复杂的口令又会导致用户不方便记忆。

(2)基于密码学的认证技术

基于密码学的认证技术主要是基于对称密钥体系和基于非对称密钥体系的身份认证方案。

在对称密钥体系的身份认证方案中,通信的双方必须预先获取一个共同的秘钥,然后使用这个秘钥实现身份认证、数据加密等操作。在大容量的物联网系统中,预先分发密钥是系统安全应用的一个主要障碍。

在非对称密钥体系的身份认证方案中,一个物联网设备/用户有两个密钥:一个是公钥;另一个为私钥。各个物联网设备或用户无需预先共享秘钥,从而避免了对称密钥系统中密钥预分发的问题。但这类系统需要解决一个关键问题:各个物联网设备/用户如何将其身份和密钥对应起来。

根据这两种密钥体系的加密算法特点,存在大量数据包的时候,可以采用对称密钥加密,因为对称密钥加密的速度远远大于非对称密钥加密的速度,但是可以在进行对称密钥加密通信之前,先采用非对称密钥进行会话密钥的协商。对于信息传输量比较小的物联网应用,可以考虑采用非对称密钥加密。

3.2 相关认证技术分析比较

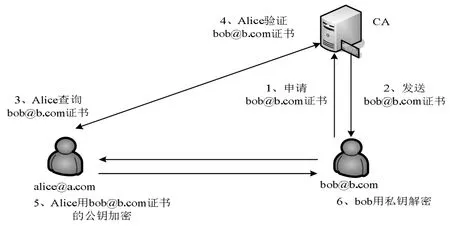

在非对称密钥体系的认证技术中,最常见的是采用证书机制实现用户的身份和用户的密钥的安全对应。证书机制一般都采用PKI技术,系统需建设有公信力的CA中心鉴定用户身份,然后为用户签发数字证书。数字证书安全地将用户身份和用户密钥绑定在一起。用户在本地产生公私密钥对,然后使用公私钥完成用户的身份认证、访问控制、信息安全传递等操作。基于证书的PKI技术认证流程如图1所示。

基于证书的PKI技术已经得到了广泛应用,但是在应用中面临诸多问题,特别是证书申请和使用过程比较复杂。

图1 基于证书的PKI技术认证流程

为了降低密钥管理和使用的复杂性,Shamir在1984年提出了基于标识的密码技术(即IBC技术),IBC采用基于标识的非对称密钥算法,利用用户的唯一标识直接生成公钥,用户不需要申请和交换证书,简化了传统PKI应用流程,更高效、易于部署和使用,其流程如图2所示。

图2 IBC技术认证流程

IBC具体的解决方案由四部分组成, 即包括系统参数生成、密钥生成、加密和解密。其中,系统参数生成和密钥生成由密钥中心完成。描述如下:

(1)系统参数生成:给出一个安全参数k,输出系统参数params和主密钥MasterKey。其中,系统参数params是公开的,而主密钥MasterKey只有密钥中心知道。

(2)密钥生成:利用params, MasterKey和用户标识ID, 生成用户私钥PrivateKeyID,并返回给用户。

(3)加密:利用params、用户标识ID对明文M进行加密,得出密文C, C=Encrypt(params, M, ID)。

(4)解密:利用params和私钥PrivateKeyID对密文C进行解密,得出明文Decrpyt(params, C,PrivateKeyID)=M。

IBC方案中,用户的私钥由系统中受信任的第三方(密钥中心)使用标识及主密钥等参数通过私钥生成算法计算生成和托管,需要安全地传输到用户;另外,标识与密钥唯一对应,用户密钥无法更新。在我国,IBC方案已经获得密码管理局颁发的商密算法型号SM9。

为了解决CA PKI方案和IBC方案中存在的问题,AL-Riyasni提出了无证书公钥密码体系,即CLA方案。CLA是一种无证书的、基于标识的、非对称密钥认证技术,用户私钥由密钥中心和用户共同产生,由用户自己掌握私钥。在我国,CLA采用SM2算法。CLA解决方案如下:

(1)初始化:密钥中心输入一个安全参数K,执行算法输出系统主密钥msk,对应的系统主公钥mpk,公开的系统公共参数params,msk由密钥中心秘密保存。

(2)密钥生成阶段:用户A产生随机秘密值a,RA=f(a),RA不可逆,将RA、IDA发送给密钥中心;密钥中心验证用户A合法性,计算出用户A的部分公私钥并发送给用户A;用户A接收到部分公私钥后进行验证,计算生成签名公私钥。

(3)认证阶段:用户A利用自己的秘密值a生成密钥分配公开参数mA,然后利用自己的公私钥对对mA签名得到sigA,将sigA和mA传输给用户B;用户B首先利用sigA对mA进行验证;用户B发信息M给用户A时,利用mA加密消息M,得到密文M1,然后利用自己的签名公私钥对对M1进行签名得到sigM1,将M1和sigM1发送给用户A;用户A认证用户B的身份信息,用自己的秘密值a解密M1。

CLA方案同样存在终端标识产生及与终端绑定、密钥中心与终端如何构建安全通道来传输用户部分私钥等方面的问题。

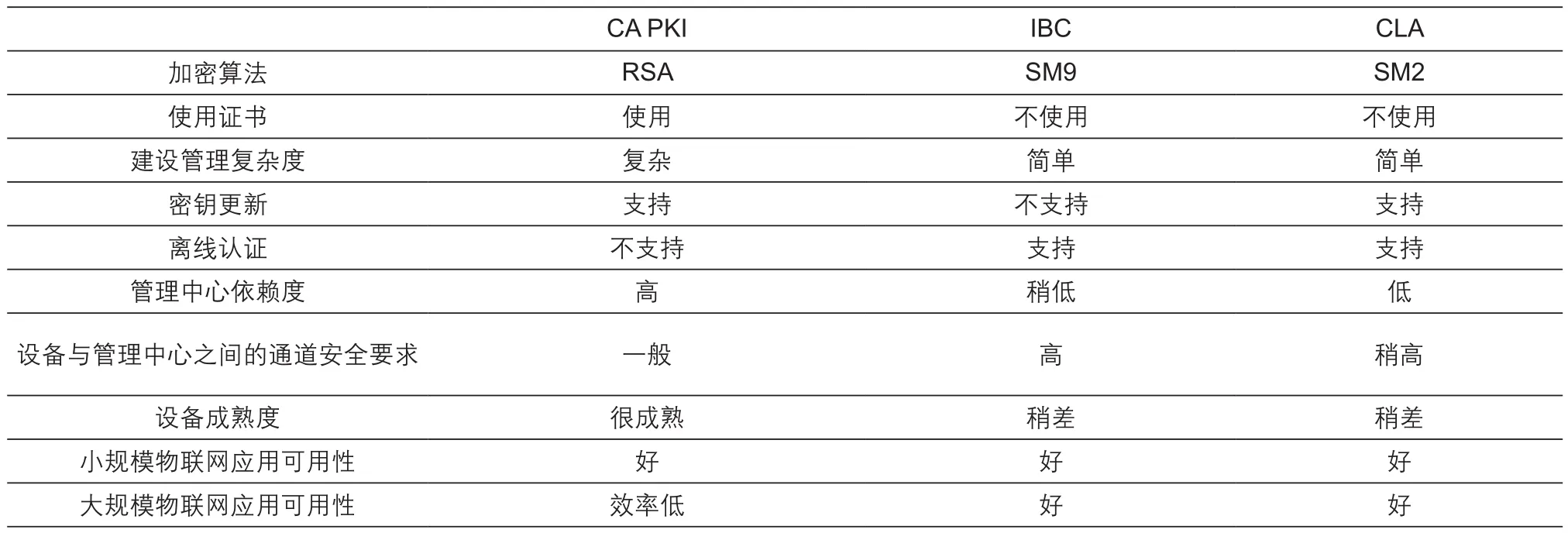

根据上述分析,CA PKI、IBC和CLA三种技术特点总结如表1所示。

4 解决方案分析及建议

4.1 解决方案行业动态分析

当前,大型互联网公司,电信运营商以及通信设备商都在积极布局物联网行业,并已经初具成效。同时,有的企业还在物联网安全身份认证方面推出了自己的解决方案。

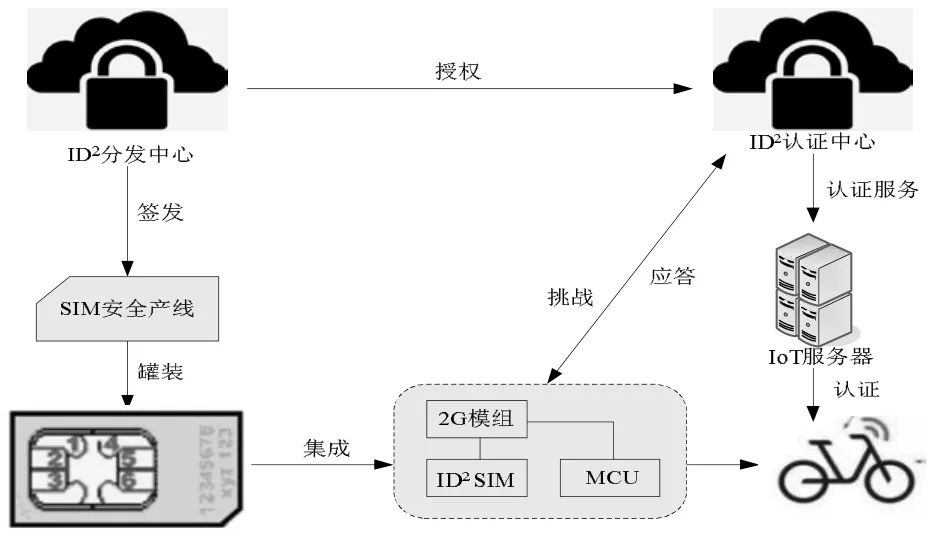

其中,阿里云推出了Link ID2的物联网身份认证安全解决方案,如图3所示。该方案的主要特点是:

采用预共享密钥(Pre Shared Key)的对称密钥机制+证书方式的非对称密钥机制实现设备级双向认证方案;

阿里物联网平台具有完善的密钥产生和分发及管理机制,并与合作伙伴的安全产线对接,确保密钥安全烧录到SE、SIM、TEE、secure MCU等多种安全等级载体上,适应物联网碎片化需求;

表1 CA PKI、IBC和CLA三种认证技术比较

提供设备端和云端SDK,设备商可直接调用ID²认证中心提供的设备认证、信息加密等接口,实现快速应用集成。

腾讯公司提出了基于硬件和密码学算法的下一代用户身份验证标准TUSI,TUSI使用PKI以及非对称密钥技术,而且在2018年5月,腾讯与中国联通发布了TUSI SIM卡,面向物联网行业推行新的身份鉴权标准。TUSISIM卡产品能有效鉴别物联网设备身份,以及保证上下行数据的安全,更为腾讯生态内容平滑过渡到设备端提供了可信的身份标识。TUSI SIM卡实际上就是把腾讯的这套认证体系以及接口放到了SIM卡上。TUSI的应用在一个单独的安全域内以Applet的形式存放,由腾讯指定其CA、密钥及长度等,属于私有的解决方案,仅开放接口给合作方调用。在制卡时需要写入腾讯指定的CA签发的证书以及根密钥等。另外,TUSI-SIM的形态也是多样性的,包括嵌入式、插拔式、eSE/eSIM等。

图3 Link ID2物联网身份认证解决方案

腾讯智能手环Qkey是TUSI标准的落地产品,除了具备基本手环功能外,还兼具银行U盾、电子卡包和APP登录等安全功能,可以让用户在登录各类账户的时候,无需输入密码,仅需使用QKey进行登入。

国内三大电信运营商还主要是依托SIM卡流量经营模式,遵循“连接为基础,以平台为核心,以方案为延伸”的思路,积极布局NB-IoT的商用化,没有推出专门针对物联网安全身份认证的解决方案。

4.2 解决方案建议

通过前面的分析可以看出,物联网应用场景复杂多样、产业标准不完善,物联网安全身份认证技术存在多种方案选择,互联网公司正在探寻与自己产品相融合的更优化的物联网安全身份认证解决方案,其侧重点也主要是物联网设备的可信身份认证和管理;而运营商似乎还处于实施规模化发展物联网连接策略阶段,没有专门的针对物联网身份认证的解决方案,但是,都在积极地发展物联网的SIM卡流量经营业务。

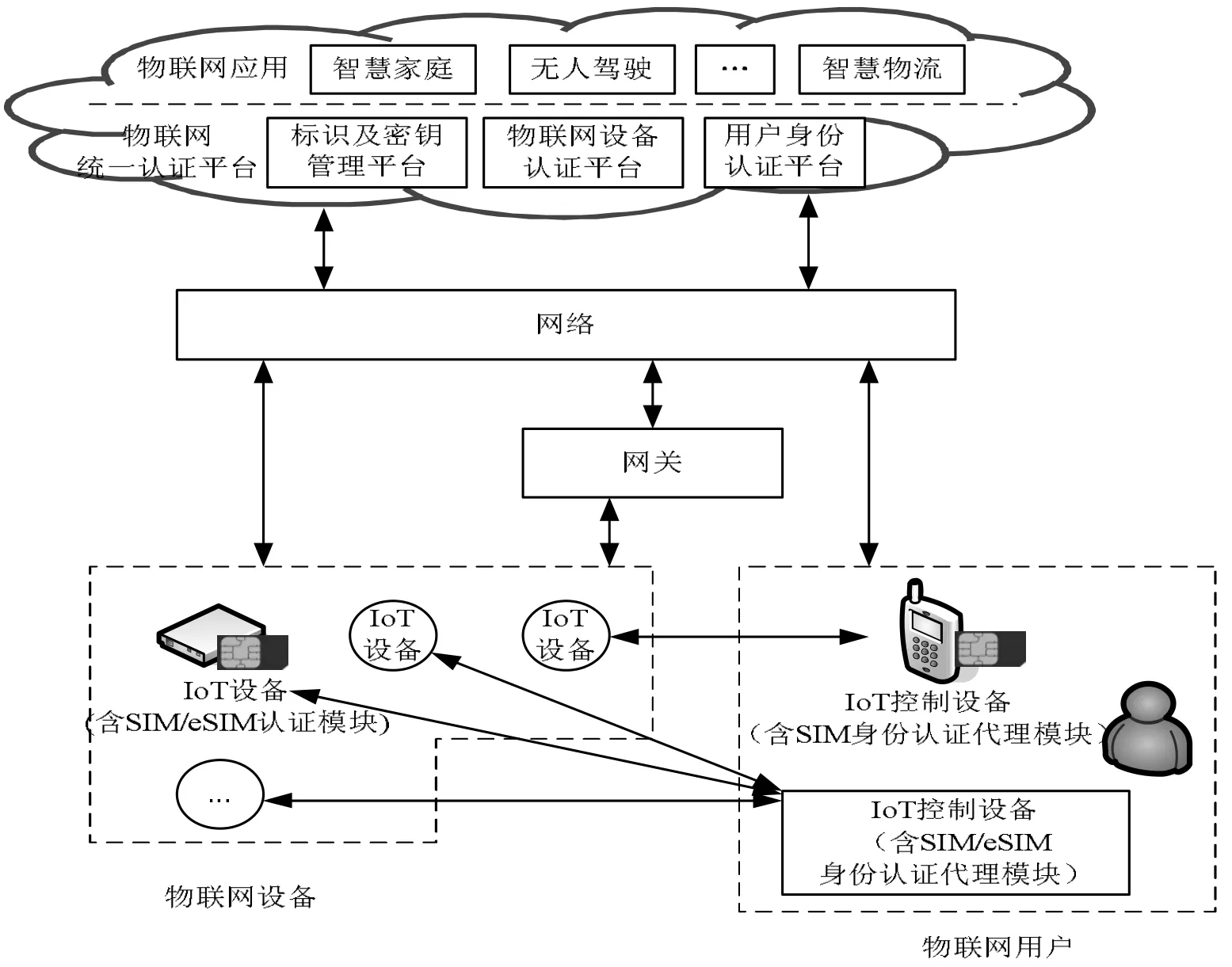

因此,可以考虑由互联网公司、电信运营商及物联网终端设备提供商等产业链合作,建立以SIM/eSIM为核心和安全载体的物联网统一认证解决方案,如图4所示。该解决方案的关键要点如下:

(1)IoT设备及IoT控制设备均内置SIM/eSIM身份认证模块,SIM/eSIM身份认证模块可支持对称和非对称密钥加密算法,如3DES、MD5、SHA1、RSA、国密SM2和SM9等,并实现预置密钥等信息在物联网设备内的安全存储。SIM/eSIM身份认证模块通过Applet实现多种身份认证方式,如口令认证、证书认证及标识认证等,根据不同的物联网应用场景调用不同的认证方式。

(2)标识及密钥管理平台负责物联网设备标识的注册和管理,密钥生成、分发和注销等生命周期管理。

(3)物联网设备认证平台负责物联网设备连接入网络时的可信身份认证,物联网设备的可信身份认证通过内置SIM/eSIM身份认证模块实现。

(4)用户身份认证平台负责对用户身份进行安全认证。该平台通过内置SIM/eSIM身份认证模块的IoT控制设备可以实现对用户身份的注册、认证、注销以及物联网设备绑定等功能。

(5)标识、密钥等IoT设备或用户信息可以在SIM/eSIM生产阶段罐装进去,或者由标识及密钥管理平台通过OTA数据短信通道安全地传输到IoT设备/IoT控制设备内置的SIM/eSIM安全单元中。

图4 以SIM/eSIM为核心和安全载体的物联网统一认证解决方案

5 结语

物联网身份认证方案是当前产业界共同关注的焦点,涉及到物联网服务提供商、物联网设备提供商及网络服务提供商等。只有产业链各方深度合作,建立一套完善的标识及密钥生成和分发管理系统,综合考虑物联网安全、应用场景及设备成本的不同需求,结合运营商的SIM/eSIM卡资源能力,提供支持多种认证方式的物联网统一认证解决方案,实现对物联网设备和物联网用户的可信身份认证是很有必要的。