云计算数据中心安全防护技术研究

谢 盈

(1.西南民族大学计算机科学与技术学院,四川 成都 610041;2.西南民族大学计算机系统国家民委重点实验室,四川 成都 610041)

近年来,随着信息和通信技术的快速发展,云计算应用呈现迅猛增长的趋势.在国外,Amazon、IBM、Google、Microsoft、Sun 等公司分别推出了 EC2、Blue Cloud、Google Compute Engine、 Microsoft Azure、 Sun Open Cloud Platform等云计算平台;在国内,华为、阿里巴巴、百度等公司也分别推出了华为云、阿里云、百度云等云计算平台.为了对基础设施进行更充分的利用,对资源实行更有效的管理,为用户提供更好的按需服务,以及考虑到网络信息安全、商业秘密保护等原因,越来越多的企业利用云计算技术在企业内部构建私有的云计算平台[1].但在利用云计算技术提高信息化水平及资源使用效率的同时,也面临着云计算技术应用引发的安全监管、隐私保护等问题[2]:

1)云数据中心平台自身安全问题:位于云数据中心平台上的实体资源(处理器、内存、磁盘空间、网络适配器等)是通过虚拟化方式进行整合,抽象转换为虚拟的计算和存储资源提供给用户使用的,这些虚拟资源在实际应用中按照服务所需,同相应的实体资源绑定,由于多个虚拟资源很可能会被部署到同一个实体资源上,因此一旦数据中心使用了存在安全隐患的虚拟化软件或缺少必要的安全措施,企业重点应用服务的商密数据就可能随着安全漏洞的存在而被泄露.

2)云数据中心的运行安全评测和监管问题:云计算环境下应用服务的高度动态性增加了网络内容监管的难度,如何有针对性的部署和实施适应于云数据中心的安全防护策略和恶意行为检测设施,确保云数据中心的安全管控和应用服务可信,成为了云数据中心目前面临的主要信息安全问题.

3)云数据中心的安全保障问题:由于在云计算平台下,应用服务都部署在虚拟化的硬件平台上,当某些应用服务出现安全隐患时,如何将其与正常的应用服务进行安全隔离和处置,以对云数据中心进行安全保障,是使用云数据中心时必须解决的问题.

随着云计算技术应用成为趋势,敏感信息和数据泄漏越发普遍,存在巨大的潜在威胁,传统的数据安全方法遭到云模式架构的挑战[2-4].针对云计算应用伴随的虚拟化、边界模糊、多用户等特性,需要构建新的数据安全策略和信息安全保障系统.本文结合已有的云计算数据中心,对企业云计算数据中心应用安全防护技术进行了研究,为运行其上的虚拟应用服务主机构建相互独立的可信计算基从而构建新的数据安全策略和信息安全保障体系,以实现对云计算应用平台的安全保护.

1 云数据中心安全监控技术研究

在传统网络主机安全监控应用中,由于主机网络边界清晰、安全界限明确,通过主机监控软硬件能较为容易的实现对网络主机的安全监控.但在云数据中心的虚拟平台下,业务以虚拟机的方式提供给用户,除多个虚拟机共享虚拟化的硬件平台资源外,还存在虚拟机间共享资源、信息传递等业务,这使云计算平台上的虚拟机安全边界模糊,进而可能导致虚拟机间的信息泄露以及安全问题的相互感染[5].

为弥补传统的网络安全监控工具对云计算环境下虚拟机安全监控的不足,本文结合可信计算技术,在云计算环境下构建虚拟机可信基、可信虚拟域和联合可信基,通过可信基对虚拟机运行时环境进行验证和安全监控,通过可信虚拟域增强虚拟域间的隔离性并提供完整性,通过联合可信基提升云数据中心的安全性和可管理性,最终实现对云数据中心的安全监控目标.

可信计算技术在信息安全领域已形成了相对成熟的技术理论.本文将传统的TCB、TPM以及远程认证等可信计算技术结合云计算环境的特点,对云数据中心安全监控技术进行了研究.

TCG规范要求在可信计算平台中嵌入一块安全芯片TPM(可信平台模块)作为信任根.信任根的可信性通过物理和管理安全确保.除信任根外,可信计算平台还包括硬件平台、操作系统和应用系统,这四个要素通过逐层认证的方式建立一条层级信任链,并最终建立整个计算机体系的信任系统,以增强终端的安全性和可靠性.但在实际应用中,遵循TCG规范的可信计算平台非常复杂[6,7].例如,TPM使用了背书证书、符合性证书、平台证书、确认证书、身份证书,并且需要部署隐私CA(PCA).在证书发放和验证时,需要建立基于PKI的认证系统,而PKI认证体制存在认证层次多、结构复杂、费用昂贵、管理困难等缺陷,且PCA由于需要签署大量的身份证书,负载很大,容易成为可信计算的瓶颈.

在云计算的虚拟化环境下,由于多个虚拟机共享相同的物理资源,TCG技术中硬件构建TPM的应用方式受到挑战.为解决这一技术问题,本文为运行于基于VMware EXS虚拟化平台上的虚拟应用服务主机构建相互独立的可信计算基.构建方案如图1所示.

在云计算环境下,数据与存储资源的虚拟化使得在多个虚拟机之间进行消息传递以协商共享策略成为必要,但在这种消息与数据的交流共享过程中,存在着虚拟机数据泄露的安全隐患[8].结合可信计算和强制访问控制技术,在云计算数据平台上建立可信虚拟域,以虚拟机为单位,控制各虚拟机边界的隔离,提高系统完整性保护以使云计算下的虚拟化技术可信和可控.

可信虚拟域通过将可信计算研究直接应用到云计算的虚拟化软件管理中,为提高隔离性和可控性,根据负载不同将虚拟机和其他资源划分为采取隔离措施的虚拟域,并在其中增加身份认证和控制访问管理.

在云计算环境中,由于可视性和可信性不够,频繁的虚拟机间通信造成了很多安全隐患,例如,一台未经授权虚拟机可能会非法访问其他虚拟机,或者病毒可能伴随通信过程侵入整个虚拟机系统[9].为此,本文通过可信虚拟域划分,应用BLP安全模型,对虚拟化平台上的虚拟机间通信进行强制访问控制和管理,包括虚拟机间是否可以互相访问,以及可以进行什么类型的访问.

考虑到云数据中心的虚拟化平台与传统计算机的差异,本文基于可信虚拟域的划分,采用如图2所示的方式构建联合可信基,以实现对虚拟化平台上虚拟机间相互访问的安全防护和监控.

图1 VMware上对虚拟机构建可信计算方案Fig.1 Construction trusted computing solution for virtual machines on VMware

图2 云计算环境下基于可信虚域的联合可信基构建Fig.2 Construction of Joint trusted base in cloud based on trusted virtual domain

2 云数据中心安全保障技术研究

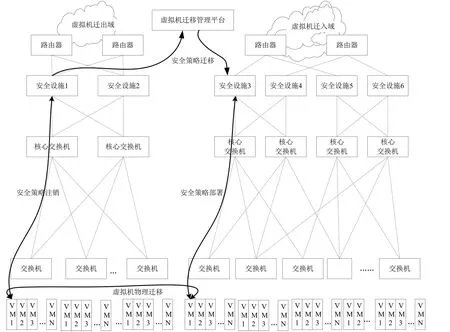

云数据中心通过云数据中心安全监控方案的实施,能有效的对云数据中心的应用业务进行有效的数据安全隔离和运行安全监控.但当某虚拟机出现安全隐患或故障时,为了避免该虚拟机对云数据中心的管理中心或其他虚拟机造成安全威胁,还必须能实施对虚拟机的安全迁移,以保障云数据中心的安全[10-12].

在云数据中心中,应用服务通过虚拟化技术在物理服务器上虚拟化出多个相互独立的虚拟机,每个独立虚拟主机都分配有独立的IP地址和MAC地址,有独立的操作系统和应用程序[13].在现有技术状况下,若运行在云计算平台上的某虚拟机需要进行迁移,该虚拟机对应的VLAN和QoS等网络层信息可以通过云计算管理平台自动跟随虚拟机迁移到新的位置,但是对于在外置防火墙或其他安全设施上部署的针对该迁移虚拟机的策略,则只能通过网络管理员重新进行配置调整,不能实现自动化的迁移[14-15].为保障云数据中心的安全,本文对虚拟机安全迁移技术进行研究,在存在安全风险的环境下,实现对虚拟应用业务的安全迁移.

虚拟机的迁移操作需要在实时、安全的情况下进行,即既不影响迁移时正在运行的服务,还要保证纯净、完整地将虚拟机运行环境从当前服务器迁移至目标服务器,包括在原计算环境下针对该虚拟机的网络配置及安全策略等.由于迁移过程的实时性,本文假定短暂的宕机时间不会被用户察觉到,亦不会产生任何其他影响.

启动虚拟应用业务的安全迁移机制后,目标虚拟机的状态信息(CPU情况,内存镜像,磁盘状态、网络等)将实时、动态地从源主机平台复制到目标主机上,此时虚拟机仍在源主机上运行.随着迁移过程进行,当目的平台已具备所有服务运行的必要资源时,经过一段短暂的宕机过程,虚拟机开始在目标服务器上运行,源服务器上的服务停止运行,虚拟机安全迁移完成.

为了确保虚拟服务动态迁移的安全进行,采用以下策略:

1)监控策略:对动态迁移过程中负载信息进行实时监控,根据相关数据得出实时负载情况.

2)触发策略:控制虚拟服务开始时刻的机制,根据虚拟机资源(CPU、内存、磁盘等)的使用情况,预先设定某个特定方面的值,一旦该指标超过这个值,就启动服务的迁移过程.主要关注虚拟机的安全监控状态的量化,以决定启动虚拟机应用业务的安全迁移过程.

3)选择策略:根据负载均衡原理,在选择要进行迁移的业务时,将高负载的主机平台上的虚拟机安全迁移至低负载的主机平台,以确保云计算数据中心的资源合理分配.

4)迁移策略:根据资源、负载等综合情况,选择适当的目标服务器进行虚拟机服务的迁移,以在系统出现安全故障时对虚拟机进行迁移,保障系统的稳定运行.

5)安全策略:为保障虚拟机应用业务迁移后,目标环境中的网络配置与安全策略与源环境一致,项目需要对安全策略的随虚拟机迁移策略进行研究.

综上,本文实现的虚拟机安全迁移方案如图3所示,其执行流程如下:

图3 虚拟机应用业务安全迁移Fig.3 Security migration of virtual machine application

1)当出现需要对虚拟机服务进行安全迁移时,通过监控、触发、选择、迁移和安全等策略,将虚拟机从所属物理服务器,备份到目标物理服务器.此时,针对上层部署的防火墙等安全产品,为了能自动感知虚拟机的迁移动作并自动将这些安全策略迁移到新的安全设施上,需要管理平台实现在目标物理服务器对全部虚拟机的创建、配置和运维管理.

2)当虚拟机在达到预配置迁移条件后,开始自动迁移到新的服务器位置.

3)管理平台及时获取到该迁移后的新位置和相关参数,并同时通过特定的消息机制,将这些参数发送到安全设施对应的管理平台,告知此次迁移事件.

4)管理平台在获取该消息后及时感知此次虚拟机迁移过程,同时提取该特定消息中的有效信息,并通过内部维护的网络拓扑关系等技术定位到新的安全设施.

5)对于迁移之前所对应的安全设施,管理平台将对其的安全策略进行重新标记,以体现出虚拟机服务已经迁移出该安全设施,相关安全策略将不再处于激活状态.

基于虚拟机迁移后所对应的新的安全设施,管理平台将虚拟机所绑定或对应的安全策略组进行配置下发,以保证迁移虚拟机仍然可以得到和迁移前相同的访问控制权限.

3 总结

为了对基础设施进行更充分的利用,对资源实行更有效的管理,为用户提供更好的按需服务,越来越多的企业利用云计算技术在企业内部构建私有的云计算平台.但在利用云计算技术提高信息化水平及资源使用效率的同时,也面临着云计算技术应用引发的安全监管、隐私保护等问题.本文针对云计算应用虚拟化、边界模糊、多用户等特性进行分析,对基于VM-ware EXS虚拟化平台下可信计算基的构建技术进行研究,为运行于其上的虚拟应用服务主机构建相互独立的可信计算基从而构建新的数据安全策略和信息安全保障体系,以实现对云计算应用平台的安全保护.