基于物理不可克隆函数的小区重选安全协议设计

杨建喜,张 悦,池亚平,许 萍

(1.北京电子科技学院 通信工程系,北京 100070;2.中国科学院信息工程研究所 网络测评技术重点实验室,北京 100093)

0 概述

小区重选主要是指处于空闲状态且已经接入一个服务网络的终端,依据自身对服务小区和邻近小区的广播信号质量的测量和计算,重新接入到信号质量更为优越的网络,使其为自身提供服务的过程[1]。通过适时、合适的重选行为,终端能始终保持良好状态,获得持续稳定的服务,小区重选算法在重选过程中扮演着十分重要的角色。专家学者提出了一系列改进的小区重选算法:基于接入概率的小区重选算法[2],可提高终端接入相邻小区概率,使用户得到更好的服务体验;基于SINR队列小区选择与重选算法[3],使用户在保证选择小区信道质量的同时减少对其他用户的干扰;基于干扰对齐小区选择算法[3]与基于SINR队列小区选择与重选算法思想基本一致,算法执行复杂度低,简单易操作。改进的小区重选算法从各个角度优化了小区重选,但根据重选流程,可以很清楚地看到该机制仅仅考虑信号质量,判决准则比较单一,很容易被冒充攻击者利用。因此,设计一种增强小区重选安全性的协议迫在眉睫。

现阶段,冒充攻击者越来越智能化,其可以对目标小区的无线参数进行探查,获取小区合法信道频率,并以非常高的功率发送导频信息来骗取移动终端接入到其覆盖的网络并给这些终端发送欺骗信息。例如,现阶段大部分伪基站的性能也在“与日俱增”,可以很简便地通过后台操作,冒充合法基站对紧邻区域实现网络覆盖。伪基站为了“强制”附近的移动终端接入其覆盖的非法网络,会广播信号强度足够大的信号,一般情况下,比合法基站高15 dB,当手机终端检测到附近有性能更好的服务小区时,则触发小区重选机制,接入到伪基站提供的网络。伪基站的另外一种欺骗手段是故意广播与当前位置不一致的位置编号,当手机终端接收到这样的广播信息时,以为自己进入到另外一个区域,需要与网络进行交互,实现位置的更新登记。然后,伪基站冒充真实基站与终端通信,完成位置更新流程,并假装实施单向的鉴权过程。伪基站在单向认证过程中很容易获得用户的国际移动用户识别码(International Mobile Subscriber Identification Number,IMSI),并利用IMSI对终端发起寻呼,伪造任意的主叫号码给终端发送虚假的消息,欺骗用户[4]。

为避免小区重选机制判断的单一性对终端的安全性造成威胁,本文提出一种基于物理不可克隆函数(Physical Unclonable Function,PUF)[5]的小区重选安全协议,实现用户设备(User Equipment,UE)和基站(Base Station,BS)的双向认证,增强系统的安全性。

1 小区重选机制

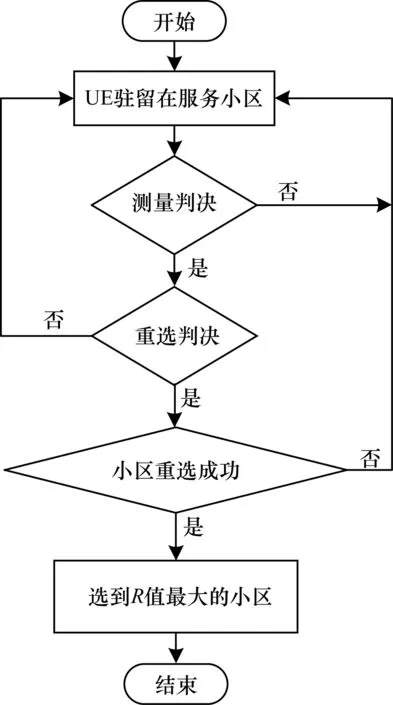

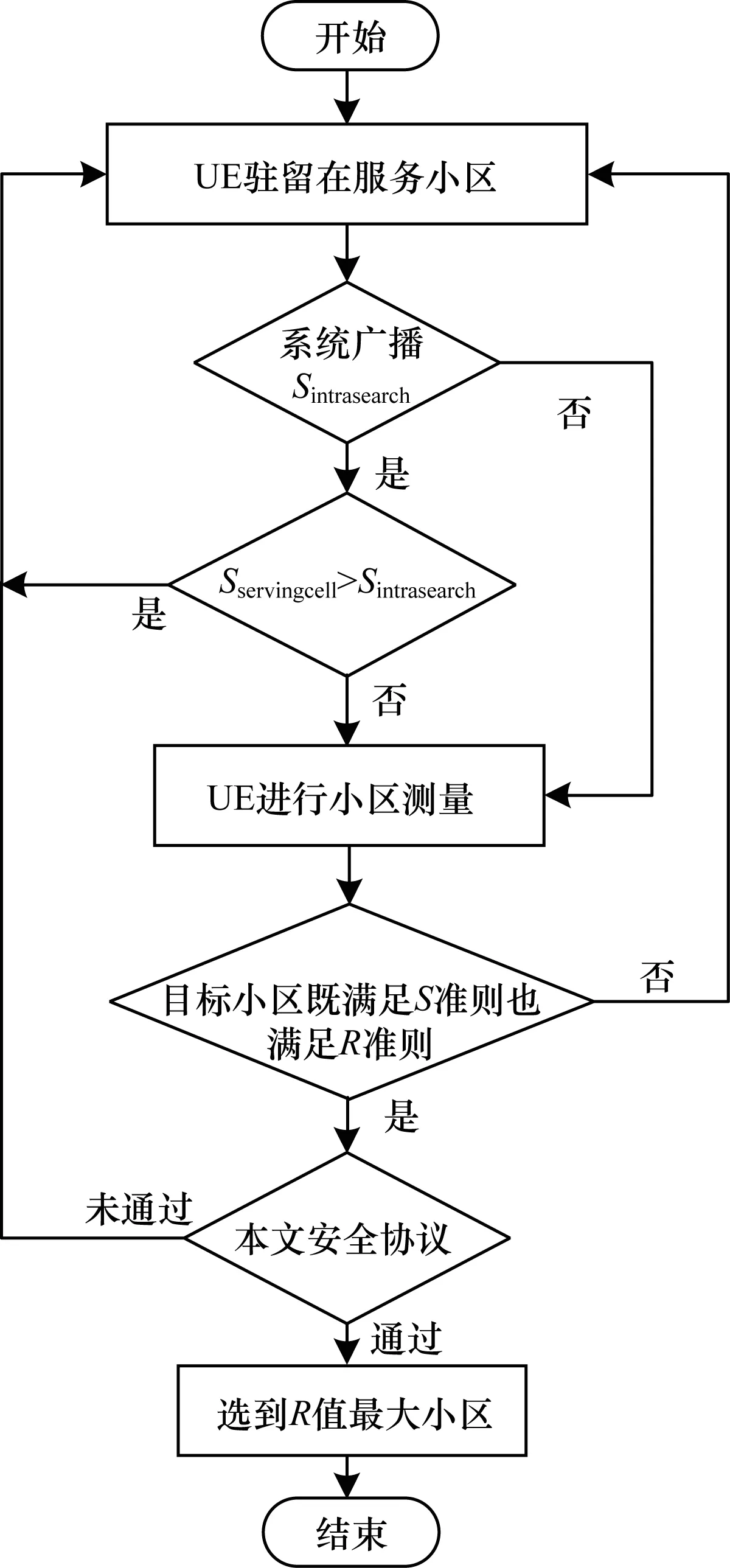

小区重选主要是指空闲状态且已经接入一个服务网络的终端,依据自身对服务小区和邻近小区的广播信号质量的测量和计算,重新接入到信号质量更为优越的网络,让其为自身提供服务的过程。小区重选准则的执行与否由终端的测量结果决定,并从当前小区接入到广播信号质量更好的网络。小区重选包括异频小区重选和同频小区重选。异频小区重选和同频小区重选是否触发相关参数的测量和重选准则的执行,取决于终端测量到的服务小区和相邻小区的信号质量是否符合判决准则。本文以同频小区为例展开具体论述,小区重选流程如图1所示。

相同频率的小区重选优先级往往相同,因此,根据S准则[6]和R准则[7]判断目标小区是否是下一时刻服务小区。

S准则可表示为:

Srxlev=Qrxlevmeas-(Qrxlevmin+Qrxlevminoffset)-Pcompensation

其中各参数定义如表1所示。

R准则可表示为:

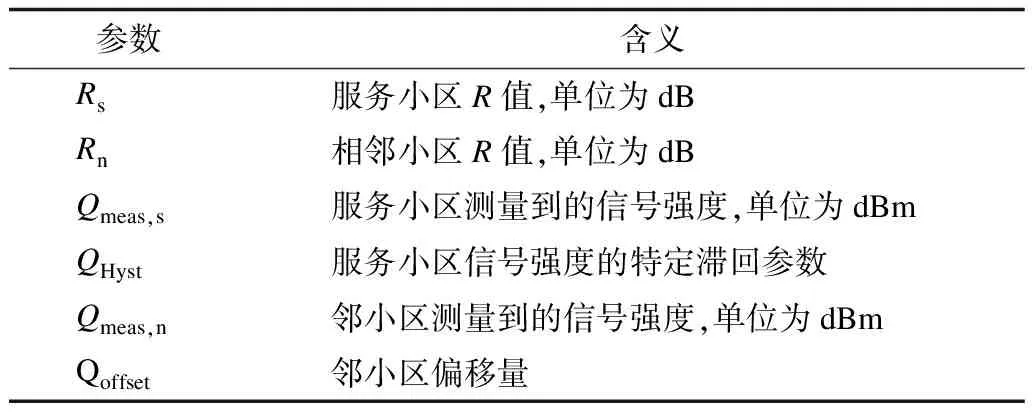

Rs=Qmeas,s+QHyst,Rn=Qmeas,n+Qoffset

其中各参数定义如表2所示。

图1 小区重选流程

表1 S准则参数定义

表2 R准则参数定义

2 增强小区重选安全方案设计

PUF指利用物体内部物理结构存在的个性化差异,输入一个激励,映射输出一个不可预测的响应[8]。PUF函数的主要优势体现在不可克隆的激励响应行为,在大幅减少计算和通信开销的同时实现一些传统公钥加密功能[9]。给定一个特定输入,UE的PUF将产生一定的输出。

2.1 协议符号说明

本文协议中的符号定义如表3所示。

表3 符号定义

2.2 协议描述

本文协议以同频小区重选来展开论述,在同频小区重选过程中加入基于PUF的小区重选安全协议,具体步骤如下:

步骤1终端根据服务小区系统广播的信号对参数RSRP和RSRQ进行测量,并计算S值,为后续判断是否发起同频邻小区测量提供依据。

步骤2若当前服务小区的测量计算结果满足Srxlev>SIntraSearch,则终端不需要对邻小区的相关参数进行测量计算;反之,如果条件不满足,终端必须触发对邻小区相关参数的测量。

步骤3若终端对邻小区相关参数测量功能被触发,则需要计算当前服务小区和同频邻小区的R值。如果与同频邻小区的R值相比,当前服务小区的R值比较大,即服务小区的信号质量更为优越,终端继续利用服务小区提供的网络服务;反之,如果同频邻小区的R值较大,并且大于服务小区R值的持续时间超过小区重选定时器时长Treselection,以及终端接入原来小区的时间超过1 s,则需重新选择服务小区,此时移动终端启动本文设计的基于PUF的小区重选安全协议。

步骤4

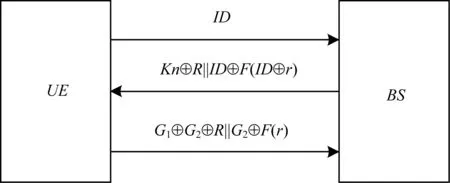

1)UE发出请求,将ID发送给BS。

2)BS收到ID后,产生随机数r,计算Kn⊕r和ID⊕F(ID⊕r),将Kn⊕r和ID⊕F(ID⊕r)发送给UE。

3)UE收到后,计算Kn⊕r⊕Kn得到r,计算F(ID⊕r),计算ID⊕F(ID⊕r)F(ID⊕r)得到ID,与自身ID做对比,若相同,则验证BS合法。UE计算G1=P(G0)和G2=P(G1),发送G1⊕G2⊕r和G2⊕F(r)给BS,同时更新令G0=G1。

步骤5选择R值最大的小区为其提供服务。

小区重选安全协议流程如图2所示,用户设备与基站的双向认证过程如图3所示。

图2 小区重选安全协议流程

图3 用户设备与基站的双向认证过程

3 GNY逻辑分析

1989年,Burrow等人提出基于知识和信仰的逻辑——BAN逻辑[10-11],该形式逻辑分析方法是分析安全协议的一个里程碑。BAN逻辑利用严格数学推理对目标协议中与认证逻辑直接相关的部分进行形式化分析和证明,从协议的初始化假设阶段推导出协议的目标认证阶段,揭示了一些非形式化方法很难发现的漏洞[12]。1990年,GNY形式逻辑分析方法被提出[13]。GNY是对BAN进行增强扩充的逻辑推理分析方法,比BAN逻辑更全面,扩大了能够分析的协议种类和范围[14]。本文提出的协议采用GNY逻辑形式化分析和证明。

3.1 GNY逻辑基本符号和公式

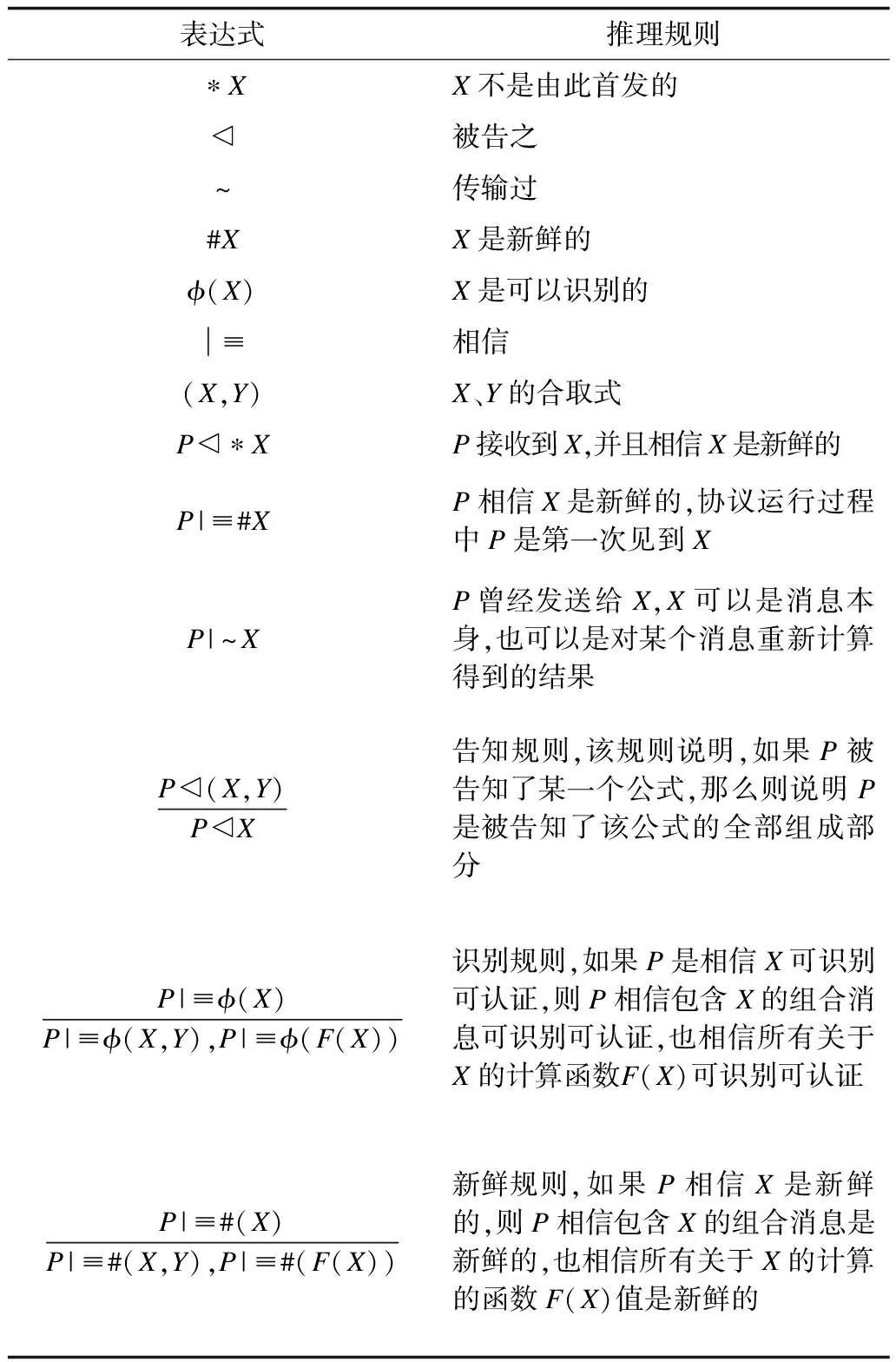

表4列出了本文协议证明需要用到的推理规则,全部规则详见参考文献[15]。

表4 推理规则

3.2 协议证明

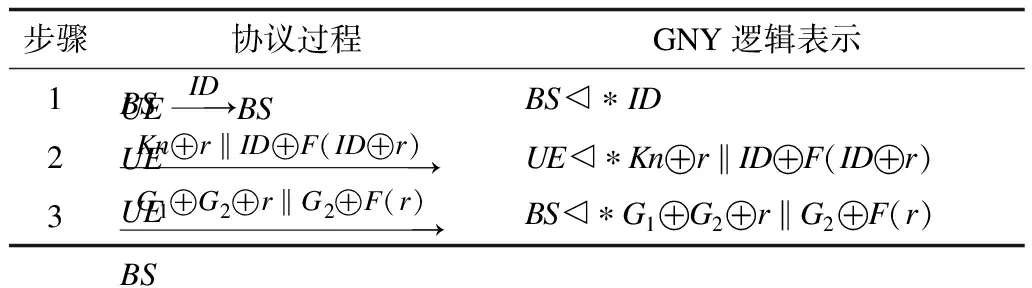

按照GNY逻辑规则的协议交互过程如表5所示。

表5 协议交互过程的GNY逻辑表示

证明目标为:

UE|≡BS|~#(Kn⊕r‖ID⊕F(ID⊕r))

BS|≡UE|~#(G1⊕G2⊕r‖G2⊕F(r))

根据协议过程可知初始化条件为:UE|≡#r,BS|≡#r,UE|≡#ID,BS|≡#ID,UE|≡φ(ID),BS|≡φ(ID)。因为BS◁*ID,所以结合告知规则可得BS◁*(Kn⊕r‖ID⊕F(ID⊕r));因为BS|≡φ(ID),所以结合识别规则可得BS|≡φF(ID⊕r),进而还可得到BS|≡φ(Kn⊕r‖ID⊕F(ID⊕r)),同理可证UE|≡φ(Kn⊕r‖ID⊕F(ID⊕r));又因为UE|#ID,所以结合新鲜规则可得UE|≡#(Kn⊕r‖ID⊕F(ID⊕r)),又BS|~(Kn⊕r‖ID⊕F(ID⊕r)),则可证UE|≡BS|~#(Kn⊕r‖ID⊕F(ID⊕r))。

由BS|≡#r结合新鲜规则得BS|≡#(G1⊕G2⊕r‖G2⊕F(r)),又因为UE|~#(G1⊕G2⊕r‖G2⊕F(r)),所以得证BS|≡UE|~#(G1⊕G2⊕r‖G2⊕F(r))。

4 安全性分析

对本文协议的安全性分析如下:

1)防范物理克隆。在协议中,用于交互的信息经过PUF计算得来,PUF从物理上避免了设备的克隆复制。

3)防范信息泄露攻击。攻击者可能从通信双方交互的信息中窃取信息进行修改,从而得到部分有用信息,在本文协议中,传输的信息都是经过运算得到的随机和保密的信息,攻击者只要修改传输过程中的任何一个信息,协议都会终止,停止交互。因此,协议可以防范信息泄露攻击。

4)防范重放攻击和中间人攻击。攻击者实施重放攻击时,窃取UE和BS之前的交互信息,将信息再次发送给对方,以达到骗取合法身份的目的,在本文协议中,认证双方会产生随机数r,同时G0会每轮交互时更新,从而达到防范重放攻击的目的。中间人攻击时攻击者入侵信息交互双方,冒充合法用户骗取对方信任,类似于重放攻击,在本文协议中,通信双方交互的信息都是经过严格计算得来,相互之间有紧密的逻辑关系,足以防范中间人攻击。

5 结束语

小区重选为终端得到优质通信服务提供了保障,但随着技术的发展,小区重选也面临安全问题,如身份验证、用户隐私、信息泄露等。本文在小区重选算法基础上提出一种增强小区重选安全的协议,其采用物理不可克隆函数(PUF),只需在原有小区重选算法基础上增加协议认证即可实现较高安全性。经分析,该协议能够抵抗冒充攻击、重放攻击、中间人攻击等常见攻击,有效提高小区重选安全。由于PUF需要借助物理器件实现其功能,因此下一步将把该函数集成到终端现有器件上,使协议能够普及使用。