基于双重代理密钥的船舶自组网门限签名方案

徐明,李旭如,刘朝斌,马尧

基于双重代理密钥的船舶自组网门限签名方案

徐明1,李旭如1,刘朝斌2,马尧3

(1. 上海海事大学信息工程学院,上海 201306;2. 复旦大学上海市智能信息处理重点实验室,上海 200433;3. 中国通用技术研究院,北京 100085)

为了解决船舶自组网应用条件下的消息认证问题,利用门限代理签名体制和双线性对性质,设计了一种不依赖于可信认证中心和防篡改设备的签名方案。通过双重代理密钥的设计和门限签名机制的应用,使船舶节点通过多项式时间的计算完成消息签名,并运用随机预言模型证明了方案的安全性。分析表明,该方案在保证正确性的前提下能满足强代理签名的性质,并具有较低的计算开销和通信开销。

船舶自组网;双重代理密钥;消息认证;双线性对

1 引言

船舶自组网(SANET , ship ad-hoc network)是船联网(IoV, Internet of vessel)的一种组网形式[1]。广义的船联网是包含船舶、通信基站、通信卫星、桥梁、航标、浮标和船舶交通管理系统(VTS, vessel traffic system)组成的船舶智能信息服务系统。现有的一些海上通信应用,如船舶自动定位系统(AIS, automatic identification system)、全球海上遇险安全系统(GMDSS, global maritime distress safety system)都致力于船舶的安全、追踪和身份识别[2-4]。随着海上通信应用环境的复杂化,目前较为成熟的通信技术,如海事卫星通信系统因其高昂的费用逐渐成为海上通信应用的瓶颈。与此同时,海上活动日渐频繁以及无线通信技术迅速发展,为船舶自组网迎来了新的发展契机[5]。目前,船舶自组网的研究工作主要集中在通信效率的提升和路由协议的优化与设计方面[6-8]。然而,由于海面环境复杂、海面粗糙度(SSR, sea surface roughness)[9]多变以及天气变换频繁等不确定因素的影响,加之船舶节点移动速度较慢、网络拓扑结构相对稳定等原因,导致船舶节点之间的消息通信很容易被探测、拦截和篡改[10]。因此,如何保证船舶自组网的安全通信成为一个不可忽视的问题。

与常见的移动自组网(ad-hoc)相比,船舶自组网有以下3个特点。1) 从网络的整体结构来看,船舶节点之间的距离相对较远、节点移动速度较慢且移动速度相对稳定,这就导致了船舶自组网的拓扑结构变化较慢。2) 海洋环境复杂多变、覆盖区域较大,从而使浮标、岛屿基站等网络基础设施建设较为困难。因此,当船舶节点间进行通信时,这些基础设施可能无法作为可信第三方加入通信以保证船舶之间的通信安全。3) 由于针对船舶自组网安全通信的研究刚刚起步,目前还没有针对船舶自组网消息认证方面的研究工作,为了进一步完善船舶自组网的安全通信协议,设计一个适用于船舶自组网的消息认证方案是很必要的。

考虑到船舶自组网的特殊应用环境和网络结构,为了保证网络通信的可靠性,船舶自组网的消息认证方案设计不能引入第三方可信中心。但是船舶自组网中节点移动速度较慢、通信半径较大(约30 km)、传输速率较快(9.6~14.4 kbit/s)[11],这就意味着网络对于瞬时通信的要求较低。结合船舶自组网消息认证方案设计的需求与网络自身的特点,通过对现有移动自组网消息认证方案的研究,可以考虑使用门限代理签名对船舶自组网中的消息进行认证。

代理签名自Mambo等[12]在1996年首次提出后就被广泛深入地研究,随后,Zhang等[13]提出了基于秘密共享的门限代理签名方案。在此之后,大量的门限代理签名方案被提出[14-20]。门限代理签名方案利用秘密共享和公钥密码体制保证了签名的安全性,由于其对代理签名的参与者身份没有做特殊的要求,因此可以在不引入第三方可信中心的前提下实现安全的消息认证;同时,船舶自组网对瞬时通信要求较低,可以负担由秘密共享过程所增加的计算复杂度和通信复杂度。因此说,门限代理签名方案是保证船舶自组网安全通信的一个较为理想的方案。常见的移动自组网中也有与之相似的认证方案,如Shao等[21]提出的门限批量认证方案和Yeh等[22]提出的基于代理车辆的认证方案,但是这2种方案均局限于使用第三方可信中心。

针对船舶自组网的特性及其应用环境的特殊限制,本文设计了一种基于双重代理密钥的门限签名方案。该签名方案不依赖于第三方认证中心和固定的基础设施。理论分析表明,该方案满足强代理签名的性质,即强不可伪造性、强可识别性、强不可否认性和防滥用性[23]。此外,效率分析表明,本文方案在船舶自组网的应用环境下具有较高的计算效率和通信效率。

2 船舶自组网体系结构及攻击模型

2.1 体系结构

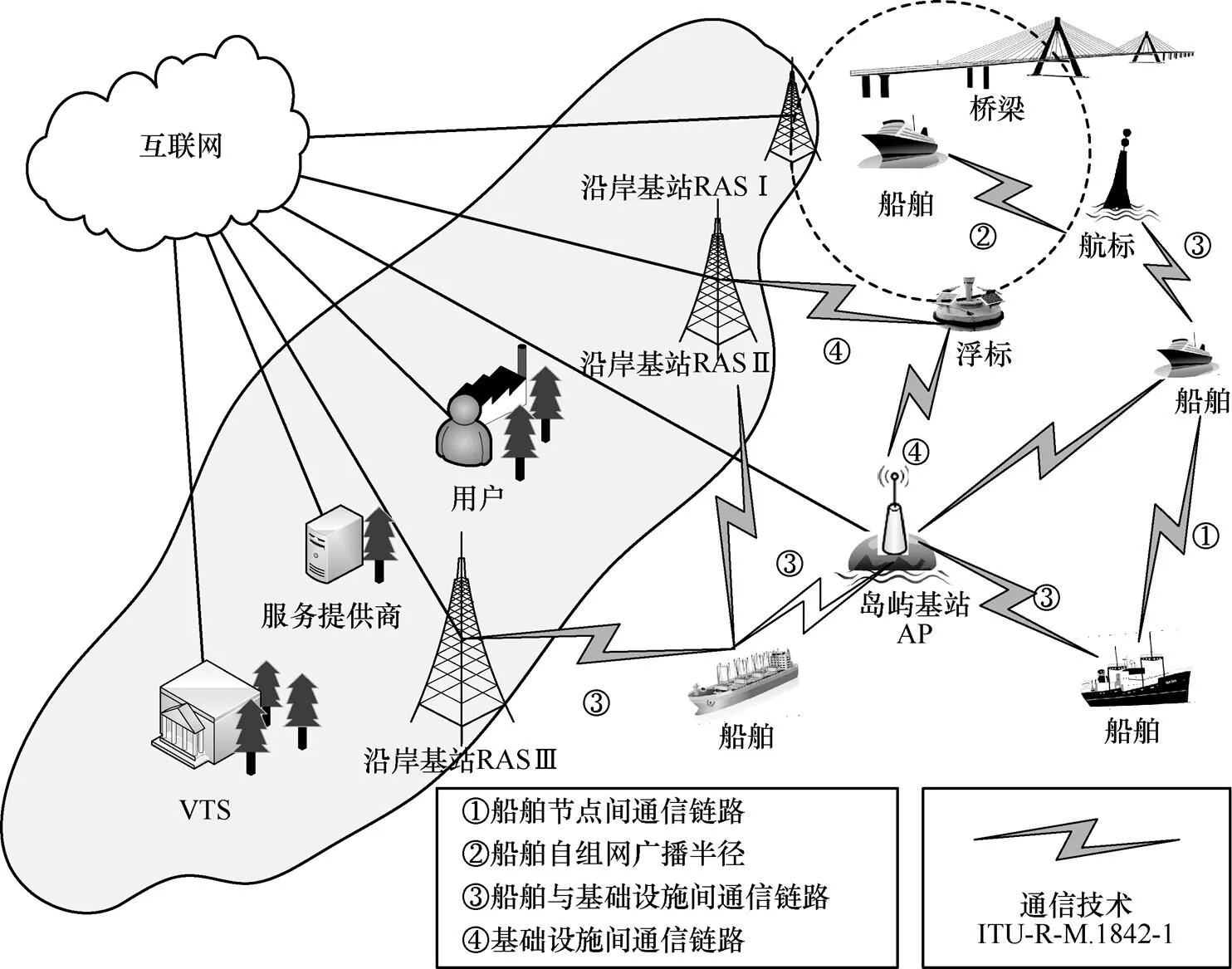

船舶自组网包含船舶通信单元、基础设施通信单元和通信基站,其体系结构如图1所示。

船舶通信单元(OBU, on-board unit):OBU是安装在船舶上的通信设备,是船舶自组网中最基本的通信实体。

无线接入基站(RAS, radio access station):RAS包含陆地通信基站和岛屿通信基站。船舶自组网中的RAS可以作为其他后备网络的接入点。船舶、航道、环境等数据通过互联网传入相应服务器,可以用于VTS的管理决策。

无线接入点(AP, access point)[22]:船舶自组网中的无线接入点包含航标、浮标和桥梁。通过装载在这些设备上的传感器可以完成对环境和航道参数的感知与监控,AP可以通过船舶自组网传送监测到的航运和环境数据。当船只不在RAS的覆盖范围内时,可以通过AP间接加入网络。

甚高频带(VHFB, very high frequency band)通信技术:考虑到船舶自组网应用环境的特殊性,一般的通信技术,如专用短程通信(DSRC, dedicated short range communication)技术[24]等受到传输速率的制约,而卫星通信则存在着成本较高和通信时延较大等问题。因此,Hui等[25]提出的基于ITU-R-M.1842-1标准的甚高频带通信技术适用于船舶自组网的通信。

图1 船舶自组网体系结构

2.2 攻击模型

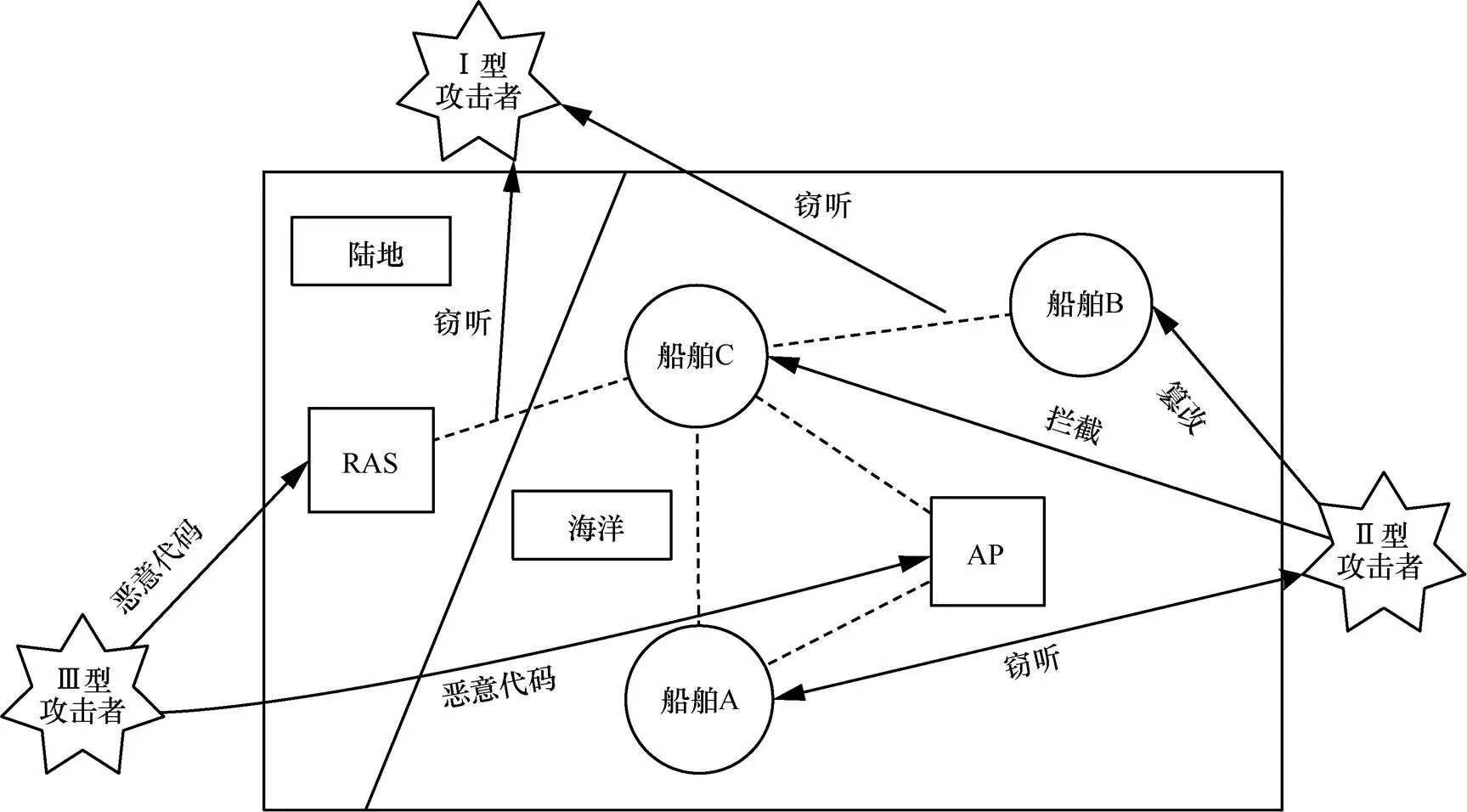

针对船舶自组网的网络架构,有3种常见的攻击模型。图2给出了3种类型攻击者的攻击路径。

Ⅰ型攻击者可以窃听网络信道,从而获取对攻击者有利的消息。攻击者可以通过逆向分析技术得出原网络的消息格式、应答方式和容错机制等敏感信息。Ⅱ型攻击者通过对中继船舶节点C的消息进行拦截,并向接收船舶节点B发送篡改后的虚假消息以完成攻击目的。Ⅲ型攻击者通过向接入互联网的RAS和AP注入恶意代码,从而控制网络流量。其中,Ⅱ型攻击者的攻击模式尤为常见。而基于双重代理密钥的门限代理签名方案为船舶自组网中的消息认证提供了一种安全有效的解决方案。

图2 船舶自组网的攻击路径

图3 船舶自组网代理签名过程

3 基于双重代理密钥的门限签名方案

船舶自组网中门限代理签名方案的工作过程如图3所示。船舶节点A是原始签名人,它向代理签名组中的个代理船舶节点发送授权密钥。其中,个船舶节点产生子签名,并交由一个签名管理节点汇总后返回给船舶节点A。产生签名和签名管理的节点在代理签名节点中随机选举,并且整个签名过程只有船舶节点参与其中。参与签名过程的角色如下所示。

3.1 系统初始化

输入安全参数,KGC执行如下操作。

3.2 生成用户私钥

3.3 生成代理密钥

代理密钥由2个部分组成:1) 原始签名人对代理签名人授权阶段产生的授权密钥;2) 代理人秘密共享阶段产生的共享密钥。

3.3.1 身份认证和授权密钥生成阶段

3.3.2 共享密钥生成阶段

3.4 门限代理签名

3.5 门限代理签名验证

4 方案分析

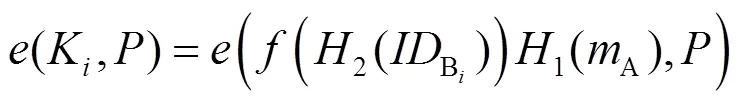

4.1 正确性分析

定理1 基于双重代理密钥的门限代理签名方案具有正确性。

证明 1) 授权验证(生成第一重代理密钥)的正确性

2) 秘密共享(生成第二重代理密钥)的正确性

3) 签名验证的正确性

证毕。

4.2 安全性分析

4.2.1 安全模型

4.2.2 强不可伪造性

根据定义1可知,本文方案是存在性不可伪造的。

定理2 在随机预言机模型下,如果一个敌手可以替换任意用户的长期公钥,但是不知道系统主密钥,那么由本文方案对于适应性选择消息攻击是存在性不可伪造的。

4.2.3 强可鉴别性

4.2.4 强不可否认性

4.2.5 防滥用性

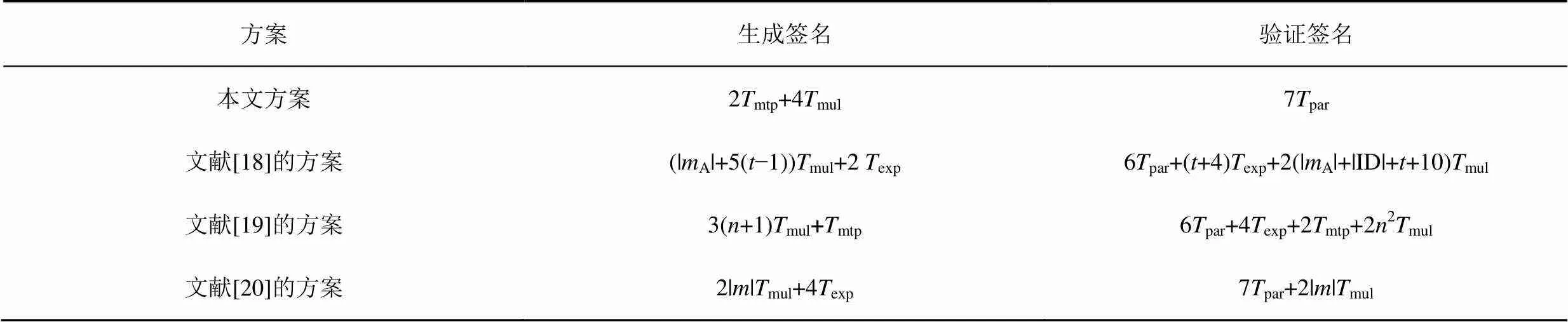

4.3 效率分析

4.3.1 计算复杂度分析

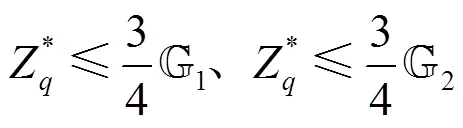

表1给出了本文方案与其他典型的门限代理签名方案的计算复杂度比较。令exp表示循环群上的一次乘方运算,mul表示循环群上的一次点乘运算,mtp表示一次Map2Point散列运算,par表示一次双线性映射运算。文献[20-22]的exp、mul、mtp和par的运行时间分别为0.46 ms、0.6 ms、3.9 ms和4.9 ms。用表示委任状的长度,表示用户的长度,表示签名消息的长度,表示实际代理签名人的数量,表示代理签名组所有成员的数量。称上述变量为衡量方案计算复杂度的系统参数。从表1不难看出,除本文方案外,其他3种门限代理签名方案的计算复杂度分别与委任状A的长度和用户的长度、参与门限签名的签名人个数以及签名消息的长度有关。这是因为本文方案将A、和通过Map2Point散列函数映射到上,消除了消息长度对计算复杂度的影响,同时增强了安全性。但这种做法在消息长度较短的应用场景下会增加Map2Point散列运算的时间。另外,本文方案在验证签名时的计算复杂度相对于文献[20]的方案有较明显的优势;对于文献[18-19]的方案,虽然本文方案要多花费一次计算双线性映射的时间,但是上述2种方案的计算复杂度较容易受到系统参数(如消息长度和代理签名人个数等)的影响,当文献[18-19]中方案的系统参数变化时,方案验证签名的计算复杂度会随之波动,而本文方案验证签名的计算复杂度较为稳定。不可否认的是,当系统参数的取值较小时,文献[18-19]方案的计算复杂度要优于本文方案。

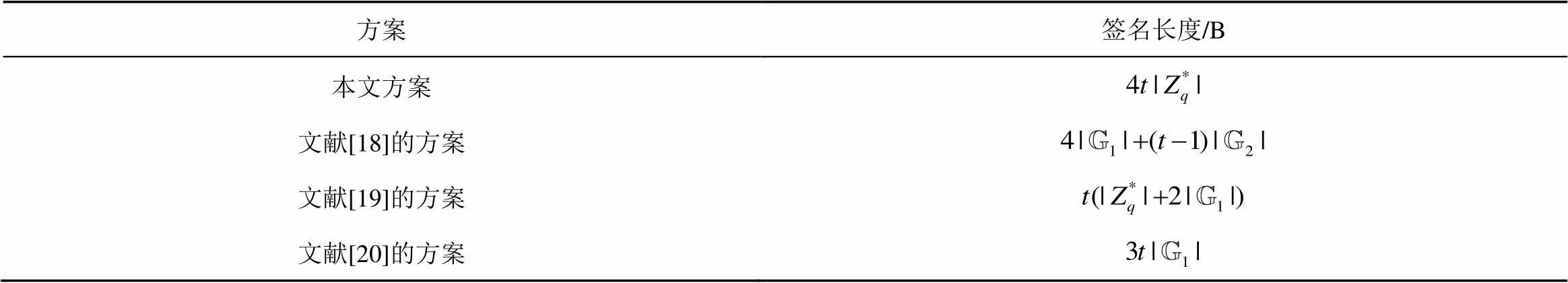

4.3.2 通信复杂度分析

表1 计算复杂度比较

表2 通信复杂度比较

5 结束语

本文针对船舶自组网的安全通信问题,结合船舶自组网的特点,提出了一种基于双重代理密钥的门限签名方案。在该方案中,船舶节点可以在不依赖固定基础设施的情况下保障通信安全。分析表明,本文方案在船舶自组网特定的应用环境下具有较低的计算开销和通信开销,并且在保证方案正确性的前提下可以满足强代理签名的性质。通过随机预言模型的理论分析可以得出,该方案也是抗合谋攻击的。

[1] SU X, HUI B, CHANG K H. Multi-hop clock synchronization based on robust reference node selection for ship ad-hoc network[J]. Journal of Communications & Networks, 2016, 18(1):65-74.

[2] PAPI F, TARCIH D, VESPE M, et al. Radiolocation and tracking of automatic identification system signals for maritime situational awareness[J]. Radar Sonar & Navigation Iet, 2015, 9(5):568-580.

[3] ZHOU M ,VEEN A J V D. Blind beamforming techniques for automatic identification system using GSVD and tracking[C]// IEEE International Conference on Acoustics, Speech and Signal Processing. 2014: 3012-3016.

[4] YANG J, CHENG Y, CHEN L. The detection probability modeling and application study of satellite-based AIS system[C]// IEEE Information Technology and Artificial Intelligence Conference. 2015: 28-33.

[5] ZHOU M T, HOANG V D, HARADA H, et al. TRITON: high-speed maritime wireless mesh network[J]. IEEE Wireless Communications, 2013, 20(5): 134-142.

[6] YANG T, ZHENG Z, LIANG H, et al. Green energy and content-aware data transmissions in maritime wireless communication networks[J]. IEEE Transactions on Intelligent Transportation Systems, 2015, 16(2): 751-762.

[7] YANG T, LIANG H, CHENG N, et al. Efficient scheduling for video transmissions in maritime wireless communication networks[J]. IEEE Transactions on Vehicular Technology, 2015, 64(9):4215-4229.

[8] HUA C, SHEN Z, LU J. High-efficiency sea-water monopole antenna for maritime wireless communications[J]. IEEE Transactions on Antennas & Propagation, 2014, 62(12): 5968-5973.

[9] LANDY J C, KOMAROV A S, BARBER D G, et al. Numerical and experimental evaluation of terrestrial LiDAR for parameterizing centimeter-scale sea ice surface roughness[J]. IEEE Transactions on Geoscience and Remote Sensing, 2015, 53(9): 4887-4898.

[10] 吴黎兵, 谢永, 张宇波. 面向车联网高效安全的消息认证方案[J].通信学报,2016, 37(11):1-10.

WU L B, XIE Y, ZHANG Y B. Efficient and secure message authentication scheme for VANET [J].Journal on Communications, 2016, 37(11):1-10.

[11] KIM Y B, KIM J H, WANG Y P, et al. Application scenarios of nautical ad-hoc network for maritime communications[C]// IEEE Oceans. 2009: 1-4.

[12] MAMBO M, USUDA K, OKAMOTO E. Proxy signatures: delegation of the power to sign messages[J]. IEICE Transactions on Fundamentals of Electronics, Communications and Computer Sciences, 1996, 79(9): 1338-1354.

[13] ZHANG F, KIM K. Efficient ID-based blind signature and proxy signature from bilinear pairings[C]//ACISP’2003, LNCS 2727. 2003: 312-323.

[14] QIAN H, CAO Z, XUE Q. Efficient pairing-based threshold proxy signature scheme with known signers[M]. IOS Press, 2005.

[15] WU W, MU Y, SUSLIO W, et al. Identity-based proxy signature from pairings[C]//International Conference on Autonomic and Trusted Computing. 2007:22-31.

[16] LIU J, HUANG S. Identity-based threshold proxy signature from bilinear pairings[M]. IOS Press, 2010.

[17] YANG T, XIONG H, HU J, et al. A traceable certificateless threshold proxy signature scheme from bilinear pairings[C]// Asia-Pacific Web Conference on Web Technologies and Applications. 2011:376-381.

[18] 于义科, 郑雪峰. 标准模型下基于身份的高效动态门限代理签名方案[J]. 通信学报, 2011, 32(8):55-63.

YU Y K, ZHENG X F. ID-based efficient and proactive threshold proxy signature in the standard model[J]. Journal on Communications, 2011, 32(8):55-63.

[19] MENG X, LI Y. A novel verifiable threshold signature scheme based on bilinear pairing in mobile ad hoc network[C]// International Conference on Information and Automation. 2012:361-366.

[20] QIN H, ZHU X, DAI Y. Provably secure identity-based threshold signature on access structure[M]. 2014.

[21] SHAO J, LIN X, LU R, et al. A threshold anonymous authentication protocol for VANETs[J]. IEEE Transactions on Vehicular Technology, 2016, 65(3): 1711-1720.

[22] YEH L Y, LIN Y C. A proxy-based authentication and billing scheme with incentive-aware multihop forwarding for vehicular networks[J]. IEEE Transactions on Intelligent Transportation Systems, 2014, 15(4): 1607-1621.

[23] SHUM K, WEI V K. A strong proxy signature scheme with proxy signer privacy protection[C]// Eleventh IEEE International Workshops on Enabling Technologies: Infrastructure for Collaborative Enterprises. 2002: 55-56.

[24] KENNEY J B. Dedicated short-range communications (DSRC) standards in the united states[J]. Proceedings of the IEEE, 2011, 99(7): 1162-1182.

[25] HUI B, JEON K H, CHANG K H, et al. Design of radio transmission technologies for VHF band ship ad-hoc network[C]// IEEE International Conference on ICT Convergence.2011: 626-629.

[26] 牛淑芬, 牛灵, 王彩芬, 等. 标准模型下可证明安全的无证书广义签密 [J]. 通信学报, 2017, 38(4):35-45.

NIU S F, NIU L, WANG C F, et al. Certificateless generalized signcryptionscheme in the standard model[J]. Journal on Communications, 2017, 38(4):35-45.

[27] 张华, 温巧燕, 金正平. 可证明安全算法与协议[M]. 北京: 科学出版社, 2012.

ZHANG H, WEN Q Y, JIN Z P. Provable security algorithm and protocol[M]. Beijing: Science Press, 2012.

[28] 冯登国. 可证明安全性理论与方法研究[J]. 软件学报, 2005, 16(10):1743-1756.

FENG D G. Research on theory and approach of provable security[J]. Journal of Software, 2005, 16(10): 1743-1756.

Dual-proxy key-based threshold signature scheme for ship ad-hoc network

XU Ming1, LI Xuru1, LIU Chaobin2, MA Yao3

1. College of Information Engineering, Shanghai Maritime University, Shanghai 201306, China 2.Shanghai Key Laboratory of Intelligent Information Processing, Fudan University, Shanghai 200433, China 3. China General Technology Research Institute, Beijing 100085, China

In order to solve the problem of message authentication under the conditions of the ship ad-hoc network (SANET), a signature scheme that does not depend on trusted certificate authorities and tamper-proof devices (TPD) was proposed by using the threshold proxy signature scheme and the properties of bilinear pairings. The proposed scheme used the dual-proxy key and the threshold signature mechanism to enable the ship nodes calculate the message signature in polynomial time. Moreover, the security of the scheme was also proved under the random oracle model. The performance analysis results show that the proposed scheme can meet the requirement of strong proxy signature under the premise of guaranteeing correctness, and has lower computational cost and communication cost.

ship ad-hoc network, dual-proxy key, message authentication, bilinear pairing

TP309

A

10.11959/j.issn.1000−436x.2018115

2017−10−04;

2018−05−25

徐明,mingxu@shmtu.edu.cn

国家自然科学基金资助项目(No.U1636205);中国博士后科学基金资助项目(No.2014M561512)

The National Natural Science Foundation of China (No.U1636205), China Postdoctoral Science Foundation Project (No.2014M561512)

徐明(1977−),男,安徽马鞍山人,博士,上海海事大学副教授,主要研究方向为无线通信网络、网络空间安全等。

李旭如(1995−),女,安徽宣城人,上海海事大学硕士生,主要研究方向为无线通信网络、网络空间安全等。

刘朝斌(1985−),男,河南封丘人,复旦大学博士生,主要研究方向为隐私保护、计算机网络安全等。

马尧(1986−),男,河南许昌人,博士,中国通用技术研究院工程师,主要研究方向为大数据技术、信息安全等。