美国网络空间攻击与主动防御能力解析

——用于持久化控制的网空攻击装备

◎安天研究院

上一期中,我们对美国国家安全局(NSA)和中央情报局(CIA)用于突破物理隔离的网空装备进行了介绍,展现了美国在攻击性的网空作业中,对各类机构的内网体系,特别是对物理隔离网络的穿透能力。在本期中,我们将对美方用于实现持久化控制的网空攻击性软硬件装备进行介绍,展现美方针对各类网络设备以及服务器与终端节点做到全方位覆盖的持久化能力。

持久化的目的是实现对目标网络设备或节点系统的持续控制,这既是进行网络情报获取等攻击性网空行动所依赖的基础,也是开展积极防御反制威慑乃至实现网络战攻击的重要前提。传统战争中,是在战争开始之时将作战人员和装备投入战场,适应战场以便在战争中获得主动。而在网络空间中,攻击方可以在网络战开始前的数天、数月甚至数年就进行“战场预制”,通过对内网的穿透能力和对生产、运营商、物流链等相关环节的渗透,在网络战争开始前已经按照于己方有利的方式,攻击控制具有潜在战略或战术意义的网络设备和节点系统,从而隐蔽地实现对网络空间战场阵地的预制改造。在战争开始时,就可以迅速地将攻击载荷投递至已被持久化控制的关键位置,或者通过被持久化控制的阵地节点间接对关键位置发起攻击并投递载荷,从而通过攻击行动实现军事作战所需的网空攻击效用。事实上,在现代网络战争中,战争模式早已从战时选取目标开展攻击的早期模式,转变为战时根据作战需要,从已被持久化控制的网络节点中挑选具有战略或战术意义的目标,并展开组合攻击行动的成熟模式。因此,在网络空间的较量,对重要网络设备和节点系统进行持续隐秘控制的持久化能力,已经成为对敌方的重要的战略优势。

在持久化这一问题上,美国一直秉承“持久化一切可以持久化的节点”的理念,将其作为一种重要的战略资源储备,为长期的信息窃取和日后可能的网络战做准备。据斯诺登披露的NSA内部文件显示,对网络的监视仅仅是美国“数字战争战略”中的“第0阶段”,监视的目的是检测目标系统的漏洞,这是执行后续行动的先决条件。一旦“隐形持久化植入程序”渗入目标系统,实现对目标系统的“永久访问”,那么“第3阶段”就已经实现,这一阶段被称为“主宰”,可见持久化能力的重要性。而这些都是为最终的网络战做准备。一旦在目标系统达成持久化,攻击者就能够实现随时从监视到攻击行动的无缝切换,即由计算机网络利用(即CNE)转换为计算机网络攻击(即CNA),对目标网络或系统进行破坏和摧毁。

谈及持久化,不得不提“方程式”组织对于固件的持久化能力。2015年初卡巴斯基和安天先后披露一个活跃了近20年的攻击组织——方程式组织,该组织不仅掌握大量的0day漏洞储备,且拥有一套用于植入恶意代码的网络武器库,其中最受关注、最具特色的攻击武器是可以对数十种常见品牌硬盘实现固件植入的恶意模块。依靠隐蔽而强大的持久化能力,方程式组织得以在十余年的时间里,隐秘地展开行动而不被发现。方程式组织被认为和NSA有较大关联。

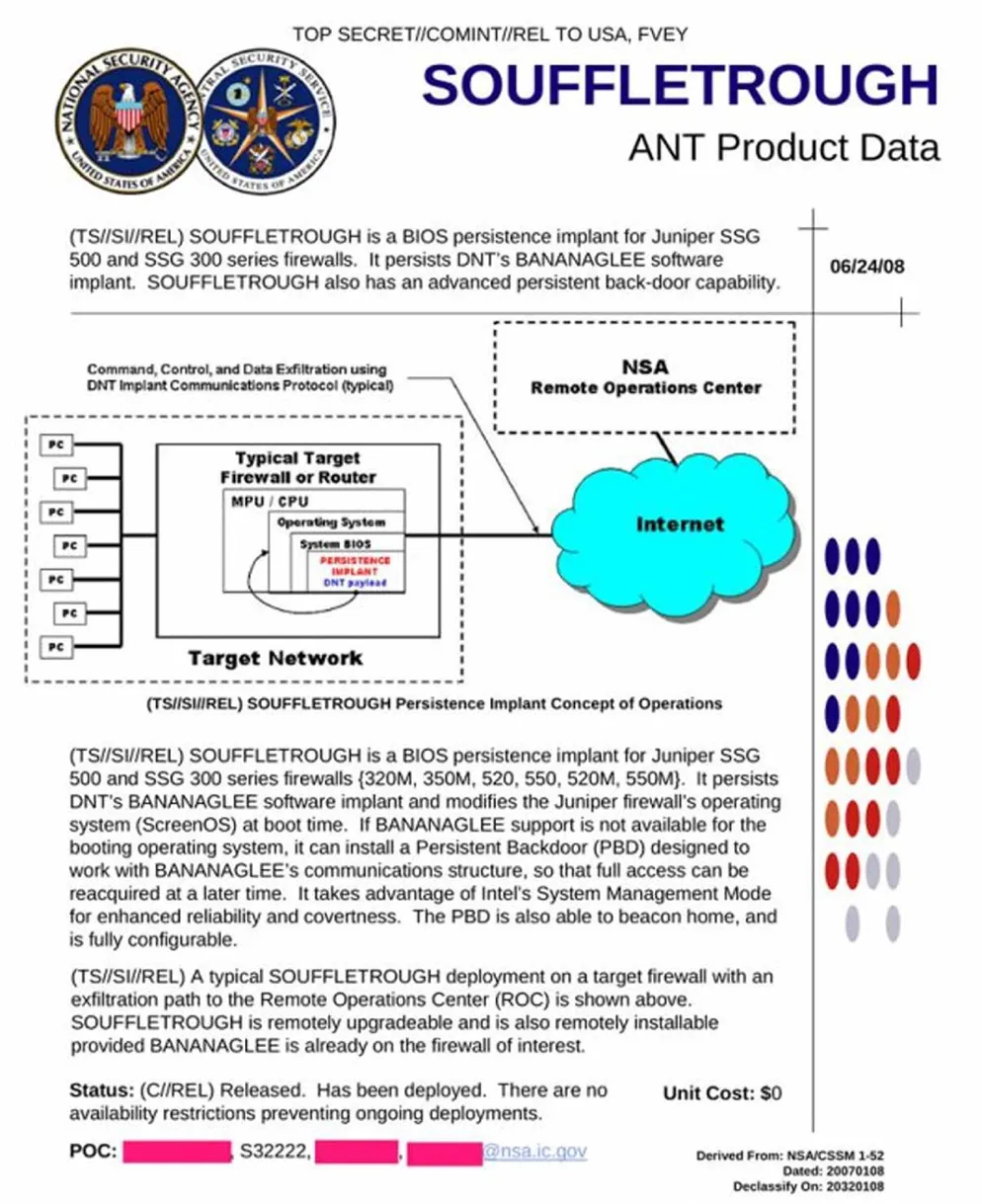

“蛋奶酥槽”(SOUFFLETROUGH)工具集介绍

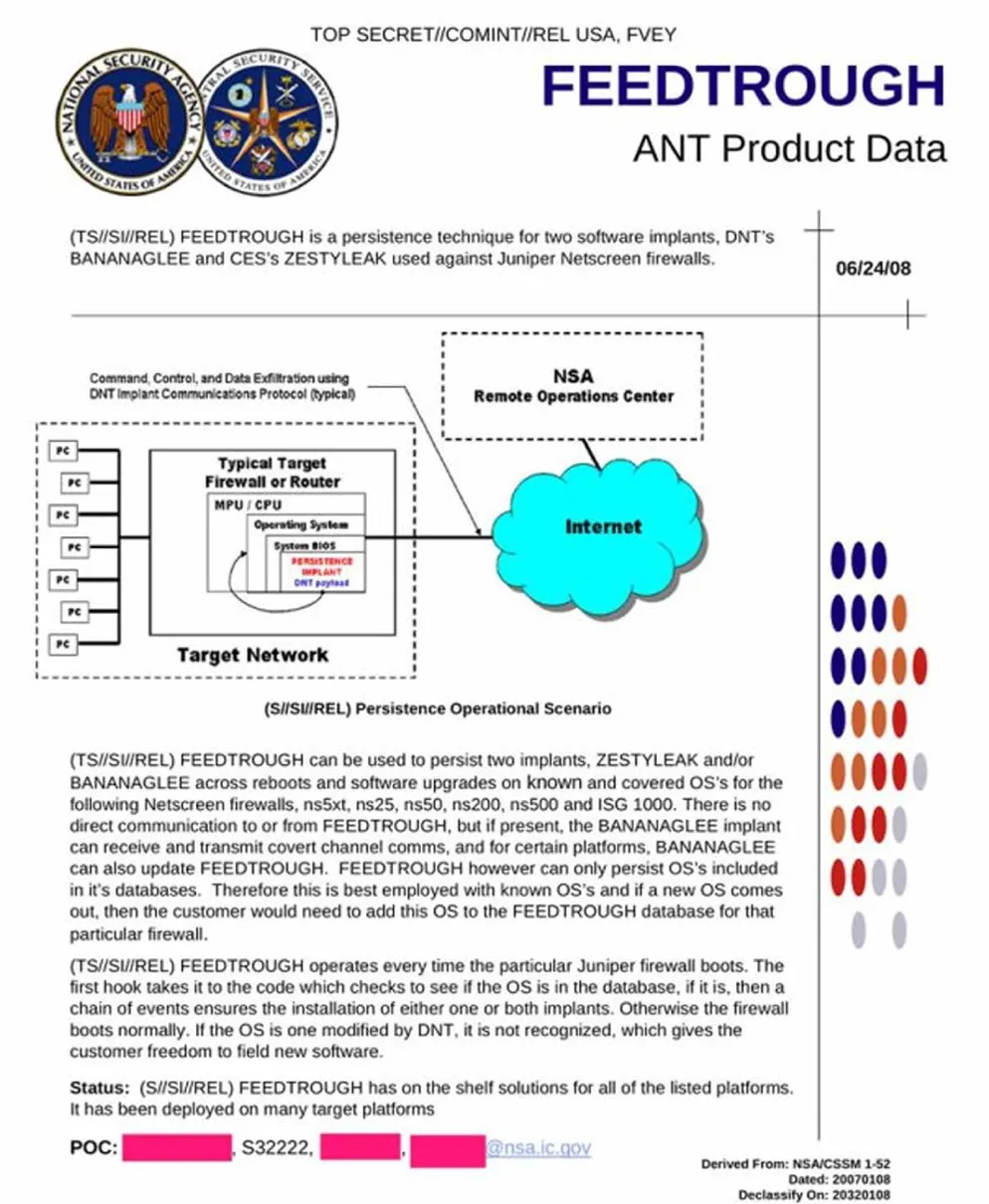

“给水槽”(FEEDTROUGH)工具集介绍

根据目前披露的文件显示,NSA和CIA均开发了大量具有持久化能力的网络攻击装备。NSA的相关装备主要由特定入侵行动办公室(TAO)下属的先进网络技术组(ANT)开发。比较有代表性的装备包括针对Juniper不同系列防火墙的工具集“蛋奶 酥 槽 ”(SOUFFLETROUGH) 和“给水槽”(FEEDTROUGH)、针对思科Cisco系列防火墙的“喷射犁”(JETPLOW)、针对华为路由器的“水源”(HEADWATER)、针对Dell服务器的“神明弹跳”(DEITYBOUNCE)、针对桌面和笔记本电脑的“盛怒的僧侣”(IRATEMONK)等。

SOUFFLETROUGH是一种通过植入BIOS实现持久化能力的恶意软件,针对Juniper SSG 500和SSG 300(320M/350M/520/550/520M/550M)系列防火墙。它能够向目标注入数字网络技术组(DNT)的植入物“香蕉合唱团”(BANANAGLEE,功能尚不完全明确),并在系统引导时修改Juniper防火墙的操作系统。如果BANANAGLEE无法通过操作系统引导启动,可以安装驻留型后门(PBD)与BANANAGLEE的通信结构协作,以便之后获得完全访问权。该PBD能够发出信标并且是完全可配置的。如果BANANAGLEE已经安装于目标防火墙,则SOUFFLETROUGH可以执行远程升级。

JETPLOW是针对思科500系列PIX防火墙,以及大多数ASA防火墙(5505/5510/5520/5540/5550) 的 恶 意软件,功能与SOUFFLETROUGH基本相同,能够注入BANANAGLEE并安装PBD。类似地,FEEDTROUGH针对Juniper Netscreen防火墙,能够注入BANANAGLEE和另一款名为“兴趣点泄露”(ZESTYLEAK,功能尚不完全明确)的恶意软件。此外,还有一系列针对Juniper路由器的BIOS注入工具,包括“学院蒙塔纳”(SCHOOLMONTANA)、“山脊蒙 塔纳”(SIERRAMONTANA)和“灰泥蒙塔纳”(STUCCOMONTANA)等,分别是针对Juniper J、Juniper M和Juniper S系列路由器,用以完成DNT相关植入程序的持久化。

HEADWATER是一个驻留型后门工具集,针对华为路由器。HEADWATER后门能够通过远程运营中心(ROC)远程传输到目标路由器。传输完成后,后门将在系统重启后激活。一旦激活,ROC就能够控制后门,捕获并检查通过主机路由器的所有IP数据包。HEADWATER是针对华为公司路由器的PBD的统称,相关文件还提到,NSA和CIA曾发起联合项目“涡轮熊猫”(TURBOPANDA)使用PBD来利用华为的网络设备。

“喷射犁”(JETPLOW)工具集介绍

DEITYBOUNCE提供一个软件应用程序,利用主板的BIOS和系统管理模块驻留在戴尔PowerEdge服务器中,操作系统加载时能够周期性的执行。该技术能够影响多处理器系统(RAID硬件和Microsoft Windows 2000、2003和XP操作系统),针对戴尔PowerEdge 1850/2850/1950/2950服务器。通过远程访问或物理访问,ARKSTREAM在目标机器上重新刷新BIOS,以植入DEITYBOUNCE及其有效载荷。

IRATEMONK通过注入硬盘驱动器固件,针对桌面和笔记本电脑提供持久化能力。通过主引导记录(MBR)替代以获得执行。这种技术针对不使用磁盘阵列的系统,支持西部数据、希捷、迈拓、三星等品牌的硬盘,支持的文件系统格式包括FAT、NTFS、EXT3和UFS。通过远程访问或物理访问,将硬盘驱动固件发送至目标机器,以植入IRATEMONK及其有效载荷。

根据维基解密披 露 的 CIA“Vault 7”文档显示,CIA同样开发了大量具有持久化功能的网络攻击装备,包括“暗物质 ”(DarkMatter)、“午夜之后”(A fterMidnight)和“天使之火”(AngelFire)等。

DarkMatter是一组针对苹果主机和手机的恶意软件和工具,能够通过多种方式实现持久化,包括伪装成雷雳接口转换设备或进行固件植入,可通过人力作业或物流链劫持实现。AfterMidnight是一个恶意代码植入框架,能够向目标远程投放恶意软件,其主程序具有持久化能力,能够伪装成Windows系统的.dll文件。AngelFire是一个针对Windows计算机的恶意代码植入框架,能够通过修改引导扇区的方式,在Windows系统中安装持久化的后门。

通过以上介绍可以看出,美方的情报部门开发了大量针对各类网络和终端设备的持久化工具,这既是美方“持久化一切可以持久化的节点”理念的体现和实践基础,也从一个侧面反映了美方网络空间攻击装备全平台、全能力覆盖的特点。

无论是NSA还是CIA的持久化装备,其目的都是对关键网络或系统实现长期、隐秘的控制,为持续的情报窃取和未来可能的攻击行动、甚至发动网络战做准备。在这种情况下,我们应该认识到,关键信息基础设施的保护应该不仅仅是数据的保护,更重要的是要确保对网络与系统控制权的掌控。攻击者一旦获得了在关键信息基础设施中的“主宰”能力,能够实现随时从CNE到CNA的快速切换,关键信息基础设施安全便无从谈起。根据“敌情想定”的原则,有必要改变之前根据“既成损害事实”对潜伏网络威胁进行研判的传统模式,转为从总体国家安全观高度来确认支撑关键信息基础设施的网络设备和节点系统的国家安全重要性级别,并且将高级别关键信息基础设施中出现的攻击受控事件与持久化潜伏威胁作为必须“第一时间发现、第一时间猎杀、第一时间全网清除”的“零容忍”目标。

总书记强调:“我们必须深入研究,采取有效措施,切实做好国家关键信息基础设施的安全防护。”但在我国的信息化建设中,信息基础设施的不完备,信息化建设的“小生产化”等原因,我国在基础结构安全和纵深防御层面存在严重的先天基础不足;同时,由于在信息化建设过程中,没有充分考虑安全需求,导致更高级的安全手段,如态势感知、威胁情报等无法叠加在现有的网络环境中,难以形成动态综合的防御体系,难以有效对抗高等级威胁。因此,需要认真落实信息化和安全的同步建设,从信息化建设的开始就深入考虑安全需求,切实做到“安全与发展同步推进”。

在后续的文章中,我们将继续关注美国网空攻击装备体系,展现美国在其他方面的网空攻击作业能力,敬请期待。