改进的空间模式随机化量子密钥分发系统

刘 欣,韩 宇,李宏欣,王 伟,王 洪,马 智

(1.解放军外国语学院 研究生管理大队,河南 洛阳 471000;2.信息工程大学 网络空间安全学院,河南 郑州 450002;3.信息工程大学 数学工程与先进计算国家重点实验室,河南 郑州 450002)

0 引 言

针对绝大多数已知类型的针对探测设备的攻击,Thiago Ferreira da Silva等提出了一种基于不规则的探测策略抵抗针对探测器效率不匹配的攻击的方案[1]。本文在该模型的基础上提出了两点改进措施——模式选择随机化和端口符号定义随机化。在模式选择随机化模块中引入了可以产生无偏置序列的量子随机数发生器,从而使系统能够动态适应随机化过程。端口符号定义随机化则保证了Eve无法通过常见的针对探测器的攻击方法(时移攻击、伪态攻击等)得知信号最终会在哪个探测器引起响应。也就是说,即使Eve在Alice与Bob通过公开信道进行对话时得知了端口对应的符号,Eve也无法得知量子比特的相关信息。模式选择随机化和端口符号定义随机化两个环节使得Alice与Bob可以成功商定探测器响应情况和端口符号的对应关系,从而进行安全通信,而Eve无法得知探测器的响应情况,因此不能以大于50%的概率判断出密钥最后的生成情况,从而能够避免大多数针对探测器效率不匹配的攻击。

1 量子密钥系统的实际安全性问题

量子密钥分发(quantum key distribution,QKD)系统的理论安全性分析通常基于对QKD系统内部物理器件简化的模型假设[2]。在这种假设下,QKD系统所处的环境是理想的。然而,在实际应用中,由于技术所限或现实环境的制约,QKD系统所使用的实际物理器件通常达不到理论上的标准要求[3]。这些物理器件的非完美性往往会导致侧信道信息泄露,甚至系统直接被攻击者控制[4],这使得QKD系统的实际安全性受到很大的威胁。在QKD系统的各个部分中,安全隐患最多的是光源和探测器[5]。

量子力学为QKD系统的理论安全性提供了保证,然而QKD系统的实际安全性却仍然制约着QKD向着实用化方向的推进。因此,在考虑到硬件不完美的情况下,如何为QKD系统建立更符合实际的安全性评价体系仍然是十分具有现实意义的问题[6]。

QKD协议可以通过恢复编码中的密钥信息所需的探测技术进行分类。在离散变量协议中较为典型的是利用相位极性编码或弱相干态脉冲模仿单光子态进行编码,因此对应着单光子探测技术。BB84协议和诱骗态协议就是这一范畴的典型应用。单光子探测技术对于离散相位参考协议而言同样非常重要,比如连续单向及区分相位偏移协议,其中密钥信息通过光子到达时间或相邻弱相干脉冲的相位进行编码。另一方面,连续变量QKD协议信息通常利用量子电磁场进行编码,此时利用的就是连续零差探测技术。这类探测器通常用于经典光学通信中,因此连续变量方案提供了基于成熟通信应用的可能性。所有这些协议都是针对准备——发送场景的。也就是说,Alice发送编码脉冲,Bob利用特定的协议解码。相反的,在基于纠缠态的协议中,通信双方都要对纠缠态进行测量[7]。

针对长距离点对点的连接,密钥分配的实际安全性通常由给定的安全标准界定。安全标准是在相应的证明下遇到攻击时系统密钥分配的安全性。尽管证明信息论上的安全性可以得到证明,然而在实际应用中,对抗所谓的集体攻击是很重要的一项挑战。近期的一些应用已经证明了部分协议较高的实际安全性[8],包括诱骗态BB84[9]、COW[10]及CV-QKD[11]等协议。这些协议中,诱骗态BB84协议的安全性被推广到了其它的一些用于抵御连续攻击方案中[12],而且可以减少有效块规模和密钥率的损失[13]。

本文提出了针对原始方案的两处改进措施,分别是随机化控制以及端口符号定义的随机化。

首先,原始方案提出的探测方案旨在通过空间模式随机化避免窃听者控制SPD。然而随机的空间模式并不能直接避免针对探测器效率不匹配的攻击,配合探测器制乱才能够避免这一后门。因此,利用随机数序列对随机化的过程加以控制,是该方案可以实施的前提。不仅如此,模式选择随机化模块在系统多个部分都有重要应用。例如,Alice 端需要应用其对信号态进行制备,Bob端需要应用其对测量基选择进行控制,最重要的是端口符号定义随机化必须依靠该模块才能实现。

其次,原始方案中接收端探测器测响应结果与二进制编码之间的对应关系是确定不变的。而事实上,在系统中存在攻击者的情况下,这种对应关系也是被Eve所掌握的。改进方案中,端口符号定义随机化则保证了Eve无法通过常见的针对探测器的攻击方法(时移攻击、伪态攻击等)得知信号最终会在哪个探测器引起响应。而不知道具体哪个探测器发生响应就这意味着,即使Eve在Alice与Bob通过公开信道进行对话时得知了端口对应的符号,Eve也无法得知量子比特的相关信息。简言之,模式选择随机化和端口符号定义随机化两个环节使得Alice与Bob可以成功商定探测器响应情况和端口符号的对应关系,从而进行安全通信,而Eve无法得知探测器的响应情况,因此无法对通信内容进行窃听。

2 基于模式随机化的探测模型

2.1 空间模式随机化

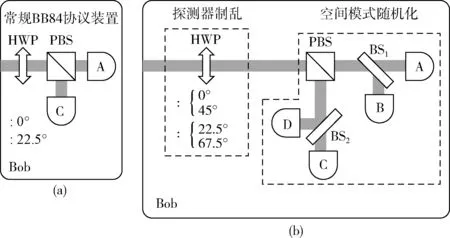

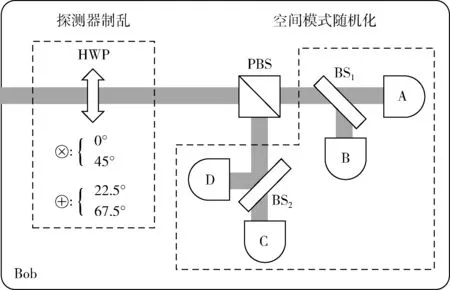

针对绝大多数已知类型的针对探测设备的攻击,Thiago Ferreira da Silva等提出了一种可行的解决方案(以下简称为T方案)。图1展示了Bob端基于BB84的QKD系统中所使用的探测设备(图1(a)是用于作对比的传统的BB84测量设备)。其中,HWP为半波片;PBS为偏振分束器;BS为分光器;A~D为雪崩光电二极管。

图1 空间模式随机化装置

对每一个收到的信号态,Bob通过调整半波片来选择测量基并将信号脉冲发送至偏振分束器。根据公式

(1)

PBS输出的每一个偏振态都被随机地分成了两组,其中角标in和out代表BS的两种输入及输出。当分光比τ等于0.5时,光子的两种输出模式是等可能的。每个输出的偏振态都被传递给了一个SPD。

在常规的操作下,当Bob选择的基矢正确时,探测器A或B(C或D)会发生响应。由于Alice发送的每个光脉冲中平均光子数很少,且存在信道衰减,A与B或C与D同时发生计数的可能性很小。根据泊松分布(忽略传输信道的衰减及Bob端设备内部的损失),有PAB=PCD=[1-exp(-μητ)]2, 其中η是SPD的探测效率(假设各探测器的效率是相等的)。如果τ等于0.5,两个探测器的计数情况应基本是相等的,当选择的测量基不相同时,4个探测器会随机响应,具体情况见表1。

表1 空间模式随机化测量与常规测量比较

假设Eve发送了一个光强为P0的|H>信号脉冲。在50%的概率下,如果Bob选择了线偏振基,脉冲会全部从PBS发送至AB臂上,并且根据分光比PA/P0=τ,PB/P0=1-τ, 脉冲会被分流至探测器A与B(如图1(b)所示)。如果选择的测量基不匹配,那么输入脉冲会经过PBS后随机以两个模式之一输出,且在经过BS分光后,以PA/P0=PC/P0=τ,PB/P0=PD/P0=1-τ到达每个探测器。

对于每一个即将接收到的比特,Bob不仅随机选择测量基,也对探测器的配对归属进行随机的翻转。这意味着,如果Bob想要使用线偏振基,半波片可以能被旋转0°或45°(如果选择了圆偏振基,就是22.5°或67.5°)。额外的选择不会影响Alice与Bob最终得到的比特值的结果[14]。例如,当Alice发送了一个H-偏振态,Bob用相匹配的基去推测结果是确定的,比如“0”,但如果半波片角度为0°,则计数可能在A’(中的A或B);或若半波片角度为45°,则在探测器C’(中的C或D)。圆偏振基同理。Alice端的SOP随机化为空间模式A和C的过程可以写为

|H〉Alice→cos2θ|1,0〉A,C+sin2θ|1,0〉A,C

|V〉Alice→sin2θ|1,0〉A,C+cos2θ|1,0〉A,C

(2)

式中:θ是Bob端半波片的角度。

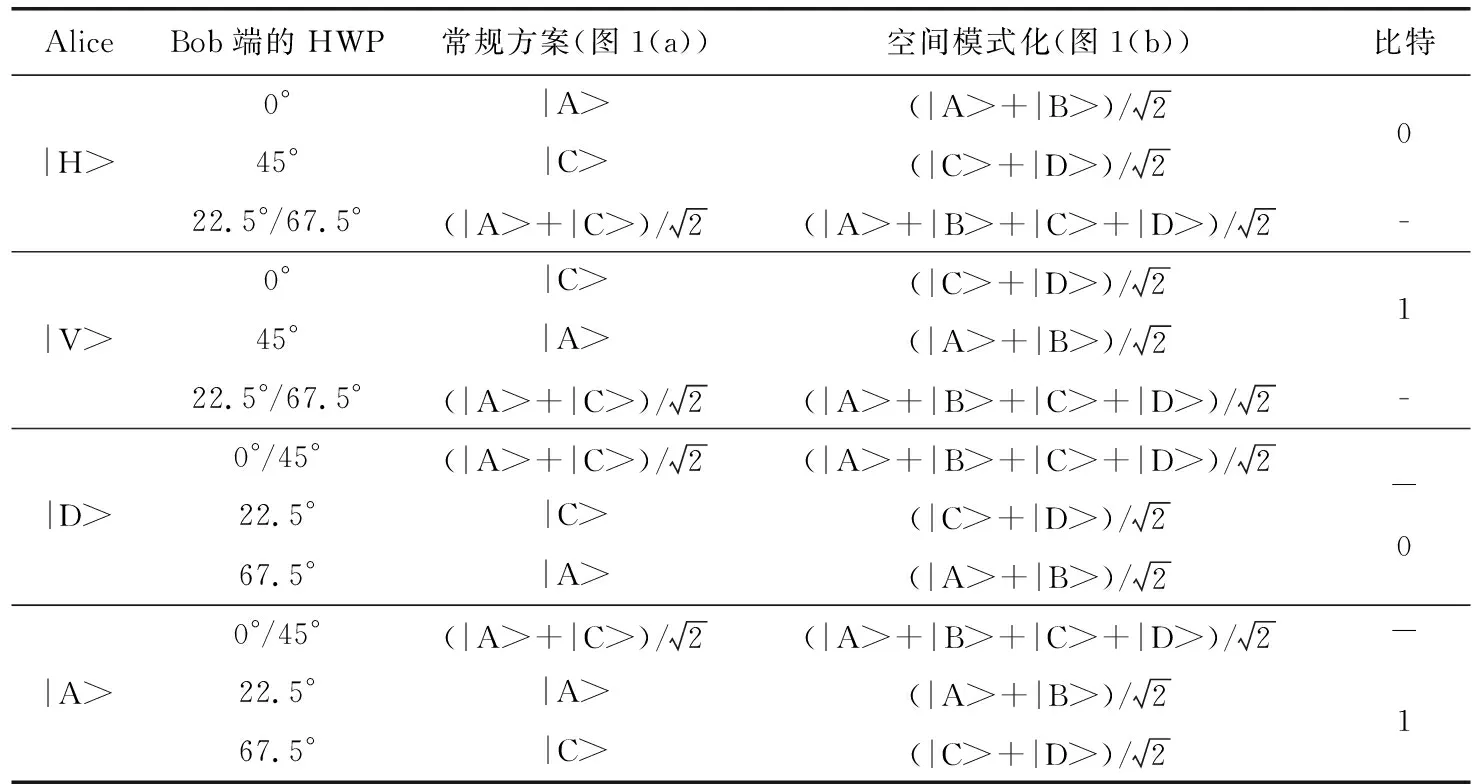

如图2所示,基于随机空间模式的抵抗量子攻击的计数方案所需装置与门后攻击的设备相仿[15]。其中,LD为激光二极管;VOA为可变的光衰减器;MC为主时钟;PF为脉冲调制器;PC为偏振控制器;PBS为偏振分束器;BS为分光器;A-E为单光子探测器。

图2 空间模式随机化整体结构

在攻击的过程中,Eve截获Alice发送的光脉冲,并且根据测量结果给Bob发送伪态。截获光子的统计数据是根据测量Alice通过可变衰减器发送的连续光脉冲衰减激光二极管光源而得到的。Eve使用工作在盖革模式下的APD(以E为标识)探测光子。

2.2 探测器随机化模型

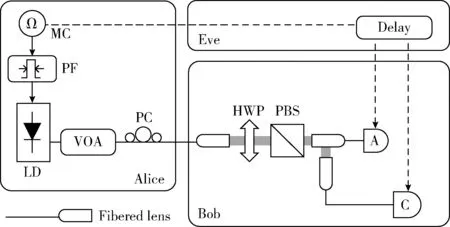

如图3所示,T方案同样模仿时移攻击的模式对随机化模型进行了实验。其中LD为激光二极管;PF为脉冲调制器;MC为主时钟;VOA为可变光衰减器;PC为偏振控制器;HWP为半波片;PBS为偏振分束器;A,C为单光子APD。

图3 模仿伪态攻击下的随机探测模型

Alice通过可变光衰减器用1-ns宽的弱光脉冲发送水平或垂直SOP给Bob。Alice的激光二极管光源由主时钟控制的格式化的脉冲所驱动。Bob端在自由空间中通过校准光纤透镜接收到来的脉冲。光束会经过一个增强的半波片和一个增强的偏振分光器。PBS的输出模式会被球型透镜收集并传递给两个随机的SPD,设置与前面的实验相同。此处仅用两个探测器对随机化策略进行说明。HWP可以被设置为0°或45°,每一个时钟都需要两个随机数用来完成随机化策略。

假设这种选择是完全随机的,Eve不能推测Bob端的哪一个探测器会发生响应,因此最后的空间模式是Eve无法掌握的。在时移攻击的环境下,如果Eve等待基的协商并知道Alice与Bob是一致的,它也无法通过时延的方法推测Bob选择的是哪一组基或探测器,哪怕探测器的效率曲线完全不相符。这种计数方法等价于主动地对空间模式进行随机化并且大幅度的减少了Alice—Eve与Bob—Eve之间的共同信息。当Bob与Alice的基相符时,逻辑上的结果是确定的,但是给出结果的探测器是随机的。

3 改进的空间模式随机化QKD系统

3.1 改进系统的基本模型

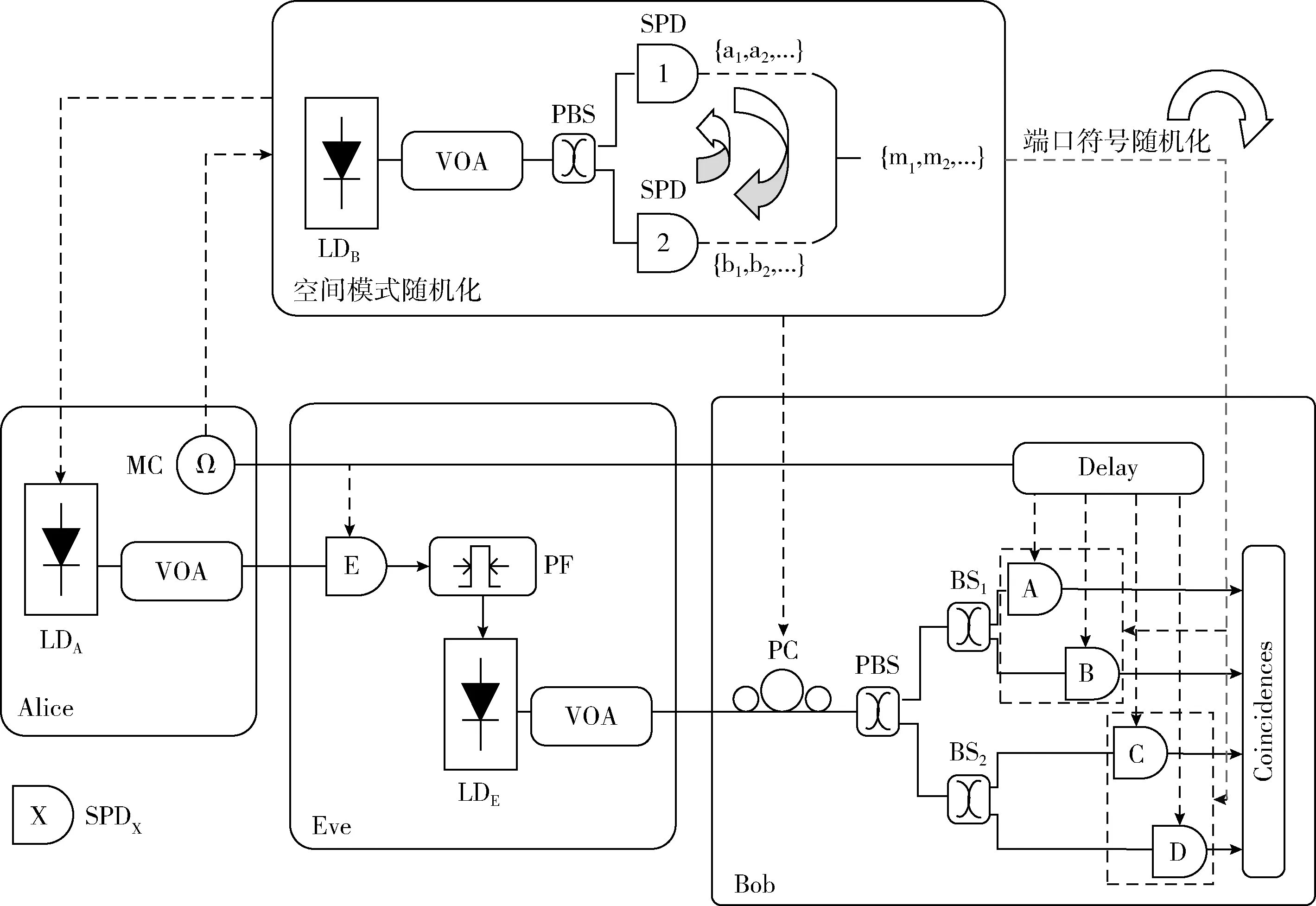

如图4所示,改进的基于端口符号定义随机化的探测系统模型与T方案中所描述的空间模式随机化系统模型类似。其中,LD为激光二极管;VOA为可变的光衰减器;MC为主时钟;PF为脉冲调制器;PC为偏振控制器;PBS为偏振分束器;BS为分光器;SPD为单光子探测器。A~E为单光子探测器。

图4 改进的随机探测系统

实验中,Alice端通过1550 nm的发光二极管发送1 GHz 的脉冲,通过光学调制器发送,该部分由分光器、相位调制器及偏振分束器组成。光衰减器用于将脉冲强度调节到需要的强度。线性强度测量仪可以用于检测光纤中的光强并可以实时适应光衰减器使光强保持稳定。通过不同长度的光纤缠绕,光束通过偏振控制器和第二个干涉仪的时间可以得到控制。

系统在1550 nm信号波长段进行操作。在Alice端,编码通过相位调至器将H基调至(0,π)相应的角度,V基调至(π/2,3π/2)相应的角度,Bob端使用(0,π)解调器解码,通信双方通过离散偏移光纤相互连接,离散系数为4ps/(km·nm)。单光子由门限雪崩光电二极管自区分模式进行探测,雪崩光电二极管通过热电方式降温至-30℃,此时探测效率可达20.5%,暗计数概率为每门2.1×10-5,后脉冲概率为5.25%。

改进的模型与传统BB84协议流程基本一致,不同的是探测器端口符号并不需要事先确定。具体过程如下:

(1)Alice端利用模式选择随机化模块随机选择4种偏振态对光子进行调制。

(2)Alice通过量子信道将光子发送给Bob端。

(3)Bob端利用模式选择随机化模块随机选择测量基对收到的光子进行测量。

(4)Alice与Bob在经典信道上对选择的基矢进行比对,与此同时,Alice利用模式随机化模块随机选定每个光子对应的探测器端口符号并告知Bob。

(5)双方进行密钥筛选,计算误码率,判断通信过程是否安全。

(6)若误码率超过安全阀值,则终止通信。

(7)否则,进行纠错、隐私放大,最终获得安全密钥。

本文所提出的改进的随机探测系统中,模式选择随机化模块可以为3个关键位置提供随机化控制。对于Alice端的装置来说,4种偏振态中的哪一种作为信号态应该是一个完全随机的选择。相应的,Bob端对两组基的选择以及HWP具体调制角度的选择也应该做到完全随机化。本文的最大改进之处在于考虑到了如果敌手有能力在随机选择的过程中加以控制,则T方案的安全性难以得到保障,而利用模式选择随机化模块对Bob端探测器响应端口符号定义的随机化控制,可以有效提高系统的安全性。

在传统的BB84协议中,通信双方会首先约定好光子的偏振态与二进制编码的对应关系。而本文提出的改进方案中探测器响应端口符号定义的随机化则使得信号态被测量的时候偏振态与二进制编码的对应关系是未知的,在通信双方公布基矢选择情况时这种对应关系才由Alice端通过经典信道告知Bob端。因此本文提出的改进的探测模式随机化模型也可以视为一种BB84协议的理论改进方案。

3.2 模式选择随机化的实现

本文提出模式选择随机化模块主要基于以下两点考虑。

首先,就Alice对光子进行偏振编码的过程而言,BB84协议包含了对偏振模式选择随机化的要求。同样,Bob端对测量基的选择也应该是随机的。本文中提出的端口符号定义的随机化也需要通过模式选择随机模块来实现。其次,空间模式随机化的有效性完全建立在偏振控制器(半波片)状态随机化操作上。在每个时钟内,都需要有随机数对随机化过程进行控制。

为解决上述问题,我们首先在系统中引入量子随机数发生器,从而达到减少人工干预,使系统动态的适应随机化过程的目的。

图5 模式选择随机化

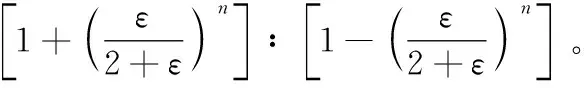

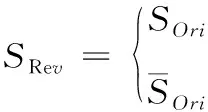

如表2所示,按照迭代过程进行计算,可得到偏置比的变化情况。

表2 迭代次数与偏置比情况

实际上,根据探测器效率曲线可知[17],两个探测器之间总的效率不匹配程度最大可以达到ε=0.85左右。因此,当迭代次数n=12时,序列的偏置比已经达到了1.00000099064716∶1,这个探测效率之比已经足够防止大多数针对探测器效率不匹配的攻击。

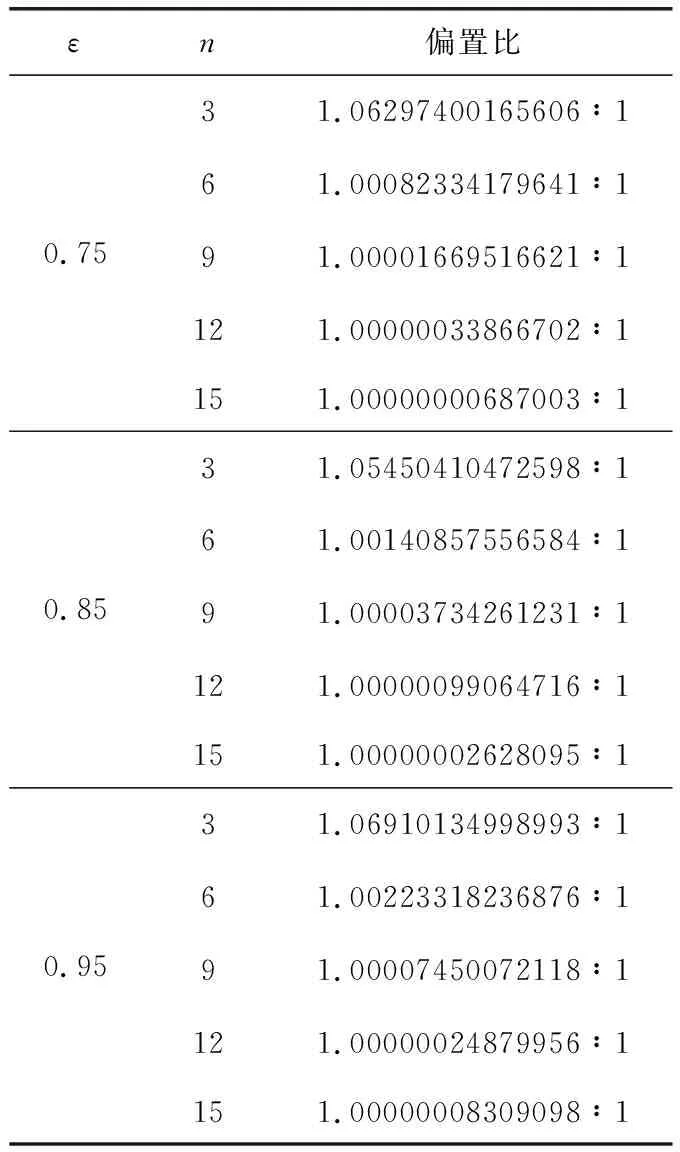

设12次迭代后所产生的序列为M={m1,m2,…}, 不妨取序列中的前两位作为控制位。则偏振控制器(半波片)的模式选择可以按照表3进行定义。Alice端偏振态的选择与这一过程类似,此处不再赘述。

表3 模式选择对应关系

3.3 端口符号定义随机化系统模型

本文提出的改进模型较之T方案提出的方案最大改进点就在于端口符号定义的随机化。在传统的BB84协议流程中,接收端探测器测响应结果与二进制编码之间的对应关系是确定不变的。而事实上,在系统中存在攻击者的情况下,这种对应关系也是被Eve所掌握的。

然而,如果接收端探测器测响应结果与二进制编码之间的对应关系是动态变化而不是静态确定的,Eve获得最后生成密钥信息的难度就增加了很多。按照这个想法,本文提出了端口符号定义随机化的模型。与一般基于BB84协议的流程不同的是,Alice与Bob不需要事先约定偏振态与二进制编码的对应关系,而是在通过经典信道进行基矢对比的时候,Alice向Bob告知每个光子探测时4个探测器对应的符号。

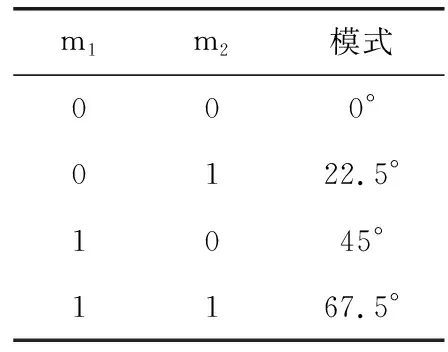

端口符号定义随机化的过程可以描述如下

(3)

Alice端利用模式选择随机化模块随机选择4种偏振态对光子进行调制,并通过量子信道将光子发送给Bob端。Bob端利用模式选择随机化模块随机选择测量基对收到的光子进行测量。Alice与Bob在经典信道上对选择的基矢进行比对,与此同时,Alice利用模式随机化模块随机选定每个光子对应的探测器端口符号。由于模式选择随机化策略使得光子进入AB臂与CD臂的概率是相等的,端口符号定义的随机化会在每个光子进入探测系统的时候,利用模式选择随机化模块将每个端口随机的定义为“1”或“0”。然后,Alice通过经典信道向Bob告知每个光子探测时4个探测器对应的符号。双方进行基矢比对,筛选密钥,计算误码率,判断通信过程是否安全。若误码率超过安全阀值,则终止通信。否则,进行纠错、隐私放大,最终获得安全密钥。

4 改进方案的安全性分析

4.1 改进方案的优势

本文提出了针对T方案的两处改进措施,分别是随机化控制以及端口符号定义的随机化。

首先,T方案提出的探测方案旨在通过空间模式随机化避免窃听者控制SPD。然而随机的空间模式并不能直接避免针对探测器效率不匹配的攻击(但会增加Eve策略的复杂性),配合探测器制乱才能够避免这一后门。因此,利用随机数序列对随机化的过程加以控制,是该方案可以实施的前提。不仅如此,模式选择随机化模块在系统多个部分都有重要应用。例如,Alice端需要应用其对信号态进行制备,Bob端需要应用其对测量基选择进行控制,最重要的是端口符号定义随机化必须依靠该模块才能实现。

其次,如图6所示,T方案模型里在Bob端空间模式随机化的结构中,信号态经过PBS后,会根据HWP的角度不同而进入不同的路径。在系统中无攻击者的情况下,不妨以Alice发送了|H>为例,设Bob选择将HWP调整为0°,则根据表1中的定义,一旦Alice与Bob选择的基矢相符,此次测量结果就一定为“0”。这意味着,当系统中存在攻击者时,一旦Eve可以通过一定的手段得知Alice发送的偏振态具体是什么,则Alice和Bob公布基矢后,Eve就一定能够得到该偏振态对应的量子比特。

图6 Bob端空间模式随机化

而根据本文提出的端口符号定义随机化的方案,即使Eve可以知道Alice发送的偏振态是什么,Eve也无法得知最后生成的原始密钥的相关信息。这是因为,端口符号定义的随机化会在每个光子进入探测系统的时候,利用模式选择随机化模块将每个端口随机的定义为“1”或“0”,只有准确知道是哪个探测器发生了响应,才能知道对应的量子比特到底是什么。需要注意的是,模式选择随机化策略使得光子进入AB臂与CD臂的概率是相等的,这是实现端口符号定义随机化的前提。模式选择随机化和端口符号定义随机化两个环节保证了Eve无法通过常见的针对探测器的攻击方法(时移攻击、伪态攻击等)得知信号最终会在哪个探测器引起响应。而不知道具体哪个探测器发生响应就这意味着,即使Eve在Alice与Bob通过公开信道进行对话时得知了端口对应的符号,Eve也无法得知量子比特的相关信息。简言之,模式选择随机化和端口符号定义随机化两个环节使得Alice与Bob可以成功商定探测器响应情况和端口符号的对应关系,从而进行安全通信,而Eve无法得知探测器的响应情况,因此无法对通信内容进行窃听。

4.2 安全性的有效提高

在T方案的方案中,BS的不对称性并不是问题的关键,而是Eve可能导致的对称性的改变。如果Eve可以决定性的控制τ的值,QKD系统的安全性将完全无法保证。例如,假设Eve可以设置τ(λ1)=0.7且τ(λ2)=0.3, 且脉冲的门限值等于Bob端输入脉冲的一半。这样Eve可以通过在λ1处(只可能在SPDA引发计数)或在λ2处(只可能在SPDB引发计数)发送同等数量的脉冲,模仿探测器A与B可能发生的情况。而本文提出的端口符号定义随机化则可以保证即使Eve能够人为的控制τ的值,也无法以大于50%的概率判断出密钥最后的生成情况。

假设在T方案的策略中,Eve不能人为的控制BS的分光比,那么Eve必须解决的问题就是如何弥补由攻击行为导致的探测器计数比不对称的现象。

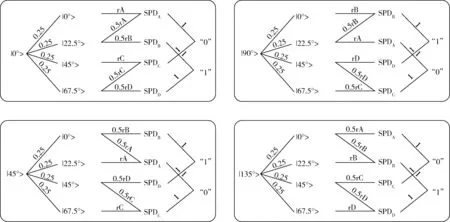

若Eve截断Alice的脉冲,对脉冲的一部分γ(0≤γ≤1) 施以强光攻击,并使用“常规的”截获—重发策略处理脉冲的剩余1-γ部分。考虑到强光攻击会引起两个探测器同时响应,再次以Alice发送|H>的情况为例。如图7所示,在一个树状结构中画出所有的可能性,可以得到Eve和Bob独立选择的测量基的结果,以及Eve最后能获得的二进制编码信息。其中,ri为出口i的有效探测率。

图7 测量基选择及比特信息树状图

可见,对于每一个筛选过的项,Alice和Bob选择的测量基相同时,强光攻击不会引进错误,但是会引起探测器A和探测器B完全不对称;而截获—重发攻击会引起错误(至多25%),但不会导致探测器计数上的不平衡。当Eve和Bob选择的测量基不同时(50%的概率),强光攻击同样会降低总的探测率。在这种情况下,由Eve引起的筛选错误可由公式E=1/4(1-γ)/(1-γ/2) 给出,其中,若只实施强光攻击(γ=1),这个值的下界可以降低到0;如果只实施截获—重发攻击(γ=0),这个值的上界为0.25。

此时,端口符号“0”与“1”的计数比r就等于探测器A和探测器B之间的探测比,则有

r=(1-γ)/(1+γ/3)

(4)

这意味着仅使用强光攻击会导致探测器之间计数完全不对称,而仅使用截获—重发攻击根本不会导致任何的不对称性。

另一种方案是考虑到Eve截获Alice的脉冲并且仅对脉冲的γ部分实施强光攻击,而使剩下的1-γ直接传递给Bob,此时信号态到达的时刻应在探测效率不匹配达到峰值处,但令信号态在A更高效的时刻或B更高效的时刻到达的选择则是随机的[18]。这类策略最大的优点是无论γ的值是什么,Eve都不会引进任何的筛选错误。另一方面,探测比之间的比例仍然如等式(4)描述的一样,因此对于Eve来说,这个策略更可取。

这种情况下,此时,Eve掌握的原始密钥的信息由下式给出[19]

I(B∶E)=1-h(r/r+1)

(5)

式中:h(x)=-xlog2(x)-(1-x)log2(1-x) 为香农互信息熵。

而在本文提出的方案中,Eve最终获得比特信息的情况如图8所示。

图8 改进后Eve获得比特信息

值得注意的是,此时对于Eve来说,她所获得的关于原始密钥的信息熵有所减少。本文所提出的方案较之T方案最大的改进之处也在于此。

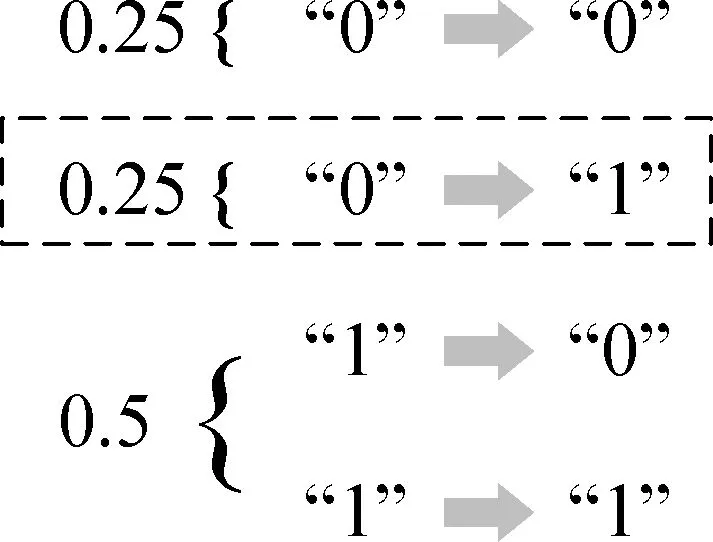

在T方案描述的系统中,设Alice发送了|H>,则4个探测器中一定有一个会对其进行响应,不妨设为探测器A。按照表1的对应关系,此时产生计数的符号一定为“0”。而经过端口符号定义随机化后计数符号可能发生的改变如图9所示。

图9 端口符号定义随机切换结果

此时,对于Eve来说,事件“探测器A的计数符号为‘0’”是必然事件,因此不包含任何信息熵;同样,事件“探测器A的计数符号为‘1’”是不可能事件,也不包含任何信息熵。符号随机切换后真正导致Eve所获得的信息减少的随机事件为“探测器A的计数符号由‘0’变为‘1’”,而这一事件发生的概率为0.25。因此,Eve此时能获得的信息量变为

I′(B∶E)=1-h(9r/8(r+1))

(6)

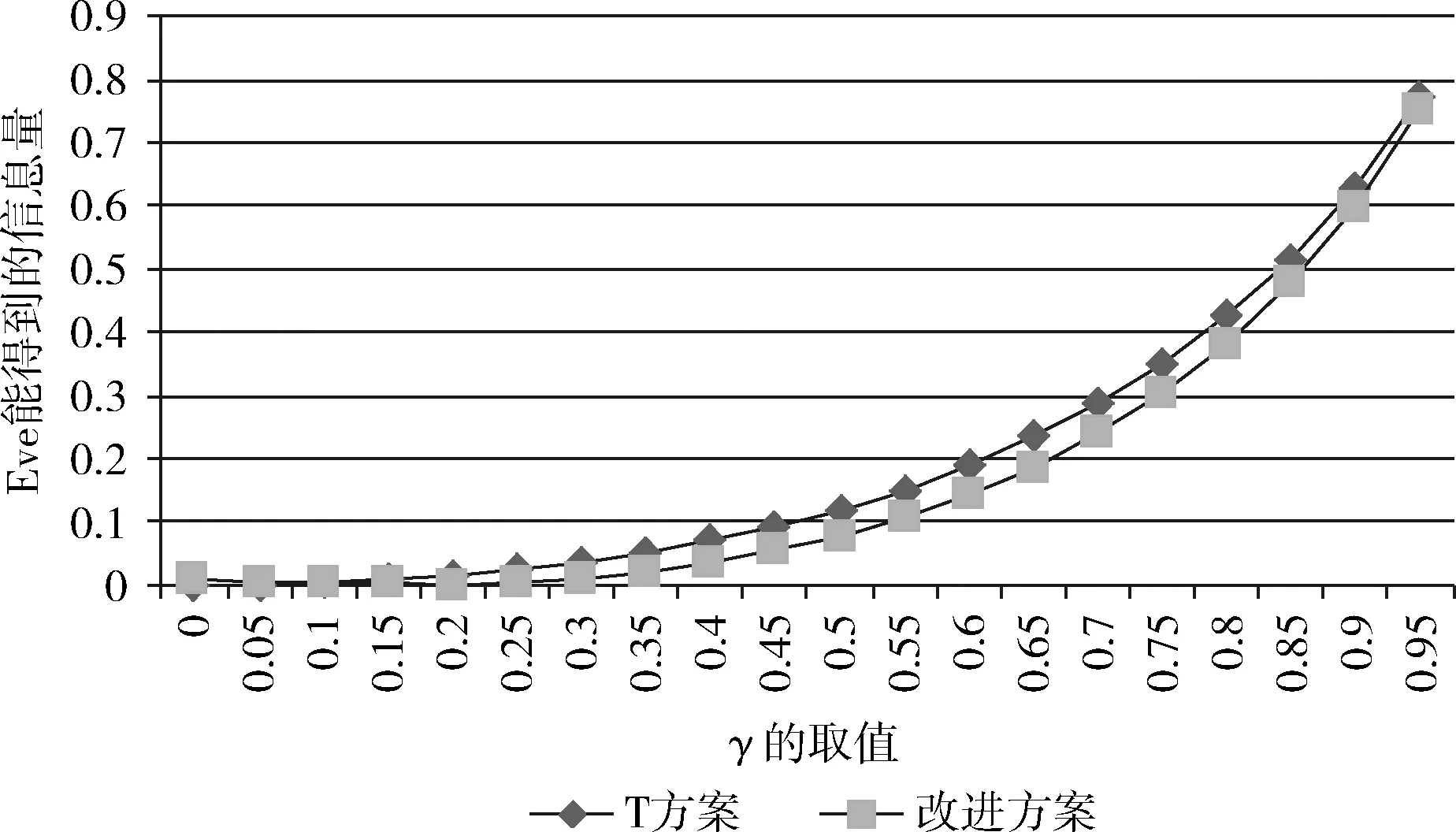

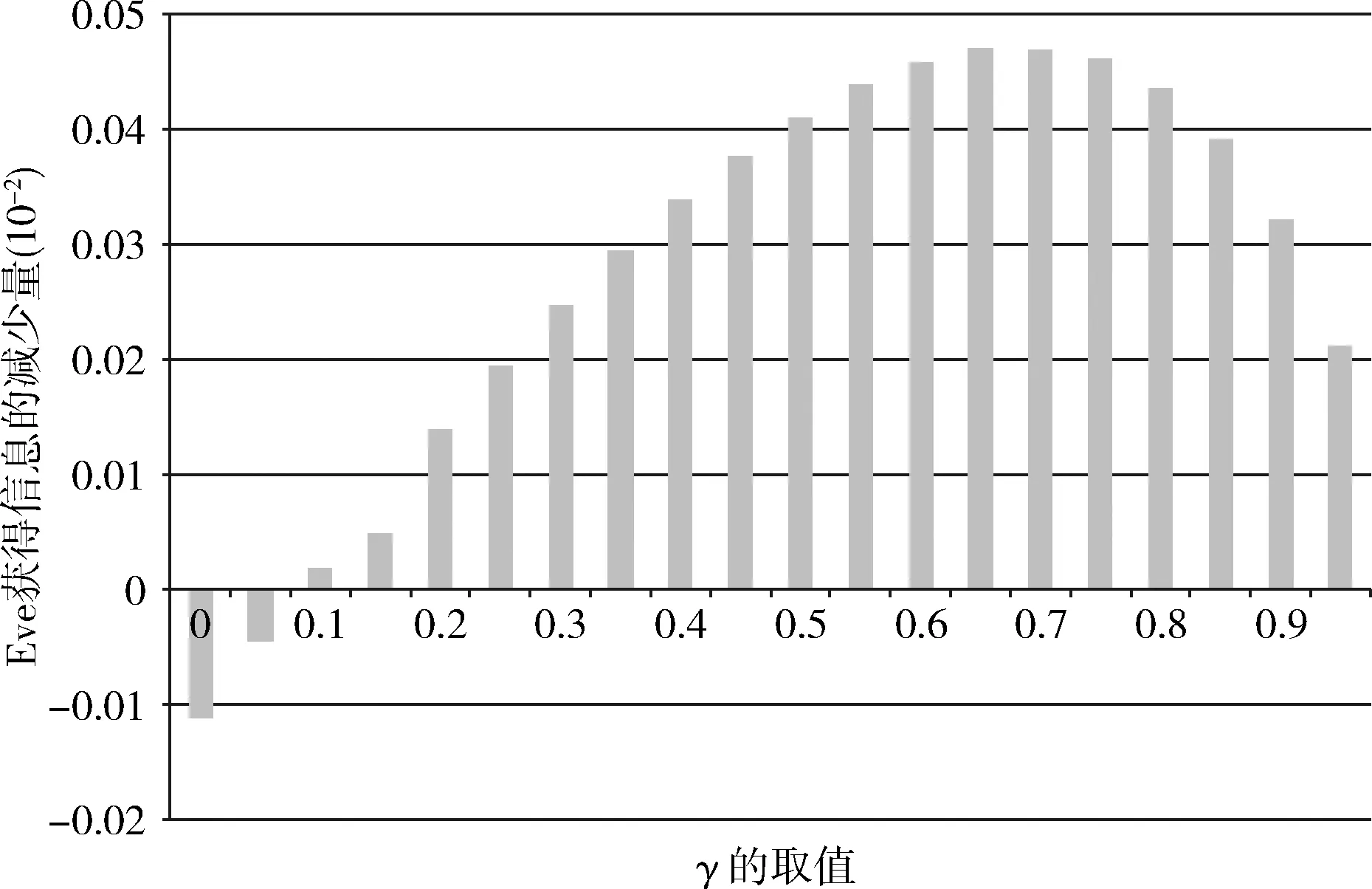

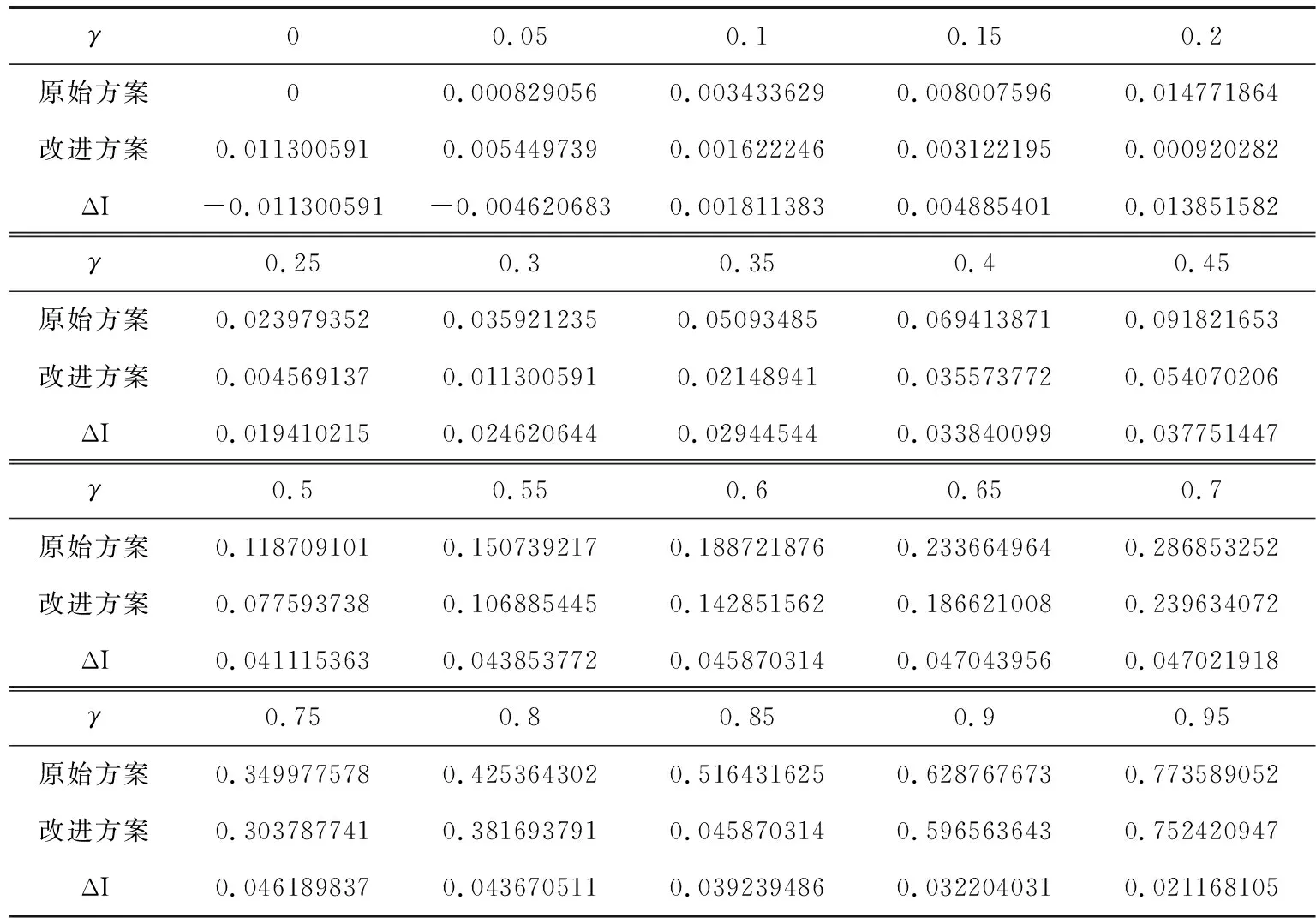

根据γ的不同的取值,改进前后Eve可获得的信息量对比情况如图10所示。

图10 Eve获得信息量对比

本文提出的改进方案与原方案相比,Eve能获得信息的减少量为

(7)

根据γ的不同取值,ΔI(B∶E)的变化情况如图11所示。

图11 Eve获得信息的减少量

改进前后Eve获得信息及其变化量的具体数值见表4。

分析可知,当γ≥0.1时;改进方案中Eve获得的信息量始终少于T方案;当γ=0.7左右时,改进方案与T方案相比Eve所获得信息的减少量达到最大。

表4 改进前后Eve获得信息量的情况

5 结束语

首先,本文简要介绍了量子密钥分发系统的实际安全性问题,指出了由于技术所限或环境制约所导致的QKD系统中存在的部分安全隐患,并且总结了QKD系统的发展现状;对BB84协议的整体流程进行了描述,对协议的安全性做出了分析,并且对几种较为常见的针对QKD系统的攻击作了简要叙述。

其次,本文较为详细的介绍了T方案基于模式随机化的探测模型,并且在该模型的基础上提出了两点改进——模式选择随机化、端口符号定义随机化。其中,模式选择随机化模块可以实现高效、安全的随机化控制,在系统中有多处应用。端口符号定义随机化的过程则可以避免大多数针对探测器效率不匹配的攻击。通过数据分析可见,本文提出的方案较之T方案大幅度减少了窃听者能获得的关于密钥生成情况的信息量,在一定程度上提高了系统整体的安全性。

最后,量子密钥分发系统的实际安全性还有很多方面值得深入研究。尽管从理论上来说,量子力学的基本原理保证了QKD系统的安全性。然而,现阶段很多的技术还停留在实验阶段无法推广,QKD系统中的很多设备都对环境极端敏感,相关实验操作复杂,代价巨大。因此,距离QKD系统真正在日常生活中的推广应用还有很长的路要走。但我们更期待随着科学技术的发展和科研水平的提高,量子密码的相关研究会有飞跃性的突破。

参考文献:

[1]Ferreira da Silva T,do Amaral GC,Xavier GB,et al.Safeguarding quantum key distribution through detection randomization[C]//Proceeding of the IEEE International Conference on Computers,System and Signal Processing.New York:IEEE,2014:159-167.

[2]Hiroki Takesue,Toshihiko Sasaki,Kiyoshi Tamaki,et al.Experimental quantum key distribution without monitoring signal disturbance[J].Nature Photonics 9,2015,10(38):827-831.

[3]Hu Jianyong,Yu Bo,Jing Mingyong,et al.Experimental quantum secure direct communication with single photons[J].Science & Applications,2016,5(16):144-149.

[4]Harry Buhrman,Matthias Christandl,Christopher Perry,et al.Clean quantum and classical communication protocols[J].Physical Review Letters,2016,23(2):755-769.

[5]Fu Yao,Yin Hualei,Chen Tengyun.Long distance measurement device independent multiparty quantum communication[J].Physical Review Letters,2015,114(9):123-129.

[6]Xu Feihu.Measurement-device-independent quantum commu-nication with an untrusted source[J].Physical Review A,2015,92(1):223-231.

[7]Eleni Diamanti,Anthony Leverrier.Distributing secret keys with quantum continuous variables:Principle,security and implementations[J].Entropy,2015,17(9):6072-6092.

[8]Dynes JF,Kindness SJ,Tam SWB,et al.Quantum key distribution over multicore fiber[J].Optics Express,2016,24(8):8081-8087.

[9]Lucamarini M,Patel KA,Dynes JF,et al.Efficient decoy-state quantum key distribution with quantified security[J].Optics Express,2016,21(21):24550-24565.

[10]Boris Korzh,Charles Ci Wen Lim,Raphael Houlmann,et al.Provably secure and practical quantum key distribution over 307 km of optical fibre[J].Nature Photonics,2015,9(10):163-168.

[11]Huang Duan,Lin Dakai,Wang Chao,et al.Continuous-variable quantum key distribution with 1 Mbps secure key rate[J].Optics Express,2015,23(13):17511-17519.

[12]Ababneh A,Abada S,Abdul Sattar Z,et al.2015 index IEEE journal of selected topics in quantum electronics Vol.21[J].IEEE journal of selected topics in quantum electronics,2015,21(6):135-141.

[13]Leverrier A.Composable security proof for continuous-variable quantum key distribution with coherent states[J].Phy-sical Review Letters,2015,114(7):114-123.

[14]Ding Yuyang,Wei Chen,Hua Chen,et al.Polarization basis tracking scheme for quantum key distribution with revealed sifted key bits[J].Optics Letters,2017,42(6):1023-1026.

[15]Jain N,Stiller B,Khan I,et al.Attacks on practical quantum key distribution systems[J].Contemporary Physics,2016,57(3):366-387.

[16]Bernd Fröhlich,Marco Lucamarini,James F Dynes,et al.Long-distance quantum key distribution secure against coherent attacks[J].Optica,2017,4(1):163-167.

[17]Carlos Wiechers,Roberto Ramírez-Alarcón,Oscar R Muiz-Snchez,et al.Systematic afterpulsing-estimation algorithms for gated avalanche photodiodes[J].Applied Optics,2016,55(26):7252-7264.

[18]Shihan Sajeed,Huang Anqi,Sun Shihai,et al.Insecurity of detector-device-independent quantum key distribution[J].Physical Review Letters,2016,117(25):298-309.

[19]Mirjam Weilenmann,Lea Kraemer,Philippe Faist,et al.Axiomatic relation between thermodynamic and information-theoretic entropies[J].Physical Review Letters,2016,117(26):216-228.