基于路由策略和策略路由的Web应用防护架构设计

龚文涛 郎颖莹

摘要:随着信息技术迅猛发展,特别是Web应用信息资源日益丰富之后,Web服务器因为其所蕴含的信息价值逐渐成为被攻击的目标,传统基于端口的防火墙难以防护诸如SQL注入等在内的安全事件,WAF防火墙被提出为解决这些问题,并通过其配置系列安全策略增强Web服务器的防护水平。针对高校数据中心和学校核心网络架构,提出一种基于路由策略和策略路由的Web应用防护架构,给出了架构中各个核心的配置,最终完成整个系统的架构设计。

关键词:路由策略;策略路由;设计

中图分类号:rIP393

文献标识码:A

0 前言

随着“互联网+”的概念被提出,社会各行各业的信息化工作得到更加深入的拓展,互联网+教育领域来讲,高校作为信息化应用和建设的排头兵,无论是信息化建设的深度和广度提出更加高的要求[1-2]。

信息化改善了传统的教学方法,革新了传统的教学理念和模式,特别是数据中心的各项应用数字平台系统深入整合和启用,数字迎新、数字办公、数字教学逐渐深入到广大师生的教学管理和学习研讨环节中,信息化平台推动了学校的信息化工作发展,但是同时,各种信息化平台的安全漏洞导致了安全隐患,诸多的热门网站和应用系统被越来越多的人熟悉和使用,导致其安全漏洞更加易于识别和利用,导致单个网络应用系统存在巨大的安全隐患,网络访问和攻击高峰时刻,甚至会导致数据中心整体网络的不稳定和服务中断。

如何做好信息系统安全防护[3-4],高校网络和信息化管理者多数采用防火墙来完成对数据中心层的安全防护,但是缺乏对各个应用系统,特别是精确到具体域名的网站和平台的安全防护。本文提出一种基于策略路由和路由策略的web应用防护系统架构设计,针对web应用防护系统的逻辑定位和物理架构[5],通过策略路由和路由策略在数据中心和学校网络核心之间部署完成。

1 基于Web应用防护需求

1.1 Web安全问题现状分析

针对教务系统的刷课软件等各种潜在的威胁,同时有上万学生选课、退课,有部分学生针对选课系统漏洞研发了刷课软件插件,强行插队破坏选课公平性,依托插件对服务器核心网段进行高频率、高强度的探测和干扰,导致数据中心整体网络状况不稳定,导致其他核心服务不顺畅,需要针对特定的系统和网站进行安全防护,以保证特定的网络系统整体安全。

此外,还有其他应用信息系统的潜在隐患和安全漏洞,为网络攻击者所利用。

1.2 Web安全防护需求

针对高校信息化工作来说,师生之间的基于Web环境的互联网应用越来越多,高校数字化平台信息化的建设环节中大部分信息系统和应用平台都构建在Web平台上,信息系统和应用平台建设的规模越来越大,数量越来越多。

针对高校中不同管理部分对教学和科研及办公管理需要,先后構建了各种典型的应用系统和Web平台,包括教务系统、招生系统、科研管理系统、数字图书管理系统等,而高校Web业务的迅速发展也引起社会黑客们的密切关注,特别是网络攻击技术的迅猛发展,Web平台的脆弱性越来越明显暴露在大众面前,Web服务程序的SQL注入漏洞等越来越多的脆弱性和隐患暴露出来,网络攻击者则会利用网站操作系统的漏洞和Web服务程序的SQL注入漏洞等得到Web服务器的控制权限,轻则篡改网页内容,重则窃取重要内部数据,更为严重的则是在网页中植入恶意代码,使得网站访问者受到侵害。

要做好Web应用的防护,则要能够做到对不同学校信息化数字平台和各项应用系统的安全防护工作,包括对防止黑客攻击、SQL注入、及各项海量、高频的扫描和网络链接。

本文针对Web防护的需求,结合Web应用系统在数据中心的现状,提出一种在学校核心和数据中心之间的Web防护架构设计,通过策略路由和路由策略将所有需要防护的应用系统保护起来。

2 基于路由策略和策略路由的Web应用防护架构设计

2.1 逻辑架构设计

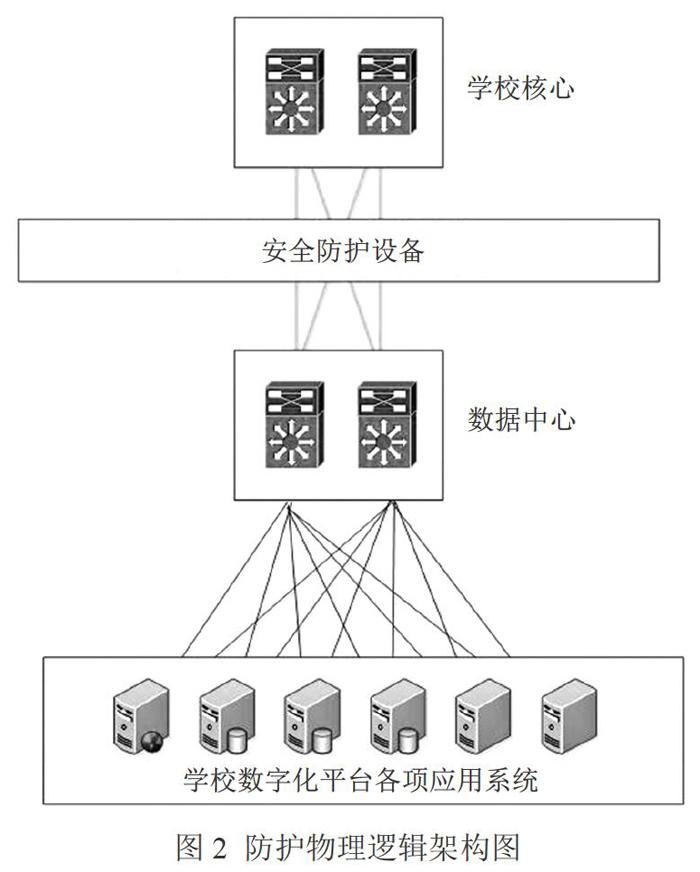

安全设备要透明构建与数据中心和学校核心交换机之间,保障正常业务不受影响,确保需要防护的系统的流量经过安全设备,且恶意的访问能够及时被检测和阻隔。

数据中心辖区内的各种信息系统数以百计,需要针对不同的信息系统和应用平台作相应的防护,做到针对单个IP的安全保障工作。

安全防护设备的逻辑架构位于数据中心与所防护对象的信息系统和各个数字应用平台之间,以保障所有流经信息系统的流量要经过安全设备的分析、检测、拦截。

2.2 物理架构设计

安全防护设备的物理架构位于学校核心和数据中心之间,虽然逻辑结构上讲,安全防护设备是要位于数据中心和所防护的安全系统之间,但是从物理架构和学校数据中心网络架构建设情况上,不可能将应用系统从虚拟机群里面剥离并转接到安全防护设备的下端。主要原因有如下几个因素:

一是虚拟服务器没有网线接出;

二是普通的安全防护设备没有足够的接口来满足数以百计的虚拟服务器网络接入的需求。

2.3 策略路由规划与配置

结合数据中心和校园核心网络架构现状,为满足安全防护系统的逻辑架构设计,结合安全防护系统的物理网络架构实况,需要分别对学校核心和数据中心对做相应路由策略和策略路由,并且将数据中心和学校核心互联互通,通过链路冗余方式保障链路安全和冗余。

策略路由是在数据中心网络后台构建,需要保障源地址从防护应用系统发出的流量引导到学校核心与数据中心的接口上面,这样就能够顺利导入到安全防护设备网络接口上,完成对源地址的流量检测。

路由策略是需要在学校核心网络后台配置,保障目的地址是去往防护应用系统的流量的下一跳是到对端的数据中心接口上,这样就保障所有外界访问数据中心各种被保护的数字平台和应用系统能够被安全防护设备保护起来。

构建的数据中心网络后台层面讲,需要完成如下核心配置:接口Vlan、接口链路、策略路由的单个IP对象、策略路由的网段、策略路由的冗余、探测接口等环节。

在数据中心层面,需要打通与学校核心的互联互通,就需要为安全配置接口链路和接口IP地址,核心的链路配置如下:

interface port-channe129

switchport

switchport access vlan 98

interface port-channe130

switchport

switchport access vlan 99

interface Ethemet3/45

switchport access vlan 99

channel-group 30

no shutdown

interface Ethemet3/46

switchport access vlan 98

channel-group 29

no shutdown

核心的Vlan配置如下,主Vlan和备用Vlan分别配置如下:

interface Vlan98

no ip redirects

ip address 172.18.0.123/29

ip igmp version 3

hsrp version 2

hsrp 6

preempt

priority 110

ip 172.18.0.122

hsrp 98 ipv6

preempt

priority 110

no shutdown

interface Vlan99

no ip redirects

ip address 172.18.0.91/29

ip igmp version 3

hsrp version 2

hsrp 6

preempt

priority 110

ip 172.18.0.90

hsrp 99 ipv6

preempt

priority 110

no shutdown

需要为相应的主和备用接口配置相应的链路探测:

track 100 interface port-channe130 line-protocol

track 200 interface port-channe129 line-protocol

track 101 interface port-channe129 line-protocol

track 201 interface port-channe130 line-protocol

為不同的对象建立不同的ACL,配置对应route-map:

ip access-list Acl_WaF_2001

50 permit ip 10.87.255.14/32 any

ip access-list Acl_WaF_2012

50 permit ip 10.10.255.79/32 any

51 permit ip 10.10.255.19/32 any

ip access-list Acl_WaF_2014

50 permit ip 10.87.177.1/32 any

51 permit ip 10.87.177.5/32 any

ipv6 access-list AcLWaF_2014_IPV6

50 permit ipv6 2001:da8:7007:lOc::57/128 any

启用不同的Route-map:

route-map WaF_2001 permit 40

match ip address Acl_WaF_2001

set ip next-hop verify-availability 172.18.0.121track 101

set ip next-hop verify-availability 172.18.0.89track 201

route-map WaF_2012 permit 40

match ip address Acl_WaF_2012

set ip next-hop verify-availability 172.18.0.89track 100

set ip next-hop verify-availability 172.18.0.121track 200

最终在具体的应用系统的Vlan接口上面配置具体的策略路由:

interface Vlan2014

no ip redirects

ip address 10.87.177.61/26

ip policy route-map WaF_2014

hsrp version 2

hsrp 2014

preempt

ip 10.87.177.62

hsrp 2014 ipv6

preempt

no shutdown

2.4 路由策略规划与配置

路由规划包括:接口链路、接口IP、路由策略、路由策略冗余。

首先是要构建互联的Vlan及链路。

#

interface Bridge-Aggregation8

description DataCenter-N7K2

port access vlan 2008

undo stp enable

#

interface Bridge-Aggregation9

description ToWAF-Master

port access vlan 2009

undo stp enable

#

interface Vlan-interface2009

description ToWAF-Master

ip address 172.18.0.89 255.255.255.248

#

interface Vlan-interface2010

description ToWAF-BAK

ip address 172.18.0.121 255.255.255.248

#

#

interface Ten-GigabitEthernetl/5/0/4

port link-mode bridge

port access vlan 2009

port link-aggregation group 9

#

interface Ten-GigabitEthernetl/5/0/5

port link-mode bridge

#

interface Ten-GigabitEthernetl/5/0/6

port link-mode bridge

port access vlan 2010

port link-aggregation group 10

#

其次,學校核心端,需要对具体安全防护应用系统的lP地址做好静态路由,而且还需要保证冗

ip route-static 10.10.255.79 32 172.18.0.122preference 100

ip route-static 10.10.255.19 32 172.18.0.90

ip route -static 10.10.255.19 32 172.18.0.122preference 100

ip route-static 10.10.255.21 32 172.18.0.90

ip route -static 10.10.255.21 32 172.18.0.122preference 100

ip route-static 10.10.255.24 32 172.18.0.90

ip route -static 10.10.255.24 32 172.18.0.122preference 100

ip route-static 10.10.255.57 32 172.18.0.90

ip route-static 10.10.255.57 32 172.18.0.122preference 100

ip route-static 10.10.255.79 32 172.18.0.90

ip route -static 10.10.255.79 32 172.18.0.122preference 100

ip route-static 10.87.177.1 32 172.18.0.90

ip route -static 10.87.177.1 32 172.18.0.122preference 100

ip route-static 10.87.177.5 32 172.18.0.90

ip route -static 10.87.177.5 32 172.18.0.122preference 100

2.5 网络测试

查看 track状态:

NEXUS7009-1# show track brief

Track Type

InstanceParameter

State

Last Change

100 Interface port-channe130

LineProtocol

UP

2w2d

101 Interface port-channe129

LineProtocol

UP

lw3d

200 Interface

port-channe129

LineProtocol

UP

lw3d

201 Interface

port-channe130

LineProtocol

UP

2w2d

通过tracert测试是否通过安全设备:

C:\Users\XXXX>tracert 10.10.255.79

通过最多30个跃点跟踪到10.10.255.79的路由

1 99 ms <1毫秒<1毫秒本地网关

2 <1毫秒<1毫秒<1毫秒172.18.0.92

3 *

*

* 请求超时。

测试可见,已经通过安全WAF防火墙,达到预期目的。3 总结

针对高校数据中心的安全防护需求和现状,提出一种基于策略路由和路由策略的安全防护系统网络架构,在结合数据中心和学校核心不同设备的差异条件下,分别对具体的链路、接口vlan和ip地址的核心配置做了概述,最终分别在学校核心和数据中心设置了策略路由和路由策略,完成了对数据中心体系下应用系统的防护体系构建。

参考文献

[1]高冲.计算机网络安全中的防火墙技术应用研究[I].信息通讯,2016, (01):155-156.

[2]林清伦.计算机网络安全与防火墙技术研究[J].中国新通讯,2016, (12):63.

[3]王丹,李蓓蕾.无标度网络的局部路由策略仿真分析[J].沈阳大学学报:自然科学版,2015,(05):394-399.

[4]孙利民,李建中.无线传感器网络[M].北京:清华大学出版社,2005.

[5]张法,ANTA A F,王林,等.网络能耗系统模型及能效算法[J].计算机学报,2012.(03):603-615.