支持中国墙策略的云组合服务信息流控制模型

刘明聪,王 娜

(1.信息工程大学,郑州 450001; 2.数学工程与先进计算国家重点实验室,郑州 450001)(*通信作者电子邮箱twftina_w@126.com)

0 引言

云服务以其高可靠性与低成本的优势逐渐被广泛应用到电子政务、电子商务、协作医疗及网络购物等各个领域。随着商业过程渐渐复杂,单一的云服务已经无法满足用户需求,云服务被组合起来形成组合服务为用户提供更加丰富的功能。但是服务提供商间可能存在商业上的竞争关系,从而导致各云服务间的利益冲突(Conflict of Interest, COI)。云服务间利益冲突的存在要求云组合服务必须对组件服务间的信息流动进行控制,以防止敏感数据随着服务间的消息传递在存在利益冲突的服务间流动,给相关服务提供商造成一定的损失。

中国墙模型[1-2]可解决利益冲突问题。近年来,学者们纷纷提出面向云计算与云服务的中国墙策略模型或基于中国墙策略的信息流控制方法。2010年,Wu等[3]提出了面向基础设施即服务(Infrastructure as a Service, IaaS)云的基于中国墙策略的信息流控制方法,该方法将虚拟机视为客体并在此基础上定义了安全组与利益冲突类的概念,依据BN中国墙模型[1]控制用户对虚拟机的访问,以防止有冲突关系的虚拟机之间的信息流动。2013年,Alqahtani等[4]针对服务链中如何避免COI的问题,基于BN模型提出了一种防止COI的服务链组合方法,并使用安全监控数据库对COI类进行集中式的审计与监控。但是,该文采用的BN模型的冲突关系划分是不客观的[2],且仅研究了服务链的利益冲突问题,没有考虑更复杂的组合结构。2015年,Fehis等[5-6]提出了一种面向分布式系统(如云计算、社交网络)的新型中国墙策略模型,该模型针对分布式系统中主、客体间读、写操作引起的信息流动,分别从主体与客体两个方面建立“墙”,以解决一般分布式系统访问过程中的利益冲突问题。

针对组合服务的信息流控制问题,国内外学者进行了一系列的研究。Hutter等[7]提出了一种基于类型演算的信息流控制方法以安全、动态地组合服务,保护数据在动态服务组合的计算与传播过程中的安全。She等[8]在2009年提出了一种面向服务链的信息流控制(Service Chain Information Flow Control, SCIFC)方法。该方法为服务链中的信息流建立了一种安全增强模型,并且提出了请求流和响应流中的控制协议,以防止服务链中敏感信息泄漏给不被信任的服务。2011年,She等[9]进一步提出了面向运行中服务链的信息流控制方法。该方法在分析服务链运行过程中本地访问数据与动态产生数据间依赖关系的基础上,给出了服务链中服务如何释放敏感数据与接收何种类型数据的策略。在She等工作的基础上,Yu等[10]提出了组合服务中一种新的面向服务链的基于标签的分布式信息流控制(Label-Based Information Flow Control, LBIFC)方法,以解决SCIFC中数据对象的利益相关者的计算过于低效的问题。Xi等[11]提出了一种面向云计算环境的基于信息流控制的分布式服务组合方法。该方法首先定义了面向组合服务的多级安全模型,在组合过程中先验证每个组件服务是否满足该模型,然后再进行服务组合,以确保所构建组合服务的信息流安全。Solanki等[12]针对面向服务的系统提出了一种访问与信息流控制方法。该方法为每个数据对象附上数据依赖列表,在服务主体访问数据对象时不仅进行传统的访问控制,而且检查是否满足数据依赖表中的相关域的信息流策略,以保护多域环境下服务组合时的信息流安全。需要指出的是,上述面向组合服务的信息流控制模型与方法都只是单一地解决了数据的机密性(或完整性)问题,防止信息的非授权泄露与篡改,并没有解决云组合服务中的利益冲突问题。

基于此,本文通过构建云组合服务的加权有向图模型,形式地描述了具有复杂组合结构的云组合服务中的信息流;提出了云服务间联盟关系与数据依赖关系的概念,将云服务间的冲突关系扩展为组合冲突关系,以准确表述云组合服务面临的利益冲突问题;引入中国墙策略,提出了一种支持中国墙策略的云组合服务信息流控制(Chinese Wall-based Cloud Composite Service Information Flow Control, CW-CCSIFC)模型,以解决云组合服务面临的组合冲突问题,并给出了模型的形式化定义及相关定理证明。定理的证明与分析说明了CW-CCSIFC模型可以有效保证云组合服务中信息流动满足中国墙策略,阻止了有冲突关系的云服务间的非法信息流动。最后,举例说明了模型的实用性。

1 云组合服务模型

云组合服务是一个由云服务及云服务之间的组合关系定义的信息系统。云服务提供商开发出各种各样功能的服务部署在云平台上,供服务消费者与其他提供商使用。

定义1云服务s是一个三元组(s.F,s.In,s.Out)。其中:s.In表示云服务s的所有输入数据的集合;s.Out表示云服务s的所有输出数据的集合;s.F表示云服务s的计算过程,且s.Out=s.F(s.In)。

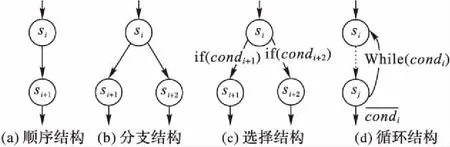

图1 云组合服务中的四种基本结构Fig. 1 Four basic structures of cloud composite service

从图1可以看出,顺序与分支结构中云服务之间的组合关系是确定的,而选择与循环结构中的云服务间的组合关系与执行条件有关。为了描述云组合服务中服务间的组合关系与其条件执行的概念,引入条件函数φ。

定义2云组合服务中云服务si、sj间的组合关系(如果是分支或循环结构则存在执行条件condi, j)由抽象条件函数φi, j决定,且:

φi, j(si.OutC)=

其中:si.OutC是si.Out中决定执行条件condi, j是否成立的输出数据集合,且si.OutC⊆si.Out;函数值为1表示执行组合关系,否则不执行。由函数定义可知,顺序与分支结构的组合关系对应值恒为1的常函数。下面给出云组合服务的定义。

定义3云组合服务可表示为加权有向图(S,R,Γ,I)。其中:S是顶点集,表示所有组件服务的集合{s0,s1,…,sn};R是边集,表示所有存在组合关系的组件服务的有序对的集合,如图1(a)中si和si+1可表示为有序对〈si,si+1〉;Γ是权值集合,表示组合服务的条件函数集{φ0,φ1,φ2,…};I是边与权值的映射函数,I:R→Γ。

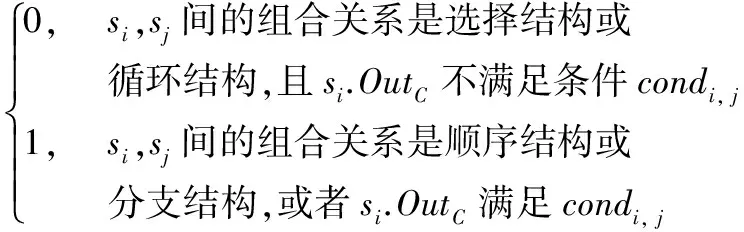

图2(a)是某云组合服务示例,图2(b)是该云组合服务的加权有向图表示,其中φ0是常函数,其值恒为1。

图2 云组合服务及其加权有向图示例Fig. 2 Example for cloud composite service and its weighted directed graphs

定义4在某云组合服务加权有向图中,如果节点si和sj间存在一条边的权值均为1的路径,那么称从si到sj是可达的。

2 支持中国墙策略的信息流模型

2.1 信息流

云组合服务中形成信息流动的是所有云服务输入输出的数据,用O表示考察的所有数据的集合。

定义5O是云组合服务中所有云服务输入输出的数据集合,∀o∈O⟺ ∃s∈S,o∈s.In∪s.Out。

云组合服务中数据可分为两类:①清洁数据,指不含有任何云服务敏感信息的数据,用O0表示所有清洁数据的集合;②敏感数据,指含有某些服务敏感信息的数据,用Om表示所有敏感数据的集合。显然,O=O0∪Om。

云服务的数据处理与服务间的组合导致了云组合服务中信息的流动。云组合服务信息流分为两类:①直接信息流,指发生在一次服务计算中或者发生在一次相邻服务交互过程中的信息流动;②组合信息流,指由多个连续的直接信息流产生的信息流动。

直接信息流又存在两种类型。

1)隐式信息流。由条件函数计算产生的信息流,这种信息流动发生在选择或循环结构中。

2)显式信息流。由云服务的计算操作或相邻服务间的消息传递引起的信息流,这种信息流动发生在任意的组合结构中。

定义7∀o∈O,o′∈O且o∈si.In∪si.Out,o′∈sj.In∪sj.Out,其中si,sj∈S:

1)当si=sj时,若o∈si.In,o′∈si.Out则存在显式信息流o→o′;

定义7中定义了两种显式信息流,条件1)指o与o′分别是同一个服务的输入与输出;条件2)中sj是si的直接后继,并且si输出的数据o就是后继服务sj的输入数据o′。

显式信息流会直接导致数据内容由一个云服务流向下一个云服务,而隐式信息流是产生显式信息流并进一步产生组合信息流的必要条件,但本身并不直接导致数据内容的流动,不会直接产生利益冲突问题,所以接下来仅考虑由多次显式信息流引起的组合信息流。

定义8∀o∈O,o′∈O,si,sj∈S,且o∈si.In∪si.Out,o′∈sj.In∪sj.Out,若∃o″∈O,且o″∈sk.In∪sk.Out,若sk∈Suc(si)∪{si}且sk∈Pre(sj)∪{sj},并且满足o→o″,o″→o′,则存在组合信息流o→o′。

在下面的部分,我们将显式信息流以及组合信息流统称为信息流,不再考虑隐式信息流。

2.2 组合冲突关系

云服务由众多的服务提供商部署运营,这些提供商之间由于商业上的竞争关系会导致其所属的云服务之间存在冲突关系(Conflict of Interest Relation, CIR)。

定义9∃s,s′∈S,若s与s′的提供商间存在商业上的竞争关系,则认为s与s′之间存在冲突关系,记为(s,s′),系统中所有存在冲突关系的云服务对集合记为CIR,CIR⊆S×S,冲突关系具有以下性质:

1)反自反性:(s,s)∉CIR;

2)对称性:(s,s′)∈CIR⟺ (s′,s)∈CIR。

定义10∀s∈S,s有联盟关系IAR(s)⊆S,若s′满足以下条件之一,则s′∈IAR(s)。

1)s′=s;

定义11∀om∈Om,om有依赖关系DDR(om)⊆S,若∃s′∈S,om∈s′.Out且s∈IAR(s′),则s∈DDR(om)。

根据云服务的联盟关系与数据的依赖关系,可以定义云服务与数据的组合冲突关系(Composite Service-Conflict of Interest Relation, CS-CIR)来表示云组合服务中信息流动引起的冲突问题。

定义12∀s∈S,s有组合冲突关系CS-CIR(s)⊆S,若∀s′∈IAR(s),存在(s′,s″)∈CIR,则s″∈CS-CIR(s)。

定义13∀om∈Om,om有组合冲突关系CS-CIR(om)⊆S,∀s∈DDR(om),存在(s,s′)∈CIR,则s′∈CS-CIR(om)。

本文提出CW-CSIFC模型的目的就是为了解决云组合服务中的组合冲突问题。

2.3 模型描述

CW-CCSIFC模型可以用三条规则与两个公理描述。在云组合服务的执行过程中,云服务的联盟关系与组合冲突关系和数据的依赖关系与组合冲突关系会随着服务过程中云服务的输入输出而动态变化。下面给出云服务的联盟关系与组合冲突关系和数据的依赖关系与组合冲突关系的计算规则。

规则1初始状态下,∀s∈S,IAR(s)={s},CS-CIR(s)={s′|∃s′∈S,(s,s′)∈CIR};∀om∈Om,DDR(om)=∅,CS-CIR(om)=∅。

规则2如果敏感数据om输入云服务s(om∈Om,s∈S),则更新云服务的联盟关系与组合冲突关系,即CS-CIR(s)=CS-CIR(s)∪CS-CIR(om),IAR(s)=IAR(s)∪DDR(om)。

规则3如果云服务s输出敏感数据om(om∈Om,s∈S),则更新数据的依赖关系与组合冲突关系,即CS-CIR(om)=CS-CIR(om)∪CS-CIR(s),DDR(om)=DDR(om)∪IAR(s)。

下面给出云组合服务中云服务输入输出控制应遵循的公理,以防止发生非法的信息流动。

公理1简单安全性。云服务s允许敏感数据om输入(om∈Om,s∈S),当且仅当CS-CIR(s)∩DDR(om)=∅或CS-CIR(om)∩IAR(s)=∅。

公理2*-属性。云服务s允许输出敏感数据om(om∈Om,s∈S),当且仅当CS-CIR(om)∩IAR(s)=∅或CS-CIR(s)∩DDR(om)=∅。

2.4 模型性质

定理1一致性定理。

1)∀s,s′,s″∈S,s′∈IAR(s)∧(s′,s″)∈CIR⟹s″∉IAR(s);

2)∀om∈Om,s′,s″∈S,s′∈DDR(om)∧(s′,s″)∈CIR⟹s″∉DDR(om)。

证明定义某时刻云组合服务系统的安全状态q是由所有组件服务的联盟关系和敏感数据依赖关系的状态构成的集合,并且本定理所描述的安全状态称为非冲突状态,反之则称为冲突状态。假设Q是系统所有可能的安全状态的集合,QN是系统所有非冲突状态的集合,QY是系统所有冲突状态的集合。

模型规则2与规则3(分别用r2,r3表示)使系统安全状态发生改变,用状态转移函数δ:Q×{r2,r3}→Q表示。假设L是在状态转移函数作用下生成的一个安全状态序列,L=〈q0,q1,q2,…,qn〉,且∀qk∈L(1≤k≤n),qk=δ(qk-1,r2)或qk=δ(qk-1,r3),初始状态q0由模型规则1定义。

定理1可以重新描述为:对于任意安全状态序列中的任一状态q,都有q∈QN。下面采用数学归纳法证明。

1)对初始状态q0, 根据规则1定义, ∀om∈Om,DDR(om)=∅,∀s∈S,IAR(s)={s},显然,q0∈QN。

2)假设序列中第k-1个状态qk-1∈QN:

(1)若qk=δ(qk-1,r2),用反证法可证明qk∈QN。

假设qk∈QY,那么∃s,s′,s″∈S,s′,s″∈IAR(s)且(s′,s″)∈CIR。s′,s″存在以下两种可能方式加入至IAR(s):①s′,s″分两次加入IAR(s)。假设s′先被加入,即在qk-1时s′∈IAR(s),那么s″加入IAR(s)需要通过规则2,即∃om∈Om,s∈S,om∈s.In,且s″∈DDR(om),但是与公理1(简单安全性)矛盾。由于冲突关系的对称性,s″先被加入时也会产生矛盾,所以这种情况不成立。②s′,s″同时通过规则2被加入IAR(s),即∃om∈Om,s∈S,om∈s.In,s′,s″∈DDR(om)并且(s′,s″)∈CIR,但是由假设可知,qk-1∈QN,所以不存在这样的数据o,与假设矛盾。可见,当qk=δ(qk-1,r2)时,qk∈QN。

(2)若qk=δ(qk-1,r3),用反证法可证明qk∈QN。

假设qk∈QY,那么∃om∈Om,s′,s″∈S,s′,s″∈DDR(om)且 (s′,s″)∈CIR。s′,s″存在以下两种可能方式加入至DDR(om):①s′,s″分两次加入DDR(om)。假设s′先被加入,即在qk-1时s′∈DDR(om),那么s″加入DDR(om)需要通过规则3,即∃om∈Om,s,s″∈S,om∈s.Out,且s″∈IAR(s),但是与公理2(*-属性)矛盾。由于冲突关系的对称性,s″先被加入时也会产生矛盾,所以这种情况不成立。②s′,s″同时通过规则2加入DDR(om),即∃s,s′,s″∈S,s′,s″∈IAR(s)∧(s′,s″)∈CIR。但是由假设可知qk-1∈QN,所以不存在这样的云服务s,与假设矛盾。可见,当qk=δ(qk-1,r3)时,qk∈QN。

综上1)、2)所述,对于任意安全状态序列中的任一状态q,都有q∈QN。定理成立。

证明下面针对不同类型的信息流,分别进行证明。

综上所述,定理成立。

3 模型分析与应用

3.1 模型分析

定理1保证了模型中任意云服务的联盟关系或数据的依赖关系中不存在有冲突关系的数据集,说明模型不会产生矛盾,而定理2说明模型准确地表达了由信息流动导致的组合冲突问题。下面的定理将证明本文模型可以有效保证云组合服务中信息流动满足中国墙策略。

定理1、2、3的证明显示,CW-CCSIFC模型能够正确地表达云组合服务信息流动过程中的利益冲突问题,并且可以有效地阻止非法的信息流动。

3.2 与传统中国墙模型的比较

CW-CCSIFC模型是针对云组合服务中的信息流安全问题提出的中国墙模型的改进模型,与传统的中国墙模型相比最大的区别在于它的分布式特性。在实际应用中,传统的中国墙模型(如BN模型[1])需要集中地维护一个访问矩阵以记录主体对客体的访问历史,主体不携带历史信息也没有安全标签,当主体访问客体时,需要系统检查访问矩阵判断是否违反安全策略。而在CW-CCSIFC模型中主体与客体均有安全标签,访问历史信息被记录在云服务的联盟关系(IAR)与数据的依赖关系(DDR)以及它们的组合冲突关系(CS-CIR)中,检查信息流时仅依据访问主客体携带的信息即可以作出判断。例如,有主体s,敏感数据o1、o2,且o1、o2之间有利益冲突。传统模型中可以用-1表示未访问,0表示拒绝访问,1表示曾经访问,s对o1、o2的访问矩阵可记为M,M=[-1,-1]表示o1、o2均未被访问过的状态。当s访问o1时,先检查访问矩阵中的信息以及系统对数据的冲突关系的设置是否允许访问。而在CW-CCSIFC模型中则可表示为DDR(o1)={o1},CS-CIR(o1)={o2},DDR(o2)={o2},CS-CIR(o2)={o1},IAR(s)=∅,CS-CIR(s)=∅,当s访问o1时,直接根据s与o1携带的信息即可判断是否允许访问。

传统的中国墙模型对于写操作的强约束限制了某些正常的信息流动[14]。例如,现有3个敏感数据oA、oB、oC分别属于石油公司A与石油公司B,银行C(A与B有利益冲突),两个程序f1、f2对这3个数据进行读、写操作。在BN模型中,若f1读过oA后就不允许对oC进行写操作(实际上是对A公司以外的任何数据都不允许进行写操作),虽然这两者并没有冲突关系。这是因为如果允许f1对oC进行写操作,那么oC就可能含有oA的信息,而BN模型中f2读过oB以后,再读取oC是被允许的,这会导致oA与oB的信息同时流向了f2,违反信息流安全策略。而CW-CCSIFC模型对写操作的约束较弱,现将数据的输入看作读操作,输出看作写操作,并定义系统初始状态:DDR(oA)={A},CS-CIR(oA)={B},DDR(oB)={B},CS-CIR(oB)={A},DDR(oC)={C},CS-CIR(oC)=∅,IAR(f1)=∅,CS-CIR(f1)=∅,IAR(f2)=∅,CS-CIR(f2)=∅。在使用CW-CCSIFC模型进行控制时,允许f1读取oA再对oC进行写操作,这之后CS-CIR(oC)={B},如果f2读过oB后IAR(f2)={B},再读取oC则会因违反简单安全性被拒绝,从而避免了非法的信息流动。

3.3 模型应用

本节将用一个实例说明模型是怎样发挥作用的。考虑一个如图3所示的复杂的云组合服务,其中s0是组合服务的发起者,它将根据φ1与φ3选择执行云服务s1或s3。当它选择s1后,将根据φ2与φ4选择执行云服务s2或s4;而选择s3后,将根据φ5与φ6选择执行云服务s4或s5。最后执行云服务s6(φ0为常函数其值为1)。

图3 信息流模型应用示例Fig. 3 An example of information flow model

在这7个服务中,在考虑到利益冲突问题以后,给出冲突关系集合CIR={(s1,s3),(s2,s4),(s4,s5)}。为了避免发生利益冲突,应用CW-CCSIFC模型对该组合服务的信息流动进行控制。为了体现模型的效果,默认服务在输出时一定含有敏感数据。

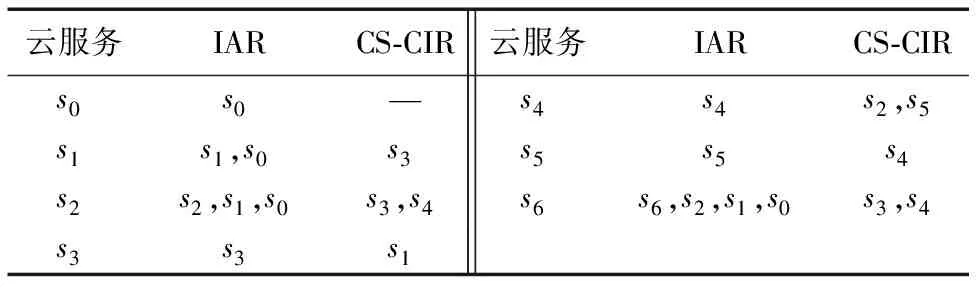

假设当该组合服务第一次运行时,φ1=1,φ2=1,φ3=0,φ4=0,组合服务的执行路径为s0→s1→s2→s6,各服务的联盟关系与组合冲突关系更新如表1所示。

表1 云服务状态1Tab. 1 The first cloud service state

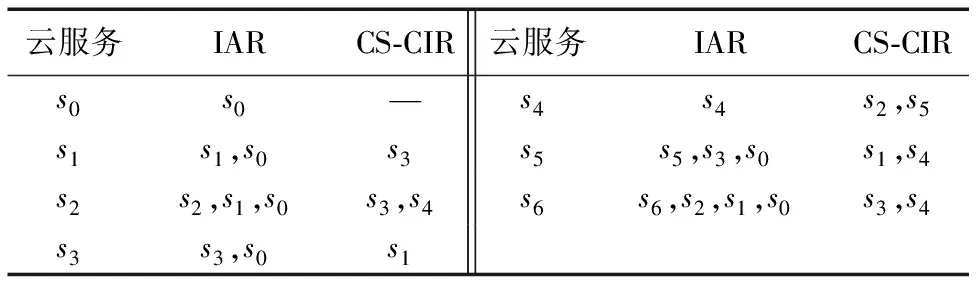

假设当该云组合服务第二次运行时φ1=0,φ3=1,φ5=1,φ6=0,那么组合服务的执行路径将是s0→s3→s5→s6。但是,当执行到服务s5时,各服务的联盟关系与组合冲突关系更新如表2所示。云服务s5输出的任意敏感数据om,都有{s1,s4}⊆CS-CIR(o),而IAR(s6)={s0,s1,s2,s6},由公理2可知,s5输出的敏感数据将被s6拒绝,阻断了具有组合冲突关系的s5和s6间的敏感信息流动。

表2 云服务状态2Tab. 2 The second cloud service state

4 结语

本文将中国墙策略引入到云组合服务的信息流模型中,以解决云组合服务中的利益冲突问题。通过定义云服务的联盟关系与数据的依赖关系,将云服务间的冲突关系扩展为云服务与数据的组合冲突关系,提出了一种面向云组合服务的支持中国墙策略的信息流控制模型——CW-CCSIFC。分析表明,CW-CCSIFC模型可以有效地阻止具有组合冲突关系的云服务间的敏感信息流动,保护云组合服务的信息流安全。

CW-CCSIFC模型的冲突扩散特点(见定理2)将导致云组合服务中出现越来越多的组合冲突关系,这会使系统中的信息流限制不断增加,影响系统的可用性。如何精确地标记冲突关系以实现细粒度的信息流控制,以及如何安全地进行组合冲突关系的清理,将是我们下一步研究的重点。

参考文献:

[1]BREWER D F C, NASH M J. The Chinese Wall security policy [C]// Proceedings of the 1989 IEEE Symposium on Security and Privacy. Washington, DC: IEEE Computer Society, 1989: 206-214.

[2]LIN T Y. Chinese Wall security policy — an aggressive model [C]// Proceedings of the 1989 Fifth Annual Computer Security Applications Conference. Piscataway, NJ: IEEE, 1990: 286-293.

[3]WU R, AHN G-J, HU H, et al. Information flow control in cloud computing [C]// Proceedings of the 2010 6th International Conference on Collaborative Computing: Networking, Applications and Worksharing. Piscataway, NJ: IEEE, 2010: 1-7.

[4]ALQAHTANI S M, GAMBLE R, RAY I. Auditing requirements for implementing the Chinese Wall model in the service cloud [C]// SERVICES ’13: Proceedings of the 2013 IEEE Ninth World Congress on Services. Washington, DC: IEEE Computer Society, 2013: 298-305.

[5]FEHIS S, NOUALI O, KECHADI T. A new Chinese Wall security policy model based on the subject’s wall and object’s wall [C]// ICACC 2015: Proceedings of the 2015 International Conference on Anti-Cybercrime. Piscataway, NJ: IEEE, 2015: 1-6.

[6]FEHIS S, NOUALI O, KECHADI M-T. A new distributed Chinese Wall security policy model [J]. Journal of Digital Forensics, Security and Law, 2016, 11(4): Article 11.

[7]HUTTER D, VOLKAMER M. Information flow control to secure dynamic Web service composition [C]// SPC 2006: Proceedings of the 2006 International Conference on Security in Pervasive Computing, LNCS 3934. Berlin: Springer, 2006: 196-210.

[8]SHE W, YEN I-L, THURAISINGHAM B, et al. The SCIFC model for information flow control in Web service composition [C]// ICWS ’09: Proceedings of the 2009 IEEE International Conference on Web Services. Piscataway, NJ: IEEE, 2009: 1-8.

[9]SHE W, YEN I-L, THURAISINGHAM B, et al. Rule-based run-time information flow control in service cloud [C]// ICWS 2011: Proceedings of the 2011 20th IEEE International Conference on Web Services. Washington, DC: IEEE Computer Society, 2011: 524-531.

[10]YU B, YANG L, CHEN S, et al. An information flow control approach in composite services [C]// IETICT 2013: Proceedings of the 2013 IET International Conference on Information and Communications Technologies. [S.l.]: IET, 2013: 263-269.

[11]XI N, SUN C, MA J, et al. Secure service composition with information flow control in service clouds [J]. Future Generation Computer Systems, 2015, 49: 142-148.

[12]SOLANKI N, HOFFMAN T, YEN I-L, et al. An access and information flow control paradigm for secure information sharing in service-based systems [C]// COMPSAC 2015: Proceedings of the 2015 IEEE 39th Computer Software and Applications Conference. Washington, DC: IEEE Computer Society, 2015: 60-67.

[13]XI N, SUN C, MA J, et al. Distributed information flow verification for secure service composition in smart sensor network [J]. China Communications, 2016, 13(4): 119-130.

[14]马俊,王志英,任江春,等. 一种实现数据主动泄漏防护的扩展中国墙模型[J].软件学报,2012, 23(3):677-687. (MA J, WANG Z Y, REN J C, et al. Extended Chinese Wall model for aggressive data leakage prevention [J]. Journal of Software, 2012, 23(3): 677-687.)