基于无线传感器的普适计算系统安全性探讨

杨 函

(哈尔滨飞行学院 政工网中心,黑龙江 哈尔滨 150001)

普适计算的目标是使计算设备和技术“消失”在用户日常生活和工作任务的背景当中,保证用户在得到计算服务的同时无需觉察计算机的存在和为此而分心,从而使其注意力回归到要完成的任务本身[1]。以自然、和谐的人机交互环境为主要特征的普适计算是计算模式发展的大方向,具有广阔的发展前景。计算机的不可见性体现在技术上是计算系统的高嵌入性和高移动性,硬件和网络环境是其基础,而安全性是影响其发展的关键。普适计算一方面使得处于任何时间任何地点的用户都能够获取目标传送的信息资源,从家庭、办公室系统、工业控制系统都有,普适计算系统通常都有访问详细信息的行为,也有潜在的控制系统来影响和改变环境的行为。系统的使用覆盖范围从制造业到国家关键的基础设施,比如:路政监测、电力网、水力网、天然气管道等[2]。另一方面,由于普适计算在国家关键基础设施上的广泛应用,任何针对控制系统的一次成功入侵,均有着致命的危害[3]。因此,对上述系统网络进行信息渗透、控制和修改,成为工业间谍、黑客们的重要目标,这直接导致大量的财务损失并对环境产生严重的破坏,甚至是产生潜在生命损失。

通过对隐密通道的分析,提出基于无线传感器网络的隐密通道安全技术,对以嵌入式控制为主的普适计算系统的信息安全技术进行防护,对无线传感器的参数数据以可见的加密方式,实现隐密通道的传统[4],对进一步做好普适计算系统的信息安全,提出有益的思考和策略。

1 隐秘通道

在普适计算系统中,隐秘通道是指通过对数据进行加密,在此基础之上构建出通信链路,使通信在正常的通讯机制外进行数据的各类操作。这种通道通常以违背系统既定的策略,尤其是控制等安全策略的方式进行隐秘的信息传输,达到绕开管理者的监视,实现数据传输渗透的目的,好像是开辟了一条新的传送通道一样[5]。显然,如何让隐秘通道确保信息传输质量,保持长久的、稳定的和可靠的传输是急需解决问题,尤其对无线网络普适计算系统而言更是如此。对通道的隐秘技术研究是隐秘通道的一个重要方面。隐秘通道通常分以下两类:

(1)定时隐蔽通道。通过它,隐秘发射机传递隐秘信息给接收机,通过接收机可以观察事件的时间变化这种方式对资源进行调试,从而能解码隐秘信息。文献[6]提出IP隐秘定时通道方案,在连续的数据包之间将隐秘信息当成延迟进行传送,基于某种规律对隐秘通道进行检测。其他人提出了通过模仿合法流量,跨数据包延迟通道的改进版本以避免被检测到[7]。一些研究者提出的基于信息序列时序的定时通道,利用丢包和重传信息来传递隐秘信息,重排不同的数据包来携带不同含义[8]。由于事件为非常不寻常事件,一个潜在信道被发现的概率很低,其使用率也很低;

(2)隐蔽存储通道。通过它,隐秘传输机通过储存一个属性转给一个能被接收机访问到的实体(Object)里,可以传送信息给接收器。已经有大量的尝试设计网络存储通道,可将隐秘数据隐藏在通信协议数据包报头里、未保留或未使用的数据包报头域里、标志域里、TCP时间头及未使用的IP、UDP和RTP报头域里。虽然存储通道容易实现,通常涉及希望有特定的属性值的领域,容易受到模式分析检测方案的攻击。存储通道如同有线环境,容易被检测到,时间通道是对无线传感器网络的一种特别的检测工具。通常情况下,无线传感器节点执行数据的过程也是可以预测的[9]。因此,从一个隐秘的定时通道的分组时间形成的概率分布可能是容易区分的预期分布。任何利用非正常的通信手段在网络中传递信息,突破安全机制的通道都可以称为隐蔽通道。

2 基于无线传感器网络的隐秘通道

传感器无线网络作为普适计算的常见存在形式,其大量存在于在军事、工业、医疗、和空间探测等领域。其覆盖着社会生产生活的方方面面,包括政府、军队、学校等单位均对此高度重视[10]。

在基于无线传感器网络来建立隐秘通道时,假定所有传输都在可观察下进行,隐秘消息被嵌入在一个合法信号中的机制亦是共享的。因此,在被嵌入的隐秘信号和未处理的信号下传送,必须在统计学上无法找到,这才能被认为是成功的。试图创建一种隐蔽的通道,利用无线介质以一种不被防御系统所察觉的方式传输信息。这种通道一般应用于普适系统中,他们依靠不安全节点,类似于蠕虫和其它等攻击手段[11]。

2.1 运行原理

在一个较为安全的普适系统中,传感器数据传输的实际值在网络之外是不可见的,因为数据包中包含的数据将被加密[12-13]。然而,加密值是可见的,并且可以为传感器节点中选择一个值将产生所需值,即为一个加密包的最低有效位的下边带。由于随机性质的加密,加密包里的一个0或者一个最低有效位(最低有效位选择的是任意加密数据,任何比特或二进制序列均可被选择。如果信号是可变的,其甚至可以调节几个比特,同时能有效提高传送的容量与宽度[14]),通常会选择伴随真正的传感器值的一个小改变。这是一个选择明文攻击的变体,只需要一个传感器节点就可多次加密值,直到找到一个最低有效位来与下边带匹配预期。

算法隐秘通道信息注入算法

输入传送数据信息message(datas);加密方式=AES; 初始化传感器链路=initRL

1: function Injection(message)

2: foreach b in convertData //传输信息converDate以比特或者二进制序列形式进行循环

3: tempMess=message

4: dir=(random()<0.5?-1,1)//生成随机码-1,1

5: endDate=0

6: while 1=1 do

7: plainMess = tempMess + (dir*endInfor) //封装注入信息数据

8: hker = encryptWithCTR(initRL, plainMess, AES, lenth.zero)// 使用AES加密

9: if hker.LSB = b then

10: sendpacket

11: length+= plainMess.length // 取得信息传送长度

12: break

13: else

14: if endInfor= 0 then

15: endInfor= 1

16: else if

17: offsec<0?-endInfor,1-endInfor // 判断offsec是否小于0,是就取反,否则取反加1

18: 处理

19: endfunction Injection

算法过程描述了隐秘发射机的工作机制。当前数据包是一个调节,最低有效位的密文(加密数据包的有效载荷)检查。如果这一点是已经被发送的值,则无需修改信息,因为是简单传输。然而,如果最低有效位不等于希望转移点。这是通过反复增加偏移量的真值、加密、翻转方向的积极和消极的数目,来保持误差极小,并选择一个初始方向,以避免偏见。在每3个数据包的一个恒定调制速率传输隐秘消息,这意味着该接收器必须知道的前导码,并能够推断出的调制速率。

接收机隐蔽监听的数据包的发送者发送的。它监视的最后前导码长度与调制率,以及最低有效位确定前导码什么时候发送。一旦收到序言,即可以检索隐藏在下面的数据包流的隐蔽数据。在这种情况下,隐蔽接收器读取每3个传送包的最低有效位部分。如果隐秘消息的长度可知,接收器使用这个数据,发射器可以使用一个停止序列来标记传送信号的结束。

2.2 模拟仿真

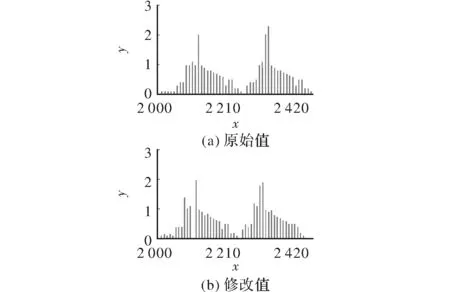

从不同地区,收集了几种传感器数据传送的数据集。对于每一组数据集,通过使用传感器数据修改器,创建了隐蔽通道,并使用不同的随机数据流重复了5次实验。实验所得到的最大的数据集包含约大约5 000条数据信息。如预期的那样,算法通过隐秘方式修改了约15.4%的读数,每经过3个数据包发送一条隐秘的消息位。这个通道没有错误:数据包的有效载荷的最低有效值没有被噪声改变,而是通过通道被接收器正确接收,同时,被完整解密。为了衡量原始的传感器值与被解密的数据,图1展示了原始值和解密值的分布情况。

图1 原始与解密值分布比较图

传感器采集物理性质时其真实值可能是随着时间变化的,同时会提供一个噪声,对于众多不安全结点的传感器数据流,轻微改变传递的属性值可以不被检测到,而潜在的攻击正是由这些高分辨率应用于测试噪声单元组成。

信道的容量取决于调制速率。反过来,也可由传感器的值分布决定,能及被采样的精度,以及冗余信息的可用性,可以使用比较好的精度以期取得更好的结果。虽然已经使用的传输速率较为保守,但在实际传输中,每个数据包发送多个位的通道是可以实现的。

3 结束语

讨论了隐秘通道作为一种在安全环境下将信息泄露出去的一种手段,使相同的技术可以在不稳定的结点间进行通信。

使用无线传感器采集设计在隐秘通道的构建中,已经证明实施隐秘通道的可行性,以及检测隐秘通道的挑战性。虽然比起合理的流量来说,其带宽要求不高,但传感器采集的规律性预示着数据可以连续地传送。该技术允许在非直接通信的妥协节点沿着从传感器到基站之间的传送包的路径。因此,在一个隐蔽接收器无线范围内的一个妥协的节点可以泄漏它接收来自其它妥协的传感器的信息,这些传感器可以是在隐蔽接收器的无线电范围以外的。此外,基于无线传感器的隐密通道也可以是不同的形态,也可以和其它手段,比如定时通道时钟同步等技术进行相互叠加[15],因此,更高带宽的通道可以通过将传感器数据和定时通道结合在一起获得。在任何情况下,泄漏一个结点加密密钥会使得与这个结点相关的整个节点的通信打开,导致在任何情况下,泄漏一个结点加密密钥会使得与这个结点相关的整个节点通信打开,进而会使整个网络变得透明并被控制[16]。因此,在应用隐蔽通道作为一种在安全环境下将信息泄露出去的一种手段时,使相同的技术可以在不稳定的结点间进行通信,这对创建一个定向隐蔽网络有着重要意义。

[1]Satyanarayanan M.Pervasive computing: Vision and challenges[J].IEEE Personal Communications,2001,8(4):10-17.

[2]刘威,李冬,孙波.工业控制系统安全分析[J].信息网络安全,2012(8):41-43.

[3]刘宇虹,胡建斌,段云所,等.入侵检测技术[J].网络安全技术与应用,2001(9):61-64.

[4]Li S,Epliremides A.A network layer covert channel in adhoc wireless networks[C].CA,USA:IEEE Secon First IEEE Communications Society Conference on Sensor & Ad Hoc Communications & Networks,2004.

[5]崔捷,许蕾,王晓东,等.无线传感器网络入侵检测系统[J].电子科技,2011,24(11):144-146.

[6]庞训磊,殷保群,奚宏生.一种使用TCP/IP协议实现无线传感器网络互连的新型设计[J]. 传感技术学报,2007,20(6):1386-1390.

[7]任东海,尚凤军,王寅.一种基于时间延迟机制的无线传感器网络分簇算法[J].传感技术学报,2009,22(11):1645-1649.

[8]柏森.基于信息隐藏的隐蔽通信技术研究[D].重庆:重庆大学,2002.

[9]叶茜.支持QoS的多媒体传感器网络安全可信关键技术研究[D].南京:南京邮电大学,2015.

[10] 曾东.普适计算环境下无线传感器网络研究[J].数字通信,2012,39(6):43-46.

[11] 傅蓉蓉,郑康锋,张冬梅,等.无线传感器网络蠕虫的传播与控制[J].北京交通大学学报, 2013,37(2):17-21.

[12] 刘春庆.隐秘通信理论与技术研究[D].南京:南京理工大学,2004.

[13] 佘平,王汝传,孙力娟.基于无线传感器网络的普适计算模型研究[J].计算机技术与发展, 2006,16(4):1-3.

[14] 肖洪华,黄永峰,朱明方.基于最低有效位和最高有效位替换法的熵理论模型[J].中山大学学报:自然科学版,2004,43(s2):42-45.

[15] 殷鹏.基于安全性的无线传感器网络时钟同步算法研究[J].现代电子技术,2017,40(4):151-154.

[16] 徐金星.无线传感器网络研究与设计[D].杭州:浙江大学,2005.