基于重加密的随机映射指纹模板保护方案

贾姗,徐正全,胡传博,王豪

基于重加密的随机映射指纹模板保护方案

贾姗1,2,徐正全1,2,胡传博1,2,王豪1,2

(1. 武汉大学测绘遥感信息工程国家重点实验室,湖北 武汉 430079;2. 武汉大学地球空间信息技术协同创新中心,湖北 武汉 430079)

针对基于随机映射(RP, random projection)的生物特征模板保护算法在模板生成和密钥管理中面临易被攻击而泄露用户隐私的问题,提出一种改进RP算法的指纹模板保护方案。首先,在随机映射的基础上,将变换域划分为相互独立的指纹特征匹配域和加噪干扰域;在子域内加噪后利用子随机映射矩阵交叉融合生成模板。同时,引入重加密机制实现对变换密钥(RP矩阵)的安全存储和传输。实验结果和分析表明,与现有的RP模板保护方法相比,所提方案具有更高的抵抗攻击能力并能保持RP算法的匹配性能和模板可撤销性。

指纹隐私保护;随机映射;重加密;安全认证

1 引言

随着人工智能的快速发展,模式识别技术已广泛应用于诸多领域,其中,生物特征识别技术利用人体特征进行个人身份的鉴定,能为智能时代提供最为便捷和安全的身份认证,成为国内外研究的热点之一。生物特征识别技术包含人体生理特征识别,如人脸、指纹、虹膜等,和行为模式识别,如步态、声音、笔迹等。比起密钥、令牌等传统基于物品的认证方式,生物特征本身具有不易遗忘、难以猜测和窃取、不易丢失的优势,具有普遍性、唯一性和永久性。目前,基于生物特征的身份认证已在国家安全、金融、司法、电子商务、电子政务等应用领域提供了自动、准确的身份标识。

然而,基于人体生物特征的身份认证需要存储注册用户的生物特征模板,数字化后的特征可能会遭受攻击或失窃而造成严重后果[1]。因为生物特征不可改变,并且与用户的身份永久关联,一旦被不法分子复制、篡改或盗取后非法滥用,生物特征信息可能会永远丢失,或在每个此生物特征应用的系统中失效,用户隐私也将受到威胁。以指纹为例,文献[2]表明从存储的指纹细节点模板中可以完全恢复出原始的指纹图像,从而泄露用户隐私。此外,同一生物特征模板应用保存在多个系统中,易被不法分子追踪从而实现多个数据库之间的交互匹配。因此,为了有效保护用户隐私和信息安全,保护存储的生物特征模板变得尤为重要。

生物特征加密技术[3]是研究者近年来提出的保护生物特征隐私的有效策略,将生物特征识别与密码学相结合,为用户提供安全的身份验证。理想的生物特征加密技术对生物特征模板的保护应至少具备以下3个特性[4]:不可逆性(生成生物特征模板容易,但从存储的模板中难以恢复、重建出原始的生物特征数据);不可链接性(基于同一生物特征,可以生成不同版本的模板以在不同应用系统中应用;也可以在同一应用系统中实现对模板的撤销和重新发布,并且各模板之间、以及模板与原始生物特征之间不可匹配);识别性能(生物特征模板保护策略对身份认证性能影响微小,即不能严重影响认证的准确率)。

目前,得到广泛研究的不可追踪生物特征认证技术[5,6]在一定程度上实现了生物特征安全性和隐私性的保护。其中,基于随机映射[7]的特征变换方法不仅能实现模板的可撤销性,同时,在Euclidean空间能以极高的概率保存点与点之间的距离,对匹配性能影响很小而被应用在生物特征模板保护中。Ngo等[8]较早提出了基于RP的BioHashing方法,利用用户特定的RP矩阵对生物特征进行映射变换后,量化得到二进制的数据保存为不可逆生物特征模板。该方法可获得近于0的等错误率(EER, equal error rate),但量化处理降低了认证准确率,同时随机映射在量化域内的距离保持特性没有相关的理论证明。基于BioHashing的思想,Jin等[9]通过映射指纹的MVD(minutiae vicinity decomposition)特征生成可撤销的指纹模板;Teoh等[10]提出无量化处理的MRP(multispace random projection)随机映射模板保护方法,利用用户特定的伪随机数(PRN, pseudorandom number)产生随机矩阵,在降维的同时实现双因子认证。Wang等[11]基于RP产生可变换的生物特征模板,并对随机映射算法的隐私保护特性给出了详细的理论分析。Khan等[12]使用散列算法替代量化处理对随机映射的结果进行保护,提出了基于双因子认证的KRP-AH算法,获得了较高的安全性,但是散列算法降低了认证性能。Yang等[13]则针对生物特征的不定长特征提出了根据指纹细节点维数进行非线性动态映射(DRP)的生物模板保护方法;Anzaku等[14]则利用用户指纹的定长Fingercode特征和PRN在RP变换不降维的情况下实现安全认证,计算效率提高,但当RP变换矩阵和模板被攻击时,通过反变换即能完全恢复出原始指纹特征而泄露用户隐私。

已有的基于随机映射的生物特征模板保护技术虽然可以提高生物特征的安全性,但仍存在以下2个问题。

1) 直接保存随机映射后的变换数据作为生物特征模板,存在利用逆变换或交叉匹配攻击而完全恢复原始生物特征的隐患[15],无法有效保护用户隐私;同时,当变换后的特征被盗取时,此类方法无法抵抗统计攻击、重放攻击等。

2) 随机映射矩阵或产生映射矩阵的伪随机序列作为生物特征变换密钥,需要被存储或传输。如果被用户保存在令牌或智能卡中,实现双因子认证,安全性较高,但其安全性取决于随机数令牌的安全性[16],并且多因子认证为用户带来使用和存储的不便;若被用户终端保存,则将用户与终端绑定,应用受到局限;若被应用端保存,在半可信环境中,密钥容易被非法盗取而存在用户的生物特征信息被泄露的安全隐患。因此,对变换密钥需要更安全有效的管理机制。

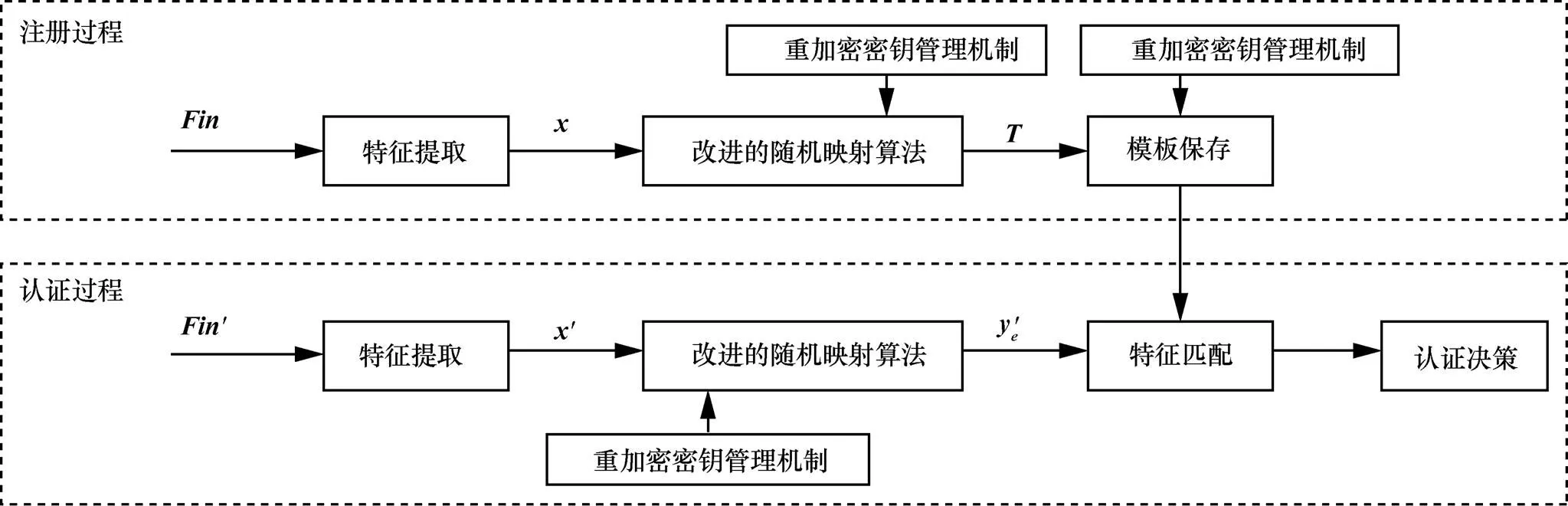

指纹作为目前研究最成熟,应用最广泛的生物特征,其安全性问题备受关注。本文以指纹为例,首先针对传统随机映射算法在模板生成中存在的问题,在原算法的基础上将映射域划分为相互独立的指纹特征匹配域与噪声干扰域,通过相应的2个子随机映射矩阵进行交叉融合后保存为模板。其次,针对变换密钥(随机映射矩阵)的管理问题,引入具备密文安全转换功能的重加密机制实现对映射矩阵的安全存储和传输。在注册过程由用户终端一次加密后将密文存储在应用端,认证过程则由应用端2次加密后传至用户终端,通过一次解密获得明文,使用户端不依赖于应用端的可信度进行数据安全管理。结合本文在算法上的改进使指纹特征模板即使在丢失的情况下也无法被完全恢复,有效提高认证的安全性。本文贡献主要有以下3点。

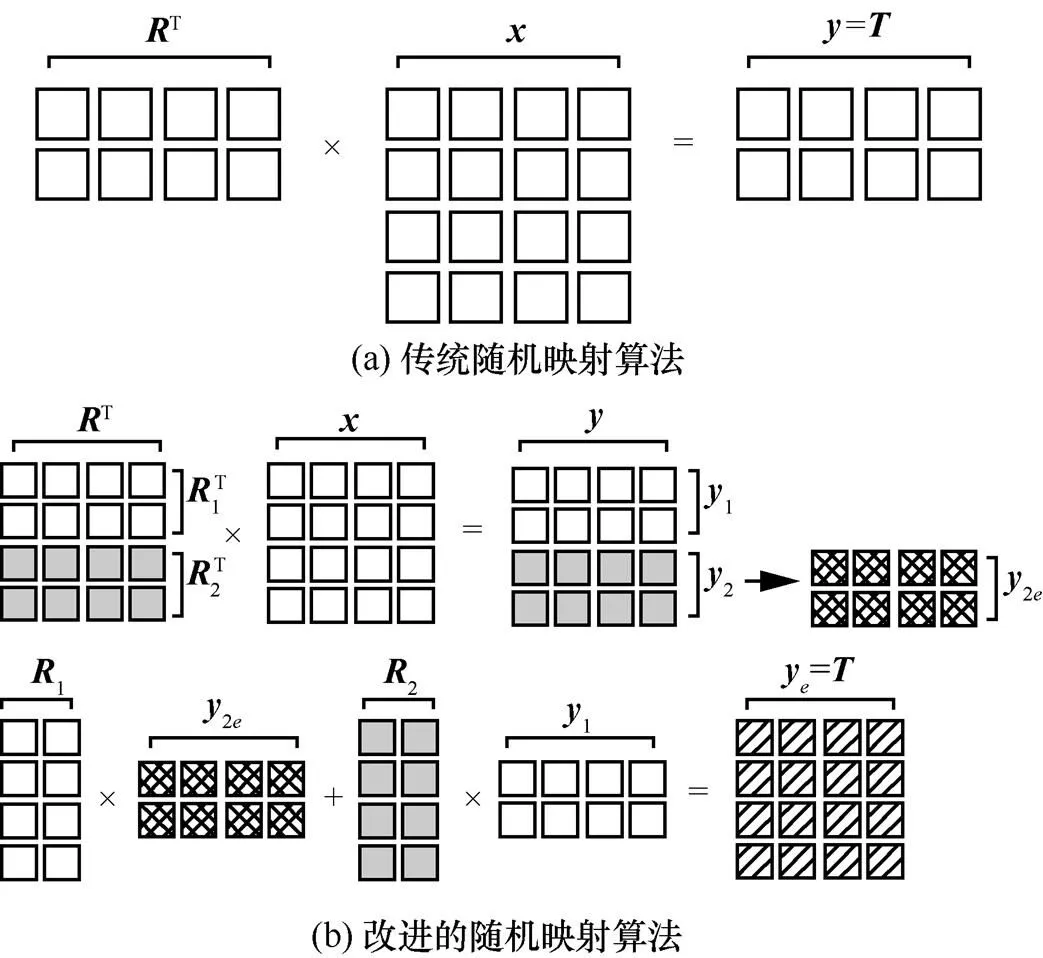

1) 提出了一种改进的随机映射指纹模板生成方法,使注册保存的模板融合了随机干扰噪声;在认证过程中生成的变换特征也具有动态变化性,并且能利用随机映射矩阵的正交性去除噪声域,获得与原始随机映射算法一致的匹配特征,在提高模板安全性的同时能够保持原始算法的良好匹配性能。

2) 提出了一种基于重加密的随机映射矩阵管理机制,将随机映射矩阵以密文形式存储在应用端,在认证过程中通过重加密转换为认证终端可以解密的密文,在保证安全性和可用性的同时将密钥的存储开销从用户端转移至应用端。

3) 实验结果和分析表明本文方案对指纹认证的准确率和计算时间影响较小,生成的模板具有良好的不可链接性;同时,在认证过程中能有效抵抗重放攻击、相似性攻击、交叉匹配攻击等针对模板的常见攻击,具备较高的安全性。

2 预备知识

2.1 随机映射

(2)

将随机映射用于生物特征模板保护中,针对同一生物特征基于不同的RP矩阵可以生成不同的模板,实现模板的可再生性和可撤销性;同时,随机映射的距离保持特性使在变换域基于欧氏距离的匹配对认证准确性影响较小。

2.2 重加密机制

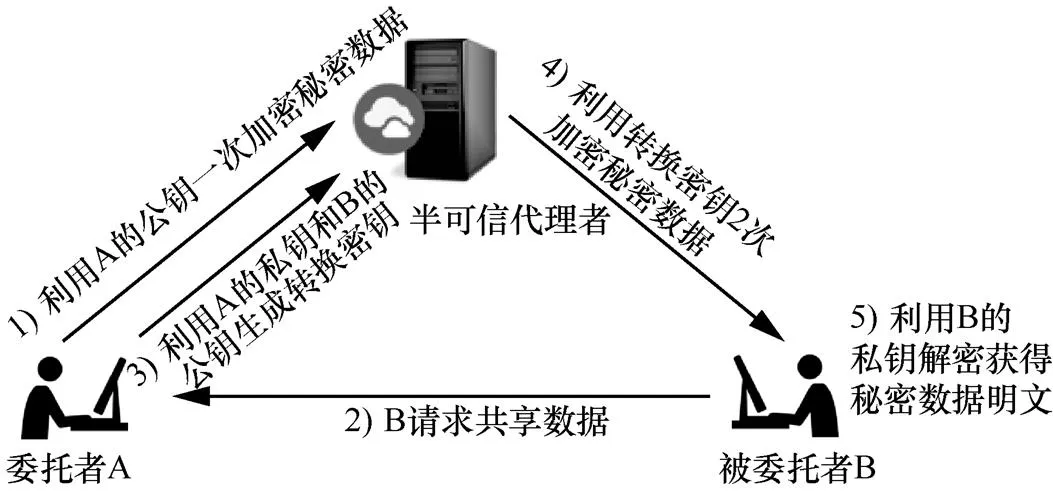

重加密,常指代理重加密(proxy re-encryption),于1998年由Blaze等[21]提出,是一种具备密文安全转换功能的新型公钥加密体制。针对不可信的网络环境,重加密机制能够有效保障用户数据的安全性和可共享性。在典型的代理重加密体制中,引入一个半可信代理者进行密文的存储和转换,能将由委托者用公钥加密的秘密数据密文转换为由被委托者的公钥对同一明文加密的密文,然后被委托者利用其自身私钥解密转换后的密文,从而获得秘密信息,其具体过程如图1所示,其中序号表示重加密的执行顺序。在密文转换过程中,代理者必须拥有一个由委托者授权的针对被委托者的密文转换密钥(重加密密钥),且代理者无法获得有关明文的任何信息。重加密密钥生成算法是单向不可逆的,无法由重加密密钥计算出私钥信息,保证了数据拥有者和数据使用者的权益。

图1 重加密机制示意

由图1可见,重加密机制提供了不依赖于代理者可信度的数据安全管理方法。通过对秘密信息的2层加密,从数据源头上控制代理者对数据明文的访问权限,让代理者在存储密文的同时,能够根据被委托者的需要提供不同的重加密密文版本,从而有效防范秘密数据在传输和存储过程中的泄露风险。而对于用户而言,在保证秘密信息安全的前提下将存储开销转移至半可信代理者,同时在应用上与传统的方式没有区别,通过一次解密即可获得明文数据。

2.3 问题陈述

随机映射算法利用变换特征的距离保持特性能实现良好的匹配性能,变换随机映射矩阵能实现模板的可撤销性,但在安全性上仍存在以下两方面的不足。

1) 直接保存随机映射后的变换特征作为模板,抵抗攻击能力较弱。

2) 随机映射矩阵作为变换密钥,直接存储或传输存在安全隐患。

因此,本文提出一种基于重加密的随机映射指纹模板保护方案,首先改进随机映射算法的模板生成方式,再在改进算法的基础上,引入重加密机制加强对随机映射矩阵的安全管理。

3 方案设计

3.1 方案框架

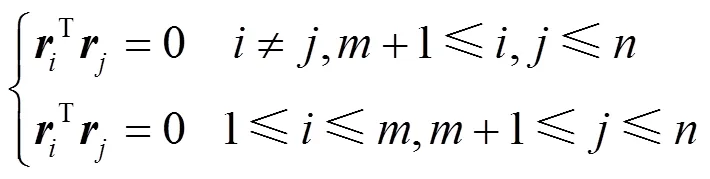

3.2 改进的随机映射算法

3.2.1 算法框架

图2 基于重加密的随机映射指纹模板保护方案框架

图3 随机映射算法的模板生成方式对比

同时,改进后的随机映射算法能解决原始随机映射算法的不足,具体如下。

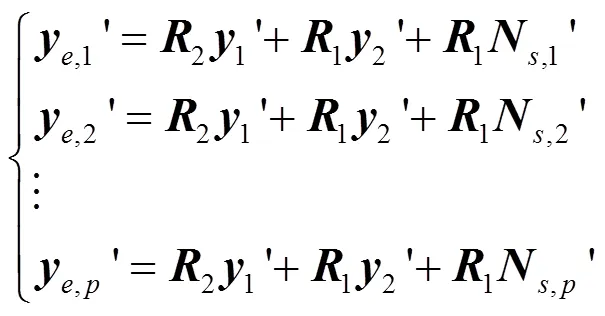

2) 认证过程生成的变换特征具有动态变化性,能抵抗统计攻击。算法对变换特征添加随机噪声,使交叉融合后的特征受干扰噪声的扩散影响,在每次认证过程中生成的特征信息均具有随机变化性,有效防止变换特征被截获后通过统计攻击而泄露用户隐私。

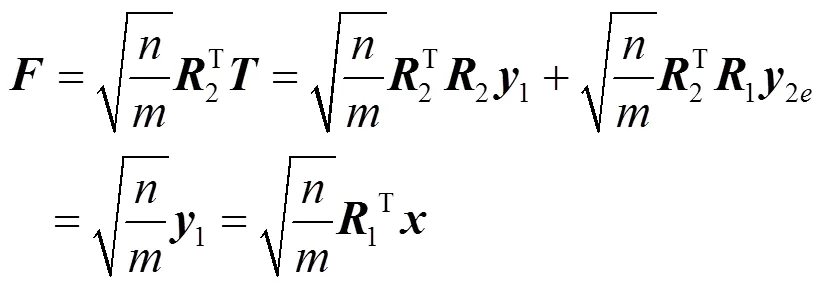

3.2.2 算法实施

改进后的随机映射指纹模板保护算法的实现过程如下所示。

1) 注册过程

步骤1 生成随机映射矩阵

步骤2 随机映射过程

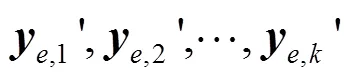

2) 认证过程

步骤1 获取随机映射矩阵

步骤2 随机映射过程

步骤3 特征提取与匹配

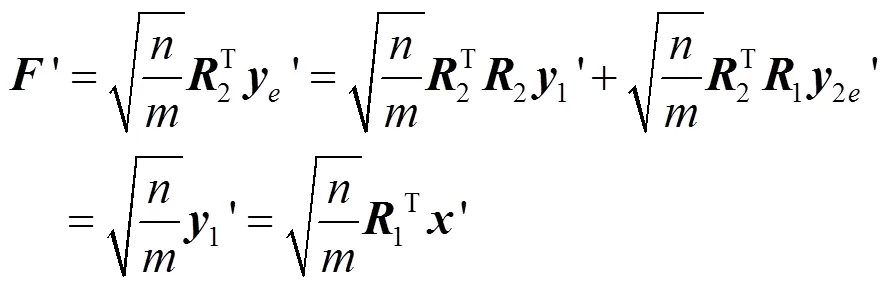

3.3 基于重加密的随机映射矩阵密钥管理

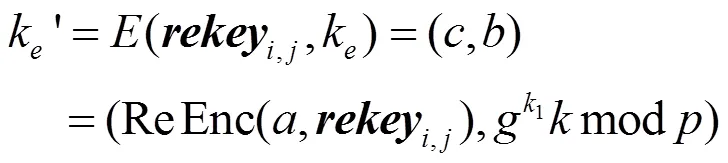

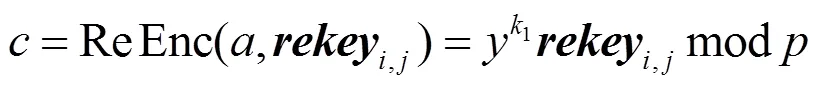

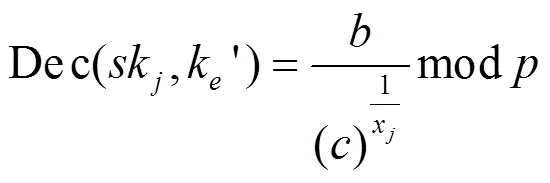

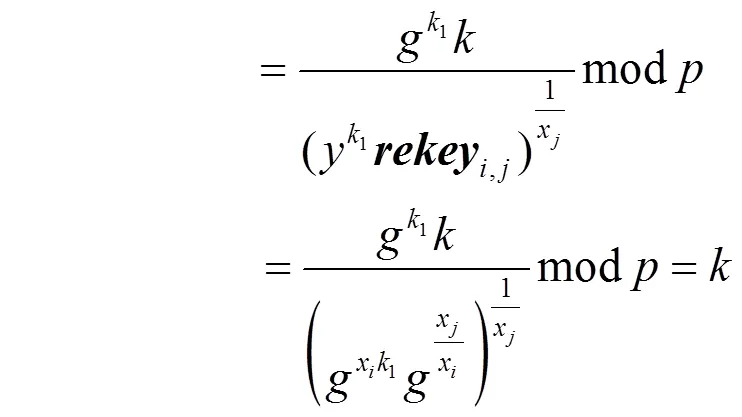

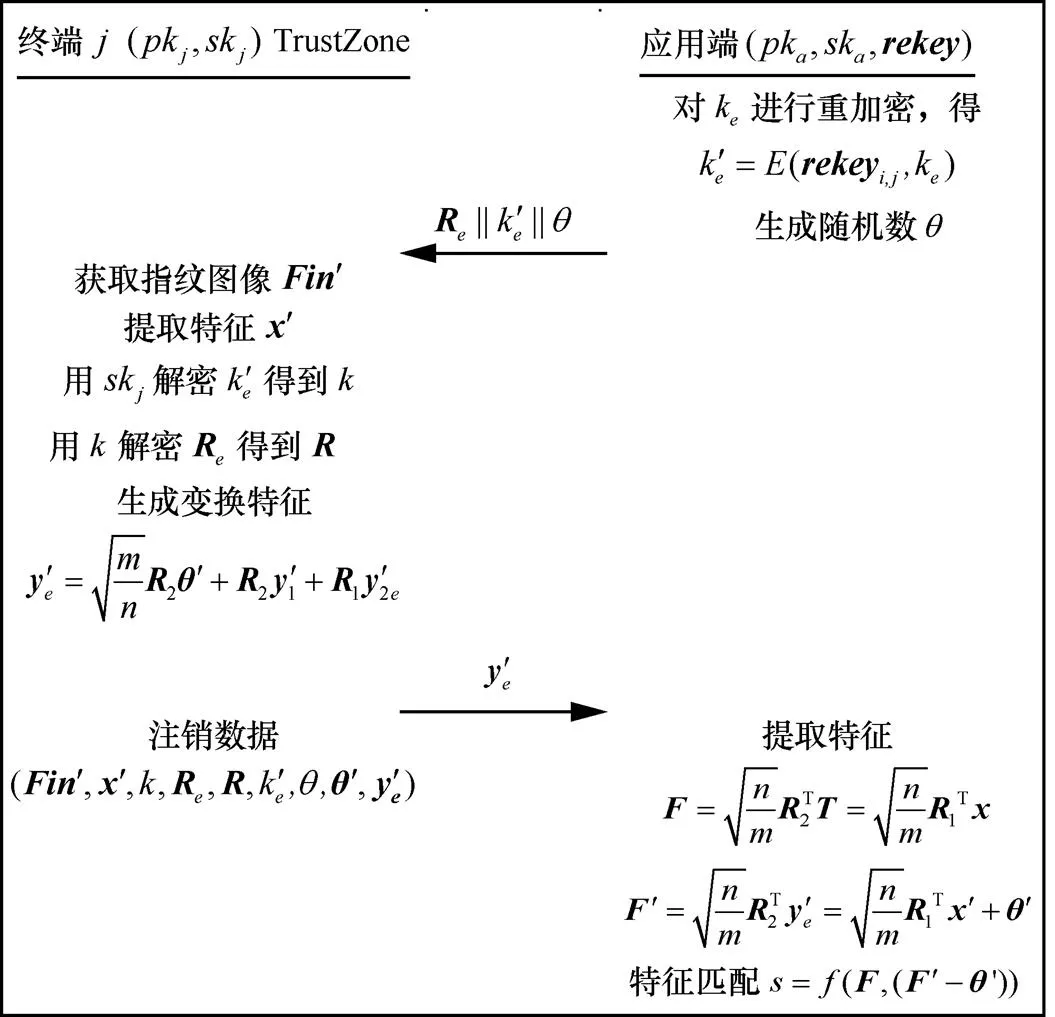

基于ElGamal算法构造的重加密模型在Blaze等[21]提出重加密机制的同时得到了验证,其安全性是基于有限域上的离散对数问题的困难性。本文将在改进的随机映指纹模板保护算法中,结合基于ElGamal算法的重加密模型,在配置了TrustZone的用户终端,设计加强密钥保护的指纹认证方案。对应典型的重加密机制(如图1所示),用于身份注册的用户终端对应委托者,实现变换密钥和生物特征模板的生成,并完成对密钥的一次加密;应用端对应半可信代理者,在注册过程实现生物特征模板和变换密钥的存储,在认证过程实现对密钥的重加密和生物特征的匹配决策;用于身份认证的用户终端则对应被委托者,实现对变换密钥的解密,并生成变换特征用于匹配。当用户终端与用户绑定时,如手机终端,则注册与认证涉及的用户终端只有一个;若用户终端与用户无绑定,如银行ATM机,则涉及的用户终端为多个。本文方案针对用户与用户终端绑定、用户与用户终端不绑定的形式均具有可行性,其实现过程如下所示。

图4 注册过程

图5 认证过程

4 安全性分析

生物特征身份认证涉及的安全性和隐私保护主要是指存储的生物特征模板即使在被攻击的情况下也不会泄露用户信息。本文针对6种常见的生物特征模板攻击,对提出的基于重加密的随机映射指纹模板保护方法进行了安全性分析。

1) 不可逆性(已知模板的攻击)。

3) 相似性攻击。已知不同用户的多个映射的攻击。

4) 交叉匹配攻击。已知同一个用户的多个映射的攻击。

5) 统计攻击。已知认证过程的多次映射的攻击。

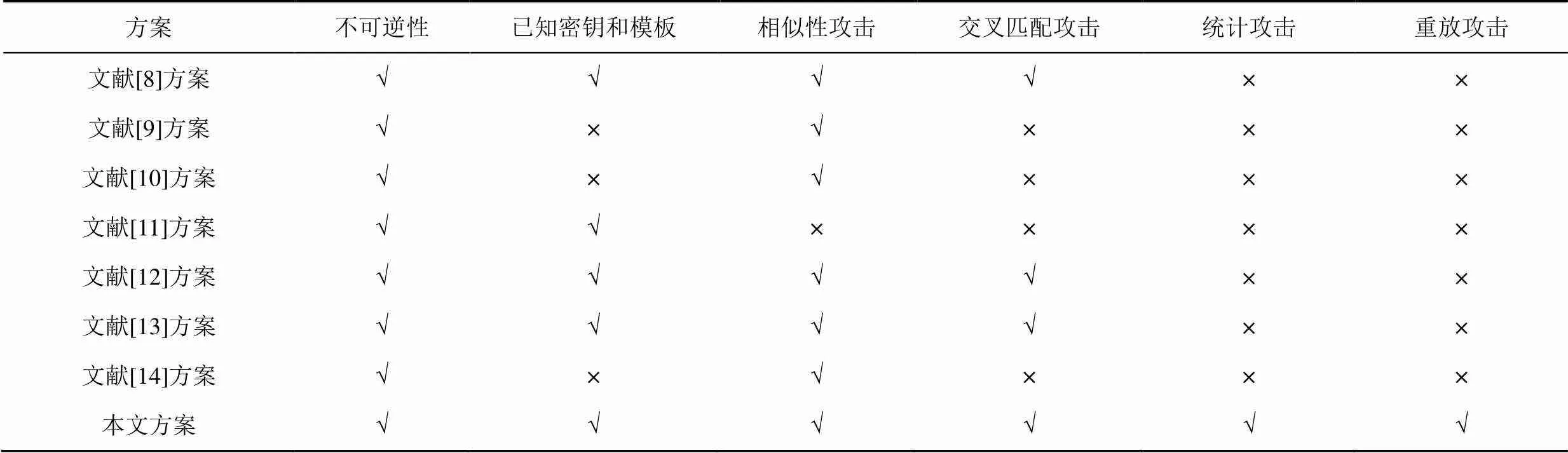

表1 基于随机映射的生物特征模板保护方法的对抗攻击能力对比

5 实验评估

本节测试了所提出的基于重加密的随机映射指纹模板保护方法的性能。首先,测试了算法对指纹认证准确度的影响;然后,验证了算法具备的可撤销性(模板不可链接性)和生成变换特征的动态变化性(抵抗统计攻击能力);最后,对比分析了本文方案对生物特征认证的存储开销和计算复杂度的影响。

5.1 实验数据和环境

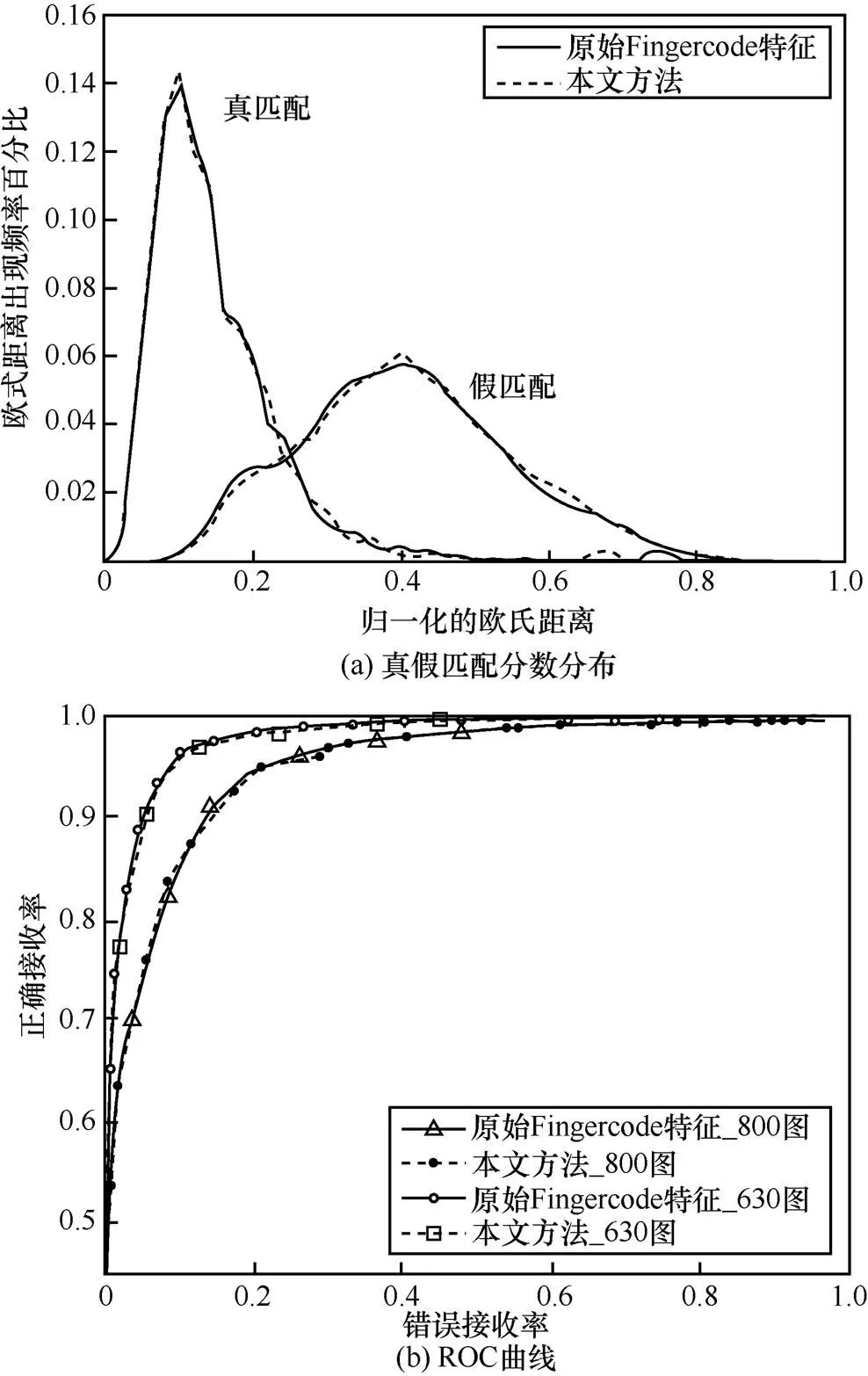

5.2 认证性能

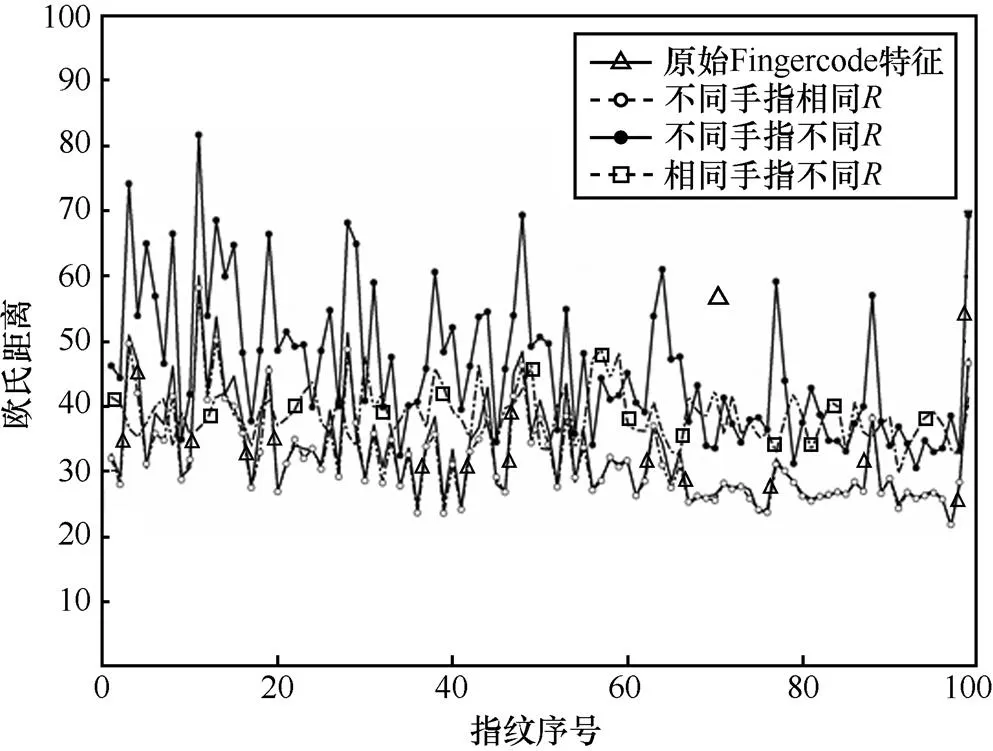

5.3 不可链接性测试

图6 匹配准确率

图7 不可链接性测试结果

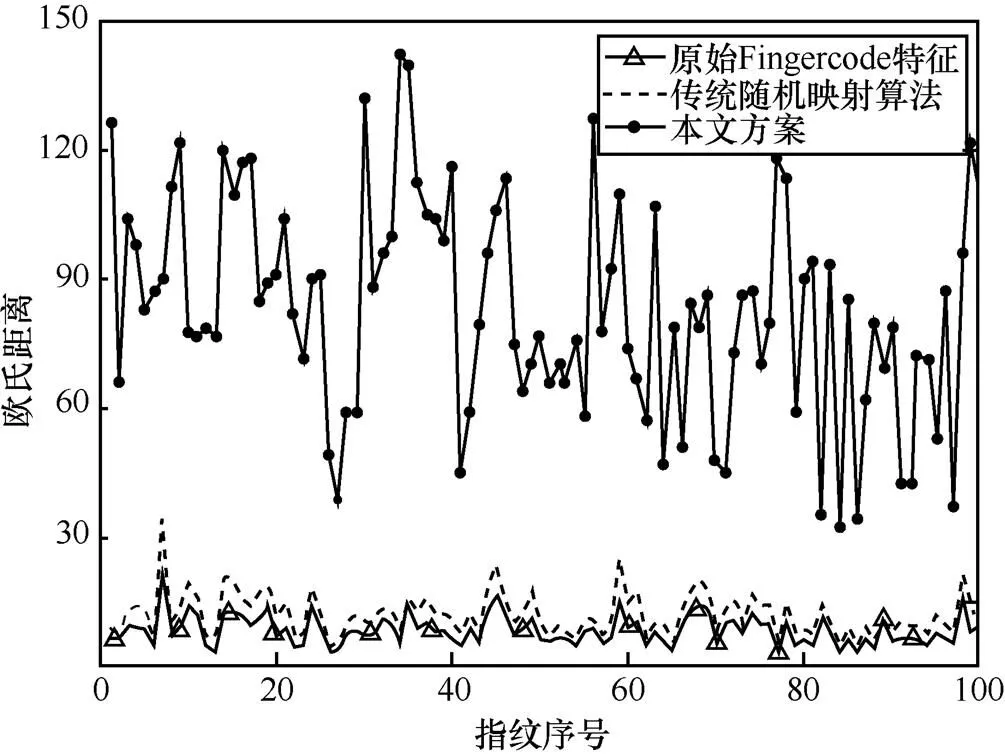

5.4 变换特征的动态变化性测试

针对攻击者从传输通道窃取多次变换特征,试图进行统计分析的攻击,本文通过改进随机映射算法,在干扰噪声的影响下,使每次认证产生的变换特征具有动态变化性。实验分别基于Fingercode特征、传统随机映射算法和本文方案(在变换域添加随机均匀分布的噪声)对变换特征的动态变化性进行对比测试,对每个手指的2个样本生成生物特征模板,并利用欧氏距离测试模板间的差异性,针对100个手指得到的对比结果如图8所示。可见,本文方案生成的不同变换特征之间受随机干扰噪声的影响,差异性较大,因此,攻击者无法通过获取的变换特征实现统计攻击。

图8 认证过程指纹变换特征差异性对比结果

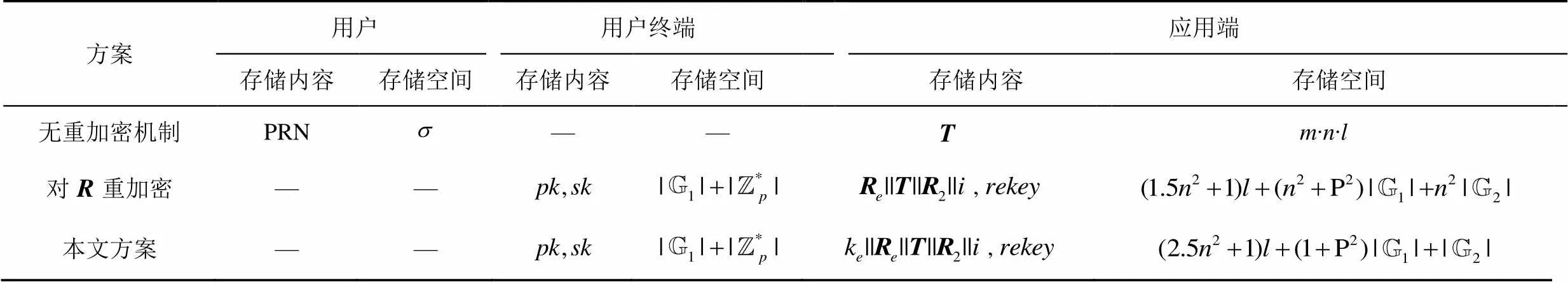

5.5 复杂度分析

表2 基于随机映射的生物特征模板保护方法存储开销对比

表3 本文方案与无重加密机制的计算开销对比

6 结束语

针对基于随机映射的生物特征模板保护方法存在的模板安全和密钥管理问题,本文在随机映射后的变换特征中添加噪声干扰域,通过子随机映射矩阵的交叉融合生成模板;对随机映射矩阵的管理则引入重加密机制实现密钥的安全传输和存储。实验结果表明本文方案对指纹认证的准确率和计算时间影响较小,生成的模板具有良好的不可链接性;同时,在认证过程中能有效抵抗重放攻击、相似性攻击、交叉匹配攻击等,具备较高的安全性。在应用中,本文方案的认证安全性不依赖于应用端的可信度或第三方认证;同时,对用户与用户终端绑定、用户与用户终端不绑定的场景均适用,在提高认证隐私保护强度的同时具备良好的适用性。

未来的工作可以基于本文算法研究适用于其他类型的生物特征(如人脸、虹膜等)的安全认证方案。此外,由于基于生物特征进行身份认证需要预先得知用户身份,再使用该用户的模板进行认证,具有一定的应用局限性。因此,设计基于随机映射的生物特征身份识别算法,即在识别过程中传递非用户特定的参数进行身份鉴定,也是未来值得研究的内容。

[1] Cavoukian A, Stoianov A. Biometric encryption[M]. Boston, USA: Springer US, 2011: 90-98.

[2] Nagar A. Biometric template security[M]. Switzerland: Springer International Publishing, 2012.

[3] Sandhya M, Prasad M V N K. Biometric template protection: a systematic literature review of approaches and modalities[M]//Biometric Security and Privacy. Springer International Publishing, 2017: 323-370.

[4] Sandhya M, Prasad M V N K, CHILLARIGE R R. Generating cancellable fingerprint templates based on Delaunay triangle feature set construction[J]. IET Biometrics, 2016, 5(2): 131-139.

[5] Cavoukian A, Snijder M, Stoianov A, et al. Privacy and biometrics for authentication purposes: a discussion of untraceable biometrics and biometric encryption[M]//Ethics and Policy of Biometrics. Springer Berlin Heidelberg, 2010: 14-22.

[6] Boulgouris N V, Plataniotis K N, Micheli-Tzanakou E. Biometric encryption: the new breed of untraceable biometrics[M]. Biometrics: Theory, Methods, and Applications. John Wiley & Sons, Inc. 2009:655-718.

[7] Achlioptas D. Database-friendly random projections[C]//The 12th ACM SIGMOD-SIGACT-SIGART Symposium on Principles of Data Base Systems. 2001: 274-281.

[8] Ngo D C L, Teoh A B J, Goh A. Biometric hash: high-confidence face recognition[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2006, 16(6): 771-775.

[9] Jin Z, Goi B M, Teoh A, et al. A two-dimensional random projected minutiae vicinity decomposition-based cancellable fingerprint template[J]. Security and Communication Networks, 2014, 7(11): 1691-1701.

[10] Teoh A B J, Yuang C T. Cancelable biometrics realization with multispace random projections[J]. IEEE Transactions on Systems, Man, and Cybernetics, Part B (Cybernetics), 2007, 37(5): 1096-1106.

[11] Wang Y, Plataniotis K N. An analysis of random projection for changeable and privacy-preserving biometric verification[J]. IEEE Transactions on Systems, Man, and Cybernetics, Part B (Cybernetics), 2010, 40(5): 1280-1293.

[12] Khan S H, Akbar M A, Shahzad F, et al. Secure biometric template generation for multi-factor authentication [J]. Pattern Recognition, 2015, 48(2): 458-472.

[13] Yang B, Hartung D, Simoens K, et al. Dynamic random projection for biometric template protection[C]// 2010 Fourth IEEE International Conference on Biometrics: Theory Applications and Systems (BTAS). IEEE, 2010: 1-7.

[14] Anzaku E T, Sohn H, Ro Y M. Multi-factor authentication using fingerprints and user-specific random projection[C]//2010 12th International Asia-Pacific Web Conference (APWEB). 2010: 415-418.

[15] Patel V M, Ratha N K, Chellappa R. Cancelable biometrics: a review[J]. IEEE Signal Processing Magazine, 2015, 32(5): 54-65.

[16] 张宁, 臧亚丽, 田捷. 生物特征与密码技术的融合—一种新的安全身份认证方案[J]. 密码学报, 2015, 2(2): 159-176.Zhang N, Zang Y L, Tian J. The integration of biometrics and cryptography-a new solution for secure identity authentication[J]. Journal of Cryptologic Research, 2015, 2(2): 159-176.

[17] Dasgupta S, Gupta A. An elementary proof of the Johnson-Lindenstrauss lemma[J]. International Computer Science Institute, Technical Report, 1999, 22(1): 1-5.

[18] Frankl P, Maehara H. The Johnson-Lindenstrauss lemma and the sphericity of some graphs[J]. Journal of Combinatorial Theory, Series B, 1988, 44(3): 355-362.

[19] Jassim S, Al-Assam H, Sellahewa H. Improving performance and security of biometrics using efficient and stable random projection techniques[C]//6th International Symposium on Image and Signal Processing and Analysis. 2009: 556-561.

[20] Arriaga R I, Vempala S. An algorithmic theory of learning: Robust concepts and random projection[C]//40th Annual Symposium on Foundations of Computer Science. 1999: 616-623.

[21] Blaze M, Bleumer G, Strauss M. Divertible protocols and atomic proxy cryptography[J]. Advances in Cryptology-EUROCRYPT'98, 1998: 127-144.

[22] Ahmed M, Hossain M A. Cloud computing and security issues in the cloud[J]. International Journal of Network Security & Its Applications, 2014, 6(1): 25.

[23] Liu S, Hu S, Weng J, et al. A novel asymmetric three-party based authentication scheme in wearable devices environment[J]. Journal of Network and Computer Applications, 2016, 60: 144-154.

[24] Pirker M, Slamanig D. A framework for privacy-preserving mobile payment on security enhanced arm TrustZone platforms[C]// 2012 IEEE 11th International Conference on Trust, Security and Privacy in Computing and Communications (TrustCom). 2012: 1155-1160.

[25] 周阿转, 俞一彪. 采用特征空间随机映射的鲁棒性语音识别[J]. 计算机应用, 2012, 32(07): 2070-2073.Zhou A Z, Yu Y B. Robust speech recognition by adopting random projection in feature space[J]. Journal of Computer Applications, 2012, 32(07): 2070-2073.

[26] Ateniese G, Fu K, Green M, et al. Improved proxy re-encryption schemes with applications to secure distributed storage[J]. ACM Transactions on Information and System Security (TISSEC), 2006, 9(1): 1-30.

[27] Xu Z, Xiong L, Xu Y. On the provably secure CEW based on orthogonal decomposition[J]. Signal Processing: Image Communication, 2014, 29(5): 607-617.

[28] Maio D, Maltoni D, Cappelli R, et al. FVC2000: fingerprint verification competition[J]. IEEE Transactions on Pattern Analysis and Machine Intelligence, 2002, 24(3): 402-412.

[29] Jain A K, Prabhakar S, Hong L, et al. Filterbank-based fingerprint matching[J]. IEEE transactions on Image Processing, 2000, 9(5): 846-859.

[30] 张玉清, 王晓菲, 刘雪峰,等. 云计算环境安全综述[J]. 软件学报, 2016, 27(6):1328-1348.

Zhang Y Q, Wang X F, Liu X F, et al. Survey on cloud computing security[J]. Journal of Software, 2016, 27(6):1328-1348.

Fingerprint template protection by adopting randomprojection based on re-encryption

JIA Shan1,2, XU Zhengquan1,2, HU Chuanbo1,2, WANG Hao1,2

1. State Key Laboratory of Information Engineering in Surveying, Mapping and Remote Sensing, Wuhan University, Wuhan 430079, China 2. Collaborative Innovation Center for Geospatial Technology, Wuhan University, Wuhan 430079, China

In random projection (RP) based biometric template protection methods, the generated template and key are vulnerable to attacks, which may cause the leakage of users’ privacy. To solve this problem, an improved RP-based fingerprint template protection method was proposed. First, based on the RP result, the proposed method divided the projection domain into fingerprint matching domain and noise adding domain that were mutually independent, then fused them with two sub-matrices of the random projection matrix and saved the result as template. In addition, re-encryption mechanism was introduced to realize secure storage and transmission of the key (RP matrix). Experimental results show that the proposed method can achieve stronger ability to resist different attacks than existing RP-based biometric template protection methods, and also guarantee high matching accuracy and revocation.

fingerprint privacy protection, random projection, re-encryption, secure authentication

TP309.2

A

10.11959/j.issn.1000-436x.2018031

2017-09-05;

2018-01-13

徐正全,xuzq@whu.edu.cn

武汉市应用基础研究计划基金资助项目(No.2017010201010114);国家自然科学基金资助项目(No.41671443, No.41571426);国家重点基础研究发展计划(“973”计划)基金资助项目(No.2011CB302306)

Applied Basic Research Program of Wuhan (No.2017010201010114), The National Natural Science Foundation of China (No.41671443, No.41571426), The National Basic Research Program of China (973 Program) (No.2011CB302306)

贾姗(1993-),女,山东莱芜人,武汉大学博士生,主要研究方向为信息安全、生物特征识别。

徐正全(1962-),男,湖北黄冈人,博士,武汉大学教授,主要研究方向为信息安全、隐私保护、图像处理等。

胡传博(1989-),男,黑龙江哈尔滨人,武汉大学博士生,主要研究方向为计算机视觉、空间信息处理。

王豪(1990-),男,河南驻马店人,武汉大学博士生,主要研究方向为数据挖掘、隐私保护。