车载自组网中信任感知的隐私保护策略

王进,张永慧,顾翔

南通大学计算机科学与技术学院,江苏南通226019

车载自组网中信任感知的隐私保护策略

王进,张永慧,顾翔

南通大学计算机科学与技术学院,江苏南通226019

CNKI网络出版:2017-03-22,http://kns.cnki.net/kcms/detail/11.2127.TP.20170322.1923.024.html

1 引言

道路交通事故被称为世界“头号杀手”,是全世界关注的公共安全问题。车载自组网(Vehicular Ad-hoc Network,VANET)是当前智能交通的研究热点。车载自组网是专门为车辆间通信而设计的自组织网络,每辆车配置了无线通信设备和传感设备,使得车与车、车与路边基础设施能够进行通信[1]。信任管理和隐私保护是车载自组网中两个重要问题,受到广泛关注。

一方面,车载自组网是一种开放网络,具有无中心和高度移动性等特点,使得传统的硬安全机制不再适用,车载自组网中的恶意车辆可能传播虚假消息,造成交通安全隐患。传统的硬安全机制虽然能鉴别车辆的身份是否合法,但是具有合法身份的成员仍然可能存在欺诈、自私、低质量服务等恶意行为。为解决该问题,现有开放网络(例如对等网络[2]、自组网[3]和无线传感网[4]等)的研究人员提出了信任管理系统。为了解决车载自组网中的这个问题,在其他开放网络中广泛采用的信任管理系统被引入车载自组网中[5-7],并被广泛研究。信任管理系统通过建立信任模型,辅助用户识别诚实可信的服务提供者,为用户交互提供决策保障。同时,也激励用户提供诚信的服务。信任管理系统的应用,将在很大程度上增强了车载自组网的安全性。然而,这些从对等网络中直接移植过来的信任管理系统并不是很适用于车载自组网。现有车载自组网信任管理系统大多存在两个缺点:(1)这些信任管理系统没有考虑用户隐私。将声誉直接暴露在消息中容易引起声誉连接攻击,用户位置隐私极易受到威胁。(2)这些信任管理系统没有考虑用户的个性化隐私保护需求。

另一方面,由于车与司机及乘客密切关联,因此车的位置隐私保护非常重要。保护位置隐私就是要保护实体当前或过去的通信位置不被通信场景外的实体获知。位置隐私保护问题一直是车载自组网中长期的热点研究问题。为了实现位置隐私的保护,现有方法是在车载自组网车辆广播消息时使用假名(pseudonym)代替真实ID,并通过一定的策略定期改变它们的假名。如果在不恰当的时间或地点变换假名,仍然可能导致恶意节点通过前后假名之间的联系连接出车辆行驶轨迹,侵犯用户的位置隐私。车辆在行驶的过程中会使用不同的假名,为了保证假名的不可连接性,Lu等[1]提出了一种在社会热点进行假名更换的方法。但是现有方法假设消息只包括假名、速度、加速度等信息,没有考虑声誉。

由上可知,信任和隐私是车载自组网中的两个重要问题,然而,现有车载自组网信任管理系统大多没有考虑用户隐私。究其原因,是因为将信任和隐私统一在一个框架内并不是一件容易的事情,信任和隐私二者存在冲突。从信任管理的需求看,每个成员必须具有惟一的ID,以便累积其历史表现,计算其声誉;并且要求将声誉暴露给其他成员,供其挑选优质服务。从隐私保护的角度看,消息中不应该具有包含标识符(例如ID)或准标识符(例如声誉值),以防位置隐私泄露;用户假名必须同步更换;用户隐私保护要求有个性化差异等。

本文将假名引入信任管理系统中,并且提出相应的“假名-声誉值”协同变换策略,用来解决车载自组网信任管理系统中的用户隐私保护问题。主要贡献如下:(1)提出在社会热点进行“假名-声誉值”协同变换策略,克服了现有策略单一变换假名的缺点,实现了假名和声誉值和同步变换。实验表明,该策略可以有效克服声誉连接攻击,大幅降低声誉被连接的概率,较好地保护了用户隐私。(2)提出基于用户中心策略的隐私保护算法,解决用户的个性化隐私保护需求,提高了用户满意度。

2 相关工作

车载自组网在智能交通中将会大幅提升驾乘体验,提高道路交通的安全与高效,具有广阔的应用前景。现有研究提出大量基于车载自组网的应用,包括:安全预警、辅助驾驶、交通信息发布、乘客娱乐等。随着研究的深入,研究者发现信任管理系统对于提高车载自组网可用性的重要作用。如果没有较好的信任管理机制,虚假消息和低质服务将充斥车载自组网,上述应用的可用性将受到严重挑战。现有研究主要集中在车载自组网中如何通过各种证据评估信任关系。

Chen等[8]提出了基于信任的消息聚合与评估的框架,在车载自组网中,节点传递道路交通消息,接收者对消息给出意见。节点通过和周围节点的协同,分布式地完成对消息的评估。Chen等[9-10]提出了基于信标(beacon)的信任管理系统,系统通过信标消息的传递,建立信任关系。在融合直接经验和间接经验的基础上,通过计算节点间物理属性的相似性,如:位置、速度和方向等,过滤恶意节点。上述信任机制虽然能很好适应于参与式感知模型,但没有考虑用户隐私问题。在车载自组网环境下,已有的隐私保护研究工作集中在两大部分:身份匿名和位置(轨迹)隐私保护。针对身份匿名常见的方法是使用假名机制[11-12],在混合区域(mix-zone)统一更换假名。

Huang等[13]为了防止用户隐私被连接,引进了声誉代理服务器并假设它是可信的,负责假名之间的声誉传递。提出了声誉匿名机制来消除用户声誉的独特性。借助k匿名算法,使得在每个时间片内一组用户共用一个声誉值,达到声誉抖动的目的。但如何保证声誉代理服务器的安全,又是一个需要考虑的问题。Lu等[1]为了保护位置隐私被连接,针对社会热点提出了PCS策略(Pseudonym Change Strategy)。社会热点场景的特点是短时间聚集大量车辆,例如,红灯亮起时的十字路口或停车场。所有车辆在离开前同时更换假名,可以保证假名不被连接,从而保护用户的隐私信息。但该方法没有考虑到声誉连接攻击[14]。Michalas等[15]提出了一种声誉匿名化方案,防止由于声誉之间的内在关系而暴露的隐私。但没有解决声誉和隐私的平衡问题。

综上所述,车载自组网信任管理系统的前期研究工作主要集中在如何在车载自组网中建立信任,缺少对用户隐私保护的深层考虑,例如:如何在车辆动态移动中场景中保护隐私,如何满足用户的个性化隐私保护要求,如何平衡信任和隐私的冲突等。

3 问题描述

3.1 系统模型

在车载自组网模型中,车被看作是网络节点,每辆车都配有OBU(On-Board Unit),能够实现车与车之间的无线通信。车载自组网中的通信包括车与车通信、车与路边基础设施通信。这些无线通信方式将车、RSU连接起来,并接入互联网,使得车能够访问云端的各种应用服务器。

车辆在道路上自由行驶,使得车载自组网的拓扑结构具有很大的动态性。然而,在一些社会热点,例如停车场和信号灯路口,车辆会有短暂的停留。此时,它们的速度、加速度、位置等信息相差不大,消息不易被恶意节点识别,因此这些社会热点常被用作混合区域,通过一定的协议,实现假名的变换。本文将社会热点作为混合区域,车辆在社会热点执行“假名-声誉值”变换策略,能够彼此掩护,更好地保护隐私。

假名和声誉服务器部署在云端。其中,假名服务器负责车载自组网车辆的假名发布、验证、撤销等功能。声誉服务器负责车载自组网车辆的声誉管理,包括声誉初始化、更新、查询、证书发布与撤销等功能。本文假设假名和声誉服务器都是可信的。本文关注的是信任可用性和隐私保护的平衡,不对具体的信任模型深入研究。现有信任模型可以方便地应用到本文提出的框架中来。本文假设车载自组网中每个合法的车辆都有一个声誉值R,且R∈[0,10]。

3.2 隐私危害模型

假设假名和声誉服务器已经具有防火墙等传统安全措施,能够防止外部攻击。假设车载自组网内部成员车辆不能伪造签名和假名证书。本文主要考虑的是车载自组网内部的恶意成员对信任管理系统的声誉连接攻击以及对用户隐私造成的侵害,这些内部恶意成员具有车载自组网的通信协议,能够监听其他成员发出的信息。

在传统的车载自组网隐私保护研究中,消息一般包含假名、时间、位置、速度、地点等等要素。但是,当信任管理系统引入到车载自组网中之后,声誉或者信任值就成为消息中不可缺少一个要素。本文用向量F=(假名,声誉,时间,位置,速度,…)代表信息的各个要素。在混合区域中,所有车位置相近且速度、加速度保持一致(一般为0),可以使攻击者无法区分位置、速度等因素。但是,攻击者可以通过观察消息子集(假名,声誉)发动声誉连接攻击。例如,一组车辆VA、VB、VC同时更换假名。VA的假名A更换为新假名A1。如果攻击者监听消息,获得变换前后的(假名,声誉)数据,观察到(A,8.5)和(A1,8.5),攻击者很容易根据声誉值R=8.5而连接到假名A=A1,进而能够推算出该用户的轨迹,侵害用户隐私。因此,在车载自组网引入信任管理系统后,传统的假名变换策略存在声誉连接攻击的安全隐患。

3.3 隐私保护分析

3.3.1 身份隐私保护

身份隐私是实现位置隐私的先决条件,如果车辆广播不加处理的安全消息,信任中心可能会泄露车辆的真实身份。本文假设已经部署假名服务器,能够对车载自组网内部的合法车辆分发假名证书。每个车辆都使用假名广播消息以隐藏用户的真实身份。成功隐藏真实身份,即实现身份隐私保护。具体的假名方案已经有很多成熟的方案,不在本文讨论范围。

3.3.2 位置隐私保护

即使使用了假名,如果攻击者能够监听到某车的大量消息,仍然能够推算出该车行驶的轨迹以及位置,这就会侵犯用户的位置隐私。因此,传统方案中,每辆车定期改变假名以减少前后时间段的关联,这样攻击者就无法连接出车辆的轨迹。但是,在信任管理系统中,只更换假名虽然切断用户前后时刻的联系,但攻击者依然可以通过声誉值连接消息,推算用户的行驶轨迹。因此,本文提出同时更换假名和声誉的策略,防止攻击者通过声誉连接到用户。

3.3.3 个性化隐私保护

车载自组网中的每个车辆都对应到真实的驾乘人员,这些用户对隐私保护有个性化的需求。这一点与传统的数据发布领域的隐私保护问题不同。例如,某些车装有广告、娱乐、社交的应用,它们可能更倾向于向其他成员表明自己的诚实或者服务高质量,因此更乐意宣传自己,而对隐私保护的要求不高。而另外一些成员,主观上可能更保守,从而会有更高的隐私保护要求。这就是个性化隐私保护问题。本文采用用户中心策略保护个性化的隐私。用户对隐私保护水平提出要求,RSU或者簇头根据用户的具体需求,执行隐私保护算法,最大化地满足用户的个性化需求。

4 隐私保护方法

4.1 “假名-声誉值”协同变换策略

在传统的车载自组网中,攻击者可以通过连接消息中的标识符(例如车辆ID)或者准标识符信息跟踪目标车辆。在车载自组网的声誉管理系统中,为了辅助用户识别高质量的服务,提供服务的用户的声誉值必须是可观测的。攻击者作为内部成员,能够接收并观测其他用户的声誉值,从而利用声誉值跟踪目标车辆。然而,传统的混合区域技术无法解决声誉连接攻击的问题。本文假设大型社会热点(例如停车场)是变换策略实施的地点,提出一种“假名-声誉值”变换策略。停车场中停泊了大量的车辆,这些车辆所处的地点、速度、加速度都一致,当它们同步变换假名和声誉后,就能够很大程度上降低消息被监听者识别的概率。

在社会热点,由RSU或者簇头协助,大量车辆同步更换假名和声誉。以车辆Vi为例,其主要过程如下:

(1)系统初始化。类似于文献[16]所述,定义G1,G2,GT是三个q阶循环队列,假设G1,G2,GT是成对存在,并且具备性质e:G1×G2→GT,即所有和g1∈G1,g2∈G2(g1,g2分别为G1,G2的固定发生器)。服务器先选择两个随机数作为万能钥匙,并计算(U、V为公钥)。此外服务器选择一个公开的抵制冲突的哈希函数:最后服务器发布系统参数params=

(2)密钥产生。用户Vi加入系统,服务器首先选择一个随机数计算此用户的公钥Ai,把授权的匿名密钥ASKi返回给用户。

(3)个人委任假名的生成。Vi在接收到ASKi后将其存储在一个安全的地方,当外出使用时,会产生短期密钥供用户使用。其过程大致如下:

Vi先选择l个随机数作为短期私钥,并计算公玥Yi=gxj,j=1,2,…,l。

对每个短期公钥,用户Vi计算匿名个人委任证书Certj。

所有的匿名个人委任证书Certj产生后,植入到OBU设备上。

(4)声誉初始化。车辆Vi携带假名向声誉服务器发送请求信息,声誉服务器先验证假名证书,然后把最新的声誉值返回给Vi。

(5)假名和声誉协同变换请求。车辆Vi停放在停车场里。停车场内的大量车辆向RSU或者簇头发送个性化隐私保护请求。

(6)周期性的,RSU或者簇头执行个性化隐私保护算法(例如PK-PCS算法),规定变换时间和变换内容,并将结果广播至停车场内的车辆。

(7)当变换时间到来,车辆同时变换假名和声誉值。

以上过程中,车辆与RSU(或者簇头)之间的通信经过了加密和认证,保证了通信安全。另外,与Lu等[1]提出的单纯的假名变换策略PCS(Pseudonym Change Strategy)相比,本文的“假名-声誉值”协同变换策略借助簇内其他车辆,同时变换了假名与声誉值,可以有效地对付声誉连接攻击,这将在5.1节进行实验验证。

“假名-声誉值”协同变换策略的核心组成部分是个性化隐私保护算法(PK-PCS算法),4.2节将详细介绍。

4.2 个性化隐私保护算法

4.2.1 个性化隐私表示

经典的匿名算法核心是k匿名策略,场景是医学数据库的发布,防止泄露病人的健康隐私数据。但这种方法并不适用于车载自组网的场景。传统的隐私保护算法是以发布者为中心,即根据发布中心的需求制订隐私保护策略。而车载自组网需要以用户为中心,即根据每个用户的个性化需求制订隐私保护策略。在车载自组网中,车辆的角色可以是一个服务提供者或是一个服务使用者。从服务提供者的角度来说,服务提供者可能更喜欢公布自己精确的声誉值来获得其他车辆的信任;而其他一些用户可能更倾向于保护隐私,尽可能隐匿自己的信息。因此用户具有不同的隐私保护和信任管理的要求。

本文提出一个以用户为中心的隐私保护策略,更侧重于满足用户的个性化需求,所谓的个性化主要体现在用户对隐私保护水平提出的要求。执行隐私保护算法之后,要求发布的数据中存在一定数量(至少是k)的在准标识符上不可区分的记录,使攻击者不能识别出隐私信息所属的具体个体。使用k值作为车载自组网车辆的个性化隐私表示。例如,某车提出要求k=2,则表示该车希望实施隐私保护算法后,至少有1辆车与它在准标识符上不可区分。类似的,如果某车对其隐私保护不作要求,则用k=1表示。

4.2.2 PK-PCS算法

本文提出了一种用户中心策略(User-centric Strategy),并设计了一个个性化隐私保护算法,称为PK-PCS(Personalized K-anonymity Pseudonym Change Strategy)。

在车载自组网中,传统的隐私保护问题是由一个数据中心处理数据,然后发布结果。没有用户提出个性化需求,发布中心也完全没有考虑用户的个性化要求。针对车载自组网中的个性化隐私保护问题,本文的PKPCS算法以用户为中心,充分满足用户的个性化需求。该算法的主要思想是首先对用户的个性化隐私需求进行分类,分类使用经典的聚类算法;然后,考虑每一类中车辆的准标识符(声誉值),对其进行泛化,使其满足个性化的k匿名要求。

本文例子中,用户个性化需求有两类,一类是k=1,即不要求隐私保护;另一类是k>1,即要求隐私保护。RSU收到用户的请求消息,数据集为A,消息包括用户的假名、声誉、隐私保护要求等要素。

PK-PCS算法介绍如下:

算法1PK-PCS

输入:消息集M1

输出:消息集M2

S1:遍历消息集M1,将k=1的消息放入集合array_k[1],将k=2的消息放入集合array_k[2],…,将k=k0的消息放入集合array_k[k0]。

S2:for(i=2;i<k0;i++)//从k=2开始聚类

S21:C=Cluster(array_k[i],i);//使用本文算法2按k=i进行聚类

S22:遍历C,对C中的每个类g找到其声誉最小值min(g),用该最小值对该类中的声誉值进行向下泛化Floor(min(g));

S3:将C加入消息集M2;

S4:end for

S5:D=array_k[2]至array_k[k0]未被聚类的消息;

S6:遍历D

S61:对于消息msg(i),其声誉为Ri,隐私保护需求为ki,若array_k[1]中存在n条消息声誉为R且与Ri接近,并使得n+1≥ki,则将该n条消息与msg(i)聚为一类g;

S62:以R为基准,对该类g中的声誉值进行向下泛化Floor(min(g));

S63:将g移入消息集M2;

S7:将array_k[1]至array_k[k0]剩余的消息加入消息集M2。

PK-PCS算法先对用户隐私保护需求进行分类。然后,对k≥2的用户进行聚类,并对类中的所有用户进行声誉泛化,使声誉这个准标识符达到k匿名标准,从而起到隐私保护的效果。最后再对剩余用户进行处理,让k=1的用户尽量辅助其达到k匿名。

本文的聚类算法是基于经典的V-MADV(Variablesize Maximum Distance to Average Vector)算法[17]设计的。V-MADV算法克服MADV(Maximum Distance to Average Vector)需要预先确定参数的缺陷,能在不增加计算开销的情况下,更加灵活调整组的大小。本文在得到聚类集合之后,找出各集合中的最小声誉值,用最小声誉值代替该集合中的全部声誉,即对声誉值进行向下泛化。具体的聚类算法介绍如下:

算法2聚类算法Cluster

输入:数据集D1,K

输出:微聚类集D2

S1:计算距离矩阵Matrix(D1);

S2:C=计算数据集D1的中心点;

S3:while(数据集D1超过[K-1]条记录未分配)

S31:e=选择中心距离最远的点;

S32:gi=BuildGroupFromRecord(e,D1,K);//以最远的点e开始聚类;

S33:gi=ExtendTheGroup(gi,D1,K);//对余下的点,调整进入聚类;

S34:gi加入到D2中;

S4:end while

S5:将D1中未被聚类的记录加入到D2中。

5 仿真实验

实验主要包括两部分:(1)为了验证PK-PCS算法对用户位置隐私保护的能力。设计实验,攻击者实施声誉连接攻击,比较现有PCS算法和本文PK-PCS算法的抗攻击能力。(2)PK-PCS算法对声誉进行了泛化,损失了部分数据有用性。设计实验,验证PK-PCS算法对用户满意度的提升和对数据损失度的增加程度。

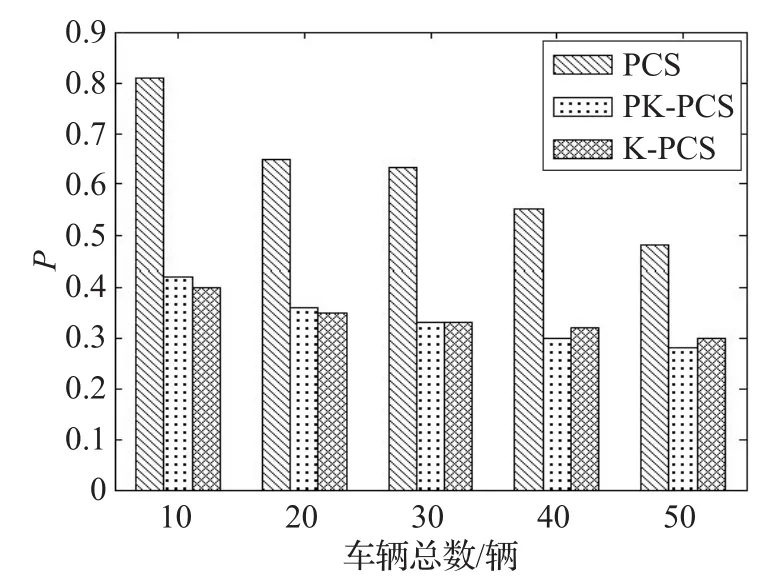

5.1 声誉连接攻击

本实验实现了声誉连接攻击模型,测试本文提出的PK-PCS算法对声誉连接攻击的抵御能力,并且与现有的PCS(Pseudonym Change Strategy)[1]和K-PCS(K-anonymity Pseudonym Change Strategy)[18]方法进行对比。假设在社会热点的车辆总数为M=50辆。假设需要隐私保护的用户提出k=2的要求,不需要隐私保护的用户提出k=1的要求。

攻击者通过监测到的消息对用户进行声誉连接攻击。假设在某一时刻t,用户A的声誉值为RA,同一区域声誉值为RA的用户有k个,定义用户A被识别的概率为1/k。若一个区域内有n辆车,定义一个区域内的用户被攻击概率为:

P越小则表明用户受到声誉连接攻击的概率越小,隐私保护程度越好。

将本文提出的PK-PCS方法与PCS、K-PCS方法作对比。其中,PCS只定期变换假名,对声誉不作处理;K-PCS在采用PCS的基础上,对声誉进行向下泛化策略,对声誉做匿名处理。本文提出的PK-PCS采用先对用户隐私需求分类后向下泛化的策略。

实验结果如图1所示,PCS的被攻击概率最高,抵御声誉连接攻击的能力最差。PK-PCS算法抵御声誉连接攻击的能力与K-PCS接近。并且在社会热点的车辆数目较多时,本文PK-PCS的抗攻击能力略强。因此,与PCS和K-PCS相比,本文PK-PCS保护隐私的能力更强。

图1 被攻击概率

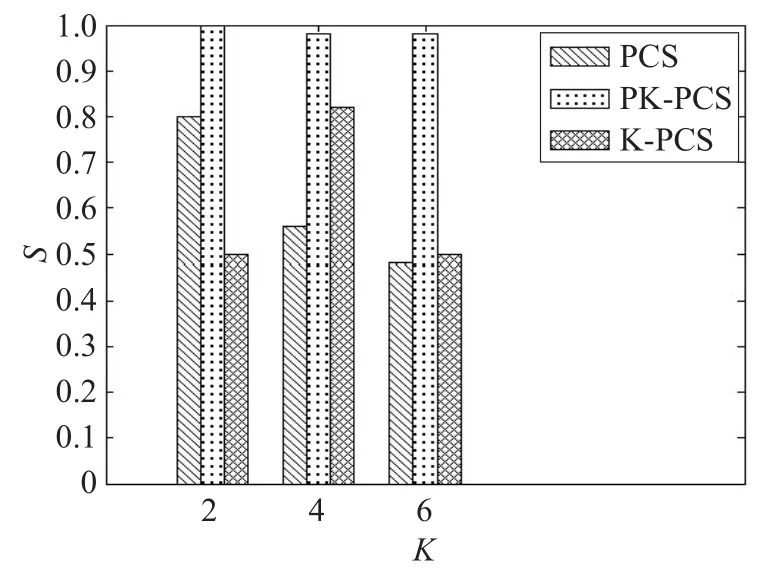

5.2 满意度

本实验主要评测使用PK-PCS算法用户满意度的情况,并与已有研究工作K-PCS和PCS进行对比。对PKPCS算法的评估,主要讨论的是该算法的用户满意度、数据损失度。实验假设所有用户中有50%的用户提出需要隐私保护(k>1),剩下50%用户提出不需要隐私保护(k=1)的要求。

在本文中,用户的满意度是衡量用户的个性化隐私保护需求是否满足的重要指标。在本次实验中,k表示用户提出的k匿名要求,k′表示经过声誉泛化后达到的k匿名水平。如果k′-k≥0,则认为用户满意。假设某一区域有n辆车,经过隐私保护后,满意的车辆有a辆,

那么本文的满意度定义为:

为了更好地观察实验现象,本文考虑在k值取不同值时用户的满意度。如图2所示随着k值的增大用户的满意度都有所下降,表明若是用户提出的隐私保护要求越高,则越不容易被满足。另外,从整体上看,PK-PCS方法的用户满意度明显高于其他两种方法,说明本文方法更能满足用户的个性化隐私保护需求。这是因为PK-PCS对隐私保护需求进行了分类处理。

图2 满意度

5.3 数据精度

PK-PCS算法了采用声誉泛化的方法,在声誉向下泛化时会损失一定的数据精度,本实验评测声誉泛化时数据精度损失问题,并与PCS和K-PCS对比。定义数据损失度为:

其中,n表示区域内车辆个数,Ri表示用户i的声誉值,Ri'表示声誉泛化后的值。由定义可知,若声誉泛化后的差异越大,则数据损失度越大。

实验结果如图3所示,PCS方法没有数据损失,因为它没有对数据进行泛化。本文方法PK-PCS的数据损失度明显要小于K-PCS的数据损失度,而且随着车辆数量的增多,数据损失度会逐渐降低,而K-PCS的数据损失度则仍然比较大。所以,本文方法PK-PCS的数据损失度介于PCS和K-PCS之间。即经过PK-PCS处理后,用户声誉仍然保持了有用性,可以用于信任管理。

图3 数据损失度

6 结束语

在车载自组网中,信任管理系统是激励内部成员提供高质量服务的一种关键技术。与其他网络不同,车载自组网信任管理系统要使用假名机制以及假名变换策略保护用户的位置隐私。本文提出假名和声誉值协同变换的策略,该新策略以k匿名隐私保护理论和用户中心策略为基础,并且着重考虑了车载自组网用户个性化隐私保护需求。本文提出的PK-PCS算法既满足了用户个性化隐私保护的要求,也考虑了全体用户的隐私保护水平。实验证明,本文提出的新策略在略微增加数据损失度的情况下,较大地提高了用户满意度,并且能够很好地抵御声誉连接攻击。综合来讲,本文提出“假名-声誉值”协同变换策略以及PK-PCS算法,现有假名机制和信任机制可以方便地应用进来,一方面保持了声誉的可用性,另一方面又较好地保护了用户的个性化隐私。

[1] Lu R,Li X,Luan T H,et al.Pseudonym changing at social spots:An effective strategy for location privacy in VANETs[J].IEEE Transactions on Vehicular Technology,2012,61(1):86-96.

[2] Kamvar S D,Schlosser M T,Garcia-Molina H.The eigentrust algorithm for reputation management in P2P networks[C]//International Conference on World Wide Web,2003:640-651.

[3] Cho J H,Swami A,Chen I R.Modeling and analysis of trust management with trust chain optimization in mobile ad hoc networks[J].Journal of Network&Computer Applications,2012,35(3):1001-1012.

[4] Fang W,Zhang C,Shi Z,et al.BTRES:Beta-based trust and reputation evaluation system for wireless sensor networks[J].Journal of Network&Computer Applications,2015,59.

[5] Chen Y M,Wei Y C.A beacon-based trust management system for enhancing user centric location privacy in VANETs[J].Journal of Communications&Networks,2013,15(2):153-163.

[6] Mármol F G,Pérez G M.TRIP,a trust and reputation infrastructure-based proposal for vehicular ad hoc networks[J].Journal of Network&Computer Applications,2012,35(3):934-941.

[7] Zhang J,Chen C,Cohen R.Trust modeling for message relay control and local action decision making in VANETs[J].Security&Communication Networks,2013,6(1):1-14.

[8] Chen C,Zhang J,Cohen R,et al.A trust-based message propagation and evaluation framework in VANETs[C]//International Conference on Information Technology Convergence&Service,2010.

[9] Chen Y M,Wei Y C.A beacon-based trust management system for enhancing user centric location privacy in VANETs[J].Journal of Communications&Networks,2013,15(2):153-163.

[10] Wei Y C,Chen Y M,Shan H L.Beacon-based trust management for location privacy enhancement VANETs[C]//NetworkOperationsandManagementSymposium,2011:1-8.

[11] Buttyán L,Holczer T,Vajda I.On the effectiveness of changing pseudonyms to provide location privacy in VANETs[C]//European Conference on Security and Privacy in Ad-Hoc and Sensor Networks.[S.l.]:Springer-Verlag,2007:2325-2342.

[12] Gerlach M,Guttler F.Privacy in VANETs using changing pseudonyms-Ideal and real[C]//IEEE 65th Vehicular Technology Conference,2007:2521-2525.

[13] Huang K L,Kanhere S S,Hu W.A privacy-preserving reputation system for participatory sensing[C]//Proceedings of the 2012 IEEE 37th Conference on Local Computer Networks,2012:10-18.

[14] Wang J,Zhang Y,Wang Y,et al.RPRep:A robust and privacy-preserving reputation management scheme for pseudonym-enabled VANETs[J].International Journal of Distributed Sensor Networks,2016,2016(3/4):1-15.

[15] Michalas A,Komninos N.The lord of the sense:A privacypreservingreputationsystemforparticipatory sensing applications[C]//IEEE Symposium on Computers and Communication,2014:1-6.

[16] Dan B,Lynn B,Shacham H.Short signatures from the weil pairing[J].Journal of Chemical Physics,2010,118(24):11079-11091.

[17] Solanas A,Martínez-Ballesté A,Domingo-Ferrer J.V-MDAV:A multivariate microaggregation with variable group size[C]//Seventh Compstat Symposium of the IASC,2006.

[18] Sweeney L.Achieving K-anonymity privacy protection using generalization,and suppression[J].International Journal of Uncertainty,Fuzziness and Knowledge-Based Systems,2012,10(5):571-588.

WANG Jin,ZHANG Yonghui,GU Xiang.Trust-aware privacy-preserving scheme for VANET.Computer Engineering andApplications,2018,54(6):62-67.

WANG Jin,ZHANG Yonghui,GU Xiang

School of Computer Science and Technology,Nantong University,Nantong,Jiangsu 226019,China

The trust management systems in Vehicular Ad-hoc Networks(VANETs)require users to disclose their reputation-related information,which will bring dangers to user privacy.To deal with the collusion between trust and privacy,a novel“pseudonym-reputation”collaborative change scheme is presented in this paper.This scheme is based on the k-anonymity theory and user-centric strategy.The personalized privacy protection is considered and a PK-PCS strategy is presented.Experiments show that the PK-PCS strategy is better than the traditional Pseudonym Change Strategy(PCS)strategy and K-anonymity Pseudonym Change Strategy(K-PCS)strategy in privacy preservation,satisfaction and data loss.The PK-PCS not only maintains the usefulness of trust,but also protects the privacy of users.

VehicularAd-hoc Network(VANET);trust management;reputation;privacy preservation;pseudonym

车载自组网中的信任管理系统要求用户的声誉相关信息充分公开,这会给用户隐私带来隐患。为解决信任与隐私的冲突问题,提出“假名-声誉值”协同变换策略。新策略以k匿名隐私保护理论和用户中心策略为基础,同时考虑了用户个性化隐私保护需求,提出了PK-PCS策略。仿真实验表明PK-PCS策略在车辆隐私保护、满意度、数据损失方面整体优于现有PCS策略和K-PCS策略。PK-PCS既保持了信任的有用性,又同时保护了用户隐私。

车载自组网;信任管理;声誉;隐私保护;假名

2016-10-31

2017-01-04

1002-8331(2018)06-0062-06

A

TP393

10.3778/j.issn.1002-8331.1610-0378

国家自然科学基金青年基金(No.61402244)。

王进(1981—),男,博士,副教授,硕士生导师,中国计算机学会高级会员,研究方向为信息安全,E-mail:wj@ntu.edu.cn;张永慧(1990—),女,硕士研究生,研究方向为信息安全;顾翔(1973—),男,博士,教授,研究方向为计算机网络、无线传感器网络。